Politiche per mitigare il rischio informatico

Questo capitolo illustra le varie politiche stabilite per ridurre al minimo il rischio informatico. È solo con politiche ben definite che le minacce generate nel cyberspazio possono essere ridotte.

Promozione della ricerca e sviluppo nella sicurezza informatica

A causa della sempre maggiore dipendenza da Internet, la sfida più grande che dobbiamo affrontare oggi è la sicurezza delle informazioni dai malfattori. Pertanto, è essenziale promuovere la ricerca e lo sviluppo nella sicurezza informatica in modo da poter trovare soluzioni solide per mitigare i rischi informatici.

Ricerca sulla sicurezza informatica

La ricerca sulla sicurezza informatica è l'area che si occupa di preparare soluzioni per affrontare i criminali informatici. Con la crescente quantità di attacchi Internet, minacce persistenti avanzate e phishing, in futuro saranno necessarie molte ricerche e sviluppi tecnologici.

Prospettiva indiana di ricerca sulla sicurezza informatica

Negli ultimi anni, l'India ha assistito a un'enorme crescita delle tecnologie informatiche. Quindi richiede un investimento nelle attività di ricerca e sviluppo di cybersecurity. L'India ha anche visto molti risultati di ricerca di successo che sono stati tradotti in imprese, grazie all'avvento di società di sicurezza informatica locali.

Threat Intelligence

Il lavoro di ricerca per mitigare le minacce informatiche è già stato avviato in India. Esiste un meccanismo di risposta proattivo per affrontare le minacce informatiche. Le attività di ricerca e sviluppo sono già in corso presso varie organizzazioni di ricerca in India per combattere le minacce nel cyberspazio.

Firewall di nuova generazione

Si sta lavorando anche a competenze basate su più identità come Next Generation Firewall che offre intelligence sulla sicurezza alle aziende e consente loro di applicare i controlli di sicurezza più adatti al perimetro della rete.

Protocollo protetto e algoritmi

La ricerca su protocolli e algoritmi è una fase significativa per il consolidamento della sicurezza informatica a livello tecnico. Definisce le regole per la condivisione e l'elaborazione delle informazioni nel cyberspazio. In India, la ricerca a livello di protocollo e algoritmo include:

- Protocolli di instradamento sicuri

- Protocolli di autenticazione efficienti

- Protocollo di routing avanzato per reti wireless

- Protocollo di controllo della trasmissione sicura

- Algoritmo di simulazione degli attacchi, ecc.

Tecniche di autenticazione

Le tecniche di autenticazione come la gestione delle chiavi, l'autenticazione a due fattori e la gestione automatizzata delle chiavi offrono la possibilità di crittografare e decrittografare senza un sistema centralizzato di gestione delle chiavi e protezione dei file. Sono in corso ricerche continue per rafforzare queste tecniche di autenticazione.

BYOD, cloud e sicurezza mobile

Con l'adozione di vari tipi di dispositivi mobili, è aumentata la ricerca sulle attività relative alla sicurezza e alla privacy sui dispositivi mobili. Test di sicurezza mobile, sicurezza nel cloud e mitigazione del rischio BYOD (Bring Your Own Device) sono alcune delle aree in cui vengono svolte molte ricerche.

Cyber Forensics

Cyber Forensics è l'applicazione di tecniche di analisi per raccogliere e recuperare dati da un sistema o da un supporto di memorizzazione digitale. Alcune delle aree specifiche in cui viene svolta la ricerca in India sono:

- Analisi forense del disco

- Analisi forense della rete

- Forense sui dispositivi mobili

- Analisi forense della memoria

- Analisi forense multimediale

- Internet Forensics

Riduzione dei rischi della catena di approvvigionamento

Formalmente, il rischio della catena di approvvigionamento può essere definito come:

Qualsiasi rischio che un avversario possa danneggiare, scrivere qualche funzione dannosa su di esso, decostruire il design, l'installazione, la procedura o la manutenzione di un articolo di fornitura o di un sistema in modo che l'intera funzione possa essere degradata.

Problemi della catena di fornitura

La catena di approvvigionamento è una questione globale ed è necessario scoprire le interdipendenze tra clienti e fornitori. Nello scenario odierno è importante sapere: quali sono i problemi di SCRM? e come affrontare i problemi?

Un efficace approccio SCRM (Supply Chain Risk Management) richiede una forte partnership pubblico-privato. Il governo dovrebbe avere autorità forti per gestire i problemi della catena di approvvigionamento. Anche i settori privati possono svolgere un ruolo chiave in numerosi settori.

Non possiamo fornire una soluzione unica per la gestione dei rischi della catena di approvvigionamento. A seconda del prodotto e del settore, i costi per la riduzione dei rischi avranno un peso diverso. I partenariati pubblico-privato dovrebbero essere incoraggiati per risolvere i rischi associati alla gestione della catena di approvvigionamento.

Mitigare i rischi attraverso lo sviluppo delle risorse umane

Le politiche di sicurezza informatica di un'organizzazione possono essere efficaci, a condizione che tutti i suoi dipendenti ne comprendano il valore e dimostrino un forte impegno nell'implementarle. I direttori delle risorse umane possono svolgere un ruolo chiave nel mantenere le organizzazioni al sicuro nel cyberspazio applicando i seguenti punti.

Assunzione di proprietà del rischio per la sicurezza posto dai dipendenti

Poiché la maggior parte dei dipendenti non prende sul serio il fattore di rischio, gli hacker trovano facile prendere di mira le organizzazioni. A questo proposito, le risorse umane svolgono un ruolo chiave nell'istruzione dei dipendenti sull'impatto che i loro atteggiamenti e comportamenti hanno sulla sicurezza dell'organizzazione.

Garantire che le misure di sicurezza siano pratiche ed etiche

Le politiche di un'azienda devono essere sincronizzate con il modo in cui i dipendenti pensano e si comportano. Ad esempio, il salvataggio delle password sui sistemi è una minaccia, tuttavia il monitoraggio continuo può prevenirlo. Il team delle risorse umane è nella posizione migliore per consigliare se è probabile che le politiche funzionino e se sono appropriate.

Identificazione dei dipendenti che possono presentare un rischio particolare

Succede anche che i criminali informatici si avvalgano dell'aiuto di addetti ai lavori in un'azienda per hackerare la loro rete. Pertanto è essenziale identificare i dipendenti che possono presentare un rischio particolare e disporre di politiche HR rigorose per loro.

Creare consapevolezza sulla sicurezza informatica

La sicurezza informatica in India è ancora nella sua fase di evoluzione. Questo è il momento migliore per creare consapevolezza sulle questioni relative alla sicurezza informatica. Sarebbe facile creare consapevolezza a livello di base come le scuole in cui gli utenti possono essere consapevoli di come funziona Internet e quali sono le sue potenziali minacce.

Ogni cyber café, computer di casa / personale e computer da ufficio dovrebbero essere protetti tramite firewall. Gli utenti dovrebbero essere istruiti tramite i loro fornitori di servizi o gateway a non violare reti non autorizzate. Le minacce dovrebbero essere descritte in grassetto e gli impatti dovrebbero essere evidenziati.

Argomenti sulla consapevolezza della sicurezza informatica dovrebbero essere introdotti nelle scuole e nelle università per renderlo un processo continuo.

Il governo deve formulare leggi severe per rafforzare la sicurezza informatica e creare sufficiente consapevolezza trasmettendo le stesse tramite pubblicità televisive / radiofoniche / Internet.

Condivisione delle informazioni

Gli Stati Uniti hanno proposto una legge chiamata Cybersecurity Information Sharing Act of 2014 (CISA)migliorare la sicurezza informatica nel paese attraverso una maggiore condivisione delle informazioni sulle minacce alla sicurezza informatica. Tali leggi sono richieste in ogni paese per condividere le informazioni sulle minacce tra i cittadini.

Le violazioni della sicurezza informatica richiedono un meccanismo di segnalazione obbligatorio

Il recente malware denominato Uroburos/Snakeè un esempio di spionaggio informatico e guerra informatica in crescita. Il furto di informazioni sensibili è la nuova tendenza. Tuttavia, è un peccato che le società di telecomunicazioni / provider di servizi Internet (ISP) non condividano le informazioni relative agli attacchi informatici contro le loro reti. Di conseguenza, non è possibile formulare una solida strategia di sicurezza informatica per contrastare gli attacchi informatici.

Questo problema può essere affrontato formulando una buona legge sulla sicurezza informatica in grado di stabilire un regime normativo per le notifiche obbligatorie di violazione della sicurezza informatica da parte delle società di telecomunicazioni / ISP.

Infrastrutture come reti elettriche automatizzate, centrali termiche, satelliti, ecc. Sono vulnerabili a diverse forme di attacchi informatici e quindi un programma di notifica delle violazioni avviserebbe le agenzie di lavorare su di esse.

Implementazione di un quadro di sicurezza informatica

Nonostante il fatto che le aziende stiano spendendo in iniziative di sicurezza informatica, continuano a verificarsi violazioni dei dati. Secondo il Wall Street Journal, "Secondo Allied Business Intelligence Inc., la spesa per la sicurezza informatica globale da parte delle industrie di infrastrutture critiche avrebbe raggiunto i 46 miliardi di dollari nel 2013, con un aumento del 10% rispetto all'anno precedente". Ciò richiede l'effettiva attuazione del quadro di sicurezza informatica.

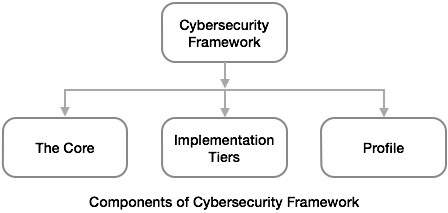

Componenti di Cybersecurity Framework

Il Framework comprende tre componenti principali:

- Il centro,

- Livelli di implementazione e

- Profili della struttura.

Il Framework Core

Il Framework Core è un insieme di attività di sicurezza informatica e riferimenti applicabili che hanno cinque funzioni simultanee e costanti: Identifica, Proteggi, Rileva, Rispondi e Recupera. Il nucleo del framework ha metodi per garantire quanto segue:

- Sviluppare e implementare procedure per proteggere la proprietà intellettuale e le risorse più critiche.

- Disporre di risorse per identificare qualsiasi violazione della sicurezza informatica.

- Recuperare da una violazione, se e quando si verifica.

I livelli di implementazione

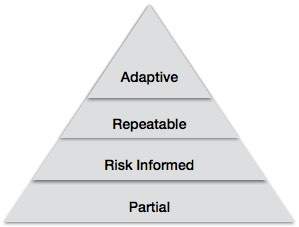

I livelli di implementazione del framework definiscono il livello di sofisticazione e coerenza che un'organizzazione impiega nell'applicazione delle sue pratiche di sicurezza informatica. Ha i seguenti quattro livelli.

Tier 1 (Partial)- In questo livello, i profili di gestione del rischio informatico dell'organizzazione non sono definiti. Esiste una consapevolezza parziale del rischio per la sicurezza informatica dell'organizzazione a livello di organizzazione. La metodologia a livello di organizzazione per la gestione del rischio di sicurezza informatica non è stata riconosciuta.

Tier 2 (Risk Informed)- A questo livello, le organizzazioni stabiliscono una politica di gestione del rischio informatico che viene approvata direttamente dal senior management. Il senior management si impegna a stabilire obiettivi di gestione del rischio relativi alla sicurezza informatica e li implementa.

Tier 3 (Repeatable)- In questo livello, l'organizzazione gestisce misure formali di sicurezza informatica, che vengono regolarmente aggiornate in base ai requisiti. L'organizzazione riconosce le sue dipendenze e i suoi partner. Riceve anche informazioni da loro, che aiutano a prendere decisioni di gestione basate sul rischio.

Tier 4 (Adaptive)- In questo livello, l'organizzazione adatta le sue pratiche di cybersecurity "in tempo reale" derivate dalle attività di cybersecurity precedenti e attuali. Attraverso un processo di sviluppo incessante nella combinazione di tecnologie avanzate di sicurezza informatica, collaborazione in tempo reale con i partner e monitoraggio continuo delle attività sui loro sistemi, le pratiche di sicurezza informatica dell'organizzazione possono rispondere rapidamente a minacce sofisticate.

Il profilo del framework

Il Framework Profile è uno strumento che fornisce alle organizzazioni una piattaforma per archiviare le informazioni relative al proprio programma di sicurezza informatica. Un profilo consente alle organizzazioni di esprimere chiaramente gli obiettivi del proprio programma di sicurezza informatica.

Da dove inizi l'implementazione del Framework?

L'alta dirigenza, inclusi gli amministratori, dovrebbe prima familiarizzare con il Framework. Dopodiché, i direttori dovrebbero avere una discussione dettagliata con la direzione sui livelli di implementazione dell'organizzazione.

Educare i manager e il personale sul Framework garantirà che tutti ne comprendano l'importanza. Questo è un passo importante verso l'implementazione di successo di un vigoroso programma di sicurezza informatica. Le informazioni sulle implementazioni quadro esistenti possono aiutare le organizzazioni con i propri approcci.