Kali Linux-스니핑 및 스푸핑

스니핑 도구의 기본 개념은 도청처럼 간단하며 Kali Linux에는 이러한 목적을위한 몇 가지 인기있는 도구가 있습니다. 이 장에서는 Kali에서 사용할 수있는 스니핑 및 스푸핑 도구에 대해 알아 봅니다.

Burpsuite

Burpsuite는 웹 애플리케이션이 사용하는 매개 변수를 찾기 위해 브라우저와 웹 서버 간의 스니핑 도구로 사용할 수 있습니다.

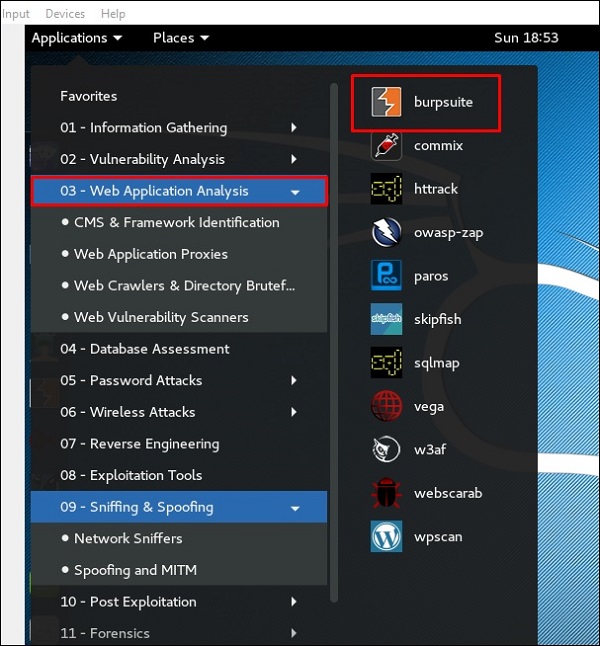

Burpsuite를 열려면 응용 프로그램 → 웹 응용 프로그램 분석 → burpsuite로 이동합니다.

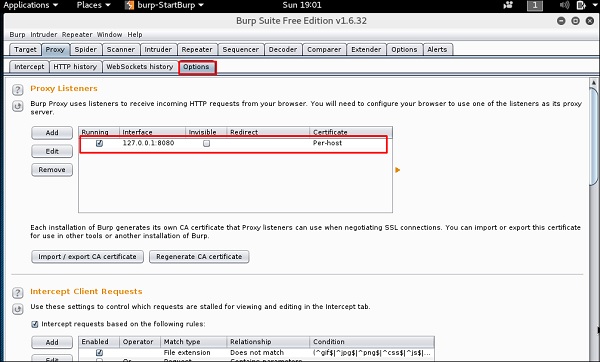

스니핑을 설정하기 위해 burpsuite가 프록시로 작동하도록 구성합니다. 이렇게하려면 다음으로 이동하십시오.Options다음 스크린 샷에 표시된대로. 표시된대로 상자를 선택하십시오.

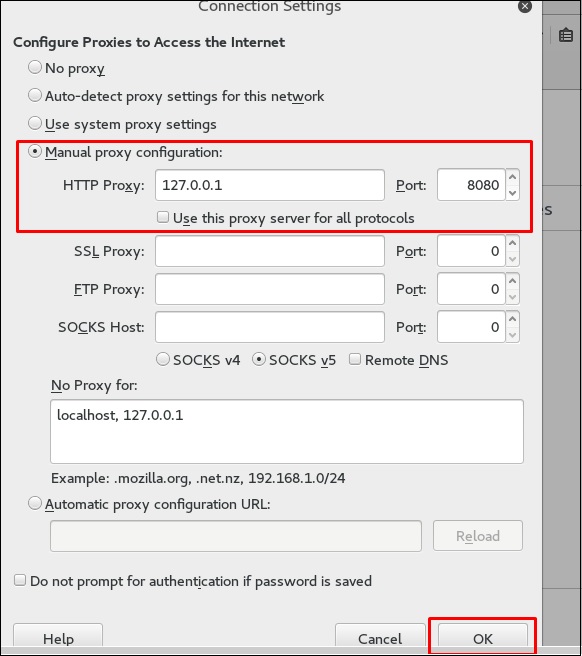

이 경우 프록시 IP는 포트 8080이있는 127.0.0.1입니다.

그런 다음 burpsuite 컴퓨터의 IP와 포트 인 브라우저 프록시를 구성합니다.

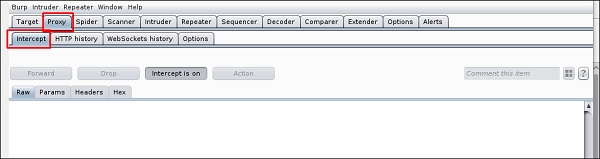

차단을 시작하려면 Proxy → Intercept로 이동하고 → "Intercept is on"을 클릭합니다.

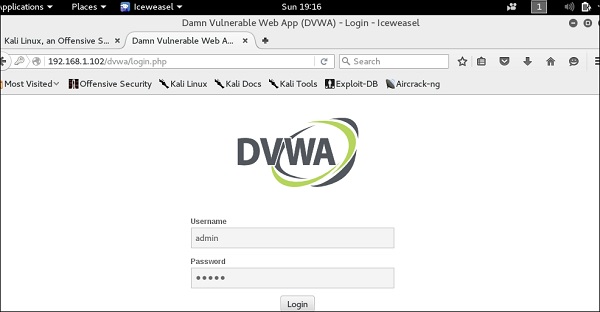

취약성을 테스트 할 매개 변수를 찾을 웹 페이지를 계속 탐색하십시오.

이 경우 IP 192.168.1.102를 가진 메타 스플 로이터 블 머신입니다.

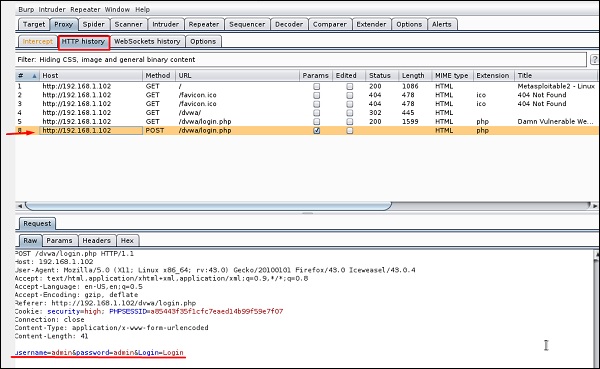

"HTTP 기록"으로 이동합니다. 다음 스크린 샷에서 빨간색 화살표로 표시된 줄은 마지막 요청을 보여줍니다. Raw에서 세션 ID와 같은 숨겨진 매개 변수와 사용자 이름 및 암호와 같은 기타 매개 변수는 빨간색 밑줄이 그어져 있습니다.

mitmproxy

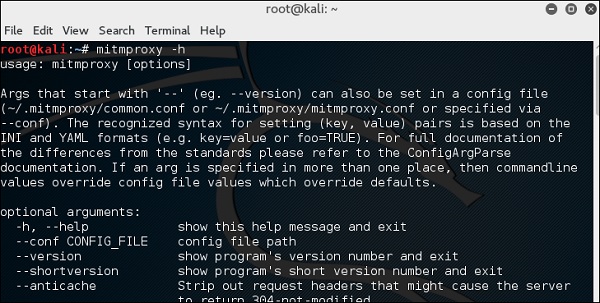

mitmproxySSL을 지원하는 man-in-the-middle HTTP 프록시입니다. 트래픽 흐름을 즉시 검사하고 편집 할 수있는 콘솔 인터페이스를 제공합니다.

열려면 터미널로 이동하여 “mitmproxy -parameter” 명령에 대한 도움말을 보려면 다음을 입력하십시오. “mitmproxy –h”.

mitmproxy를 시작하려면 다음을 입력하십시오. “mitmproxy –p portnumber”. 이 경우 "mitmproxy –p 80"입니다.

Wireshark

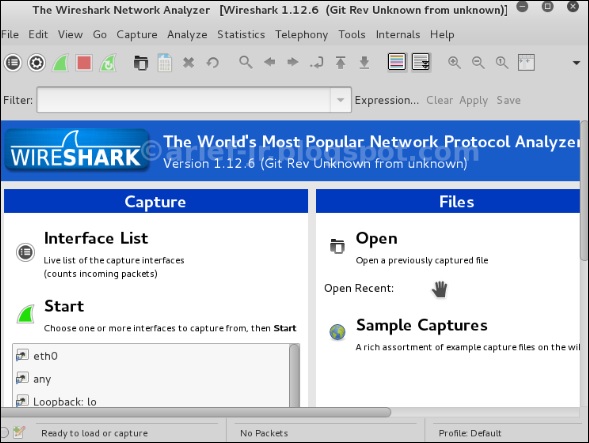

Wireshark는 최고의 데이터 패킷 분석기 중 하나입니다. 프레임 레벨에서 패킷을 심층 분석합니다. 공식 웹 페이지에서 Wireshark에 대한 자세한 정보를 얻을 수 있습니다.https://www.wireshark.org/. Kali에서는 Applications → Sniffing & Spoofing → wireshark 경로를 사용하여 찾을 수 있습니다.

wireshark를 클릭하면 다음 GUI가 열립니다.

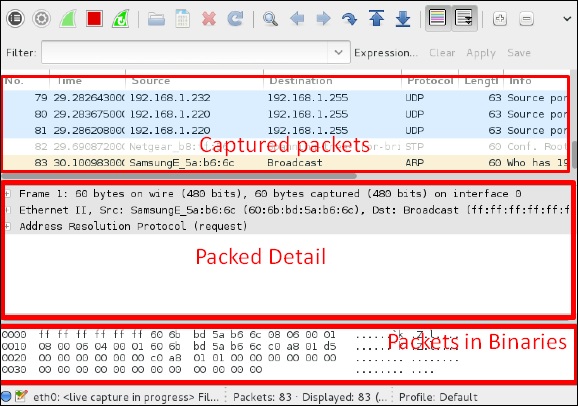

"시작"을 클릭하면 다음 스크린 샷과 같이 패킷 캡처가 시작됩니다.

sslstrip

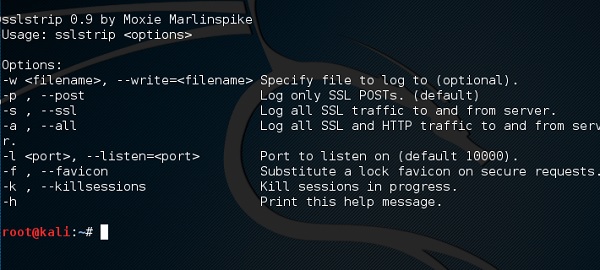

sslstrip피해자의 브라우저가 HTTP를 통해 일반 텍스트로 통신하도록하는 MITM 공격이며 프록시는 HTTPS 서버의 콘텐츠를 수정합니다. 이를 위해 sslstrip은 https : // URL을 "스트리핑"하여 http : // URL로 변환합니다.

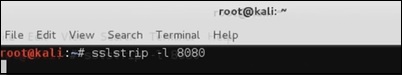

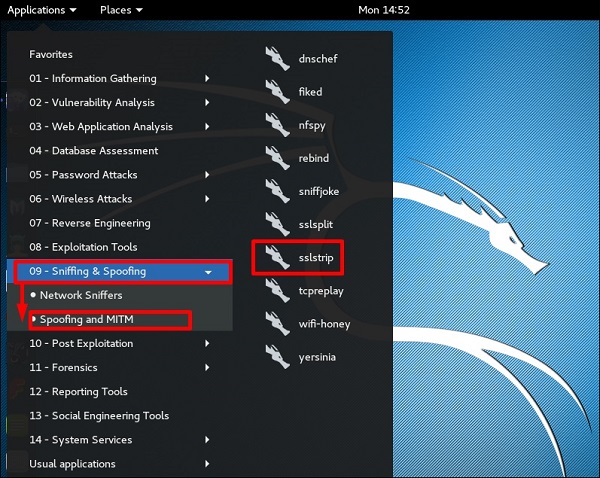

열려면 Applications → 09-Sniffing & Spoofing → Spoofing and MITM → sslstrip으로 이동하십시오.

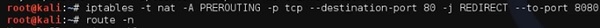

설정하려면 모든 80 포트 통신을 8080으로 전달하도록 작성하십시오.

그런 다음 sslstrip 필요한 포트에 대한 명령.