Metasploit-무차별 대입 공격

무차별 대입 공격에서 해커는 문자, 숫자, 특수 문자, 소문자 및 대문자의 가능한 모든 조합을 자동화 된 방식으로 사용하여 호스트 또는 서비스를 통해 액세스 권한을 얻습니다. 이러한 유형의 공격은 성공 확률이 높지만 모든 조합을 처리하는 데 엄청난 시간이 필요합니다.

무차별 대입 공격은 느리고 해커는 이러한 모든 순열과 조합을 더 빠르게 수행하기 위해 높은 처리 능력을 갖춘 시스템이 필요할 수 있습니다. 이 장에서는 Metasploit을 사용하여 무차별 대입 공격을 수행하는 방법에 대해 설명합니다.

NMAP로 Metasploitable 컴퓨터를 스캔 한 후 어떤 서비스가 실행되고 있는지 알 수 있습니다. 서비스는 FTP, SSH, mysql, http 및 Telnet입니다.

이러한 서비스에 대해 무차별 대입 공격을 수행하기 위해 auxiliaries각 서비스의. Auxiliaries는 Metasploit에서 사용되는 작은 스크립트로, 피해자 컴퓨터에 셸을 생성하지 않습니다. 무차별 대입 공격이 성공하면 시스템에 대한 액세스 만 제공합니다. 보조 장치를 사용하는 방법을 살펴 보겠습니다.

여기에서는 Kali 배포 시스템의 루트에 사전 목록을 만들었습니다.

FTP 서비스 공격

Metasploit을 엽니 다. 우리가 공격을 시도 할 첫 번째 서비스는 FTP이며이를 위해 우리를 돕는 보조 도구는auxiliary/scanner/ftp/ftp_login.

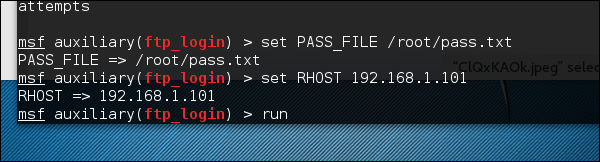

이 보조를 사용하려면 다음 명령을 입력하십시오-

msf > use auxiliary/scanner/ftp/ftp_login

사전을 포함하는 파일의 경로를 설정하십시오.

피해자 IP를 설정하고 실행하십시오.

다음과 같은 출력이 생성됩니다.

보시다시피 완료되었지만 세션이 생성되지 않았습니다. 이는 유용한 사용자 이름과 암호를 검색하지 못했음을 의미합니다.

SSH 서비스 공격

SSH 서비스를 공격하기 위해 보조 도구를 사용할 수 있습니다. auxiliary/scanner/ssh/ssh_login

다음 스크린 샷에서 볼 수 있듯이 RHOSTS를 192.168.1.101 (즉, 피해자 IP)로 설정하고 사용자 이름 목록과 암호 (즉 userpass.txt)를 설정했습니다. 그런 다음 우리는run 명령.

위의 스크린 샷에서 볼 수 있듯이 세 개의 세션이 생성되었습니다. 세 가지 조합이 성공했음을 의미합니다. 사용자 이름에 밑줄을 쳤습니다.

세 세션 중 하나와 상호 작용하려면 다음 명령을 사용합니다. msf > sessions –i 3 즉, 세션 번호 3으로 연결됩니다.

Telnet 서비스 공격

Telnet 서비스에 무차별 대입 공격을 적용하면 제공된 자격 증명과 IP 주소 범위를 가져 와서 Telnet 서버에 로그인을 시도합니다. 이를 위해 보조 장치를 사용합니다.auxiliary/scanner/telnet/telnet_login.

보조 장치를 사용하는 과정은 FTP 서비스 나 SSH 서비스를 공격하는 경우와 동일합니다. 보조 기능을 사용하고 RHOST를 설정 한 다음 암호 목록을 설정하고 실행해야합니다.

다음 스크린 샷을보십시오. 파란색 화살표로 강조 표시된 것은 보조자가 한 잘못된 시도입니다. 빨간색 화살표는 세션을 생성 한 성공적인 로그인을 보여줍니다.

무차별 대입 공격에 적용 할 수있는 다른 보조 장치는 다음과 같습니다.

SMB service − 보조 / 스캐너 / smb / smb_login

SNMP service − 보조 / 스캐너 / snmp / snmp_login