Metasploit-피벗

피벗은 Metasploit이 해킹 된 컴퓨터에서 해커 컴퓨터가 액세스 할 수없는 다른 네트워크로 트래픽을 라우팅하는 데 사용하는 기술입니다.

피벗이 작동하는 방식을 이해하는 시나리오를 살펴 보겠습니다. 두 개의 네트워크가 있다고 가정합니다.

해커 머신이 액세스 할 수있는 범위가 192.168.1.0/24 인 네트워크

범위가 10.10.10.0/24 인 다른 네트워크입니다. 내부 네트워크이며 해커가 액세스 할 수 없습니다.

해커는 다른 내부 시스템을 악용하고 해킹하기 위해 두 네트워크 모두에서 액세스 할 수있는이 시스템의 두 번째 네트워크를 해킹하려고합니다.

이 시나리오에서 해커는 먼저 첫 번째 네트워크에 침입 한 다음이를 스테이징 지점으로 사용하여 두 번째 네트워크의 내부 시스템을 악용하고 해킹합니다. 이 프로세스는pivoting 해커가 첫 번째 네트워크를 피벗으로 사용하여 두 번째 네트워크에 액세스하기 때문입니다.

그것이 어떻게 작동하는지 이해하려고 노력합시다. 우리는 DCOM 취약점이있는 Windows Server 2003 시스템을 사용하고이 취약점을 사용하여이 시스템을 해킹 할 것입니다.

이것에 대한 익스플로잇은 ms03_026_dcom 그리고 우리는 meterpreter 유효 탑재량.

이제이 시스템에 대한 액세스 권한을 얻었으므로 다음 명령을 사용하여 세션과 상호 작용하겠습니다. session -i 1 여기서 "1"은 생성 된 세션의 번호입니다.

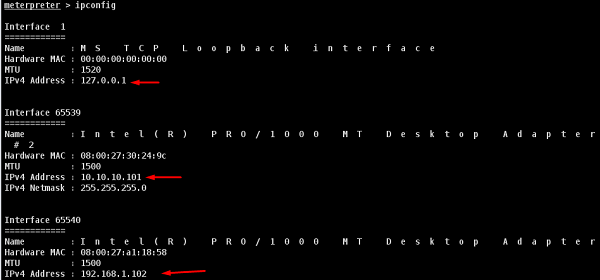

이제 명령을 사용하겠습니다. ipconfig이 호스트가 다른 네트워크에 액세스 할 수 있는지 확인합니다. 다음 스크린 샷은 출력을 보여줍니다. 이 호스트가 두 개의 다른 네트워크와 연결되어 있음을 알 수 있습니다.

- 하나는 사용하지 않는 루프백 네트워크이고

- 다른 네트워크는 10.10.10.0/24입니다.

Metasploit에는 첫 번째 손상된 시스템을 통해이 두 번째 네트워크를 공격 할 수있는 AutoRoute 미터 프리터 스크립트가 있지만 먼저 background 세션.

범위가 10.10.10.0/24 인 내부 네트워크를 향한 경로 추가

이제 트래픽 라우팅 (Pivot)이 있으므로이 네트워크에서 찾은 호스트를 검색 할 수 있습니다.

호스트 10.10.10.102에서 포트 스캔을 수행했습니다. 다음 스크린 샷은 결과를 보여줍니다.

이제 우리는 내부 네트워크에 대한 액세스 권한을 얻었습니다. 그러나 해킹 된 컴퓨터의 세션이 손실되면 내부 네트워크에도 액세스 할 수 없게됩니다.