침투 테스트-방법

침투 테스트는 시스템의 다양한 문제를 고려하고 테스트, 분석 및 솔루션을 제공하는 기술의 조합입니다. 이는 단계별 침투 테스트를 수행하는 구조화 된 절차를 기반으로합니다.

이 장에서는 침투 테스트 방법의 다양한 단계 또는 단계를 설명합니다.

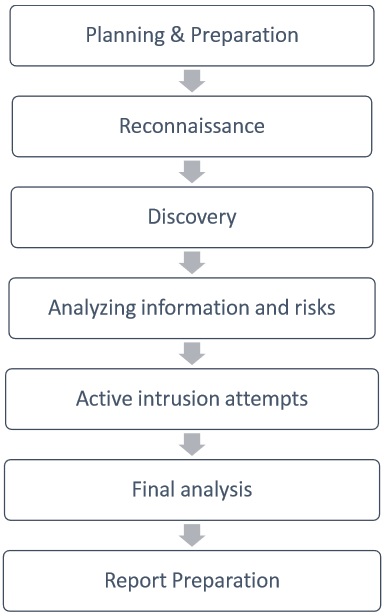

침투 테스트 방법의 단계

다음은 침투 테스트의 7 단계입니다.

계획 및 준비

계획 및 준비는 침투 테스트의 목표와 목표를 정의하는 것으로 시작됩니다.

클라이언트와 테스터가 공동으로 목표를 정의하여 양 당사자가 동일한 목표와 이해를 갖도록합니다. 침투 테스트의 일반적인 목표는 다음과 같습니다.

- 취약성을 식별하고 기술 시스템의 보안을 개선합니다.

- 외부 제 3 자로부터 IT 보안을 확인하십시오.

- 조직 / 인사 인프라의 보안을 강화합니다.

정찰

정찰에는 예비 정보 분석이 포함됩니다. 많은 경우 테스터는 예비 정보 (예 : IP 주소 또는 IP 주소 블록) 외에는 많은 정보를 가지고 있지 않습니다. 테스터는 사용 가능한 정보를 분석하고 필요한 경우 시스템 설명, 네트워크 계획 등과 같은 추가 정보를 클라이언트에 요청하는 것으로 시작합니다. 이 단계는 일종의 수동 침투 테스트입니다. 유일한 목표는 시스템에 대한 완전하고 자세한 정보를 얻는 것입니다.

발견

이 단계에서 침투 테스터는 자동 도구를 사용하여 취약성을 발견하기 위해 대상 자산을 스캔합니다. 이러한 도구에는 일반적으로 최신 취약점에 대한 세부 정보를 제공하는 자체 데이터베이스가 있습니다. 그러나 테스터는

Network Discovery − 추가 시스템, 서버 및 기타 장치 검색 등.

Host Discovery − 이러한 장치에서 열린 포트를 결정합니다.

Service Interrogation − 포트에서 실행중인 실제 서비스를 찾기 위해 포트를 조사합니다.

정보 및 위험 분석

이 단계에서 테스터는 시스템에 동적으로 침투하기 위해 테스트 단계 전에 수집 된 정보를 분석하고 평가합니다. 시스템 수가 많고 인프라 크기가 크기 때문에 시간이 많이 걸립니다. 분석하는 동안 테스터는 다음 요소를 고려합니다.

침투 테스트의 정의 된 목표.

시스템에 대한 잠재적 인 위험.

후속 능동 침투 테스트를 위해 잠재적 인 보안 결함을 평가하는 데 필요한 예상 시간입니다.

그러나 확인 된 시스템 목록에서 테스터는 잠재적 인 취약점이있는 시스템 만 테스트하도록 선택할 수 있습니다.

적극적인 침입 시도

이것은 적절한주의를 기울여 수행해야하는 가장 중요한 단계입니다. 이 단계는 발견 단계에서 식별 된 잠재적 인 취약성이 실제 위험을 지닌 정도를 수반합니다. 이 단계는 잠재적 인 취약성의 확인이 필요할 때 수행해야합니다. 무결성 요구 사항이 매우 높은 시스템의 경우 중요한 정리 절차를 수행하기 전에 잠재적 인 취약성과 위험을 신중하게 고려해야합니다.

최종 분석

이 단계에서는 해당 시점까지 수행 된 모든 단계 (위에서 논의)와 잠재적 인 위험의 형태로 존재하는 취약성 평가를 주로 고려합니다. 또한 테스터는 취약성과 위험을 제거 할 것을 권장합니다. 무엇보다도 테스터는 테스트의 투명성과 공개 된 취약점을 보장해야합니다.

보고서 준비

보고서 준비는 전체 테스트 절차부터 시작하여 취약성과 위험을 분석해야합니다. 높은 위험과 심각한 취약성은 우선 순위를 가져야하며 그 뒤에 더 낮은 순서가 있어야합니다.

그러나 최종 보고서를 문서화하는 동안 다음 사항을 고려해야합니다.

- 침투 테스트의 전체 요약.

- 각 단계의 세부 정보 및 펜 테스트 중에 수집 된 정보.

- 발견 된 모든 취약성 및 위험에 대한 세부 정보.

- 시스템 청소 및 수리에 대한 세부 정보.

- 향후 보안을위한 제안.