침투 테스트 대. 취약점

일반적으로이 두 용어, 즉 침투 테스트와 취약성 평가는 오해 나 마케팅 과대 광고로 인해 많은 사람들이 서로 바꿔서 사용할 수 있습니다. 그러나 두 용어는 목적과 다른 수단 측면에서 서로 다릅니다. 그러나 차이점을 설명하기 전에 먼저 두 용어를 하나씩 이해하겠습니다.

침투 테스트

침투 테스트는 정보 보안을 깨고 귀중한 데이터를 해킹하거나 조직의 정상적인 기능을 방해하기위한 외부 또는 내부 사이버 공격자의 행동을 복제합니다. 따라서 고급 도구와 기술의 도움으로 침투 테스터 (또는ethical hacker)는 중요한 시스템을 제어하고 민감한 데이터에 대한 액세스 권한을 획득하기 위해 노력합니다.

취약성 평가

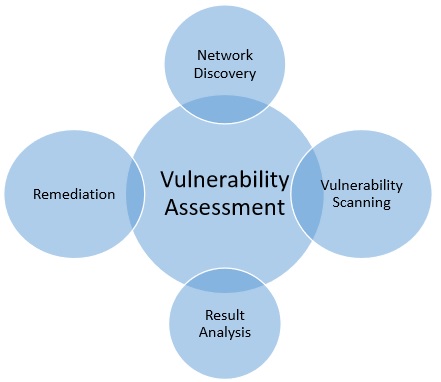

반면에 취약성 평가는 주어진 환경에서 보안 취약성을 식별 (검색)하고 측정 (검색)하는 기술입니다. 정보 보안 입장에 대한 종합적인 평가 (결과 분석)입니다. 또한 잠재적 인 약점을 식별하고 이러한 약점을 제거하거나 위험 수준 이하로 줄이기위한 적절한 완화 조치 (교정)를 제공합니다.

다음 다이어그램은 취약성 평가를 요약합니다.

다음 표는 침투 테스트와 취약성 평가의 근본적인 차이점을 보여줍니다.

| 침투 테스트 | 취약성 평가 |

|---|---|

| 공격의 범위를 결정합니다. | 주어진 시스템에서 자산 및 자원의 디렉토리를 만듭니다. |

| 민감한 데이터 수집을 테스트합니다. | 각 리소스에 대한 잠재적 위협을 발견합니다. |

| 대상 정보를 수집하고 /하거나 시스템을 검사합니다. | 사용 가능한 자원에 수량화 가능한 가치와 중요성을 할당합니다. |

| 시스템을 정리하고 최종 보고서를 제공합니다. | 귀중한 리소스의 잠재적 인 취약성을 완화하거나 제거하려고 시도합니다. |

| 방해가되지 않는 문서화 및 환경 검토 및 분석입니다. | 포괄적 인 분석 및 대상 시스템 및 환경 검토를 통해. |

| 물리적 환경 및 네트워크 아키텍처에 이상적입니다. | 실험실 환경에 이상적입니다. |

| 중요한 실시간 시스템을위한 것입니다. | 중요하지 않은 시스템을위한 것입니다. |

연습하기에 이상적인 옵션은 무엇입니까?

두 방법 모두 기능과 접근 방식이 다르므로 각 시스템의 보안 위치에 따라 다릅니다. 그러나 침투 테스트와 취약성 평가의 기본적인 차이로 인해 두 번째 기술이 첫 번째 기술보다 더 유리합니다.

취약성 평가는 취약성을 식별하고이를 해결하기위한 솔루션을 제공합니다. 반면, 침투 테스트는 "누구나 시스템 보안에 침입 할 수 있으며 만약 그렇다면 그가 할 수있는 피해는 무엇입니까?"라는 질문에만 답합니다.

또한 취약성 평가는 보안 시스템을 개선하고보다 성숙하고 통합 된 보안 프로그램을 개발하려고 시도합니다. 반면, 침투 테스트는 보안 프로그램의 효과에 대한 그림 만 제공합니다.

여기에서 살펴본 것처럼 취약성 평가는 침투 테스트에 비해 더 유리하고 더 나은 결과를 제공합니다. 그러나 전문가들은 완벽한 보안 환경을 보장하기 위해 보안 관리 시스템의 일환으로 두 기술을 일상적으로 수행해야한다고 제안합니다.