Bezpieczeństwo sieci - warstwa sieciowa

Mechanizmy zabezpieczeń warstwy sieciowej były często używane do zabezpieczania komunikacji, szczególnie w sieciach współdzielonych, takich jak Internet, ponieważ mogą one zapewnić ochronę wielu aplikacji jednocześnie bez ich modyfikowania.

We wcześniejszych rozdziałach omówiliśmy, że wiele protokołów bezpieczeństwa czasu rzeczywistego ewoluowało w celu zapewnienia bezpieczeństwa sieci, zapewniając podstawowe zasady bezpieczeństwa, takie jak prywatność, uwierzytelnianie pochodzenia, integralność wiadomości i niezaprzeczalność.

Większość z tych protokołów skupiała się na wyższych warstwach stosu protokołów OSI, aby zrekompensować nieodłączny brak bezpieczeństwa w standardowym protokole internetowym. Chociaż metody te są cenne, nie można ich łatwo uogólnić do użycia w żadnej aplikacji. Na przykład SSL został opracowany specjalnie do zabezpieczania aplikacji, takich jak HTTP lub FTP. Ale jest kilka innych aplikacji, które również wymagają bezpiecznej komunikacji.

Potrzeba ta doprowadziła do opracowania rozwiązania zabezpieczającego w warstwie IP, tak aby wszystkie protokoły wyższych warstw mogły to wykorzystać. W 1992 roku Internet Engineering Task Force (IETF) zaczął definiować standard „IPsec”.

W tym rozdziale omówimy, w jaki sposób uzyskuje się bezpieczeństwo w warstwie sieciowej przy użyciu tego bardzo popularnego zestawu protokołów IPsec.

Bezpieczeństwo w warstwie sieciowej

Każdy schemat opracowany w celu zapewnienia bezpieczeństwa sieci musi być zaimplementowany w jakiejś warstwie stosu protokołów, jak pokazano na poniższym schemacie -

| Warstwa | Protokoły komunikacyjne | Protokoły bezpieczeństwa |

|---|---|---|

| Warstwa aplikacji | HTTP FTP SMTP | PGP. S / MIME, HTTPS |

| Warstwa transportowa | TCP / UDP | SSL, TLS, SSH |

| Warstwa sieci | IP | IPsec |

Popularną platformą opracowaną w celu zapewnienia bezpieczeństwa w warstwie sieciowej jest Internet Protocol Security (IPsec).

Funkcje protokołu IPsec

IPsec nie został zaprojektowany do pracy tylko z TCP jako protokołem transportowym. Działa z UDP, a także z każdym innym protokołem powyżej IP, takim jak ICMP, OSPF itp.

IPsec chroni cały pakiet prezentowany w warstwie IP, w tym nagłówki wyższych warstw.

Ponieważ nagłówki wyższych warstw są ukryte i przenoszą numer portu, analiza ruchu jest trudniejsza.

IPsec działa od jednej jednostki sieciowej do innej jednostki sieciowej, a nie od procesu aplikacji do procesu aplikacji. W związku z tym można zastosować zabezpieczenia bez konieczności wprowadzania zmian w komputerach / aplikacjach poszczególnych użytkowników.

Protokół IPsec, który jest szeroko stosowany do zapewniania bezpiecznej komunikacji między jednostkami sieciowymi, może również zapewniać bezpieczeństwo między hostami.

Najpopularniejszym zastosowaniem protokołu IPsec jest zapewnienie wirtualnej sieci prywatnej (VPN) między dwoma lokalizacjami (od bramy do bramy) lub między użytkownikiem zdalnym a siecią przedsiębiorstwa (od hosta do bramy).

Funkcje bezpieczeństwa

Ważne funkcje bezpieczeństwa zapewniane przez IPsec są następujące -

Poufność

Umożliwia węzłom komunikującym się szyfrowanie wiadomości.

Zapobiega podsłuchiwaniu przez osoby trzecie.

Uwierzytelnianie pochodzenia i integralność danych.

Zapewnia pewność, że odebrany pakiet został faktycznie przesłany przez stronę zidentyfikowaną jako źródło w nagłówku pakietu.

Potwierdza, że pakiet nie został zmieniony lub w inny sposób.

Zarządzanie kluczami.

Umożliwia bezpieczną wymianę kluczy.

Ochrona przed niektórymi typami ataków bezpieczeństwa, takich jak ataki typu Replay.

Wirtualnej sieci prywatnej

Idealnie byłoby, gdyby każda instytucja chciała mieć własną prywatną sieć do komunikacji w celu zapewnienia bezpieczeństwa. Jednak utworzenie i utrzymanie takiej sieci prywatnej na rozproszonym geograficznie obszarze może być bardzo kosztowne. Wymagałoby to zarządzania złożoną infrastrukturą łączy komunikacyjnych, routerów, DNS itp.

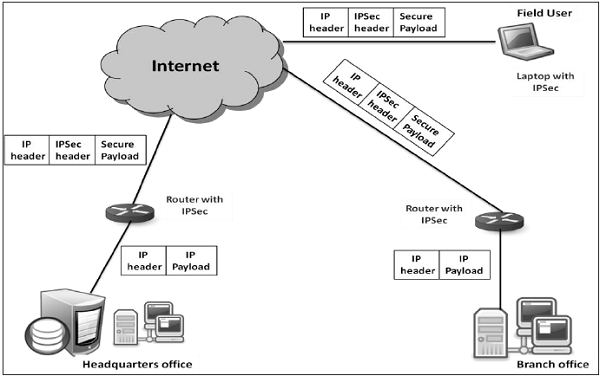

IPsec zapewnia łatwy mechanizm wdrażania wirtualnej sieci prywatnej (VPN) dla takich instytucji. Technologia VPN umożliwia przesyłanie ruchu między biurami instytucji przez publiczny Internet poprzez szyfrowanie ruchu przed wejściem do publicznego Internetu i logiczne oddzielenie go od innego ruchu. Uproszczone działanie VPN pokazano na poniższym schemacie -

Przegląd protokołu IPsec

IPsec to struktura / zestaw protokołów zapewniających bezpieczeństwo w warstwie IP.

Pochodzenie

Na początku lat 90. z internetu korzystało niewiele instytucji, głównie do celów naukowych. Jednak w późniejszych dziesięcioleciach rozwój Internetu stał się wykładniczy ze względu na ekspansję sieci i kilka organizacji wykorzystujących ją do komunikacji i do innych celów.

Wraz z ogromnym rozwojem Internetu, w połączeniu z nieodłącznymi słabościami protokołu TCP / IP, pojawiła się potrzeba opracowania technologii, która może zapewnić bezpieczeństwo sieci w Internecie. Raport zatytułowany „Bezpieczeństwo w architekturze Internetu” został opublikowany przez Radę Architektury Internetu (IAB) w 1994 roku. Wskazał on kluczowe obszary dla mechanizmów bezpieczeństwa.

IAB uwzględnił uwierzytelnianie i szyfrowanie jako podstawowe funkcje bezpieczeństwa w IPv6, IP nowej generacji. Na szczęście te możliwości bezpieczeństwa zostały zdefiniowane w taki sposób, że można je wdrożyć zarówno z obecnym IPv4, jak i futurystycznym IPv6.

Ramy bezpieczeństwa, IPsec, zostały zdefiniowane w kilku „żądaniach komentarzy” (RFC). Niektóre specyfikacje RFC określają niektóre części protokołu, podczas gdy inne dotyczą rozwiązania jako całości.

Operacje w ramach protokołu IPsec

Można uznać, że pakiet IPsec ma dwie oddzielne operacje, gdy są wykonywane zgodnie, zapewniając pełny zestaw usług bezpieczeństwa. Te dwie operacje to komunikacja IPsec i Internetowa wymiana kluczy.

Komunikacja IPsec

Zwykle jest powiązany ze standardową funkcjonalnością protokołu IPsec. Obejmuje hermetyzację, szyfrowanie i haszowanie datagramów IP oraz obsługę wszystkich procesów związanych z pakietami.

Odpowiada za zarządzanie komunikacją zgodnie z dostępnymi stowarzyszeniami bezpieczeństwa (SA) ustanowionymi między komunikującymi się stronami.

Używa protokołów bezpieczeństwa, takich jak Authentication Header (AH) i Encapsulated SP (ESP).

Komunikacja IPsec nie jest zaangażowana w tworzenie kluczy ani zarządzanie nimi.

Sama operacja komunikacji IPsec jest powszechnie nazywana IPsec.

Internetowa wymiana kluczy (IKE)

IKE to protokół automatycznego zarządzania kluczami używany przez IPsec.

Z technicznego punktu widzenia zarządzanie kluczami nie jest niezbędne do komunikacji IPsec, a klucze można zarządzać ręcznie. Jednak ręczne zarządzanie kluczami nie jest pożądane w przypadku dużych sieci.

IKE jest odpowiedzialne za tworzenie kluczy dla IPsec i zapewnianie uwierzytelniania podczas procesu ustanawiania klucza. Chociaż IPsec może być używany do innych protokołów zarządzania kluczami, IKE jest używany domyślnie.

IKE definiuje dwa protokoły (Oakley i SKEME), które mają być używane z już zdefiniowaną strukturą zarządzania kluczami Internet Security Association Key Management Protocol (ISAKMP).

ISAKMP nie jest specyficzny dla IPsec, ale zapewnia ramy do tworzenia skojarzeń zabezpieczeń dla dowolnego protokołu.

W tym rozdziale omówiono głównie komunikację IPsec i powiązany z nią protokół stosowany w celu zapewnienia bezpieczeństwa.

Tryby komunikacji IPsec

Komunikacja IPsec ma dwa tryby działania; transport i tryby tunelu. Tryby te mogą być używane w połączeniu lub używane indywidualnie, w zależności od żądanego typu komunikacji.

Tryb transportu

IPsec nie hermetyzuje pakietu odebranego z wyższej warstwy.

Oryginalny nagłówek IP jest zachowany, a dane są przesyłane dalej w oparciu o oryginalne atrybuty ustawione przez protokół wyższej warstwy.

Poniższy diagram przedstawia przepływ danych w stosie protokołów.

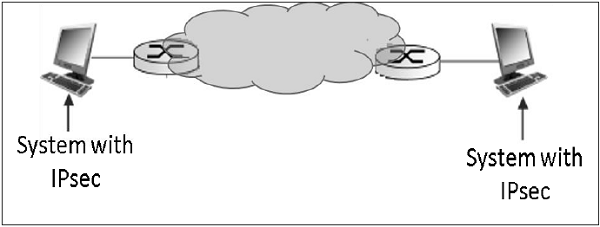

Ograniczeniem rodzaju transportu jest to, że nie można świadczyć żadnych usług bramki. Jest zarezerwowany dla komunikacji typu punkt-punkt, jak pokazano na poniższej ilustracji.

Tryb tunelu

Ten tryb protokołu IPsec zapewnia usługi enkapsulacji wraz z innymi usługami bezpieczeństwa.

W trybie tunelowym cały pakiet z wyższej warstwy jest hermetyzowany przed zastosowaniem protokołu bezpieczeństwa. Dodano nowy nagłówek IP.

Poniższy diagram przedstawia przepływ danych w stosie protokołów.

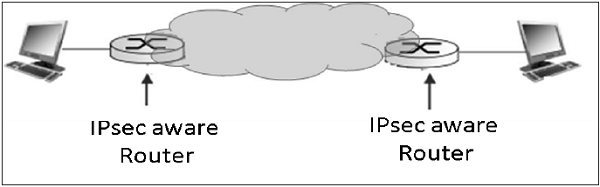

Tryb tunelu jest zwykle powiązany z działaniami bramy. Hermetyzacja zapewnia możliwość wysyłania kilku sesji przez jedną bramę.

Typową komunikację w trybie tunelu przedstawiono na poniższym schemacie.

Jeśli chodzi o punkty końcowe, mają one bezpośrednie połączenie warstwy transportowej. Datagram z jednego systemu przekazany do bramy jest hermetyzowany, a następnie przekazywany do bramy zdalnej. Zdalna skojarzona brama dekapsuluje dane i przekazuje je do docelowego punktu końcowego w sieci wewnętrznej.

Korzystając z protokołu IPsec, można również ustawić tryb tunelowania między bramą a indywidualnym systemem końcowym.

Protokoły IPsec

IPsec korzysta z protokołów bezpieczeństwa, aby zapewnić żądane usługi bezpieczeństwa. Te protokoły są sercem operacji IPsec, a wszystko inne zostało zaprojektowane do obsługi tych protokołów w IPsec.

Powiązania bezpieczeństwa między komunikującymi się podmiotami są ustanawiane i utrzymywane za pomocą używanego protokołu bezpieczeństwa.

Istnieją dwa protokoły bezpieczeństwa zdefiniowane przez IPsec - Authentication Header (AH) i Encapsulating Security Payload (ESP).

Nagłówek uwierzytelniania

Protokół AH zapewnia usługę integralności danych i uwierzytelniania pochodzenia. Opcjonalnie zapewnia odporność na powtórki wiadomości. Jednak nie zapewnia żadnej formy poufności.

AH to protokół zapewniający uwierzytelnianie całości lub części zawartości datagramu poprzez dodanie nagłówka. Nagłówek jest obliczany na podstawie wartości w datagramie. To, które części datagramu są używane do obliczeń i gdzie umieścić nagłówek, zależy od trybu współpracy (tunel lub transport).

Obsługa protokołu AH jest zaskakująco prosta. Można to uznać za podobne do algorytmów używanych do obliczania sum kontrolnych lub przeprowadzania kontroli CRC w celu wykrywania błędów.

Koncepcja AH jest taka sama, z wyjątkiem tego, że zamiast używać prostego algorytmu, AH używa specjalnego algorytmu mieszającego i tajnego klucza znanego tylko komunikującym się stronom. Skonfigurowane jest powiązanie zabezpieczeń między dwoma urządzeniami, które określa te szczegóły.

Proces AH przechodzi przez następujące fazy.

Gdy pakiet IP jest odbierany z górnego stosu protokołów, IPsec określa skojarzone z nim powiązanie zabezpieczeń (SA) na podstawie informacji dostępnych w pakiecie; na przykład adres IP (źródło i miejsce docelowe).

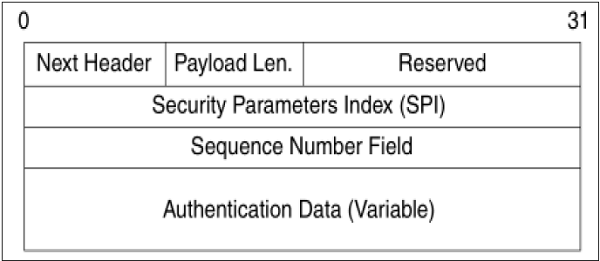

Z SA, gdy zostanie zidentyfikowane, że protokołem bezpieczeństwa jest AH, obliczane są parametry nagłówka AH. Nagłówek AH składa się z następujących parametrów -

Pole nagłówka określa protokół pakietu następującego po nagłówku AH. Indeks parametrów sekwencji (SPI) jest uzyskiwany z SA istniejącego między komunikującymi się stronami.

Numer sekwencji jest obliczany i wstawiany. Liczby te zapewniają AH opcjonalną możliwość odparcia ataku powtórki.

Dane uwierzytelniające są obliczane w różny sposób w zależności od trybu komunikacji.

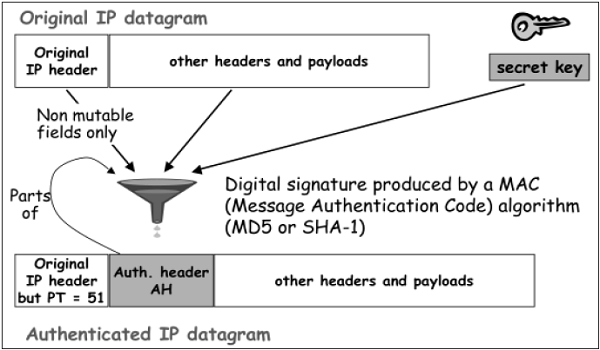

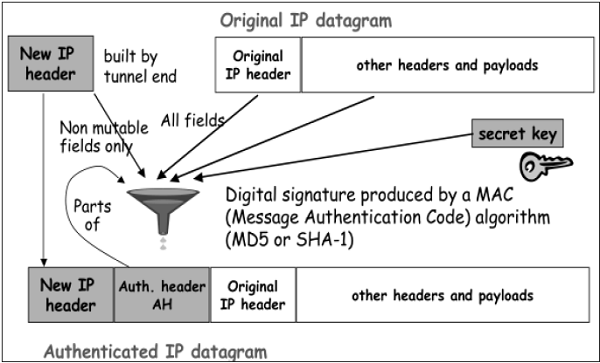

W trybie transportowym, obliczenie danych uwierzytelniających i zestawienie końcowego pakietu IP do transmisji jest przedstawione na poniższym schemacie. W oryginalnym nagłówku IP zmiana jest dokonywana tylko w protokole o numerze 51 do wskazanej aplikacji AH.

W trybie tunelu powyższy proces przebiega zgodnie z poniższym diagramem.

Protokół Encapsulation Security Protocol (ESP)

ESP zapewnia usługi bezpieczeństwa, takie jak poufność, integralność, uwierzytelnianie pochodzenia i opcjonalna odporność na powtórki. Zestaw świadczonych usług zależy od opcji wybranych w momencie ustanowienia Security Association (SA).

W ESP algorytmy używane do szyfrowania i generowania uwierzytelniacza są określane przez atrybuty użyte do utworzenia SA.

Proces ESP jest następujący. Pierwsze dwa kroki są podobne do procesu AH, jak opisano powyżej.

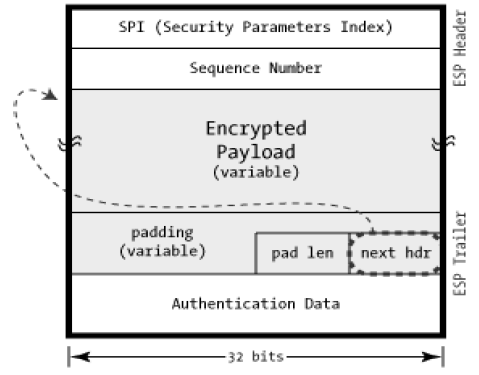

Po ustaleniu, że w grę wchodzi ESP, obliczane są pola pakietu ESP. Na poniższym schemacie przedstawiono rozmieszczenie pól ESP.

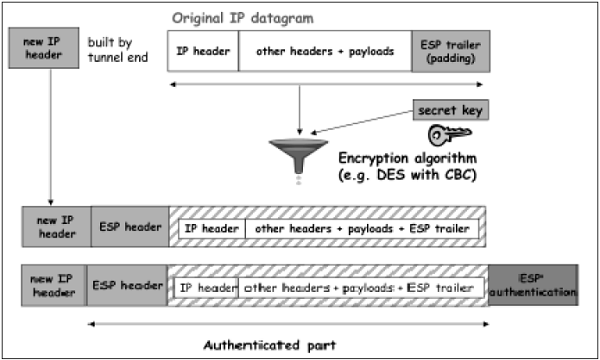

Proces szyfrowania i uwierzytelniania w trybie transportowym przedstawia poniższy diagram.

W przypadku trybu tunelowego proces szyfrowania i uwierzytelniania jest przedstawiony na poniższym schemacie.

Chociaż uwierzytelnianie i poufność są podstawowymi usługami świadczonymi przez ESP, obie są opcjonalne. Z technicznego punktu widzenia możemy użyć szyfrowania NULL bez uwierzytelniania. Jednak w praktyce jeden z dwóch musi zostać zaimplementowany, aby efektywnie używać ESP.

Podstawową koncepcją jest użycie ESP, gdy chce się uwierzytelnienia i szyfrowania, oraz użycie AH, gdy chce się uwierzytelnienia rozszerzonego bez szyfrowania.

Skojarzenia bezpieczeństwa w IPsec

Security Association (SA) to podstawa komunikacji IPsec. Cechy SA to -

Przed wysłaniem danych zostaje ustanowione wirtualne połączenie między jednostką wysyłającą a odbiorczą, zwane „Security Association (SA)”.

IPsec zapewnia wiele opcji szyfrowania i uwierzytelniania w sieci. Każde połączenie IPsec może zapewnić szyfrowanie, integralność, autentyczność lub wszystkie trzy usługi. Gdy usługa bezpieczeństwa jest określona, dwie jednostki równorzędne IPsec muszą dokładnie określić, których algorytmów użyć (na przykład DES lub 3DES do szyfrowania; MD5 lub SHA-1 do integralności). Po podjęciu decyzji co do algorytmów, oba urządzenia muszą współdzielić klucze sesji.

SA to zestaw powyższych parametrów komunikacyjnych, który zapewnia relację między dwoma lub więcej systemami w celu zbudowania sesji IPsec.

SA ma prosty charakter, dlatego do komunikacji dwukierunkowej wymagane są dwa SA.

SA są identyfikowane przez numer indeksu parametru bezpieczeństwa (SPI), który istnieje w nagłówku protokołu bezpieczeństwa.

Zarówno podmioty wysyłające, jak i odbierające zachowują informacje o stanie SA. Jest podobny do punktów końcowych TCP, które również przechowują informacje o stanie. IPsec jest zorientowany na połączenie, podobnie jak TCP.

Parametry SA

Każdy SA jest jednoznacznie identyfikowany za pomocą następujących trzech parametrów -

Indeks parametrów bezpieczeństwa (SPI).

Jest to 32-bitowa wartość przypisana do SA. Służy do rozróżniania różnych skojarzeń zabezpieczeń kończących się w tym samym miejscu docelowym i używających tego samego protokołu IPsec.

Każdy pakiet IPsec zawiera nagłówek zawierający pole SPI. SPI służy do mapowania przychodzącego pakietu na SA.

SPI to losowa liczba generowana przez nadawcę w celu zidentyfikowania SA odbiorcy.

Destination IP Address - Może to być adres IP routera końcowego.

Security Protocol Identifier - Wskazuje, czy stowarzyszenie jest AH czy ESP SA.

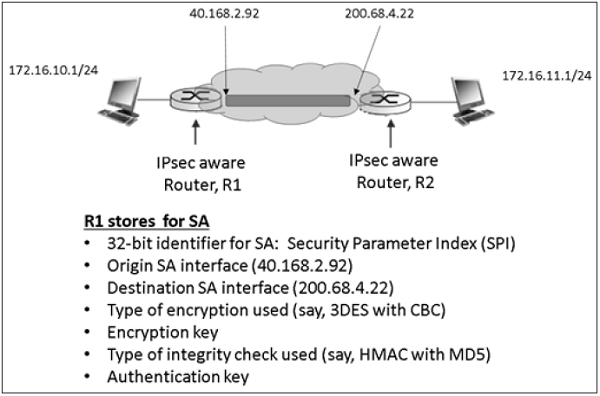

Przykład SA między dwoma routerami biorącymi udział w komunikacji IPsec pokazano na poniższym schemacie.

Zabezpieczenia administracyjne bazy danych

W IPsec istnieją dwie bazy danych, które kontrolują przetwarzanie datagramów IPsec. Jedną z nich jest baza danych SAD, a druga to baza danych zasad bezpieczeństwa (SPD). Każdy komunikujący się punkt końcowy korzystający z IPsec powinien mieć logicznie oddzielne SAD i SPD.

Baza danych zabezpieczeń

W komunikacji IPsec punkt końcowy przechowuje stan SA w bazie danych SAD (Security Association Database). Każdy wpis SA w bazie danych SAD zawiera dziewięć parametrów, jak pokazano w poniższej tabeli -

| Sr.No. | Parametry i opis |

|---|---|

| 1 | Sequence Number Counter Do komunikacji wychodzącej. Jest to 32-bitowy numer sekwencyjny podany w nagłówkach AH lub ESP. |

| 2 | Sequence Number Overflow Counter Ustawia flagę opcji, aby zapobiec dalszej komunikacji przy użyciu określonego SA |

| 3 | 32-bit anti-replay window Służy do określania, czy przychodzący pakiet AH lub ESP jest powtórzeniem |

| 4 | Lifetime of the SA Czas do SA pozostanie aktywny |

| 5 | Algorithm - AH Używany w AH i skojarzonym kluczu |

| 6 | Algorithm - ESP Auth Używany w części uwierzytelniającej nagłówka ESP |

| 7 | Algorithm - ESP Encryption Używany w szyfrowaniu ESP i skojarzonych z nią kluczowych informacji |

| 8 | IPsec mode of operation Tryb transportowy lub tunelowy |

| 9 | Path MTU(PMTU) Każda obserwowana maksymalna jednostka transmisji ścieżki (aby uniknąć fragmentacji) |

Wszystkie wpisy SA w SAD są indeksowane przez trzy parametry SA: docelowy adres IP, identyfikator protokołu bezpieczeństwa i SPI.

Baza danych zasad bezpieczeństwa

SPD służy do przetwarzania pakietów wychodzących. Pomaga w podjęciu decyzji, jakich wpisów SAD użyć. Jeśli nie ma wpisu SAD, SPD jest używany do tworzenia nowych.

Każdy wpis SPD zawierałby -

Wskaźnik do aktywnego SA odbywającego się w SAD.

Pola selektora - Pole w pakiecie przychodzącym z wyższej warstwy używane do decydowania o zastosowaniu IPsec. Selektory mogą obejmować adres źródłowy i docelowy, numery portów, jeśli dotyczy, identyfikatory aplikacji, protokoły itp.

Wychodzące datagramy IP przechodzą z wpisu SPD do określonego SA w celu pobrania parametrów kodowania. Przychodzący datagram IPsec dociera do właściwego SA bezpośrednio przy użyciu potrójnego SPI / DEST IP / protokołu i stamtąd wyodrębnia skojarzony wpis SAD.

SPD może również określać ruch, który powinien omijać IPsec. SPD można uznać za filtr pakietów, w którym zadecydowanymi akcjami są aktywacja procesów SA.

Podsumowanie

IPsec to zestaw protokołów do zabezpieczania połączeń sieciowych. Jest to raczej złożony mechanizm, ponieważ zamiast podawać prostą definicję konkretnego algorytmu szyfrowania i funkcji uwierzytelniania, zapewnia ramy, które pozwalają na implementację wszystkiego, na co zgadzają się oba komunikujące się cele.

Authentication Header (AH) i Encapsulating Security Payload (ESP) to dwa główne protokoły komunikacyjne używane przez IPsec. Podczas gdy AH uwierzytelnia tylko, ESP może szyfrować i uwierzytelniać dane przesyłane przez połączenie.

Tryb transportu zapewnia bezpieczne połączenie między dwoma punktami końcowymi bez zmiany nagłówka IP. Tryb tunelowy hermetyzuje cały pakiet IP ładunku. Dodaje nowy nagłówek IP. Ta ostatnia służy do tworzenia tradycyjnej sieci VPN, ponieważ zapewnia wirtualny bezpieczny tunel w niezaufanym Internecie.

Konfiguracja połączenia IPsec obejmuje wszelkiego rodzaju opcje kryptograficzne. Uwierzytelnianie jest zwykle oparte na kryptograficznym skrócie, takim jak MD5 lub SHA-1. Algorytmy szyfrowania to DES, 3DES, Blowfish i AES. Możliwe są również inne algorytmy.

Oba komunikujące się punkty końcowe muszą znać tajne wartości używane podczas mieszania lub szyfrowania. Klucze ręczne wymagają ręcznego wprowadzania tajnych wartości na obu końcach, przypuszczalnie przekazywanych przez jakiś mechanizm pozapasmowy, a IKE (Internet Key Exchange) jest wyrafinowanym mechanizmem umożliwiającym robienie tego online.