Bezpieczeństwo sieci - szybki przewodnik

W dzisiejszych czasach organizacje w dużym stopniu polegają na sieciach komputerowych, aby wymieniać informacje w całej organizacji w skuteczny i produktywny sposób. Organizacyjne sieci komputerowe stają się obecnie duże i wszechobecne. Zakładając, że każdy pracownik ma dedykowaną stację roboczą, duża firma miałaby kilka tysięcy stacji roboczych i wiele serwerów w sieci.

Jest prawdopodobne, że te stacje robocze mogą nie być zarządzane centralnie i nie będą miały ochrony obwodowej. Mogą mieć różne systemy operacyjne, sprzęt, oprogramowanie i protokoły, z różnym poziomem świadomości użytkowników w zakresie cyberprzestrzeni. Teraz wyobraź sobie, że te tysiące stacji roboczych w sieci firmowej są bezpośrednio połączone z Internetem. Ten rodzaj niezabezpieczonej sieci staje się celem ataku, który zawiera cenne informacje i wykazuje luki w zabezpieczeniach.

W tym rozdziale opiszemy główne luki w sieci i znaczenie bezpieczeństwa sieci. W kolejnych rozdziałach omówimy metody osiągnięcia tego samego.

Sieć fizyczna

Sieć jest definiowana jako dwa lub więcej urządzeń komputerowych połączonych ze sobą w celu efektywnego współdzielenia zasobów. Ponadto łączenie ze sobą dwóch lub więcej sieci jest znane jakointernetworking. Tak więc Internet jest tylko intersiecią - zbiorem połączonych ze sobą sieci.

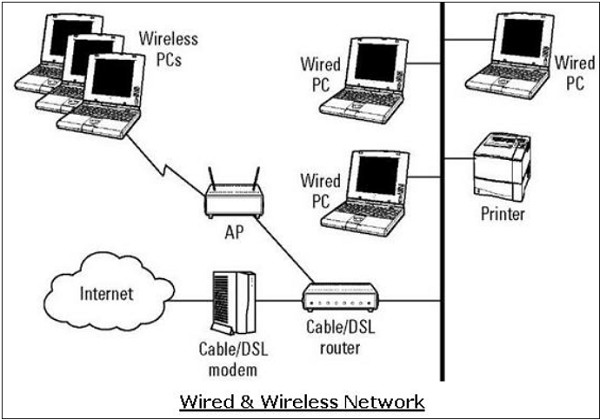

Organizacja ma różne opcje konfiguracji sieci wewnętrznej. Może korzystać z sieci przewodowej lub bezprzewodowej, aby połączyć wszystkie stacje robocze. W dzisiejszych czasach organizacje najczęściej używają kombinacji zarówno sieci przewodowych, jak i bezprzewodowych.

Sieci przewodowe i bezprzewodowe

W sieci przewodowej urządzenia są połączone ze sobą kablami. Zwykle sieci przewodowe są oparte na protokole Ethernet, w którym urządzenia są połączone za pomocą kabli nieekranowanej skrętki (UTP) z różnymi przełącznikami. Przełączniki te są dalej podłączone do routera sieciowego w celu uzyskania dostępu do Internetu.

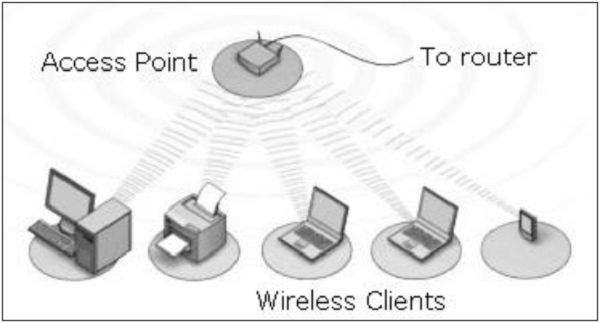

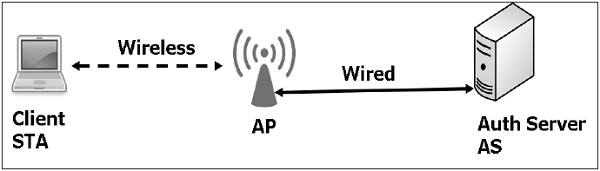

W sieci bezprzewodowej urządzenie łączy się z punktem dostępowym za pośrednictwem transmisji radiowej. Punkty dostępowe są ponadto połączone kablami z przełącznikiem / routerem w celu uzyskania dostępu do sieci zewnętrznej.

Sieci bezprzewodowe zyskały popularność dzięki oferowanej mobilności. Urządzenia mobilne nie muszą być podłączone kablem i mogą swobodnie przemieszczać się w zasięgu sieci bezprzewodowej. Zapewnia to efektywne udostępnianie informacji i zwiększa produktywność.

Luki i ataki

Powszechną luką występującą w sieciach przewodowych i bezprzewodowych jest „nieautoryzowany dostęp” do sieci. Atakujący może podłączyć swoje urządzenie do sieci przez niezabezpieczony port koncentratora / przełącznika. W związku z tym sieci bezprzewodowe są uważane za mniej bezpieczne niż sieci przewodowe, ponieważ dostęp do sieci bezprzewodowej jest łatwy bez fizycznego połączenia.

Po uzyskaniu dostępu osoba atakująca może wykorzystać tę lukę w celu przeprowadzenia ataków, takich jak -

Sniffing pakiet danych w celu kradzieży cennych informacji.

Odmowa usługi uprawnionym użytkownikom w sieci poprzez zalewanie medium sieciowego fałszywymi pakietami.

Podszywanie się pod tożsamości fizyczne (MAC) legalnych hostów, a następnie kradzież danych lub dalsze przeprowadzanie ataku typu „man-in-the-middle”.

Protokół sieciowy

Protokół sieciowy to zestaw reguł rządzących komunikacją między urządzeniami podłączonymi do sieci. Obejmują mechanizmy nawiązywania połączeń, a także reguły formatowania pakowania danych dla wysyłanych i odbieranych wiadomości.

Opracowano kilka protokołów sieci komputerowych, z których każdy został zaprojektowany do określonych celów. Popularnymi i szeroko stosowanymi protokołami są TCP / IP z powiązanymi protokołami wyższego i niższego poziomu.

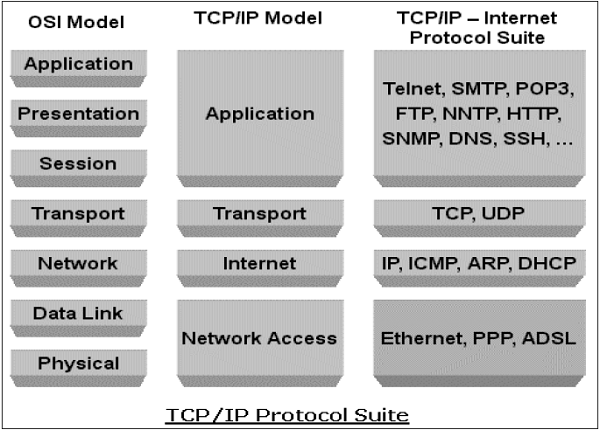

Protokół TCP / IP

Transmission Control Protocol (TCP) i Internet Protocol(IP) to dwa różne protokoły sieci komputerowych, które są najczęściej używane razem. Ze względu na swoją popularność i szerokie zastosowanie są wbudowane we wszystkie systemy operacyjne urządzeń sieciowych.

IP odpowiada warstwie sieciowej (warstwa 3), natomiast TCP odpowiada warstwie transportowej (warstwa 4) w OSI. Protokół TCP / IP dotyczy komunikacji sieciowej, w której transport TCP jest używany do dostarczania danych w sieciach IP.

Protokoły TCP / IP są powszechnie używane z innymi protokołami, takimi jak HTTP, FTP, SSH w warstwie aplikacji i Ethernet na łączu danych / warstwie fizycznej.

Zestaw protokołów TCP / IP powstał w 1980 roku jako rozwiązanie sieciowe z bardzo niewielką troską o aspekty bezpieczeństwa.

Został opracowany do komunikacji w ograniczonej zaufanej sieci. Jednak z biegiem czasu protokół ten stał się de facto standardem niezabezpieczonej komunikacji internetowej.

Niektóre z typowych luk w zabezpieczeniach zestawów protokołów TCP / IP to:

HTTP to protokół warstwy aplikacji w pakiecie TCP / IP używany do przesyłania plików, które tworzą strony internetowe, z serwerów WWW. Te transfery są wykonywane w postaci zwykłego tekstu, a intruz może łatwo odczytać pakiety danych wymieniane między serwerem a klientem.

Inną luką w zabezpieczeniach HTTP jest słabe uwierzytelnianie między klientem a serwerem WWW podczas inicjowania sesji. Ta luka może prowadzić do ataku przejmującego sesję, w którym osoba atakująca kradnie sesję HTTP legalnego użytkownika.

Luka w zabezpieczeniach protokołu TCP to potrójne uzgadnianie przy ustanawianiu połączenia. Osoba atakująca może przeprowadzić atak typu „SYN-flooding” typu „odmowa usługi”, aby wykorzystać tę lukę. Ustanawia wiele półotwartych sesji, nie kończąc uścisku dłoni. Prowadzi to do przeciążenia serwera i ostatecznie do awarii.

Warstwa IP jest podatna na wiele luk. Poprzez modyfikację nagłówka protokołu IP osoba atakująca może przeprowadzić atak polegający na fałszowaniu adresu IP.

Oprócz wyżej wymienionych, w rodzinie protokołów TCP / IP istnieje wiele innych luk w zabezpieczeniach, zarówno w fazie projektowania, jak i ich implementacji.

Nawiasem mówiąc, w przypadku komunikacji sieciowej opartej na protokole TCP / IP, jeśli jedna warstwa zostanie zhakowana, inne warstwy nie dowiedzą się o włamaniu, a cała komunikacja zostanie naruszona. W związku z tym istnieje potrzeba stosowania kontroli bezpieczeństwa na każdej warstwie, aby zapewnić niezawodne bezpieczeństwo.

Protokół DNS

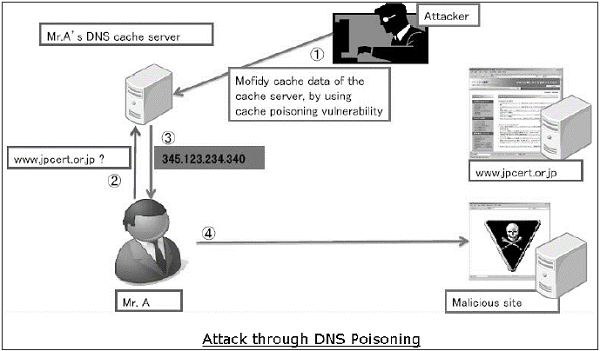

Domain Name System(DNS) służy do zamiany nazw domen hosta na adresy IP. Użytkownicy sieci polegają na funkcjonalności DNS głównie podczas przeglądania Internetu poprzez wpisywanie adresu URL w przeglądarce internetowej.

W ataku na DNS celem atakującego jest zmodyfikowanie prawidłowego rekordu DNS, tak aby został zamieniony na nieprawidłowy adres IP. Może skierować cały ruch związany z tym adresem IP na niewłaściwy komputer. Osoba atakująca może wykorzystać lukę w zabezpieczeniach protokołu DNS lub złamać zabezpieczenia serwera DNS w celu zmaterializowania ataku.

DNS cache poisoningto atak wykorzystujący lukę w protokole DNS. Osoba atakująca może zatruć pamięć podręczną, sfałszując odpowiedź na rekursywne zapytanie DNS wysłane przez mechanizm rozpoznawania nazw do autorytatywnego serwera. Gdy pamięć podręczna programu rozpoznawania nazw DNS zostanie zatruta, host zostanie przekierowany na złośliwą witrynę internetową i może przejąć informacje uwierzytelniające, komunikując się z tą witryną.

Protokół ICMP

Internet Control Management Protocol(ICMP) to podstawowy protokół zarządzania siecią w sieciach TCP / IP. Służy do wysyłania komunikatów o błędach i kontrolnych dotyczących stanu urządzeń w sieci.

ICMP jest integralną częścią implementacji sieci IP i dlatego jest obecny w samej konfiguracji sieci. ICMP ma swoje własne luki w zabezpieczeniach i może zostać wykorzystany do przeprowadzenia ataku na sieć.

Typowe ataki, które mogą wystąpić w sieci z powodu luk w zabezpieczeniach protokołu ICMP, to:

Protokół ICMP umożliwia atakującemu przeprowadzenie rozpoznania sieci w celu określenia topologii sieci i ścieżek do niej. Przeszukiwanie ICMP obejmuje wykrycie wszystkich adresów IP hostów, które istnieją w całej sieci docelowej.

Trace route to popularne narzędzie ICMP używane do mapowania sieci docelowej poprzez opisywanie ścieżki w czasie rzeczywistym od klienta do zdalnego hosta.

Osoba atakująca może przeprowadzić atak typu „odmowa usługi” przy użyciu luki ICMP. Atak ten polega na wysyłaniu pakietów ping IPMP, które przekraczają 65 535 bajtów do urządzenia docelowego. Komputer docelowy nie obsługuje poprawnie tego pakietu i może spowodować uszkodzenie systemu operacyjnego.

Inne protokoły, takie jak ARP, DHCP, SMTP itp. Również mają swoje luki w zabezpieczeniach, które osoba atakująca może wykorzystać w celu złamania zabezpieczeń sieci. Omówimy niektóre z tych luk w dalszych rozdziałach.

Najmniejsza troska o aspekt bezpieczeństwa podczas projektowania i wdrażania protokołów stała się główną przyczyną zagrożeń bezpieczeństwa sieci.

Cele bezpieczeństwa sieci

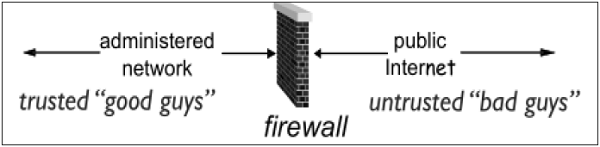

Jak omówiono we wcześniejszych sekcjach, w sieci istnieje wiele luk. Dlatego podczas transmisji dane są bardzo podatne na ataki. Atakujący może zaatakować kanał komunikacyjny, uzyskać dane i przeczytać to samo lub ponownie wstawić fałszywą wiadomość, aby osiągnąć swoje nikczemne cele.

Bezpieczeństwo sieci dotyczy nie tylko bezpieczeństwa komputerów na każdym końcu łańcucha komunikacyjnego; ma jednak na celu zapewnienie bezpieczeństwa całej sieci.

Bezpieczeństwo sieci obejmuje ochronę użyteczności, niezawodności, integralności i bezpieczeństwa sieci i danych. Skuteczne zabezpieczenia sieci zapobiegają przedostawaniu się do sieci lub rozprzestrzenianiu się w niej różnorodnych zagrożeń.

Podstawowym celem bezpieczeństwa sieci jest poufność, integralność i dostępność. Te trzy filary bezpieczeństwa sieci są często przedstawiane jakoCIA triangle.

Confidentiality- Funkcją poufności jest ochrona cennych danych biznesowych przed osobami nieupoważnionymi. Poufność części bezpieczeństwa sieci zapewnia, że dane są dostępne tylko dla osób do tego przeznaczonych i upoważnionych.

Integrity- Ten cel oznacza utrzymanie i zapewnienie dokładności i spójności danych. Funkcją integralności jest upewnienie się, że dane są wiarygodne i nie są zmieniane przez osoby nieuprawnione.

Availability - Funkcją dostępności w Network Security jest zapewnienie, że dane, zasoby / usługi sieciowe są stale dostępne dla uprawnionych użytkowników, kiedy tylko tego potrzebują.

Osiągnięcie bezpieczeństwa sieci

Zapewnienie bezpieczeństwa sieci może wydawać się bardzo proste. Cele do osiągnięcia wydają się proste. Ale w rzeczywistości mechanizmy wykorzystywane do osiągnięcia tych celów są bardzo złożone, a ich zrozumienie wymaga rozsądnego rozumowania.

International Telecommunication Union(ITU), w swoich zaleceniach dotyczących architektury bezpieczeństwa X.800, określił pewne mechanizmy w celu wprowadzenia standaryzacji metod zapewniających bezpieczeństwo sieci. Niektóre z tych mechanizmów to -

En-cipherment- Mechanizm ten zapewnia usługi w zakresie poufności danych poprzez przekształcenie danych w nieczytelne formy dla osób nieuprawnionych. Ten mechanizm wykorzystuje algorytm szyfrowania-deszyfrowania z tajnymi kluczami.

Digital signatures- Mechanizm ten jest elektronicznym odpowiednikiem zwykłych podpisów w danych elektronicznych. Zapewnia autentyczność danych.

Access control- Ten mechanizm służy do świadczenia usług kontroli dostępu. Mechanizmy te mogą wykorzystywać identyfikację i uwierzytelnianie podmiotu do określania i egzekwowania praw dostępu podmiotu.

Po opracowaniu i zidentyfikowaniu różnych mechanizmów bezpieczeństwa zapewniających bezpieczeństwo sieci, konieczne jest podjęcie decyzji, gdzie je zastosować; zarówno fizycznie (w jakiej lokalizacji), jak i logicznie (na jakiej warstwie architektury, takiej jak TCP / IP).

Mechanizmy bezpieczeństwa w warstwach sieciowych

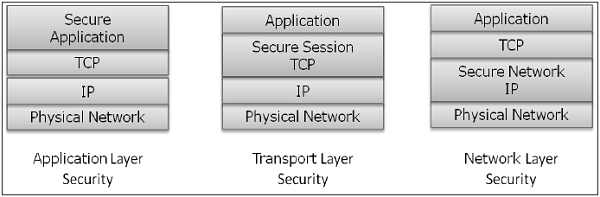

Kilka mechanizmów bezpieczeństwa zostało opracowanych w taki sposób, że można je rozwijać w określonej warstwie modelu warstwy sieciowej OSI.

Security at Application Layer- Środki bezpieczeństwa stosowane w tej warstwie są specyficzne dla aplikacji. Różne rodzaje aplikacji wymagałyby oddzielnych środków bezpieczeństwa. Aby zapewnić bezpieczeństwo warstwy aplikacji, należy je modyfikować.

Uważa się, że zaprojektowanie poprawnego kryptograficznie protokołu aplikacji jest bardzo trudne, a jego prawidłowe wdrożenie jest jeszcze trudniejsze. Dlatego mechanizmy zabezpieczeń warstwy aplikacji służące do ochrony komunikacji sieciowej są preferowane jako jedyne rozwiązania oparte na standardach, które są używane od pewnego czasu.

Przykładem protokołu zabezpieczeń warstwy aplikacji jest Secure Multipurpose Internet Mail Extensions (S / MIME), który jest powszechnie używany do szyfrowania wiadomości e-mail. DNSSEC to kolejny protokół w tej warstwie używany do bezpiecznej wymiany wiadomości zapytań DNS.

Security at Transport Layer- Środki bezpieczeństwa w tej warstwie mogą służyć do ochrony danych podczas jednej sesji komunikacyjnej między dwoma hostami. Najpopularniejszym zastosowaniem protokołów zabezpieczeń warstwy transportowej jest ochrona ruchu sesji HTTP i FTP. Protokoły Transport Layer Security (TLS) i Secure Socket Layer (SSL) są najczęściej używanymi protokołami do tego celu.

Network Layer- Środki bezpieczeństwa w tej warstwie można zastosować do wszystkich aplikacji; w związku z tym nie są one specyficzne dla aplikacji. Cała komunikacja sieciowa między dwoma hostami lub sieciami może być chroniona w tej warstwie bez modyfikowania aplikacji. W niektórych środowiskach protokół zabezpieczeń warstwy sieciowej, taki jak Internet Protocol Security (IPsec), stanowi znacznie lepsze rozwiązanie niż mechanizmy transportu lub warstwy aplikacji ze względu na trudności z dodawaniem kontroli do poszczególnych aplikacji. Jednak protokoły bezpieczeństwa w tej warstwie zapewniają mniejszą elastyczność komunikacji, która może być wymagana przez niektóre aplikacje.

Nawiasem mówiąc, mechanizm bezpieczeństwa zaprojektowany do działania w wyższej warstwie nie może zapewnić ochrony danych w niższych warstwach, ponieważ niższe warstwy wykonują funkcje, których warstwy wyższe nie są świadome. W związku z tym może być konieczne wdrożenie wielu mechanizmów bezpieczeństwa w celu zwiększenia bezpieczeństwa sieci.

W kolejnych rozdziałach samouczka omówimy mechanizmy bezpieczeństwa stosowane w różnych warstwach architektury sieciowej OSI w celu osiągnięcia bezpieczeństwa sieci.

Różne usługi biznesowe są obecnie oferowane online za pośrednictwem aplikacji klient-serwer. Najpopularniejsze formularze to aplikacja internetowa i poczta elektroniczna. W obu aplikacjach klient komunikuje się z wyznaczonym serwerem i uzyskuje usługi.

Korzystając z usługi z dowolnej aplikacji serwerowej, klient i serwer wymieniają wiele informacji w intranecie lub Internecie. Mamy świadomość, że te transakcje informacyjne są narażone na różne ataki.

Bezpieczeństwo sieci polega na zabezpieczaniu danych przed atakami podczas ich przesyłania w sieci. Aby osiągnąć ten cel, zaprojektowano wiele protokołów bezpieczeństwa w czasie rzeczywistym. Taki protokół musi zapewniać co najmniej następujące główne cele -

- Strony mogą negocjować interaktywnie w celu wzajemnego uwierzytelnienia.

- Przed wymianą informacji w sieci ustal tajny klucz sesji.

- Wymień informacje w postaci zaszyfrowanej.

Co ciekawe, protokoły te działają na różnych warstwach modelu sieciowego. Na przykład protokół S / MIME działa w warstwie aplikacji, protokół SSL jest przeznaczony do pracy w warstwie transportowej, a protokół IPsec w warstwie sieciowej.

W tym rozdziale omówimy różne procesy zapewniania bezpieczeństwa komunikacji e-mail oraz powiązane protokoły bezpieczeństwa. Metodę zabezpieczenia DNS omówiono w dalszej części. W kolejnych rozdziałach zostaną opisane protokoły zapewniające bezpieczeństwo w sieci.

Bezpieczeństwo poczty elektronicznej

W dzisiejszych czasach poczta elektroniczna stała się bardzo szeroko stosowaną aplikacją sieciową. Omówmy pokrótce infrastrukturę poczty e-mail, zanim przejdziemy do poznania protokołów bezpieczeństwa poczty e-mail.

Infrastruktura poczty elektronicznej

Najprostszym sposobem wysłania wiadomości e-mail byłoby wysłanie wiadomości bezpośrednio z maszyny nadawcy do maszyny odbiorcy. W takim przypadku ważne jest, aby obie maszyny działały w sieci jednocześnie. Jednak ta konfiguracja jest niepraktyczna, ponieważ użytkownicy mogą czasami łączyć swoje komputery z siecią.

Stąd pojawiła się koncepcja konfiguracji serwerów poczty elektronicznej. W tej konfiguracji poczta jest wysyłana do serwera pocztowego, który jest stale dostępny w sieci. Gdy urządzenie odbiorcy łączy się z siecią, odczytuje pocztę z serwera pocztowego.

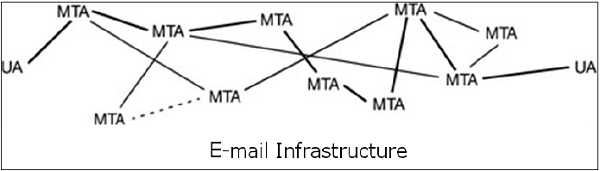

Ogólnie rzecz biorąc, infrastruktura poczty e-mail składa się z siatki serwerów pocztowych, zwanych również Message Transfer Agents (MTA) i komputery klienckie z programem pocztowym składającym się z agenta użytkownika (UA) i lokalnego MTA.

Zwykle wiadomość e-mail jest przekazywana dalej z jego UA, przechodzi przez siatkę MTA i ostatecznie dociera do UA na komputerze odbiorcy.

Protokoły używane do przesyłania wiadomości e-mail są następujące -

Prosty protokół przesyłania poczty (SMTP) używany do przesyłania dalej wiadomości e-mail.

Post Office Protocol (POP) i Internet Message Access Protocol (IMAP) są używane do pobierania wiadomości z serwera przez odbiorcę.

MIM

Podstawowy internetowy standard poczty elektronicznej został opracowany w 1982 roku i opisuje format wiadomości e-mail wymienianych w Internecie. Obsługuje głównie wiadomości e-mail zapisane jako tekst w podstawowym alfabecie łacińskim.

W 1992 roku odczuwano potrzebę poprawy tego samego. W związku z tym zdefiniowano dodatkowe standardowe Multipurpose Internet Mail Extensions (MIME). Jest to zestaw rozszerzeń do podstawowego standardu internetowej poczty e-mail. MIME umożliwia wysyłanie wiadomości e-mail przy użyciu znaków innych niż podstawowy alfabet łaciński, takich jak cyrylica (używana w języku rosyjskim), alfabet grecki, czy nawet znaki ideograficzne języka chińskiego.

Kolejną potrzebą spełnianą przez MIME jest wysyłanie treści nietekstowych, takich jak obrazy lub klipy wideo. Ze względu na te cechy standard MIME został powszechnie przyjęty w protokole SMTP do komunikacji e-mailowej.

Usługi bezpieczeństwa poczty elektronicznej

Rosnące wykorzystanie komunikacji e-mailowej w przypadku ważnych i kluczowych transakcji wymaga zapewnienia pewnych podstawowych usług bezpieczeństwa, takich jak:

Confidentiality - Wiadomość e-mail nie powinna być czytana przez nikogo poza zamierzonym odbiorcą.

Authentication - Odbiorca e-maila może mieć pewność co do tożsamości nadawcy.

Integrity - Zapewnienie odbiorcy, że wiadomość e-mail nie została zmieniona od czasu jej przesłania przez nadawcę.

Non-repudiation - Odbiorca wiadomości e-mail jest w stanie udowodnić osobie trzeciej, że nadawca rzeczywiście wysłał wiadomość.

Proof of submission - Nadawca wiadomości e-mail otrzymuje potwierdzenie przekazania wiadomości do systemu dostarczania poczty.

Proof of delivery - Nadawca otrzymuje potwierdzenie, że odbiorca otrzymał wiadomość.

Usługi bezpieczeństwa, takie jak prywatność, uwierzytelnianie, integralność wiadomości i niezaprzeczalność, są zwykle świadczone przy użyciu kryptografii klucza publicznego.

Zazwyczaj istnieją trzy różne scenariusze komunikacji e-mailowej. Omówimy metody osiągnięcia powyższych usług bezpieczeństwa w tych scenariuszach.

E-mail indywidualny

W tym scenariuszu nadawca wysyła wiadomość e-mail tylko do jednego odbiorcy. Zwykle w komunikacji zaangażowanych jest nie więcej niż dwóch MTA.

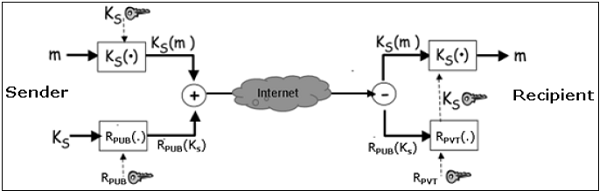

Załóżmy, że nadawca chce wysłać poufną wiadomość e-mail do odbiorcy. Zapewnienie prywatności w tym przypadku jest realizowane w następujący sposób -

Nadawca i odbiorca mają swoje klucze publiczno-prywatne odpowiednio jako (S PVT , S PUB ) i (R PVT , R PUB ).

Nadawca generuje tajny klucz symetryczny K S do szyfrowania. Chociaż nadawca mógł użyć R PUB do szyfrowania, klucz symetryczny jest używany do osiągnięcia szybszego szyfrowania i deszyfrowania.

Nadawca szyfruje wiadomość kluczem K S, a także szyfruje K S kluczem publicznym odbiorcy R PUB .

Nadawca wysyła zaszyfrowaną wiadomość i zaszyfrowaną K S do odbiorcy.

Odbiorca najpierw uzyskuje K S przez odszyfrowanie zakodowanego K S za pomocą swojego klucza prywatnego R PVT .

Następnie odbiorca odszyfrowuje wiadomość przy użyciu klucza symetrycznego, k S .

Jeśli w tym scenariuszu są również potrzebne usługi integralności wiadomości, uwierzytelniania i niezaprzeczalności, do powyższego procesu dodawane są następujące kroki.

Nadawca tworzy skrót wiadomości i podpisuje go cyfrowo swoim kluczem prywatnym S PVT .

Nadawca wysyła ten podpisany hash do odbiorcy wraz z innymi składnikami.

Odbiorca używa klucza publicznego S PUB i wyodrębnia skrót otrzymany pod podpisem nadawcy.

Następnie odbiorca haszuje odszyfrowaną wiadomość i porównuje teraz dwie wartości skrótu. Jeśli są zgodne, uznaje się, że integralność wiadomości została osiągnięta.

Odbiorca ma również pewność, że wiadomość została wysłana przez nadawcę (uwierzytelnienie). I wreszcie, nadawca nie może zaprzeczyć, że nie wysłał wiadomości (niezaprzeczalność).

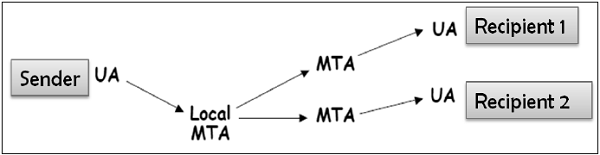

E-mail dla adresatów jeden do wielu

W tym scenariuszu nadawca wysyła wiadomość e-mail do dwóch lub większej liczby odbiorców. Lista jest zarządzana przez program pocztowy nadawcy (UA + lokalny MTA). Wszyscy odbiorcy otrzymują tę samą wiadomość.

Załóżmy, że nadawca chce wysłać poufną wiadomość e-mail do wielu odbiorców (powiedzmy R1, R2 i R3). Zapewnienie prywatności w tym przypadku odbywa się w następujący sposób -

Nadawca i wszyscy odbiorcy mają własną parę kluczy publiczno-prywatnych.

Nadawca generuje tajny klucz symetryczny K s i szyfruje wiadomość tym kluczem.

Następnie nadawca wielokrotnie szyfruje K S za pomocą kluczy publicznych R1, R2 i R3, uzyskując R1 PUB (K S ), R2 PUB (K S ) i R3 PUB (K S ).

Nadawca wysyła zaszyfrowaną wiadomość i odpowiednie zaszyfrowane K S do odbiorcy. Na przykład odbiorca 1 (R1) odbiera zaszyfrowaną wiadomość i R1 PUB (K S ).

Każdy odbiorca najpierw wyodrębnia klucz K S przez odszyfrowanie zakodowanego K S za pomocą swojego klucza prywatnego.

Następnie każdy odbiorca odszyfrowuje wiadomość przy użyciu klucza symetrycznego, k S .

Aby zapewnić integralność wiadomości, uwierzytelnianie i niezaprzeczalność, kroki, które należy wykonać, są podobne do kroków opisanych powyżej w scenariuszu e-mail jeden do jednego.

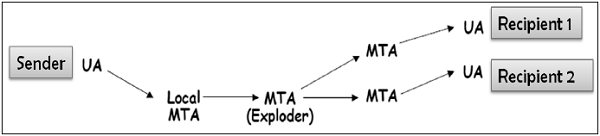

E-mail z listą wysyłkową

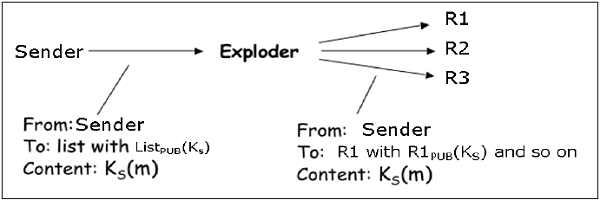

W tym scenariuszu nadawca wysyła wiadomość e-mail do dwóch lub większej liczby odbiorców, ale lista adresatów nie jest zarządzana lokalnie przez nadawcę. Generalnie serwer poczty elektronicznej (MTA) obsługuje listę mailingową.

Nadawca wysyła wiadomość do MTA zarządzającego listą mailingową, a następnie jest ona rozsyłana przez MTA do wszystkich odbiorców na liście.

W tym przypadku, gdy nadawca chce wysłać poufną wiadomość e-mail do odbiorców listy mailingowej (powiedzmy R1, R2 i R3); prywatność jest zapewniona w następujący sposób -

Nadawca i wszyscy odbiorcy mają własną parę kluczy publiczno-prywatnych. Serwer Exploder ma parę kluczy prywatny-publiczny dla każdej utrzymywanej listy mailingowej (List PUB , List PVT ).

Nadawca generuje tajny klucz symetryczny K s, a następnie szyfruje wiadomość tym kluczem.

Następnie nadawca szyfruje K S kluczem publicznym skojarzonym z listą, uzyskuje List PUB (K S ).

Nadawca wysyła zaszyfrowaną wiadomość i List PUB (K S ). Zapalnik MTA deszyfruje listy PUB (K S ) za pomocą listy PVT i uzyska K S .

Eksploder szyfruje K S za pomocą tylu kluczy publicznych, ilu jest członków na liście.

Exploder przekazuje odebraną zaszyfrowaną wiadomość i odpowiadającą jej zaszyfrowaną K S do wszystkich odbiorców na liście. Na przykład Exploder przekazuje zaszyfrowaną wiadomość i R1 PUB (K S ) do odbiorcy 1 i tak dalej.

W celu zapewnienia integralności wiadomości, uwierzytelnienia i niezaprzeczalności kroki, które należy wykonać, są podobne do tych podanych w przypadku scenariusza wiadomości e-mail jeden do jednego.

Co ciekawe, oczekuje się, że program pocztowy wykorzystujący powyższą metodę zabezpieczenia poczty elektronicznej będzie działał we wszystkich możliwych scenariuszach omówionych powyżej. Większość z powyższych mechanizmów bezpieczeństwa poczty e-mail jest zapewniana przez dwa popularne schematy, Pretty Good Privacy (PGP) i S / MIME. Omówimy oba w kolejnych sekcjach.

PGP

Pretty Good Privacy(PGP) to schemat szyfrowania wiadomości e-mail. Stał się de facto standardem świadczenia usług bezpieczeństwa komunikacji e-mailowej.

Jak wspomniano powyżej, wykorzystuje kryptografię klucza publicznego, kryptografię klucza symetrycznego, funkcję skrótu i podpis cyfrowy. Zapewnia -

- Privacy

- Uwierzytelnianie nadawcy

- Integralność wiadomości

- Non-repudiation

Oprócz tych usług bezpieczeństwa zapewnia również kompresję danych i obsługę zarządzania kluczami. PGP wykorzystuje istniejące algorytmy kryptograficzne, takie jak RSA, IDEA, MD5 itp., Zamiast wymyślać nowe.

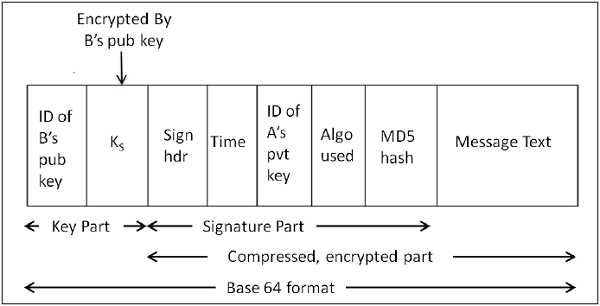

Działanie PGP

Obliczany jest skrót wiadomości. (Algorytm MD5)

Wynikowy 128-bitowy hash jest podpisywany kluczem prywatnym nadawcy (algorytm RSA).

Podpis cyfrowy jest łączony z wiadomością, a wynik jest kompresowany.

128-bitowy klucz symetryczny K S są generowane i wykorzystywane do szyfrowania sprężonego wiadomość z IDEA.

K S jest szyfrowane kluczem publicznym odbiorcy za pomocą algorytmu RSA, a wynik jest dołączany do zaszyfrowanej wiadomości.

Format wiadomości PGP pokazano na poniższym schemacie. Identyfikatory wskazują, który klucz jest używany do szyfrowania KS i który ma być używany do weryfikacji podpisu na hashu.

W schemacie PGP wiadomość jest podpisana i zaszyfrowana, a następnie MIME jest kodowana przed transmisją.

Certyfikat PGP

Certyfikat klucza PGP jest zwykle ustanawiany na podstawie łańcucha zaufania. Na przykład klucz publiczny A jest podpisywany przez B przy użyciu jego klucza publicznego, a klucz publiczny B jest podpisywany przez C przy użyciu jego klucza publicznego. W miarę trwania tego procesu tworzy sieć zaufania.

W środowisku PGP każdy użytkownik może pełnić rolę urzędu certyfikującego. Każdy użytkownik PGP może poświadczyć klucz publiczny innego użytkownika PGP. Jednak taki certyfikat jest ważny tylko dla innego użytkownika, jeśli ten użytkownik rozpozna certyfikującego jako zaufanego wprowadzającego.

Z taką metodą certyfikacji wiąże się kilka problemów. Znalezienie łańcucha prowadzącego ze znanego i zaufanego klucza publicznego do żądanego klucza może być trudne. Ponadto może istnieć wiele łańcuchów, które mogą prowadzić do różnych kluczy dla żądanego użytkownika.

PGP może również korzystać z infrastruktury PKI z urzędem certyfikacji, a klucze publiczne mogą być certyfikowane przez CA (certyfikat X.509).

S / MIME

S / MIME to skrót od Secure Multipurpose Internet Mail Extension. S / MIME to bezpieczny standard poczty elektronicznej. Opiera się na wcześniejszym niezabezpieczonym standardzie e-mailingu zwanym MIME.

Działanie S / MIME

Podejście S / MIME jest podobne do PGP. Wykorzystuje również kryptografię klucza publicznego, kryptografię klucza symetrycznego, funkcje skrótu i podpisy cyfrowe. Zapewnia podobne usługi bezpieczeństwa jak PGP do komunikacji e-mail.

Najpopularniejsze szyfry symetryczne używane w S / MIME to RC2 i TripleDES. Zwykłą metodą klucza publicznego jest RSA, a algorytm haszowania to SHA-1 lub MD5.

S / MIME określa dodatkowy typ MIME, taki jak „application / pkcs7-mime”, do umieszczania danych po zaszyfrowaniu. Cała jednostka MIME jest szyfrowana i pakowana w obiekt. S / MIME ma ustandaryzowane formaty wiadomości kryptograficznych (inne niż PGP). W rzeczywistości MIME jest rozszerzony o niektóre słowa kluczowe w celu zidentyfikowania zaszyfrowanych i / lub podpisanych części wiadomości.

S / MIME opiera się na certyfikatach X.509 do dystrybucji kluczy publicznych. Do obsługi certyfikacji wymaga hierarchicznej infrastruktury PKI odgórnej w dół.

Zatrudnialność S / MIME

Ze względu na wymaganie certyfikatu od urzędu certyfikacji do wdrożenia, nie wszyscy użytkownicy mogą korzystać z S / MIME, ponieważ niektórzy mogą chcieć zaszyfrować wiadomość za pomocą pary kluczy publiczny / prywatny. Na przykład bez zaangażowania lub kosztów administracyjnych związanych z certyfikatami.

W praktyce, chociaż większość aplikacji e-mailingowych implementuje S / MIME, proces rejestracji certyfikatu jest złożony. Zamiast tego obsługa PGP zwykle wymaga dodania wtyczki, a ta wtyczka zawiera wszystko, co jest potrzebne do zarządzania kluczami. W rzeczywistości sieć zaufania nie jest używana. Ludzie wymieniają swoje klucze publiczne na innym nośniku. Po uzyskaniu przechowują kopię kluczy publicznych osób, z którymi zwykle wymienia się e-maile.

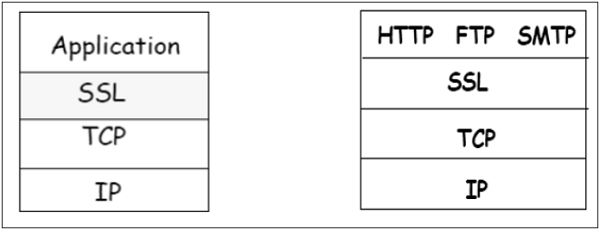

Warstwa implementacji w architekturze sieciowej dla schematów PGP i S / MIME jest pokazana na poniższym obrazku. Oba te schematy zapewniają bezpieczeństwo komunikacji e-mail na poziomie aplikacji.

Jeden ze schematów, PGP lub S / MIME, jest używany w zależności od środowiska. Bezpieczną komunikację e-mail w sieci dostępowej można zapewnić, dostosowując się do PGP. Ze względu na bezpieczeństwo poczty e-mail w Internecie, gdzie wiadomości e-mail są wymieniane bardzo często z nowymi nieznanymi użytkownikami, S / MIME jest uważane za dobrą opcję.

Bezpieczeństwo DNS

W pierwszym rozdziale wspomnieliśmy, że osoba atakująca może wykorzystać usługę DNS Cache Poisoning do przeprowadzenia ataku na docelowego użytkownika. Domain Name System Security Extensions (DNSSEC) to standard internetowy, który może udaremnić takie ataki.

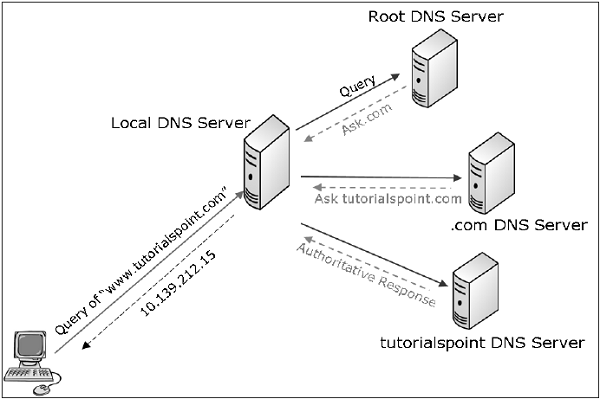

Podatność standardowego DNS

W standardowym schemacie DNS, gdy użytkownik chce połączyć się z dowolną nazwą domeny, jego komputer kontaktuje się z serwerem DNS i wyszukuje powiązany adres IP dla tej nazwy domeny. Po uzyskaniu adresu IP komputer łączy się z tym adresem IP.

W tym schemacie w ogóle nie ma procesu weryfikacji. Komputer pyta swój serwer DNS o adres powiązany z witryną internetową, serwer DNS odpowiada za pomocą adresu IP, a Twój komputer bez wątpienia akceptuje to jako uzasadnioną odpowiedź i łączy się z tą witryną.

W rzeczywistości wyszukiwanie DNS przebiega w kilku etapach. Na przykład, gdy komputer pyta o „www.tutorialspoint.com”, wyszukiwanie DNS jest wykonywane w kilku etapach -

Komputer najpierw pyta lokalny serwer DNS (dostarczony przez usługodawcę internetowego). Jeśli dostawca usług internetowych ma tę nazwę w swojej pamięci podręcznej, w innym przypadku przekazuje zapytanie do „katalogu strefy głównej”, gdzie może znaleźć „.com”. i odpowiedzi strefy głównej.

Na podstawie odpowiedzi komputer pyta o katalog „.com”, w którym może znaleźć „tutorialspoint.com”.

Na podstawie otrzymanych informacji komputer pyta „tutorialspoint.com”, gdzie może znaleźć www. tutorialspoint.com.

Zdefiniowane DNSSEC

Wyszukiwanie DNS, gdy jest wykonywane przy użyciu DNSSEC, obejmuje podpisywanie odpowiedzi przez podmiot odpowiadający. DNSSEC jest oparty na kryptografii klucza publicznego.

W standardzie DNSSEC każda strefa DNS ma parę kluczy publiczny / prywatny. Wszystkie informacje wysyłane przez serwer DNS są podpisane kluczem prywatnym strefy źródłowej w celu zapewnienia autentyczności. Klienci DNS muszą znać klucze publiczne strefy, aby sprawdzić podpisy. Klienci mogą być wstępnie skonfigurowani przy użyciu kluczy publicznych wszystkich domen najwyższego poziomu lub głównego serwera DNS.

W przypadku DNSSEC proces wyszukiwania przebiega w następujący sposób -

Gdy komputer chce zapytać strefę główną, gdzie może znaleźć domenę .com, odpowiedź jest podpisywana przez serwer strefy głównej.

Komputer sprawdza klucz podpisywania strefy głównej i potwierdza, że jest to uprawniona strefa główna, podając prawdziwe informacje.

W odpowiedzi strefa główna dostarcza informacji o kluczu podpisywania serwera .com zone i jego lokalizacji, umożliwiając komputerowi kontakt z katalogiem .com i upewniając się, że jest to legalne.

Katalog .com dostarcza następnie klucz podpisu i informacje dla tutorialspoint.com, umożliwiając mu skontaktowanie się z google.com i sprawdzenie, czy jesteś połączony z prawdziwym tutorialspoint.com, co potwierdzają strefy nad nim.

Przesyłane informacje mają postać zestawu rekordów zasobów (RRSets). Przykład ustawienia RRSet dla domeny „tutorialspoint.com” na serwerze najwyższego poziomu „.com” przedstawiono w poniższej tabeli.

| Nazwa domeny | Czas żyć | Rodzaj | Wartość |

|---|---|---|---|

| tutorialspoint.com | 86400 | NS | dns.tutorialspoint.com |

| dns.tutorialspoint.com | 86400 | ZA | 36..1.2.3 |

| tutorialspoint.com | 86400 | KLUCZ | 3682793A7B73F731029CE2737D ... |

| tutorialspoint.com | 86400 | SIG | 86947503A8B848F5272E53930C ... |

Rekord KEY jest kluczem publicznym witryny „tutorialspoint.com”.

Rekord SIG to podpisany skrót serwera .com najwyższego poziomu pól NS, A i KEY w celu zweryfikowania ich autentyczności. Jego wartość to Kcom pvt (H (NS, A, KEY)).

Dlatego uważa się, że po pełnym wdrożeniu DNSSEC komputer użytkownika jest w stanie potwierdzić, że odpowiedzi DNS są uzasadnione i prawdziwe, a także uniknąć ataków DNS przeprowadzanych przez zatruwanie pamięci podręcznej DNS.

Podsumowanie

Proces zabezpieczania wiadomości e-mail zapewnia kompleksowe bezpieczeństwo komunikacji. Świadczy usługi w zakresie poufności, uwierzytelniania nadawcy, integralności wiadomości i niezaprzeczalności.

Opracowano dwa schematy bezpieczeństwa poczty e-mail: PGP i S / MIME. Oba te schematy wykorzystują kryptografię klucza tajnego i klucza publicznego.

Standardowe wyszukiwanie DNS jest podatne na ataki, takie jak spoofing DNS / poisoning cache. Zabezpieczenie wyszukiwania DNS jest możliwe dzięki zastosowaniu DNSSEC, który wykorzystuje kryptografię klucza publicznego.

W tym rozdziale omówiliśmy mechanizmy stosowane w warstwie aplikacji w celu zapewnienia bezpieczeństwa sieci w komunikacji typu end-to-end.

Bezpieczeństwo sieci polega na zabezpieczaniu danych przed atakami podczas ich przesyłania w sieci. Aby osiągnąć ten cel, zaprojektowano wiele protokołów bezpieczeństwa w czasie rzeczywistym. Istnieją popularne standardy protokołów bezpieczeństwa sieci w czasie rzeczywistym, takie jak S / MIME, SSL / TLS, SSH i IPsec. Jak wspomniano wcześniej, protokoły te działają na różnych warstwach modelu sieci.

W ostatnim rozdziale omówiliśmy kilka popularnych protokołów zaprojektowanych w celu zapewnienia bezpieczeństwa warstwy aplikacji. W tym rozdziale omówimy proces osiągania bezpieczeństwa sieci w warstwie transportowej i powiązane protokoły bezpieczeństwa.

W przypadku sieci opartej na protokole TCP / IP warstwy fizyczne i łącza danych są zwykle implementowane w terminalu użytkownika i sprzęcie karty sieciowej. Warstwy TCP i IP są zaimplementowane w systemie operacyjnym. Wszystko powyżej TCP / IP jest implementowane jako proces użytkownika.

Potrzeba zabezpieczenia warstwy transportowej

Omówmy typową internetową transakcję biznesową.

Bob odwiedza witrynę Alice, aby sprzedawać towary. W formularzu na stronie internetowej Bob wpisuje rodzaj towaru i żądaną ilość, swój adres i dane karty płatniczej. Bob klika „Prześlij” i czeka na dostawę towaru, obciążając jego konto kwotą ceny. Wszystko to brzmi dobrze, ale w przypadku braku zabezpieczeń sieci Bob może spotkać się z kilkoma niespodziankami.

Jeśli transakcje nie wykorzystywały poufności (szyfrowania), osoba atakująca mogłaby uzyskać informacje o swojej karcie płatniczej. Atakujący może wtedy dokonać zakupów na koszt Boba.

Jeśli nie jest stosowana żadna miara integralności danych, osoba atakująca może zmodyfikować zamówienie Roberta pod względem rodzaju lub ilości towarów.

Wreszcie, jeśli nie jest używane żadne uwierzytelnianie serwera, serwer może wyświetlać słynne logo Alicji, ale witryna może być złośliwą witryną utrzymywaną przez atakującego podszywającego się pod Alicję. Po otrzymaniu rozkazu Boba mógł zabrać pieniądze Boba i uciec. Albo może dokonać kradzieży tożsamości, zbierając imię i nazwisko Boba oraz dane karty kredytowej.

Schematy zabezpieczeń warstwy transportowej mogą rozwiązać te problemy, ulepszając komunikację sieciową opartą na protokole TCP / IP o poufność, integralność danych, uwierzytelnianie serwera i uwierzytelnianie klienta.

Zabezpieczenia w tej warstwie są najczęściej używane do zabezpieczania transakcji internetowych opartych na protokole HTTP w sieci. Jednak może być używany przez dowolną aplikację działającą przez TCP.

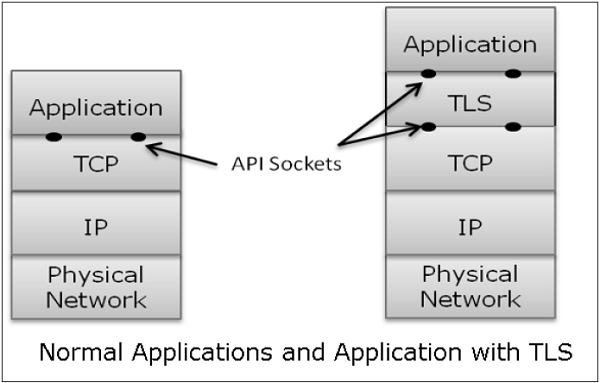

Filozofia projektowania TLS

Protokoły Transport Layer Security (TLS) działają powyżej warstwy TCP. Konstrukcja tych protokołów wykorzystuje popularne interfejsy programów użytkowych (API) do TCP, zwane „gniazdami” do łączenia się z warstwą TCP.

Aplikacje są teraz połączone bezpośrednio z Transport Security Layer zamiast TCP. Transport Security Layer zapewnia proste API z gniazdami, które jest podobne i analogiczne do API TCP.

Na powyższym diagramie, chociaż technicznie TLS znajduje się między aplikacją a warstwą transportową, z powszechnej perspektywy jest to protokół transportowy, który działa jako warstwa TCP wzbogacona o usługi bezpieczeństwa.

TLS został zaprojektowany do działania przez TCP, niezawodny protokół warstwy 4 (nie na protokole UDP), aby projekt TLS był znacznie prostszy, ponieważ nie musi martwić się o „przekroczenie limitu czasu” i „ponowne przesłanie utraconych danych”. Warstwa TCP nadal robi to w zwykły sposób, co zaspokaja potrzebę TLS.

Dlaczego TLS jest popularny?

Powodem popularności korzystania z zabezpieczeń w Transport Layer jest prostota. Projektowanie i wdrażanie zabezpieczeń w tej warstwie nie wymaga żadnych zmian w protokołach TCP / IP zaimplementowanych w systemie operacyjnym. Jedynie procesy i aplikacje użytkownika wymagają projektowania / modyfikacji, co jest mniej złożone.

Secure Socket Layer (SSL)

W tej sekcji omówimy rodzinę protokołów zaprojektowanych dla TLS. Rodzina obejmuje SSL w wersji 2 i 3 oraz protokół TLS. SSLv2 został teraz zastąpiony przez SSLv3, więc skupimy się na SSL v3 i TLS.

Krótka historia SSL

W roku 1995 Netscape opracował SSLv2 i użył go w Netscape Navigator 1.1. Wersja SSL 1 nigdy nie została opublikowana ani używana. Później firma Microsoft ulepszyła SSLv2 i wprowadziła inny podobny protokół o nazwie Private Communications Technology (PCT).

Firma Netscape znacznie ulepszyła protokół SSLv2 w zakresie różnych kwestii związanych z bezpieczeństwem i wdrożyła protokół SSLv3 w 1999 r. Następnie Internet Engineering Task Force (IETF) wprowadziła podobny protokół TLS (Transport Layer Security) jako otwarty standard. Protokół TLS nie współpracuje z SSLv3.

TLS zmodyfikował algorytmy kryptograficzne do rozszerzania klucza i uwierzytelniania. Ponadto protokół TLS zasugerował użycie otwartego krypto Diffie-Hellmana (DH) i standardu podpisu cyfrowego (DSS) zamiast opatentowanego krypto RSA używanego w SSL. Jednak ze względu na wygaśnięcie patentu RSA w 2000 r. Nie było mocnych powodów, dla których użytkownicy mieliby odejść od szeroko rozpowszechnionego SSLv3 na TLS.

Istotne cechy SSL

Istotne cechy protokołu SSL są następujące -

SSL zapewnia bezpieczeństwo połączenia sieciowego dzięki -

Confidentiality - Informacje są wymieniane w postaci zaszyfrowanej.

Authentication- Podmioty komunikacyjne identyfikują się za pomocą certyfikatów cyfrowych. Uwierzytelnianie na serwerze internetowym jest obowiązkowe, natomiast uwierzytelnianie klienta jest opcjonalne.

Reliability - Utrzymuje kontrolę integralności wiadomości.

SSL jest dostępny dla wszystkich aplikacji TCP.

Obsługiwane przez prawie wszystkie przeglądarki internetowe.

Zapewnia łatwość prowadzenia interesów z nowymi podmiotami online.

Opracowany głównie dla handlu elektronicznego w sieci Web.

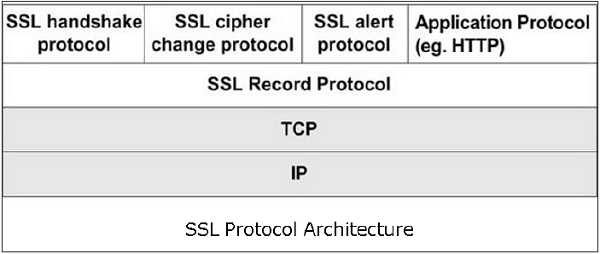

Architektura SSL

SSL jest specyficzny dla TCP i nie działa z UDP. SSL zapewnia aplikacjom interfejs programowania aplikacji (API). Biblioteki / klasy C i Java SSL są łatwo dostępne.

Protokół SSL jest przeznaczony do współpracy między aplikacją a warstwą transportową, jak pokazano na poniższym obrazku -

Sam SSL nie jest protokołem jednowarstwowym, jak pokazano na obrazku; w rzeczywistości składa się z dwóch podwarstw.

Dolna warstwa podrzędna składa się z jednego składnika protokołu SSL zwanego protokołem SSL Record. Ten komponent zapewnia usługi w zakresie integralności i poufności.

Górna warstwa podrzędna składa się z trzech komponentów protokołu związanych z SSL i protokołu aplikacji. Komponent aplikacji zapewnia usługę przesyłania informacji między interakcjami klient / serwer. Technicznie może również działać na warstwie SSL. Trzy składniki protokołu związane z SSL to -

- SSL Handshake Protocol

- Zmień protokół specyfikacji szyfrowania

- Protokół alertów.

Te trzy protokoły zarządzają wszystkimi wymianami komunikatów SSL i zostaną omówione w dalszej części tej sekcji.

Funkcje składników protokołu SSL

Cztery podkomponenty protokołu SSL obsługują różne zadania związane z bezpieczną komunikacją między komputerem klienckim a serwerem.

Protokół nagrywania

Warstwa rekordu formatuje komunikaty protokołu wyższej warstwy.

Fragmentuje dane na łatwe w zarządzaniu bloki (maksymalna długość 16 KB). Opcjonalnie kompresuje dane.

Szyfruje dane.

Zawiera nagłówek dla każdej wiadomości i skrót (kod uwierzytelniania wiadomości (MAC)) na końcu.

Przekazuje sformatowane bloki do warstwy TCP w celu transmisji.

SSL Handshake Protocol

Jest to najbardziej złożona część SSL. Jest wywoływana przed przesłaniem jakichkolwiek danych aplikacji. Tworzy sesje SSL między klientem a serwerem.

Ustanowienie sesji obejmuje uwierzytelnienie serwera, negocjację klucza i algorytmu, ustanowienie kluczy i uwierzytelnienie klienta (opcjonalnie).

Sesja jest identyfikowana przez unikalny zestaw kryptograficznych parametrów bezpieczeństwa.

Wiele bezpiecznych połączeń TCP między klientem a serwerem może współużytkować tę samą sesję.

Działania protokołu Handshake w czterech fazach. Zostały one omówione w następnej sekcji.

Protokół ChangeCipherSpec

Najprostsza część protokołu SSL. Składa się z pojedynczej wiadomości wymienianej między dwoma komunikującymi się jednostkami, klientem i serwerem.

Gdy każda jednostka wysyła komunikat ChangeCipherSpec, zmienia swoją stronę połączenia w stan bezpieczny zgodnie z ustaleniami.

Stan oczekujących parametrów szyfrowania jest kopiowany do stanu bieżącego.

Wymiana tej wiadomości oznacza, że wszystkie przyszłe wymiany danych są szyfrowane, a integralność jest chroniona.

Protokół alertów SSL

Ten protokół jest używany do zgłaszania błędów - takich jak nieoczekiwany komunikat, zły rekord MAC, nieudana negocjacja parametrów bezpieczeństwa itp.

Służy również do innych celów - takich jak powiadamianie o zamknięciu połączenia TCP, powiadamianie o otrzymaniu złego lub nieznanego certyfikatu itp.

Utworzenie sesji SSL

Jak omówiono powyżej, istnieją cztery fazy ustanawiania sesji SSL. Są one obsługiwane głównie przez protokół SSL Handshake.

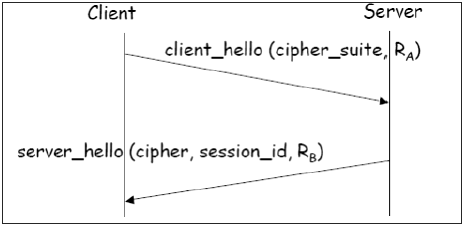

Phase 1 - Ustanowienie możliwości bezpieczeństwa.

Ta faza obejmuje wymianę dwóch wiadomości - Client_hello i Server_hello .

Client_hello zawiera listę algorytmów kryptograficznych obsługiwanych przez klienta w malejącej kolejności według preferencji.

Server_hello zawiera wybrany Cipher Specification (CipherSpec) i nowy SESSION_ID .

CipherSpec zawiera pola takie jak -

Algorytm szyfrowania (DES, 3DES, RC2 i RC4)

Algorytm MAC (oparty na MD5, SHA-1)

Algorytm klucza publicznego (RSA)

Obie wiadomości mają „nonce”, aby zapobiec atakowi typu Replay.

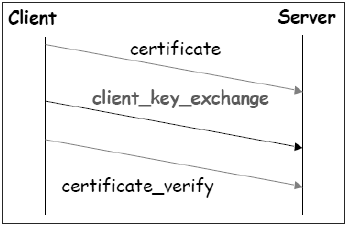

Phase 2 - Uwierzytelnianie serwera i wymiana kluczy.

Serwer wysyła certyfikat. Oprogramowanie klienckie jest dostarczane z kluczami publicznymi różnych „zaufanych” organizacji (CA) w celu sprawdzenia certyfikatu.

Serwer wysyła wybrany zestaw szyfrów.

Serwer może zażądać certyfikatu klienta. Zwykle się tego nie robi.

Serwer wskazuje koniec Server_hello .

Phase 3 - Uwierzytelnianie klienta i wymiana kluczy.

Klient wysyła certyfikat tylko na żądanie serwera.

Wysyła również Pre-Master Secret (PMS) zaszyfrowany kluczem publicznym serwera.

Klient wysyła również wiadomość Certificate_verify, jeśli zostanie przez niego wysłany certyfikat, aby udowodnić, że posiada klucz prywatny powiązany z tym certyfikatem. Zasadniczo klient podpisuje skrót poprzednich wiadomości.

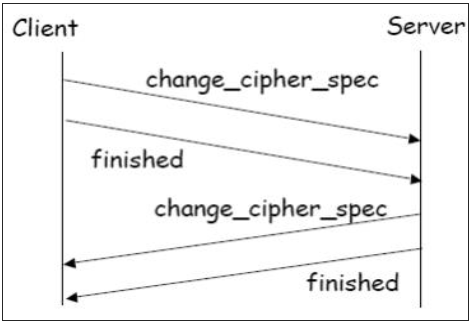

Phase 4 - koniec.

Klient i serwer wysyłają do siebie komunikaty Change_cipher_spec w celu skopiowania oczekującego stanu szyfrowania do stanu bieżącego.

Od teraz wszystkie dane są szyfrowane i chronione integralnością.

Komunikat „Zakończono” z każdego końca potwierdza, że procesy wymiany kluczy i uwierzytelniania zakończyły się pomyślnie.

Wszystkie cztery fazy, omówione powyżej, zachodzą podczas ustanawiania sesji TCP. Nawiązywanie sesji SSL rozpoczyna się po TCP SYN / SYNACK i kończy przed TCP Fin.

Wznawianie rozłączonej sesji

Możliwe jest wznowienie rozłączonej sesji (poprzez komunikat Alert ), jeśli klient wyśle hello_request do serwera z zaszyfrowaną informacją session_id .

Następnie serwer określa, czy session_id jest prawidłowy. Jeśli zostanie zweryfikowana, wymienia ChangeCipherSpec i zakończone komunikaty z klientem i wznawia bezpieczną komunikację.

Pozwala to uniknąć ponownego obliczania parametrów szyfrowania sesji i oszczędza obliczenia na serwerze i po stronie klienta.

Klucze sesji SSL

Widzieliśmy, że podczas fazy 3 ustanawiania sesji SSL klient przesyła do serwera pre-master sekret zaszyfrowany za pomocą klucza publicznego serwera. Główny sekret i różne klucze sesji są generowane w następujący sposób -

Główny sekret jest generowany (za pomocą generatora liczb pseudolosowych) za pomocą -

Sekret przedpremierowy.

Dwie wartości nonce (RA i RB) wymienione w komunikatach client_hello i server_hello.

Sześć tajnych wartości jest następnie wyprowadzanych z tego głównego sekretu:

Tajny klucz używany z MAC (dla danych wysyłanych przez serwer)

Tajny klucz używany z MAC (dla danych wysyłanych przez klienta)

Tajny klucz i IV używane do szyfrowania (według serwera)

Tajny klucz i IV używane do szyfrowania (przez klienta)

Protokół TLS

W celu zapewnienia otwartego internetowego standardu SSL, IETF wypuścił protokół Transport Layer Security (TLS) w styczniu 1999. TLS jest zdefiniowany jako proponowany Internet Standard w RFC 5246.

Zasadnicze elementy

Protokół TLS ma te same cele co SSL.

Umożliwia aplikacjom klient / serwer komunikację w bezpieczny sposób poprzez uwierzytelnianie, zapobieganie podsłuchiwaniu i przeciwstawianie się modyfikacjom wiadomości.

Protokół TLS znajduje się nad niezawodną, zorientowaną połączeniowo warstwą transportową TCP w stosie warstw sieciowych.

Architektura protokołu TLS jest podobna do protokołu SSLv3. Ma dwa protokoły podrzędne: protokół TLS Record i protokół TLS Handshake.

Chociaż protokoły SSLv3 i TLS mają podobną architekturę, wprowadzono kilka zmian w architekturze i działaniu, szczególnie w przypadku protokołu uzgadniania.

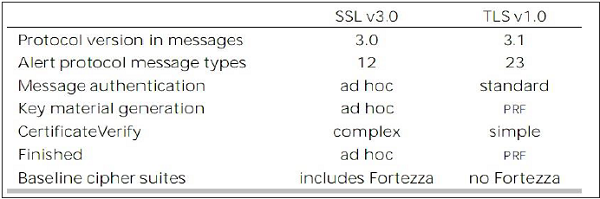

Porównanie protokołów TLS i SSL

Istnieje osiem głównych różnic między protokołami TLS i SSLv3. Są to następujące -

Protocol Version - Nagłówek segmentu protokołu TLS zawiera numer wersji 3.1 w celu rozróżnienia między numerem 3 przenoszonym przez nagłówek segmentu protokołu SSL.

Message Authentication- TLS wykorzystuje kod uwierzytelniania wiadomości z kluczem skrótu (H-MAC). Zaletą jest to, że H-MAC działa z dowolną funkcją skrótu, nie tylko MD5 lub SHA, jak wyraźnie określono w protokole SSL.

Session Key Generation - Istnieją dwie różnice między protokołami TLS i SSL do generowania materiału klucza.

Metoda obliczania tajemnic wstępnych i głównych jest podobna. Jednak w protokole TLS do obliczania klucza głównego używa się standardu HMAC i wyjścia funkcji pseudolosowej (PRF) zamiast adresu MAC ad-hoc.

Algorytm obliczania kluczy sesji i wartości inicjacji (IV) jest inny w protokole TLS niż SSL.

Komunikat protokołu alertów -

Protokół TLS obsługuje wszystkie wiadomości używane przez protokół Alert SSL, z wyjątkiem komunikatu o braku certyfikatu , który jest zbędny. Klient wysyła pusty certyfikat, jeśli uwierzytelnienie klienta nie jest wymagane.

Wiele dodatkowych komunikatów alarmowych jest zawartych w protokole TLS dla innych warunków błędów, takich jak record_overflow, decode_error itp.

Supported Cipher Suites- SSL obsługuje zestawy szyfrów RSA, Diffie-Hellman i Fortezza. Protokół TLS obsługuje wszystkie kombinezony oprócz Fortezza.

Client Certificate Types- TLS definiuje typy certyfikatów, które mają być wymagane w wiadomości certificate_request . SSLv3 obsługuje wszystkie te elementy. Ponadto SSL obsługuje niektóre inne typy certyfikatów, takie jak Fortezza.

CertyfikatZweryfikuj i zakończone wiadomości -

W SSL dla wiadomości certificate_verify używana jest złożona procedura wiadomości. W przypadku protokołu TLS zweryfikowane informacje są zawarte w samych komunikatach uzgadniania, co pozwala uniknąć tej złożonej procedury.

Gotowa wiadomość jest obliczana na różne sposoby w protokołach TLS i SSLv3.

Padding of Data- W protokole SSL dopełnienie dodane do danych użytkownika przed szyfrowaniem jest minimalną ilością wymaganą, aby całkowity rozmiar danych był równy wielokrotności długości bloku szyfru. W protokole TLS dopełnienie może być dowolną wielkością, która daje w wyniku rozmiar danych będący wielokrotnością długości bloku szyfru, maksymalnie do 255 bajtów.

Powyższe różnice między protokołami TLS i SSLv3 podsumowano w poniższej tabeli.

Bezpieczne przeglądanie - HTTPS

W tej sekcji omówimy wykorzystanie protokołu SSL / TLS do bezpiecznego przeglądania sieci.

Zdefiniowany przez HTTPS

Do przeglądania stron internetowych używany jest protokół Hyper Text Transfer Protocol (HTTP). Funkcja HTTPS jest podobna do HTTP. Jedyną różnicą jest to, że HTTPS zapewnia „bezpieczne” przeglądanie sieci. HTTPS to skrót od HTTP over SSL. Ten protokół służy do zapewniania zaszyfrowanego i uwierzytelnionego połączenia między przeglądarką internetową klienta a serwerem witryny internetowej.

Bezpieczne przeglądanie za pośrednictwem protokołu HTTPS zapewnia szyfrowanie następujących treści -

- URL żądanej strony internetowej.

- Zawartość strony internetowej dostarczana przez serwer do klienta użytkownika.

- Treść formularzy wypełnianych przez użytkownika.

- Pliki cookie utworzone w obu kierunkach.

Działanie HTTPS

Protokół aplikacji HTTPS zazwyczaj wykorzystuje jeden z dwóch popularnych protokołów zabezpieczeń warstwy transportowej - SSL lub TLS. Proces bezpiecznego przeglądania opisano w poniższych punktach.

Żądasz połączenia HTTPS ze stroną internetową, wpisując https: //, a po nim adres URL w pasku adresu przeglądarki.

Przeglądarka internetowa inicjuje połączenie z serwerem WWW. Użycie https wywołuje użycie protokołu SSL.

Aplikacja, w tym przypadku przeglądarka, używa portu systemowego 443 zamiast portu 80 (używanego w przypadku http).

Protokół SSL przechodzi przez protokół uzgadniania w celu ustanowienia bezpiecznej sesji, jak omówiono we wcześniejszych sekcjach.

Witryna początkowo wysyła swój cyfrowy certyfikat SSL do przeglądarki. Po weryfikacji certyfikatu uzgadnianie SSL postępuje w celu wymiany wspólnych sekretów dla sesji.

Gdy serwer korzysta z zaufanego certyfikatu cyfrowego SSL, użytkownicy widzą ikonę kłódki na pasku adresu przeglądarki. Po zainstalowaniu certyfikatu Extended Validation w witrynie internetowej pasek adresu zmienia kolor na zielony.

Po ustanowieniu sesja ta składa się z wielu bezpiecznych połączeń między serwerem WWW a przeglądarką.

Korzystanie z HTTPS

Korzystanie z HTTPS zapewnia poufność, uwierzytelnianie serwera i integralność wiadomości dla użytkownika. Umożliwia bezpieczne prowadzenie handlu elektronicznego w Internecie.

Zapobiega podsłuchiwaniu danych i kradzieży tożsamości, które są powszechnymi atakami na HTTP.

Współczesne przeglądarki internetowe i serwery internetowe są wyposażone w obsługę HTTPS. Korzystanie z HTTPS przez HTTP wymaga jednak większej mocy obliczeniowej po stronie klienta i serwera, aby przeprowadzić szyfrowanie i uzgadnianie SSL.

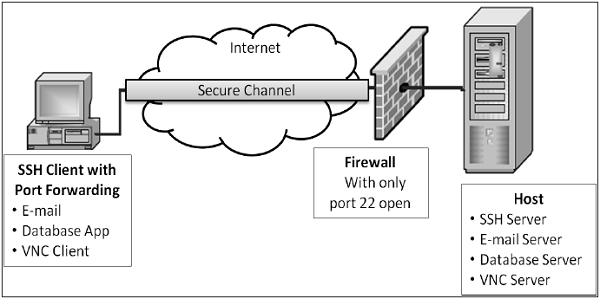

Secure Shell Protocol (SSH)

Istotne cechy SSH są następujące -

SSH to protokół sieciowy działający na wierzchu warstwy TCP / IP. Ma on zastąpić TELNET, który zapewniał niezabezpieczone środki zdalnego logowania.

SSH zapewnia bezpieczną komunikację klient / serwer i może być używany do zadań, takich jak przesyłanie plików i poczta e-mail.

SSH2 to rozpowszechniony protokół, który zapewnia lepsze bezpieczeństwo komunikacji sieciowej w porównaniu z wcześniejszą wersją SSH1.

Zdefiniowany przez SSH

SSH jest zorganizowany jako trzy protokoły podrzędne.

Transport Layer Protocol- Ta część protokołu SSH zapewnia poufność danych, uwierzytelnianie serwera (hosta) i integralność danych. Opcjonalnie może również zapewniać kompresję danych.

Server Authentication- Klucze hosta są asymetryczne, podobnie jak klucze publiczne / prywatne. Serwer używa klucza publicznego do udowodnienia swojej tożsamości klientowi. Klient sprawdza, czy serwer, z którym nawiązał kontakt, jest „znanym” hostem z bazy danych, którą utrzymuje. Po uwierzytelnieniu serwera generowane są klucze sesji.

Session Key Establishment- Po uwierzytelnieniu serwer i klient zgadzają się na użycie szyfru. Klucze sesji są generowane zarówno przez klienta, jak i przez serwer. Klucze sesji są generowane przed uwierzytelnieniem użytkownika, dzięki czemu nazwy użytkowników i hasła mogą być przesyłane w postaci zaszyfrowanej. Te klucze są zwykle wymieniane w regularnych odstępach czasu (powiedzmy co godzinę) podczas sesji i są niszczone natychmiast po użyciu.

Data Integrity- SSH wykorzystuje algorytmy Message Authentication Code (MAC) do sprawdzania integralności danych. Jest to ulepszenie w stosunku do 32-bitowego CRC używanego przez SSH1.

User Authentication Protocol- Ta część SSH uwierzytelnia użytkownika na serwerze. Serwer sprawdza, czy dostęp jest udzielany tylko określonym użytkownikom. Obecnie używanych jest wiele metod uwierzytelniania, takich jak wpisywane hasła, Kerberos, uwierzytelnianie za pomocą klucza publicznego itp.

Connection Protocol - Zapewnia to wiele kanałów logicznych w ramach jednego podstawowego połączenia SSH.

Usługi SSH

SSH zapewnia trzy główne usługi, które umożliwiają dostarczenie wielu bezpiecznych rozwiązań. Usługi te są krótko opisane w następujący sposób -

Secure Command-Shell (Remote Logon)- Pozwala użytkownikowi edytować pliki, przeglądać zawartość katalogów i uzyskiwać dostęp do aplikacji na podłączonym urządzeniu. Administratorzy systemów mogą zdalnie uruchamiać / przeglądać / zatrzymywać usługi i procesy, tworzyć konta użytkowników, zmieniać uprawnienia do plików / katalogów i tak dalej. Wszystkie zadania możliwe do wykonania w wierszu poleceń komputera można teraz bezpiecznie wykonywać z komputera zdalnego przy użyciu bezpiecznego zdalnego logowania.

Secure File Transfer- Protokół transferu plików SSH (SFTP) został zaprojektowany jako rozszerzenie protokołu SSH-2 w celu bezpiecznego przesyłania plików. Zasadniczo jest to oddzielny protokół nałożony na protokół Secure Shell do obsługi przesyłania plików. SFTP szyfruje zarówno nazwę użytkownika / hasło, jak i przesyłane dane pliku. Używa tego samego portu co serwer Secure Shell, czyli portu systemowego nr 22.

Port Forwarding (Tunneling)- Umożliwia zabezpieczenie danych z niezabezpieczonych aplikacji opartych na protokole TCP / IP. Po skonfigurowaniu przekierowania portów Secure Shell przekierowuje ruch z programu (zwykle klienta) i wysyła go przez zaszyfrowany tunel do programu po drugiej stronie (zwykle jest to serwer). Wiele aplikacji może przesyłać dane przez pojedynczy, multipleksowany bezpieczny kanał, eliminując potrzebę otwierania wielu portów w zaporze lub routerze.

Korzyści i ograniczenia

Korzyści i ograniczenia stosowania bezpieczeństwa komunikacji w warstwie transportowej są następujące:

Korzyści

Transport Layer Security jest przezroczysty dla aplikacji.

Serwer jest uwierzytelniony.

Nagłówki warstwy aplikacji są ukryte.

Jest bardziej drobnoziarnisty niż mechanizmy bezpieczeństwa w warstwie 3 (IPsec), ponieważ działa na poziomie połączenia transportowego.

Ograniczenia

Dotyczy tylko aplikacji opartych na protokole TCP (nie dotyczy UDP).

Nagłówki TCP / IP są czytelne.

Nadaje się do bezpośredniej komunikacji między klientem a serwerem. Nie obsługuje bezpiecznych aplikacji korzystających z łańcucha serwerów (np. E-mail)

SSL nie zapewnia niezaprzeczalności, ponieważ uwierzytelnianie klienta jest opcjonalne.

W razie potrzeby uwierzytelnianie klienta należy zaimplementować powyżej SSL.

Podsumowanie

W ciągu ostatniej dekady w Internecie pojawiło się wiele aplikacji internetowych. Wiele portali e-Governance i e-Commerce pojawiło się online. Aplikacje te wymagają, aby sesja między serwerem a klientem była bezpieczna, zapewniając poufność, uwierzytelnianie i integralność sesji.

Jednym ze sposobów ograniczenia potencjalnego ataku podczas sesji użytkownika jest użycie bezpiecznego protokołu komunikacyjnego. W tym rozdziale omówiono dwa z takich protokołów komunikacyjnych, Secure Sockets Layer (SSL) i Transport Layer Security (TLS). Oba te protokoły działają w warstwie transportowej.

Inny protokół warstwy transportowej, Secure Shell (SSH), zaprojektowany w celu zastąpienia TELNET, zapewnia bezpieczne środki zdalnego logowania. Jest w stanie świadczyć różne usługi, takie jak Secure Command Shell i SFTP.

Zastosowanie zabezpieczeń warstwy transportowej ma wiele zalet. Jednak protokół bezpieczeństwa zaprojektowany w tej warstwie może być używany tylko z TCP. Nie zapewniają bezpieczeństwa komunikacji realizowanej przy użyciu protokołu UDP.

Mechanizmy zabezpieczeń warstwy sieciowej były często używane do zabezpieczania komunikacji, szczególnie w sieciach współdzielonych, takich jak Internet, ponieważ mogą one zapewnić ochronę wielu aplikacji jednocześnie bez ich modyfikowania.

We wcześniejszych rozdziałach omawialiśmy, że wiele protokołów bezpieczeństwa czasu rzeczywistego rozwinęło się w celu zapewnienia bezpieczeństwa sieci, zapewniając podstawowe zasady bezpieczeństwa, takie jak prywatność, uwierzytelnianie pochodzenia, integralność wiadomości i niezaprzeczalność.

Większość z tych protokołów skupiała się na wyższych warstwach stosu protokołów OSI, aby zrekompensować nieodłączny brak bezpieczeństwa w standardowym protokole internetowym. Chociaż metody te są cenne, nie można ich łatwo uogólnić do użycia w żadnej aplikacji. Na przykład SSL został opracowany specjalnie do zabezpieczania aplikacji, takich jak HTTP lub FTP. Ale jest kilka innych aplikacji, które również wymagają bezpiecznej komunikacji.

Potrzeba ta doprowadziła do opracowania rozwiązania zabezpieczającego w warstwie IP, tak aby wszystkie protokoły wyższych warstw mogły to wykorzystać. W 1992 roku Internet Engineering Task Force (IETF) zaczął definiować standard „IPsec”.

W tym rozdziale omówimy, w jaki sposób uzyskuje się bezpieczeństwo w warstwie sieci przy użyciu tego bardzo popularnego zestawu protokołów IPsec.

Bezpieczeństwo w warstwie sieciowej

Każdy schemat opracowany w celu zapewnienia bezpieczeństwa sieci musi być zaimplementowany w jakiejś warstwie stosu protokołów, jak pokazano na poniższym schemacie -

| Warstwa | Protokoły komunikacyjne | Protokoły bezpieczeństwa |

|---|---|---|

| Warstwa aplikacji | HTTP FTP SMTP | PGP. S / MIME, HTTPS |

| Warstwa transportowa | TCP / UDP | SSL, TLS, SSH |

| Warstwa sieci | IP | IPsec |

Popularną platformą opracowaną w celu zapewnienia bezpieczeństwa w warstwie sieciowej jest Internet Protocol Security (IPsec).

Funkcje protokołu IPsec

IPsec nie został zaprojektowany do pracy tylko z TCP jako protokołem transportowym. Działa z UDP, a także z każdym innym protokołem powyżej IP, takim jak ICMP, OSPF itp.

IPsec chroni cały pakiet prezentowany w warstwie IP, w tym nagłówki wyższych warstw.

Ponieważ nagłówki wyższych warstw są ukryte i przenoszą numer portu, analiza ruchu jest trudniejsza.

IPsec działa od jednej jednostki sieciowej do innej jednostki sieciowej, a nie od procesu aplikacji do procesu aplikacji. W związku z tym można zastosować zabezpieczenia bez konieczności wprowadzania zmian w komputerach / aplikacjach poszczególnych użytkowników.

Protokół IPsec, który jest szeroko stosowany do zapewniania bezpiecznej komunikacji między jednostkami sieciowymi, może również zapewniać bezpieczeństwo między hostami.

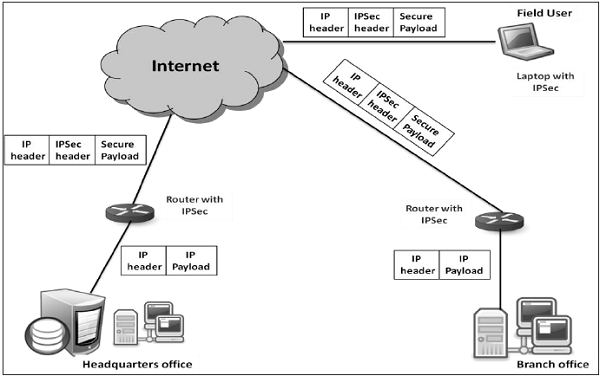

Najpopularniejszym zastosowaniem protokołu IPsec jest zapewnienie wirtualnej sieci prywatnej (VPN) między dwoma lokalizacjami (od bramy do bramy) lub między użytkownikiem zdalnym a siecią przedsiębiorstwa (od hosta do bramy).

Funkcje bezpieczeństwa

Ważne funkcje bezpieczeństwa zapewniane przez IPsec są następujące -

Poufność

Umożliwia węzłom komunikującym się szyfrowanie wiadomości.

Zapobiega podsłuchiwaniu przez osoby trzecie.

Uwierzytelnianie pochodzenia i integralność danych.

Zapewnia pewność, że odebrany pakiet został faktycznie przesłany przez stronę zidentyfikowaną jako źródło w nagłówku pakietu.

Potwierdza, że pakiet nie został zmieniony lub w inny sposób.

Zarządzanie kluczami.

Umożliwia bezpieczną wymianę kluczy.

Ochrona przed niektórymi typami ataków bezpieczeństwa, takich jak ataki typu Replay.

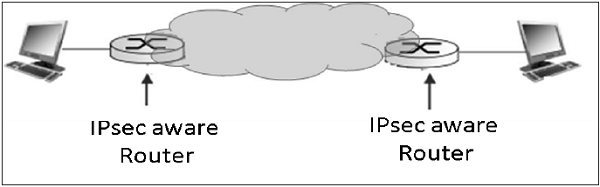

Wirtualnej sieci prywatnej

Idealnie byłoby, gdyby każda instytucja chciała mieć własną prywatną sieć do komunikacji w celu zapewnienia bezpieczeństwa. Jednak utworzenie i utrzymanie takiej sieci prywatnej na rozproszonym geograficznie obszarze może być bardzo kosztowne. Wymagałoby to zarządzania złożoną infrastrukturą łączy komunikacyjnych, routerów, DNS itp.

IPsec zapewnia łatwy mechanizm wdrażania wirtualnej sieci prywatnej (VPN) dla takich instytucji. Technologia VPN umożliwia przesyłanie ruchu między biurami instytucji przez publiczny Internet poprzez szyfrowanie ruchu przed wejściem do publicznego Internetu i logiczne oddzielenie go od innego ruchu. Uproszczone działanie VPN pokazano na poniższym schemacie -

Przegląd protokołu IPsec

IPsec to struktura / zestaw protokołów zapewniających bezpieczeństwo w warstwie IP.

Pochodzenie

Na początku lat 90. z internetu korzystało niewiele instytucji, głównie do celów naukowych. Jednak w późniejszych dziesięcioleciach rozwój Internetu stał się wykładniczy ze względu na ekspansję sieci i kilka organizacji wykorzystujących ją do komunikacji i do innych celów.

Wraz z ogromnym rozwojem Internetu, w połączeniu z nieodłącznymi słabościami protokołu TCP / IP, pojawiła się potrzeba opracowania technologii, która może zapewnić bezpieczeństwo sieci w Internecie. Raport zatytułowany „Bezpieczeństwo w architekturze Internetu” został opublikowany przez Radę Architektury Internetu (IAB) w 1994 roku. Wskazał on kluczowe obszary dla mechanizmów bezpieczeństwa.

IAB uwzględnił uwierzytelnianie i szyfrowanie jako podstawowe funkcje bezpieczeństwa w IPv6, IP nowej generacji. Na szczęście te możliwości bezpieczeństwa zostały zdefiniowane w taki sposób, że można je wdrożyć zarówno z obecnym IPv4, jak i futurystycznym IPv6.

Ramy bezpieczeństwa, IPsec, zostały zdefiniowane w kilku „żądaniach komentarzy” (RFC). Niektóre specyfikacje RFC określają niektóre części protokołu, podczas gdy inne dotyczą rozwiązania jako całości.

Operacje w ramach protokołu IPsec

Można uznać, że pakiet IPsec ma dwie oddzielne operacje, gdy są wykonywane zgodnie, zapewniając pełny zestaw usług bezpieczeństwa. Te dwie operacje to komunikacja IPsec i Internetowa wymiana kluczy.

Komunikacja IPsec

Zwykle jest powiązany ze standardową funkcjonalnością protokołu IPsec. Obejmuje hermetyzację, szyfrowanie i haszowanie datagramów IP oraz obsługę wszystkich procesów związanych z pakietami.

Odpowiada za zarządzanie komunikacją zgodnie z dostępnymi stowarzyszeniami bezpieczeństwa (SA) ustanowionymi między komunikującymi się stronami.

Używa protokołów bezpieczeństwa, takich jak Authentication Header (AH) i Encapsulated SP (ESP).

Komunikacja IPsec nie jest zaangażowana w tworzenie kluczy ani zarządzanie nimi.

Sama operacja komunikacji IPsec jest powszechnie nazywana IPsec.

Internetowa wymiana kluczy (IKE)

IKE to protokół automatycznego zarządzania kluczami używany przez IPsec.

Z technicznego punktu widzenia zarządzanie kluczami nie jest niezbędne do komunikacji IPsec, a klucze można zarządzać ręcznie. Jednak ręczne zarządzanie kluczami nie jest pożądane w przypadku dużych sieci.

IKE jest odpowiedzialne za tworzenie kluczy dla IPsec i zapewnianie uwierzytelniania podczas procesu ustanawiania klucza. Chociaż IPsec może być używany do innych protokołów zarządzania kluczami, IKE jest używany domyślnie.

IKE definiuje dwa protokoły (Oakley i SKEME), które mają być używane z już zdefiniowaną strukturą zarządzania kluczami Internet Security Association Key Management Protocol (ISAKMP).

ISAKMP nie jest specyficzny dla IPsec, ale zapewnia ramy do tworzenia skojarzeń zabezpieczeń dla dowolnego protokołu.

W tym rozdziale omówiono głównie komunikację IPsec i powiązany z nią protokół stosowany w celu zapewnienia bezpieczeństwa.

Tryby komunikacji IPsec

Komunikacja IPsec ma dwa tryby działania; transport i tryby tunelu. Tryby te mogą być używane w połączeniu lub używane indywidualnie, w zależności od żądanego typu komunikacji.

Tryb transportu

IPsec nie hermetyzuje pakietu odebranego z wyższej warstwy.

Oryginalny nagłówek IP jest zachowany, a dane są przesyłane dalej w oparciu o oryginalne atrybuty ustawione przez protokół wyższej warstwy.

Poniższy diagram przedstawia przepływ danych w stosie protokołów.

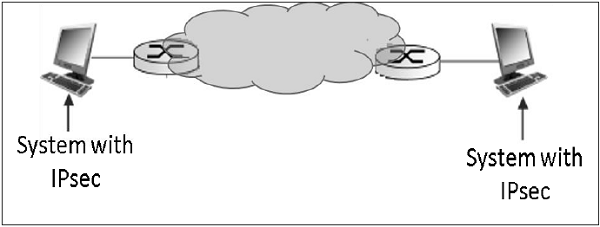

Ograniczeniem rodzaju transportu jest to, że nie można świadczyć żadnych usług bramki. Jest zarezerwowany dla komunikacji typu punkt-punkt, jak pokazano na poniższej ilustracji.

Tryb tunelu

Ten tryb protokołu IPsec zapewnia usługi enkapsulacji wraz z innymi usługami bezpieczeństwa.

W trybie tunelowym cały pakiet z wyższej warstwy jest hermetyzowany przed zastosowaniem protokołu bezpieczeństwa. Dodano nowy nagłówek IP.

Poniższy diagram przedstawia przepływ danych w stosie protokołów.

Tryb tunelu jest zwykle powiązany z działaniami bramy. Hermetyzacja zapewnia możliwość wysyłania kilku sesji przez jedną bramę.

Typową komunikację w trybie tunelu przedstawiono na poniższym schemacie.

Jeśli chodzi o punkty końcowe, mają one bezpośrednie połączenie warstwy transportowej. Datagram z jednego systemu przekazany do bramy jest hermetyzowany, a następnie przekazywany do bramy zdalnej. Zdalna skojarzona brama dekapsuluje dane i przekazuje je do docelowego punktu końcowego w sieci wewnętrznej.

Korzystając z protokołu IPsec, można również ustawić tryb tunelowania między bramą a indywidualnym systemem końcowym.

Protokoły IPsec

IPsec korzysta z protokołów bezpieczeństwa, aby zapewnić żądane usługi bezpieczeństwa. Te protokoły są sercem operacji IPsec, a wszystko inne zostało zaprojektowane do obsługi tych protokołów w IPsec.

Powiązania bezpieczeństwa między komunikującymi się podmiotami są ustanawiane i utrzymywane za pomocą używanego protokołu bezpieczeństwa.

Istnieją dwa protokoły bezpieczeństwa zdefiniowane przez IPsec - Authentication Header (AH) i Encapsulating Security Payload (ESP).

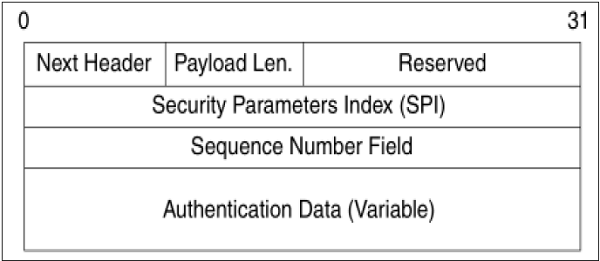

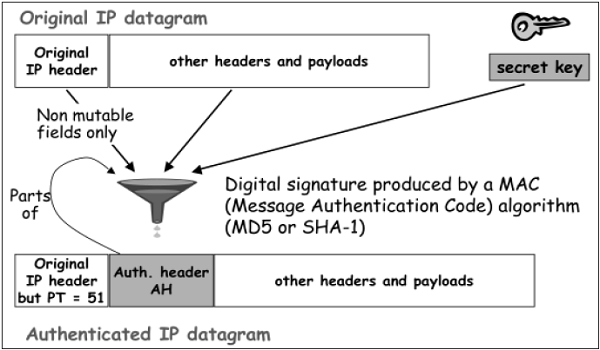

Nagłówek uwierzytelniania

Protokół AH zapewnia usługę integralności danych i uwierzytelniania pochodzenia. Opcjonalnie zapewnia odporność na powtórki wiadomości. Jednak nie zapewnia żadnej formy poufności.

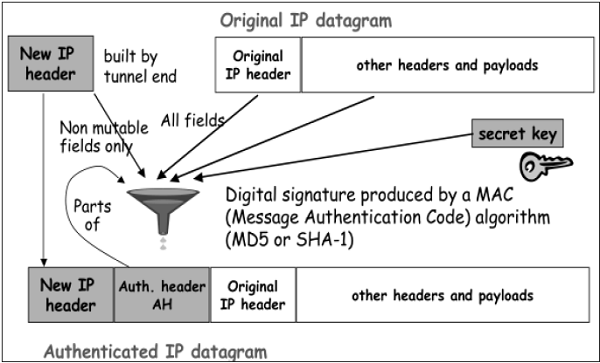

AH to protokół zapewniający uwierzytelnianie całości lub części zawartości datagramu poprzez dodanie nagłówka. Nagłówek jest obliczany na podstawie wartości w datagramie. To, które części datagramu są używane do obliczeń i gdzie umieścić nagłówek, zależy od trybu współpracy (tunel lub transport).

Obsługa protokołu AH jest zaskakująco prosta. Można go uznać za podobny do algorytmów używanych do obliczania sum kontrolnych lub przeprowadzania kontroli CRC w celu wykrywania błędów.

Koncepcja AH jest taka sama, z wyjątkiem tego, że zamiast używać prostego algorytmu, AH używa specjalnego algorytmu mieszającego i tajnego klucza znanego tylko komunikującym się stronom. Skonfigurowane jest powiązanie zabezpieczeń między dwoma urządzeniami, które określa te szczegóły.

Proces AH przechodzi przez następujące fazy.

Gdy pakiet IP jest odbierany z górnego stosu protokołów, IPsec określa skojarzone z nim powiązanie zabezpieczeń (SA) na podstawie informacji dostępnych w pakiecie; na przykład adres IP (źródło i miejsce docelowe).

Z SA, gdy zostanie zidentyfikowane, że protokołem bezpieczeństwa jest AH, obliczane są parametry nagłówka AH. Nagłówek AH składa się z następujących parametrów -

Pole nagłówka określa protokół pakietu następującego po nagłówku AH. Indeks parametrów sekwencji (SPI) jest uzyskiwany z SA istniejącego między komunikującymi się stronami.

Numer sekwencji jest obliczany i wstawiany. Liczby te zapewniają AH opcjonalną możliwość odparcia ataku powtórki.

Dane uwierzytelniające są obliczane w różny sposób w zależności od trybu komunikacji.

W trybie transportowym na poniższym schemacie przedstawiono obliczenie danych uwierzytelniających i zestawienie końcowego pakietu IP do transmisji. W oryginalnym nagłówku IP zmiana jest dokonywana tylko w protokole o numerze 51 do wskazanej aplikacji AH.

W trybie tunelu powyższy proces przebiega zgodnie z poniższym diagramem.

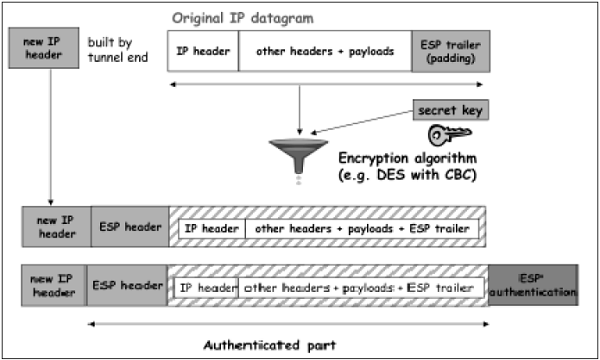

Protokół Encapsulation Security Protocol (ESP)

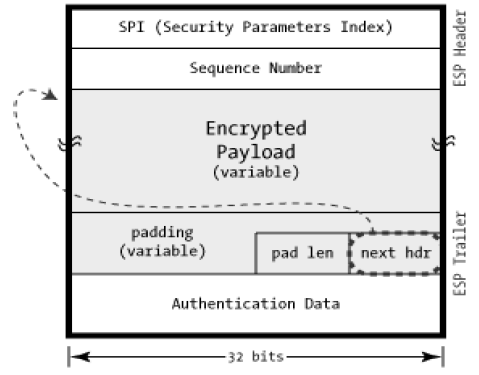

ESP zapewnia usługi bezpieczeństwa, takie jak poufność, integralność, uwierzytelnianie pochodzenia i opcjonalna odporność na powtórki. Zestaw świadczonych usług zależy od opcji wybranych w momencie ustanowienia Security Association (SA).

W ESP algorytmy używane do szyfrowania i generowania uwierzytelniacza są określane przez atrybuty użyte do utworzenia SA.

Proces ESP jest następujący. Pierwsze dwa kroki są podobne do procesu AH, jak opisano powyżej.

Po ustaleniu, że w grę wchodzi ESP, obliczane są pola pakietu ESP. Na poniższym schemacie przedstawiono rozmieszczenie pól ESP.

Proces szyfrowania i uwierzytelniania w trybie transportowym przedstawia poniższy diagram.

W przypadku trybu tunelowego proces szyfrowania i uwierzytelniania jest przedstawiony na poniższym schemacie.

Chociaż uwierzytelnianie i poufność są podstawowymi usługami świadczonymi przez ESP, obie są opcjonalne. Z technicznego punktu widzenia możemy użyć szyfrowania NULL bez uwierzytelniania. Jednak w praktyce jeden z dwóch musi zostać zaimplementowany, aby efektywnie używać ESP.

Podstawową koncepcją jest użycie ESP, gdy chce się uwierzytelnienia i szyfrowania, oraz użycie AH, gdy chce się uwierzytelnienia rozszerzonego bez szyfrowania.

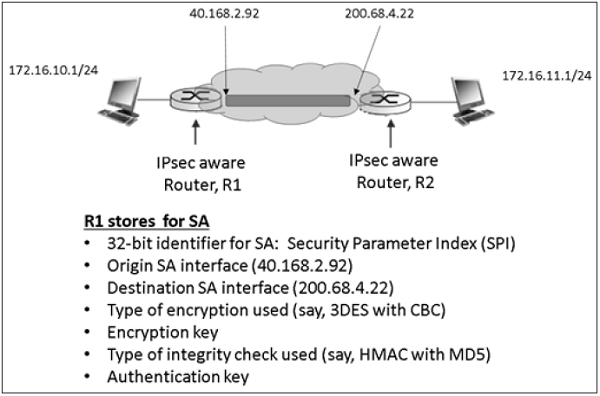

Skojarzenia bezpieczeństwa w IPsec

Security Association (SA) to podstawa komunikacji IPsec. Cechy SA to -

Przed wysłaniem danych zostaje ustanowione wirtualne połączenie między jednostką wysyłającą i odbierającą, zwane „Security Association (SA)”.

IPsec zapewnia wiele opcji szyfrowania i uwierzytelniania w sieci. Każde połączenie IPsec może zapewnić szyfrowanie, integralność, autentyczność lub wszystkie trzy usługi. Gdy usługa bezpieczeństwa jest określona, dwie jednostki równorzędne IPsec muszą dokładnie określić, których algorytmów użyć (na przykład DES lub 3DES do szyfrowania; MD5 lub SHA-1 do integralności). Po podjęciu decyzji co do algorytmów, oba urządzenia muszą współdzielić klucze sesji.

SA to zestaw powyższych parametrów komunikacyjnych, który zapewnia relację między dwoma lub więcej systemami w celu zbudowania sesji IPsec.

SA ma prosty charakter, dlatego do komunikacji dwukierunkowej wymagane są dwa SA.

SA są identyfikowane przez numer indeksu parametru bezpieczeństwa (SPI), który istnieje w nagłówku protokołu bezpieczeństwa.

Zarówno podmioty wysyłające, jak i odbierające zachowują informacje o stanie SA. Jest podobny do punktów końcowych TCP, które również przechowują informacje o stanie. IPsec jest zorientowany na połączenie, podobnie jak TCP.

Parametry SA

Każdy SA jest jednoznacznie identyfikowany za pomocą następujących trzech parametrów -

Indeks parametrów bezpieczeństwa (SPI).

Jest to 32-bitowa wartość przypisana do SA. Służy do rozróżniania różnych skojarzeń zabezpieczeń kończących się w tym samym miejscu docelowym i używających tego samego protokołu IPsec.

Każdy pakiet IPsec zawiera nagłówek zawierający pole SPI. SPI służy do mapowania przychodzącego pakietu na SA.

SPI to losowa liczba generowana przez nadawcę w celu zidentyfikowania SA odbiorcy.

Destination IP Address - Może to być adres IP routera końcowego.

Security Protocol Identifier - Wskazuje, czy stowarzyszenie jest AH czy ESP SA.

Przykład SA między dwoma routerami biorącymi udział w komunikacji IPsec pokazano na poniższym schemacie.

Zabezpieczenia administracyjne bazy danych

W IPsec istnieją dwie bazy danych, które kontrolują przetwarzanie datagramów IPsec. Jedną z nich jest baza danych SAD, a druga to baza danych zasad bezpieczeństwa (SPD). Każdy komunikujący się punkt końcowy korzystający z IPsec powinien mieć logicznie oddzielne SAD i SPD.

Baza danych zabezpieczeń

W komunikacji IPsec punkt końcowy przechowuje stan SA w bazie danych SAD (Security Association Database). Każdy wpis SA w bazie danych SAD zawiera dziewięć parametrów, jak pokazano w poniższej tabeli -

| Sr.No. | Parametry i opis |

|---|---|

| 1 | Sequence Number Counter Do komunikacji wychodzącej. Jest to 32-bitowy numer sekwencyjny podany w nagłówkach AH lub ESP. |

| 2 | Sequence Number Overflow Counter Ustawia flagę opcji, aby zapobiec dalszej komunikacji przy użyciu określonego SA |

| 3 | 32-bit anti-replay window Służy do określania, czy przychodzący pakiet AH lub ESP jest powtórzeniem |

| 4 | Lifetime of the SA Czas do SA pozostanie aktywny |

| 5 | Algorithm - AH Używany w AH i skojarzonym kluczu |

| 6 | Algorithm - ESP Auth Używany w części uwierzytelniającej nagłówka ESP |

| 7 | Algorithm - ESP Encryption Używany w szyfrowaniu ESP i skojarzonych z nią kluczowych informacji |

| 8 | IPsec mode of operation Tryb transportowy lub tunelowy |

| 9 | Path MTU(PMTU) Każda obserwowana maksymalna jednostka transmisji ścieżki (aby uniknąć fragmentacji) |

Wszystkie wpisy SA w SAD są indeksowane przez trzy parametry SA: docelowy adres IP, identyfikator protokołu bezpieczeństwa i SPI.

Baza danych zasad bezpieczeństwa

SPD służy do przetwarzania pakietów wychodzących. Pomaga w podjęciu decyzji, jakich wpisów SAD użyć. Jeśli nie ma wpisu SAD, SPD jest używany do tworzenia nowych.

Każdy wpis SPD zawierałby -

Wskaźnik do aktywnego SA odbywającego się w SAD.

Pola selektora - Pole w pakiecie przychodzącym z wyższej warstwy używane do decydowania o zastosowaniu IPsec. Selektory mogą obejmować adres źródłowy i docelowy, numery portów, jeśli dotyczy, identyfikatory aplikacji, protokoły itp.

Wychodzące datagramy IP przechodzą z wpisu SPD do określonego SA w celu pobrania parametrów kodowania. Przychodzący datagram IPsec dociera do właściwego SA bezpośrednio przy użyciu potrójnego SPI / DEST IP / protokołu i stamtąd wyodrębnia skojarzony wpis SAD.

SPD może również określać ruch, który powinien omijać IPsec. SPD można uznać za filtr pakietów, w którym zadecydowanymi akcjami są aktywacja procesów SA.

Podsumowanie

IPsec to zestaw protokołów do zabezpieczania połączeń sieciowych. Jest to raczej złożony mechanizm, ponieważ zamiast podawać prostą definicję konkretnego algorytmu szyfrowania i funkcji uwierzytelniania, zapewnia strukturę, która pozwala na implementację wszystkiego, na co zgadzają się oba komunikujące się cele.

Authentication Header (AH) i Encapsulating Security Payload (ESP) to dwa główne protokoły komunikacyjne używane przez IPsec. Podczas gdy AH uwierzytelnia tylko, ESP może szyfrować i uwierzytelniać dane przesyłane przez połączenie.

Tryb transportu zapewnia bezpieczne połączenie między dwoma punktami końcowymi bez zmiany nagłówka IP. Tryb tunelowy hermetyzuje cały pakiet IP ładunku. Dodaje nowy nagłówek IP. Ta ostatnia służy do tworzenia tradycyjnej sieci VPN, ponieważ zapewnia wirtualny bezpieczny tunel w niezaufanym Internecie.

Konfiguracja połączenia IPsec obejmuje wszelkiego rodzaju opcje kryptograficzne. Uwierzytelnianie jest zwykle oparte na kryptograficznym skrócie, takim jak MD5 lub SHA-1. Algorytmy szyfrowania to DES, 3DES, Blowfish i AES. Możliwe są również inne algorytmy.

Oba komunikujące się punkty końcowe muszą znać tajne wartości używane podczas mieszania lub szyfrowania. Klucze ręczne wymagają ręcznego wprowadzania tajnych wartości na obu końcach, przypuszczalnie przekazywanych przez jakiś mechanizm pozapasmowy, a IKE (Internet Key Exchange) jest wyrafinowanym mechanizmem umożliwiającym robienie tego online.

Widzieliśmy, że szybki rozwój Internetu wywołał poważne obawy o bezpieczeństwo sieci. Opracowano kilka metod zapewniania bezpieczeństwa w warstwie aplikacji, transportowej lub sieciowej sieci.

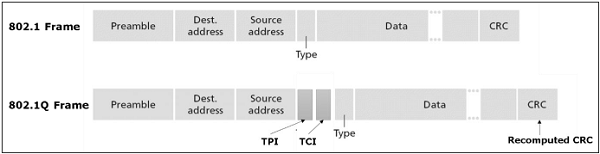

Wiele organizacji stosuje środki bezpieczeństwa w wyższych warstwach OSI, od warstwy aplikacji aż po warstwę IP. Jednak jednym z obszarów pozostających ogólnie bez opieki jest utwardzanie warstwy łącza danych. Może to otworzyć sieć na różne ataki i przejęcia.

W tym rozdziale omówimy problemy związane z bezpieczeństwem w warstwie łącza danych i metody ich zwalczania. Nasza dyskusja będzie koncentrować się na sieci Ethernet.

Kwestie bezpieczeństwa w warstwie łącza danych

Warstwa łącza danych w sieciach Ethernet jest wysoce podatna na kilka ataków. Najczęstsze ataki to -

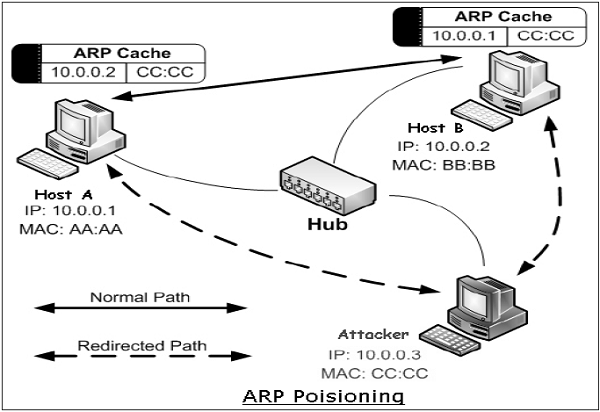

ARP Spoofing