Bezpieczeństwo sieci - przegląd

W dzisiejszych czasach organizacje w dużym stopniu polegają na sieciach komputerowych, aby wymieniać informacje w całej organizacji w sposób wydajny i produktywny. Organizacyjne sieci komputerowe stają się obecnie duże i wszechobecne. Zakładając, że każdy pracownik ma dedykowaną stację roboczą, duża firma miałaby kilka tysięcy stacji roboczych i wiele serwerów w sieci.

Jest prawdopodobne, że te stacje robocze mogą nie być zarządzane centralnie i nie będą miały ochrony obwodowej. Mogą mieć różne systemy operacyjne, sprzęt, oprogramowanie i protokoły, z różnym poziomem świadomości użytkowników w zakresie cyberprzestrzeni. Teraz wyobraź sobie, że te tysiące stacji roboczych w sieci firmowej są bezpośrednio połączone z Internetem. Ten rodzaj niezabezpieczonej sieci staje się celem ataku, który zawiera cenne informacje i wykazuje luki w zabezpieczeniach.

W tym rozdziale opiszemy główne luki w sieci i znaczenie bezpieczeństwa sieci. W kolejnych rozdziałach omówimy metody osiągnięcia tego samego.

Sieć fizyczna

Sieć jest definiowana jako dwa lub więcej urządzeń komputerowych połączonych ze sobą w celu efektywnego współdzielenia zasobów. Ponadto łączenie ze sobą dwóch lub więcej sieci jest znane jakointernetworking. Tak więc Internet jest tylko intersiecią - zbiorem połączonych ze sobą sieci.

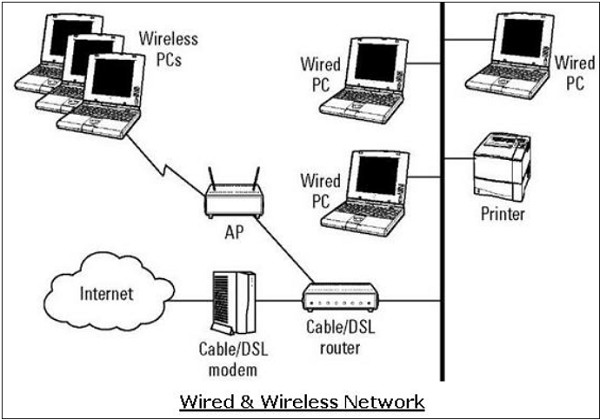

Organizacja ma różne opcje konfiguracji sieci wewnętrznej. Może korzystać z sieci przewodowej lub bezprzewodowej, aby połączyć wszystkie stacje robocze. W dzisiejszych czasach organizacje najczęściej używają kombinacji zarówno sieci przewodowych, jak i bezprzewodowych.

Sieci przewodowe i bezprzewodowe

W sieci przewodowej urządzenia są połączone ze sobą kablami. Zwykle sieci przewodowe są oparte na protokole Ethernet, w którym urządzenia są podłączane za pomocą kabli nieekranowanej skrętki (UTP) do różnych przełączników. Przełączniki te są dalej podłączone do routera sieciowego w celu uzyskania dostępu do Internetu.

W sieci bezprzewodowej urządzenie łączy się z punktem dostępowym za pośrednictwem transmisji radiowej. Punkty dostępowe są ponadto połączone kablami z przełącznikiem / routerem w celu uzyskania dostępu do sieci zewnętrznej.

Sieci bezprzewodowe zyskały popularność dzięki oferowanej mobilności. Urządzenia mobilne nie muszą być podłączone kablem i mogą swobodnie przemieszczać się w zasięgu sieci bezprzewodowej. Zapewnia to efektywne udostępnianie informacji i zwiększa produktywność.

Luki i ataki

Powszechną luką występującą w sieciach przewodowych i bezprzewodowych jest „nieautoryzowany dostęp” do sieci. Atakujący może podłączyć swoje urządzenie do sieci przez niezabezpieczony port koncentratora / przełącznika. W związku z tym sieci bezprzewodowe są uważane za mniej bezpieczne niż sieci przewodowe, ponieważ dostęp do sieci bezprzewodowej jest łatwy bez fizycznego połączenia.

Po uzyskaniu dostępu osoba atakująca może wykorzystać tę lukę w celu przeprowadzenia ataków, takich jak -

Sniffing pakiet danych w celu kradzieży cennych informacji.

Odmowa usługi uprawnionym użytkownikom w sieci poprzez zalewanie medium sieciowego fałszywymi pakietami.

Podszywanie się pod fizyczną tożsamość (MAC) legalnych hostów, a następnie kradzież danych lub dalsze przeprowadzanie ataku typu „man-in-the-middle”.

Protokół sieciowy

Protokół sieciowy to zestaw reguł rządzących komunikacją między urządzeniami podłączonymi do sieci. Obejmują mechanizmy nawiązywania połączeń, a także reguły formatowania pakowania danych dla wysyłanych i odbieranych wiadomości.

Opracowano kilka protokołów sieci komputerowych, z których każdy został zaprojektowany do określonych celów. Popularnymi i szeroko stosowanymi protokołami są TCP / IP z powiązanymi protokołami wyższego i niższego poziomu.

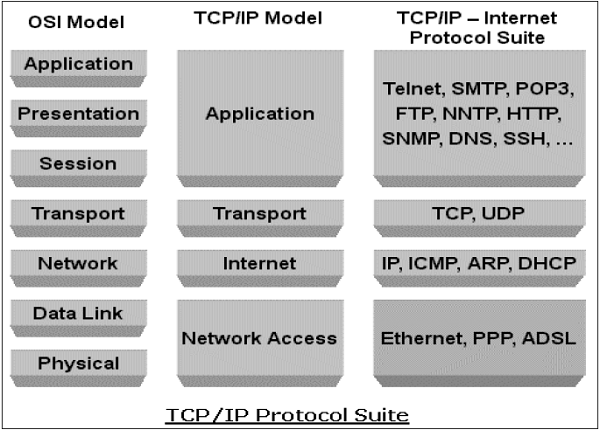

Protokół TCP / IP

Transmission Control Protocol (TCP) i Internet Protocol(IP) to dwa różne protokoły sieci komputerowych, które są najczęściej używane razem. Ze względu na swoją popularność i szerokie zastosowanie są wbudowane we wszystkie systemy operacyjne urządzeń sieciowych.

IP odpowiada warstwie sieciowej (warstwa 3), natomiast TCP odpowiada warstwie transportowej (warstwa 4) w OSI. Protokół TCP / IP dotyczy komunikacji sieciowej, w której transport TCP jest używany do dostarczania danych w sieciach IP.

Protokoły TCP / IP są powszechnie używane z innymi protokołami, takimi jak HTTP, FTP, SSH w warstwie aplikacji i Ethernet na łączu danych / warstwie fizycznej.

Zestaw protokołów TCP / IP powstał w 1980 roku jako rozwiązanie sieciowe z bardzo niewielką troską o aspekty bezpieczeństwa.

Został opracowany do komunikacji w ograniczonej zaufanej sieci. Jednak z biegiem czasu protokół ten stał się de facto standardem niezabezpieczonej komunikacji internetowej.

Niektóre z typowych luk w zabezpieczeniach zestawów protokołów TCP / IP to:

HTTP to protokół warstwy aplikacji w pakiecie TCP / IP używany do przesyłania plików, które tworzą strony internetowe, z serwerów WWW. Te transfery są wykonywane w postaci zwykłego tekstu, a intruz może łatwo odczytać pakiety danych wymieniane między serwerem a klientem.

Inną luką w zabezpieczeniach HTTP jest słabe uwierzytelnianie między klientem a serwerem WWW podczas inicjowania sesji. Ta luka może prowadzić do ataku polegającego na przejęciu sesji, w którym osoba atakująca kradnie sesję HTTP uprawnionego użytkownika.

Luka w zabezpieczeniach protokołu TCP to potrójne uzgadnianie przy ustanawianiu połączenia. Osoba atakująca może przeprowadzić atak typu „SYN-flooding” typu „odmowa usługi”, aby wykorzystać tę lukę. Ustanawia wiele półotwartych sesji, nie kończąc uścisku dłoni. Prowadzi to do przeciążenia serwera i ostatecznie do awarii.

Warstwa IP jest podatna na wiele luk. Poprzez modyfikację nagłówka protokołu IP osoba atakująca może przeprowadzić atak polegający na fałszowaniu adresu IP.

Oprócz wyżej wymienionych, w rodzinie protokołów TCP / IP istnieje wiele innych luk w zabezpieczeniach, zarówno w fazie projektowania, jak i ich implementacji.

Nawiasem mówiąc, w przypadku komunikacji sieciowej opartej na protokole TCP / IP, jeśli jedna warstwa zostanie zhakowana, inne warstwy nie dowiedzą się o włamaniu, a cała komunikacja zostanie naruszona. W związku z tym istnieje potrzeba stosowania kontroli bezpieczeństwa na każdej warstwie, aby zapewnić niezawodne bezpieczeństwo.

Protokół DNS

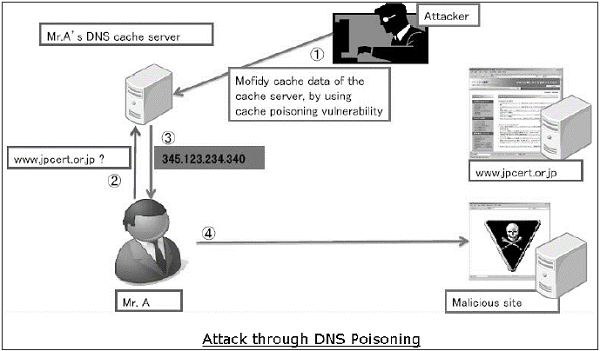

Domain Name System(DNS) służy do zamiany nazw domen hosta na adresy IP. Użytkownicy sieci polegają na funkcjonalności DNS głównie podczas przeglądania Internetu poprzez wpisywanie adresu URL w przeglądarce internetowej.

W ataku na DNS celem atakującego jest zmodyfikowanie prawidłowego rekordu DNS, tak aby został zamieniony na nieprawidłowy adres IP. Może skierować cały ruch związany z tym adresem IP na niewłaściwy komputer. Osoba atakująca może wykorzystać lukę w zabezpieczeniach protokołu DNS lub złamać zabezpieczenia serwera DNS w celu zmaterializowania ataku.

DNS cache poisoningto atak wykorzystujący lukę w protokole DNS. Osoba atakująca może zatruć pamięć podręczną, sfałszując odpowiedź na rekursywne zapytanie DNS wysłane przez mechanizm rozpoznawania nazw do autorytatywnego serwera. Gdy pamięć podręczna programu rozpoznawania nazw DNS zostanie zatruta, host zostanie przekierowany na złośliwą witrynę internetową i może przejąć informacje uwierzytelniające, komunikując się z tą witryną.

Protokół ICMP

Internet Control Management Protocol(ICMP) to podstawowy protokół zarządzania siecią w sieciach TCP / IP. Służy do wysyłania komunikatów o błędach i kontrolnych dotyczących stanu urządzeń w sieci.

ICMP jest integralną częścią implementacji sieci IP i dlatego jest obecny w samej konfiguracji sieci. ICMP ma swoje własne luki w zabezpieczeniach i może zostać wykorzystany do przeprowadzenia ataku na sieć.

Typowe ataki, które mogą wystąpić w sieci z powodu luk w zabezpieczeniach protokołu ICMP, to:

Protokół ICMP umożliwia atakującemu przeprowadzenie rozpoznania sieci w celu określenia topologii sieci i ścieżek do niej. Przeszukiwanie ICMP obejmuje wykrycie wszystkich adresów IP hostów, które istnieją w całej sieci docelowej.

Trace route to popularne narzędzie ICMP używane do mapowania sieci docelowej poprzez opisywanie ścieżki w czasie rzeczywistym od klienta do zdalnego hosta.

Osoba atakująca może przeprowadzić atak typu „odmowa usługi”, korzystając z luki w zabezpieczeniach protokołu ICMP. Atak ten polega na wysyłaniu pakietów ping IPMP, które przekraczają 65 535 bajtów do urządzenia docelowego. Komputer docelowy nie obsługuje poprawnie tego pakietu i może spowodować uszkodzenie systemu operacyjnego.

Inne protokoły, takie jak ARP, DHCP, SMTP itp. Również mają swoje luki w zabezpieczeniach, które osoba atakująca może wykorzystać w celu złamania zabezpieczeń sieci. Omówimy niektóre z tych luk w dalszych rozdziałach.

Najmniejsza troska o aspekt bezpieczeństwa podczas projektowania i wdrażania protokołów stała się główną przyczyną zagrożeń bezpieczeństwa sieci.

Cele bezpieczeństwa sieci

Jak omówiono we wcześniejszych sekcjach, w sieci istnieje wiele luk. Dlatego podczas transmisji dane są bardzo podatne na ataki. Atakujący może zaatakować kanał komunikacyjny, uzyskać dane i przeczytać to samo lub ponownie wstawić fałszywą wiadomość, aby osiągnąć swoje nikczemne cele.

Bezpieczeństwo sieci dotyczy nie tylko bezpieczeństwa komputerów na każdym końcu łańcucha komunikacyjnego; ma jednak na celu zapewnienie bezpieczeństwa całej sieci.

Bezpieczeństwo sieci obejmuje ochronę użyteczności, niezawodności, integralności i bezpieczeństwa sieci i danych. Skuteczna ochrona sieci zapobiega przedostawaniu się do sieci lub rozprzestrzenianiu w niej różnych zagrożeń.

Podstawowym celem bezpieczeństwa sieci jest poufność, integralność i dostępność. Te trzy filary bezpieczeństwa sieci są często przedstawiane jakoCIA triangle.

Confidentiality- Funkcją poufności jest ochrona cennych danych biznesowych przed osobami nieupoważnionymi. Poufność części bezpieczeństwa sieci zapewnia, że dane są dostępne tylko dla osób do tego przeznaczonych i upoważnionych.

Integrity- Ten cel oznacza utrzymanie i zapewnienie dokładności i spójności danych. Funkcją integralności jest upewnienie się, że dane są wiarygodne i nie są zmieniane przez osoby nieuprawnione.

Availability - Funkcją dostępności w Network Security jest zapewnienie, że dane, zasoby / usługi sieciowe są stale dostępne dla uprawnionych użytkowników, kiedy tylko tego potrzebują.

Osiągnięcie bezpieczeństwa sieci

Zapewnienie bezpieczeństwa sieci może wydawać się bardzo proste. Cele do osiągnięcia wydają się proste. Ale w rzeczywistości mechanizmy wykorzystywane do osiągnięcia tych celów są bardzo złożone, a ich zrozumienie wymaga rozsądnego rozumowania.

International Telecommunication Union(ITU), w swoich zaleceniach dotyczących architektury bezpieczeństwa X.800, zdefiniował pewne mechanizmy w celu wprowadzenia standaryzacji metod zapewniających bezpieczeństwo sieci. Niektóre z tych mechanizmów to -

En-cipherment- Mechanizm ten zapewnia usługi w zakresie poufności danych poprzez przekształcenie danych w nieczytelne formy dla osób nieuprawnionych. Ten mechanizm wykorzystuje algorytm szyfrowania-deszyfrowania z tajnymi kluczami.

Digital signatures- Mechanizm ten jest elektronicznym odpowiednikiem zwykłych podpisów w danych elektronicznych. Zapewnia autentyczność danych.

Access control- Ten mechanizm służy do świadczenia usług kontroli dostępu. Mechanizmy te mogą wykorzystywać identyfikację i uwierzytelnianie podmiotu do określania i egzekwowania praw dostępu podmiotu.

Po opracowaniu i zidentyfikowaniu różnych mechanizmów bezpieczeństwa zapewniających bezpieczeństwo sieci, konieczne jest podjęcie decyzji, gdzie je zastosować; zarówno fizycznie (w jakiej lokalizacji), jak i logicznie (na jakiej warstwie architektury, takiej jak TCP / IP).

Mechanizmy bezpieczeństwa w warstwach sieciowych

Kilka mechanizmów bezpieczeństwa zostało opracowanych w taki sposób, że można je rozwijać w określonej warstwie modelu warstwy sieciowej OSI.

Security at Application Layer- Środki bezpieczeństwa stosowane w tej warstwie są specyficzne dla aplikacji. Różne rodzaje aplikacji wymagałyby oddzielnych środków bezpieczeństwa. Aby zapewnić bezpieczeństwo warstwy aplikacji, należy je modyfikować.

Uważa się, że zaprojektowanie poprawnego kryptograficznie protokołu aplikacji jest bardzo trudne, a jego prawidłowe wdrożenie jest jeszcze trudniejsze. Dlatego mechanizmy zabezpieczeń warstwy aplikacji służące do ochrony komunikacji sieciowej są preferowane jako jedyne rozwiązania oparte na standardach, które są używane od jakiegoś czasu.

Przykładem protokołu zabezpieczeń warstwy aplikacji jest Secure Multipurpose Internet Mail Extensions (S / MIME), który jest powszechnie używany do szyfrowania wiadomości e-mail. DNSSEC to kolejny protokół w tej warstwie używany do bezpiecznej wymiany wiadomości zapytań DNS.

Security at Transport Layer- Środki bezpieczeństwa w tej warstwie mogą służyć do ochrony danych podczas jednej sesji komunikacyjnej między dwoma hostami. Najpopularniejszym zastosowaniem protokołów zabezpieczeń warstwy transportowej jest ochrona ruchu sesji HTTP i FTP. Protokoły Transport Layer Security (TLS) i Secure Socket Layer (SSL) są najczęściej używanymi protokołami do tego celu.

Network Layer- Środki bezpieczeństwa w tej warstwie można zastosować do wszystkich aplikacji; w związku z tym nie są one specyficzne dla aplikacji. Cała komunikacja sieciowa między dwoma hostami lub sieciami może być chroniona w tej warstwie bez modyfikowania aplikacji. W niektórych środowiskach protokół zabezpieczeń warstwy sieciowej, taki jak Internet Protocol Security (IPsec), stanowi znacznie lepsze rozwiązanie niż mechanizmy transportu lub warstwy aplikacji z powodu trudności w dodawaniu kontroli do poszczególnych aplikacji. Jednak protokoły bezpieczeństwa w tej warstwie zapewniają mniejszą elastyczność komunikacji, która może być wymagana przez niektóre aplikacje.

Nawiasem mówiąc, mechanizm bezpieczeństwa zaprojektowany do działania w wyższej warstwie nie może zapewnić ochrony danych w niższych warstwach, ponieważ niższe warstwy wykonują funkcje, których warstwy wyższe nie są świadome. W związku z tym może być konieczne wdrożenie wielu mechanizmów bezpieczeństwa w celu zwiększenia bezpieczeństwa sieci.

W kolejnych rozdziałach samouczka omówimy mechanizmy bezpieczeństwa stosowane w różnych warstwach architektury sieciowej OSI w celu osiągnięcia bezpieczeństwa sieci.