Bezpieczeństwo systemu i audyt

Audyt systemu

Jest to badanie mające na celu przegląd wydajności systemu operacyjnego. Cele przeprowadzenia audytu systemu są następujące -

Porównanie rzeczywistej i planowanej wydajności.

Sprawdzenie, czy podane cele systemu są nadal aktualne w obecnym środowisku.

Ocena osiągnięcia założonych celów.

Zapewnienie wiarygodności komputerowych informacji finansowych i innych informacji.

Aby zapewnić uwzględnienie wszystkich rekordów podczas przetwarzania.

Aby zapewnić ochronę przed oszustwami.

Audyt użytkowania systemu komputerowego

Audytorzy ds. Przetwarzania danych przeprowadzają audyt użytkowania systemu komputerowego w celu jego kontroli. Audytor potrzebuje danych kontrolnych, które otrzymuje sam system komputerowy.

Audytor systemu

Rola audytora zaczyna się na początkowym etapie rozwoju systemu, tak aby powstał system był bezpieczny. Opisuje koncepcję wykorzystania systemu, który można rejestrować, co pomaga w planowaniu obciążenia i określaniu specyfikacji sprzętu i oprogramowania. Wskazuje na rozsądne korzystanie z systemu komputerowego i możliwe nadużycia systemu.

Audit Trial

Audyt próbny lub dziennik audytu to zapis bezpieczeństwa zawierający informacje o tym, kto uzyskał dostęp do systemu komputerowego i jakie operacje są wykonywane w danym okresie. Testy audytowe służą do szczegółowego śledzenia zmian danych w systemie.

Dostarcza udokumentowanych dowodów różnych technik kontroli, którym podlega transakcja podczas jej przetwarzania. Testy audytowe nie istnieją niezależnie. Prowadzone są w ramach rozliczania odzyskiwania utraconych transakcji.

Metody audytu

Audyt można przeprowadzić na dwa różne sposoby -

Audyt wokół komputera

- Weź przykładowe dane wejściowe i ręcznie zastosuj reguły przetwarzania.

- Porównaj wyjścia z wyjściami komputera.

Audyt za pośrednictwem komputera

- Stwórz próbę audytową, która pozwoli na zbadanie wybranych wyników pośrednich.

- Sumy kontrolne zapewniają kontrole pośrednie.

Uwagi dotyczące audytu

Kwestie kontrolne polegają na badaniu wyników analizy przy użyciu zarówno narracji, jak i modeli w celu zidentyfikowania problemów spowodowanych niewłaściwymi funkcjami, podzielonymi procesami lub funkcjami, uszkodzonymi przepływami danych, brakującymi danymi, nadmiarowym lub niekompletnym przetwarzaniem oraz nieadresowanymi możliwościami automatyzacji.

Działania w tej fazie są następujące -

- Identyfikacja aktualnych problemów środowiskowych

- Identyfikacja przyczyn problemów

- Identyfikacja alternatywnych rozwiązań

- Ocena i analiza wykonalności każdego rozwiązania

- Wybór i rekomendacja najbardziej praktycznego i odpowiedniego rozwiązania

- Szacowanie kosztów projektu i analiza kosztów i korzyści

Bezpieczeństwo

Bezpieczeństwo systemu odnosi się do ochrony systemu przed kradzieżą, nieautoryzowanym dostępem i modyfikacjami oraz przypadkowym lub niezamierzonym uszkodzeniem. W systemach komputerowych bezpieczeństwo obejmuje ochronę wszystkich części systemu komputerowego, w tym danych, oprogramowania i sprzętu. Bezpieczeństwo systemów obejmuje prywatność i integralność systemu.

System privacy dotyczy ochrony systemów przed dostępem i użytkowaniem bez zgody / wiedzy zainteresowanych osób.

System integrity dba o jakość i niezawodność zarówno surowych, jak i przetworzonych danych w systemie.

Środki kontroli

Istnieje wiele środków kontroli, które można ogólnie podzielić następująco:

Utworzyć kopię zapasową

Regularne tworzenie kopii zapasowych baz danych codziennie / co tydzień w zależności od krytycznego czasu i rozmiaru.

Przyrostowe tworzenie kopii zapasowych w krótszych odstępach czasu.

Kopie zapasowe przechowywane w bezpiecznej, zdalnej lokalizacji, szczególnie potrzebnej do odtwarzania po awarii.

Zduplikowane systemy działają, a wszystkie transakcje są dublowane, jeśli jest to system bardzo krytyczny i nie może tolerować żadnych zakłóceń przed zapisaniem na dysku.

Fizyczna kontrola dostępu do obiektów

- Fizyczne blokady i uwierzytelnianie biometryczne. Na przykład odcisk palca

- Dowody tożsamości lub przepustki sprawdzane przez pracowników ochrony.

- Identyfikacja wszystkich osób, które odczytują lub modyfikują dane i rejestrują je w pliku.

Korzystanie z kontroli logicznej lub programowej

- System haseł.

- Szyfrowanie wrażliwych danych / programów.

- Szkolenie pracowników w zakresie ochrony / obsługi danych i bezpieczeństwa.

- Oprogramowanie antywirusowe i ochrona zapory sieciowej podczas połączenia z Internetem.

Ocena ryzyka

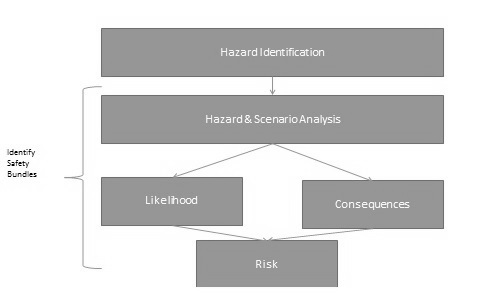

Ryzyko to możliwość utraty czegoś wartościowego. Analiza ryzyka rozpoczyna się od planowania bezpiecznego systemu poprzez identyfikację podatności systemu i jej wpływu. Następnie powstaje plan zarządzania ryzykiem i radzenia sobie z katastrofą. Robi się to, aby uzyskać dostęp do prawdopodobieństwa możliwej katastrofy i jej kosztu.

Analiza ryzyka to praca zespołowa ekspertów z różnych dziedzin, takich jak chemikalia, błędy ludzkie i sprzęt procesowy.

Podczas przeprowadzania analizy ryzyka należy przestrzegać następujących kroków -

Identyfikacja wszystkich elementów systemu komputerowego.

Identyfikacja wszystkich zagrożeń i zagrożeń, na jakie narażony jest każdy z elementów.

Kwantyfikacja ryzyk, czyli ocena strat w przypadku, gdy zagrożenia staną się rzeczywistością.

Analiza ryzyka - główne kroki

Ponieważ zmieniają się ryzyka lub zagrożenia, a także zmieniają się potencjalne straty, zarządzanie ryzykiem powinno być wykonywane okresowo przez kierownictwo wyższego szczebla.

Zarządzanie ryzykiem jest procesem ciągłym i obejmuje następujące kroki -

Identyfikacja środków bezpieczeństwa.

Kalkulacja kosztu wdrożenia środków bezpieczeństwa.

Porównanie kosztu środków bezpieczeństwa z utratą i prawdopodobieństwem wystąpienia zagrożeń.

Wybór i wdrażanie środków bezpieczeństwa.

Przegląd wdrożenia środków bezpieczeństwa.