Тестирование безопасности - взлом веб-приложений

Существуют различные методологии / подходы, которые мы можем использовать в качестве справочника для выполнения атаки.

Веб-приложение - Методологии PenTesting

При разработке модели атаки можно учитывать следующие стандарты.

Среди следующего списка OWASP является наиболее активным, и есть ряд участников. Мы сосредоточимся на методах OWASP, которые каждая команда разработчиков принимает во внимание перед проектированием веб-приложения.

PTES - Стандарт выполнения тестирования на проникновение

OSSTMM - Руководство по методологии тестирования безопасности с открытым исходным кодом

Методы тестирования OWASP - протокол безопасности открытого веб-приложения

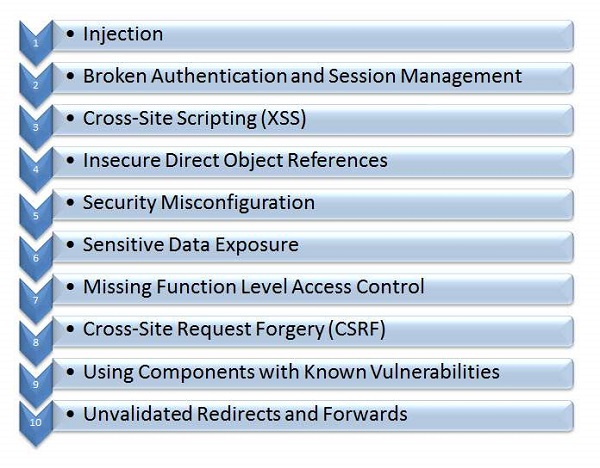

OWASP Top 10

Команда Open Web Application Security Protocol опубликовала 10 основных уязвимостей, которые в последние годы стали более распространенными в сети. Ниже приведен список недостатков безопасности, которые чаще встречаются в веб-приложениях.

Применение - Практика

Чтобы понять каждый из методов, давайте поработаем с примером приложения. Мы проведем атаку на WebGoat, приложение J2EE, которое явно разработано с недостатками безопасности в учебных целях.

Полную информацию о проекте webgoat можно найти https://www.owasp.org/index.php/Category:OWASP_WebGoat_Project. Чтобы загрузить приложение WebGoat, перейдите кhttps://github.com/WebGoat/WebGoat/wiki/Installation-(WebGoat-6.0) и перейти в раздел загрузок.

Чтобы установить загруженное приложение, сначала убедитесь, что у вас нет приложений, работающих на порту 8080. Его можно установить с помощью одной команды - java -jar WebGoat-6.0.1-war-exec.jar. Для получения более подробной информации посетите раздел Установка WebGoat.

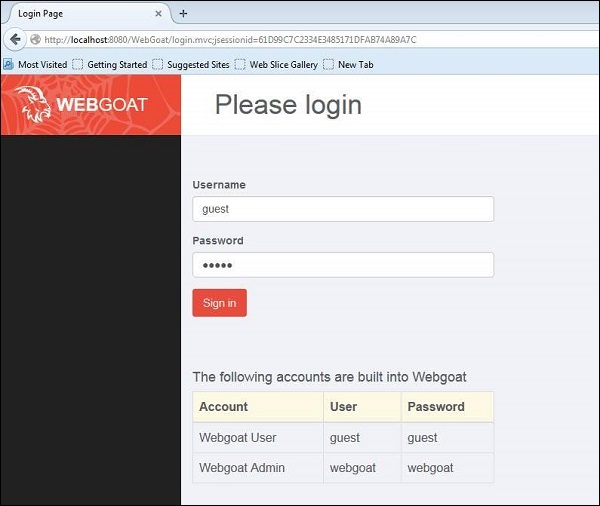

После установки мы сможем получить доступ к приложению, перейдя в http://localhost:8080/WebGoat/attack и страница будет отображаться, как показано ниже.

Мы можем использовать учетные данные гостя или администратора, как показано на странице входа.

Веб-прокси

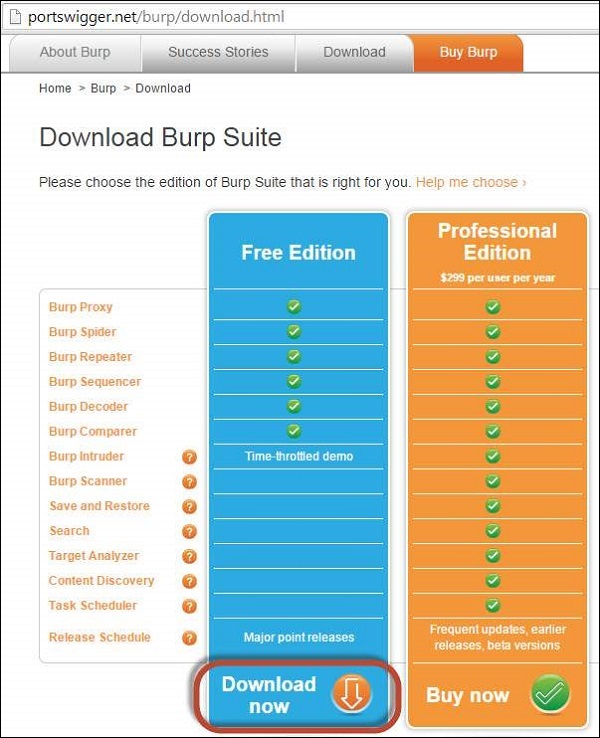

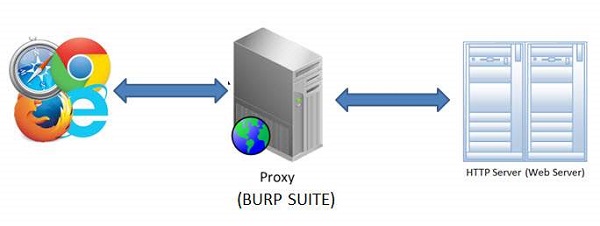

Чтобы перехватить трафик между клиентом (браузером) и сервером (система, в которой размещено приложение Webgoat в нашем случае), нам необходимо использовать веб-прокси. Мы будем использовать Burp Proxy, который можно скачать сhttps://portswigger.net/burp/download.html

Достаточно, если вы загрузите бесплатную версию пакета burp, как показано ниже.

Настройка Burp Suite

Burp Suite - это веб-прокси, который может перехватывать каждый пакет информации, отправляемый и получаемый браузером и веб-сервером. Это помогает нам изменять содержимое до того, как клиент отправит информацию на веб-сервер.

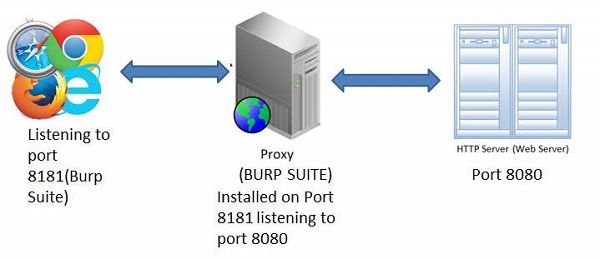

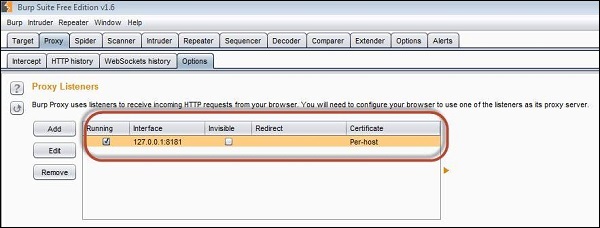

Step 1- Приложение установлено на порт 8080, а Burp - на порт 8181, как показано ниже. Запустите пакет Burp и выполните следующие настройки, чтобы подключить его к порту 8181, как показано ниже.

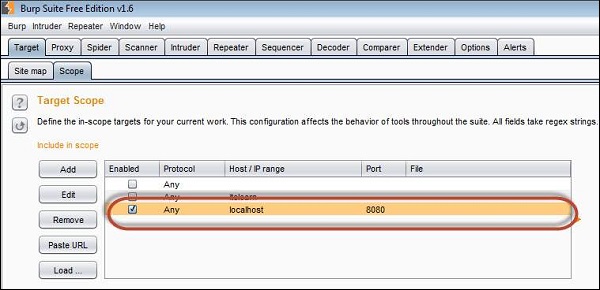

Step 2- Мы должны убедиться, что Burp прослушивает порт №8080, на котором установлено приложение, чтобы пакет Burp мог перехватывать трафик. Эти настройки должны быть выполнены на вкладке области действия Burp Suite, как показано ниже.

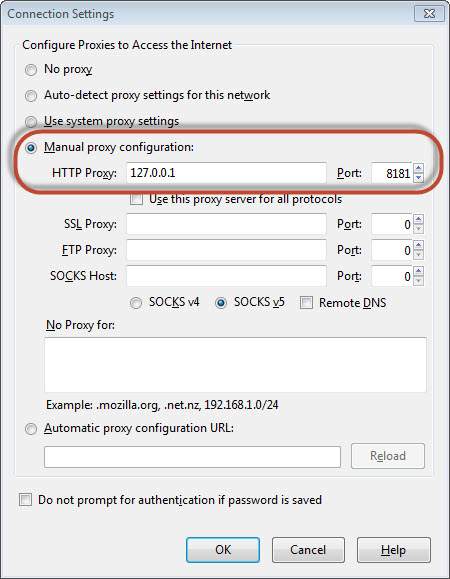

Step 3- Затем настройте прокси-сервер в браузере на прослушивание порта 8181 (порт Burp Suite). Таким образом, мы настроили веб-прокси для перехвата трафика между клиентом (браузером) и сервером (веб-сервером), как показано ниже -

Step 4 - Снимок конфигурации показан ниже с помощью простой схемы рабочего процесса, как показано ниже.