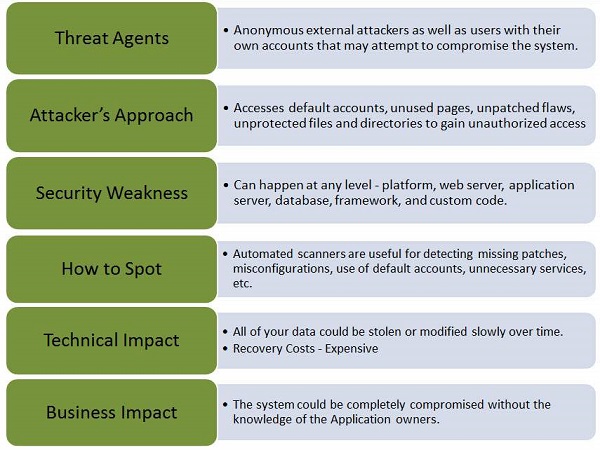

Неверная конфигурация безопасности

Неверная конфигурация безопасности возникает, когда параметры безопасности определены, реализованы и поддерживаются по умолчанию. Для хорошей безопасности требуется определенная и развернутая безопасная конфигурация для приложения, веб-сервера, сервера базы данных и платформы. Не менее важно обновлять программное обеспечение.

пример

Вот некоторые классические примеры неправильной конфигурации безопасности:

Если список каталогов не отключен на сервере и если злоумышленник обнаруживает то же самое, то злоумышленник может просто перечислить каталоги, чтобы найти любой файл и запустить его. Также возможно получить реальную базу кода, которая содержит весь ваш собственный код, а затем найти серьезные недостатки в приложении.

Конфигурация сервера приложений позволяет возвращать пользователям трассировку стека, потенциально обнажая основные недостатки. Злоумышленники получают дополнительную информацию, содержащуюся в сообщениях об ошибках, которой достаточно для проникновения.

Серверы приложений обычно поставляются с примерами приложений, которые не имеют должной защиты. Если его не удалить с рабочего сервера, это может поставить под угрозу ваш сервер.

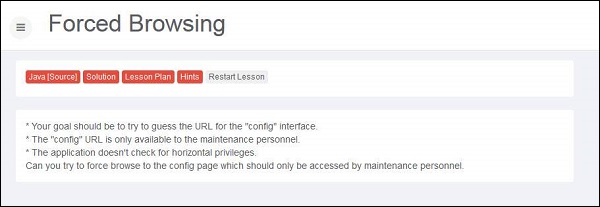

Руки вверх

Step 1- Запустите Webgoat, перейдите в раздел небезопасной конфигурации и позвольте нам попытаться решить эту проблему. Снимок того же представлен ниже -

Step 2- Мы можем опробовать столько вариантов, сколько сможем. Все, что нам нужно, это найти URL-адрес файла конфигурации, и мы знаем, что разработчики следуют соглашению об именах для файлов конфигурации. Это может быть все, что указано ниже. Обычно это делается по технике BRUTE force.

- web.config

- config

- appname.config

- conf

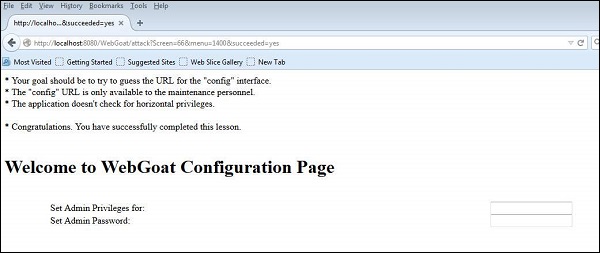

Step 3 - Пробуя разные варианты, мы находим, что 'http://localhost:8080/WebGoat/conf'успешно. Следующая страница отображается, если попытка успешна -

Профилактические механизмы

Все среды, такие как среда разработки, контроля качества и производственная среда, должны быть настроены одинаково с использованием разных паролей, используемых в каждой среде, которые невозможно легко взломать.

Убедитесь, что внедряется сильная архитектура приложения, обеспечивающая эффективное и безопасное разделение компонентов.

Он также может минимизировать вероятность этой атаки, периодически выполняя автоматическое сканирование и аудит.