Тестирование безопасности - выполнение вредоносных файлов

Разработчики часто напрямую используют или объединяют потенциально уязвимые входные данные с файлом или предполагают, что входные файлы подлинные. Если данные не проверяются должным образом, это может привести к тому, что уязвимое содержимое будет обработано или вызвано веб-сервером.

пример

Некоторые из классических примеров включают -

- Загрузите файл .jsp в веб-дерево.

- Загрузите .gif, чтобы изменить размер.

- Загружайте огромные файлы.

- Загрузите файл, содержащий теги.

- Загрузите файл .exe в веб-дерево.

Руки вверх

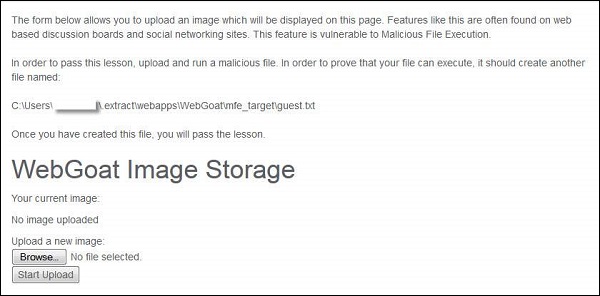

Step 1- Запустите WebGoat и перейдите в раздел «Выполнение вредоносных файлов». Снимок сценария приведен ниже -

Step 2 - Чтобы завершить этот урок, нам нужно загрузить guest.txt в указанное выше место.

Step 3- Давайте создадим файл jsp так, чтобы файл guest.txt создавался при выполнении jsp. Именование jsp не играет никакой роли в этом контексте, поскольку мы выполняем содержимое файла jsp.

<HTML>

<% java.io.File file = new

java.io.File("C:\\Users\\username$\\.extract\\webapps\\WebGoat\\mfe_target\\guest.txt");

file.createNewFile(); %>

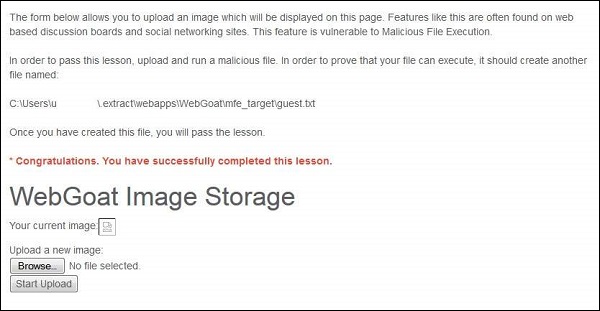

</HTML>Step 4- Теперь загрузите файл jsp и скопируйте ссылку на него после загрузки. При загрузке ожидается изображение, но мы загружаем файл jsp.

Step 5 - При переходе к файлу jsp пользователю не будет никаких сообщений.

Step 6 - Теперь обновите сеанс, в который вы загрузили файл jsp, и вы получите сообщение «* Поздравляем. Вы успешно завершили урок».

Профилактические механизмы

- Защищайте веб-сайты с помощью разрешений веб-сайтов.

- Принять контрмеры для безопасности веб-приложений.

- Общие сведения о встроенных учетных записях пользователей и групп в IIS 7.0.