Kali Linux - วิศวกรรมสังคม

ในบทนี้เราจะเรียนรู้เกี่ยวกับเครื่องมือวิศวกรรมสังคมที่ใช้ใน Kali Linux

การใช้ชุดเครื่องมือวิศวกรรมสังคม

Social-Engineer Toolkit(SET) เป็นกรอบการทดสอบการเจาะแบบโอเพนซอร์สที่ออกแบบมาสำหรับวิศวกรรมสังคม SET มีเวกเตอร์การโจมตีแบบกำหนดเองจำนวนมากที่ช่วยให้คุณทำการโจมตีที่น่าเชื่อถือได้ในเวลาอันสั้น เครื่องมือประเภทนี้ใช้พฤติกรรมของมนุษย์เพื่อหลอกล่อพวกมันไปยังเวกเตอร์โจมตี

มาเรียนรู้วิธีใช้ Social Engineer Toolkit

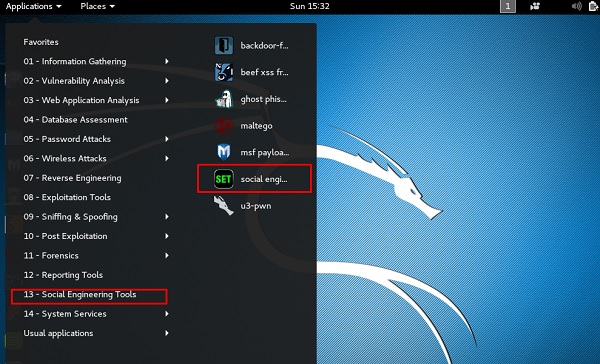

Step 1 - ในการเปิด SET ให้ไปที่ Applications → Social Engineering Tools →คลิก“ SET” Social Engineering Tool

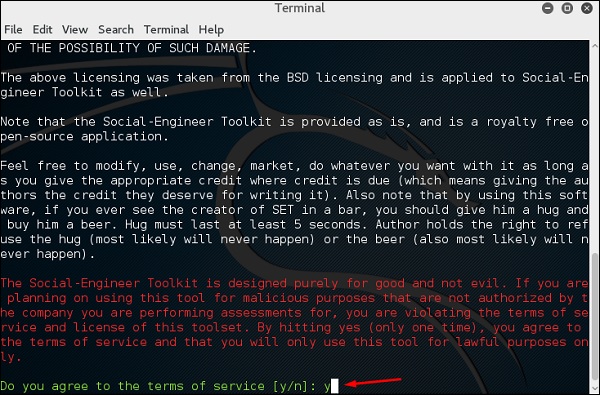

Step 2- จะถามว่าคุณเห็นด้วยกับเงื่อนไขการใช้งานหรือไม่ ประเภท“y” ดังที่แสดงในภาพหน้าจอต่อไปนี้

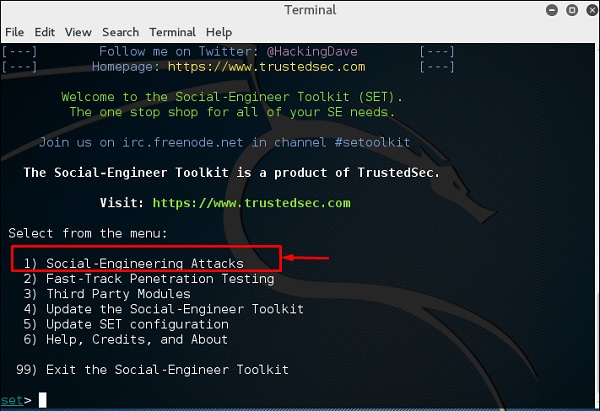

Step 3 - เมนูส่วนใหญ่ที่แสดงในภาพหน้าจอต่อไปนี้เป็นเมนูที่อธิบายได้ด้วยตัวเองและที่สำคัญที่สุดคืออันดับ 1“ Social Engineering Attacks”

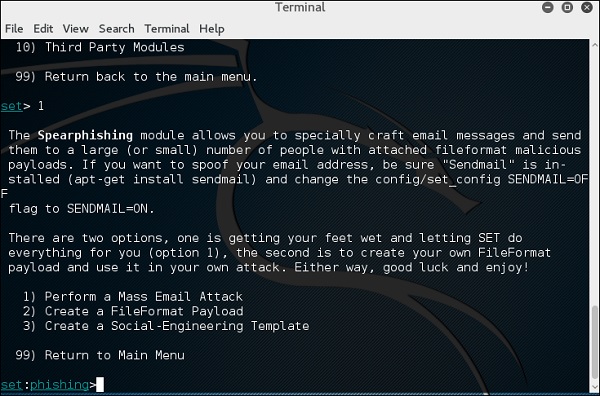

Step 4 - ประเภท “1”→เข้า เมนูย่อยจะเปิดขึ้น หากคุณกดปุ่มEnter อีกครั้งคุณจะเห็นคำอธิบายสำหรับแต่ละเมนูย่อย

โมดูล Spear-phishing ช่วยให้คุณสามารถสร้างข้อความอีเมลโดยเฉพาะและส่งไปยังเหยื่อเป้าหมายของคุณพร้อมแนบ FileFormatmaliciousน้ำหนักบรรทุก ตัวอย่างเช่นการส่งเอกสาร PDF ที่เป็นอันตรายซึ่งหากเหยื่อเปิดขึ้นมาจะทำให้ระบบเสียหาย หากคุณต้องการปลอมแปลงที่อยู่อีเมลของคุณตรวจสอบให้แน่ใจว่าได้ติดตั้ง“ Sendmail” แล้ว (apt-get install sendmail) และเปลี่ยนค่าสถานะ config / set_config SENDMAIL = OFF เป็น SENDMAIL = ON

มีสองตัวเลือกสำหรับการโจมตีแบบฟิชชิ่งแบบหอก -

- ทำการโจมตีทางอีเมลจำนวนมาก

- สร้าง Payload FileFormat และเทมเพลต Social-Engineering

อันแรกคือปล่อยให้ SET ทำทุกอย่างแทนคุณ (ตัวเลือกที่ 1) อันที่สองคือสร้างเพย์โหลด FileFormat ของคุณเองและใช้ในการโจมตีของคุณเอง

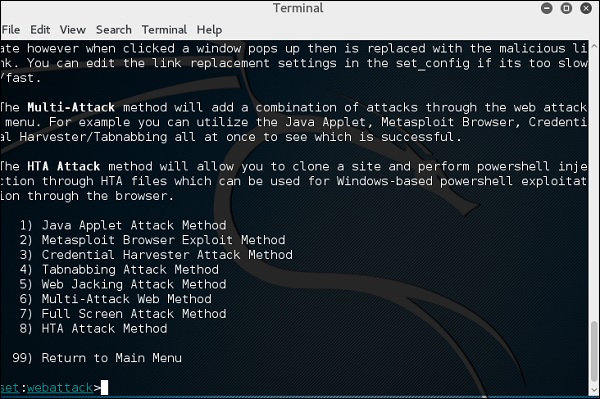

ประเภท “99” เพื่อกลับไปที่เมนูหลักแล้วพิมพ์ “2” เพื่อไปที่“ เวกเตอร์การโจมตีเว็บ”

โมดูลการโจมตีเว็บเป็นวิธีที่ไม่เหมือนใครในการใช้ประโยชน์จากการโจมตีบนเว็บหลาย ๆ แบบเพื่อประนีประนอมเหยื่อ โมดูลนี้ใช้โดยทำการโจมตีแบบฟิชชิงกับเหยื่อหากพวกเขาคลิกลิงก์ มีการโจมตีหลากหลายรูปแบบที่สามารถเกิดขึ้นได้เมื่อคลิกลิงก์

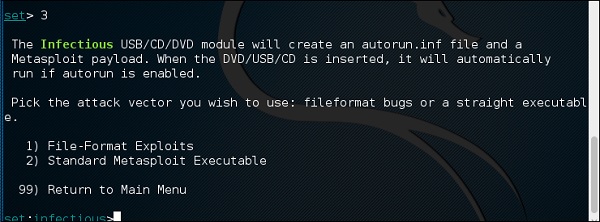

ประเภท “99” เพื่อกลับไปที่เมนูหลักจากนั้นพิมพ์ “3”.

โมดูล USB / CD / DVD ที่ติดเชื้อจะสร้างไฟล์ autorun.inf และเพย์โหลด Metasploit ไฟล์ payload และ autorun ถูกเบิร์นหรือคัดลอกบน USB เมื่อใส่ DVD / USB / CD ในเครื่องของเหยื่อเครื่องจะทริกเกอร์คุณสมบัติการทำงานอัตโนมัติ (หากเปิดใช้งานการทำงานอัตโนมัติ) และหวังว่าจะทำให้ระบบเสียหาย คุณสามารถเลือกเวกเตอร์การโจมตีที่คุณต้องการใช้: จุดบกพร่องของรูปแบบไฟล์หรือไฟล์ปฏิบัติการแบบตรง

ต่อไปนี้เป็นตัวเลือกสำหรับ Infectious Media Generator

- รูปแบบไฟล์ใช้ประโยชน์

- มาตรฐาน Metasploit Executable

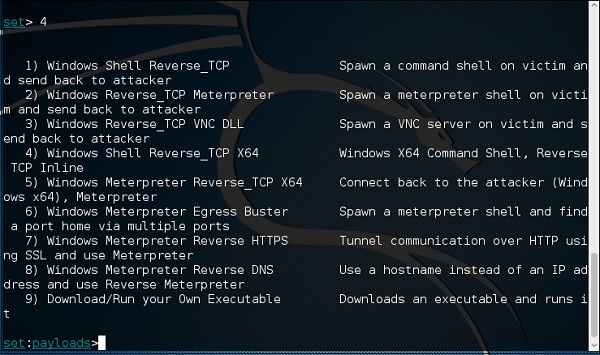

ประเภท “99”เพื่อกลับไปที่เมนูหลัก จากนั้นพิมพ์“4” เพื่อไปที่“ เวกเตอร์การโจมตีเว็บ”

สร้างเพย์โหลดและฟังเป็นวิธีง่ายๆในการสร้างเพย์โหลด Metasploit มันจะส่งออกไฟล์ exe ให้คุณและสร้างผู้ฟัง คุณจะต้องโน้มน้าวให้เหยื่อดาวน์โหลดไฟล์ exe และดำเนินการเพื่อรับเชลล์

ประเภท “99” เพื่อกลับไปที่เมนูหลักแล้วพิมพ์ “5” เพื่อไปที่“ เวกเตอร์การโจมตีเว็บ”

การโจมตีจดหมายจำนวนมากจะช่วยให้คุณสามารถส่งอีเมลหลายฉบับถึงเหยื่อและปรับแต่งข้อความได้ มีสองตัวเลือกสำหรับอีเมลจำนวนมาก อันดับแรกคือการส่งอีเมลไปยังที่อยู่อีเมลเดียว ตัวเลือกที่สองช่วยให้คุณสามารถนำเข้ารายชื่อที่มีอีเมลของผู้รับทั้งหมดและจะส่งข้อความของคุณไปยังผู้คนจำนวนมากเท่าที่คุณต้องการภายในรายการนั้น

- อีเมลโจมตีที่อยู่อีเมลเดียว

- อีเมลโจมตี Mass Mailer

ประเภท “99” เพื่อกลับไปที่เมนูหลักแล้วพิมพ์ “9” เพื่อไปที่“ Powershell Attack Vector”

โมดูล Powershell Attack Vector ช่วยให้คุณสร้างการโจมตีเฉพาะของ PowerShell การโจมตีเหล่านี้ช่วยให้คุณสามารถใช้ PowerShell ได้ซึ่งจะพร้อมใช้งานตามค่าเริ่มต้นในทุกระบบปฏิบัติการ Windows Vista ขึ้นไป PowerShell นำเสนอภาพรวมที่ประสบผลสำเร็จสำหรับการปรับใช้เพย์โหลดและการทำงานของฟังก์ชันที่ไม่ได้รับการกระตุ้นโดยเทคโนโลยีเชิงป้องกัน

- หัวฉีด Shellcode ตัวอักษรและตัวเลข Powershell

- Powershell Reverse Shell

- Powershell Bind Shell

- ฐานข้อมูล SAM ของ Powershell Dump