การรักษาความปลอดภัยมือถือ - เวกเตอร์การโจมตี

ตามความหมาย an Attack Vector เป็นวิธีการหรือเทคนิคที่แฮ็กเกอร์ใช้เพื่อเข้าถึงอุปกรณ์คอมพิวเตอร์หรือเครือข่ายอื่นเพื่อฉีด "รหัสที่ไม่ดี" ซึ่งมักเรียกกันว่า payload. เวกเตอร์นี้ช่วยให้แฮ็กเกอร์ใช้ประโยชน์จากช่องโหว่ของระบบ เวกเตอร์การโจมตีจำนวนมากเหล่านี้ใช้ประโยชน์จากองค์ประกอบของมนุษย์เนื่องจากเป็นจุดอ่อนที่สุดของระบบนี้ ต่อไปนี้คือการแสดงแผนผังของกระบวนการเวกเตอร์การโจมตีซึ่งแฮกเกอร์สามารถใช้งานได้หลายอย่างในเวลาเดียวกัน

เวกเตอร์การโจมตีบนมือถือบางส่วน ได้แก่ -

มัลแวร์

ไวรัสและ Rootkit

การปรับเปลี่ยนแอปพลิเคชัน

การปรับเปลี่ยนระบบปฏิบัติการ

การกรองข้อมูล

ข้อมูลออกจากองค์กร

บันทึกหน้าจอ, พิมพ์หน้าจอ

คัดลอกไปยัง USB และการสูญเสียข้อมูลสำรอง

การเจาะข้อมูล

การแก้ไขโดยแอปพลิเคชันอื่น

ความพยายามในการงัดแงะที่ตรวจไม่พบ

อุปกรณ์ที่ติดคุก

ข้อมูลสูญหาย

อุปกรณ์สูญหาย

การเข้าถึงอุปกรณ์โดยไม่ได้รับอนุญาต

ช่องโหว่ของแอปพลิเคชัน

ผลของเวกเตอร์การโจมตี

เวกเตอร์การโจมตีเป็นกระบวนการแฮ็กตามที่อธิบายไว้และประสบความสำเร็จต่อไปนี้เป็นผลกระทบต่ออุปกรณ์มือถือของคุณ

Losing your data - หากอุปกรณ์มือถือของคุณถูกแฮ็กหรือมีไวรัสแนะนำข้อมูลที่เก็บไว้ทั้งหมดของคุณจะสูญหายและถูกโจมตีโดยผู้โจมตี

Bad use of your mobile resources- ซึ่งหมายความว่าเครือข่ายหรืออุปกรณ์มือถือของคุณสามารถทำงานหนักเกินไปดังนั้นคุณจึงไม่สามารถเข้าถึงบริการของแท้ของคุณได้ ในสถานการณ์ที่แย่กว่านั้นแฮ็กเกอร์จะใช้เพื่อเชื่อมต่อเครื่องหรือเครือข่ายอื่น

Reputation loss- ในกรณีที่บัญชี Facebook หรือบัญชีอีเมลธุรกิจของคุณถูกแฮ็กแฮ็กเกอร์สามารถส่งข้อความปลอมไปยังเพื่อนคู่ค้าทางธุรกิจและผู้ติดต่ออื่น ๆ ของคุณได้ ซึ่งอาจทำให้ชื่อเสียงของคุณเสียหาย

Identity theft - อาจมีกรณีของการขโมยข้อมูลประจำตัวเช่นรูปถ่ายชื่อที่อยู่บัตรเครดิต ฯลฯ และสามารถนำมาใช้ในการก่ออาชญากรรมได้

กายวิภาคของการโจมตีมือถือ

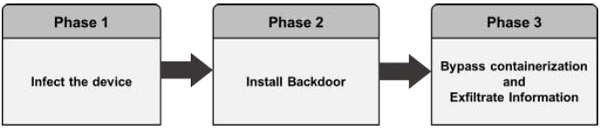

ต่อไปนี้เป็นการแสดงแผนผังของกายวิภาคของการโจมตีบนมือถือ เริ่มต้นด้วยระยะการติดเชื้อซึ่งรวมถึงพาหะของการโจมตี

การติดเชื้ออุปกรณ์

การติดสปายแวร์ในอุปกรณ์เคลื่อนที่จะดำเนินการแตกต่างกันสำหรับอุปกรณ์ Android และ iOS

Android- ผู้ใช้ถูกหลอกให้ดาวน์โหลดแอปจากตลาดหรือจากแอปพลิเคชันของบุคคลที่สามโดยทั่วไปโดยใช้การโจมตีทางวิศวกรรมสังคม การติดเชื้อระยะไกลยังสามารถดำเนินการผ่านการโจมตีแบบแมน - อิน - เดอะ - กลาง (MitM) ซึ่งฝ่ายตรงข้ามที่ใช้งานอยู่จะสกัดกั้นการสื่อสารเคลื่อนที่ของผู้ใช้เพื่อฉีดมัลแวร์

iOS- การติดเชื้อ iOS ต้องการการเข้าถึงทางกายภาพไปยังมือถือ การติดเชื้ออุปกรณ์สามารถทำได้โดยการใช้ประโยชน์จาก Zero-day เช่นการใช้ประโยชน์จาก JailbreakME

การติดตั้งประตูหลัง

ในการติดตั้งแบ็คดอร์ต้องใช้สิทธิ์ของผู้ดูแลระบบโดยการรูทอุปกรณ์ Android และเจลเบรคอุปกรณ์ Apple แม้ผู้ผลิตอุปกรณ์จะวางกลไกการตรวจจับการรูท / การเจลเบรค แต่สปายแวร์มือถือก็ข้ามผ่านได้อย่างง่ายดาย -

Android - กลไกการตรวจจับการรูทใช้ไม่ได้กับการรูทโดยเจตนา

iOS -“ ชุมชน” ที่แหกคุกนั้นอื้ออึงและมีแรงจูงใจ

การข้ามกลไกการเข้ารหัสและการกรองข้อมูล

สปายแวร์ส่งเนื้อหาบนมือถือเช่นอีเมลที่เข้ารหัสและข้อความไปยังเซิร์ฟเวอร์ของผู้โจมตีในรูปแบบข้อความธรรมดา สปายแวร์ไม่ได้โจมตีคอนเทนเนอร์ที่ปลอดภัยโดยตรง จับข้อมูล ณ จุดที่ผู้ใช้ดึงข้อมูลจากคอนเทนเนอร์ที่ปลอดภัยเพื่อที่จะอ่าน ในขั้นตอนนั้นเมื่อเนื้อหาถูกถอดรหัสสำหรับการใช้งานของผู้ใช้สปายแวร์จะเข้าควบคุมเนื้อหาและส่งไป

แฮ็กเกอร์จะทำกำไรจากมือถือที่ถูกบุกรุกได้อย่างไร?

ในกรณีส่วนใหญ่พวกเราส่วนใหญ่คิดว่าเราจะสูญเสียอะไรได้บ้างในกรณีที่มือถือของเราถูกแฮ็ก คำตอบนั้นง่ายมาก - เราจะสูญเสียความเป็นส่วนตัว อุปกรณ์ของเราจะกลายเป็นระบบเฝ้าระวังสำหรับแฮ็กเกอร์ที่จะสังเกตการณ์เรา กิจกรรมอื่น ๆ ที่แสวงหาผลกำไรสำหรับแฮ็กเกอร์คือการใช้ข้อมูลที่ละเอียดอ่อนของเราชำระเงินดำเนินกิจกรรมที่ผิดกฎหมายเช่นDDoS attacks. ต่อไปนี้เป็นการแสดงแผนผัง

OWASP Mobile 10 อันดับความเสี่ยง

เมื่อพูดถึงความปลอดภัยของอุปกรณ์เคลื่อนที่เราจะพิจารณาถึงประเภทช่องโหว่บน OWASP ซึ่งเป็นองค์กรการกุศลที่ไม่แสวงหาผลกำไรในสหรัฐอเมริกาก่อตั้งขึ้นเมื่อวันที่ 21 เมษายน OWASP เป็นองค์กรระหว่างประเทศและ OWASP Foundation สนับสนุนความพยายามของ OWASP ทั่วโลก

สำหรับอุปกรณ์มือถือ OWASP มี 10 vulnerability classifications.

M1- การใช้งานแพลตฟอร์มที่ไม่เหมาะสม

หมวดหมู่นี้ครอบคลุมถึงการใช้คุณลักษณะของแพลตฟอร์มในทางที่ผิดหรือความล้มเหลวในการใช้การควบคุมความปลอดภัยของแพลตฟอร์ม อาจรวมถึงเจตนาของ Android การอนุญาตแพลตฟอร์มการใช้ TouchID ในทางที่ผิดพวงกุญแจหรือการควบคุมความปลอดภัยอื่น ๆ ที่เป็นส่วนหนึ่งของระบบปฏิบัติการมือถือ มีหลายวิธีที่แอปบนอุปกรณ์เคลื่อนที่อาจประสบกับความเสี่ยงนี้

M2- ข้อมูลที่ไม่ปลอดภัย

หมวดหมู่ใหม่นี้เป็นการผสมผสานระหว่าง M2 และ M4 จาก Mobile Top Ten 2014 ซึ่งครอบคลุมถึงการจัดเก็บข้อมูลที่ไม่ปลอดภัยและการรั่วไหลของข้อมูลโดยไม่ได้ตั้งใจ

M3- การสื่อสารที่ไม่ปลอดภัย

ซึ่งครอบคลุมถึงการจับมือที่ไม่ดีเวอร์ชัน SSL ที่ไม่ถูกต้องการเจรจาที่ไม่ดีการสื่อสารข้อความที่ชัดเจนเกี่ยวกับเนื้อหาที่ละเอียดอ่อน ฯลฯ

M4- การรับรองความถูกต้องไม่ปลอดภัย

หมวดหมู่นี้รวบรวมแนวคิดของการพิสูจน์ตัวตนผู้ใช้ปลายทางหรือการจัดการเซสชันที่ไม่ดี ซึ่งรวมถึง -

- ไม่สามารถระบุตัวผู้ใช้ได้เลยเมื่อจำเป็น

- ความล้มเหลวในการรักษาข้อมูลประจำตัวของผู้ใช้เมื่อจำเป็น

- จุดอ่อนในการจัดการเซสชัน

M5-Insuficient Cryptography

รหัสนี้ใช้การเข้ารหัสกับเนื้อหาข้อมูลที่ละเอียดอ่อน อย่างไรก็ตามการเข้ารหัสไม่เพียงพอในทางใดทางหนึ่ง โปรดทราบว่าทุกสิ่งที่เกี่ยวข้องกับ TLS หรือ SSL จะอยู่ใน M3 นอกจากนี้หากแอปไม่สามารถใช้การเข้ารหัสได้เลยเมื่อควรแสดงว่าอาจเป็นของ M2 หมวดหมู่นี้มีไว้สำหรับปัญหาที่มีการพยายามเข้ารหัส แต่ดำเนินการไม่ถูกต้อง

M6- การอนุญาตที่ไม่ปลอดภัย

นี่คือหมวดหมู่สำหรับบันทึกความล้มเหลวในการอนุญาต (เช่นการตัดสินใจด้านการอนุญาตในฝั่งไคลเอ็นต์การเรียกดูแบบบังคับเป็นต้น) ซึ่งแตกต่างจากปัญหาการตรวจสอบสิทธิ์ (เช่นการลงทะเบียนอุปกรณ์การระบุตัวผู้ใช้ ฯลฯ )

หากแอปไม่ตรวจสอบสิทธิ์ผู้ใช้เลยในสถานการณ์ที่ควร (เช่นการให้สิทธิ์การเข้าถึงทรัพยากรหรือบริการบางอย่างโดยไม่ระบุชื่อเมื่อจำเป็นต้องมีการตรวจสอบสิทธิ์และการเข้าถึงที่ได้รับอนุญาต) นั่นคือความล้มเหลวในการตรวจสอบสิทธิ์ไม่ใช่ความล้มเหลวในการให้สิทธิ์

คุณภาพรหัสลูกค้า M7

นี่คือ "การตัดสินใจด้านความปลอดภัยผ่านอินพุตที่ไม่น่าเชื่อถือ" ซึ่งเป็นหนึ่งในหมวดหมู่ที่เราใช้น้อย นี่จะเป็นข้อมูลทั้งหมดสำหรับปัญหาการใช้งานระดับโค้ดในไคลเอนต์มือถือ ซึ่งแตกต่างจากข้อผิดพลาดในการเข้ารหัสฝั่งเซิร์ฟเวอร์ สิ่งนี้จะดักจับสิ่งต่างๆเช่นบัฟเฟอร์ล้นช่องโหว่ของสตริงรูปแบบและข้อผิดพลาดระดับรหัสอื่น ๆ ซึ่งวิธีแก้ปัญหาคือการเขียนโค้ดบางส่วนที่ทำงานบนอุปกรณ์มือถือใหม่

M8-Code Tampering

หมวดหมู่นี้ครอบคลุมการแก้ไขไบนารีการปรับเปลี่ยนทรัพยากรในพื้นที่การเชื่อมต่อเมธอดการสลับเมธอดและการปรับเปลี่ยนหน่วยความจำแบบไดนามิก

เมื่อแอปพลิเคชันถูกส่งไปยังอุปกรณ์มือถือรหัสและทรัพยากรข้อมูลจะอยู่ที่นั่น ผู้โจมตีสามารถแก้ไขโค้ดโดยตรงเปลี่ยนเนื้อหาของหน่วยความจำแบบไดนามิกเปลี่ยนหรือแทนที่ API ของระบบที่แอปพลิเคชันใช้หรือแก้ไขข้อมูลและทรัพยากรของแอปพลิเคชัน สิ่งนี้สามารถให้วิธีการโดยตรงแก่ผู้โจมตีในการล้มล้างการใช้ซอฟต์แวร์ที่ตั้งใจไว้เพื่อผลประโยชน์ส่วนตัวหรือเป็นตัวเงิน

M9- วิศวกรรมย้อนกลับ

หมวดหมู่นี้รวมถึงการวิเคราะห์ไบนารีหลักสุดท้ายเพื่อกำหนดซอร์สโค้ดไลบรารีอัลกอริทึมและเนื้อหาอื่น ๆ ซอฟต์แวร์เช่น IDA Pro, Hopper, otool และเครื่องมือตรวจสอบไบนารีอื่น ๆ ให้ข้อมูลเชิงลึกแก่ผู้โจมตีเกี่ยวกับการทำงานภายในของแอปพลิเคชัน สิ่งนี้อาจถูกใช้เพื่อใช้ประโยชน์จากช่องโหว่อื่น ๆ ที่เพิ่งเกิดขึ้นในแอปพลิเคชันตลอดจนการเปิดเผยข้อมูลเกี่ยวกับเซิร์ฟเวอร์ส่วนหลังค่าคงที่และการเข้ารหัสและทรัพย์สินทางปัญญา

M10 - ฟังก์ชั่นภายนอก

บ่อยครั้งที่นักพัฒนารวมฟังก์ชันการทำงานลับๆที่ซ่อนอยู่หรือการควบคุมความปลอดภัยการพัฒนาภายในอื่น ๆ ที่ไม่ได้ตั้งใจให้นำออกสู่สภาพแวดล้อมการใช้งานจริง ตัวอย่างเช่นนักพัฒนาซอฟต์แวร์อาจใส่รหัสผ่านเป็นความคิดเห็นในแอปไฮบริดโดยไม่ได้ตั้งใจ อีกตัวอย่างหนึ่ง ได้แก่ การปิดใช้งานการตรวจสอบสิทธิ์แบบ 2 ปัจจัยระหว่างการทดสอบ