ความปลอดภัยมือถือ - คู่มือฉบับย่อ

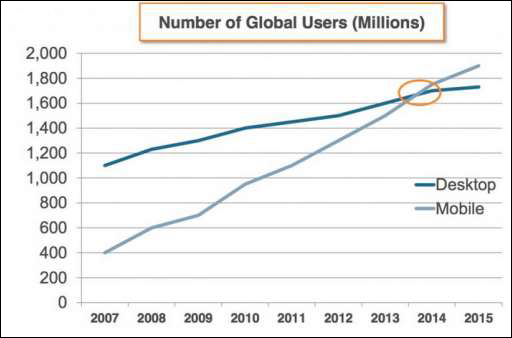

ในบทช่วยสอนนี้เราจะจัดการกับแนวคิดการรักษาความปลอดภัยมือถือส่วนใหญ่จากมุมมองที่ใช้งานได้จริง ดูกราฟต่อไปนี้แสดงจำนวนผู้ใช้โทรศัพท์มือถือที่เพิ่มขึ้นเรื่อย ๆ ทั่วโลกซึ่งแสดงให้เห็นถึงความสำคัญของการรักษาความปลอดภัยมือถือ

จำนวนอุปกรณ์เคลื่อนที่โดยประมาณอยู่ที่ประมาณ 5.8 พันล้านเครื่องซึ่งคาดว่าจะเติบโตอย่างทวีคูณภายในห้าปีและคาดว่าจะมีจำนวนเกือบ 12 พันล้านเครื่องภายในสี่ปี ดังนั้นจะเป็นค่าเฉลี่ยของอุปกรณ์เคลื่อนที่สองเครื่องต่อคนบนโลกใบนี้ สิ่งนี้ทำให้เราต้องพึ่งพาอุปกรณ์เคลื่อนที่อย่างเต็มที่โดยข้อมูลที่ละเอียดอ่อนของเราจะถูกส่งไปทั่ว ด้วยเหตุนี้ความปลอดภัยของอุปกรณ์เคลื่อนที่จึงเป็นแนวคิดที่สำคัญที่สุดอย่างหนึ่งที่ต้องพิจารณา

ความปลอดภัยมือถือเป็นแนวคิดที่เกี่ยวข้องกับการปกป้องอุปกรณ์มือถือของเราจากการโจมตีที่อาจเกิดขึ้นจากอุปกรณ์เคลื่อนที่อื่น ๆ หรือสภาพแวดล้อมไร้สายที่อุปกรณ์เชื่อมต่ออยู่

ต่อไปนี้เป็นภัยคุกคามที่สำคัญเกี่ยวกับความปลอดภัยมือถือ -

อุปกรณ์เคลื่อนที่สูญหาย นี่เป็นปัญหาทั่วไปที่อาจทำให้เกิดความเสี่ยงไม่เพียง แต่คุณเท่านั้น แต่ยังรวมถึงผู้ติดต่อของคุณด้วยการฟิชชิงที่เป็นไปได้

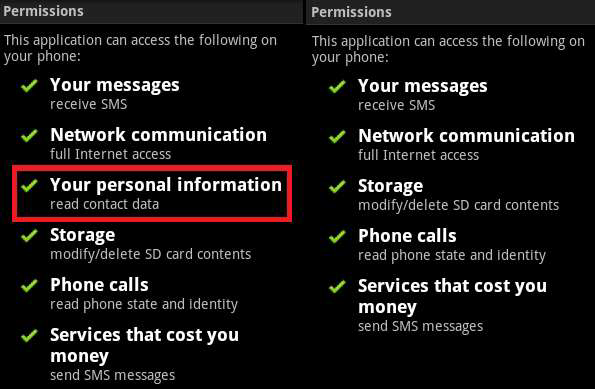

การแฮ็กหรือการละเมิดแอปพลิเคชัน นี่เป็นประเด็นสำคัญอันดับสอง พวกเราหลายคนดาวน์โหลดและติดตั้งแอพพลิเคชั่นโทรศัพท์ บางคนขอการเข้าถึงหรือสิทธิพิเศษเพิ่มเติมเช่นการเข้าถึงตำแหน่งของคุณการติดต่อประวัติการเข้าชมเพื่อจุดประสงค์ทางการตลาด แต่ในทางกลับกันไซต์ก็ให้การเข้าถึงผู้ติดต่ออื่น ๆ ด้วย ปัจจัยอื่น ๆ ที่น่ากังวล ได้แก่ โทรจันไวรัส ฯลฯ

การขโมยสมาร์ทโฟนเป็นปัญหาที่พบบ่อยสำหรับเจ้าของสมาร์ทโฟนที่มีความต้องการสูงเช่น iPhone หรืออุปกรณ์ Android อันตรายของข้อมูลองค์กรเช่นข้อมูลรับรองบัญชีและการเข้าถึงอีเมลที่ตกอยู่ในมือของโจรเทคโนโลยีถือเป็นภัยคุกคาม

ตามความหมาย an Attack Vector เป็นวิธีการหรือเทคนิคที่แฮ็กเกอร์ใช้เพื่อเข้าถึงอุปกรณ์คอมพิวเตอร์หรือเครือข่ายอื่นเพื่อฉีด "รหัสที่ไม่ดี" ซึ่งมักเรียกกันว่า payload. เวกเตอร์นี้ช่วยให้แฮ็กเกอร์ใช้ประโยชน์จากช่องโหว่ของระบบ เวกเตอร์การโจมตีจำนวนมากเหล่านี้ใช้ประโยชน์จากองค์ประกอบของมนุษย์เนื่องจากเป็นจุดอ่อนที่สุดของระบบนี้ ต่อไปนี้คือการแสดงแผนผังของกระบวนการเวกเตอร์การโจมตีซึ่งแฮกเกอร์สามารถใช้งานได้หลายอย่างในเวลาเดียวกัน

เวกเตอร์การโจมตีบนมือถือบางส่วน ได้แก่ -

มัลแวร์

ไวรัสและ Rootkit

การปรับเปลี่ยนแอปพลิเคชัน

การปรับเปลี่ยนระบบปฏิบัติการ

การกรองข้อมูล

ข้อมูลออกจากองค์กร

บันทึกหน้าจอ, พิมพ์หน้าจอ

คัดลอกไปยัง USB และการสูญเสียข้อมูลสำรอง

การเจาะข้อมูล

การแก้ไขโดยแอปพลิเคชันอื่น

ความพยายามในการงัดแงะที่ตรวจไม่พบ

อุปกรณ์ที่ติดคุก

ข้อมูลสูญหาย

อุปกรณ์สูญหาย

การเข้าถึงอุปกรณ์โดยไม่ได้รับอนุญาต

ช่องโหว่ของแอปพลิเคชัน

ผลของเวกเตอร์การโจมตี

เวกเตอร์การโจมตีเป็นกระบวนการแฮ็กตามที่อธิบายไว้และประสบความสำเร็จต่อไปนี้เป็นผลกระทบต่ออุปกรณ์มือถือของคุณ

Losing your data - หากอุปกรณ์มือถือของคุณถูกแฮ็กหรือมีไวรัสแนะนำข้อมูลที่จัดเก็บไว้ทั้งหมดของคุณจะสูญหายและถูกโจมตีโดยผู้โจมตี

Bad use of your mobile resources- ซึ่งหมายความว่าเครือข่ายหรืออุปกรณ์มือถือของคุณสามารถทำงานหนักเกินไปดังนั้นคุณจึงไม่สามารถเข้าถึงบริการของแท้ได้ ในสถานการณ์ที่แย่กว่านั้นแฮ็กเกอร์จะใช้เพื่อเชื่อมต่อเครื่องหรือเครือข่ายอื่น

Reputation loss- ในกรณีที่บัญชี Facebook หรือบัญชีอีเมลธุรกิจของคุณถูกแฮ็กแฮ็กเกอร์สามารถส่งข้อความปลอมไปยังเพื่อนคู่ค้าทางธุรกิจและผู้ติดต่ออื่น ๆ ของคุณได้ ซึ่งอาจทำให้ชื่อเสียงของคุณเสียหาย

Identity theft - อาจมีกรณีของการขโมยข้อมูลประจำตัวเช่นรูปถ่ายชื่อที่อยู่บัตรเครดิต ฯลฯ และสามารถนำไปใช้ในการก่ออาชญากรรมได้

กายวิภาคของการโจมตีมือถือ

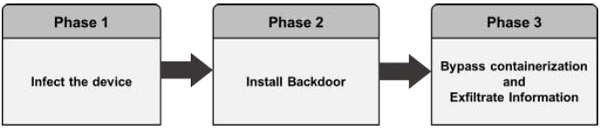

ต่อไปนี้เป็นการแสดงแผนผังของกายวิภาคของการโจมตีบนมือถือ เริ่มต้นด้วยระยะการติดเชื้อซึ่งรวมถึงพาหะของการโจมตี

การติดเชื้ออุปกรณ์

การติดสปายแวร์ในอุปกรณ์เคลื่อนที่จะดำเนินการแตกต่างกันไปสำหรับอุปกรณ์ Android และ iOS

Android- ผู้ใช้ถูกหลอกให้ดาวน์โหลดแอปจากตลาดหรือจากแอปพลิเคชันของบุคคลที่สามโดยทั่วไปโดยใช้การโจมตีทางวิศวกรรมสังคม การติดเชื้อระยะไกลยังสามารถดำเนินการผ่านการโจมตีแบบแมน - อิน - เดอะ - กลาง (MitM) ซึ่งฝ่ายตรงข้ามที่ใช้งานอยู่จะสกัดกั้นการสื่อสารบนมือถือของผู้ใช้เพื่อฉีดมัลแวร์

iOS- การติดเชื้อ iOS ต้องการการเข้าถึงทางกายภาพไปยังมือถือ การติดเชื้ออุปกรณ์สามารถทำได้โดยการใช้ประโยชน์จาก Zero-day เช่นการใช้ประโยชน์จาก JailbreakME

การติดตั้งประตูหลัง

ในการติดตั้งแบ็คดอร์ต้องใช้สิทธิ์ของผู้ดูแลระบบโดยการรูทอุปกรณ์ Android และการเจลเบรคอุปกรณ์ Apple แม้ผู้ผลิตอุปกรณ์จะวางกลไกการตรวจจับการรูท / การเจลเบรค แต่สปายแวร์มือถือก็ข้ามผ่านได้อย่างง่ายดาย -

Android - กลไกการตรวจจับการรูทใช้ไม่ได้กับการรูทโดยเจตนา

iOS -“ ชุมชน” ที่แหกคุกนั้นอื้ออึงและมีแรงจูงใจ

การข้ามกลไกการเข้ารหัสและการกรองข้อมูล

สปายแวร์ส่งเนื้อหาบนมือถือเช่นอีเมลที่เข้ารหัสและข้อความไปยังเซิร์ฟเวอร์ของผู้โจมตีในรูปแบบข้อความธรรมดา สปายแวร์ไม่ได้โจมตีคอนเทนเนอร์ที่ปลอดภัยโดยตรง จับข้อมูล ณ จุดที่ผู้ใช้ดึงข้อมูลจากคอนเทนเนอร์ที่ปลอดภัยเพื่อที่จะอ่าน ในขั้นตอนนั้นเมื่อเนื้อหาถูกถอดรหัสสำหรับการใช้งานของผู้ใช้สปายแวร์จะเข้าควบคุมเนื้อหาและส่งไป

แฮ็กเกอร์จะทำกำไรจากมือถือที่ถูกบุกรุกได้อย่างไร?

ในกรณีส่วนใหญ่พวกเราส่วนใหญ่คิดว่าเราจะสูญเสียอะไรได้บ้างในกรณีที่มือถือของเราถูกแฮ็ก คำตอบนั้นง่ายมาก - เราจะสูญเสียความเป็นส่วนตัว อุปกรณ์ของเราจะกลายเป็นระบบเฝ้าระวังสำหรับแฮ็กเกอร์ที่จะสังเกตการณ์เรา กิจกรรมอื่น ๆ ที่ทำกำไรให้กับแฮ็กเกอร์คือการนำข้อมูลที่ละเอียดอ่อนของเราไปชำระเงินดำเนินกิจกรรมที่ผิดกฎหมายเช่นDDoS attacks. ต่อไปนี้เป็นการแสดงแผนผัง

OWASP Mobile 10 อันดับความเสี่ยง

เมื่อพูดถึงความปลอดภัยของอุปกรณ์เคลื่อนที่เราจะพิจารณาถึงประเภทช่องโหว่บน OWASP ซึ่งเป็นองค์กรการกุศลที่ไม่แสวงหาผลกำไรในสหรัฐอเมริกาก่อตั้งขึ้นเมื่อวันที่ 21 เมษายน OWASP เป็นองค์กรระหว่างประเทศและ OWASP Foundation สนับสนุนความพยายามของ OWASP ทั่วโลก

สำหรับอุปกรณ์มือถือ OWASP มี 10 vulnerability classifications.

M1- การใช้งานแพลตฟอร์มที่ไม่เหมาะสม

หมวดหมู่นี้ครอบคลุมถึงการใช้คุณลักษณะแพลตฟอร์มในทางที่ผิดหรือความล้มเหลวในการใช้การควบคุมความปลอดภัยของแพลตฟอร์ม อาจรวมถึงเจตนาของ Android การอนุญาตแพลตฟอร์มการใช้ TouchID ในทางที่ผิดพวงกุญแจหรือการควบคุมความปลอดภัยอื่น ๆ ที่เป็นส่วนหนึ่งของระบบปฏิบัติการมือถือ มีหลายวิธีที่แอปบนอุปกรณ์เคลื่อนที่อาจประสบกับความเสี่ยงนี้

M2- ข้อมูลที่ไม่ปลอดภัย

หมวดหมู่ใหม่นี้เป็นการผสมผสานระหว่าง M2 และ M4 จาก Mobile Top Ten 2014 ซึ่งครอบคลุมถึงการจัดเก็บข้อมูลที่ไม่ปลอดภัยและการรั่วไหลของข้อมูลโดยไม่ได้ตั้งใจ

M3- การสื่อสารที่ไม่ปลอดภัย

ซึ่งครอบคลุมถึงการจับมือที่ไม่ดีเวอร์ชัน SSL ที่ไม่ถูกต้องการเจรจาที่ไม่ดีการสื่อสารข้อความที่ชัดเจนเกี่ยวกับเนื้อหาที่ละเอียดอ่อน ฯลฯ

M4- การรับรองความถูกต้องไม่ปลอดภัย

หมวดหมู่นี้รวบรวมแนวคิดของการพิสูจน์ตัวตนผู้ใช้ปลายทางหรือการจัดการเซสชันที่ไม่ดี ซึ่งรวมถึง -

- ไม่สามารถระบุตัวผู้ใช้ได้เลยเมื่อจำเป็น

- ความล้มเหลวในการรักษาข้อมูลประจำตัวของผู้ใช้เมื่อจำเป็น

- จุดอ่อนในการจัดการเซสชัน

M5-Insuficient Cryptography

รหัสนี้ใช้การเข้ารหัสกับเนื้อหาข้อมูลที่ละเอียดอ่อน อย่างไรก็ตามการเข้ารหัสไม่เพียงพอในทางใดทางหนึ่ง โปรดทราบว่าทุกสิ่งที่เกี่ยวข้องกับ TLS หรือ SSL จะอยู่ใน M3 นอกจากนี้หากแอปไม่สามารถใช้การเข้ารหัสได้เลยเมื่อควรแสดงว่าอาจเป็นของ M2 หมวดหมู่นี้มีไว้สำหรับปัญหาที่มีการพยายามเข้ารหัส แต่ดำเนินการไม่ถูกต้อง

M6- การอนุญาตที่ไม่ปลอดภัย

นี่คือหมวดหมู่สำหรับบันทึกความล้มเหลวในการอนุญาต (เช่นการตัดสินใจด้านการอนุญาตในฝั่งไคลเอ็นต์การเรียกดูแบบบังคับเป็นต้น) ซึ่งแตกต่างจากปัญหาการตรวจสอบสิทธิ์ (เช่นการลงทะเบียนอุปกรณ์การระบุตัวผู้ใช้ ฯลฯ )

หากแอปไม่รับรองความถูกต้องของผู้ใช้เลยในสถานการณ์ที่ควร (เช่นการให้สิทธิ์การเข้าถึงทรัพยากรหรือบริการบางอย่างโดยไม่ระบุชื่อเมื่อจำเป็นต้องมีการตรวจสอบสิทธิ์และสิทธิ์การเข้าถึง) นั่นคือความล้มเหลวในการตรวจสอบสิทธิ์ไม่ใช่ความล้มเหลวในการให้สิทธิ์

คุณภาพรหัสลูกค้า M7

นี่คือ "การตัดสินใจด้านความปลอดภัยผ่านอินพุตที่ไม่น่าเชื่อถือ" ซึ่งเป็นหนึ่งในหมวดหมู่ที่เราใช้น้อย นี่จะเป็นข้อมูลทั้งหมดสำหรับปัญหาการใช้งานระดับโค้ดในไคลเอนต์มือถือ ซึ่งแตกต่างจากข้อผิดพลาดในการเข้ารหัสฝั่งเซิร์ฟเวอร์ สิ่งนี้จะดักจับสิ่งต่างๆเช่นบัฟเฟอร์ล้นช่องโหว่ของสตริงรูปแบบและข้อผิดพลาดระดับรหัสอื่น ๆ ซึ่งวิธีแก้ปัญหาคือการเขียนโค้ดบางส่วนที่ทำงานบนอุปกรณ์มือถือใหม่

M8-Code Tampering

หมวดหมู่นี้ครอบคลุมการแก้ไขไบนารีการปรับเปลี่ยนทรัพยากรในพื้นที่การเชื่อมต่อวิธีการสลับวิธีการและการปรับเปลี่ยนหน่วยความจำแบบไดนามิก

เมื่อแอปพลิเคชันถูกส่งไปยังอุปกรณ์มือถือรหัสและทรัพยากรข้อมูลจะอยู่ที่นั่น ผู้โจมตีสามารถแก้ไขโค้ดโดยตรงเปลี่ยนเนื้อหาของหน่วยความจำแบบไดนามิกเปลี่ยนหรือแทนที่ API ของระบบที่แอปพลิเคชันใช้หรือแก้ไขข้อมูลและทรัพยากรของแอปพลิเคชัน สิ่งนี้สามารถให้วิธีการโดยตรงแก่ผู้โจมตีในการล้มล้างการใช้ซอฟต์แวร์ที่ตั้งใจไว้เพื่อผลประโยชน์ส่วนตัวหรือเป็นตัวเงิน

M9- วิศวกรรมย้อนกลับ

หมวดหมู่นี้รวมถึงการวิเคราะห์ไบนารีหลักสุดท้ายเพื่อกำหนดซอร์สโค้ดไลบรารีอัลกอริทึมและเนื้อหาอื่น ๆ ซอฟต์แวร์เช่น IDA Pro, Hopper, otool และเครื่องมือตรวจสอบไบนารีอื่น ๆ ให้ข้อมูลเชิงลึกแก่ผู้โจมตีเกี่ยวกับการทำงานภายในของแอปพลิเคชัน สิ่งนี้อาจถูกใช้เพื่อใช้ประโยชน์จากช่องโหว่อื่น ๆ ที่เกิดขึ้นใหม่ในแอปพลิเคชันตลอดจนการเปิดเผยข้อมูลเกี่ยวกับเซิร์ฟเวอร์ส่วนหลังค่าคงที่การเข้ารหัสและการเข้ารหัสและทรัพย์สินทางปัญญา

M10 - ฟังก์ชั่นภายนอก

บ่อยครั้งที่นักพัฒนารวมฟังก์ชันการทำงานลับๆที่ซ่อนอยู่หรือการควบคุมความปลอดภัยการพัฒนาภายในอื่น ๆ ที่ไม่ได้ตั้งใจให้นำออกสู่สภาพแวดล้อมการใช้งานจริง ตัวอย่างเช่นนักพัฒนาซอฟต์แวร์อาจใส่รหัสผ่านเป็นความคิดเห็นในแอปไฮบริดโดยไม่ได้ตั้งใจ อีกตัวอย่างหนึ่ง ได้แก่ การปิดใช้งานการตรวจสอบสิทธิ์แบบ 2 ปัจจัยระหว่างการทดสอบ

นักพัฒนาที่ได้รับการรับรองความถูกต้องของ บริษัท สร้างแอปพลิเคชันมือถือสำหรับผู้ใช้มือถือ เพื่อให้ผู้ใช้มือถือสามารถเรียกดูและติดตั้งแอพมือถือเหล่านี้ได้อย่างสะดวกผู้ให้บริการแพลตฟอร์มเช่น Google และ Apple ได้สร้างตลาดแบบรวมศูนย์เช่น PlayStore (Google) และ AppStore (Apple) ยังมีข้อกังวลด้านความปลอดภัย

โดยปกติแล้วแอปพลิเคชันมือถือที่พัฒนาโดยนักพัฒนาจะถูกส่งไปยังตลาดเหล่านี้โดยไม่มีการคัดกรองหรือตรวจสอบทำให้สามารถใช้ได้กับผู้ใช้มือถือหลายพันราย หากคุณกำลังดาวน์โหลดแอปพลิเคชันจากร้านแอปอย่างเป็นทางการคุณสามารถไว้วางใจแอปพลิเคชันนี้ได้เนื่องจากร้านโฮสติ้งได้ตรวจสอบแล้ว อย่างไรก็ตามหากคุณกำลังดาวน์โหลดแอปพลิเคชันจากร้านค้าแอปของบุคคลที่สามอาจมีความเป็นไปได้ที่จะดาวน์โหลดมัลแวร์พร้อมกับแอปพลิเคชันเนื่องจากร้านค้าแอปของบุคคลที่สามไม่ได้ตรวจสอบแอป

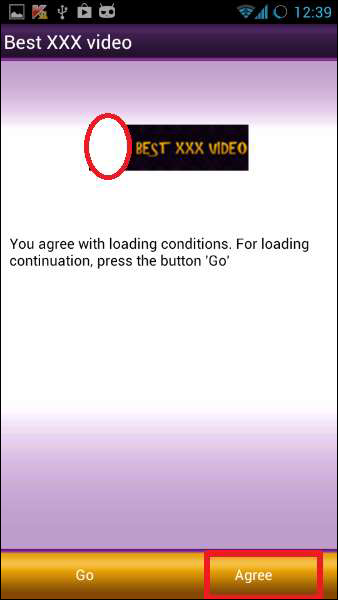

ผู้โจมตีจะดาวน์โหลดเกมที่ถูกต้องตามกฎหมายและบรรจุมัลแวร์ใหม่และอัปโหลดแอปบนอุปกรณ์เคลื่อนที่ไปยังร้านค้าแอปพลิเคชันของบุคคลที่สามจากจุดที่ผู้ใช้ดาวน์โหลดแอปพลิเคชันเกมที่เป็นอันตรายนี้โดยเชื่อว่าเป็นของแท้ เป็นผลให้มัลแวร์รวบรวมและส่งข้อมูลรับรองของผู้ใช้เช่นบันทึกการโทร / ภาพถ่าย / วิดีโอ / เอกสารที่ละเอียดอ่อนไปยังผู้โจมตีโดยที่ผู้ใช้ไม่รู้ตัว

การใช้ข้อมูลที่รวบรวมผู้โจมตีสามารถใช้ประโยชน์จากอุปกรณ์และเริ่มการโจมตีอื่น ๆ ผู้โจมตียังสามารถสร้างวิศวกรทางสังคมให้ผู้ใช้ดาวน์โหลดและเรียกใช้แอปนอกร้านค้าแอปอย่างเป็นทางการ แอปที่เป็นอันตรายอาจสร้างความเสียหายให้กับแอปพลิเคชันและข้อมูลอื่น ๆ ซึ่งส่งข้อมูลที่ละเอียดอ่อนของคุณไปยังผู้โจมตี

ปัญหาการทำแซนด์บ็อกซ์ของแอป

แซนด์บ็อกซ์ช่วยผู้ใช้มือถือโดย จำกัด ทรัพยากรที่แอปพลิเคชันใช้ในอุปกรณ์เคลื่อนที่ อย่างไรก็ตามแอปพลิเคชันที่เป็นอันตรายจำนวนมากสามารถก้าวข้ามสิ่งนี้ทำให้มัลแวร์ใช้ความสามารถในการประมวลผลอุปกรณ์และข้อมูลผู้ใช้ทั้งหมด

ปลอดภัย Sandbox

เป็นสภาพแวดล้อมที่แต่ละแอปพลิเคชันเรียกใช้ทรัพยากรและข้อมูลที่จัดสรรเพื่อให้แอปพลิเคชันมีความปลอดภัยและไม่สามารถเข้าถึงทรัพยากรและข้อมูลอื่น ๆ ของแอปพลิเคชันได้

Sandbox ที่มีช่องโหว่

เป็นสภาพแวดล้อมที่มีการติดตั้งแอปพลิเคชันที่เป็นอันตรายและใช้ประโยชน์จากแซนด์บ็อกซ์โดยอนุญาตให้ตัวเองเข้าถึงข้อมูลและทรัพยากรทั้งหมด

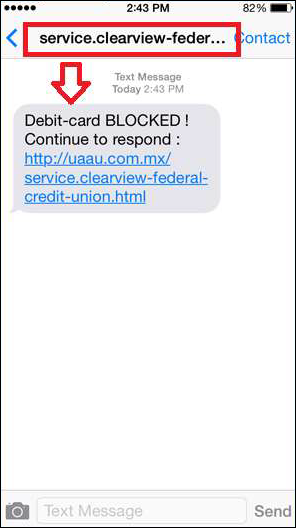

ดูภาพหน้าจอต่อไปนี้ คุณอาจได้รับ SMS ที่คล้ายกันซึ่งดูเหมือนจะเป็นของแท้ ในความเป็นจริงหลังจากการวิเคราะห์เล็กน้อยเราก็รู้ว่ามันไม่ใช่ของแท้ เป็นตัวอย่างของSMS phishing.

ลิงก์ใน SMS อาจติดตั้งมัลแวร์บนอุปกรณ์ของผู้ใช้หรือนำพวกเขาไปยังเว็บไซต์ที่เป็นอันตรายหรือสั่งให้พวกเขาโทรหาหมายเลขที่ตั้งค่าไว้เพื่อหลอกให้พวกเขาเปิดเผยข้อมูลส่วนบุคคลและข้อมูลทางการเงินเช่นรหัสผ่านรหัสบัญชีหรือรายละเอียดบัตรเครดิต เทคนิคนี้ใช้กันมากในอาชญากรรมทางไซเบอร์เนื่องจากการหลอกล่อให้ใครบางคนคลิกลิงก์ที่เป็นอันตรายในอีเมลนั้นง่ายกว่าการพยายามเจาะแนวป้องกันของมือถือ อย่างไรก็ตาม SMS ฟิชชิ่งบางรายการเขียนได้ไม่ดีและดูเหมือนว่าเป็นของปลอม

ทำไม SMS Phishing จึงมีผล

SMS Phishing ประสบความสำเร็จเพราะเล่นกับความกลัวและความวิตกกังวลของผู้ใช้ SMS ที่ไร้เหตุผลทำให้เกิดความกลัวในจิตใจของผู้ใช้ สถานการณ์ส่วนใหญ่เกี่ยวข้องกับความกลัวที่จะสูญเสียเงินเช่นมีคนซื้อของโดยใช้บัตรเครดิตของคุณ

กรณีอื่น ๆ ได้แก่ ความกลัวเมื่อ SMS กล่าวหาว่าคุณทำสิ่งผิดกฎหมายที่คุณไม่ได้ทำ หรือ SMS เกี่ยวกับความเป็นไปได้ที่จะทำร้ายสมาชิกในครอบครัวของคุณ ของครอบครัวคุณ ฯลฯ

ตัวอย่างการโจมตีฟิชชิ่ง SMS

ตอนนี้ให้เราดูตัวอย่างเพื่อทำความเข้าใจกรณีที่ SMS Phishing ส่วนใหญ่เกิดขึ้น

ตัวอย่าง 1

โดยทั่วไปผู้หลอกลวงจะใช้อีเมลไปยัง SMS เพื่อปลอมแปลงตัวตนที่แท้จริง หากคุณใช้ Google คุณอาจพบแหล่งข้อมูลที่ถูกกฎหมายมากมาย คุณเพียงแค่ค้นหาโดย Google: ส่งอีเมลถึงผู้ให้บริการ SMS

ตัวอย่าง 2

การหลอกลวงแบบคลาสสิกอื่น ๆ คือการฉ้อโกงทางการเงินซึ่งจะขอ PIN ชื่อผู้ใช้รหัสผ่านรายละเอียดบัตรเครดิตเป็นต้น

ตัวอย่างที่ 3

การสะกดและไวยากรณ์ที่ไม่ถูกต้อง โดยทั่วไปอาชญากรไซเบอร์จะทำผิดหลักไวยากรณ์และการสะกดคำเนื่องจากมักใช้พจนานุกรมเพื่อแปลเป็นภาษาใดภาษาหนึ่ง หากคุณสังเกตเห็นข้อผิดพลาดใน SMS อาจเป็นการหลอกลวง

ตัวอย่างที่ 4

ฟิชชิ่ง SMS พยายามสร้างความรู้สึกเร่งด่วนที่ผิดพลาด

ตัวอย่างที่ 5

อาชญากรไซเบอร์มักใช้ภัยคุกคามที่ทำให้ความปลอดภัยของคุณถูกบุกรุก ตัวอย่างข้างต้นพิสูจน์ได้ดี ในกรณีต่อไปนี้ผู้ทดลองบอกว่าคุณได้รับของขวัญ

ตัวอย่างที่ 6

ในกรณีนี้ SMS จะขอให้คุณตอบกลับเพื่อให้พวกเขาตรวจสอบว่าหมายเลขของคุณถูกต้อง วิธีนี้สามารถเพิ่มจำนวนสแปม SMS ในหมายเลขของคุณ

ตัวอย่างที่ 7

การปลอมแปลงเว็บไซต์หรือ บริษัท ยอดนิยม ศิลปินหลอกลวงใช้ชื่อขององค์กรขนาดใหญ่ที่ดูเหมือนจะเชื่อมต่อกับเว็บไซต์ที่ถูกต้อง แต่จริงๆแล้วจะพาคุณไปยังไซต์หลอกลวงปลอมหรือหน้าต่างป๊อปอัปที่ดูถูกต้องตามกฎหมาย

การป้องกันและแก้ไข

เพื่อป้องกันตัวเราเองจากฟิชชิง SMS ต้องคำนึงถึงกฎบางข้อ

บริษัท การเงินจะไม่ขอข้อมูลส่วนบุคคลหรือข้อมูลทางการเงินเช่นชื่อผู้ใช้รหัสผ่าน PIN หรือหมายเลขบัตรเครดิตหรือบัตรเดบิตทางข้อความ

การหลอกลวงแบบ Smishing พยายามสร้างความรู้สึกเร่งด่วนที่ผิดพลาดโดยขอให้ตอบกลับทันที ใจเย็น ๆ และวิเคราะห์ SMS

อย่าเปิดลิงก์ในข้อความที่ไม่ได้ร้องขอ

อย่าโทรหาหมายเลขโทรศัพท์ที่อยู่ในข้อความที่ไม่ได้ร้องขอ คุณควรติดต่อธนาคารรัฐบาลหน่วยงานหรือ บริษัท ที่ระบุในข้อความโดยใช้ข้อมูลที่ระบุไว้ในบันทึกของคุณหรือในหน้าเว็บอย่างเป็นทางการ

อย่าตอบสนองต่อข้อความที่น่าสยดสยองแม้ว่าจะขอให้ผู้ส่งหยุดติดต่อคุณ

ใช้ความระมัดระวังในการแจ้งหมายเลขโทรศัพท์มือถือหรือข้อมูลอื่น ๆ ของคุณเพื่อตอบสนองต่อโฆษณาป๊อปอัปและข้อเสนอ "ทดลองใช้ฟรี"

ยืนยันตัวตนของผู้ส่งและใช้เวลาในการถามตัวเองว่าเหตุใดผู้ส่งจึงขอข้อมูลของคุณ

ระมัดระวังข้อความจากผู้ส่งที่ไม่รู้จักรวมถึงข้อความผิดปกติจากผู้ส่งที่คุณรู้จักและอัปเดตซอฟต์แวร์และแอปพลิเคชันด้านความปลอดภัยของคุณให้ทันสมัยอยู่เสมอ

การจับคู่อุปกรณ์มือถือบนเปิดบลูทู ธ และการเชื่อมต่อ Wi-Fi

บลูทู ธ เป็นเทคโนโลยีคลื่นวิทยุที่คล้ายกัน แต่ส่วนใหญ่ได้รับการออกแบบมาเพื่อสื่อสารในระยะทางสั้น ๆ น้อยกว่า 10 เมตรหรือ 30 ฟุต โดยทั่วไปคุณอาจใช้เพื่อดาวน์โหลดรูปภาพจากกล้องดิจิทัลไปยังพีซีเพื่อเชื่อมต่อเมาส์ไร้สายเข้ากับแล็ปท็อปเพื่อเชื่อมต่อชุดหูฟังแฮนด์ฟรีกับโทรศัพท์มือถือของคุณเพื่อให้คุณสามารถพูดคุยและขับรถได้อย่างปลอดภัยในเวลาเดียวกันและ เป็นต้น.

ในการรับการเชื่อมต่อนี้อุปกรณ์จะแลกเปลี่ยน PIN ของกันและกัน แต่โดยทั่วไปแล้วเนื่องจากเทคโนโลยีไม่ปลอดภัย เป็นแนวทางปฏิบัติที่ดีในการซ่อมแซมอุปกรณ์หลังจากระยะเวลาหนึ่ง

แฮ็กเกอร์ทำอะไรได้บ้างกับอุปกรณ์ที่จับคู่

- เล่นเสียงของสายเรียกเข้า

- เปิดใช้งานนาฬิกาปลุก

- โทรออก

- กดปุ่ม

- อ่านรายชื่อ

- อ่าน SMS

- ปิดโทรศัพท์หรือเครือข่าย

- เปลี่ยนวันที่และเวลา

- เปลี่ยนผู้ให้บริการเครือข่าย

- ลบแอปพลิเคชัน

มาตรการรักษาความปลอดภัยสำหรับอุปกรณ์บลูทู ธ

- เปิดใช้งานฟังก์ชันบลูทู ธ เมื่อจำเป็นเท่านั้น

- เปิดใช้งานการค้นหาบลูทู ธ เมื่อจำเป็นเท่านั้น

- เก็บอุปกรณ์ที่จับคู่ไว้ใกล้กันและตรวจสอบสิ่งที่เกิดขึ้นบนอุปกรณ์

- จับคู่อุปกรณ์โดยใช้รหัสผ่านที่ปลอดภัย

- อย่าป้อนรหัสผ่านหรือ PIN เมื่อได้รับแจ้งให้ทำเช่นนั้นโดยไม่คาดคิด

- อัปเดตและแก้ไขอุปกรณ์ที่ใช้ Bluetooth เป็นประจำ

- ถอดอุปกรณ์ที่จับคู่ทันทีหลังใช้งาน

อย่างที่เราทราบกันดีว่าซอฟต์แวร์ได้รับการพัฒนาโดย Google สำหรับอุปกรณ์เคลื่อนที่ที่มีความสามารถในการประมวลผลสำหรับสมาร์ทโฟนและแท็บเล็ต เคอร์เนลของมันขึ้นอยู่กับ Linux แอปพลิเคชันที่ติดตั้งทำงานในแซนด์บ็อกซ์ อย่างไรก็ตามผู้ผลิตหลายรายได้เปิดตัวโปรแกรมป้องกันไวรัสสำหรับระบบปฏิบัติการเช่น Kasperky, MCAfee และ AVG Technologies แม้ว่าแอปพลิเคชันป้องกันไวรัสจะทำงานภายใต้แซนด์บ็อกซ์ แต่ก็มีข้อ จำกัด ในการสแกนสภาพแวดล้อม

คุณสมบัติบางอย่างของระบบปฏิบัติการ Android มีดังนี้ -

- เครื่องเสมือน Dalvik เหมาะสำหรับอุปกรณ์มือถือ

- ฐานข้อมูล SQLite สำหรับข้อมูลที่มีโครงสร้าง

- เบราว์เซอร์ในตัวที่ใช้เอ็นจิ้น WebKit

- รองรับรูปแบบสื่อต่างๆเช่นเสียงรูปภาพวิดีโอ

- สภาพแวดล้อมการพัฒนาที่หลากหลายเช่นอีมูเลเตอร์ (Bluestack) เครื่องมือดีบั๊ก

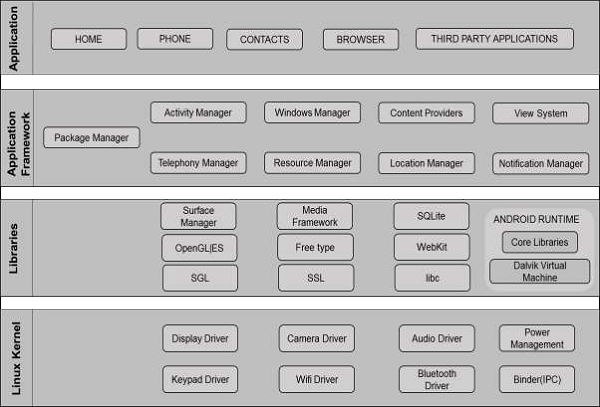

สถาปัตยกรรมระบบปฏิบัติการ Android

ภาพต่อไปนี้แสดงสถาปัตยกรรมโดยรวมของ Android OS -

The first layer is Application, รวมถึงแอปพลิเคชันเช่น SMS ปฏิทินและแอปพลิเคชันของบุคคลที่สามอื่น ๆ

The second layer is Application Framework, ซึ่งรวมถึง -

ดูระบบซึ่งมีไว้สำหรับนักพัฒนาในการสร้างกล่องเส้นกริด ฯลฯ

ผู้ให้บริการเนื้อหาอนุญาตให้แอปพลิเคชันเข้าถึงและใช้ข้อมูลจากแอปพลิเคชันของบุคคลที่สาม

ตัวจัดการกิจกรรมควบคุมวงจรชีวิตของแอปพลิเคชัน

ผู้จัดการทรัพยากรจัดสรรทรัพยากรให้กับแอปพลิเคชัน

ตัวจัดการการแจ้งเตือนช่วยแสดงการแจ้งเตือนของแอปพลิเคชัน

The third layer is libraries,ซึ่งเป็นส่วนที่สำคัญที่สุด ใช้ฟังก์ชันของแอปพลิเคชันตัวอย่างเช่นเพื่อจัดเก็บวันที่ในฐานข้อมูล เป็น SQLite ที่ใช้ฟังก์ชันนี้

The fourth layer is the Linux Kernel. มีไดรเวอร์ทั้งหมดของส่วนประกอบฮาร์ดแวร์เช่นกล้องไร้สายที่เก็บข้อมูล ฯลฯ

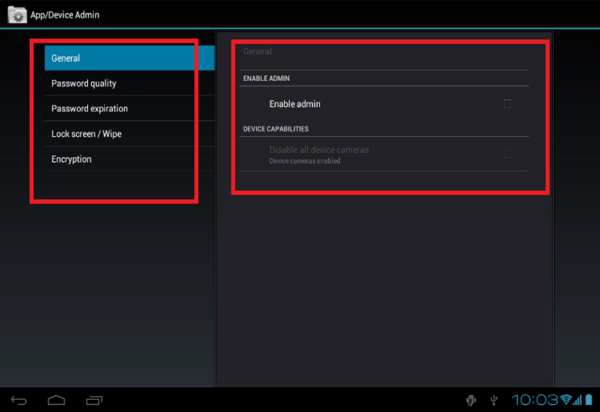

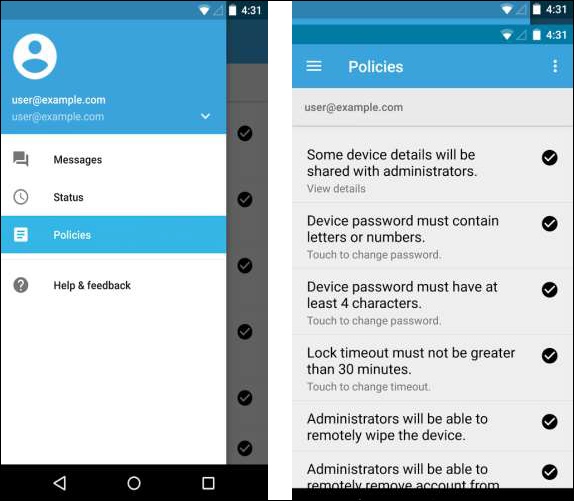

API การดูแลอุปกรณ์ Android

Device Administration API ที่เปิดตัวใน Android 2.2 มีคุณสมบัติการดูแลระบบอุปกรณ์ในระดับระบบ API เหล่านี้ช่วยให้นักพัฒนาสามารถสร้างแอปพลิเคชันที่คำนึงถึงความปลอดภัยซึ่งมีประโยชน์ในการตั้งค่าขององค์กรซึ่งผู้เชี่ยวชาญด้านไอทีต้องการการควบคุมอุปกรณ์ของพนักงานที่หลากหลาย

แอปพลิเคชันผู้ดูแลอุปกรณ์เขียนโดยใช้ Device Administration API แอปพลิเคชันผู้ดูแลระบบอุปกรณ์เหล่านี้บังคับใช้นโยบายที่ต้องการเมื่อผู้ใช้ติดตั้งแอปพลิเคชันเหล่านี้บนอุปกรณ์ของตน แอปพลิเคชันในตัวสามารถใช้ประโยชน์จาก API ใหม่เพื่อปรับปรุงการรองรับการแลกเปลี่ยน

นี่คือตัวอย่างบางส่วนของประเภทแอปพลิเคชันที่อาจใช้ Device Administration API -

- ไคลเอนต์อีเมล

- แอปพลิเคชันความปลอดภัยที่ทำการล้างข้อมูลจากระยะไกล

- บริการจัดการอุปกรณ์และแอปพลิเคชัน

ตัวอย่างที่ใช้ในบทช่วยสอนนี้เป็นไปตามตัวอย่าง Device Administration API ซึ่งรวมอยู่ในตัวอย่าง SDK (มีให้ผ่านทาง Android SDK Manager) และอยู่ในระบบของคุณในชื่อ

<sdk_root>/ApiDemos/app/src/main/java/com/example/android/apis/app/ DeviceAdminSample.java.

แอปพลิเคชันตัวอย่าง

แอปพลิเคชันตัวอย่างนี้นำเสนอการสาธิตคุณลักษณะของผู้ดูแลระบบอุปกรณ์ นำเสนอผู้ใช้ด้วยอินเทอร์เฟซผู้ใช้ที่ช่วยให้พวกเขาเปิดใช้งานแอปพลิเคชันผู้ดูแลระบบอุปกรณ์

เมื่อผู้ใช้เปิดใช้งานแอปพลิเคชันแล้วพวกเขาสามารถใช้ปุ่มในอินเทอร์เฟซผู้ใช้เพื่อทำสิ่งต่อไปนี้ -

ตั้งค่าคุณภาพรหัสผ่าน

ระบุข้อกำหนดสำหรับรหัสผ่านของผู้ใช้เช่นความยาวขั้นต่ำจำนวนอักขระตัวเลขขั้นต่ำที่ต้องมีเป็นต้น

ตั้งรหัสผ่าน หากรหัสผ่านไม่เป็นไปตามนโยบายที่ระบุระบบจะส่งคืนข้อผิดพลาด

ตั้งค่าจำนวนครั้งในการพยายามใช้รหัสผ่านที่ล้มเหลวก่อนที่อุปกรณ์จะถูกล้าง (นั่นคือคืนสู่การตั้งค่าจากโรงงาน)

กำหนดระยะเวลาที่รหัสผ่านจะหมดอายุ

ตั้งค่าความยาวประวัติรหัสผ่าน (ความยาวหมายถึงจำนวนรหัสผ่านเก่าที่เก็บไว้ในประวัติ) ซึ่งจะป้องกันไม่ให้ผู้ใช้นำรหัสผ่านสุดท้ายที่เคยใช้ก่อนหน้านี้กลับมาใช้ซ้ำ

ระบุว่าพื้นที่จัดเก็บควรเข้ารหัสหากอุปกรณ์รองรับ

กำหนดระยะเวลาที่ไม่ใช้งานสูงสุดที่สามารถผ่านไปได้ก่อนที่อุปกรณ์จะล็อก

ทำการล็อกอุปกรณ์ทันที

ล้างข้อมูลอุปกรณ์ (นั่นคือคืนค่าการตั้งค่าจากโรงงาน)

ปิดการใช้งานกล้อง

การรูทเป็นคำที่มาจากไวยากรณ์ของลินุกซ์ หมายถึงกระบวนการที่ให้สิทธิพิเศษแก่ผู้ใช้ผ่านโทรศัพท์มือถือ หลังจากผ่านและเสร็จสิ้นขั้นตอนนี้ผู้ใช้สามารถควบคุมการตั้งค่าคุณสมบัติและประสิทธิภาพของโทรศัพท์และยังสามารถติดตั้งซอฟต์แวร์ที่อุปกรณ์ไม่รองรับ พูดง่ายๆก็คือผู้ใช้สามารถแก้ไขหรือแก้ไขโค้ดซอฟต์แวร์บนอุปกรณ์ได้อย่างง่ายดาย

การรูทช่วยให้แอปพลิเคชันที่ผู้ใช้ติดตั้งทั้งหมดสามารถรันคำสั่งที่มีสิทธิพิเศษเช่น -

การแก้ไขหรือลบไฟล์ระบบโมดูลเฟิร์มแวร์และเคอร์เนล

การลบผู้ให้บริการหรือผู้ผลิตแอปพลิเคชันที่ติดตั้งไว้ล่วงหน้า

การเข้าถึงฮาร์ดแวร์ระดับต่ำซึ่งโดยทั่วไปไม่สามารถใช้ได้กับอุปกรณ์ในการกำหนดค่าเริ่มต้น

ข้อดีของการรูทคือ -

- ปรับปรุงประสิทธิภาพ

- Wi-Fi และการเชื่อมต่ออินเทอร์เน็ตผ่านบลูทู ธ

- ติดตั้งแอปพลิเคชันบนการ์ด SD

- ส่วนต่อประสานผู้ใช้และแป้นพิมพ์ที่ดีขึ้น

การรูทยังมาพร้อมกับความปลอดภัยและความเสี่ยงอื่น ๆ สำหรับอุปกรณ์ของคุณเช่น -

- การแปรงอุปกรณ์

- การติดมัลแวร์

- การรับประกันโทรศัพท์ของคุณเป็นโมฆะ

- ประสิทธิภาพต่ำ

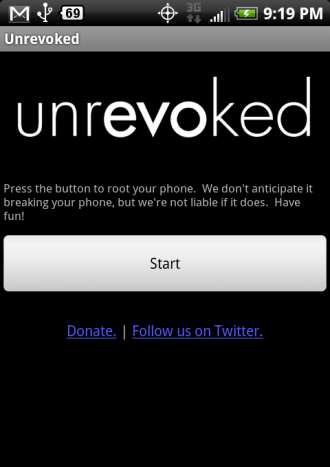

เครื่องมือรูท Android

เนื่องจาก Android OS เป็นโอเพ่นซอร์สเครื่องมือการรูทที่สามารถพบได้ทางอินเทอร์เน็ตจึงมีมากมาย อย่างไรก็ตามเราจะแสดงรายการเพียงบางส่วน -

Androot สากล

คุณสามารถดาวน์โหลดจาก https://www.roidbay.com

ยกเลิกการเพิกถอน

ยกเลิกการเพิกถอนได้ที่ https://unrevoked.com

การรูทโทรศัพท์ Android โดยใช้ SuperOneClick Rooting

SuperOneClick เป็นหนึ่งในเครื่องมือที่ดีที่สุดที่ออกแบบมาโดยเฉพาะสำหรับการรูทโทรศัพท์ Android

ให้เราดูวิธีการใช้งานและรูทโทรศัพท์ Android -

Step 1 - เสียบและเชื่อมต่ออุปกรณ์ Android ของคุณเข้ากับคอมพิวเตอร์ด้วยสาย USB

Step 2 - ติดตั้งไดรเวอร์สำหรับอุปกรณ์ Android หากได้รับแจ้ง

Step 3 - ถอดปลั๊กและเชื่อมต่อใหม่ แต่คราวนี้เลือกชาร์จเท่านั้นเพื่อให้แน่ใจว่าการ์ด SD ของโทรศัพท์ของคุณไม่ได้เชื่อมต่อกับพีซีของคุณ

Step 4 - ไปที่การตั้งค่า→แอปพลิเคชั่น→การพัฒนาและเปิดใช้งานการดีบัก USB เพื่อทำให้ Android ของคุณเข้าสู่โหมดดีบัก USB

Step 5 - เรียกใช้ SuperOneClick.exe ที่คุณดาวน์โหลดมา http://superoneclick.us/.

Step 6 - คลิกปุ่มรูท

Step 7 - รอสักครู่จนกว่าคุณจะเห็นข้อความ "ดำเนินการทดสอบความสำเร็จ!"

Step 8 - ตรวจสอบแอพที่ติดตั้งในโทรศัพท์ของคุณ

Step 9 - ไอคอน Superuser หมายความว่าคุณสามารถเข้าถึงรูทได้แล้ว

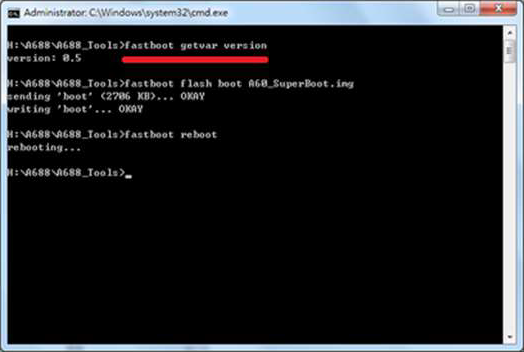

การรูทโทรศัพท์ Android โดยใช้ Superboot

Superboot คือ boot.img. ได้รับการออกแบบมาโดยเฉพาะเพื่อรูทโทรศัพท์ Android มันฝังรากโทรศัพท์ Android เมื่อมีการบูตเป็นครั้งแรก ต่อไปนี้เป็นขั้นตอน

Step 1 - ดาวน์โหลดและแตกไฟล์ Superboot จาก -

http://loadbalancing.modaco.com

Step 2 - วางโทรศัพท์ Android ของคุณในโหมด bootloader -

Step 3 - ปิดโทรศัพท์ถอดแบตเตอรี่และเสียบสาย USB

Step 4 - เมื่อไอคอนแบตเตอรี่ปรากฏบนหน้าจอให้ใส่แบตเตอรี่กลับเข้าไป

Step 5- ตอนนี้แตะปุ่มเปิด / ปิดในขณะที่กดปุ่มกล้องค้างไว้ สำหรับโทรศัพท์ Android ที่มีแทร็กบอล: ปิดโทรศัพท์กดแทร็กบอลค้างไว้จากนั้นเปิดโทรศัพท์อีกครั้ง

Step 6 - ขึ้นอยู่กับระบบปฏิบัติการของคอมพิวเตอร์ของคุณให้เลือกทำอย่างใดอย่างหนึ่งต่อไปนี้

Windows - ดับเบิลคลิกติดตั้ง superboot-windows.bat

Mac- เปิดหน้าต่างเทอร์มินัลไปยังไดเร็กทอรีที่มีไฟล์และพิมพ์ chmod + x Install-superboot-mac.sh "ตามด้วย ./install-superboot-mac.sh

Linux- เปิดหน้าต่างเทอร์มินัลไปยังไดเร็กทอรีที่มีไฟล์และพิมพ์ chmod + x Install-superboot-linux.sh "ตามด้วย ./install-superboot-linux.sh

Step 7 - อุปกรณ์ Android ของคุณได้รับการรูทแล้ว

โทรจัน Android

ZitMo (ZeuS-in-the-Mobile)

Zitmo หมายถึงมัลแวร์ Zeus เวอร์ชันที่กำหนดเป้าหมายไปยังอุปกรณ์มือถือโดยเฉพาะ เป็นมัลแวร์ม้าโทรจันที่ออกแบบมาเพื่อขโมยรายละเอียดธนาคารออนไลน์จากผู้ใช้เป็นหลัก มันหลีกเลี่ยงความปลอดภัยของแอพธนาคารบนมือถือโดยเพียงแค่ส่งต่อข้อความ SMS ของมือถือที่ติดไวรัสไปยังคำสั่งและควบคุมมือถือที่อาชญากรไซเบอร์เป็นเจ้าของ ขณะนี้ Android และ BlackBerry เวอร์ชันใหม่ได้เพิ่มคุณสมบัติที่เหมือนบอตเน็ตเช่นการเปิดใช้งานอาชญากรไซเบอร์เพื่อควบคุมโทรจันผ่านคำสั่ง SMS

FakeToken และ TRAMP A.

FakeToken ขโมยทั้งปัจจัยการพิสูจน์ตัวตน (รหัสผ่านอินเทอร์เน็ตและ mTAN) โดยตรงจากอุปกรณ์มือถือ

Distribution Techniques- ผ่านอีเมลฟิชชิ่งที่แสร้งทำเป็นว่าส่งโดยธนาคารเป้าหมาย การแทรกหน้าเว็บจากคอมพิวเตอร์ที่ติดไวรัสจำลองแอปรักษาความปลอดภัยปลอมที่คาดว่าจะหลีกเลี่ยงการสกัดกั้นข้อความ SMS โดยการสร้างใบรับรองดิจิทัลที่ไม่ซ้ำกันตามหมายเลขโทรศัพท์ของอุปกรณ์ การแทรกหน้าเว็บฟิชชิ่งที่เปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์ที่แอบอ้างว่าเป็นผู้จำหน่ายความปลอดภัยที่เสนอ "eBanking SMS Guard" เพื่อป้องกัน "การสกัดกั้นข้อความ SMS และการโคลนซิมการ์ดโทรศัพท์มือถือ"

Fakedefender และ Obad

Backdoor. มัลแวร์บนอุปกรณ์ที่ติดไวรัสเพียงเพื่อส่งให้คนอื่นผ่านการสื่อสารบลูทู ธ Backdoor.AndroidOS.Obad.a Android Trojan เป็นภัยคุกคามที่ทรยศซึ่งทำงานอยู่เบื้องหลังอย่างไม่เป็นระเบียบโดยขาดอินเทอร์เฟซทั่วไปหรือการเข้าถึงส่วนหน้า

FakeInst และ OpFake

Android / Fakeinst.HB เป็นโคลนที่บรรจุใหม่ของเกมแข่งรถยอดนิยมฟรี ซึ่งแตกต่างจากเดิมคือโคลนที่บรรจุใหม่กำหนดให้ผู้ใช้ต้องจ่ายค่าใช้จ่ายซึ่งคาดว่าจะ "เข้าถึงระดับเกมที่สูงขึ้น"

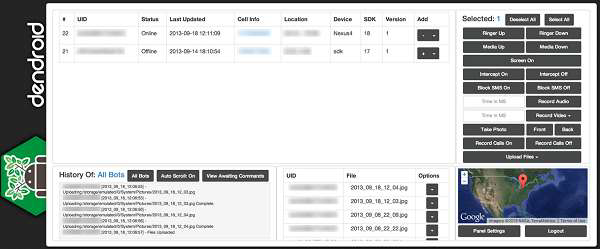

AndroRAT และ Dendoroid

เป็นเครื่องมือการดูแลระบบระยะไกลของ Android ฟรี (RAT) ที่เรียกว่า AndroRAT (Android.Dandro) และสิ่งที่เชื่อว่าเป็นตัวประสาน APK ที่เป็นมัลแวร์ตัวแรก ตั้งแต่นั้นมาเราได้เห็นการเลียนแบบและวิวัฒนาการของภัยคุกคามดังกล่าวในภูมิทัศน์ของภัยคุกคาม ภัยคุกคามอย่างหนึ่งที่ทำให้เกิดคลื่นในฟอรัมใต้ดินเรียกว่า Dendroid (Android.Dendoroid) ซึ่งเป็นความหมายของคำเช่นกันสิ่งที่คล้ายต้นไม้หรือมีโครงสร้างที่แตกแขนง

ปัจจุบันอุปกรณ์โทรศัพท์มือถือใช้ทดแทนคอมพิวเตอร์ในบางกรณีและจากความกังวลของผู้ใช้และผู้ดูแลระบบในการ จำกัด สิทธิ์ในแอปพลิเคชันหรือผู้ใช้ ดังนั้นเราจึงป้องกันคอมพิวเตอร์ไม่ให้ติดไวรัสโดยการติดตั้งโปรแกรมป้องกันไวรัสเพื่อป้องกันสถานการณ์ที่ไม่พึงประสงค์ที่อาจเกิดขึ้นซึ่งข้อมูลบางส่วนสูญหายหรือเผยแพร่สู่สาธารณะ

ต่อไปนี้เป็นคำแนะนำเล็กน้อยเพื่อปกป้องอุปกรณ์มือถือของเรา -

- เปิดใช้งานหน้าจอล็อกเพื่อไม่ให้บุคคลที่สามเข้าถึงได้โดยตรง

- อัปเดตระบบปฏิบัติการและแก้ไขแอปอยู่ตลอดเวลา

- ดาวน์โหลดแอปที่ Google ทำเครื่องหมายอย่างเป็นทางการหรือจากเว็บไซต์ของแท้ที่มีแอปนี้

- อย่ารูทอุปกรณ์ Android

- ติดตั้งและอัปเดตแอปป้องกันไวรัสบนอุปกรณ์ Android

- อย่าดาวน์โหลดไฟล์แพ็คเกจ Android โดยตรง

- ใช้ตัวป้องกัน Android ที่ให้คุณตั้งรหัสผ่านเป็นอีเมล SMS และอื่น ๆ

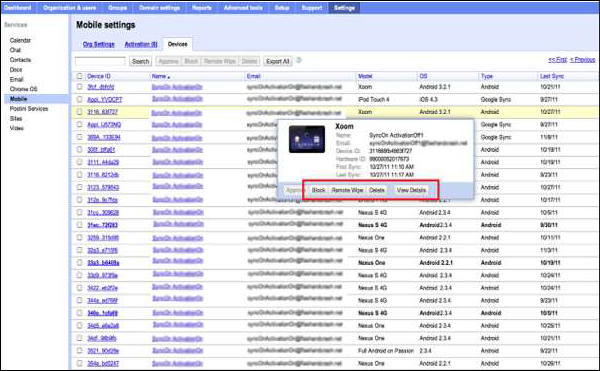

Google Apps Device Policy

แอปอุปกรณ์ Google Apps อนุญาตให้ผู้ดูแลระบบโดเมน Google Apps กำหนดนโยบายความปลอดภัยสำหรับอุปกรณ์ Android แอปนี้มีให้บริการสำหรับบัญชีธุรกิจรัฐบาลและการศึกษาเท่านั้นซึ่งช่วยให้ผู้ดูแลระบบไอทีสามารถผลักดันนโยบายและบังคับใช้จากระยะไกลได้ นอกจากนี้ยังช่วยให้พวกเขาค้นหาอุปกรณ์มือถือและล็อกได้

บริการล้างข้อมูลระยะไกล

บริการล้างข้อมูลระยะไกลเป็นบริการที่ช่วยให้ผู้ดูแลระบบสามารถรีเซ็ตหรือลบข้อมูลในอุปกรณ์ที่สูญหายหรือถูกขโมยได้ เพื่อประโยชน์ของบริการนี้อุปกรณ์ควรติดตั้ง Google Sync หรือ Device Policy นอกจากนี้ยังสามารถลบข้อมูลทั้งหมดในอุปกรณ์เช่นเมลปฏิทินรายชื่อ ฯลฯ แต่ไม่สามารถลบข้อมูลที่จัดเก็บไว้ในการ์ด SD ของอุปกรณ์ได้ เมื่อบริการนี้เสร็จสิ้นภารกิจจะแจ้งผู้ใช้ด้วยข้อความเป็นการตอบรับฟังก์ชั่นการลบ

ทำตามขั้นตอนเหล่านี้เพื่อเปิดใช้งานการตั้งค่านี้สำหรับผู้ใช้ -

Step 1- ลงชื่อเข้าใช้คอนโซลผู้ดูแลระบบของ Google

Step 2 - คลิกการจัดการอุปกรณ์→มือถือ→การตั้งค่าการจัดการอุปกรณ์

Step 3 - เลือกช่องอนุญาตให้ผู้ใช้ล้างข้อมูลอุปกรณ์จากระยะไกล

Step 4 - คลิกบันทึกการเปลี่ยนแปลง

คุณสามารถใช้การตั้งค่านี้กับทั้งองค์กรของคุณหรือตามหน่วยขององค์กรเพื่อเปิดใช้งานการล้างข้อมูลระยะไกลสำหรับผู้ใช้เฉพาะกลุ่ม

เมื่อเปิดใช้งานผู้ใช้สามารถล้างข้อมูลอุปกรณ์จากระยะไกลได้โดยทำตามขั้นตอนต่อไปนี้ -

Step 1 - ไปที่ไฟล์ My Devicesหน้า. ผู้ใช้จะต้องป้อนรหัสผ่านเพื่อเข้าถึงหน้านี้แม้ว่าจะลงชื่อเข้าใช้บัญชีแล้วก็ตาม

Step 2 - คลิกล้างอุปกรณ์

หน้าต่างจะปรากฏขึ้นพร้อมกับข้อความเตือนนี้: การดำเนินการนี้จะล้างแอปพลิเคชันและข้อมูลส่วนตัวทั้งหมดออกจากอุปกรณ์ของคุณ ทุกสิ่งที่ยังไม่ได้ซิงค์จะสูญหายไป แน่ใจไหมว่าต้องการดำเนินการต่อ

Step 3 - คลิกยืนยันเพื่อล้างข้อมูลอุปกรณ์

ต่อไปนี้คือคอนโซลผู้ดูแลระบบ -

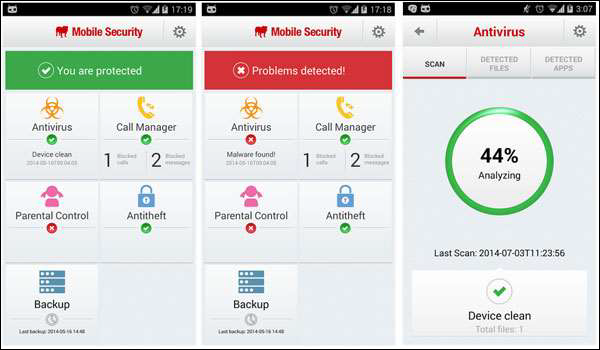

ในบทนี้เราจะพูดถึงเครื่องมือรักษาความปลอดภัยของ Android ซึ่งส่วนใหญ่มีไว้เพื่อป้องกันการติดตั้งและดาวน์โหลดมัลแวร์

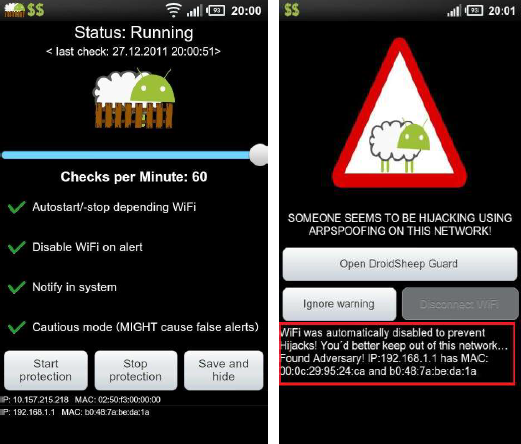

DroidSheep Guard

DroidSheep Guard จะตรวจสอบ ARP-Table ในโทรศัพท์ของคุณและจะเตือนคุณผ่านการแจ้งเตือนแบบป็อปอัพในกรณีที่ตรวจพบรายการที่เป็นอันตราย สามารถปิดการเชื่อมต่อ Wi-Fi ได้ทันทีเพื่อปกป้องบัญชีของคุณ สิ่งนี้สามารถป้องกันการโจมตีที่ใช้ ARP ทั้งหมดเช่น DroidSheep และ Faceniff การโจมตีแบบคนตรงกลางการโจมตีด้วยมือเป็นต้นคุณสามารถใช้บัญชี Facebook, eBay, Twitter และ Linkedln บน Wi-Fi สาธารณะได้อย่างปลอดภัย ในการดาวน์โหลด DroidSheep Guard ให้ไปที่http://droidsheep.de/

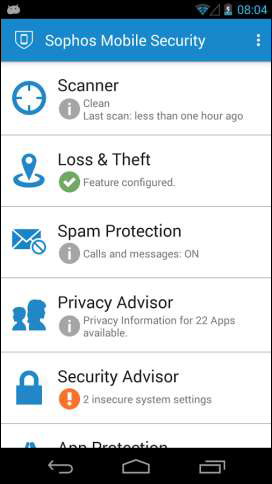

TrustGo Mobile Security และ Sophos Mobile Security

นี่เป็นหนึ่งในโปรแกรมป้องกันไวรัสด้านความปลอดภัยฟรีที่ดีที่สุดและสามารถดาวน์โหลดผ่าน Google Play TrustGo มีเครื่องมือป้องกันการโจรกรรมตามปกติพร้อมกับการป้องกันมัลแวร์และระบบการรับรองแอปที่น่าสนใจซึ่งให้ข้อมูลเกี่ยวกับแอปก่อนที่คุณจะดาวน์โหลด หน้าเว็บอย่างเป็นทางการคือhttps://www.trustgo.com/

โซโฟ

การใช้ข้อมูลอัจฉริยะล่าสุดจาก SophosLabs จะสแกนแอปโดยอัตโนมัติเมื่อคุณติดตั้ง ฟังก์ชันป้องกันไวรัสนี้ช่วยให้คุณหลีกเลี่ยงซอฟต์แวร์ที่ไม่พึงปรารถนาซึ่งอาจนำไปสู่การสูญเสียข้อมูลและค่าใช้จ่ายที่ไม่คาดคิด นอกจากนี้ยังปกป้องอุปกรณ์ของคุณจากการโจมตีผ่าน USSD หรือรหัสพิเศษอื่น ๆ

หากอุปกรณ์ของคุณสูญหายหรือถูกขโมยการล็อกหรือการล้างข้อมูลจากระยะไกลจะป้องกันข้อมูลส่วนบุคคลของคุณ สามารถดาวน์โหลดได้จากลิงค์ Google Play ต่อไปนี้ -

https://play.google.com/store/apps/details?id=com.sophos.smsec&hl=en

หน้าเว็บอย่างเป็นทางการคือ - https://www.sophos.com/en-us.aspx

360 Security และ Avira Antivirus Security

360 Security ได้รับความไว้วางใจจากผู้ใช้ 200 ล้านคน 360 Security เป็นแอปตัวเร่งความเร็วและแอนติไวรัสแบบครบวงจรเพียงหนึ่งเดียวที่ปรับแต่งแอปพื้นหลังพื้นที่หน่วยความจำไฟล์ขยะ (แคช) และพลังงานแบตเตอรี่ในขณะที่ทำให้อุปกรณ์ของคุณปลอดภัยจากไวรัสและโทรจัน สามารถดาวน์โหลดได้https://play.google.com/store/apps/details?id=com.qihoo.security

Avira Antivirus Security สำหรับ Android เป็นอีกหนึ่งโปรแกรมป้องกันไวรัสที่สามารถดาวน์โหลดได้จาก https://play.google.com/store/apps/details?id=com.avira.android

มีคุณสมบัติดังต่อไปนี้ -

- ป้องกันอุปกรณ์ของคุณ (สมาร์ทโฟนแท็บเล็ต phablets) จากมัลแวร์

- ค้นหาโทรศัพท์ที่สูญหายหรือถูกขโมย

- ปกป้องข้อมูลส่วนตัวของคุณ (ภาพถ่าย SMS ฯลฯ ) จากการโจรกรรม

- ตรวจสอบว่าแต่ละแอปรวบรวมข้อมูลที่ละเอียดอ่อนอย่างไร

- บล็อกการเข้าถึงแอปพลิเคชันอื่น ๆ ที่ติดตั้งบนอุปกรณ์ของคุณโดยไม่ได้รับอนุญาต

- ไฟที่ทรัพยากรระบบเพื่อช่วยประหยัดพลังงานแบตเตอรี่

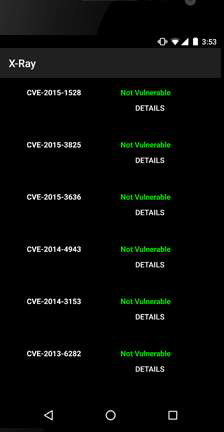

เครื่องสแกนช่องโหว่ของ Android: X-Ray

X-Ray จะสแกนอุปกรณ์ Android ของคุณเพื่อตรวจสอบว่ามีช่องโหว่ที่ผู้ให้บริการของคุณไม่ได้รับการแก้ไขหรือไม่ โดยจะแสดงรายการช่องโหว่ที่สามารถระบุและช่วยให้คุณตรวจสอบการเกิดช่องโหว่บนอุปกรณ์ของคุณได้ สิ่งนี้ได้รับการอัปเดตโดยอัตโนมัติด้วยความสามารถในการสแกนหาช่องโหว่ใหม่เมื่อมีการค้นพบและเปิดเผย

X-Ray มีข้อมูลโดยละเอียดเกี่ยวกับประเภทของช่องโหว่ที่เรียกว่า privilege escalation vulnerabilities. ช่องโหว่ดังกล่าวสามารถใช้ประโยชน์จากแอปพลิเคชันที่เป็นอันตรายเพื่อรับสิทธิ์การรูทบนอุปกรณ์และดำเนินการตามปกติที่ระบบปฏิบัติการ Android จะ จำกัด X-Ray ได้รับการติดตั้งโดยตรง (ผ่าน APK) ไม่ใช่ผ่าน Google Play Store

เครื่องมือติดตามอุปกรณ์ Android

เครื่องมือติดตาม Android เป็นเครื่องมือที่ช่วยให้เราค้นหาอุปกรณ์มือถือที่สูญหาย บางคนเป็น -

หาโทรศัพท์ของฉัน

ส่งข้อความไปที่โทรศัพท์ของคุณแล้วโทรศัพท์จะส่งข้อความกลับตำแหน่งปัจจุบันหรือส่งเสียงดังหากอยู่ใกล้ ๆ รักษาความปลอดภัยอีเมลข้อความรูปภาพบันทึกปฏิทินและอื่น ๆ ของคุณด้วยการเช็ดโทรศัพท์ของคุณจากระยะไกลด้วย SMS ติดตามซิมการ์ดในโทรศัพท์ของคุณ สามารถดาวน์โหลดได้จากลิงค์ต่อไปนี้ -

https://play.google.com/store/apps/details?id=com.mango.findmyphone3

เหยื่อป้องกันการโจรกรรม

เหยื่อช่วยให้คุณสามารถติดตามแล็ปท็อปโทรศัพท์หรือแท็บเล็ตได้หากเครื่องถูกขโมยหรือหายไป รองรับตำแหน่งทางภูมิศาสตร์ ซอฟต์แวร์โอเพนซอร์สน้ำหนักเบาช่วยให้คุณสามารถควบคุมระยะไกลได้เต็มรูปแบบตลอด 24 ชั่วโมงทุกวัน หน้าเว็บอย่างเป็นทางการคือhttps://preyproject.com/ และสามารถดาวน์โหลดได้จาก https://play.google.com/store/apps/details?id=com.prey

iOS เป็นระบบปฏิบัติการของ Apple mobile ที่สร้างขึ้นสำหรับ iPhone รักษาและสนับสนุนอุปกรณ์ Apple อื่น ๆ เช่น iPod Touch, iPad และ Apple TV ใช้ Mac OS X ระบบปฏิบัติการ iOS ได้รับการประดิษฐ์ขึ้น

อินเทอร์เฟซผู้ใช้ขึ้นอยู่กับแนวคิดของการจัดการโดยตรงโดยใช้ท่าทางสัมผัสแบบมัลติทัช นี่มีตัวเลือกและคุณสมบัติอื่น ๆ อีกมากมายที่ใช้ซึ่งการทำงานประจำวันกลายเป็นเรื่องง่ายและสามารถอัปเดตบน iPhone, iPad หรือ iPod Touch ของคุณโดยใช้ Wi-Fi และเครือข่ายไร้สายอื่น ๆ

Jailbreaking iOS

Jailbreaking กำลังควบคุมระบบปฏิบัติการ iOS ที่ใช้บนอุปกรณ์ Apple กล่าวง่ายๆคือสมมาตรของการรูทในอุปกรณ์ Android จะลบอุปกรณ์ออกจากการพึ่งพาแอพพลิเคชั่นที่มาเฉพาะของ Apple และอนุญาตให้ผู้ใช้ใช้แอพของบุคคลที่สามที่ไม่มีในแอพสโตร์อย่างเป็นทางการ

ทำได้โดยการติดตั้งชุดแพตช์เคอร์เนลที่ปรับเปลี่ยนแล้วซึ่งช่วยให้คุณสามารถเรียกใช้แอปพลิเคชันของ บริษัท อื่นที่ไม่ได้ลงนามโดยผู้จำหน่ายระบบปฏิบัติการ ใช้เพื่อเพิ่มฟังก์ชันการทำงานให้กับอุปกรณ์มาตรฐานของ Apple นอกจากนี้ยังสามารถให้การเข้าถึงรูทระบบปฏิบัติการและอนุญาตให้ดาวน์โหลดแอปพลิเคชันธีมส่วนขยายและอื่น ๆ ของบุคคลที่สามซึ่งจะลบข้อ จำกัด ของแซนด์บ็อกซ์ซึ่งทำให้แอปที่เป็นอันตรายสามารถเข้าถึงทรัพยากรและข้อมูลมือถือที่ จำกัด ได้

การแหกคุกเช่นการรูทยังมีความเสี่ยงด้านความปลอดภัยกับอุปกรณ์ของคุณ -

- การรับประกันโทรศัพท์ของคุณเป็นโมฆะ

- ประสิทธิภาพต่ำ

- การแปรงอุปกรณ์

- การติดมัลแวร์

ประเภทของการแหกคุก

เมื่ออุปกรณ์เริ่มบู๊ตอุปกรณ์จะโหลด iOS ของ Apple และในการติดตั้งแอพจากบุคคลที่สามอุปกรณ์จะต้องเสียและได้รับการแก้ไขเคอร์เนลทุกครั้งที่เปิดเครื่อง วิธีการแหกคุกที่ใช้มีสามประเภท

iBoot Exploit

การเจลเบรค iBoot ช่วยให้ระบบไฟล์และการเข้าถึงระดับ iboot การใช้ประโยชน์ประเภทนี้สามารถกึ่งเชื่อมต่อได้หากอุปกรณ์มีบูตรอมใหม่ ส่วนใหญ่จะใช้เพื่อลดการควบคุม iOS ระดับต่ำ วิธีการหาประโยชน์นี้ใช้ความช่วยเหลือของรูใน iBoot เพื่อลบการเชื่อมโยงอุปกรณ์การเซ็นรหัสจากนั้นลูกค้าสามารถดาวน์โหลดแอปพลิเคชันที่ต้องการได้ เมื่อใช้วิธีนี้ผู้ใช้กำหนดค่ามือถือให้ยอมรับเฟิร์มแวร์ที่กำหนดเองและอาจมีการแหกคุกมากขึ้น

Userland Exploit

การเจลเบรคของ userland อนุญาตให้เข้าถึงระดับผู้ใช้ แต่ไม่อนุญาตให้เข้าถึงระดับ iboot การใช้ประโยชน์ประเภทนี้ไม่สามารถเชื่อมโยงได้เนื่องจากไม่สามารถมีลูปโหมดการกู้คืนได้ สิ่งเหล่านี้สามารถแก้ไขได้โดย Apple การใช้ประโยชน์จากยูสเซอร์แลนด์ใช้ช่องโหว่ในแอ็พพลิเคชันระบบเพื่อเข้าควบคุมแอ็พพลิเคชันนั้น การใช้ประโยชน์สามารถให้การควบคุมระบบไฟล์เท่านั้น การใช้ประโยชน์ประเภทนี้สามารถเข้าถึงรหัสที่ไม่สำคัญในแอปพลิเคชันและเป็นมิตรกับผู้ใช้และเป็นอิสระจากแพลตฟอร์ม

Bootrom Exploit

การเจลเบรค bootrom สามารถทำลายการพิสูจน์ตัวตนระดับต่ำทั้งหมดเช่นการให้ระบบไฟล์การเข้าถึง iBoot และ NOR (โลโก้สำหรับบูตแบบกำหนดเอง) กระบวนการนี้จะพบช่องโหว่ในแอปพลิเคชันเพื่อทิ้งการตรวจสอบลายเซ็น Apple ไม่สามารถแก้ไขได้ การเจลเบรค bootrom ช่วยให้เข้าถึงระดับผู้ใช้และการเข้าถึงระดับ iBoot สิ่งเหล่านี้ไม่สามารถแก้ไขได้โดย Apple

เทคนิคการแหกคุก

เทคนิคการแหกคุกมีสองประเภท

การแหกคุกที่ไม่มีการผูกมัด

Untethered jailbreak เป็นเทคนิคในการรีบูตอุปกรณ์มือถือโดยไม่ต้องเชื่อมต่อกับระบบทุกครั้งที่บูต หากแบตเตอรี่ของอุปกรณ์เสียหลังจากเปลี่ยนแล้วจะบู๊ตได้ตามปกติ เครื่องมือสำหรับสิ่งนี้ ได้แก่ PwnageTool, Greenpois0n, Sn0wbreeze และ Limera1n

การแหกคุกล่าม

หากอุปกรณ์เริ่มสำรองข้อมูลด้วยตัวเองอุปกรณ์จะไม่มีเคอร์เนลที่ได้รับการแก้ไขแล้วและอาจติดขัดในสถานะเริ่มต้นบางส่วน เพื่อให้สามารถเริ่มต้นได้อย่างสมบูรณ์และด้วยเคอร์เนลที่ได้รับการแก้ไขแล้วจำเป็นต้อง "เจลเบรคใหม่" ด้วยคอมพิวเตอร์ (โดยใช้คุณลักษณะ "boot tethered" ของเครื่องมือเจลเบรค) ทุกครั้งที่เปิด

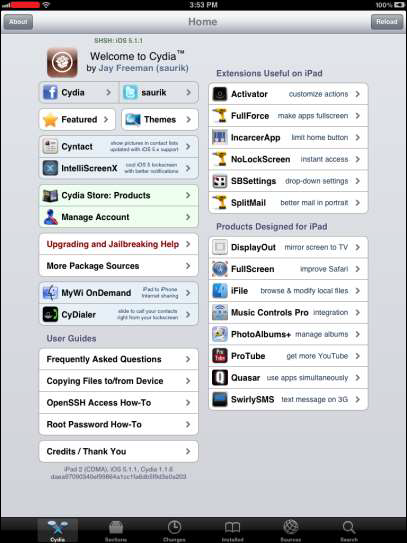

แพลตฟอร์มแอปสำหรับอุปกรณ์ที่ถูกเจลเบรค: Cydia

Cydia เป็นอุปกรณ์เจลเบรกที่สามารถดาวน์โหลดได้จาก https://cydia.saurik.com/. ช่วยให้ผู้ใช้ iOS สามารถติดตั้งแอปพลิเคชันของบุคคลที่สามอื่น ๆ Cydia มีส่วนขยายธีมคุณสมบัติและการปรับแต่งที่แตกต่างกัน

เป็นส่วนหน้าแบบกราฟิกสำหรับ Advanced Packaging Tool (APT) ที่มีระบบการจัดการแพ็คเกจ dpkg ซึ่งหมายความว่าแพ็คเกจที่มีอยู่ใน Cydia นั้นมาจากระบบที่เก็บข้อมูลแบบกระจายอำนาจ (หรือที่เรียกว่าแหล่งที่มา) ที่แสดงรายการแพ็คเกจเหล่านี้

เครื่องมือ Jailbreaking

เครื่องมือเจลเบรคอื่น ๆ มีดังนี้ -

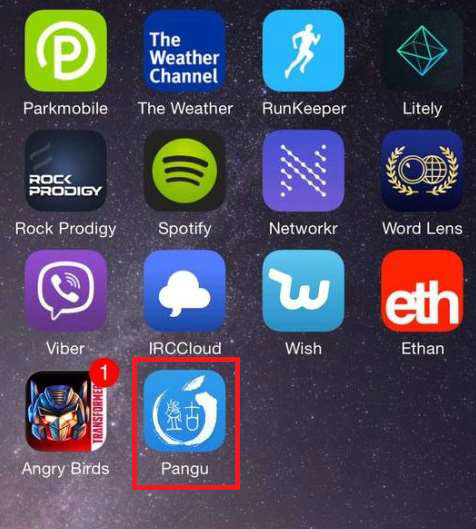

Pangu

Team Pangu ประกอบด้วยนักวิจัยด้านความปลอดภัยอาวุโสหลายคนและมุ่งเน้นไปที่การวิจัยด้านความปลอดภัยมือถือ เป็นที่รู้จักจากเครื่องมือเจลเบรคหลายรุ่นสำหรับ iOS 7 และ iOS 8 ในปี 2014 Team Pangu แบ่งปันความรู้กับชุมชนในเชิงรุกและนำเสนองานวิจัยล่าสุดในการประชุมด้านความปลอดภัยที่มีชื่อเสียงเช่น BlackHat, CanSecWest และ Ruxcon สามารถดาวน์โหลดได้จากhttp://en.pangu.io/

Redsn0w

สามารถดาวน์โหลด Redsn0w ได้จาก http://blog.iphone-dev.org/ และทำงานบนเฟิร์มแวร์เวอร์ชันต่างๆ

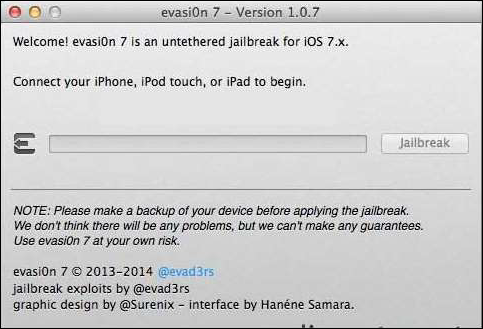

evasi0n7 และ GeekSn0w

evasi0n7 เป็นเครื่องมือเจลเบรกที่เข้ากันได้กับ iPhone, iPod touch, iPad และ iPad mini ทุกรุ่นที่ใช้ iOS 7.0 ถึง 7.0.6 (อุปกรณ์ที่ได้รับการอัปเดต Over The Air [OTA] ควรกู้คืนด้วย iTunes ก่อน) หน้าเว็บอย่างเป็นทางการคือhttp://evasi0n.com/

GeekSn0w เป็นยูทิลิตี้เจลเบรค iOS 7.1.2 ยอดนิยมที่สร้างขึ้นจากโปรเจ็กต์ opensn0w ของ winocm และการหาประโยชน์จาก limera1n ของ Geohot GeekSn0w สามารถเจลเบรค iPhone 4 ทุกรุ่นบนเฟิร์มแวร์สาธารณะล่าสุดของ Apple iOS 7.1.2 หน้าเว็บอย่างเป็นทางการคือhttp://geeksn0w.it/

Sn0wbreeze และ PwnageTool

Sn0wBreeze เป็นเครื่องมือเจลเบรคที่มีมาตั้งแต่การสร้างเฟิร์มแวร์ iOS 3 และยังคงได้รับการดูแลโดยผู้พัฒนา iH8Sn0w หน้าเว็บอย่างเป็นทางการคือhttp://www.ih8sn0w.com/

สามารถดาวน์โหลด PwnageTool ได้จาก http://blog.iphone-dev.org/ และทำงานบนเฟิร์มแวร์เวอร์ชันต่างๆ

Limera1n และ Blackra1n

สามารถดาวน์โหลด Limera1n ได้จาก http://limera1n.com/

Blackra1n เป็นโซลูชันการแหกคุก iPhone ของ Geohot สามารถดาวน์โหลดได้จากhttp://blackra1n.com/

มาดูคำแนะนำบางส่วนที่ต้องปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดเกี่ยวกับวิธีรักษาความปลอดภัย iOS

- อย่าเข้าถึงบริการเว็บบนเครือข่ายที่ถูกบุกรุก

- ติดตั้งเฉพาะแอปพลิเคชันที่เชื่อถือได้บนอุปกรณ์ iOS

- กำหนดค่าเพื่อล้างข้อมูลในกรณีที่สูญหาย

- ใช้คุณสมบัติล็อคสำหรับล็อค iPhone

- ปิดการใช้งาน JavaScript และ Add-on จากเว็บเบราว์เซอร์

- ใช้อุปกรณ์ iOS บนเครือข่าย Wi-Fi ที่คุณรู้จักและไม่ฟรี

- อย่าเปิดลิงก์หรือไฟล์แนบจากแหล่งที่ไม่รู้จัก

- เปลี่ยนรหัสผ่านเริ่มต้นของรหัสผ่านรูทของ iPhone

ในส่วนต่อไปนี้เราจะพูดถึงเครื่องมือยอดนิยมสองอย่างที่ใช้กันอย่างแพร่หลายในการติดตาม iOS iPhones

ค้นหา iPhone ของฉัน

อันแรกขอแนะนำ Find My iPhone สามารถดาวน์โหลดได้จากhttps://itunes.apple.com แต่ในการค้นหาโทรศัพท์ของคุณคุณจะต้องมี Apple ID เพื่อเข้าสู่ระบบที่ iCloud.com หรือใช้แอพ Find My iPhone

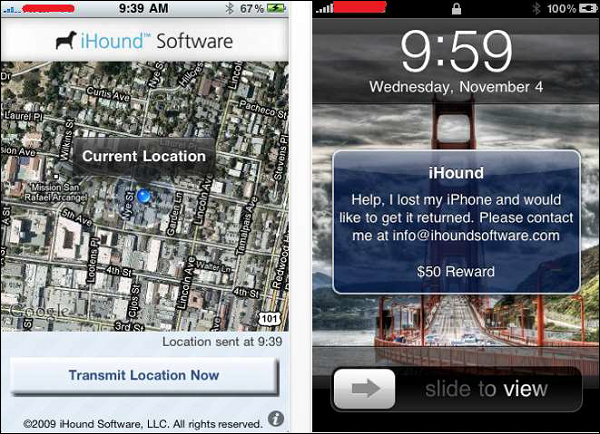

iHound

iHound เป็นเครื่องมือติดตามอุปกรณ์ iOS ที่ให้คุณติดตามอุปกรณ์ของคุณได้เพียงแค่เปิด iHound ย่อขนาดและปล่อยให้มันทำงาน สามารถดูได้ที่https://www.ihoundsoftware.com/

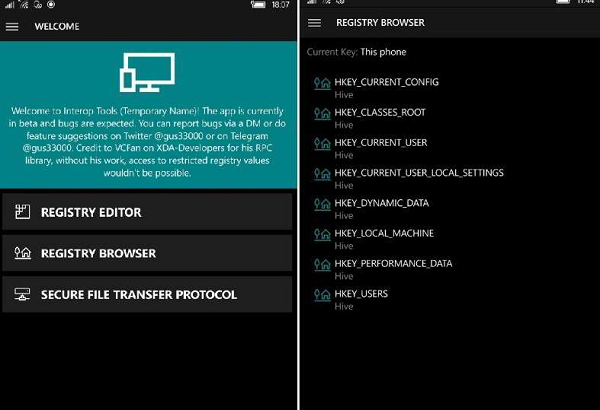

นี่คือระบบปฏิบัติการที่พัฒนาโดย Microsoft สำหรับโทรศัพท์มือถือที่มีความสามารถในการประมวลผล คุณสามารถแบ่งปันปฏิทินรายการและภาพถ่าย นอกจากนี้ยังใช้ One Note เพื่อให้คุณสามารถแชร์รูปภาพในรายการได้อีกด้วย คุณสามารถเชิญคนที่ไม่มี Windows Phone เข้ามาในห้องของคุณประสบการณ์จะถูก จำกัด มากขึ้นการแชร์ปฏิทินเป็นหนึ่งในคุณสมบัติที่ถูกเน้น

SkyDrive ซิงค์เอกสารสำนักงานของคุณในทุกอุปกรณ์ของคุณและคุณจะได้รับพื้นที่เก็บข้อมูลฟรี 7GB

คำแนะนำในการรักษาความปลอดภัยอุปกรณ์ Windows OS

ต่อไปนี้เป็นแนวทางปฏิบัติเพื่อรักษาความปลอดภัยโทรศัพท์มือถือ รายการนี้ยึดตามแนวทางปฏิบัติที่ดีที่สุด กฎเหล่านี้ไม่ได้บังคับเสมอไปหรือเป็นกฎสากลเหล่านี้

- ล็อกหน้าจอ

- ดาวน์โหลดแอพจากแหล่งที่เชื่อถือได้เท่านั้น

- อัปเดตโทรศัพท์ของคุณด้วยการอัปเดตความปลอดภัย WP8

- ใช้ซอฟต์แวร์เดสก์ท็อป Zune เพื่อสำรองข้อมูลอุปกรณ์ของคุณ

- พยายามเชื่อมต่อกับเครือข่าย Wi-Fi ที่ปลอดภัย

- ตั้งรหัสผ่านสำหรับหน้าจอล็อก WP8

- ปกป้อง WP8 SIM ของคุณ (Subscriber Identity Module) ด้วย PIN

เครื่องมือติดตามอุปกรณ์ Windows OS

FollowMee GPS Tracker

FollowMee เป็นตัวติดตาม GPS สำหรับ Windows phone 8 อุปกรณ์สามารถตรวจสอบย้อนกลับได้ทุกที่ทุกเวลา เมื่อคุณติดตั้งแอปนี้ลงในอุปกรณ์ที่คุณต้องการติดตามแอปจะบันทึกตำแหน่งของแอปอย่างเงียบ ๆ (GPS, WiFi หรือการระบุตำแหน่งเซลลูลาร์) เป็นระยะ ๆ และอัปโหลดไปยังเซิร์ฟเวอร์ที่ปลอดภัย ในการตรวจสอบตำแหน่งของอุปกรณ์ที่คุณติดตามคุณเพียงแค่เรียกดูเว็บไซต์นี้ในเบราว์เซอร์ใดก็ได้ (ไม่ว่าจะเป็นเดสก์ท็อปหรือมือถือ)

เมื่อใช้แอปตัวติดตาม GPS นี้คุณสามารถติดตามเบาะแสของบุตรหลานหรือสมาชิกในครอบครัวคนอื่น ๆ คุณยังสามารถใช้เพื่อวัตถุประสงค์ทางธุรกิจ คุณสามารถใช้เพื่อติดตามพนักงานอุปกรณ์เคลื่อนที่ของ บริษัท หรือฝูงบินของคุณ

BlackBerry OS เป็นระบบปฏิบัติการมือถือที่เป็นกรรมสิทธิ์ซึ่งพัฒนาโดย Research in Motion สำหรับสมาร์ทโฟนและอุปกรณ์พกพาของ BlackBerry ประกอบด้วยเฟรมเวิร์กแอ็พพลิเคชันของบุคคลที่สามที่ใช้ Java ซึ่งใช้ J2ME Mobile Information Device Profile v2 (MIDP2) และ Connected Limited Device Configuration (CLDC) รวมถึง API เฉพาะของ RIM จำนวนหนึ่ง

คุณลักษณะบางอย่างของ BlackBerry ได้แก่ -

- การสนับสนุนแบบเนทีฟสำหรับอีเมลขององค์กร

- เซิร์ฟเวอร์องค์กรของ BlackBerry

- BlackBerry Messenger

- บริการอินเทอร์เน็ตของ BlackBerry

- ไคลเอนต์อีเมล BlackBerry

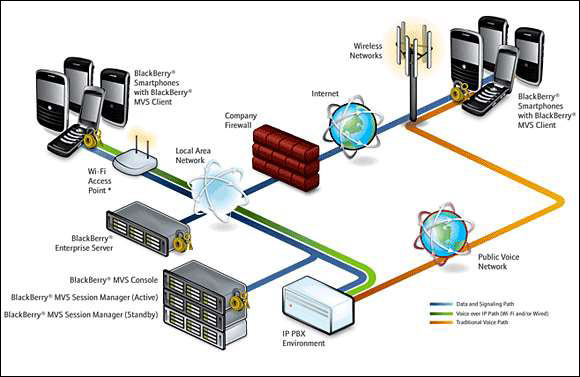

สถาปัตยกรรมโซลูชันองค์กรของ BlackBerry

โซลูชัน Blackberry Enterprise ช่วยให้ผู้ใช้มือถือสามารถเข้าถึงอีเมลองค์กรและแอปพลิเคชันที่สำคัญทางธุรกิจอื่น ๆ แบบไร้สายได้อย่างปลอดภัย BlackBerry Enterprise Solution Architecture ประกอบด้วยองค์ประกอบที่สำคัญ 6 ประการ พวกเขาคือ -

- BlackBerry Enterprise Server

- ระบบข้อมูลมือถือ Blackberry

- สมาร์ทโฟน BlackBerry

- ซอฟต์แวร์ BlackBerry Connect

- โปรแกรม Blackberry Alliance

- บริการโซลูชัน BlackBerry

เซิร์ฟเวอร์ขององค์กรพร้อมกับระบบการส่งข้อความและการทำงานร่วมกันขององค์กรให้การเข้าถึงอีเมลไปยังผู้ใช้มือถือการส่งข้อความโต้ตอบแบบทันทีขององค์กรและเครื่องมือการจัดการข้อมูลส่วนบุคคล ไฟร์วอลล์ที่กำหนดค่าไม่ดีจะเพิ่มความเสี่ยงในการโจมตี เว็บฐานข้อมูลและแอปพลิเคชันเซิร์ฟเวอร์มีช่องโหว่ หากผู้โจมตีตรวจพบช่องโหว่เหล่านั้นก็สามารถทำการโจมตีและเข้าควบคุมเซิร์ฟเวอร์ทั้งหมดได้อย่างง่ายดาย

BlackBerry Attack Vectors

BlackBerry เผชิญกับการโจมตีมากมายเนื่องจากมีเครื่องมือและวิธีการใหม่ ๆ มากมายสำหรับการค้นหาช่องโหว่ที่อาจเกิดขึ้นบนอุปกรณ์ BlackBerry เวกเตอร์โจมตีดึงดูดผู้ใช้ให้ดาวน์โหลดซอฟต์แวร์ที่เป็นอันตรายบนโทรศัพท์มือถือ การค้นหาช่องโหว่ของเว็บไซต์โดยใช้เครื่องมือ ฯลฯ เป็นเทคนิคบางอย่างที่ผู้โจมตีใช้ในการโจมตีอุปกรณ์ BlackBerry นอกเหนือจากเทคนิคเหล่านี้แล้วยังมีเวกเตอร์การโจมตีอีกมากมายที่ช่วยให้ผู้โจมตีสามารถโจมตี BlackBerry ได้ซึ่งรวมถึง -

- การลงนามรหัสที่เป็นอันตราย

- การจัดการหน่วยความจำและกระบวนการ

- การหาประโยชน์จากอีเมล

- ช่องโหว่การเชื่อมต่อ TCP / IP

- Blackberry Malwares

- ไฟล์ JAD ใช้ประโยชน์ได้

- บริการข้อความสั้น (SMS) ใช้ประโยชน์

- การโจมตีข้อมูล PIM

- การโจมตีทางโทรศัพท์

การลงนามรหัสที่เป็นอันตราย

แอปพลิเคชัน BlackBerry ต้องลงนามโดย RIM เพื่อเข้าถึง API ระบบปฏิบัติการได้อย่างสมบูรณ์ หากลายเซ็นที่จำเป็นขาดหายไปหรือแอปพลิเคชันถูกเปลี่ยนแปลงหลังจากลงนาม JVM จะปฏิเสธ / จำกัด การเข้าถึง API ไปยังแอปพลิเคชันหรือจะล้มเหลวในขณะทำงานพร้อมข้อความแสดงข้อผิดพลาด ผู้โจมตีสามารถรับคีย์การลงนามรหัสโดยไม่ระบุตัวตนโดยใช้บัตรเครดิตแบบเติมเงินและรายละเอียดเท็จลงนามแอปพลิเคชันที่เป็นอันตรายและเผยแพร่บนโลกของแอป BlackBerry ผู้โจมตียังสามารถบุกรุกระบบของนักพัฒนาซอฟต์แวร์เพื่อขโมยคีย์การลงนามรหัสและรหัสผ่านเพื่อถอดรหัสคีย์ที่เข้ารหัส

ไฟล์ JAD ใช้ประโยชน์และการจัดการหน่วยความจำ / กระบวนการ

ไฟล์ JAD รวมแอตทริบิวต์ของแอปพลิเคชัน Java เช่นคำอธิบายแอปและรายละเอียดและขนาดของผู้จัดจำหน่ายและระบุ URL ที่สามารถดาวน์โหลดแอปพลิเคชันได้ ใช้เป็นวิธีมาตรฐานในการติดตั้ง Over The Air (OTA) ของแอปพลิเคชัน Java บนอุปกรณ์พกพา J2ME ผู้โจมตีสามารถใช้ที่สร้างขึ้นมาเป็นพิเศษ.jad ไฟล์ที่มีข้อมูลปลอมและหลอกให้ผู้ใช้ติดตั้งแอปที่เป็นอันตราย

บริการข้อความสั้น (SMS) ใช้ประโยชน์

ผู้ใช้พีซีทั่วไปมีแนวโน้มที่จะตกเป็นเป้าของอัตราเบี้ยประกันภัย dialersแอพพลิเคชั่นที่เชื่อมต่อโมเด็มของผู้ใช้กับหมายเลขโทรศัพท์ราคาพิเศษซึ่งส่งผลให้ผู้ให้บริการเรียกเก็บเงินมากกว่าที่คาดไว้ กลไกเดียวกันนี้บังคับใช้ใน BlackBerry แต่ไม่ได้ใช้ SMSes อัตราพิเศษ

การหาประโยชน์จากอีเมล

ใน BlackBerry mobile อีเมลทั้งหมดจะถูกส่งรับและอ่านไฟล์ net.rim.blackberry.api.mailแพ็กเกจและแพ็กเกจนี้สามารถใช้ได้กับแอปพลิเคชันที่ลงนามเท่านั้น บริการไฟล์แนบ BlackBerry รองรับเฉพาะไฟล์ที่มีนามสกุลเช่น. doc, .pdf, .txt, .wpd, .xls และ. ppt แต่สามารถส่งไฟล์ประเภทใดก็ได้ทางอีเมล ไฟล์แนบพร้อมไฟล์type .cod BlackBerry ไม่รองรับ

การโจมตีข้อมูล PIM

ข้อมูลการจัดการข้อมูลส่วนบุคคล (PIM) ในฐานข้อมูล PIM ของอุปกรณ์ BlackBerry ประกอบด้วยสมุดที่อยู่ปฏิทินงานและข้อมูลแผ่นบันทึก ผู้โจมตีสามารถสร้างแอปพลิเคชันที่ลงนามที่เป็นอันตรายซึ่งอ่านข้อมูล PIM ทั้งหมดและส่งไปยังผู้โจมตีโดยใช้กลไกการขนส่งที่แตกต่างกัน แอปพลิเคชันที่เป็นอันตรายยังสามารถลบหรือแก้ไขข้อมูล PIM

ช่องโหว่การเชื่อมต่อ TCP / IP

หากไฟร์วอลล์ของอุปกรณ์ปิดอยู่แอปที่ลงนามแล้วจะสามารถเปิดการเชื่อมต่อ TCP ได้โดยไม่ต้องแจ้งให้ผู้ใช้ทราบ แอปที่เป็นอันตรายที่ติดตั้งในอุปกรณ์สามารถสร้างการเชื่อมต่อย้อนกลับกับผู้โจมตีซึ่งทำให้เขาหรือเธอใช้อุปกรณ์ที่ติดไวรัสเป็นพร็อกซี TCP และเข้าถึงทรัพยากรภายในขององค์กรได้ ผู้โจมตียังสามารถใช้ประโยชน์จากการเชื่อมต่อ TCP ย้อนกลับสำหรับแบ็คดอร์และทำการโจมตีที่รวบรวมข้อมูลที่เป็นอันตรายต่างๆ

ต่อไปนี้เป็นแนวทางปฏิบัติบางประการในการรักษาความปลอดภัยอุปกรณ์ BlackBerry รายการนี้เป็นไปตามแนวทางปฏิบัติที่ดีที่สุดและไม่ใช่กฎสากล

- รักษากลไกการตรวจสอบสำหรับโครงสร้างพื้นฐานเครือข่ายบน BlackBerry Enterprise Network

- ใช้ BlackBerry Protect หรือแอปความปลอดภัยอื่น ๆ เพื่อรักษาความปลอดภัยของข้อมูลที่เป็นความลับ

- ใช้คุณสมบัติการป้องกันเนื้อหาเพื่อปกป้องข้อมูลบน BlackBerry Enterprise Network

- ใช้การเข้ารหัสรหัสผ่านเพื่อป้องกันไฟล์บนอุปกรณ์ BlackBerry

- เปิดใช้งานการเข้ารหัสการ์ด SD / มีเดียการ์ดเพื่อปกป้องข้อมูล

- องค์กรควรปฏิบัติตามนโยบายความปลอดภัยในการจัดการอุปกรณ์ BlackBerry

- ปิดการใช้งานแอพพลิเคชั่นที่ไม่จำเป็นจาก BlackBerry Enterprise Network

- จัดให้มีการฝึกอบรมเกี่ยวกับการรับรู้ด้านความปลอดภัยและการโจมตีอุปกรณ์พกพาบน BlackBerry Enterprise Network

เครื่องมือติดตามอุปกรณ์ BlackBerry

MobileTracker

MobileTracker เป็นอุปกรณ์ติดตามมือถือสำหรับ BlackBerry เป็นเวอร์ชันเชิงพาณิชย์และสามารถดาวน์โหลดได้จาก -http://www.skylab-mobilesystems.com/en/products/mobiletracker_blackberry.html

คุณสมบัติบางอย่าง ได้แก่ -

- บันทึกแทร็กล็อกได้อย่างง่ายดายและดูใน Google Earth หรือเผยแพร่ด้วย Google Maps

- บันทึกแทร็กล็อก GPS

- สามารถติดตามระดับความสูงและเวลาได้

- บันทึก tracklog ด้วยคลิกเดียวที่ง่ายดาย

- ข้อมูลสถิติที่กว้างขวางและการติดตามเบื้องหลัง

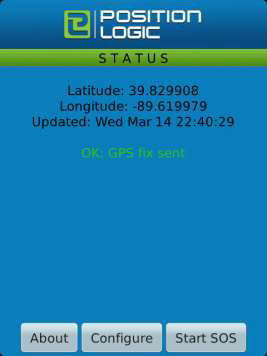

ตำแหน่ง Logic Blackberry Tracker

สามารถดาวน์โหลด Position Logic Blackberry tracker ได้จาก - https://www.positionlogic.com

คุณสมบัติบางอย่าง ได้แก่ -

- การติดตามด้วย GPS ราคาประหยัด

- ปรับปรุงการกำกับดูแลส่วนบุคคล

- กำจัดงานด้านข้าง

- ลดการสูญเสียจากการโจรกรรม

- เพิ่มความรับผิดชอบของพนักงาน

- การใช้งานการติดตั้งและการจัดเตรียมใบอนุญาตที่ง่ายดาย

สปายแวร์มือถือ

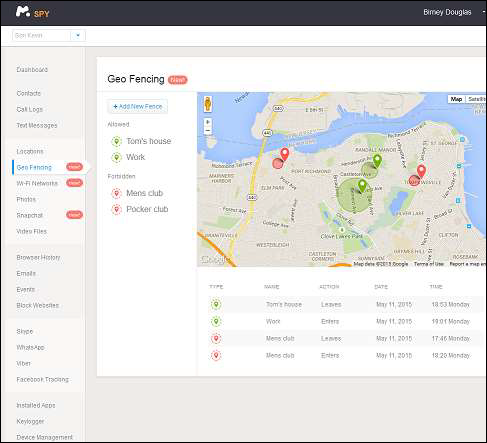

mSpy

mSpy เป็นซอฟต์แวร์สอดแนมเพื่อป้องกันไม่ให้ลูก ๆ ทำสิ่งต่างๆโดยที่คุณไม่รู้ตัว พวกเขาจะทำให้คุณหวังว่าคุณจะสามารถติดตามโทรศัพท์มือถือโดยที่พวกเขาไม่รู้เพียงเพื่อให้แน่ใจว่าพวกเขาจะไม่ทำงาน ไม่ว่าจะเป็นการออกไปเที่ยวกับเพื่อนที่ไม่ถูกต้องหรือสร้างปัญหาคุณอาจต้องการเปลี่ยนโทรศัพท์มือถือของพวกเขาให้เป็นโทรศัพท์สอดแนม สามารถดาวน์โหลดและซื้อได้ที่https://www.mspy.com/blog/mspy-for-blackberry-your-kids-nanny/

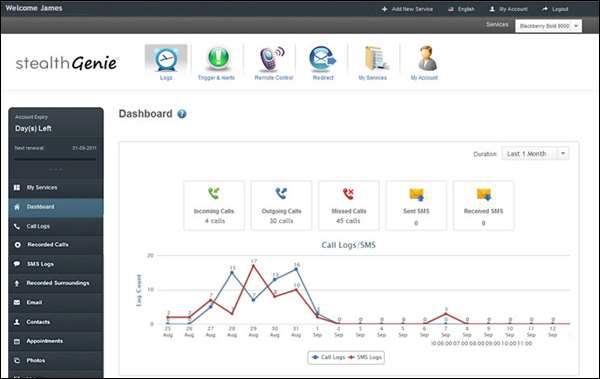

StealthGenie

StealthGenie เป็นอีกหนึ่งสปายแวร์และเป็นแพ็คเกจสอดแนมโทรศัพท์มือถือที่มีคุณสมบัติหลากหลายและใช้งานง่ายสำหรับการตรวจสอบกิจกรรมทั้งหมดบนสมาร์ทโฟนที่ทำงานบน Android, iOS (iPhone) หรือ BlackBerry

StealthGenie มีคุณสมบัติสอดแนมทั้งหมดที่คุณต้องการ คุณจะสามารถอ่านข้อความขาเข้าและขาออกดูบันทึกการโทรอ่านอีเมลติดตามตำแหน่ง GPS สอดแนมการแชทของ Messenger ทันทีตรวจสอบโทรศัพท์จากระยะไกลและฟังการโทรสดของพวกเขา สามารถดาวน์โหลดได้ที่http://www.stealthandroidspy.com/

Mobile Device Managementซอฟต์แวร์ (MDM) เป็นส่วนประกอบที่สำคัญในการตรวจสอบป้องกันจัดการและรองรับอุปกรณ์พกพาและแท็บเล็ตประเภทต่างๆเช่น iPhone, iPad, Android และ BlackBerry พร้อมกับแอปพลิเคชันที่ทำงานบนอุปกรณ์เหล่านี้ ตรวจสอบอุปกรณ์มือถือทั้งหมดที่มีระบบปฏิบัติการที่แตกต่างกันเช่น Android, Windows และ Symbian mobile

MDM ให้บริการแพลตฟอร์มสำหรับการกระจายแอพพลิเคชั่นข้อมูลและการกำหนดค่าผ่านทางอากาศหรือแบบใช้สายสำหรับอุปกรณ์พกพาทุกประเภทพร้อมกับโทรศัพท์มือถือสมาร์ทโฟนคอมพิวเตอร์แท็บเล็ต ฯลฯ

ด้วยความช่วยเหลือของ MDM นโยบายทั่วทั้งองค์กรสามารถนำไปใช้ได้อย่างง่ายดายเพื่อลดต้นทุนการสนับสนุนเวลาและภัยคุกคามทางธุรกิจและความปลอดภัย สามารถจัดการอุปกรณ์ที่เป็นของ บริษัท เป็นของผู้บริโภคและอุปกรณ์ที่เป็นของพนักงานทั่วทั้งองค์กรได้อย่างง่ายดายด้วยความช่วยเหลือ

MDM สามารถลดต้นทุนการสนับสนุนและลดภัยคุกคามทางธุรกิจได้เพียงแค่ปกป้องและควบคุมข้อมูลและการตั้งค่าทั้งหมดของอุปกรณ์มือถือทั้งหมดในเครือข่าย

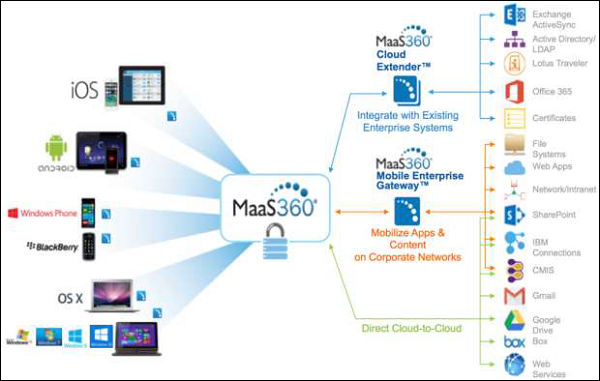

MaaS360 Mobile Device Management Solutions

โซลูชัน MaaS360 Mobile Device Management เป็นโซลูชันของ IBM และเป็นซอฟต์แวร์ที่ช่วยให้คุณตรวจสอบและควบคุมอุปกรณ์เคลื่อนที่ที่เข้ามาในองค์กรไม่ว่าจะจัดหาโดย บริษัท หรือเป็นส่วนหนึ่งของโปรแกรม Bring Your Own Device (BYOD) สามารถดาวน์โหลดได้ที่https://www-03.ibm.com/security/mobile/maas360.html

เทคนิคนี้ช่วยให้องค์กรสามารถใช้วงจรชีวิตของ MDM สำหรับอุปกรณ์ต่างๆเช่นสมาร์ทโฟนและแท็บเล็ตรวมถึง iPhone, iPads, Androids, Windows Phone, BlackBerrys และ Kindle Fires MaaS360 ใช้แพลตฟอร์มคลาวด์ในตัวช่วยเพิ่มความคล่องตัวให้กับ MDM ด้วยการมองเห็นและการควบคุมที่ดีขึ้นซึ่งครอบคลุมทั้งอุปกรณ์มือถือแอปพลิเคชันและเอกสาร

นำอุปกรณ์ของคุณมาเอง (BYOD)

BYOD - เรียกอีกอย่างว่า Bring Your Own Technology (BYOT) นำโทรศัพท์ของคุณมาเอง (BYOP) และนำคอมพิวเตอร์ส่วนตัวของคุณมาเอง (BYOPC) หมายถึงนโยบายการอนุญาตให้พนักงานนำอุปกรณ์พกพาส่วนตัว (แล็ปท็อปแท็บเล็ตและสมาร์ท โทรศัพท์) ไปยังที่ทำงานและใช้อุปกรณ์เหล่านั้นเพื่อเข้าถึงข้อมูลและแอปพลิเคชันของ บริษัท ที่มีสิทธิพิเศษ

มีสี่ตัวเลือกพื้นฐานซึ่งอนุญาตให้ -

- เข้าถึงอุปกรณ์ส่วนตัวได้ไม่ จำกัด

- เข้าถึงเฉพาะระบบและข้อมูลที่ไม่ละเอียดอ่อน

- เข้าถึง แต่ด้วยไอทีที่ควบคุมอุปกรณ์ส่วนตัวแอปและข้อมูลที่จัดเก็บไว้

- เข้าถึงในขณะที่ป้องกันการจัดเก็บข้อมูลในเครื่องบนอุปกรณ์ส่วนบุคคล

ความเสี่ยง BYOD

การนำ BYOD ไปใช้ใน บริษัท มีความเสี่ยงในตัวเองและมีดังนี้ -

- เพิ่มความเป็นไปได้ที่ข้อมูลจะรั่วไหลใน บริษัท

- เพิ่มความเป็นไปได้ในการหาประโยชน์ใน บริษัท เนื่องจากมีอุปกรณ์มือถือมากขึ้นในเครือข่าย

- โอกาสในการผสมข้อมูลส่วนบุคคลกับข้อมูลงาน

- เพิ่มความเป็นไปได้ในการเข้าถึงข้อมูลที่ไม่ได้รับอนุญาต

การดำเนินนโยบาย BYOD

ต่อไปนี้เป็นแนวทางการรักษาความปลอดภัยสำหรับทั้งผู้ดูแลระบบและพนักงาน

แนวทางการรักษาความปลอดภัย BYOD สำหรับผู้ดูแลระบบ

ผู้ดูแลระบบควรปฏิบัติตามคำแนะนำที่ระบุไว้ที่นี่เพื่อใช้การรักษาความปลอดภัยอุปกรณ์เคลื่อนที่ -

เผยแพร่นโยบายระดับองค์กรที่ระบุการใช้อุปกรณ์ระดับผู้บริโภคที่ยอมรับได้และนำอุปกรณ์ของคุณมาเองในองค์กร

เผยแพร่นโยบายองค์กรสำหรับระบบคลาวด์

เปิดใช้มาตรการรักษาความปลอดภัยเช่นโปรแกรมป้องกันไวรัสเพื่อปกป้องข้อมูลในดาต้าเซ็นเตอร์

ใช้นโยบายที่ระบุระดับของแอปพลิเคชันและการเข้าถึงข้อมูลที่อนุญาตให้ใช้กับอุปกรณ์ระดับผู้บริโภคและเป็นสิ่งต้องห้าม

ระบุการหมดเวลาของเซสชันผ่าน Access Gateway

ระบุว่าสามารถแคชรหัสผ่านโดเมนบนอุปกรณ์ได้หรือไม่หรือผู้ใช้ต้องป้อนรหัสทุกครั้งที่ร้องขอการเข้าถึง

กำหนดวิธีการพิสูจน์ตัวตน Access Gateway ที่อนุญาตจากสิ่งต่อไปนี้ -

ไม่มีการรับรองความถูกต้อง

โดเมนเท่านั้น

RSA SecurlD เท่านั้น

โดเมน + RSA SecurlD

การตรวจสอบ SMS

แนวทางการรักษาความปลอดภัย BYOD สำหรับพนักงาน

ปิดการรวบรวมข้อมูลการวินิจฉัยและการใช้งานภายใต้การตั้งค่า / ทั่วไป / เกี่ยวกับ

ใช้การอัปเดตซอฟต์แวร์เมื่อมีรุ่นใหม่

การบันทึกและข้อมูลที่ จำกัด บนอุปกรณ์

การเข้ารหัสอุปกรณ์และการแก้ไขแอปพลิเคชัน

สภาพแวดล้อมการทำงานที่มีการจัดการ

สภาพแวดล้อมแอปพลิเคชันที่มีการจัดการ

กดปุ่มเปิดปิดเพื่อล็อคอุปกรณ์ทุกครั้งที่ไม่ได้ใช้งาน

ตรวจสอบตำแหน่งเครื่องพิมพ์ก่อนพิมพ์เอกสารสำคัญ

ใช้รหัสล็อคเพื่อป้องกันการเข้าถึงอุปกรณ์มือถือ พิจารณารหัสแปดอักขระที่ไม่ใช่รหัสธรรมดา

รายงานอุปกรณ์ที่สูญหายหรือถูกขโมยไปยัง IT เพื่อให้สามารถปิดใช้งานใบรับรองและวิธีการเข้าถึงอื่น ๆ ที่เกี่ยวข้องกับอุปกรณ์ได้

บทนี้อธิบายแนวทางและเครื่องมือบางอย่างที่เกี่ยวข้องกับการรักษาความปลอดภัยมือถือ เพื่อป้องกันตัวเราเองจากฟิชชิง SMS คุณต้องคำนึงถึงกฎบางประการ

บริษัท การเงินจะไม่ขอข้อมูลส่วนตัวหรือข้อมูลทางการเงินเช่นชื่อผู้ใช้รหัสผ่าน PIN หรือหมายเลขบัตรเครดิตหรือเดบิตทางข้อความ

Smishingการหลอกลวงพยายามสร้างความรู้สึกเร่งด่วนที่ผิดพลาดโดยขอให้มีการตอบสนองทันทีที่จำเป็น ใจเย็น ๆ และวิเคราะห์ SMS

อย่าเปิดลิงก์ในข้อความที่ไม่ได้ร้องขอ

อย่าโทรหาหมายเลขโทรศัพท์ที่อยู่ในข้อความที่ไม่ได้ร้องขอ คุณควรติดต่อธนาคารรัฐบาลหน่วยงานหรือ บริษัท ที่ระบุในข้อความโดยใช้ข้อมูลที่ระบุไว้ในบันทึกของคุณหรือในหน้าเว็บอย่างเป็นทางการ

อย่าตอบสนองต่อข้อความที่น่าสยดสยองแม้ว่าจะขอให้ผู้ส่งหยุดติดต่อคุณ

ใช้ความระมัดระวังในการแจ้งหมายเลขโทรศัพท์มือถือหรือข้อมูลอื่น ๆ เพื่อตอบสนองต่อโฆษณาป๊อปอัปและข้อเสนอ "ทดลองใช้ฟรี"

ยืนยันตัวตนของผู้ส่งและใช้เวลาถามตัวเองว่าเหตุใดผู้ส่งจึงขอข้อมูลของคุณ

ระมัดระวังข้อความจากผู้ส่งที่ไม่รู้จักรวมถึงข้อความผิดปกติจากผู้ส่งที่คุณรู้จักและอัปเดตซอฟต์แวร์และแอปพลิเคชันด้านความปลอดภัยของคุณให้ทันสมัยอยู่เสมอ

BullGuard Mobile Security

BullGuard Mobile Security มอบโปรแกรมป้องกันไวรัสโทรศัพท์มือถือที่สมบูรณ์แบบสำหรับไวรัสโทรศัพท์มือถือทั้งหมด คุณสมบัติบางอย่าง ได้แก่ -

- คุณสมบัติป้องกันการโจรกรรมที่เข้มงวด - ล็อคค้นหาตำแหน่งและเช็ดอุปกรณ์จากระยะไกลหากสูญหายหรือถูกขโมย

- โปรแกรมป้องกันไวรัสที่แข็งแกร่ง - ให้การป้องกันมัลแวร์อย่างสมบูรณ์

- สแกนไวรัสอัตโนมัติคุณจึงได้รับข้อมูลล่าสุดอยู่เสมอ

- สำรองและกู้คืนข้อมูลสำคัญของคุณด้วยการคลิกเพียงครั้งเดียว

- บล็อกการโทรและข้อความ SMS ที่ไม่ต้องการ

- การป้องกันซิมสำหรับการล้างข้อมูลหรือการล็อกหากมีคนพยายามเปลี่ยนซิม

- ไม่ทำให้แบตเตอรี่หมด

- การออกแบบที่เรียบง่ายอย่างหรูหราจึงใช้งานง่าย

หน้าเว็บอย่างเป็นทางการคือ https://www.bullguard.com/

มีสองเวอร์ชันฟรีและพรีเมียมซึ่งเป็นเชิงพาณิชย์

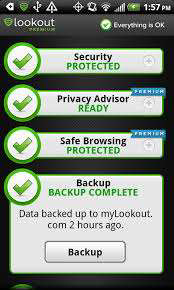

ระวัง

Lookout เป็นเครื่องมือป้องกันมือถือที่ให้คุณปกป้องมือถือของคุณจากภัยคุกคามบนมือถือ ช่วยให้คุณหลีกเลี่ยงพฤติกรรมเสี่ยงเช่นการเชื่อมต่อกับเครือข่าย Wi-Fi ที่ไม่ปลอดภัยดาวน์โหลดแอปที่เป็นอันตรายหรือคลิกลิงก์หลอกลวงเพื่อป้องกันการขโมยข้อมูลประจำตัวการฉ้อโกงทางการเงินและการสูญเสียข้อมูลส่วนบุคคลส่วนใหญ่ของคุณ

ให้การสำรองข้อมูลมือถือของคุณอย่างปลอดภัยไร้รอยต่อโดยอัตโนมัติทางอากาศและช่วยให้คุณค้นหาโทรศัพท์ของคุณได้หากโทรศัพท์สูญหายหรือถูกขโมย แดชบอร์ดช่วยให้คุณจัดการโทรศัพท์ของคุณจากระยะไกลได้ หน้าเว็บอย่างเป็นทางการคือhttps://www.lookout.com/

WISeID

WISelD ให้พื้นที่จัดเก็บข้อมูลเข้ารหัสที่ปลอดภัยและใช้งานง่ายสำหรับข้อมูลส่วนบุคคลข้อมูลระบุตัวตนส่วนบุคคล (Pll) PIN บัตรเครดิตและบัตรสะสมคะแนนบันทึกย่อและข้อมูลอื่น ๆ ช่วยให้คุณสามารถจัดเก็บเว็บไซต์ชื่อผู้ใช้และรหัสผ่านและเข้าสู่ระบบเว็บไซต์โปรดของคุณได้อย่างรวดเร็วผ่านอุปกรณ์มือถือของคุณ หน้าเว็บอย่างเป็นทางการคือhttps://www.wiseid.com/

ซิป

เครื่องมือป้องกันมือถือนี้ใช้เอ็นจิ้นการตรวจจับ z9 บนอุปกรณ์เพื่อตรวจสอบพฤติกรรมที่เป็นอันตรายทั้งอุปกรณ์และตรวจจับภัยคุกคามที่รู้จักและไม่รู้จักแบบไดนามิกในแบบเรียลไทม์

ใช้ประโยชน์จากแมชชีนเลิร์นนิงเพื่อวิเคราะห์ความเบี่ยงเบนต่อพฤติกรรมของอุปกรณ์และทำการตัดสินใจเกี่ยวกับตัวบ่งชี้การประนีประนอมเพื่อระบุประเภทของการโจมตีที่เฉพาะเจาะจงและจำแนกประเภทการโจมตีแบบศูนย์

zIPS ใช้คำแนะนำในการตอบสนองต่อเหตุการณ์อย่างรวดเร็วและการตัดสินใจเมื่อพบกิจกรรมที่เป็นอันตราย ช่วยในการใช้ BYOD อย่างปลอดภัย หน้าเว็บอย่างเป็นทางการคือhttps://www.zimperium.com/zips-mobile-ips

สปายแวร์เครื่องมือป้องกันมือถืออื่น ๆ

เครื่องมือป้องกันอื่น ๆ ที่สามารถใช้ได้ ได้แก่ -

ESET Mobile Security มีให้ที่ https://www.eset.com

Norton Mobile Security มีให้ที่ https://us.norton.com

Kaspersky Mobile Security มีให้ที่ https://www.kaspersky.co.in/

McAfee Mobile Security มีให้ที่ https://www.mcafeemobilesecurity.com

AVG AntiVirus Pro สำหรับ Android มีจำหน่ายที่ https://www.avg.com

avast! Mobile Security มีให้ที่https://www.avast.com

F-Secure Mobile Security มีให้ที่ https://www.f-secure.com

Trend Micro Mobile Security มีให้ที่ https://www.trendmicro.com

Webroot Secure Anywhere Mobile มีให้ที่ https://www.webroot.com

NetQin Mobile Security มีให้ที่ http://www.netain.com

ในบทนี้เราจะพูดถึงแนวคิดพื้นฐานของการทดสอบการเจาะของโทรศัพท์มือถือ อย่างที่คุณจะเห็นมันแตกต่างกันไปตามระบบปฏิบัติการ

การทดสอบปากกาโทรศัพท์ Android

ขั้นตอนพื้นฐานในโทรศัพท์ Android OS มีดังต่อไปนี้ -

Step 1 - รูทระบบปฏิบัติการด้วยความช่วยเหลือของเครื่องมือเช่น SuperOneClick, Superboot, Universal Androot และ Unrevoked เพื่อให้สามารถเข้าถึงระบบปฏิบัติการและแอพระดับผู้ดูแลระบบได้

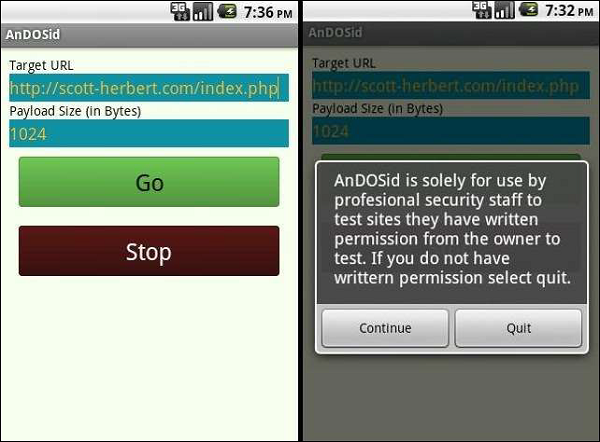

Step 2- ทำการโจมตี DoS เพื่อทำการทดสอบความเครียดของ Apps หรือ OS ซึ่งสามารถทำได้ด้วย AnDOSid สามารถดาวน์โหลดได้จากhttps://github.com/Scott-Herbert/AnDOSid

Step 3- ตรวจหาช่องโหว่ในเว็บเบราว์เซอร์ ตรวจสอบเป็นหลักว่ามีข้อผิดพลาดในการเขียนสคริปต์ข้ามแอปพลิเคชันในเบราว์เซอร์ Android หรือไม่

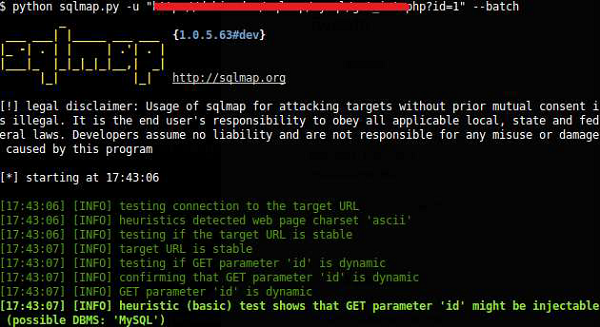

Step 4- ตรวจสอบช่องโหว่ของ SQLite โดยส่วนใหญ่มีจุดประสงค์เพื่อตรวจสอบข้อมูลที่ละเอียดอ่อนหากอยู่ในรูปแบบที่เข้ารหัส (เช่นรหัสผ่านผู้ติดต่อลิงก์ฐานข้อมูล ฯลฯ ) หนึ่งในเครื่องมือที่ดีที่สุดที่ใช้สำหรับสิ่งนี้คือ sqlmap ซึ่งพบได้ในการแจกแจงแบบกาลี

Step 5- พยายามแก้ไขขโมยแทนที่ข้อมูลของผู้ใช้ สามารถดาวน์โหลดได้https://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 - ตรวจจับการรั่วไหลของความสามารถในอุปกรณ์ Android โดยใช้เครื่องมือ Woodpecker

การทดสอบปากกา iPhone

Step 1 - ลอง Jailbreak iPhone โดยใช้เครื่องมือเช่น Redsn0w, Absinthe, Sn0wbreeze และ PwnageTool

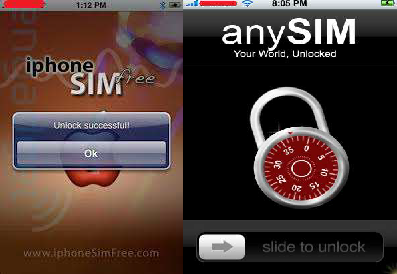

Step 2- ลองปลดล็อก iPhone ในการปลดล็อก iPhone ให้ใช้เครื่องมือเช่น iPhoneSimFree ซึ่งสามารถดาวน์โหลดได้จากhttp://www.iphonesimfree.com และ anySIM

Step 3- ใช้ SmartCover เพื่อข้ามรหัสที่คุณต้องทำตามขั้นตอนเหล่านี้: กดปุ่มเปิด / ปิดของอุปกรณ์ปฏิบัติการ iOS ค้างไว้จนกว่าข้อความปิดเครื่องจะปรากฏขึ้น ปิดฝาครอบอัจฉริยะจนกว่าหน้าจอจะปิดและเปิดฝาครอบอัจฉริยะหลังจากนั้นไม่กี่วินาที กดปุ่มยกเลิกเพื่อข้ามการรักษาความปลอดภัยรหัสรหัสผ่าน

Step 4- แฮ็ค iPhone โดยใช้ Metasploit ซึ่งรวมอยู่ในการแจกจ่าย Kali ใช้เครื่องมือ Metasploit เพื่อใช้ประโยชน์จากช่องโหว่ใน iPhone โดยพิจารณาจากช่องโหว่ที่คุณพบ

เนื่องจาก Metasploit เป็นผลิตภัณฑ์ของ บริษัท Rapit7 สามารถดูรายละเอียดเพิ่มเติมได้ที่ https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3.

Step 5 - ตรวจสอบจุดเชื่อมต่อที่มีชื่อและประเภทการเข้ารหัสเดียวกัน

Step 6- ทำการโจมตีแบบ man-in-the-middle / SSL โดยสกัดกั้นพารามิเตอร์ไร้สายของอุปกรณ์ iOS บนเครือข่าย Wi-Fi ส่งแพ็กเก็ตที่เป็นอันตรายบนเครือข่าย Wi-Fi โดยใช้เครื่องมือ Cain & Abel หรือแม้แต่ Wireshark

Step 7- ตรวจสอบว่าข้อมูลที่ผิดรูปแบบสามารถส่งไปยังอุปกรณ์ได้หรือไม่ ใช้เทคนิควิศวกรรมสังคมเช่นการส่งอีเมลหรือ SMS เพื่อหลอกให้ผู้ใช้เปิดลิงก์ที่มีหน้าเว็บที่เป็นอันตราย

การทดสอบปากกา Windows Phone

ต่อไปนี้เป็นขั้นตอนสำหรับการทดสอบปากกาของ Windows phone

Step 1- พยายามปิดโทรศัพท์โดยส่ง SMS ส่ง SMS ไปที่โทรศัพท์ซึ่งจะปิดมือถือและรีบูตอีกครั้ง

Step 2- ลองแหกคุกโทรศัพท์ Windows ใช้โปรแกรม WindowBreak ในการเจลเบรค / ปลดล็อก Windows phone คุณสามารถรับรายละเอียดเพิ่มเติมเกี่ยวกับเครื่องมือนี้ได้ในลิงค์http://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3- ตรวจสอบการเข้ารหัสบนอุปกรณ์ ตรวจสอบว่าข้อมูลในโทรศัพท์สามารถเข้าถึงได้โดยไม่ต้องใช้รหัสผ่านหรือ PIN

Step 4- ตรวจหาช่องโหว่ใน Windows Phone Internet Explorer ตรวจสอบว่าข้อบกพร่องในฟังก์ชัน CSS ใน Internet Explorer ช่วยให้ผู้โจมตีสามารถเข้าถึงได้อย่างสมบูรณ์ทางโทรศัพท์ผ่านการเรียกใช้รหัสระยะไกลหรือไม่

การทดสอบปากกา BlackBerry

Step 1- ประการแรกคุณทำแบล็คแจ็คบน BlackBerry ใช้เครื่องมือ BBProxy เพื่อจี้การเชื่อมต่อ BlackBerry ซึ่งสามารถพบได้บนอินเทอร์เน็ต

Step 2- ตรวจสอบข้อบกพร่องในขั้นตอนการลงนามรหัสแอปพลิเคชัน รับคีย์การลงนามรหัสโดยใช้บัตรเครดิตแบบเติมเงินและรายละเอียดเท็จลงนามในแอปพลิเคชันที่เป็นอันตรายและเผยแพร่ในโลกของแอป BlackBerry

Step 3- ทำการหาประโยชน์จากอีเมล ส่งอีเมลหรือข้อความเพื่อหลอกให้ผู้ใช้ดาวน์โหลดสิ่งที่เป็นอันตราย.cod ไฟล์แอปพลิเคชันบนอุปกรณ์ BlackBerry

Step 4- ทำการโจมตี DoS ลองส่งแพ็กเก็ต Server Routing Protocol (SRP) ที่ผิดรูปแบบจากเครือข่าย BlackBerry ไปยังเราเตอร์เพื่อทำให้เกิดการโจมตี DoS เครื่องมือบางอย่างถูกกล่าวถึงในบทก่อนหน้านี้

Step 5- ตรวจหาช่องโหว่ในเบราว์เซอร์ BlackBerry ส่งลิงก์เว็บที่ออกแบบมาเพื่อประสงค์ร้ายและหลอกให้ผู้ใช้เปิดลิงก์ที่มีหน้าเว็บที่เป็นอันตรายบนอุปกรณ์ BlackBerry

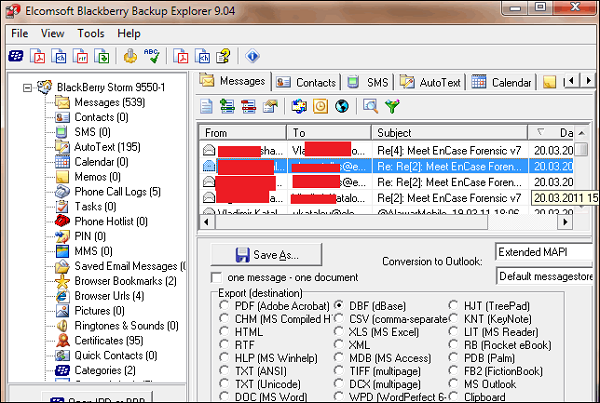

Step 6- ค้นหาไฟล์ที่ป้องกันด้วยรหัสผ่าน ใช้เครื่องมือเช่น Elcomsoft Phone Password Breaker ที่สามารถกู้คืนไฟล์ที่ป้องกันด้วยรหัสผ่านและสำรองข้อมูลจากอุปกรณ์ BlackBerry

ชุดเครื่องมือทดสอบปากกามือถือ

ZANTI

zANTI เป็นชุดเครื่องมือทดสอบการเจาะระบบมือถือที่ช่วยให้ผู้จัดการความปลอดภัยไอทีและเพนเทสเตอร์สามารถทำการตรวจสอบความปลอดภัยที่ซับซ้อนได้ มันจำลองความสามารถของแฮ็กเกอร์ขั้นสูงในเครือข่ายขององค์กรผ่านแอพมือถือที่ใช้งานง่าย มีสองเวอร์ชัน - ฟรีสำหรับชุมชนและเชิงพาณิชย์สำหรับองค์กร สามารถดาวน์โหลดได้จากhttps://www.zimperium.com/zanti-mobile-penetration-testing

นอกจากนี้ยังสแกนเครือข่ายโดยค้นหาการตรวจสอบสิทธิ์ที่เปิดเผยลับๆและการโจมตีแบบเดรัจฉานการโจมตี DNS และโปรโตคอลเฉพาะและจุดเชื่อมต่อโกงโดยใช้การสแกนการลาดตระเวนเครือข่ายที่ปรับแต่งได้เต็มรูปแบบ

วินิจฉัยช่องโหว่ภายในอุปกรณ์พกพาหรือเว็บไซต์โดยอัตโนมัติโดยใช้โฮสต์ของการทดสอบการเจาะซึ่งรวมถึง man-in-the-Middle (MITM) การถอดรหัสรหัสผ่านและ Metasploit

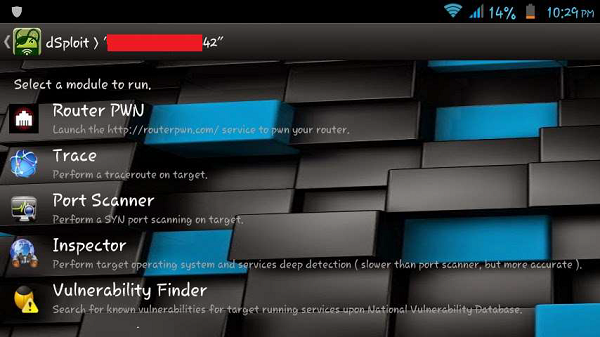

dSploit

dSploit เป็นเครื่องมือทดสอบการเจาะที่พัฒนาขึ้นสำหรับระบบปฏิบัติการ Android ประกอบด้วยโมดูลต่างๆที่สามารถทำการประเมินความปลอดภัยของเครือข่ายบนเครือข่ายไร้สาย

dSploit ช่วยให้คุณสามารถทำงานต่างๆเช่นการทำแผนที่เครือข่ายการสแกนช่องโหว่การถอดรหัสรหัสผ่านการโจมตีแบบ Man-In-The-Middle และอื่น ๆ อีกมากมาย สามารถดูข้อมูลเพิ่มเติมได้ที่https://github.com/evilsocket และสามารถดาวน์โหลดได้จาก https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (กล่องเครื่องมือของแฮ็กเกอร์)

Hackode เป็นแอปพลิเคชั่นทดสอบการเจาะระบบ Android อีกตัวซึ่งมีคุณสมบัติที่แตกต่างกันเช่น: การลาดตระเวน, การแฮ็กของ Google, Google Dorks, Whois, การสแกน, Ping Traceroute, DNS lookup, IP, MX Records, DNS Dig Exploits, Security RSS Feed สามารถดาวน์โหลดได้จากhttps://play.google.com/store/apps/details?id=com.techfond.hackode