ความปลอดภัยมือถือ - BlackBerry OS

BlackBerry OS เป็นระบบปฏิบัติการมือถือที่เป็นกรรมสิทธิ์ซึ่งพัฒนาโดย Research in Motion สำหรับสมาร์ทโฟนและอุปกรณ์พกพาของ BlackBerry ประกอบด้วยเฟรมเวิร์กแอ็พพลิเคชันของบุคคลที่สามที่ใช้ Java ซึ่งใช้ J2ME Mobile Information Device Profile v2 (MIDP2) และ Connected Limited Device Configuration (CLDC) รวมถึง API เฉพาะของ RIM จำนวนหนึ่ง

คุณลักษณะบางอย่างของ BlackBerry ได้แก่ -

- การสนับสนุนแบบเนทีฟสำหรับอีเมลขององค์กร

- เซิร์ฟเวอร์องค์กรของ BlackBerry

- BlackBerry Messenger

- บริการอินเทอร์เน็ตของ BlackBerry

- ไคลเอนต์อีเมล BlackBerry

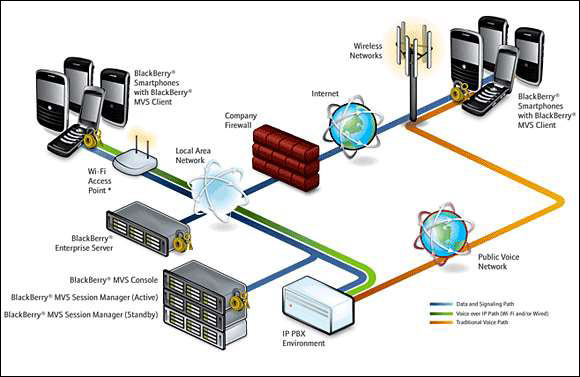

สถาปัตยกรรมโซลูชันองค์กรของ BlackBerry

โซลูชัน Blackberry Enterprise ช่วยให้ผู้ใช้มือถือสามารถเข้าถึงอีเมลองค์กรและแอปพลิเคชันที่สำคัญทางธุรกิจอื่น ๆ แบบไร้สายได้อย่างปลอดภัย BlackBerry Enterprise Solution Architecture ประกอบด้วยองค์ประกอบที่สำคัญ 6 ประการ พวกเขาคือ -

- BlackBerry Enterprise Server

- ระบบข้อมูลมือถือ Blackberry

- สมาร์ทโฟน BlackBerry

- ซอฟต์แวร์ BlackBerry Connect

- โปรแกรม Blackberry Alliance

- บริการโซลูชัน BlackBerry

เซิร์ฟเวอร์ขององค์กรพร้อมกับระบบการส่งข้อความและการทำงานร่วมกันขององค์กรให้การเข้าถึงอีเมลไปยังผู้ใช้มือถือการส่งข้อความโต้ตอบแบบทันทีขององค์กรและเครื่องมือการจัดการข้อมูลส่วนบุคคล ไฟร์วอลล์ที่กำหนดค่าไม่ดีจะเพิ่มความเสี่ยงในการโจมตี เว็บฐานข้อมูลและแอปพลิเคชันเซิร์ฟเวอร์มีช่องโหว่ หากผู้โจมตีตรวจพบช่องโหว่เหล่านั้นก็สามารถทำการโจมตีและเข้าควบคุมเซิร์ฟเวอร์ทั้งหมดได้อย่างง่ายดาย

BlackBerry Attack Vectors

BlackBerry เผชิญกับการโจมตีมากมายเนื่องจากมีเครื่องมือและวิธีการใหม่ ๆ มากมายสำหรับค้นหาช่องโหว่ที่อาจเกิดขึ้นบนอุปกรณ์ BlackBerry เวกเตอร์โจมตีดึงดูดผู้ใช้ให้ดาวน์โหลดซอฟต์แวร์ที่เป็นอันตรายบนโทรศัพท์มือถือ การค้นหาช่องโหว่ของเว็บไซต์โดยใช้เครื่องมือ ฯลฯ เป็นเทคนิคบางอย่างที่ผู้โจมตีใช้ในการโจมตีอุปกรณ์ BlackBerry นอกเหนือจากเทคนิคเหล่านี้แล้วยังมีเวกเตอร์การโจมตีอีกมากมายที่ช่วยให้ผู้โจมตีสามารถโจมตี BlackBerry ได้ซึ่งรวมถึง -

- การลงนามรหัสที่เป็นอันตราย

- การจัดการหน่วยความจำและกระบวนการ

- การหาประโยชน์จากอีเมล

- ช่องโหว่การเชื่อมต่อ TCP / IP

- Blackberry Malwares

- ไฟล์ JAD ใช้ประโยชน์ได้

- บริการข้อความสั้น (SMS) ใช้ประโยชน์

- การโจมตีข้อมูล PIM

- การโจมตีทางโทรศัพท์

การลงนามรหัสที่เป็นอันตราย

แอปพลิเคชัน BlackBerry ต้องลงนามโดย RIM เพื่อเข้าถึง API ระบบปฏิบัติการได้อย่างสมบูรณ์ หากลายเซ็นที่จำเป็นขาดหายไปหรือแอปพลิเคชันถูกเปลี่ยนแปลงหลังจากลงนาม JVM จะปฏิเสธ / จำกัด การเข้าถึง API ไปยังแอปพลิเคชันหรือจะล้มเหลวในขณะทำงานพร้อมข้อความแสดงข้อผิดพลาด ผู้โจมตีสามารถรับคีย์การลงนามรหัสโดยไม่ระบุตัวตนโดยใช้บัตรเครดิตแบบเติมเงินและรายละเอียดเท็จลงนามแอปพลิเคชันที่เป็นอันตรายและเผยแพร่บนโลกของแอป BlackBerry ผู้โจมตียังสามารถบุกรุกระบบของนักพัฒนาซอฟต์แวร์เพื่อขโมยคีย์การลงนามรหัสและรหัสผ่านเพื่อถอดรหัสคีย์ที่เข้ารหัส

ไฟล์ JAD ใช้ประโยชน์และการจัดการหน่วยความจำ / กระบวนการ

ไฟล์ JAD ประกอบด้วยแอตทริบิวต์ของแอปพลิเคชัน Java เช่นคำอธิบายแอปและรายละเอียดและขนาดของผู้จัดจำหน่ายและระบุ URL ที่สามารถดาวน์โหลดแอปพลิเคชันได้ ใช้เป็นวิธีมาตรฐานในการติดตั้ง Over The Air (OTA) ของแอปพลิเคชัน Java บนอุปกรณ์มือถือ J2ME ผู้โจมตีสามารถใช้ที่สร้างขึ้นมาเป็นพิเศษ.jad ไฟล์ที่มีข้อมูลปลอมและหลอกให้ผู้ใช้ติดตั้งแอปที่เป็นอันตราย

บริการข้อความสั้น (SMS) ใช้ประโยชน์

ผู้ใช้พีซีทั่วไปมีแนวโน้มที่จะตกเป็นเป้าของอัตราเบี้ยประกันภัย dialersแอพพลิเคชั่นที่เชื่อมต่อโมเด็มของผู้ใช้กับหมายเลขโทรศัพท์ราคาพิเศษซึ่งส่งผลให้ผู้ให้บริการเรียกเก็บเงินมากกว่าที่คาดไว้ กลไกเดียวกันนี้บังคับใช้ใน BlackBerry แต่ไม่ได้ใช้ SMSes ราคาพิเศษ

การหาประโยชน์จากอีเมล

ใน BlackBerry mobile อีเมลทั้งหมดจะถูกส่งรับและอ่านไฟล์ net.rim.blackberry.api.mailแพ็กเกจและแพ็กเกจนี้สามารถใช้ได้กับแอปพลิเคชันที่ลงนามเท่านั้น บริการไฟล์แนบ BlackBerry รองรับเฉพาะไฟล์ที่มีนามสกุลเช่น. doc, .pdf, .txt, .wpd, .xls และ. ppt แต่สามารถส่งไฟล์ประเภทใดก็ได้ทางอีเมล ไฟล์แนบพร้อมไฟล์type .cod BlackBerry ไม่รองรับ

การโจมตีข้อมูล PIM

ข้อมูลการจัดการข้อมูลส่วนบุคคล (PIM) ในฐานข้อมูล PIM ของอุปกรณ์ BlackBerry ประกอบด้วยสมุดที่อยู่ปฏิทินงานและข้อมูลแผ่นบันทึก ผู้โจมตีสามารถสร้างแอปพลิเคชันที่ลงนามที่เป็นอันตรายซึ่งอ่านข้อมูล PIM ทั้งหมดและส่งไปยังผู้โจมตีโดยใช้กลไกการขนส่งที่แตกต่างกัน แอปพลิเคชันที่เป็นอันตรายยังสามารถลบหรือแก้ไขข้อมูล PIM

ช่องโหว่การเชื่อมต่อ TCP / IP

หากไฟร์วอลล์ของอุปกรณ์ปิดอยู่แอปที่ลงนามแล้วจะสามารถเปิดการเชื่อมต่อ TCP ได้โดยไม่ต้องแจ้งให้ผู้ใช้ทราบ แอปที่เป็นอันตรายที่ติดตั้งในอุปกรณ์สามารถสร้างการเชื่อมต่อย้อนกลับกับผู้โจมตีซึ่งทำให้เขาหรือเธอใช้อุปกรณ์ที่ติดไวรัสเป็นพร็อกซี TCP และเข้าถึงทรัพยากรภายในขององค์กรได้ ผู้โจมตียังสามารถใช้ประโยชน์จากการเชื่อมต่อ TCP ย้อนกลับสำหรับแบ็คดอร์และทำการโจมตีที่รวบรวมข้อมูลที่เป็นอันตรายต่างๆ