Siber Güvenlik Stratejileri

Güvenli bir siber uzay tasarlamak ve uygulamak için bazı katı stratejiler uygulamaya konmuştur. Bu bölüm, aşağıdakileri içeren siber güvenliği sağlamak için kullanılan başlıca stratejileri açıklamaktadır:

- Güvenli Bir Siber Ekosistem Yaratmak

- Bir Güvence Çerçevesi Oluşturmak

- Açık Standartları Teşvik Etmek

- Düzenleyici Çerçevenin Güçlendirilmesi

- BT Güvenliği İçin Mekanizmalar Oluşturma

- E-yönetişim Hizmetlerinin Güvenliğini Sağlama

- Kritik Bilgi Altyapısının Korunması

Strateji 1 - Güvenli Bir Siber Ekosistem Oluşturma

Siber ekosistem, çeşitli nedenlerle birbirleriyle etkileşime giren cihazlar (iletişim teknolojileri ve bilgisayarlar), bireyler, hükümetler, özel kuruluşlar vb. Gibi çok çeşitli varlıkları içerir.

Bu strateji, siber saldırıları önlemek, etkinliklerini azaltmak veya bir siber saldırıdan kurtulmak için çözümler bulmak için siber cihazların gelecekte birbirleriyle çalışabileceği güçlü ve sağlam bir siber ekosisteme sahip olma fikrini araştırıyor.

Böylesi bir siber ekosistem, siber cihazlarında yerleşik cihaz grupları içinde ve arasında güvenli eylem yollarının düzenlenmesine izin verme yeteneğine sahip olacaktır. Bu siber ekosistem, güvenlik zayıflıklarını tespit etmek ve raporlamak için yazılım ürünlerinin kullanıldığı mevcut izleme teknikleriyle denetlenebilir.

Güçlü bir siber ekosistemin üç simbiyotik yapısı vardır - Automation, Interoperability, ve Authentication.

Automation - Gelişmiş güvenlik önlemlerinin uygulanmasını kolaylaştırır, hızı artırır ve karar verme süreçlerini optimize eder.

Interoperability- İşbirlikçi eylemleri güçlendirir, farkındalığı artırır ve öğrenme sürecini hızlandırır. Üç tür birlikte çalışabilirlik vardır -

- Anlamsal (yani, ortak anlayışa dayalı paylaşılan sözlük)

- Technical

- Politika - Katkıda bulunan farklı kişileri kapsayıcı bir siber savunma yapısı içinde asimile etmede önemlidir.

Authentication - Sağlamak için çalışan tanımlama ve doğrulama teknolojilerini geliştirir -

- Security

- Affordability

- Kullanım ve yönetim kolaylığı

- Scalability

- Interoperability

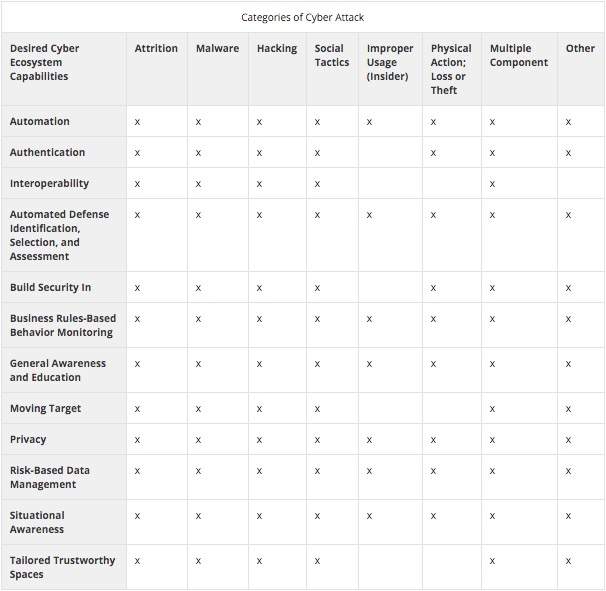

Saldırıların Karşılaştırması

Aşağıdaki tablo Saldırı Kategorilerinin İstenen Siber Ekosistem Yetenekleriyle Karşılaştırılmasını göstermektedir -

Vaka Analizi

Aşağıdaki şema tarafından hazırlanmıştır Guilbert Gates for The New York Times, Bu, bir İran fabrikasının internet üzerinden nasıl hacklendiğini gösteriyor.

Explanation- İran nükleer santralini otomatik olarak çalıştırmak için bir program tasarlandı. Ne yazık ki, tehditlerin farkında olmayan bir işçi programı denetleyiciye tanıttı. Program, tesisle ilgili tüm verileri topladı ve bilgileri istihbarat teşkilatlarına göndererek daha sonra bir solucan geliştirdi ve tesise bir solucan yerleştirdi. Solucanı kullanarak, bitki yanlış yaratanlar tarafından kontrol edildi, bu da daha fazla solucan oluşumuna neden oldu ve sonuç olarak bitki tamamen başarısız oldu.

Saldırı Türleri

Aşağıdaki tablo saldırı kategorilerini açıklamaktadır -

| Saldırı Kategorisi | Saldırının Tanımı |

|---|---|

| Yıpranma | Ağlara ve sistemlere zarar vermek için kullanılan yöntemler. Aşağıdakileri içerir -

|

| Kötü amaçlı yazılım | Bilgisayar sahibinin izni olmadan normal bilgisayar çalışmasını kesintiye uğratmak ve bilgi varlıklarına zarar vermek için kullanılan herhangi bir kötü amaçlı yazılım. Çıkarılabilir bir cihazdan herhangi bir yürütme, kötü amaçlı yazılım tehdidini artırabilir. |

| Hacklemek | Genellikle uzaktan gerçekleştirilen, etik olmayan erişim elde etmek için zayıflıklardan kasıtlı olarak yararlanma girişimi. Şunları içerebilir -

|

| Sosyal Taktikler | Verilere, sistemlere veya kontrollere erişim elde etmek için aldatma ve manipülasyon gibi sosyal taktikleri kullanmak. İçerir -

|

| Uygunsuz Kullanım (İçeriden Öğrenen Tehdit) | Veri ve denetim haklarının bir kuruluştaki bir kişi tarafından kuruluşun politikalarını ihlal edecek şekilde kötüye kullanılması. İçerir -

|

| Fiziksel Eylem / Ekipman Kaybı veya Hırsızlığı | İnsan odaklı saldırılar, örneğin -

|

| Çoklu Bileşen | Birkaç gelişmiş saldırı tekniği ve bileşeni içeren tek bağlanma teknikleri. |

| Diğer | Gibi saldırılar -

|

Strateji 2 - Bir Güvence Çerçevesi Oluşturma

Bu stratejinin amacı, geleneksel ürünler, süreçler, insanlar ve teknoloji aracılığıyla küresel güvenlik standartlarına uygun bir taslak tasarlamaktır.

Ulusal güvenlik gereksinimlerini karşılamak için, ulusal bir çerçeve olarak bilinen Cybersecurity Assurance Frameworkgeliştirildi. Kritik altyapı kuruluşlarını ve hükümetleri "Etkinleştirme ve Onaylama" eylemleriyle barındırır.

Enablingeylemler, ticari çıkarlardan muaf özerk organlar olan devlet kurumları tarafından gerçekleştirilir. BT güvenlik uygulamasını ve uyumluluğunu sağlamak için "Ulusal Güvenlik Politikası Uyum Gereksinimleri" ve BT güvenlik yönergeleri ve belgelerinin yayınlanması bu yetkililer tarafından yapılır.

Endorsing eylemler, zorunlu yeterlilik standartlarını karşıladıktan sonra karlı hizmetlerde yer alır ve aşağıdakileri içerir:

Temelde uygunluk sertifikaları olan ISO 27001 / BS 7799 BGYS sertifikası, IS sistem denetimleri vb.

IT Security ürün değerlendirme ve sertifikasyonu olan 'Common Criteria' standardı ISO 15408 ve Crypto modül doğrulama standartları.

Tüketicilere BT güvenliği insan gücü eğitimi gibi BT güvenliğinin uygulanmasında yardımcı olacak hizmetler.

Güvenilir Şirket Sertifikası

Hintli BT / ITES / BPO'ların, dış kaynak kullanımı pazarının gelişmesiyle birlikte güvenlik ve gizlilik konusundaki uluslararası standartlara ve en iyi uygulamalara uyması gerekir. ISO 9000, CMM, Six Sigma, Toplam Kalite Yönetimi, ISO 27001 vb. Sertifikalardan bazılarıdır.

SEI CMM seviyeleri gibi mevcut modeller yalnızca yazılım geliştirme süreçlerine yöneliktir ve güvenlik sorunlarını ele almaz. Bu nedenle, kendi kendine sertifika konseptine ve CMU, ABD Yazılım Yeteneği Olgunluk Modeli (SW-CMM) çizgilerine dayalı bir model oluşturmak için çeşitli çabalar sarf edilmektedir.

Sanayi ve hükümet arasındaki bu tür bir ilişki yoluyla üretilen yapı, aşağıdakilerden oluşur:

- standards

- guidelines

- practices

Bu parametreler, kritik altyapı sahiplerinin ve operatörlerinin siber güvenlikle ilgili riskleri yönetmesine yardımcı olur.

Strateji 3 - Açık Standartları Teşvik Etmek

Standartlar, coğrafi bölgeler ve toplumlar arasında bilgi güvenliğiyle ilgili konulara nasıl yaklaştığımızı tanımlamada önemli bir rol oynar. Açık standartlar şu konularda teşvik edilir:

- Anahtar süreçlerin verimliliğini artırmak,

- Sistem kuruluşlarını etkinleştirin,

- Kullanıcıların yeni ürün veya hizmetleri ölçmeleri için bir ortam sağlayın,

- Yeni teknolojileri veya iş modellerini düzenleme yaklaşımını organize edin,

- Karmaşık ortamları yorumlayın ve

- Ekonomik büyümeyi destekleyin.

ISO 27001 [3] gibi standartlar, müşterilerin süreçleri anlayabileceği ve denetim maliyetlerini azaltabileceği standart bir organizasyon yapısının uygulanmasını teşvik eder.

Strateji 4 - Düzenleyici Çerçevenin Güçlendirilmesi

Bu stratejinin amacı, güvenli bir siber uzay ekosistemi oluşturmak ve düzenleyici çerçeveyi güçlendirmektir. Ulusal Kritik Bilgi Altyapısı Koruma Merkezi (NCIIPC) aracılığıyla siber tehditlerle başa çıkmak için 24X7 mekanizması öngörülmüştür. Bilgisayar Acil Müdahale Ekibi (CERT-In) kriz yönetimi için düğüm noktası teşkil eden bir kurum olarak görev yapmak üzere belirlenmiştir.

Bu stratejinin bazı önemli noktaları aşağıdaki gibidir:

Siber güvenlikte araştırma ve geliştirmenin teşvik edilmesi.

Eğitim ve öğretim programları aracılığıyla insan kaynağı geliştirmek.

İster kamu ister özel olsun tüm kuruluşları, siber güvenlik girişimlerinden sorumlu olacak Baş Bilgi Güvenliği Görevlisi (CISO) olarak hizmet verecek bir kişiyi atamaya teşvik etmek.

Hindistan Silahlı Kuvvetleri, savunma ağı ve kurulumlarının siber güvenliğini güçlendirmenin bir parçası olarak bir siber komuta oluşturma sürecindedir.

Kamu-özel sektör ortaklığının etkili bir şekilde uygulanması, sürekli değişen tehdit ortamına çözümler üretmede uzun bir yol kat edecek bir hazırlık aşamasındadır.

Strateji 5 - BT Güvenliği için Mekanizmalar Oluşturma

BT güvenliğini sağlamak için yürürlükte olan bazı temel mekanizmalar şunlardır: bağlantı odaklı güvenlik önlemleri, uçtan uca güvenlik önlemleri, ilişkiye yönelik önlemler ve veri şifreleme. Bu yöntemler, dahili uygulama özelliklerinde ve ayrıca sağladıkları güvenliğin özniteliklerinde farklılık gösterir. Bunları kısaca tartışalım.

Bağlantı Odaklı Önlemler

Verilerin nihai kaynağına ve hedefine bakılmaksızın, iki düğüm arasında veri aktarırken güvenlik sağlar.

Uçtan Uca Önlemler

Protokol Veri Birimlerini (PDU'lar) kaynaktan hedefe korumalı bir şekilde, iletişim bağlantılarından herhangi birinin kesintiye uğraması güvenliği ihlal etmeyecek şekilde taşımak için bir araçtır.

Dernek Odaklı Önlemler

Dernek odaklı önlemler, her bir birliği ayrı ayrı koruyan, değiştirilmiş uçtan uca önlemler kümesidir.

Veri şifreleme

Geleneksel şifrelerin bazı genel özelliklerini ve yakın zamanda geliştirilen açık anahtarlı şifreler sınıfını tanımlar. Bilgileri yalnızca yetkili personelin şifresini çözebileceği şekilde kodlar.

Strateji 6 - E-Yönetişim Hizmetlerini Güvenceye Almak

Elektronik yönetişim (e-yönetişim), kamu hizmetlerini hesap verebilir bir şekilde sağlamak için devletin en değerli aracıdır. Ne yazık ki, mevcut senaryoda, Hindistan'da e-yönetişim için ayrılmış bir yasal yapı bulunmamaktadır.

Benzer şekilde, Hindistan'da kamu hizmetlerinin zorunlu e-teslimatı için bir yasa yoktur. Ve hiçbir şey yeterli siber güvenlik olmadan e-yönetişim projelerini yürütmekten daha tehlikeli ve zahmetli olamaz. Bu nedenle, e-yönetişim hizmetlerini güvence altına almak, özellikle ülke kartlar aracılığıyla günlük işlemler yaparken çok önemli bir görev haline geldi.

Neyse ki, Hindistan Merkez Bankası, 1 Ekim 2013 tarihinden itibaren Hindistan'daki kart işlemleri için güvenlik ve risk azaltma önlemleri uyguladı. Güvenli kart işlemlerini sağlama sorumluluğunu müşterilerden çok bankalara yükledi.

"E-devlet" veya elektronik devlet, Bilgi ve İletişim Teknolojilerinin (ICT'ler) devlet kurumları tarafından aşağıdakiler için kullanımına atıfta bulunur:

- Kamu hizmetlerinin etkin sunumu

- İç verimliliği iyileştirmek

- Vatandaşlar, kuruluşlar ve devlet kurumları arasında kolay bilgi alışverişi

- İdari süreçlerin yeniden yapılandırılması.

Strateji 7 - Kritik Bilgi Altyapısının Korunması

Kritik bilgi altyapısı, bir ülkenin ulusal ve ekonomik güvenliğinin bel kemiğidir. Santralleri, otoyolları, köprüleri, kimya fabrikalarını, ağları ve her gün milyonlarca insanın çalıştığı binaları içerir. Bunlar, sıkı işbirliği planları ve disiplinli uygulamalarla güvence altına alınabilir.

Kritik altyapıyı gelişen siber tehditlere karşı korumak, yapılandırılmış bir yaklaşım gerektirir. Hükümetin, ülkenin kritik altyapısına yönelik girişimler ve olumsuz etkilere karşı hafifletme çabalarını önlemek, bunlara yanıt vermek ve koordine etmek için düzenli olarak kamu ve özel sektör ile agresif bir şekilde işbirliği yapması gerekmektedir.

Hükümetin, siber ve diğer tehdit bilgilerini paylaşarak hizmetlerini ve gruplarını güçlendirmek için işletme sahipleri ve operatörlerle çalışması talep edilmektedir.

Kullanıcılarla, kritik altyapıların güvenliğini sağlamak ve korumak için daha sağlam bir temel oluşturmak üzere birlikte çalışılabilecek yorum ve fikir sunmaları için ortak bir platform paylaşılmalıdır.

ABD hükümeti, 2013 yılında, kritik altyapı hizmetlerinin sağlanmasında yer alan siber güvenlik riskinin yönetimine öncelik veren "Kritik Altyapı Siber Güvenliğini İyileştirme" adlı bir yönetici emrini kabul etti. Bu Çerçeve, kuruluşların aşağıdakileri yapması için ortak bir sınıflandırma ve mekanizma sağlar:

- Mevcut siber güvenlik yönlerini tanımlayın,

- Siber güvenlik için hedeflerini tanımlayın,

- Sürekli bir süreç çerçevesinde gelişme şanslarını kategorize edin ve önceliklendirin ve

- Tüm yatırımcılarla siber güvenlik hakkında iletişim kurun.