Siber Riski Azaltmaya Yönelik Politikalar

Bu bölüm, sizi siber riski en aza indirecek çeşitli politikalara götürür. Sadece iyi tanımlanmış politikalarla siber uzayda üretilen tehditler azaltılabilir.

Siber Güvenlikte Ar-Ge'nin Teşviki

İnternete artan bağımlılık nedeniyle, bugün karşı karşıya olduğumuz en büyük zorluk, yanlış bilgilerden gelen bilgilerin güvenliğidir. Bu nedenle, siber riskleri azaltmak için sağlam çözümler bulabilmemiz için siber güvenlikte araştırma ve geliştirmeyi teşvik etmek çok önemlidir.

Siber Güvenlik Araştırması

Siber Güvenlik Araştırması, siber suçlularla başa çıkmak için çözümler hazırlamakla ilgilenen alandır. Artan internet saldırıları, gelişmiş kalıcı tehditler ve kimlik avı ile gelecekte çok sayıda araştırma ve teknolojik gelişmeye ihtiyaç vardır.

Siber Güvenlik Araştırması-Hindistan Perspektifi

Son yıllarda Hindistan, siber teknolojilerde muazzam bir büyümeye tanık oldu. Bu nedenle, siber güvenliğin araştırma ve geliştirme faaliyetlerine yatırım yapılmasını gerektirir. Hindistan ayrıca, yerel siber güvenlik şirketlerinin ortaya çıkmasıyla işletmelere çevrilen birçok başarılı araştırma sonucuna da tanık oldu.

Tehdit İstihbaratı

Hindistan'da siber tehditleri azaltmak için araştırma çalışmaları şimdiden başlatılıyor. Siber tehditlerle başa çıkmak için proaktif bir yanıt mekanizması bulunmaktadır. Hindistan'daki çeşitli araştırma kuruluşlarında siber uzaydaki tehditlerle mücadele etmek için Araştırma ve Geliştirme faaliyetleri halihazırda devam etmektedir.

Yeni Nesil Güvenlik Duvarı

Kurumlara güvenlik zekası sunan ve ağ çevresinde en uygun güvenlik kontrollerini uygulamalarını sağlayan Yeni Nesil Güvenlik Duvarı gibi çoklu kimlik tabanlı uzmanlıklar üzerinde de çalışılmaktadır.

Güvenli Protokol ve Algoritmalar

Protokollerde ve algoritmalarda araştırma, siber güvenliğin teknik düzeyde birleştirilmesi için önemli bir aşamadır. Siber uzay üzerinden bilgi paylaşımı ve işlemeye ilişkin kuralları tanımlar. Hindistan'da, protokol ve algoritma düzeyinde araştırma şunları içerir:

- Güvenli Yönlendirme Protokolleri

- Etkili Kimlik Doğrulama Protokolleri

- Kablosuz Ağlar için Gelişmiş Yönlendirme Protokolü

- Güvenli İletim Kontrol Protokolü

- Saldırı Simülasyon Algoritması vb.

Kimlik Doğrulama Teknikleri

Anahtar Yönetimi, İki Faktörlü Kimlik Doğrulama ve Otomatik Anahtar Yönetimi gibi kimlik doğrulama teknikleri, merkezi bir anahtar yönetim sistemi ve dosya koruması olmadan şifreleme ve şifre çözme yeteneği sağlar. Bu kimlik doğrulama tekniklerini güçlendirmek için sürekli araştırmalar yapılmaktadır.

BYOD, Bulut ve Mobil Güvenlik

Çeşitli mobil cihaz türlerinin benimsenmesiyle, mobil cihazlarda güvenlik ve gizlilikle ilgili görevler konusundaki araştırmalar artmıştır. Mobil güvenlik testi, Bulut Güvenliği ve BYOD (Kendi Cihazınızı Getirin) risk azaltma, birçok araştırmanın yapıldığı alanlardan bazılarıdır.

Siber Adli Tıp

Siber Adli Tıp, bir sistemden veya bir dijital depolama ortamından veri toplamak ve kurtarmak için analiz tekniklerinin uygulanmasıdır. Hindistan'da araştırmanın yapıldığı belirli alanlardan bazıları:

- Disk Forensics

- Ağ Adli Tıp

- Mobil Cihaz Adli Tıp

- Hafıza Adli Tıp

- Multimedya Adli Tıp

- İnternet Adli Tıp

Tedarik Zinciri Risklerini Azaltma

Resmi olarak, tedarik zinciri riski şu şekilde tanımlanabilir:

Bir rakibin zarar vermesi, ona kötü niyetli bir işlev yazması, bir tedarik öğesinin veya bir sistemin tasarımını, kurulumunu, prosedürünü veya bakımını tüm işlevin bozulabilmesi için yapısöküme uğratması riski.

Tedarik Zinciri Sorunları

Tedarik zinciri küresel bir sorundur ve müşteriler ile tedarikçiler arasındaki karşılıklı bağımlılıkları bulma zorunluluğu vardır. Bugünün senaryosunda bilmek önemlidir - SCRM sorunları nelerdir? ve sorunlar nasıl çözülür?

Etkili bir SCRM (Tedarik Zinciri Risk Yönetimi) yaklaşımı, güçlü bir kamu-özel ortaklığı gerektirir. Devlet, tedarik zinciri sorunlarını ele almak için güçlü yetkilere sahip olmalıdır. Özel sektörler bile birçok alanda kilit rol oynayabilir.

Tedarik zinciri risklerini yönetmek için herkese uyan tek bir çözüm sağlayamayız. Ürüne ve sektöre bağlı olarak, riskleri azaltmanın maliyetleri farklı ağırlıkta olacaktır. Kamu Özel Ortaklıkları, tedarik zinciri yönetimi ile ilgili riskleri çözmek için teşvik edilmelidir.

İnsan Kaynakları Geliştirme yoluyla Riskleri Azaltın

Bir kuruluşun siber güvenlik politikaları, tüm çalışanlarının değerlerini anlaması ve bunları uygulamaya yönelik güçlü bir bağlılık sergilemesi koşuluyla etkili olabilir. İnsan kaynakları yöneticileri, aşağıdaki birkaç noktayı uygulayarak kuruluşları siber uzayda güvende tutmada önemli bir rol oynayabilir.

Çalışanların Oluşturduğu Güvenlik Riskinin Sahipliğini Almak

Çalışanların çoğu risk faktörünü ciddiye almadığından, bilgisayar korsanları kuruluşları hedef almayı kolay buluyor. Bu bağlamda, İK, çalışanları tutumlarının ve davranışlarının kuruluşun güvenliği üzerindeki etkisi konusunda eğitmede önemli bir rol oynar.

Güvenlik Önlemlerinin Pratik ve Etik Olmasının Sağlanması

Bir şirketin politikaları, çalışanların düşünme ve davranış biçimiyle uyumlu olmalıdır. Örneğin, sistemlerde şifrelerin kaydedilmesi bir tehdittir, ancak sürekli izleme bunu önleyebilir. İK ekibi, politikaların işe yarayıp yaramayacağı ve uygun olup olmadığı konusunda en iyi tavsiyede bulunur.

Belirli Bir Risk Oluşturabilecek Çalışanların Belirlenmesi

Aynı zamanda siber suçlular, ağlarını hacklemek için bir şirkette çalışanlardan yardım alır. Bu nedenle, belirli bir risk teşkil edebilecek ve onlar için katı İK politikalarına sahip çalışanların belirlenmesi önemlidir.

Siber Güvenlik Farkındalığı Yaratmak

Hindistan'da siber güvenlik hala gelişim aşamasındadır. Siber güvenlikle ilgili konularda farkındalık yaratmanın en iyi zamanı budur. Kullanıcıların İnternet'in nasıl çalıştığı ve potansiyel tehditlerinin neler olduğu konusunda bilinçlendirilebilecekleri okullar gibi tabandan farkındalık yaratmak kolay olacaktır.

Her siber kafe, ev / kişisel bilgisayar ve ofis bilgisayarları güvenlik duvarları aracılığıyla korunmalıdır. Kullanıcılara, servis sağlayıcıları veya ağ geçitleri aracılığıyla, yetkisiz ağları ihlal etmemeleri konusunda talimat verilmelidir. Tehditler koyu renkle tanımlanmalı ve etkileri vurgulanmalıdır.

Siber güvenlik farkındalığı ile ilgili konular, bunu devam eden bir süreç haline getirmek için okullara ve kolejlere tanıtılmalıdır.

Hükümet, siber güvenliği güçlendirmek ve bunu televizyon / radyo / internet reklamları yoluyla yayınlayarak yeterli farkındalık yaratmak için güçlü yasalar oluşturmalıdır.

Bilgi paylaşımı

Amerika Birleşik Devletleri adlı bir yasa önerdi Cybersecurity Information Sharing Act of 2014 (CISA)siber güvenlik tehditleri hakkında gelişmiş bilgi paylaşımı yoluyla ülkede siber güvenliği iyileştirmek. Bu tür yasalar her ülkede vatandaşlar arasında tehdit bilgilerini paylaşmak için gereklidir.

Siber Güvenlik İhlallerinin Zorunlu Bir Raporlama Mekanizmasına İhtiyacı Var

Adlı son kötü amaçlı yazılım Uroburos/Snakebüyüyen siber casusluk ve siber savaşa bir örnektir. Hassas bilgilerin çalınması yeni trend. Ancak, telekom şirketlerinin / internet servis sağlayıcılarının (ISP'ler) ağlarına yönelik siber saldırılara ilişkin bilgileri paylaşmaması talihsiz bir durumdur. Sonuç olarak, siber saldırılara karşı sağlam bir siber güvenlik stratejisi formüle edilemez.

Bu sorun, telekom şirketleri / ISS'ler tarafında zorunlu siber güvenlik ihlali bildirimleri için düzenleyici bir rejim oluşturabilecek iyi bir siber güvenlik yasası formüle edilerek ele alınabilir.

Otomatik elektrik şebekeleri, termik santraller, uydular vb. Gibi altyapılar, çeşitli siber saldırı türlerine karşı savunmasızdır ve bu nedenle bir ihlal bildirim programı, kurumları bunlar üzerinde çalışması konusunda uyarır.

Bir Siber Güvenlik Çerçevesi Uygulama

Şirketlerin siber güvenlik girişimlerine harcama yapmasına rağmen veri ihlalleri yaşanmaya devam ediyor. Göre Wall Street Journal, "kritik altyapı sanayileri tarafından Küresel siber güvenlik harcamaları, 2013 yılında 46 milyar $ vurmak için beklenen bir yıl önce Allied Business Intelligence Inc göre 10% kadar" Bu, siber güvenlik çerçevesinin etkili bir şekilde uygulanmasını gerektirir.

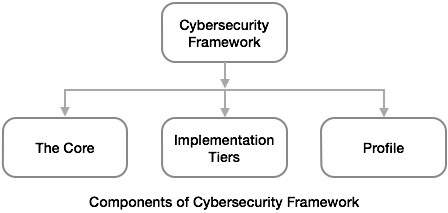

Siber Güvenlik Çerçevesinin Bileşenleri

Çerçeve üç ana bileşenden oluşur -

- Çekirdek,

- Uygulama Katmanları ve

- Çerçeve Profilleri.

Çerçeve Çekirdeği

Çerçeve Çekirdeği, bir dizi siber güvenlik etkinliği ve beş eşzamanlı ve sürekli işleve sahip olan uygulanabilir referanslardır - Tanımla, Koru, Algıla, Yanıtla ve Kurtar. Çerçeve çekirdeği, aşağıdakileri sağlamak için yöntemlere sahiptir:

- En kritik fikri mülkiyeti ve varlıkları korumak için prosedürler geliştirin ve uygulayın.

- Herhangi bir siber güvenlik ihlalini belirlemek için kaynakları yerinde tutun.

- Bir ihlal meydana gelirse ve meydana gelirse kurtarın.

Uygulama Katmanları

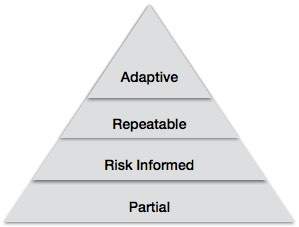

Çerçeve Uygulama Katmanları, bir kuruluşun siber güvenlik uygulamalarını uygularken kullandığı karmaşıklık ve tutarlılık düzeyini tanımlar. Aşağıdaki dört seviyeye sahiptir.

Tier 1 (Partial)- Bu düzeyde, kuruluşun siber risk yönetimi profilleri tanımlanmamıştır. Organizasyon seviyesinde organizasyonun siber güvenlik riskine dair kısmi bir bilinç vardır. Siber güvenlik riskini yönetmeye yönelik kuruluş çapında metodoloji tanınmamıştır.

Tier 2 (Risk Informed)- Bu düzeyde kuruluşlar, doğrudan üst yönetim tarafından onaylanan bir siber risk yönetimi politikası oluşturur. Üst yönetim, siber güvenlikle ilgili risk yönetimi hedefleri oluşturmaya çalışır ve bunları uygular.

Tier 3 (Repeatable)- Bu seviyede organizasyon, ihtiyaca göre düzenli olarak güncellenen resmi siber güvenlik önlemleri ile çalışır. Kuruluş, bağımlılıklarını ve ortaklarını tanır. Ayrıca onlardan bilgi alarak riske dayalı yönetim kararları almaya yardımcı olur.

Tier 4 (Adaptive)- Bu düzeyde, kuruluş siber güvenlik uygulamalarını önceki ve mevcut siber güvenlik faaliyetlerinden türetilen "gerçek zamanlı" olarak uyarlar. Gelişmiş siber güvenlik teknolojilerini, ortaklarla gerçek zamanlı işbirliğini ve sistemlerindeki etkinliklerin sürekli izlenmesini bir araya getirmede sürekli bir gelişim süreci sayesinde, kuruluşun siber güvenlik uygulamaları karmaşık tehditlere hızla yanıt verebilir.

Çerçeve Profili

Çerçeve Profili, kuruluşlara siber güvenlik programlarıyla ilgili bilgileri depolamak için bir platform sağlayan bir araçtır. Profil, kuruluşların siber güvenlik programlarının hedeflerini açıkça ifade etmelerine olanak tanır.

Çerçeveyi Uygulamaya Nereden Başlıyorsunuz?

Direktörler de dahil olmak üzere üst yönetim, önce Çerçeve ile tanışmalıdır. Bundan sonra, yöneticiler, kuruluşun Uygulama Katmanları hakkında yönetimle ayrıntılı bir tartışma yapmalıdır.

Yöneticileri ve personeli Çerçeve konusunda eğitmek, herkesin önemini anlamasını sağlayacaktır. Bu, güçlü bir siber güvenlik programının başarılı bir şekilde uygulanmasına yönelik önemli bir adımdır. Mevcut Çerçeve Uygulamaları hakkındaki bilgiler, kuruluşlara kendi yaklaşımlarında yardımcı olabilir.