Siber Hukuk - Hızlı Kılavuz

Siber uzay

Siber uzay, insanlar, yazılımlar ve hizmetler arasındaki etkileşimleri içeren karmaşık bir ortam olarak tanımlanabilir. Bilgi ve iletişim teknolojisi cihazlarının ve ağlarının dünya çapında dağıtımı ile sağlanır.

Teknolojik gelişmelerin taşıdığı faydalarla birlikte günümüzde siber uzay, vatandaşlar, işletmeler, kritik bilgi altyapısı, ordu ve hükümetler tarafından bu farklı gruplar arasında net sınırlar oluşturulmasını zorlaştıran bir şekilde kullanılan ortak bir havuz haline geldi. Siber uzayın, ona bağlı ağların ve cihazların artmasıyla önümüzdeki yıllarda daha da karmaşık hale gelmesi bekleniyor.

Siber güvenlik

Siber güvenlik, bilgisayarları, ağları ve verileri siber suçlular tarafından İnternet üzerinden taşınan yasadışı girişlere, zayıflıklara ve saldırılara karşı korumayı amaçlayan teknolojileri ve prosedürleri ifade eder.

ISO 27001 (ISO27001), bir Bilgi Güvenliği Yönetim Sisteminin oluşturulması, uygulanması, işleyişi, izlenmesi, gözden geçirilmesi, korunması ve iyileştirilmesi için bir model sunan uluslararası Siber Güvenlik Standardıdır.

Hindistan hükümeti altındaki İletişim ve Bilgi Teknolojileri Bakanlığı, Ulusal Siber Güvenlik Politikası adı verilen bir strateji taslağı sağlar. Bu hükümet organının amacı, kamu ve özel altyapıyı siber saldırılardan korumaktır.

Siber Güvenlik Politikası

Siber güvenlik politikası, Bilgi ve İletişim Teknolojileri (ICT) kullanıcılarına ve sağlayıcılarına yönelik tüm alana hitap eden, gelişen bir misyondur. İçerir -

- Ev kullanıcıları

- Küçük, orta ve büyük İşletmeler

- Devlet ve hükümet dışı kuruluşlar

Siber uzayın güvenliği ile ilgili etkinlikleri tanımlayan ve yönlendiren bir yetki çerçevesi olarak hizmet eder. Tüm sektör ve kuruluşların, gereksinimlerini karşılayacak uygun siber güvenlik politikaları tasarlamasına olanak tanır. Politika, bilgileri, bilgi sistemlerini ve ağları etkili bir şekilde korumak için bir taslak sağlar.

Ülkedeki siber uzay güvenliği için Hükümetin yaklaşımı ve stratejisi hakkında bir anlayış sağlar. Ayrıca, bilgi ve bilgi sistemlerini korumak için kamu ve özel sektörlerde işbirliğine dayalı çalışmaya izin veren bazı işaretlerin taslağını çıkarır. Bu nedenle, bu politikanın amacı, siber uzayın güvenlik taşımasını artırmak için ayrıntılı eylemlere ve programlara yol açan bir siber güvenlik çerçevesi oluşturmaktır.

Siber Suç

Information Technology Act 2000 veya Ülkedeki herhangi bir mevzuat terimi tanımlamıyor veya belirtmiyor Cyber Crime. Küresel olarak teknolojinin daha kasvetli yüzü olarak kabul edilebilir. Geleneksel bir suçla bir siber suç arasındaki tek fark, siber suçun bilgisayarlarla ilgili bir suçu içermesidir. Daha iyi anlamak için aşağıdaki örneğe bakalım -

Traditional Theft - Bir hırsız, Ram'ın evine girer ve steals evde tutulan bir nesne.

Hacking - Kendi evinde bilgisayar aracılığıyla oturan bir Siber Suçlu / Hacker, Ram'ın bilgisayarına saldırır ve steals Bilgisayarda fiziksel olarak dokunmadan veya Ram'ın evine girmeden Ram'ın bilgisayarına kaydedilen veriler.

BT Yasası, 2000 terimleri tanımlar -

bilgisayar ağına erişim section 2(a)

bilgisayar girişi section 2(i)

bilgisayar ağı section (2j)

veri girişi section 2(0)

bilgi section 2(v).

Siber Suç kavramını anlamak için bu yasaları bilmelisiniz. Bir siber suçta suçun veya hedefin nesnesi, bilgisayar veya bilgisayarda depolanan verilerdir.

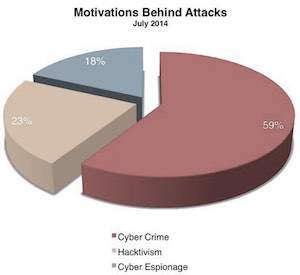

Tehdidin Doğası

21. yüzyılın en ciddi zorlukları arasında siber güvenlik alanında hüküm süren ve olası tehditler yer alıyor. Tehditler her tür kaynaktan ortaya çıkar ve bireyleri, işletmeleri, ulusal altyapıları ve benzer şekilde hükümetleri hedef alan yıkıcı faaliyetlerde kendilerini gösterir. Bu tehditlerin etkileri, aşağıdakiler için önemli risk taşır:

- kamu güvenliği

- ulusların güvenliği

- küresel bağlantılı uluslararası toplumun istikrarı

Bilgi teknolojisinin kötü amaçlı kullanımı kolayca gizlenebilir. Suçlunun kökenini veya kimliğini belirlemek zordur. Aksaklık için motivasyon bile bulmak kolay bir iş değil. Bu faaliyetlerin suçluları yalnızca hedeften, etkiden veya diğer koşullu kanıtlardan çıkarılabilir. Tehdit aktörleri neredeyse her yerden hatırı sayılır bir özgürlükle hareket edebilir. Kesinti nedenleri aşağıdakiler gibi herhangi bir şey olabilir:

- sadece teknik yetenek göstermek

- para veya bilgi hırsızlığı

- devlet çatışmasının uzantısı vb.

Suçlular, teröristler ve bazen Devletin kendisi bu tehditlerin kaynağı olarak hareket eder. Suçlular ve bilgisayar korsanları farklı türde kötü amaçlı araçlar ve yaklaşımlar kullanır. Suç faaliyetlerinin her geçen gün yeni şekillenmesiyle birlikte, zararlı eylemler olasılığı yayılıyor.

İnsanları Etkinleştirmek

Basit bir okula giden çocuk, sistem yöneticisi, geliştirici ve hatta bir şirketin CEO'su olabilecek kullanıcılar arasında bilgi güvenliği farkındalığının olmaması, çeşitli siber güvenlik açıklarına yol açar. Farkındalık politikası, kullanıcı bilinci, eğitim ve öğretim amacıyla aşağıdaki eylemleri ve girişimleri sınıflandırır -

Ulusal düzeyde teşvik edilecek eksiksiz bir farkındalık programı.

Ulusal bilgi güvenliğinin ihtiyaçlarını karşılayabilecek kapsamlı bir eğitim programı (Okullarda, kolejlerde ve üniversitelerde BT güvenliği programları).

Geçerli bilgi güvenliği eğitim programlarının etkinliğini artırın. Alana özgü eğitim programları planlayın (örneğin, Kolluk Kuvvetleri, Yargı, E-Yönetişim, vb.)

Profesyonel bilgi güvenliği sertifikaları için özel sektör desteğini onaylayın.

Bilgi Teknolojisi Yasası

Hindistan Hükümeti, Bilgi Teknolojisi Yasasını aşağıdaki gibi bazı ana hedeflerle yürürlüğe koymuştur:

Elektronik veri değişimi (EDI) ve diğer elektronik iletişim araçları yoluyla işlemlerin yasal olarak tanınmasını sağlamak için. electronic commerceveya E-Ticaret. Amaç, kağıt tabanlı iletişim ve bilgi saklama yöntemlerinin yerini almaktı.

Belgelerin Devlet kurumlarına elektronik olarak sunulmasını kolaylaştırmak ve ayrıca Hindistan Ceza Yasası, 1872 Hint Kanıt Yasası, 1891 Bankacılar Kitapları Kanıt Yasası ve Hindistan Rezerv Bankası Yasası, 1934 ve bunlarla bağlantılı veya tesadüfi konular için değişiklik yapmak oraya.

2000 tarihli Bilgi Teknolojileri Yasası, 2000 tarihli 21 Sayılı Yasa olarak kabul edildi. Bilişim Yasası, 9 Haziran 2000'de Başkan'ın onayını aldı ve 17 Ekim 2000'den itibaren yürürlüğe girdi. Bu Siber Mevzuatı kabul ederek Hindistan oldu Dünyada Siber Hukuk rejimini benimseyen 12. millet.

Misyon ve Vizyon Siber Güvenlik Programı

Misyon

Aşağıdaki görev siber güvenliğe yöneliktir -

Siber uzayda bilgi ve bilgi altyapısını korumak için.

Siber tehditleri önlemek ve bunlara yanıt vermek için yetenekler geliştirmek.

Kurumsal yapılar, insanlar, süreçler, teknoloji ve işbirliğinin bir kombinasyonu yoluyla güvenlik açıklarını azaltmak ve siber olaylardan kaynaklanan zararı en aza indirmek.

Vizyon

Vatandaşlar, işletmeler ve Devlet için güvenli ve dayanıklı bir siber alan oluşturmak için.

Edward Snowden'ın ABD gözetim programı PRISM hakkındaki son açıklamaları, belirli bir yetki alanı dışındaki bir tüzel kişilik ağının ve bilgisayar sisteminin bu tür tüzel kişiliklerin bilgisi olmadan nasıl gözetime tabi olduğunu gösterdi. Önleme ve gözetlemeyle ilgili siber vakalar endişe verici bir hızla artıyor. Bu tür suçları engellemek için siber yasalar oldukça düzenli olarak değiştirilmektedir.

Yeni Siber Hukuk Trendleri

Raporlar, önümüzdeki yılların daha fazla siber saldırı yaşayacağını ortaya koyuyor. Bu nedenle kuruluşlara veri tedarik zincirlerini daha iyi inceleme yöntemleriyle güçlendirmeleri tavsiye edilir.

Ortaya çıkan siber hukuk trendlerinden bazıları aşağıda listelenmiştir -

Ağlara yetkisiz erişimi önlemek için birçok ülke tarafından katı düzenleyici kurallar uygulanmaktadır. Bu tür eylemler cezai suç olarak ilan edilir.

Mobil şirketlerin paydaşları, dünya hükümetlerini, ortaya çıkan mobil tehditleri ve suçları düzenlemek için siber-yasal sistemleri ve yönetimleri güçlendirmeye çağıracak.

Gizlilik konusunda artan farkındalık, yeni bir trend. Google'ın baş internet uzmanı Vint Cerf, gizliliğin aslında bir anormallik olabileceğini belirtti .

Cloud computingbir başka büyük büyüyen trend. Teknolojideki daha fazla ilerlemeyle birlikte, siber suçlara tamamen bağışık olmayan büyük hacimli veriler buluta akacak.

Büyümesi Bitcoinsve diğer sanal para birimi de dikkat edilmesi gereken başka bir trend. Bitcoin suçlarının yakın gelecekte çoğalması muhtemeldir.

İzlenmesi gereken bir diğer önemli eğilim olan veri analitiğinin gelişi ve kabulü, ilgili konulara uygun dikkat gösterilmesini gerektirir. Big Data.

Farkındalık Yaratın

ABD hükümeti Ekim'i Ulusal Siber Güvenlik Farkındalık ayı olarak ilan ederken, Hindistan genel halk için katı bir farkındalık programı uygulama eğilimini takip ediyor.

Genel kamu, ilgili suçların kısmen farkındadır. virus transfer. Ancak, siber yaşamlarını etkileyebilecek tehditlerin daha büyük resminin farkında değiller. İnternet kullanıcılarının çoğu arasında e-ticaret ve çevrimiçi bankacılık siber suçları hakkında büyük bir bilgi eksikliği var.

Çevrimiçi etkinliklere katılırken tetikte olun ve aşağıda verilen ipuçlarını izleyin -

Sosyal sitelerdeki kişisel bilgilerin görünürlüğünü filtreleyin.

Herhangi bir e-posta adresi ve şifre için "şifreyi hatırla" düğmesini aktif tutmayın

Çevrimiçi bankacılık platformunuzun güvende olduğundan emin olun.

Çevrimiçi alışveriş yaparken dikkatli olun.

Parolaları mobil cihazlara kaydetmeyin.

Mobil cihazlar ve bilgisayarlar vb. İçin oturum açma ayrıntılarının güvenliğini sağlayın.

Gelişim Alanları

2013 ve 2014 yılları için Perry4Law Organizasyonu (P4LO) tarafından sağlanan "Hindistan'da Siber Hukuk Eğilimleri 2013" ve "Hindistan'da 2014'te Siber Hukuk Gelişmeleri", siber hukukla ilgili iki önemli ve güvenilir araştırma çalışmasıdır.

Hindistan hükümeti tarafından derhal değerlendirilmeyi hak eden bazı ciddi siber hukuk sorunları var. Sorunlar, P4LO ve Hindistan Siber Suçları Araştırma Merkezi (CCICI) tarafından sağlanan 2014 Hindistan siber hukuk toplantısı tarafından ortaya kondu. Aşağıda bazı önemli sorunlar var -

- Daha iyi bir siber yasa ve etkili siber suçları önleme stratejisi

- Siber suçlar soruşturma eğitim gereksinimleri

- Özel şifreleme yasalarının formülasyonu

- Bulut bilişimin yasal olarak benimsenmesi

- E-posta politikasının oluşturulması ve uygulanması

- Çevrimiçi ödemelerin yasal sorunları

- Çevrimiçi kumarın ve çevrimiçi eczanelerin yasallığı

- Bitcoin'lerin Yasallığı

- Web sitelerini engellemek için çerçeve

- Mobil uygulamaların düzenlenmesi

Siber hukuk zorunluluklarının oluşmasıyla birlikte, bankaların siber hırsızlık ve siber suçlar için yükümlülükleri yakın gelecekte önemli ölçüde artacaktır. Hindistan bankalarının özel bir siber hukuk uzmanları ekibi bulundurması veya bu konuda harici uzmanlardan yardım alması gerekecektir.

Artan siber saldırılar ve siber suçların bir sonucu olarak siber sigorta işlemleri Hindistan sigorta sektörü tarafından artırılmalıdır.

Uluslararası Siber Güvenlik Ağı

Siber güvenlik konusunda uluslararası bir ağ oluşturmak için Mart 2014'te Hindistan'ın Yeni Delhi kentinde bir konferans düzenlendi.

Uluslararası Siber Hukuk ve Siber Suç Konferansı'nda belirlenen hedefler aşağıdaki gibidir -

Siber Hukukta gelişen eğilimleri ve mevcut durumda siber uzayı etkileyen mevzuatı tanımak.

Dijital ve mobil ağdaki tüm yatırımcıları etkileyen en son siber suç türleriyle savaşmak için daha iyi farkındalık yaratmak.

Cyberlaw'ın daha fazla geliştirilmesi gereken dijital ve mobil ağ paydaşları için alanları tanımak.

Uluslararası bir siber suçlar ağı oluşturma yönünde çalışmak. Böylelikle yasal makamlar, siber suçların ve siber hukuk mevzuatının dünya çapında daha da genişlemesinde önemli bir ses olabilir.

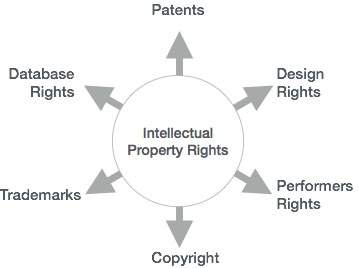

Fikri mülkiyet hakları, bir eserin sahibi ve mucidi olan ve fikri yaratıcılığıyla bir şeyler yaratan kişilere tanınan ayrıcalıkları kapsayan yasal haklardır. Kişilere edebiyat, müzik, icat vb. Alanlarla ilgili bu haklar verilebilir ve bunlar daha sonra iş uygulamalarında kullanabilirler.

Yaratıcı / mucit, önceden bilgisi olmadan herhangi bir kötüye kullanım veya eser kullanımına karşı münhasır haklara sahiptir. Ancak, dengeyi sağlamak için haklar sınırlı bir süre için verilmektedir.

Fikri mülkiyet hakları kapsamındaki faaliyetlerin aşağıdaki listesi Dünya Fikri Mülkiyet Örgütü (WIPO) tarafından düzenlenmiştir -

- Endüstriyel tasarımlar

- Bilimsel keşifler

- Haksız rekabete karşı koruma

- Edebi, sanatsal ve bilimsel eserler

- İnsan çabasının her alanında buluşlar

- Performans sanatçılarının, fonogramların ve yayınların performansları

- Ticari markalar, hizmet markaları, ticari isimler ve atamalar

- Endüstriyel, bilimsel, edebi veya sanatsal alanlardaki fikri faaliyetlerden kaynaklanan diğer tüm haklar

Fikri Mülkiyet Hakları Türleri

Fikri Mülkiyet Hakları ayrıca aşağıdaki kategorilere ayrılabilir -

- Copyright

- Patent

- Patent

- Ticari Sırlar vb.

Fikri Mülkiyet Haklarının Avantajları

Fikri mülkiyet hakları aşağıdaki şekillerde avantajlıdır -

Yaratıcılara veya mucitlere münhasır haklar sağlar.

Bireyleri bilgileri ve verileri gizli tutmak yerine dağıtmaya ve paylaşmaya teşvik eder.

Yasal savunma sağlar ve yaratıcılara işlerinin teşvikini sunar.

Sosyal ve finansal gelişime yardımcı olur.

Hindistan'da Fikri Mülkiyet Hakları

Hindistan topraklarındaki fikri mülkiyet haklarını korumak için Hindistan, telif hakkı, patent, ticari marka, endüstriyel tasarımlar veya fikri mülkiyet haklarının diğer kısımlarını ima edip etmediklerini anayasal, idari ve yargı yetkisine ilişkin ana hatların oluşumunu tanımlamıştır.

1999 yılında, hükümet fikri mülkiyet haklarını korumak için uluslararası uygulamalara dayanan önemli bir yasayı kabul etti. Aynı şeye bir göz atalım -

Patents(Değişiklik) Yasası, 1999, patent başvurusu yapmak için posta kutusu sisteminin kurulmasını kolaylaştırır. Beş yıllık bir süre için özel pazarlama hakları sunar.

Trade Marks Bill, 1999, Ticaret ve Ticari Markalar Yasası'nın yerini aldı, 1958

Copyright (Değişiklik) Yasası, 1999, Hindistan Cumhurbaşkanı tarafından imzalandı.

sui generis Mevzuat onaylandı ve 1999 yılında Malların Coğrafi İşaretleri (Tescil ve Koruma) Yasası olarak adlandırıldı.

Industrial Designs Bill, 1999, 1911 Tasarımlar Yasasının yerini aldı.

Patents (Second Amendment) Bill, 1999, TRIPS ile uyumlu olarak 1970 Patent Yasasını daha da değiştirdiği için.

Siber Uzayda Fikri Mülkiyet

Teknoloji alanındaki her yeni buluş, çeşitli tehditlerle karşılaşır. İnternet, fiziksel pazarı ele geçiren ve onu sanal bir pazara dönüştüren böyle bir tehdittir.

İşletmenin çıkarlarını korumak için, Siber Uzayda gerçekleşen önemli miktarda iş ve ticareti akılda tutarak etkili bir mülk yönetimi ve koruma mekanizması oluşturmak hayati önem taşır.

Bugün, her işletme için etkili ve işbirliğine dayalı bir IP yönetim mekanizması ve koruma stratejisi geliştirmek çok önemlidir. Sibernetik dünyada sürekli ortaya çıkan tehditler böylece izlenebilir ve sınırlandırılabilir.

Kanun yapıcılar tarafından bu tür siber tehditlere karşı güvenli bir konfigürasyon sağlamak için çeşitli yaklaşımlar ve yasalar tasarlanmıştır. Ancak, proaktif tedbirler alarak suçluların bu tür kötü niyetli davranışlarını geçersiz kılmak ve azaltmak fikri mülkiyet hakkı (IPR) sahibinin görevidir .

Güvenli bir siber uzay tasarlamak ve uygulamak için bazı katı stratejiler uygulamaya konmuştur. Bu bölüm, aşağıdakileri içeren siber güvenliği sağlamak için kullanılan başlıca stratejileri açıklamaktadır:

- Güvenli Bir Siber Ekosistem Yaratmak

- Bir Güvence Çerçevesi Oluşturmak

- Açık Standartları Teşvik Etmek

- Düzenleyici Çerçevenin Güçlendirilmesi

- BT Güvenliği İçin Mekanizmalar Oluşturma

- E-yönetişim Hizmetlerini Güvenceye Alma

- Kritik Bilgi Altyapısının Korunması

Strateji 1 - Güvenli Bir Siber Ekosistem Oluşturma

Siber ekosistem, çeşitli nedenlerle birbirleriyle etkileşime giren cihazlar (iletişim teknolojileri ve bilgisayarlar), bireyler, hükümetler, özel kuruluşlar vb. Gibi çok çeşitli varlıkları içerir.

Bu strateji, siber saldırıları önlemek, etkinliklerini azaltmak veya bir siber saldırıdan kurtulmak için çözümler bulmak için siber cihazların gelecekte birbirleriyle çalışabileceği güçlü ve sağlam bir siber ekosisteme sahip olma fikrini araştırıyor.

Böyle bir siber ekosistem, siber cihazlarında yerleşik cihaz grupları içinde ve arasında güvenli eylem yollarının düzenlenmesine izin verme yeteneğine sahip olacaktır. Bu siber ekosistem, güvenlik zayıflıklarını tespit etmek ve raporlamak için yazılım ürünlerinin kullanıldığı mevcut izleme teknikleriyle denetlenebilir.

Güçlü bir siber ekosistemin üç simbiyotik yapısı vardır - Automation, Interoperability, ve Authentication.

Automation - Gelişmiş güvenlik önlemlerinin uygulanmasını kolaylaştırır, hızı artırır ve karar verme süreçlerini optimize eder.

Interoperability- İşbirlikçi eylemleri güçlendirir, farkındalığı geliştirir ve öğrenme sürecini hızlandırır. Üç tür birlikte çalışabilirlik vardır -

- Anlamsal (yani, ortak anlayışa dayalı paylaşılan sözlük)

- Technical

- Politika - Katkıda bulunan farklı kişileri kapsayıcı bir siber savunma yapısı içinde özümsemek açısından önemlidir.

Authentication - Sağlamak için çalışan tanımlama ve doğrulama teknolojilerini geliştirir -

- Security

- Affordability

- Kullanım ve yönetim kolaylığı

- Scalability

- Interoperability

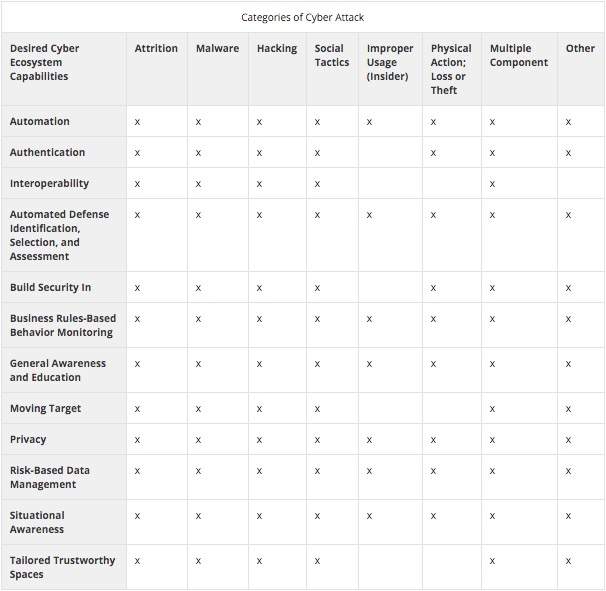

Saldırıların Karşılaştırması

Aşağıdaki tablo, Saldırı Kategorilerinin İstenen Siber Ekosistem Yetenekleriyle Karşılaştırılmasını gösterir -

Vaka Analizi

Aşağıdaki şema tarafından hazırlanmıştır Guilbert Gates for The New York Times, Bu, bir İran fabrikasının internet üzerinden nasıl hacklendiğini gösteriyor.

Explanation- İran nükleer santralini otomatik olarak çalıştırmak için bir program tasarlandı. Ne yazık ki, tehditlerin farkında olmayan bir işçi, programı denetleyiciye tanıttı. Program, tesisle ilgili tüm verileri topladı ve bilgiyi istihbarat teşkilatlarına göndererek daha sonra bir solucan geliştirdi ve tesise bir solucan yerleştirdi. Solucanı kullanarak, bitki yanlış yaratanlar tarafından kontrol edildi, bu da daha fazla solucan oluşumuna neden oldu ve sonuç olarak bitki tamamen başarısız oldu.

Saldırı Türleri

Aşağıdaki tablo saldırı kategorilerini açıklamaktadır -

| Saldırı Kategorisi | Saldırının Tanımı |

|---|---|

| Yıpranma | Ağlara ve sistemlere zarar vermek için kullanılan yöntemler. Aşağıdakileri içerir -

|

| Kötü amaçlı yazılım | Bilgisayar sahibinin izni olmadan normal bilgisayar çalışmasını kesintiye uğratmak ve bilgi varlıklarına zarar vermek için kullanılan herhangi bir kötü amaçlı yazılım. Çıkarılabilir bir cihazdan herhangi bir yürütme, kötü amaçlı yazılım tehdidini artırabilir. |

| Hacklemek | Genellikle uzaktan gerçekleştirilen, etik olmayan erişim elde etmek için zayıflıklardan kasıtlı olarak yararlanma girişimi. Şunları içerebilir -

|

| Sosyal Taktikler | Verilere, sistemlere veya kontrollere erişim elde etmek için aldatma ve manipülasyon gibi sosyal taktikleri kullanmak. İçerir -

|

| Uygunsuz Kullanım (İçeriden Öğrenen Tehdit) | Veri ve denetim haklarının bir kuruluştaki bir kişi tarafından kuruluşun politikalarını ihlal edecek şekilde kötüye kullanılması. İçerir -

|

| Fiziksel Eylem / Ekipman Kaybı veya Hırsızlığı | İnsan odaklı saldırılar, örneğin -

|

| Çoklu Bileşen | Birkaç gelişmiş saldırı tekniği ve bileşeni içeren tek bağlanma teknikleri. |

| Diğer | Gibi saldırılar -

|

Strateji 2 - Bir Güvence Çerçevesi Oluşturma

Bu stratejinin amacı, geleneksel ürünler, süreçler, insanlar ve teknoloji aracılığıyla küresel güvenlik standartlarına uygun bir taslak tasarlamaktır.

Ulusal güvenlik gereksinimlerini karşılamak için, ulusal bir çerçeve olarak bilinen Cybersecurity Assurance Frameworkgeliştirildi. "Etkinleştirme ve Onaylama" eylemleri aracılığıyla kritik altyapı kuruluşlarını ve hükümetleri barındırır.

Enablingeylemler, ticari çıkarlardan bağımsız özerk organlar olan devlet kurumları tarafından gerçekleştirilir. BT güvenlik uygulamasını ve uyumluluğunu sağlamak için "Ulusal Güvenlik Politikası Uyum Gereksinimleri" ve BT güvenlik yönergeleri ve belgelerinin yayınlanması bu yetkililer tarafından yapılır.

Endorsing eylemler, zorunlu yeterlilik standartlarını karşıladıktan sonra karlı hizmetlere dahil edilir ve aşağıdakileri içerir:

Temelde uygunluk sertifikaları olan ISO 27001 / BS 7799 BGYS sertifikası, IS sistem denetimleri vb.

IT Security ürün değerlendirme ve sertifikasyonu olan 'Common Criteria' standardı ISO 15408 ve Crypto modül doğrulama standartları.

Tüketicilere BT güvenliği insan gücü eğitimi gibi BT güvenliğinin uygulanmasında yardımcı olacak hizmetler.

Güvenilir Şirket Sertifikası

Hint BT / ITES / BPO'ların, dış kaynak kullanımı pazarının gelişmesiyle birlikte güvenlik ve gizlilikle ilgili uluslararası standartlara ve en iyi uygulamalara uyması gerekir. ISO 9000, CMM, Six Sigma, Toplam Kalite Yönetimi, ISO 27001 vb. Sertifikalardan bazılarıdır.

SEI CMM seviyeleri gibi mevcut modeller yalnızca yazılım geliştirme süreçlerine yöneliktir ve güvenlik sorunlarını ele almaz. Bu nedenle, kendi kendine sertifika konseptine ve CMU, ABD Yazılım Yeteneği Olgunluk Modeli (SW-CMM) çizgilerine dayalı bir model oluşturmak için birkaç çaba harcanmaktadır.

Sanayi ve hükümet arasındaki bu tür bir ilişki yoluyla üretilen yapı, aşağıdakilerden oluşur:

- standards

- guidelines

- practices

Bu parametreler, kritik altyapı sahiplerinin ve operatörlerinin siber güvenlikle ilgili riskleri yönetmesine yardımcı olur.

Strateji 3 - Açık Standartları Teşvik Etmek

Standartlar, coğrafi bölgeler ve toplumlar arasında bilgi güvenliğiyle ilgili konulara nasıl yaklaştığımızı tanımlamada önemli bir rol oynar. Açık standartlar şu konularda teşvik edilir:

- Anahtar süreçlerin verimliliğini artırmak,

- Sistem kuruluşlarını etkinleştirin,

- Kullanıcıların yeni ürün veya hizmetleri ölçmeleri için bir ortam sağlayın,

- Yeni teknolojileri veya iş modellerini düzenleme yaklaşımını organize edin,

- Karmaşık ortamları yorumlayın ve

- Ekonomik büyümeyi destekleyin.

ISO 27001 [3] gibi standartlar, müşterilerin süreçleri anlayabileceği ve denetim maliyetlerini azaltabileceği standart bir organizasyon yapısının uygulanmasını teşvik eder.

Strateji 4 - Düzenleyici Çerçevenin Güçlendirilmesi

Bu stratejinin amacı, güvenli bir siber uzay ekosistemi oluşturmak ve düzenleyici çerçeveyi güçlendirmektir. Ulusal Kritik Bilgi Altyapısı Koruma Merkezi (NCIIPC) aracılığıyla siber tehditlerle başa çıkmak için 24X7 mekanizması tasarlandı. Bilgisayar Acil Müdahale Ekibi (CERT-In), kriz yönetimi için düğüm noktası teşkil eden bir kurum olarak görev yapmak üzere belirlenmiştir.

Bu stratejinin bazı önemli noktaları aşağıdaki gibidir:

Siber güvenlikte araştırma ve geliştirmenin teşvik edilmesi.

Eğitim ve öğretim programları aracılığıyla insan kaynağı geliştirmek.

İster kamu ister özel olsun tüm kuruluşları, siber güvenlik girişimlerinden sorumlu olacak Baş Bilgi Güvenliği Görevlisi (CISO) olarak hizmet verecek bir kişiyi atamaya teşvik etmek.

Hindistan Silahlı Kuvvetleri, savunma ağı ve kurulumlarının siber güvenliğini güçlendirmenin bir parçası olarak bir siber komuta oluşturma sürecindedir.

Kamu-özel sektör ortaklığının etkili bir şekilde uygulanması, sürekli değişen tehdit ortamına çözümler üretmede uzun bir yol kat edecek bir hazırlık aşamasındadır.

Strateji 5 - BT Güvenliği için Mekanizmalar Oluşturma

BT güvenliğini sağlamak için yürürlükte olan bazı temel mekanizmalar şunlardır: bağlantı odaklı güvenlik önlemleri, uçtan uca güvenlik önlemleri, ilişkiye yönelik önlemler ve veri şifreleme. Bu yöntemler, dahili uygulama özelliklerinde ve ayrıca sağladıkları güvenliğin özniteliklerinde farklılık gösterir. Bunları kısaca tartışalım.

Bağlantı Odaklı Önlemler

Verilerin nihai kaynağına ve hedefine bakılmaksızın, iki düğüm arasında veri aktarırken güvenlik sağlar.

Uçtan Uca Önlemler

Protokol Veri Birimlerini (PDU'lar) kaynaktan hedefe korumalı bir şekilde, iletişim bağlantılarından herhangi birinin kesintiye uğraması güvenliği ihlal etmeyecek şekilde taşımak için bir ortamdır.

Dernek Odaklı Önlemler

Dernek odaklı önlemler, her bir derneği ayrı ayrı koruyan değiştirilmiş uçtan uca önlemler kümesidir.

Veri şifreleme

Geleneksel şifrelerin bazı genel özelliklerini ve yakın zamanda geliştirilen açık anahtarlı şifreler sınıfını tanımlar. Bilgileri sadece yetkili personelin şifresini çözebileceği şekilde kodlar.

Strateji 6 - E-Yönetişim Hizmetlerini Güvenceye Almak

Elektronik yönetişim (e-yönetişim), kamu hizmetlerini hesap verebilir bir şekilde sağlamak için devletin en değerli aracıdır. Ne yazık ki, mevcut senaryoda, Hindistan'da e-yönetişim için ayrılmış bir yasal yapı bulunmamaktadır.

Benzer şekilde, Hindistan'da kamu hizmetlerinin zorunlu e-teslimatına ilişkin bir yasa yoktur. Ve hiçbir şey yeterli siber güvenlik olmadan e-yönetişim projelerini yürütmekten daha tehlikeli ve zahmetli olamaz. Bu nedenle, e-yönetişim hizmetlerini güvence altına almak, özellikle ülke kartlar aracılığıyla günlük işlemler yaparken çok önemli bir görev haline geldi.

Neyse ki, Hindistan Merkez Bankası, 1 Ekim 2013 tarihinden itibaren Hindistan'daki kart işlemleri için güvenlik ve risk azaltma önlemleri uygulamaya koydu. Güvenli kart işlemlerini sağlama sorumluluğunu müşterilerden çok bankalara yükledi.

"E-devlet" veya elektronik devlet, Bilgi ve İletişim Teknolojilerinin (ICT'ler) devlet kurumları tarafından aşağıdakiler için kullanımına atıfta bulunur:

- Kamu hizmetlerinin etkin sunumu

- İç verimliliği iyileştirmek

- Vatandaşlar, kuruluşlar ve devlet kurumları arasında kolay bilgi alışverişi

- İdari süreçlerin yeniden yapılandırılması.

Strateji 7 - Kritik Bilgi Altyapısının Korunması

Kritik bilgi altyapısı, bir ülkenin ulusal ve ekonomik güvenliğinin bel kemiğidir. Santralleri, otoyolları, köprüleri, kimya fabrikalarını, ağları ve her gün milyonlarca insanın çalıştığı binaları içerir. Bunlar, sıkı işbirliği planları ve disiplinli uygulamalarla güvence altına alınabilir.

Kritik altyapıyı gelişen siber tehditlere karşı korumak, yapılandırılmış bir yaklaşım gerektirir. Hükümetin, ülkenin kritik altyapısına yönelik girişimler ve olumsuz etkilere karşı hafifletme çabalarını önlemek, bunlara yanıt vermek ve koordine etmek için düzenli olarak kamu ve özel sektör ile agresif bir şekilde işbirliği yapması gerekmektedir.

Hükümetin, siber ve diğer tehdit bilgilerini paylaşarak hizmetlerini ve gruplarını güçlendirmek için işletme sahipleri ve operatörlerle çalışması talep edilmektedir.

Kullanıcılarla, kritik altyapıların güvenliğini sağlamak ve korumak için daha sağlam bir temel oluşturmak üzere birlikte çalışılabilecek yorum ve fikirleri göndermek için ortak bir platform paylaşılmalıdır.

ABD hükümeti, 2013 yılında, kritik altyapı hizmetlerinin sağlanmasında yer alan siber güvenlik riskinin yönetimine öncelik veren "Kritik Altyapı Siber Güvenliğini İyileştirme" adlı bir yönetici emrini kabul etti. Bu Çerçeve, kuruluşların aşağıdakileri yapması için ortak bir sınıflandırma ve mekanizma sağlar:

- Mevcut siber güvenlik yönlerini tanımlayın,

- Siber güvenlik için hedeflerini tanımlayın,

- Sürekli bir süreç çerçevesinde gelişme şanslarını kategorize edin ve önceliklendirin ve

- Tüm yatırımcılarla siber güvenlik hakkında iletişim kurun.

Bu bölüm, sizi siber riski en aza indirecek çeşitli politikalara götürür. Yalnızca iyi tanımlanmış politikalarla siber uzayda üretilen tehditler azaltılabilir.

Siber Güvenlikte Ar-Ge'nin Teşviki

İnternete artan bağımlılık nedeniyle, bugün karşı karşıya olduğumuz en büyük zorluk, yanlış bilgilerden gelen bilgilerin güvenliğidir. Bu nedenle, siber riskleri azaltmak için sağlam çözümler bulabilmemiz için siber güvenlikte araştırma ve geliştirmeyi teşvik etmek çok önemlidir.

Siber Güvenlik Araştırması

Siber Güvenlik Araştırması, siber suçlularla başa çıkmak için çözümler hazırlamakla ilgilenen alandır. Giderek artan internet saldırıları, gelişmiş kalıcı tehditler ve kimlik avı ile gelecekte çok sayıda araştırma ve teknolojik gelişme gerekmektedir.

Siber Güvenlik Araştırması-Hindistan Perspektifi

Son yıllarda Hindistan, siber teknolojilerde muazzam bir büyümeye tanık oldu. Bu nedenle, siber güvenliğin araştırma ve geliştirme faaliyetlerine yatırım yapılmasını gerektirir. Hindistan ayrıca, yerel siber güvenlik şirketlerinin gelişiyle işletmelere çevrilen birçok başarılı araştırma sonucuna da tanık oldu.

Tehdit İstihbaratı

Hindistan'da siber tehditleri azaltmaya yönelik araştırma çalışmaları şimdiden başlatılıyor. Siber tehditlerle başa çıkmak için proaktif bir yanıt mekanizması bulunmaktadır. Hindistan'daki çeşitli araştırma kuruluşlarında siber uzaydaki tehditlerle mücadele etmek için Araştırma ve Geliştirme faaliyetleri halihazırda devam ediyor.

Yeni Nesil Güvenlik Duvarı

Kurumlara güvenlik zekası sunan ve ağ çevresinde en uygun güvenlik kontrollerini uygulamalarını sağlayan Yeni Nesil Güvenlik Duvarı gibi çoklu kimlik tabanlı uzmanlıklar üzerinde de çalışılmaktadır.

Güvenli Protokol ve Algoritmalar

Protokollerde ve algoritmalarda araştırma, siber güvenliğin teknik düzeyde birleştirilmesi için önemli bir aşamadır. Siber uzay üzerinden bilgi paylaşımı ve işlemeye ilişkin kuralları tanımlar. Hindistan'da, protokol ve algoritma düzeyinde araştırma şunları içerir:

- Güvenli Yönlendirme Protokolleri

- Etkili Kimlik Doğrulama Protokolleri

- Kablosuz Ağlar için Gelişmiş Yönlendirme Protokolü

- Güvenli İletim Kontrol Protokolü

- Saldırı Simülasyon Algoritması vb.

Kimlik Doğrulama Teknikleri

Anahtar Yönetimi, İki Faktörlü Kimlik Doğrulama ve Otomatik Anahtar Yönetimi gibi kimlik doğrulama teknikleri, merkezi bir anahtar yönetim sistemi ve dosya koruması olmadan şifreleme ve şifre çözme yeteneği sağlar. Bu kimlik doğrulama tekniklerini güçlendirmek için sürekli araştırmalar yapılmaktadır.

BYOD, Bulut ve Mobil Güvenlik

Çeşitli mobil cihaz türlerinin benimsenmesiyle, mobil cihazlarda güvenlik ve gizlilikle ilgili görevler üzerine yapılan araştırmalar artmıştır. Mobil güvenlik testi, Bulut Güvenliği ve BYOD (Kendi Cihazınızı Getirin) risk azaltma, birçok araştırmanın yapıldığı alanlardan bazılarıdır.

Siber Adli Tıp

Siber Adli Tıp, bir sistemden veya bir dijital depolama ortamından veri toplamak ve kurtarmak için analiz tekniklerinin uygulanmasıdır. Hindistan'da araştırmanın yapıldığı belirli alanlardan bazıları:

- Disk Forensics

- Ağ Adli Tıp

- Mobil Cihaz Adli Tıp

- Hafıza Adli Tıp

- Multimedya Adli Tıp

- İnternet Adli Tıp

Tedarik Zinciri Risklerini Azaltma

Resmi olarak, tedarik zinciri riski şu şekilde tanımlanabilir:

Bir rakibin zarar vermesi, ona kötü niyetli bir işlev yazması, bir tedarik öğesinin veya bir sistemin tasarımını, kurulumunu, prosedürünü veya bakımını çözerek tüm işlevin bozulmasına yol açabilecek herhangi bir risk.

Tedarik Zinciri Sorunları

Tedarik zinciri küresel bir sorundur ve müşteriler ile tedarikçiler arasındaki karşılıklı bağımlılıkları bulma zorunluluğu vardır. Bugünün senaryosunda bilmek önemlidir - SCRM sorunları nelerdir? ve sorunlar nasıl çözülür?

Etkili bir SCRM (Tedarik Zinciri Risk Yönetimi) yaklaşımı, güçlü bir kamu-özel ortaklığı gerektirir. Devlet, tedarik zinciri sorunlarını ele almak için güçlü yetkilere sahip olmalıdır. Özel sektörler bile birçok alanda kilit rol oynayabilir.

Tedarik zinciri risklerini yönetmek için herkese uyan tek bir çözüm sağlayamayız. Ürüne ve sektöre bağlı olarak, riskleri azaltmanın maliyetleri farklı ağırlıkta olacaktır. Kamu Özel Ortaklıkları, tedarik zinciri yönetimi ile ilgili riskleri çözmeleri için teşvik edilmelidir.

İnsan Kaynakları Geliştirme yoluyla Riskleri Azaltın

Bir kuruluşun siber güvenlik politikaları, tüm çalışanlarının değerlerini anlaması ve bunları uygulamaya yönelik güçlü bir bağlılık sergilemesi koşuluyla etkili olabilir. İnsan kaynakları yöneticileri, aşağıdaki birkaç noktayı uygulayarak kuruluşları siber uzayda güvende tutmada önemli bir rol oynayabilir.

Çalışanların Oluşturduğu Güvenlik Riskinin Sahipliğini Almak

Çalışanların çoğu risk faktörünü ciddiye almadığından, bilgisayar korsanları kuruluşları hedef almayı kolay buluyor. Bu bağlamda İK, çalışanları tutumlarının ve davranışlarının kuruluşun güvenliği üzerindeki etkisi konusunda eğitmede kilit bir rol oynar.

Güvenlik Önlemlerinin Pratik ve Etik Olmasının Sağlanması

Bir şirketin politikaları, çalışanların düşünme ve davranış biçimleriyle uyumlu olmalıdır. Örneğin, sistemlerde şifrelerin kaydedilmesi bir tehdittir, ancak sürekli izleme bunu önleyebilir. İK ekibi, politikaların işe yarayıp yaramayacağı ve uygun olup olmadığı konusunda en iyi tavsiyede bulunur.

Belirli Bir Risk Oluşturabilecek Çalışanların Belirlenmesi

Aynı zamanda siber suçlular, ağlarını hacklemek için bir şirkette çalışanlardan yardım alır. Bu nedenle, belirli bir risk teşkil edebilecek ve onlar için katı İK politikalarına sahip olan çalışanları belirlemek önemlidir.

Siber Güvenlik Farkındalığı Yaratmak

Hindistan'da siber güvenlik hala gelişim aşamasındadır. Siber güvenlikle ilgili konularda farkındalık yaratmanın en iyi zamanı budur. Kullanıcıların İnternet'in nasıl çalıştığı ve potansiyel tehditlerinin neler olduğu konusunda bilinçlendirilebilecekleri okullar gibi tabandan farkındalık yaratmak kolay olacaktır.

Her siber kafe, ev / kişisel bilgisayar ve ofis bilgisayarları güvenlik duvarları aracılığıyla korunmalıdır. Kullanıcılara, servis sağlayıcıları veya ağ geçitleri aracılığıyla, yetkisiz ağları ihlal etmemeleri konusunda talimat verilmelidir. Tehditler kalın olarak tanımlanmalı ve etkileri vurgulanmalıdır.

Siber güvenlik farkındalığı ile ilgili konular, bunu devam eden bir süreç haline getirmek için okullara ve kolejlere tanıtılmalıdır.

Hükümet, siber güvenliği güçlendirmek için güçlü yasalar oluşturmalı ve bunu televizyon / radyo / internet reklamları yoluyla yayınlayarak yeterli farkındalık yaratmalıdır.

Bilgi paylaşımı

Amerika Birleşik Devletleri adlı bir yasa önerdi Cybersecurity Information Sharing Act of 2014 (CISA)siber güvenlik tehditleri hakkında gelişmiş bilgi paylaşımı yoluyla ülkede siber güvenliği iyileştirmek. Bu tür yasalar, her ülkede vatandaşlar arasında tehdit bilgilerini paylaşmak için gereklidir.

Siber Güvenlik İhlallerinin Zorunlu Bir Raporlama Mekanizmasına İhtiyacı Var

Adlı son kötü amaçlı yazılım Uroburos/Snakebüyüyen siber casusluk ve siber savaşa bir örnektir. Hassas bilgilerin çalınması yeni trend. Ancak, telekom şirketlerinin / internet servis sağlayıcılarının (ISS) ağlarına yönelik siber saldırılarla ilgili bilgileri paylaşmaması talihsiz bir durumdur. Sonuç olarak, siber saldırılara karşı sağlam bir siber güvenlik stratejisi formüle edilemez.

Bu sorun, telekom şirketleri / ISS'ler tarafında zorunlu siber güvenlik ihlali bildirimleri için düzenleyici bir rejim oluşturabilecek iyi bir siber güvenlik yasası formüle edilerek ele alınabilir.

Otomatik elektrik şebekeleri, termik santraller, uydular vb. Gibi altyapılar, çeşitli siber saldırı türlerine karşı savunmasızdır ve bu nedenle bir ihlal bildirim programı, kurumları bunlar üzerinde çalışması konusunda uyarır.

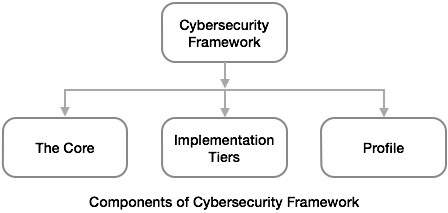

Bir Siber Güvenlik Çerçevesi Uygulama

Şirketlerin siber güvenlik girişimlerine harcama yapmasına rağmen, veri ihlalleri yaşanmaya devam ediyor. Göre Wall Street Journal, "kritik altyapı sanayileri tarafından Küresel siber güvenlik harcamaları, 2013 yılında 46 milyar $ vurmak için beklenen bir yıl önce Allied Business Intelligence Inc göre 10% kadar" Bu, siber güvenlik çerçevesinin etkili bir şekilde uygulanmasını gerektirir.

Components of Cybersecurity Framework

The Framework comprises of three main components −

- The Core,

- Implementation Tiers, and

- Framework Profiles.

The Framework Core

The Framework Core is a set of cybersecurity activities and applicable references that having five simultaneous and constant functions − Identify, Protect, Detect, Respond, and Recover. The framework core has methods to ensure the following −

- Develop and implement procedures to protect the most critical intellectual property and assets.

- Have resources in place to identify any cybersecurity breach.

- Recover from a breach, if and when one occurs.

The Implementation Tiers

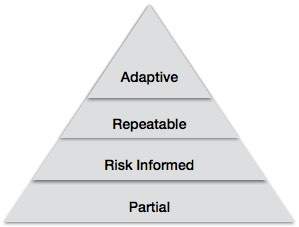

The Framework Implementation Tiers define the level of sophistication and consistency an organization employs in applying its cybersecurity practices. It has the following four levels.

Tier 1 (Partial) − In this level, the organization’s cyber-risk management profiles are not defined. There is a partial consciousness of the organization’s cybersecurity risk at the organization level. Organization-wide methodology to managing cybersecurity risk has not been recognized.

Tier 2 (Risk Informed) − In this level, organizations establish a cyber-risk management policy that is directly approved by the senior management. The senior management makes efforts to establish risk management objectives related to cybersecurity and implements them.

Tier 3 (Repeatable) − In this level, the organization runs with formal cybersecurity measures, which are regularly updated based on requirement. The organization recognizes its dependencies and partners. It also receives information from them, which helps in taking risk-based management decisions.

Tier 4 (Adaptive) − In this level, the organization adapts its cybersecurity practices "in real-time" derived from previous and current cybersecurity activities. Through a process of incessant development in combining advanced cybersecurity technologies, real-time collaboration with partners, and continuous monitoring of activities on their systems, the organization’s cybersecurity practices can quickly respond to sophisticated threats.

The Framework Profile

The Framework Profile is a tool that provides organizations a platform for storing information concerning their cybersecurity program. A profile allows organizations to clearly express the goals of their cybersecurity program.

Where do You Start with Implementing the Framework?

The senior management including the directors should first get acquainted with the Framework. After which, the directors should have a detailed discussion with the management about the organization’s Implementation Tiers.

Educating the managers and staff on the Framework will ensure that everyone understands its importance. This is an important step towards the successful implementation of a vigorous cybersecurity program. The information about existing Framework Implementations may help organizations with their own approaches.

Network security is the security provided to a network from unauthorized access and risks. It is the duty of network administrators to adopt preventive measures to protect their networks from potential security threats.

Computer networks that are involved in regular transactions and communication within the government, individuals, or business require security. The most common and simple way of protecting a network resource is by assigning it a unique name and a corresponding password.

Ağ Güvenlik Cihazı Türleri

Aktif Cihazlar

Bu güvenlik cihazları, fazla trafiği engeller. Güvenlik duvarları, antivirüs tarama cihazları ve içerik filtreleme cihazları bu tür cihazlara örnektir.

Pasif Cihazlar

Bu cihazlar, istenmeyen trafiği, örneğin izinsiz giriş algılama cihazlarını tanımlar ve raporlar.

Önleyici Cihazlar

Bu cihazlar ağları tarar ve olası güvenlik sorunlarını belirler. Örneğin, sızma testi cihazları ve güvenlik açığı değerlendirme araçları.

Birleşik Tehdit Yönetimi (UTM)

Bu cihazlar, hepsi bir arada güvenlik cihazları görevi görür. Örnekler arasında güvenlik duvarları, içerik filtreleme, web önbelleğe alma vb. Yer alır.

Güvenlik duvarları

Güvenlik duvarı, ağ trafiğini bazı protokollere göre yöneten ve düzenleyen bir ağ güvenlik sistemidir. Bir güvenlik duvarı, güvenilir bir dahili ağ ile internet arasında bir engel oluşturur.

Güvenlik duvarları hem donanım üzerinde çalışan yazılımlar hem de donanım araçları olarak mevcuttur. Donanım tabanlı güvenlik duvarları, o ağ için bir DHCP sunucusu gibi davranmak gibi başka işlevler de sağlar.

Çoğu kişisel bilgisayar, verileri internetten gelen tehditlerden korumak için yazılım tabanlı güvenlik duvarları kullanır. Ağlar arasında veri ileten birçok yönlendirici, güvenlik duvarı bileşenleri içerir ve bunun tersine, birçok güvenlik duvarı temel yönlendirme işlevlerini gerçekleştirebilir.

Güvenlik duvarları , internetten yetkisiz erişimi önlemek için genellikle özel ağlarda veya intranetlerde kullanılır . İntranete giren veya çıkan her mesaj, güvenlik önlemleri açısından incelenmek üzere güvenlik duvarından geçer.

İdeal bir güvenlik duvarı yapılandırması, hem donanım hem de yazılım tabanlı cihazlardan oluşur. Güvenlik duvarı, güvenli kimlik doğrulama sertifikaları ve oturum açma işlemleri aracılığıyla özel bir ağa uzaktan erişim sağlamaya da yardımcı olur.

Donanım ve Yazılım Güvenlik Duvarları

Donanım güvenlik duvarları bağımsız ürünlerdir. Bunlar, geniş bant yönlendiricilerde de bulunur. Çoğu donanım güvenlik duvarı, diğer bilgisayarları bağlamak için en az dört ağ bağlantı noktası sağlar. Daha büyük ağlar için - örn. İş amaçlı - iş ağı güvenlik duvarı çözümleri mevcuttur.

Bilgisayarlarınıza yazılım güvenlik duvarları kurulur. Bir yazılım güvenlik duvarı, bilgisayarınızı internet tehditlerinden korur.

Antivirüs

Antivirüs, kötü amaçlı yazılımları tespit etmek ve kaldırmak için kullanılan bir araçtır. Başlangıçta bilgisayarlardaki virüsleri tespit etmek ve kaldırmak için tasarlanmıştır.

Modern antivirüs yazılımı yalnızca virüsten değil, aynı zamanda solucanlardan, Truva atlarından, reklam yazılımlarından, casus yazılımlardan, tuş kaydedicilerden vb. Koruma sağlar. Bazı ürünler ayrıca kötü amaçlı URL'ler, spam, kimlik avı saldırıları, botnet'ler, DDoS saldırıları vb.

İçerik filtreleme

İçerik filtreleme cihazları, hoş olmayan ve rahatsız edici e-postaları veya web sayfalarını tarar. Bunlar, kişisel bilgisayarların yanı sıra kurumlarda güvenlik duvarlarının bir parçası olarak kullanılır. Bu cihazlar, bir kişi herhangi bir yetkisiz web sayfasına veya e-postaya erişmeye çalıştığında "Erişim Engellendi" mesajını oluşturur.

İçerik genellikle pornografik içerik ve ayrıca şiddet veya nefret odaklı içerik için taranır. Kuruluşlar ayrıca alışveriş ve işle ilgili içerikleri de hariç tutar.

İçerik filtreleme aşağıdaki kategorilere ayrılabilir -

- Web filtreleme

- Web sitelerinin veya sayfalarının taranması

- E-posta filtreleme

- E-postanın spam için taranması

- Diğer sakıncalı içerik

Saldırı Tespit Sistemleri

Saldırı Tespit ve Önleme Sistemleri olarak da bilinen Saldırı Tespit Sistemleri, bir ağdaki kötü niyetli etkinlikleri izleyen, bu tür etkinliklerle ilgili bilgileri günlüğe kaydeden, bunları durdurmak için adımlar atan ve son olarak raporlayan araçlardır.

İzinsiz giriş algılama sistemleri, ağdaki herhangi bir kötü niyetli etkinliğe karşı alarm göndermeye yardımcı olur, paketleri bırakır ve IP adresini herhangi bir engelden kurtarmak için bağlantıyı sıfırlar. Saldırı tespit sistemleri ayrıca aşağıdaki eylemleri de gerçekleştirebilir -

- Döngüsel Artıklık Denetimi (CRC) hatalarını düzeltin

- TCP sıralama sorunlarını önleyin

- İstenmeyen aktarım ve ağ katmanı seçeneklerini temizleyin

İlk bölümde tartışıldığı gibi, Hindistan Hükümeti, yasal elektronik, dijital ve çevrimiçi işlemleri sağlamak ve kolaylaştırmak ve siber suçları azaltmak için bazı önemli hedeflerle Bilgi Teknolojisi (BT) Yasasını yürürlüğe koydu.

BT Yasasının Göze Çarpan Özellikleri

BT Kanununun göze çarpan özellikleri aşağıdaki gibidir -

Dijital imza, daha teknolojiden bağımsız bir hareket haline getirmek için elektronik imzayla değiştirildi.

Suçları, cezaları ve ihlalleri detaylandırır.

Siber suçlar için Adalet Dağıtım Sistemlerini ana hatlarıyla belirtir.

Yeni bir bölümde siber kafenin, işin olağan akışı içinde herhangi bir kişi tarafından internete erişimin halkın üyelerine sunulduğu herhangi bir tesis olduğunu tanımlıyor .

Siber Düzenlemeler Danışma Komitesinin oluşumunu sağlar.

Hindistan Ceza Yasası, 1860, Hindistan Kanıt Yasası, 1872, Bankacıların Kitapları Kanıt Yasası, 1891, Hindistan Merkez Bankası Yasası, 1934 vb.

81. Bölüme, Kanun hükümlerinin ağır basan etkiye sahip olacağını belirten bir hüküm ekler. Hüküm , Yasada yer alan hiçbir şeyin, herhangi bir kişinin 1957 Telif Hakkı Yasası uyarınca verilen herhangi bir hakkı kullanmasını kısıtlamayacağını belirtmektedir .

BT Yasası Şeması

Aşağıdaki noktalar BT Yasasının şemasını tanımlar -

BT Yasası şunları içerir: 13 chapters ve 90 sections.

IT Yasası 2000'in 91'den 94'e kadar olan son dört bölümü, Hindistan Ceza Yasası 1860, Hindistan Kanıt Yasası 1872, Bankacıların Kitapları Kanıt Yasası 1891 ve Hindistan Rezerv Bankası Yasası 1934'teki değişiklikleri ele almaktadır.

Bölüm 1'de Yasanın kısa, başlık, kapsam, başlama ve uygulanmasını ele alan 1. Bölüm'deki Ön husus ile başlar. Bölüm 2 Tanım sağlar.

Bölüm 2, elektronik kayıtların, dijital imzaların, elektronik imzaların vb. Doğrulanması ile ilgilidir.

11. Bölüm suçlar ve cezalarla ilgilenir. Kanunun bu bölümünde cezanın yanı sıra bir dizi suç da sağlanmıştır.

Daha sonra durum tespiti, aracıların rolü ve bazı çeşitli hükümler ile ilgili hükümler belirtilmiştir.

Yasa iki programla birleştirilmiştir. İlk Çizelge, Kanunun uygulanmayacağı Belgeler veya İşlemlerle ilgilenir. İkinci Çizelge, elektronik imza veya elektronik kimlik doğrulama tekniği ve prosedürü ile ilgilidir. Üçüncü ve Dördüncü Program atlanmıştır.

BT Yasasının Uygulanması

Bölüm 1'in (4) numaralı bendi uyarınca, bu Kanundaki hiçbir şey Birinci Cetvelde belirtilen belgeler veya işlemlere uygulanmaz . Kanunun uygulanmayacağı belgeler veya işlemler aşağıdadır:

Negotiable Instrument 1881 Kıymetli Evraklar Yasasının 13. bölümünde tanımlandığı gibi (bir çek dışında);

Bir power-of-attorney 1882 Vekalet Kanununun 1A bölümünde tanımlandığı gibi;

Bir trust 1882 Hint Tröstler Yasası'nın 3. bölümünde tanımlandığı gibi;

Bir will diğer ölüme bağlı tasarruflar da dahil olmak üzere, 1925 Hindistan Veraset Yasası'nın 2. bölümünün (h) bendinde tanımlandığı üzere;

Hiç contract taşınmaz malların satışı veya devredilmesi veya bu tür mülkteki herhangi bir menfaat için;

Merkezi Hükümet tarafından bildirilebilecek bu türden herhangi bir belge veya işlem sınıfı.

BT Yasasında Getirilen Değişiklikler

BT Kanunu, 91-94 bölümlerine göre dört tüzükte değişiklik getirmiştir. Bu değişiklikler program 1-4'te sunulmuştur.

İlk çizelge Ceza Kanunundaki değişiklikleri içermektedir. Elektronik belgeleri kapsamı içine almak için "belge" teriminin kapsamını genişletmiştir .

İkinci program, Hindistan Kanıt Yasasında yapılan değişikliklerle ilgilidir. Kanıt tanımına elektronik belgenin dahil edilmesiyle ilgilidir .

Üçüncü program, Bankanın Defter Kanıt Yasasını değiştirir. Bu değişiklik, "Banker defteri" nin tanımında değişiklik getirmektedir. Bir diskette, diskte, kasette veya başka herhangi bir elektromanyetik veri saklama cihazında saklanan verilerin çıktılarını içerir. Bu tür çıktıları kapsamına dahil etmek için "Onaylı kopya" ifadesinde de benzer bir değişiklik yapılmıştır .

Dördüncü program, Hindistan Merkez Bankası Yasasını değiştiriyor. Bankalar arasında veya bankalar ile diğer finans kuruluşları arasında elektronik yollarla fon transferinin düzenlenmesi ile ilgilidir .

Aracı Sorumluluk

Herhangi bir özel elektronik kayıtla ilgilenen aracı, başka bir kişi adına kaydı kabul eden, depolayan veya ileten veya bu kayıtla ilgili herhangi bir hizmet sağlayan kişidir .

Yukarıda belirtilen tanıma göre aşağıdakileri içerir -

- Telekom servis sağlayıcıları

- Ağ hizmeti sağlayıcıları

- internet servis sağlayıcıları

- Web barındırma hizmeti sağlayıcıları

- Arama motorları

- Online ödeme siteleri

- Çevrimiçi açık artırma siteleri

- Çevrimiçi pazar yerleri ve siber kafeler

Değiştirilmiş Kanunun Önemli Noktaları

Yeni değiştirilen yasa aşağıdaki önemli noktalarla geldi:

- Gizlilik sorunlarını vurgular ve bilgi güvenliğini vurgular.

- Dijital İmzayı detaylandırıyor.

- Kurumlar için rasyonel güvenlik uygulamalarını netleştirir.

- Aracıların rolüne odaklanır.

- Siber Suçun yeni yüzleri eklendi.

Elektronik imza

Dijital imza, dijital bir mesajın veya bir belgenin meşruiyetini doğrulamak için kullanılan bir tekniktir. Geçerli bir dijital imza, alıcıya, gönderenin mesajı gönderdiğini inkar edemeyeceği şekilde, mesajın bilinen bir gönderici tarafından oluşturulduğunun garantisini sağlar. Dijital imzalar çoğunlukla yazılım dağıtımı, finansal işlemler ve sahtecilik riskinin olduğu diğer durumlarda kullanılır.

Elektronik İmza

Elektronik imza veya e-imza, bir mesajı oluşturmayı talep eden kişinin mesajı oluşturan kişi olduğunu gösterir.

İmza, bir kişiyle ilgili şematik bir betik olarak tanımlanabilir. Bir belge üzerindeki imza, kişinin belgede kayıtlı amaçları kabul ettiğini gösteren bir işarettir. Birçok mühendislik şirketinde, başka bir kimlik doğrulama ve güvenlik katmanı için dijital mühürler de gereklidir. Dijital mühürler ve imzalar, el yazısı imzalar ve damgalı mühürlerle aynıdır.

Elektronik İmzaya Dijital İmza

Digital Signature 2000 tarihli eski BT Yasasında tanımlanan terimdi. Electronic Signaturedeğiştirilmiş kanunla tanımlanan terimdir (BT Kanunu, 2008). Elektronik İmza kavramı, Dijital İmzadan daha geniştir. Kanunun 3. Bölümü, Dijital İmza iliştirerek Elektronik Kayıtların doğrulanması için teslim eder.

Değişikliğe göre, elektronik kayıtların elektronik imza veya elektronik doğrulama tekniği ile doğrulanması güvenilir kabul edilecektir.

Göre United Nations Commission on International Trade Law (UNCITRAL), elektronik kimlik doğrulama ve imza yöntemleri aşağıdaki kategorilerde sınıflandırılabilir -

Kullanıcının veya alıcının bilgisine dayalı olanlar, yani şifreler, kişisel kimlik numaraları (PIN'ler) vb.

Bu, kullanıcının fiziksel özelliklerine, yani biyometriye dayanır.

Kullanıcının bir nesneye sahip olmasına, yani manyetik bir kartta depolanan kodlar veya diğer bilgilere dayananlar.

Yukarıdaki kategorilerden herhangi birine girmeden, elektronik bir iletişimin kaynağını belirtmek için de kullanılabilecek kimlik doğrulama ve imza yöntemleri türleri (El yazısıyla yazılmış bir imzanın bir kopyası veya bir elektronik mesajın altına yazılan bir ad gibi) .

Elektronik İmzalara İlişkin UNCITRAL MODEL YASASI'na göre, şu anda aşağıdaki teknolojiler kullanılmaktadır -

- Açık anahtar altyapısı (PKI) içinde Dijital İmza

- Biyometrik Cihaz

- PINs

- Passwords

- Taranmış el yazısı imza

- Dijital Kalem ile İmza

- Tıklanabilir "Tamam" veya "Kabul Ediyorum" veya "Kabul Ediyorum" tıklama kutuları

Dünya çapında daha hızlı bağlantı, çok sayıda çevrimiçi suç geliştirdi ve bu artan suçlar, koruma için yasalara ihtiyaç duyulmasına neden oldu. Hindistan Parlamentosu, değişen kuşağa ayak uydurmak için, Birleşmiş Milletler Uluslararası Ticaret Hukuku Komisyonları (UNCITRAL) Model Yasasında kavramsallaştırılan 2000 Bilgi Teknolojisi Yasasını kabul etti.

Kanun, suçları, her bir suç kategorisi için verilen cezalarla birlikte ayrıntılı bir şekilde tanımlamaktadır.

Suçlar

Siber suçlar, bilgisayarın ya araç ya da hedef olduğu ya da her ikisinin birden olduğu, klas bir şekilde gerçekleştirilen meşru olmayan eylemlerdir.

Siber suç genellikle aşağıdakileri içerir -

- Bilgisayarlara yetkisiz erişim

- Veri arama

- Virüs / solucan saldırısı

- Bilgisayar sistemi hırsızlığı

- Hacking

- Saldırıların reddi

- Mantık bombaları

- Truva atları

- İnternet saat hırsızlığı

- Web krikosu

- E-posta bombardımanı

- Salam saldırıları

- Fiziksel olarak zarar veren bilgisayar sistemi.

Bilişim Kanunu 2000'de yer alan suçlar aşağıdaki gibidir:

- Bilgisayar kaynak belgelerini kurcalamak.

- Bilgisayar sistemiyle hackleme.

- Müstehcen bilgilerin elektronik ortamda yayınlanması.

- Kontrolör gücü yön vermek için.

- Bilgilerin şifresini çözmek için tesisleri genişletmek için bir aboneye Kontrolörün Talimatları.

- Korumalı sistem.

- Yanlış beyan cezası.

- Gizlilik ve mahremiyet ihlali cezası.

- Dijital İmza Sertifikasını bazı ayrıntılarda yanlış yayınlamanın cezası.

- Dolandırıcılık amaçlı yayın.

- Hindistan Müsaderesi dışında işlenen suç veya ihlal için başvuruda bulunma.

- Diğer cezalara müdahale etmemek için cezalar veya müsadere.

- Suçları soruşturma yetkisi.

Misal

Offences Under The It Act 2000

Section 65. Tampering with computer source documents

Bilgisayar kaynak kodunun tutulması gerektiğinde, kim bilerek veya kasıtlı olarak gizleyen, yok eden veya değiştiren veya kasıtlı olarak veya bilerek bir başkasının bir bilgisayar, bilgisayar programı, bilgisayar sistemi veya bilgisayar ağı için kullanılan herhangi bir bilgisayar kaynak kodunu yürürlükte olduğu süre için kanunla muhafaza edilenler, üç yıla kadar hapis veya iki lak rupiye kadar uzayabilen para cezası veya her ikisiyle de cezalandırılır.

Açıklama - Bu bölümün amacı doğrultusunda, "bilgisayar kaynak kodu", programların, bilgisayar komutlarının, tasarımın ve düzeninin listesi ve herhangi bir biçimde bilgisayar kaynaklarının program analizi anlamına gelir.

Object- Bölümün amacı, bilgisayara yatırılan “fikri mülkiyeti” korumaktır. Bilgisayar kaynak belgelerini (kodları) Telif Hakkı Yasası kapsamında mevcut olanın ötesinde koruma girişimidir.

Essential ingredients of the section

bilerek veya kasıtlı olarak gizlemek

bilerek veya kasıtlı olarak yok etmek

bilerek veya kasıtlı olarak değiştirmek

bilerek veya kasıtlı olarak başkalarının gizlenmesine neden olmak

bilerek veya kasıtlı olarak bir başkasının yok olmasına neden olmak

bilerek veya kasıtlı olarak bir başkasının değişmesine neden olmak.

Bu bölüm Telif Hakkı Yasasına doğru uzanır ve şirketlerin programlarının kaynak kodlarını korumalarına yardımcı olur.

Cezalar - Madde 65 herhangi bir sulh hakimi tarafından yargılanır.

Bu kavranabilir ve kefil olunamaz bir suçtur.

Penalties - 3 yıla kadar hapis ve / veya

Fine - İki bin rupi.

Aşağıdaki tablo, BT Yasasının belirtilen tüm bölümlerine yönelik suç ve cezaları göstermektedir -

| Bölüm | Suç | Ceza | Kullanılabilirlik ve Düzenlenebilirlik |

|---|---|---|---|

| 65 | Bilgisayar Kaynak Kodunda Kurcalama | 3 yıla kadar hapis veya Rs 2 lakh'a kadar para cezası | Suç Kiralanabilir, Anlaşılabilir ve JMFC Mahkemesi tarafından yargılanabilir. |

| 66 | Bilgisayarla İlgili Suçlar | 3 yıla kadar hapis veya 5 lakh Rs'ye kadar para cezası | Suç Kiralanabilir, Anlaşılabilir ve |

| 66-A | İletişim servisi vb. Aracılığıyla rahatsız edici mesajlar göndermek ... | 3 yıla kadar hapis ve para cezası | Suç Kiralanabilir, Anlaşılabilir ve JMFC Mahkemesi tarafından yargılanabilir |

| 66-B | Çalıntı bilgisayar kaynağını veya iletişim cihazını sahtekarlıkla teslim alma | 3 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 1 yüz bin | Suç Kiralanabilir, Anlaşılabilir ve JMFC Mahkemesi tarafından yargılanabilir |

| 66-C | Kimlik Hırsızı | 3 yıla kadar hapis cezası ve / veya Rs'ye kadar para cezası. 1 yüz bin | Suç Kiralanabilir, Anlaşılabilir ve JMFC Mahkemesi tarafından yargılanabilir |

| 66-D | Bilgisayar kaynağını kullanarak şahsiyetle aldatma | 3 yıla kadar hapis cezası ve / veya Rs'ye kadar para cezası. 1 yüz bin | Suç Kiralanabilir, Anlaşılabilir ve JMFC Mahkemesi tarafından yargılanabilir |

| 66-E | Gizlilik ihlali | 3 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 2 yüz bin | Suç Kiralanabilir, Anlaşılabilir ve JMFC Mahkemesi tarafından yargılanabilir |

| 66-F | Siber terörizm | Hapis cezası ömür boyu hapis cezasına kadar uzanıyor | Suç Teminatsızdır, Anlaşılabilir ve Mahkeme Mahkemesi tarafından yargılanabilir |

| 67 | Müstehcen materyalleri elektronik biçimde yayınlamak veya iletmek | İlk Mahkumiyette, 3 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 5 lakh Sonraki Mahkumiyette 5 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 10 yüz bin | Suç Kiralanabilir, Anlaşılabilir ve JMFC Mahkemesi tarafından yargılanabilir |

| 67-A | Cinsel içerikli eylem vb. İçeren materyallerin elektronik biçimde yayınlanması veya iletilmesi | İlk Mahkumiyette 5 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 10 lakh Sonraki Mahkumiyette 7 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 10 yüz bin | Suç Devredilemez, Anlaşılabilir ve JMFC Mahkemesi tarafından yargılanabilir |

| 67-B | Çocukları cinsel içerikli eylem vb. Gösteren materyallerin elektronik biçimde yayınlanması veya iletilmesi | İlk mahkumiyette 5 yıla kadar açıklama ve / veya Rs'ye kadar para cezası. 10 lakh Sonradan Mahkumiyette Her iki tanımın 7 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 10 yüz bin | Suç Teminatsız, Anlaşılabilir ve JMFC Mahkemesi tarafından yargılanabilir |

| 67-C | Aracı, kasıtlı olarak veya bilerek bilgilerin korunması ve saklanmasıyla ilgili talimatlara aykırı | 3 yıla kadar hapis ve para cezası | Hücum Kiralanabilir, Anlaşılabilir. |

| 68 | Kontrolör tarafından verilen talimatlara uyulmaması | 2 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 1 yüz bin | Suç Kiralanabilir, Anlaşılamaz. |

| 69 | Herhangi bir bilginin herhangi bir bilgisayar kaynağı aracılığıyla engellenmesi veya izlenmesi veya şifresinin çözülmesiyle ilgili olarak alt bölümde (3) atıfta bulunulan kuruma yardımcı olmama | 7 yıla kadar hapis ve para cezası | Suç Teminatsızdır, Anlaşılabilir. |

| 69-bir | Aracının herhangi bir bilgisayar kaynağı aracılığıyla herhangi bir bilgiye kamu erişiminin engellenmesi için verilen talimata uymaması | 7 yıla kadar hapis ve para cezası | Suç Teminatsızdır, Anlaşılabilir. |

| 69-B | Siber güvenlik için herhangi bir bilgisayar kaynağı aracılığıyla trafik verilerini veya bilgilerini izlemek ve toplamakla ilgili olarak alt bölüm (2) hükümlerini kasıtlı veya bilerek ihlal eden aracı | 3 yıla kadar hapis ve para cezası | Hücum Kiralanabilir, Anlaşılabilir. |

| 70 | Sec hükümlerine aykırı olarak korumalı sisteme erişimi güvence altına alan veya erişimi güvence altına almaya çalışan herhangi bir kişi. 70 | Her iki tanımdan da 10 yıla kadar hapis ve para cezası | Suç Teminatsızdır, Anlaşılabilir. |

| 70-B | Hindistan Bilgisayar Acil Durum Müdahale Ekibi, olaylara müdahale için ulusal ajans olarak hizmet verecek. Talep edilen bilgileri kanıtlayamayan veya ICERT tarafından yayınlanan talimatlara uymayan herhangi bir hizmet sağlayıcı, aracılar, veri merkezleri vb. | 1 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 1 yüz bin | Suç Kiralanabilir, Anlaşılamaz |

| 71 | Denetleyiciye Onay Makamına Yanlış Beyan | 2 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 1 yüz bin. | Suç Kiralanabilir, Anlaşılamaz. |

| 72 | Gizlilik ve mahremiyet ihlali | 2 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 1 yüz bin. | Suç Kiralanabilir, Anlaşılamaz. |

| 72-A | Yasal sözleşmeyi ihlal eden bilgilerin ifşa edilmesi | 3 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 5 yüz bin. | Suç Anlaşılabilir, Kiralanabilir |

| 73 | Elektronik İmza Sertifikası yayınlamak bazı ayrıntılarda yanlış | 2 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 1 yüz bin | Suç Kiralanabilir, Anlaşılamaz. |

| 74 | Dolandırıcılık amaçlı yayın | 2 yıla kadar hapis ve / veya Rs'ye kadar para cezası. 1 yüz bin | Suç Kiralanabilir, Anlaşılamaz. |

Suçların Birleştirilmesi

BT Kanunun 77-A Bölümü uyarınca, herhangi bir yetkili mahkeme, Kanun kapsamında müebbet veya hapis cezasının üç yılı aşan bir süre için öngörüldüğü suçlar dışında suçları birleştirebilir.

Aşağıdaki durumlarda suç artırılmayacaktır:

Sanık, önceki mahkumiyetinden dolayı ya daha fazla cezaya ya da farklı türden cezalara tabidir; VEYA

Suç, ülkenin sosyo ekonomik koşullarını etkiler; VEYA

18 yaşın altındaki bir çocuğa suç işlenmişse; VEYA

Bir kadına suç işlendi.

Bu Kanuna göre suç işlediği iddia edilen kişi, mahkemeye dava açmak için başvuruda bulunabilir. Suç, daha sonra yargılanmak üzere ve Cr'nin 265-B ve 265-C Bölümlerinin hükümleri için bekletilecektir. PC geçerli olacaktır.

Siber Kanunlar, siber suçla mücadelede tek kurtarıcıdır. Milletin bilgisine kırılmaz güvenlik ancak sıkı yasalarla sağlanabilir. Hindistan Bilişim Yasası, Siber Suç sorununu çözmek için özel bir yasa olarak ortaya çıktı. Yasa, 2008 Değişiklik Yasası ile keskinleştirildi.

Siber Suç ara sıra işleniyor, ancak hala neredeyse hiç bildirilmiyor. Bu nedenle Hukuk Mahkemesine ulaşan siber suç davaları çok azdır. Dijital Kanıtları toplamada, saklamada ve değerlendirmede pratik zorluklar vardır. Dolayısıyla, Yasanın gerçekten etkili olabilmesi için daha çok yol alması gerekiyor.

Bu eğiticide, Siber Yasalar ve BT Güvenliği ile ilgili tüm güncel ve ana konuları ele almaya çalıştık. Bu öğreticiyi bitirmek için tanınmış bir siber hukuk uzmanı ve Yüksek Mahkeme savunucusu Bay Pavan Duggal'ın sözlerinden alıntı yapmak istiyoruz.

Milletvekillerinin, Hindistan Siber Kanunundaki çeşitli eksiklikleri gideren ve onu teknolojik olarak tarafsız kılan takdire şayan çalışmaları için tamamlanması gerekirken, yine de ulusun beklentisi ile değiştirilen mevzuatın sonuçta ortaya çıkan etkisi arasında büyük bir uyumsuzluk olduğu görülüyor. Yeni değişikliklerin en tuhaf ve şaşırtıcı yönü, bu değişikliklerin Hindistan siber yasasını siber suç dostu bir yasa haline getirmeye çalışmasıdır; - siber suçlular için son derece yumuşak, yumuşak yürekli bir mevzuat; mevcut kanun kapsamında kendilerine tanınan ceza miktarını azaltarak siber suçluları teşvik etmeyi seçen bir mevzuat; .... BT Yasası kapsamında öngörülen siber suçların çoğunu kefil suç olarak kabul eden bir mevzuat; Hindistan'ın dünyanın potansiyel siber suç başkenti olmasına yol açması muhtemel bir mevzuat.

1. What is Cybercrime?

A.Siber suç, siber uzayda suç amacıyla yapılan tüm faaliyetleri ifade eder. İnternetin anonim doğası nedeniyle, suçlular çeşitli suç faaliyetlerinde bulunurlar. Siber suç alanı yeni yeni ortaya çıkıyor ve siber uzaydaki yeni suç faaliyeti biçimleri her geçen gün ön plana çıkıyor.

2. Do we have an exhaustive definition of Cybercrime?

A.Hayır, ne yazık ki kapsamlı bir siber suç tanımına sahip değiliz. Bununla birlikte, temelde insan duyarlılıklarını rahatsız eden herhangi bir çevrimiçi etkinlik siber suç olarak kabul edilebilir.

3. What are the various categories of Cybercrimes?

A. Siber suçlar temelde üç ana kategoriye ayrılabilir -

- Kişilere karşı siber suçlar,

- Mülkiyete karşı siber suçlar ve

- Devlete karşı siber suçlar.

4. Tell us more about Cybercrimes against persons.

A.Kişilere karşı işlenen siber suçlar arasında çocuk pornografisi aktarımı, e-posta yoluyla taciz ve siber taciz gibi çeşitli suçlar bulunur. Müstehcen materyallerin yayınlanması ve dağıtılması, bugün bilinen en önemli Siber suçlardan biridir.

5. Is Cyber harassment also a Cybercrime?

A.Siber taciz, ayrı bir siber suçtur. Siber uzayda çeşitli taciz türleri meydana gelir. Taciz cinsel, ırksal, dini veya başka türlü olabilir. Bir suç olarak siber taciz, bizi netizenlerin mahremiyetinin ihlal edildiği başka bir ilgili alana da getiriyor. Çevrimiçi vatandaşların mahremiyetinin ihlali, ciddi nitelikte bir Siber Suçtur.

6. What are Cybercrimes against property?

A. Her tür mülkiyete karşı siber suçlar arasında siber uzay yoluyla yetkisiz bilgisayar ihlali, bilgisayar vandalizmi, zararlı programların aktarımı ve bilgisayarlı bilgilerin yetkisiz olarak bulundurulması yer alır.

7. Is hacking a Cybercrime?

A.Hack, bugüne kadar bilinen en ağır Siber suçlardan biridir. Bilginiz olmadan bir yabancının bilgisayar sisteminize girip değerli gizli verilerle oynadığını bilmek korkunç bir duygudur.

Acı gerçek şu ki, dünyadaki hiçbir bilgisayar sistemi bilgisayar korsanlığı kanıtı değildir. Her ne kadar güvenli görünürse görünsün herhangi bir sistemin hacklenebileceği konusunda oybirliğiyle kabul edildi. E-bay, Yahoo ve Amazon gibi popüler ticari sitelerde görülen son hizmet reddi saldırıları, son derece tehlikeli olarak yavaş yavaş ortaya çıkan yeni bir Siber suç kategorisidir.

Bir bilgisayara veya ağa yetkisiz erişim sağlamak için kendi programlama yeteneklerini kullanmak çok ciddi bir suçtur. Benzer şekilde, bilgisayar sistemlerine onarılamaz zararlar veren zararlı bilgisayar programlarının oluşturulması ve yayılması da başka bir Siber Suç türüdür.

8. What is Cybercrime against Government?

A.Siber Terörizm, hükümete karşı siber suçların belirgin bir örneğidir. İnternetin büyümesi, siber uzay ortamının bireyler ve gruplar tarafından hükümetleri tehdit etmek ve aynı zamanda bir ülkenin vatandaşlarını terörize etmek için kullanıldığını göstermiştir. Bu suç, bir kişi bir hükümete veya ordu tarafından yönetilen bir web sitesine girdiğinde terörizme dönüşür.

9. Is there any comprehensive law on Cybercrime today?

A.Şu an itibariyle, dünyanın hiçbir yerinde siber suçlarla ilgili kapsamlı yasalara sahip değiliz. FBI gibi araştırma kurumlarının Siber Uzayı son derece zor bir alan olarak bulmalarının nedeni budur. Siber suçlar, İnternet hukukunun mevcut yasaların ne tam ne de kısmen kapsamına giren gri alanına girer. Bununla birlikte, ülkeler siber suçla ilgili katı yasalar oluşturmak için çok önemli önlemler alıyor.

10. Is there any recent case which demonstrates the importance of having a cyber law on cybercrime within the national jurisdictions of countries?

A.En son "Seni seviyorum" virüs vakası, farklı ulusal yargı alanlarında siber suçlarla ilgili siber yasalara sahip olma ihtiyacını göstermektedir. Bu özelliğin internette yayınlandığı sırada Reuters, "Filipinler'in bilgisayar suçlarıyla ilgili kanunlardan yoksun olduğu için 'Love Bug' bilgisayar virüsünün şüpheli yaratıcısını henüz tutuklamadığını bildirdi." Gerçek şu ki, Filipinler'de siber suçla ilgili herhangi bir yasa yok.

11. What is Vishing?

A.Vishing, halktan kredi kartı bilgileri gibi hassas bilgilere erişim sağlamak için çoğunlukla Voice over IP (VoIP) tarafından kolaylaştırılan özellikleri kullanan, telefon sistemi üzerinden sosyal etkiyi kullanma suç uygulamasıdır. Terim, "Ses" ve kimlik avının bir kombinasyonudur.

12. What is Mail Fraud?

A. Posta dolandırıcılığı, ceza gerektiren bir suçun işlenmesinde herhangi bir noktada posta sisteminin kullanıldığı, yasa dışı olarak para veya değerli eşya elde etmeye teşebbüs eden herhangi bir planı içeren, Amerika Birleşik Devletleri federal yasasına göre bir suçtur.

13. What is ID Spoofing?

A. Alıcının Arayan Kimliği ekranında asıl arayan istasyonun numarası olmayan bir numara görüntülemek için telefon ağını kullanma uygulamasıdır.

14. What is Cyber espionage?

A. İnternette yasadışı sömürü yöntemlerini kullanarak askeri, politik veya ekonomik yarar sağlamak için bireylerden, rakiplerden, rakiplerden, gruplardan, hükümetlerden ve düşmanlardan sır elde etme eylemi veya uygulamasıdır.

15. What is the meaning of Sabotage?

A.Sabotaj, kelimenin tam anlamıyla, herhangi bir makine veya malzemeye kasıtlı olarak zarar verilmesi veya işin aksaması anlamına gelir. Siber uzay bağlamında, askeri faaliyetler tarafından kullanılan bilgisayarların ve uyduların varlığına yönelik bir tehdittir.

16. Name the democratic country in which The Cyber Defamation law was first introduced.

A. Güney Kore, bu yasanın ilk uygulandığı ilk demokratik ülkedir.

17. What are Bots?

A.Botlar, günümüzde internetin karşı karşıya olduğu en karmaşık suç işleme türlerinden biridir. Botlar, siber suçlular adına çok çeşitli otomatik görevleri gerçekleştirerek benzersiz adlarını kazanır. İnternetteki "hizmet reddi" saldırısında rol oynuyorlar.

18. What are Trojans and Spyware?

A. Truva atları ve casus yazılımlar, bir siber suçlunun yetkisiz erişim elde etmek ve bir saldırının parçası olarak bir kurbandan bilgi çalmak için kullanabileceği araçlardır.

19. What are Phishing and Pharming?

A. Kimlik avı ve Eczacılık, suçluların başkalarından kişisel bilgileri çalmak için interneti kullandığı bir siber suç biçimi olan kimlik hırsızlığını gerçekleştirmenin en yaygın yoludur.

20. Mention some tips to prevent cyber-crimes.

Bilgisayar korsanlarının kişisel bilgilerinize erişmek için kimlik avı dolandırıcılığı yarattığı en son yöntemleri okuyun.

İstenmeyen tehditleri ve saldırıları minimumda tutmak için bilgisayarınıza bir güvenlik duvarı kurun.

E-postaları açarken ve bağlantıları tıklarken dikkatli olun. Doğrulanmamış kaynaklardan içerik indirirken dikkatlice okumalısınız.

Kişisel bilgilerin depolandığı tüm web siteleri için güçlü parolalar oluşturun.