Kali Linux - Bilgi Toplama Araçları

Bu bölümde, Kali Linux'un bilgi toplama araçlarını tartışacağız.

NMAP ve ZenMAP

NMAP ve ZenMAP, Kali Linux'ta Etik Hacking'in tarama aşaması için yararlı araçlardır. NMAP ve ZenMAP pratik olarak aynı araçtır, ancak NMAP komut satırını kullanırken ZenMAP'ın bir GUI'si vardır.

NMAP, ağ keşfi ve güvenlik denetimi için ücretsiz bir yardımcı araçtır. Birçok sistem ve ağ yöneticisi, ağ envanteri, hizmet yükseltme zamanlamalarını yönetme ve ana bilgisayar veya hizmet çalışma süresini izleme gibi görevler için de yararlı bulmaktadır.

NMAP, ağda hangi ana bilgisayarların mevcut olduğunu, bu ana bilgisayarların hangi hizmetleri (uygulama adı ve sürümü) sunduğunu, hangi işletim sistemlerini (ve işletim sistemi sürümlerini) çalıştırdıklarını, ne tür paket filtreleri / güvenlik duvarlarını belirlemek için yeni yöntemlerle ham IP paketlerini kullanır. kullanımda vb.

Şimdi adım adım ilerleyelim ve NMAP ve ZenMAP'ı nasıl kullanacağımızı öğrenelim.

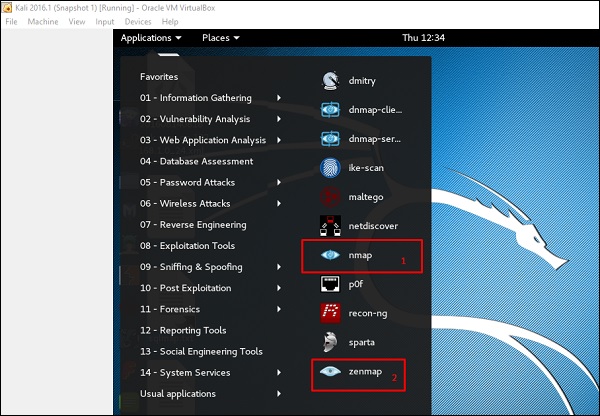

Step 1 - Açmak için Uygulamalar → 01-Bilgi Toplama → nmap veya zenmap seçeneğine gidin.

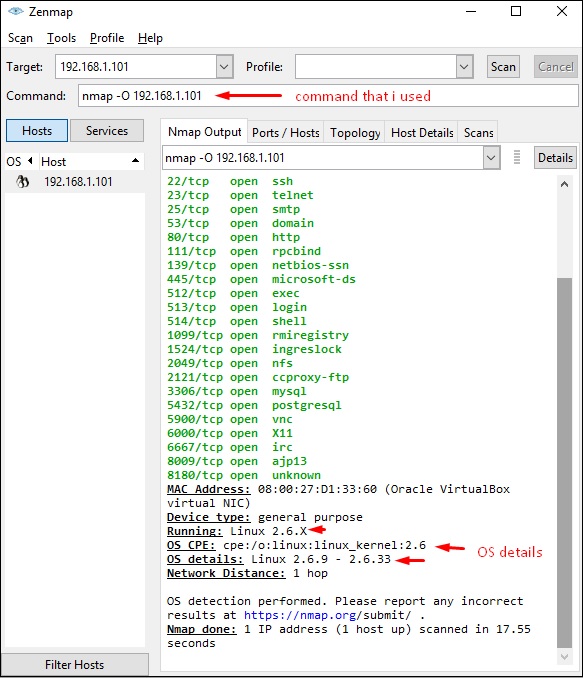

Step 2- Sonraki adım, hedef ana bilgisayarın işletim sistemi türünü / sürümünü tespit etmektir. NMAP tarafından belirtilen yardıma bağlı olarak, işletim sistemi tipi / sürüm saptama parametresi "-O" değişkenidir. Daha fazla bilgi için şu bağlantıyı kullanın:https://nmap.org/book/man-os-detection.html

Kullanacağımız komut -

nmap -O 192.168.1.101Aşağıdaki ekran görüntüsü, Nmap çıktısını görmek için yukarıdaki komutu nereye yazmanız gerektiğini gösterir -

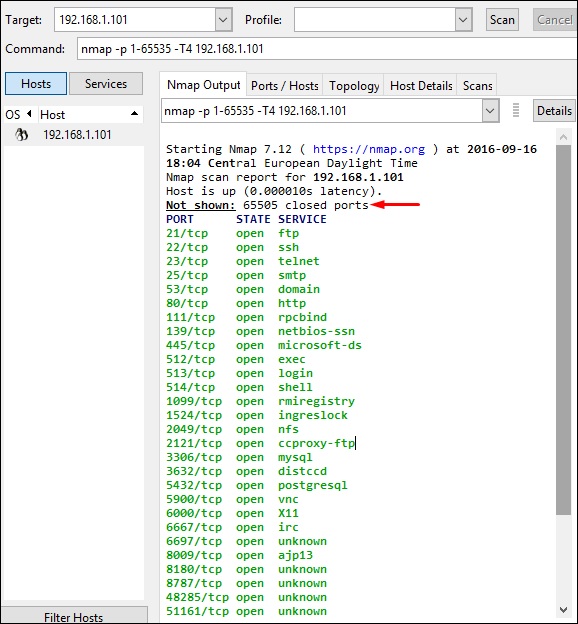

Step 3- Ardından, TCP ve UDP bağlantı noktalarını açın. Tüm TCP bağlantı noktalarını NMAP'ye göre taramak için aşağıdaki komutu kullanın -

nmap -p 1-65535 -T4 192.168.1.101"–P" parametresinin taranması gereken tüm TCP bağlantı noktalarını gösterdiği yerde. Bu durumda, tüm portları tarıyoruz ve "-T4", NMAP'nin çalışması gereken tarama hızıdır.

Sonuçlar aşağıdadır. Yeşil renkte tüm TCP açık portları ve kırmızı renkte tüm kapalı portlar. Ancak liste çok uzun olduğu için NMAP gösterilmez.

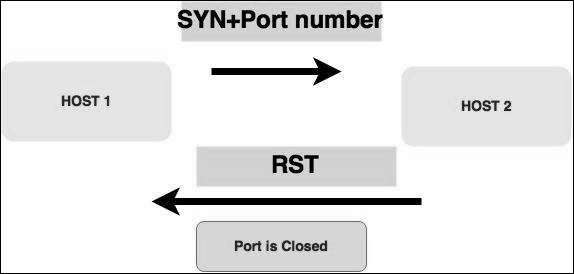

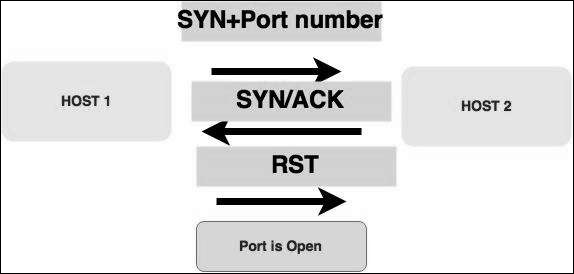

Gizli Tarama

Gizli tarama veya SYN olarak da bilinir half-open scan, çünkü üç yönlü TCP anlaşmasını tamamlamaz. Bir bilgisayar korsanı hedefe bir SYN paketi gönderir; SYN / ACK çerçevesi geri alınırsa, hedefin bağlantıyı tamamlayacağı ve bağlantı noktasının dinlediği varsayılır. Hedeften bir RST geri alınırsa, bağlantı noktasının etkin olmadığı veya kapalı olduğu varsayılır.

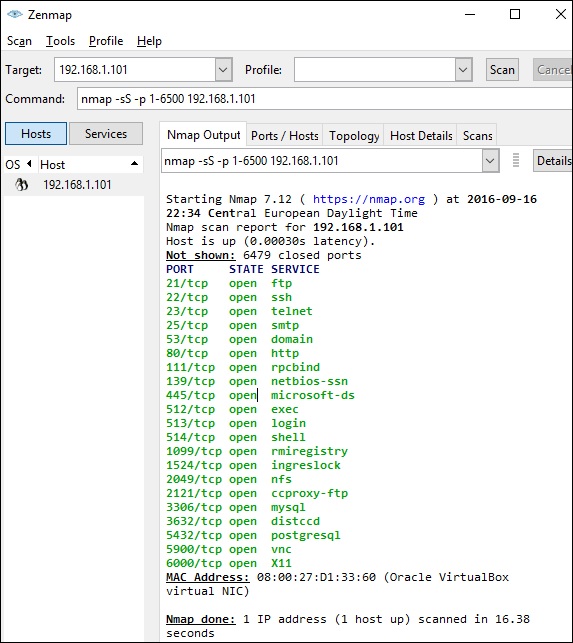

Şimdi SYN taramasını pratikte görmek için parametreyi kullanın –sSNMAP'de. Tam komut aşağıdadır -

nmap -sS -T4 192.168.1.101Aşağıdaki ekran görüntüsü bu komutun nasıl kullanılacağını gösterir -

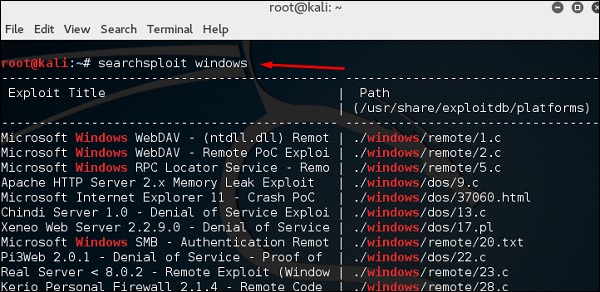

Searchsploit

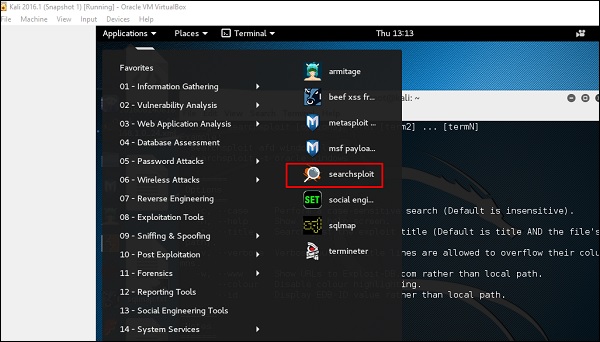

Searchsploit, Kali Linux kullanıcılarının doğrudan Exploit veritabanı arşivinden komut satırıyla arama yapmalarına yardımcı olan bir araçtır.

Açmak için, aşağıdaki ekran görüntüsünde gösterildiği gibi Uygulamalar → 08-Kullanım Araçları → searchsploit'e gidin.

Terminali açtıktan sonra "yazınsearchsploit exploit index name".

DNS Araçları

Bu bölümde, Kali'nin dahil ettiği bazı DNS araçlarının nasıl kullanılacağını öğreneceğiz. Temel olarak, bu araçlar bölge aktarımlarında veya etki alanı IP'sinin çözülmesine yardımcı olur.

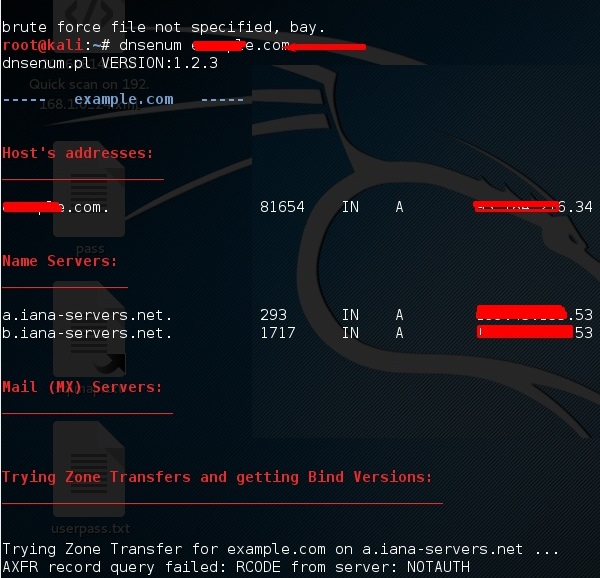

dnsenum.pl

İlk araç dnsenum.pl Bu, MX, A ve diğer kayıtların bir etki alanına bağlanmasına yardımcı olan bir PERL betiğidir.

Sol paneldeki terminale tıklayın.

Tür “dnsenum domain name”ve tüm kayıtlar gösterilecektir. Bu durumda A kayıtlarını gösterir.

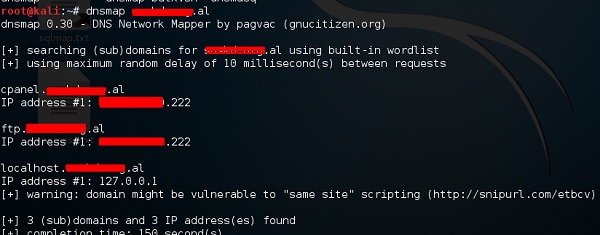

DNSMAP

İkinci araç DNSMAPBu, aradığımız telefon numaralarını, kişileri ve bu etki alanına bağlı diğer alt etki alanını bulmaya yardımcı olur. Aşağıda bir örnek verilmiştir.

Üst kısımdaki gibi terminale tıklayın, ardından yazın “dnsmap domain name”

dnstracer

Üçüncü araç dnstracer, belirli bir Alan Adı Sunucusunun (DNS) belirli bir ana bilgisayar adı için bilgilerini nereden aldığını belirler.

Üst kısımdaki gibi terminale tıklayın ve ardından “dnstracer domain name”.

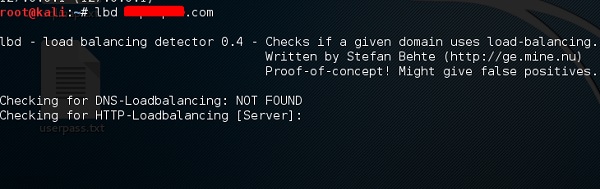

LBD Araçları

LBD (Yük Dengeleme Detektörü) araçları, belirli bir etki alanının DNS ve / veya HTTP yük dengeleme kullanıp kullanmadığını algıladıklarından çok ilginçtir. Bu önemlidir, çünkü iki sunucunuz varsa, biri veya diğeri güncellenmeyebilir ve bundan yararlanmaya çalışabilirsiniz. Bunu kullanma adımları aşağıdadır -

İlk önce sol paneldeki terminale tıklayın.

Ardından yazın “lbd domainname”. "BULUNDU" şeklinde bir sonuç üretirse, sunucunun bir yük bakiyesine sahip olduğu anlamına gelir. Bu durumda sonuç "BULUNAMADI" olur.

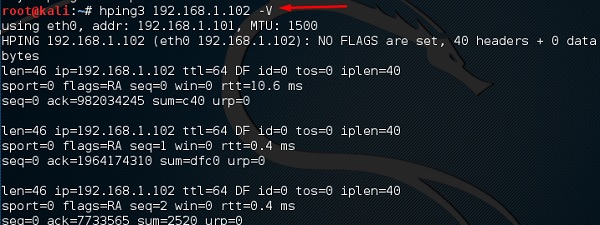

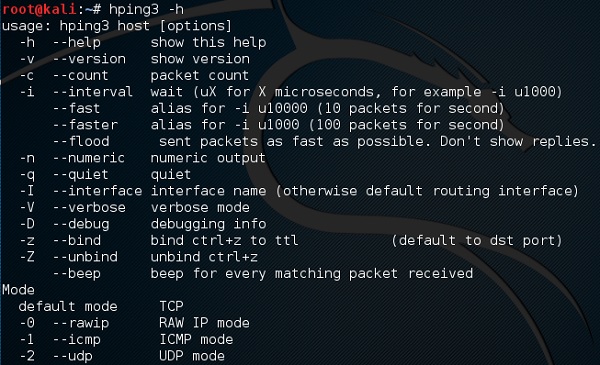

Hping3

Hping3, etik bilgisayar korsanları tarafından yaygın olarak kullanılmaktadır. Neredeyse ping araçlarına benzer, ancak güvenlik duvarı filtresini atlayabildiği ve TCP, UDP, ICMP ve RAW-IP protokollerini kullanabildiği için daha gelişmiştir. Bir traceroute modu ve kapsanan bir kanal arasında dosya gönderme özelliğine sahiptir.

Sol paneldeki terminale tıklayın.

Tür “hping3 –h” bu komutun nasıl kullanılacağını gösterecektir.

Diğer komut ise “hping3 domain or IP -parameter”