Kali Linux - Web Sitesi Sızma Testi

Bu bölümde, Kali Linux tarafından sunulan web sitesi sızma testi hakkında bilgi edineceğiz.

Vega Kullanımı

Vega, web uygulamalarının güvenliğini test etmek için ücretsiz ve açık kaynaklı bir tarayıcı ve test platformudur. Vega, SQL Enjeksiyonunu, Siteler Arası Komut Dosyası (XSS), yanlışlıkla ifşa edilen hassas bilgileri ve diğer güvenlik açıklarını bulmanıza ve doğrulamanıza yardımcı olabilir. Java, GUI tabanlı yazılmıştır ve Linux, OS X ve Windows üzerinde çalışmaktadır.

Vega, hızlı testler için otomatik bir tarayıcı ve taktik inceleme için bir engelleme proxy'si içerir. Vega, web dilinde güçlü bir API kullanılarak genişletilebilir: JavaScript. Resmi web sayfasıhttps://subgraph.com/vega/

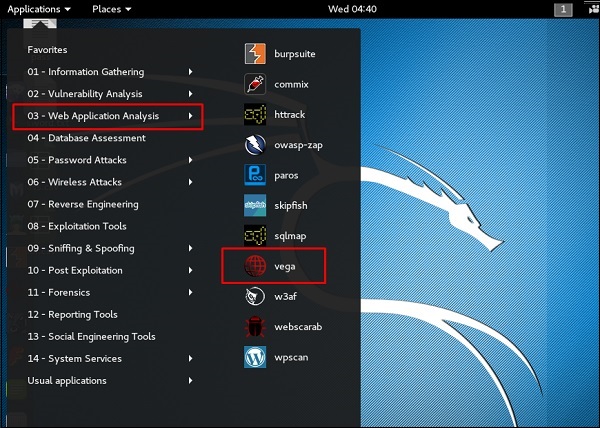

Step 1 - Vega'yı açmak için Uygulamalar → 03-Web Uygulama Analizi → Vega'ya gidin

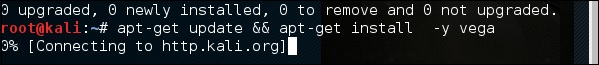

Step 2 - Yolda bir uygulama görmüyorsanız, aşağıdaki komutu yazın.

Step 3 - Taramayı başlatmak için "+" işaretine tıklayın.

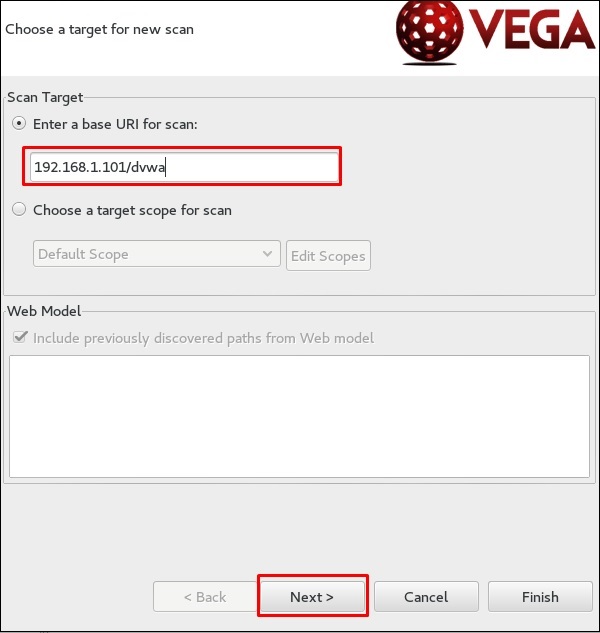

Step 4- Taranacak web sayfası URL'sini girin. Bu durumda, karşılanabilir bir makinedir → “İleri” ye tıklayın.

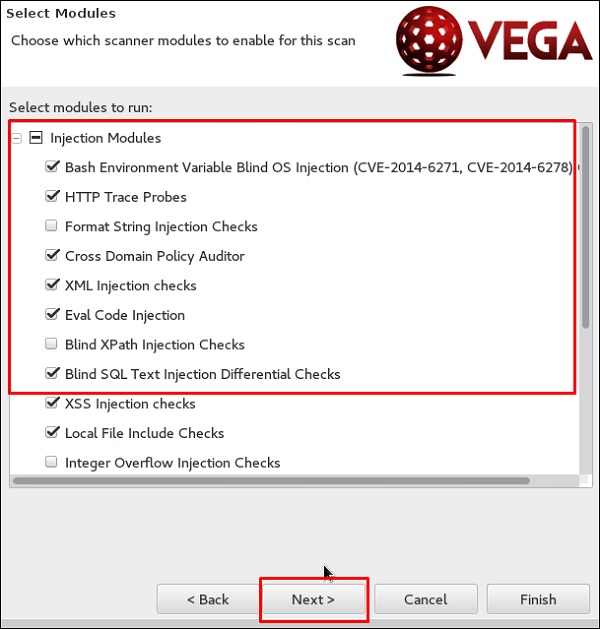

Step 5- Kontrol edilmesini istediğiniz modüllerin tüm kutularını işaretleyin. Ardından, "İleri" yi tıklayın.

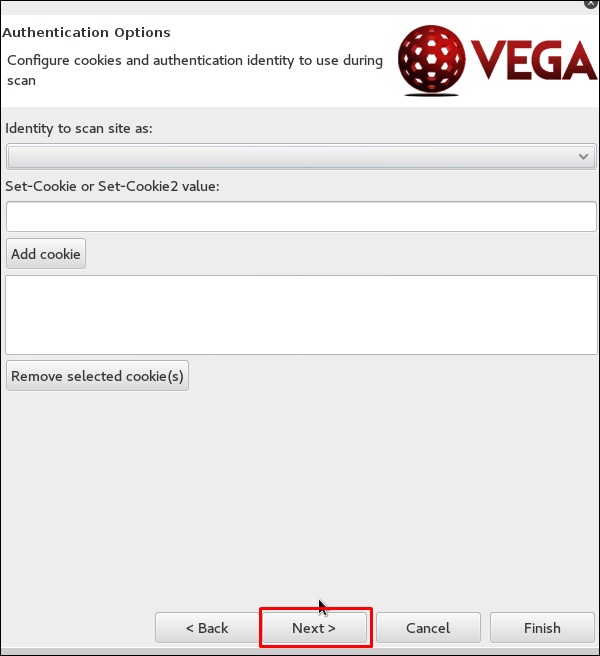

Step 6 - Aşağıdaki ekran görüntüsünde tekrar "İleri" yi tıklayın.

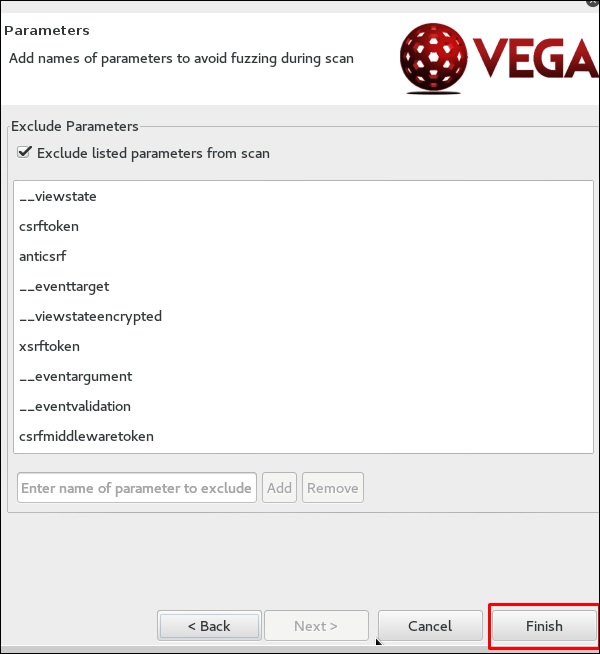

Step 7 - "Bitir" i tıklayın.

Step 8 - Aşağıdaki tablo açılırsa, "Evet" üzerine tıklayın.

Tarama, aşağıdaki ekran görüntüsünde gösterildiği gibi devam edecektir.

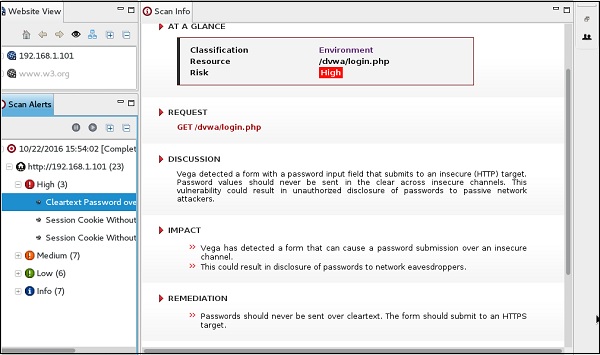

Step 9- Tarama tamamlandıktan sonra, sol alt panelde ciddiyetine göre kategorize edilmiş tüm bulguları görebilirsiniz. Tıklarsanız, sağ panelde "Talep", "Tartışma", "Etki" ve "Düzeltme" gibi güvenlik açıklarının tüm ayrıntılarını göreceksiniz.

ZapProxy

ZAP-OWASP Zed Attack Proxy, web uygulamalarındaki güvenlik açıklarını bulmak için kullanımı kolay bir entegre sızma testi aracıdır. Bir Java arayüzüdür.

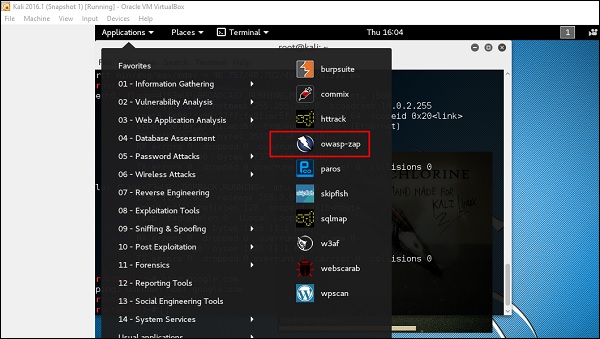

Step 1 - ZapProxy'yi açmak için Uygulamalar → 03-Web Uygulama Analizi → owaspzap'a gidin.

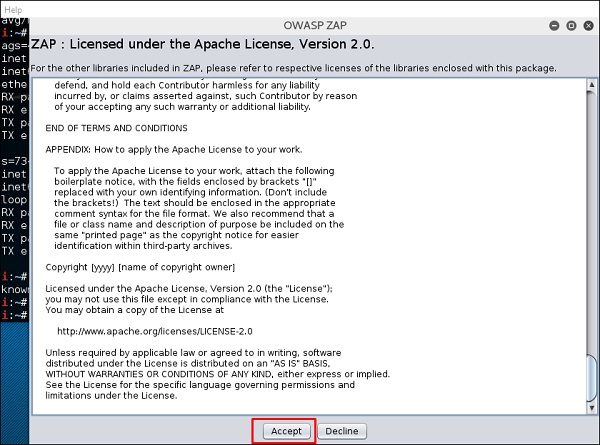

Step 2 - "Kabul Et" i tıklayın.

ZAP yüklenmeye başlayacaktır.

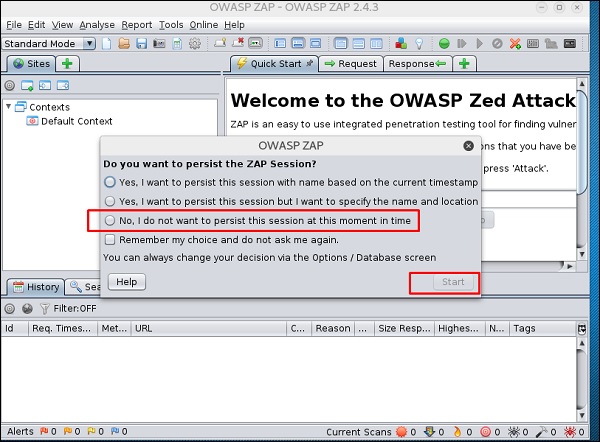

Step 3 - Aşağıdaki ekran görüntüsünde gösterilen Seçeneklerden birini seçin ve "Başlat" ı tıklayın.

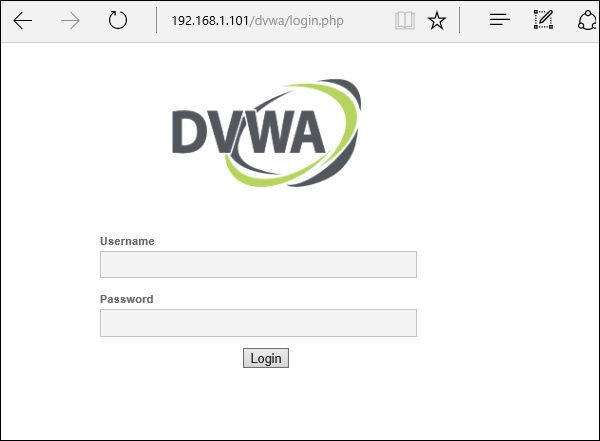

Aşağıdaki web IP ile karşılanabilir: 192.168.1.101

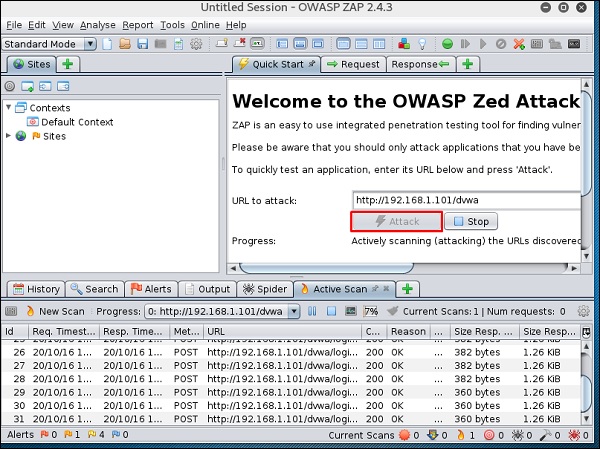

Step 4 - "Saldırılacak URL" ye test webinin URL'sini girin → "Saldır" ı tıklayın.

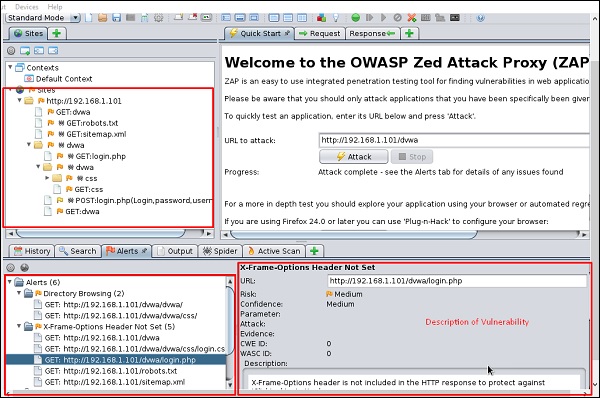

Tarama tamamlandıktan sonra, sol üst panelde taranan tüm siteleri göreceksiniz.

Sol panelde "Uyarılar", açıklamayla birlikte tüm bulguları göreceksiniz.

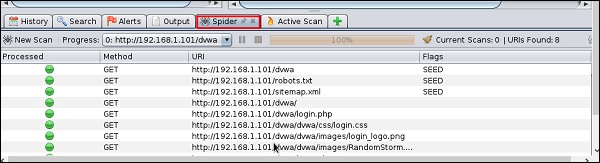

Step 5 - "Örümcek" e tıklayın ve taranan tüm bağlantıları göreceksiniz.

Veritabanı Araçları Kullanımı

sqlmap

sqlmap, SQL enjeksiyon kusurlarını tespit etme ve kullanma ve veritabanı sunucularını devralma sürecini otomatikleştiren açık kaynaklı bir sızma testi aracıdır. Güçlü bir algılama motoru, nihai penetrasyon test cihazı için birçok niş özellik ve veri tabanı parmak izinden, veri tabanından veri getirmeye, temel dosya sistemine erişmeye ve işletim sistemindeki komutları dışarıdan yürütmeye kadar uzanan geniş bir anahtar yelpazesi ile birlikte gelir. bant bağlantıları.

Sqlmap'in nasıl kullanılacağını öğrenelim.

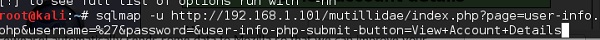

Step 1 - Sqlmap'i açmak için Uygulamalar → 04-Veritabanı Değerlendirmesi → sqlmap'e gidin.

SQL Injection'a karşı savunmasız parametrelere sahip web sayfası meta-istismar edilebilir.

Step 2 - sql enjeksiyon testini başlatmak için yazın “sqlmap – u URL of victim”

Step 3 - Sonuçlardan bazı değişkenlerin savunmasız olduğunu göreceksiniz.

sqlninja

sqlninja, Microsoft SQL Sunucusunda tam bir GUI erişimi için bir SQL Enjeksiyonudur. sqlninja, arka ucu olarak Microsoft SQL Server kullanan bir web uygulamasındaki SQL Injection güvenlik açıklarından yararlanmayı hedefleyen bir araçtır. Bu araçla ilgili tüm bilgiler şurada bulunabilir:http://sqlninja.sourceforge.net/

Step 1 - Sqlninja'yı açmak için Uygulamalar → 04-Veritabanı Değerlendirmesi → sqlninja'ya gidin.

CMS Tarama Araçları

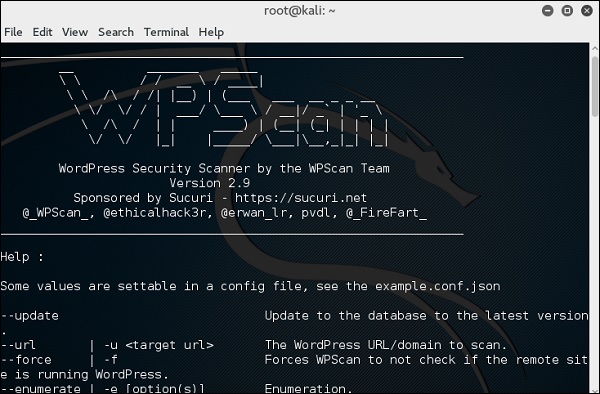

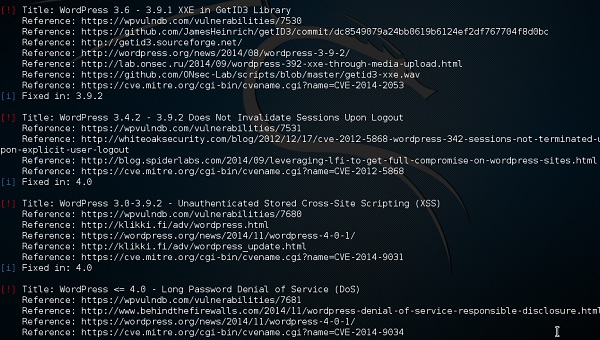

WPScan

WPScan, güvenlik sorunlarını bulmak için uzak WordPress kurulumlarını taramak için kullanılabilen bir kara kutu WordPress güvenlik açığı tarayıcısıdır.

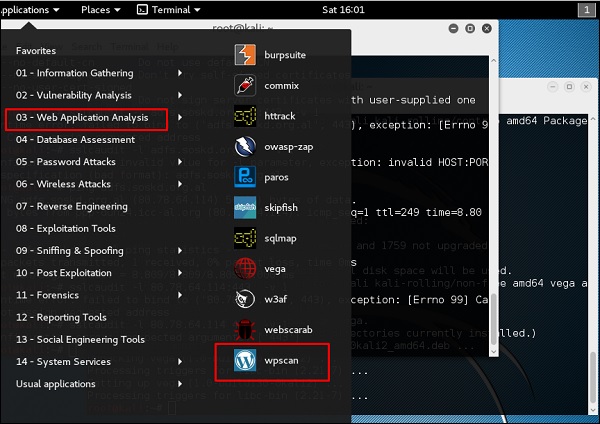

Step 1 - WPscan'i açmak için Uygulamalar → 03-Web Uygulama Analizi → “wpscan” seçeneğine gidin.

Aşağıdaki ekran görüntüsü açılır.

Step 2 - Bir web sitesini güvenlik açıklarına karşı taramak için yazın “wpscan –u URL of webpage”.

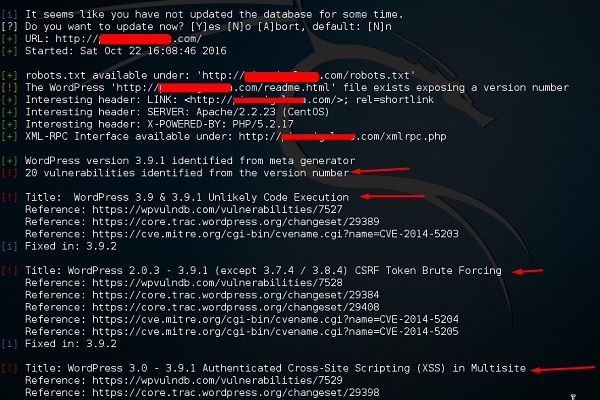

Tarayıcı güncellenmemişse, güncellemenizi isteyecektir. Bunu yapmanızı tavsiye edeceğim.

Tarama başladığında, bulguları göreceksiniz. Aşağıdaki ekran görüntüsünde, güvenlik açıkları kırmızı bir okla belirtilmiştir.

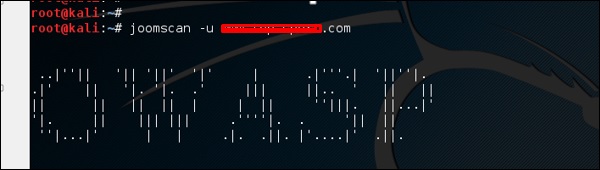

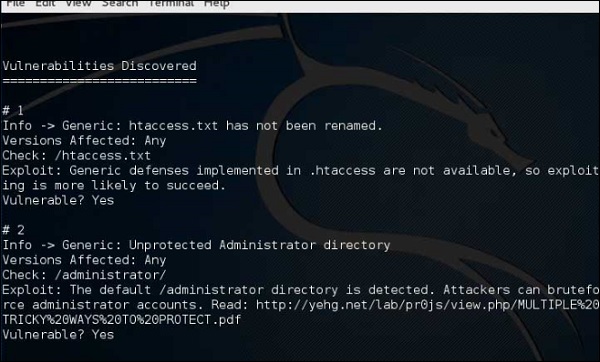

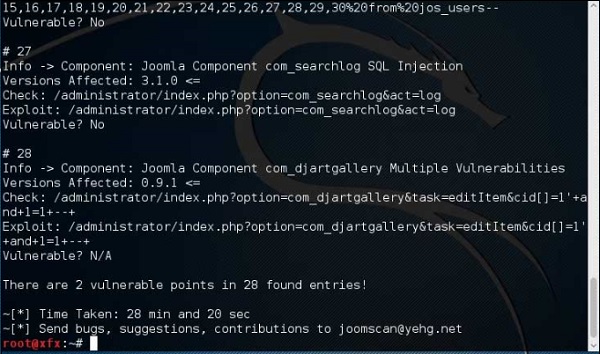

Joomscan

Joomla, esnekliği nedeniyle muhtemelen en yaygın kullanılan CMS'dir. Bu CMS için, bir Joomla tarayıcıdır. Web geliştiricilerinin ve web yöneticilerinin konuşlandırılan Joomla sitelerinde olası güvenlik zayıflıklarını belirlemelerine yardımcı olacaktır.

Step 1 - Açmak için terminalde sol panele tıklayın, ardından “joomscan – parameter”.

Step 2 - Kullanım türü için yardım almak için “joomscan /?”

Step 3 - Taramayı başlatmak için “joomscan –u kurbanın URL'si” yazın.

Sonuçlar aşağıdaki ekran görüntüsünde gösterildiği gibi görüntülenecektir.

SSL Tarama Araçları

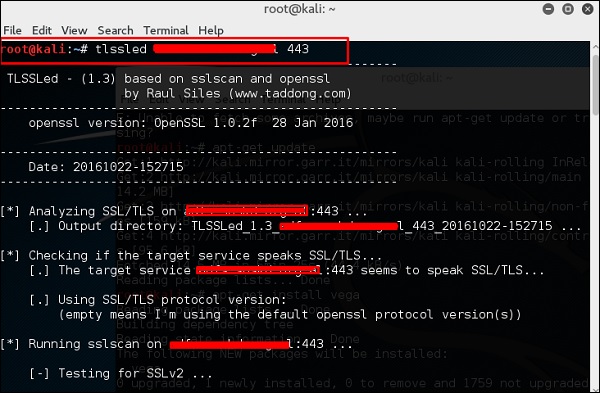

TLSSLedbir hedef SSL / TLS (HTTPS) web sunucusu uygulamasının güvenliğini değerlendirmek için kullanılan bir Linux kabuk komut dosyasıdır. Openssl kitaplığına dayanan kapsamlı bir SSL / TLS tarayıcısı olan sslscan'a ve“openssl s_client” komut satırı aracı.

Mevcut testler, hedefin SSLv2 protokolünü, NULL şifresini, anahtar uzunluklarına göre zayıf şifreleri (40 veya 56 bit) destekleyip desteklemediğini, dijital sertifika MD5 imzalıysa güçlü şifrelerin (AES gibi) kullanılabilirliğini ve mevcut SSL / TLS yeniden anlaşma yetenekleri.

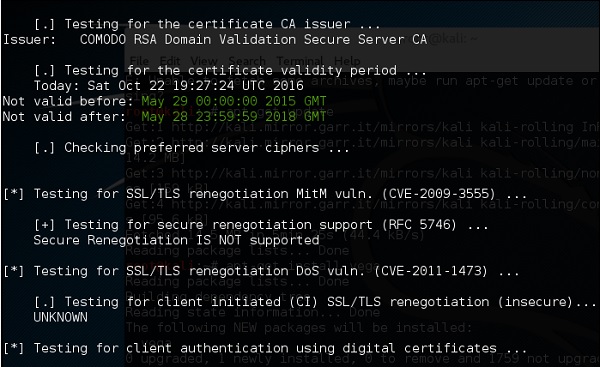

Teste başlamak için bir terminal açın ve yazın “tlssled URL port“. Veri bulmak için sertifikayı test etmeye başlayacaktır.

Aşağıdaki ekran görüntüsünde yeşil renkte gösterildiği gibi sertifikanın 2018 yılına kadar geçerli olduğu bulgusundan görebilirsiniz.

w3af

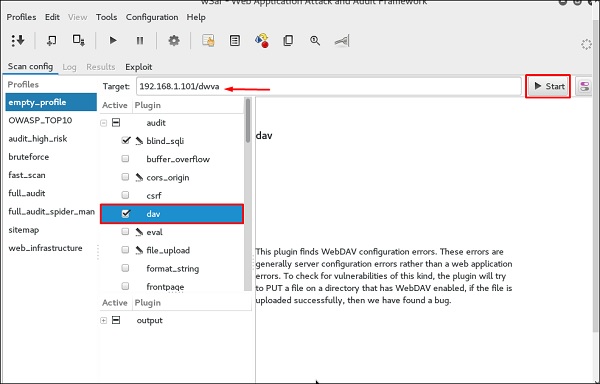

w3af, tüm web uygulaması güvenlik açıklarını belirlemeyi ve bunlardan yararlanmayı amaçlayan bir Web Uygulaması Saldırı ve Denetim Çerçevesidir. Bu paket, çerçeve için bir Grafik Kullanıcı Arayüzü (GUI) sağlar. Yalnızca bir komut satırı uygulaması istiyorsanız, w3af-console yükleyin.

Çerçeve, "web için metasploit" olarak adlandırıldı, ancak aslında çok daha fazlası çünkü kara kutu tarama tekniklerini kullanarak web uygulaması güvenlik açıklarını keşfetti. W3af çekirdeği ve eklentileri tamamen Python'da yazılmıştır. Proje, SQL enjeksiyonunu, siteler arası komut dosyası oluşturmayı (XSS), uzaktan dosya dahil etmeyi ve daha fazlasını tanımlayan ve kullanan 130'dan fazla eklentiye sahiptir.

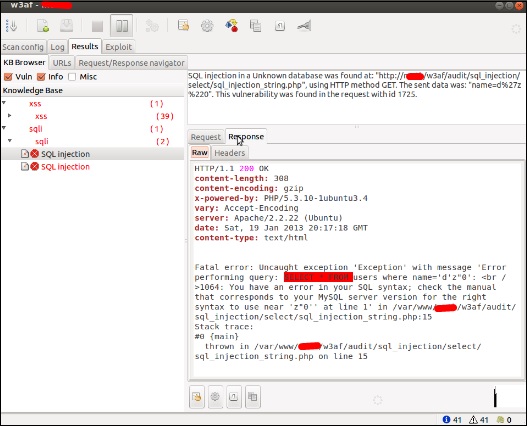

Step 1 - Açmak için Uygulamalar → 03-Web Uygulama Analizi → w3af seçeneğine gidin.

Step 2 - "Hedef" alanına mağdurun URL'sini girin, bu durumda bu durumda karşılanabilir web adresi olacaktır.

Step 3 - Profili seçin → "Başlat" ı tıklayın.

Step 4 - "Sonuçlar" a gidin ve bulguyu ayrıntılarla birlikte görebilirsiniz.