Ağ Güvenliği - Ağ Katmanı

Ağ katmanı güvenlik kontrolleri, özellikle İnternet gibi paylaşılan ağlar üzerinden iletişimin güvenliğini sağlamak için sıklıkla kullanılmaktadır çünkü bunlar, birçok uygulama için bir defada, onları değiştirmeden koruma sağlayabilirler.

Önceki bölümlerde, gizlilik, kaynak kimlik doğrulaması, mesaj bütünlüğü ve inkar etmeme gibi temel güvenlik ilkelerini sağlayan ağ güvenliği için birçok gerçek zamanlı güvenlik protokolünün geliştiğini tartışmıştık.

Bu protokollerin çoğu, standart İnternet Protokolündeki doğal güvenlik eksikliğini telafi etmek için OSI protokol yığınının daha yüksek katmanlarına odaklanmış durumda kaldı. Değerli olmalarına rağmen, bu yöntemler herhangi bir uygulamada kullanılmak üzere kolayca genelleştirilemez. Örneğin SSL, HTTP veya FTP gibi uygulamaları güvenli hale getirmek için özel olarak geliştirilmiştir. Ancak güvenli iletişime ihtiyaç duyan birkaç başka uygulama da vardır.

Bu ihtiyaç, IP katmanında bir güvenlik çözümü geliştirmeye yol açtı, böylece tüm üst katman protokolleri bundan yararlanabildi. 1992'de İnternet Mühendisliği Görev Gücü (IETF) standart bir 'IPsec' tanımlamaya başladı.

Bu bölümde, bu çok popüler protokol IPsec setini kullanarak ağ katmanında güvenliğin nasıl sağlandığını tartışacağız.

Ağ Katmanında Güvenlik

Ağ güvenliğini sağlamak için geliştirilen herhangi bir şema, aşağıdaki şemada gösterildiği gibi protokol yığınındaki bazı katmanlarda uygulanmalıdır -

| Katman | Haberleşme Protokolleri | Güvenlik Protokolleri |

|---|---|---|

| Uygulama katmanı | HTTP FTP SMTP | PGP. S / MIME, HTTPS |

| Taşıma katmanı | TCP / UDP | SSL, TLS, SSH |

| Ağ katmanı | IP | IPsec |

Ağ katmanında güvenliği sağlamak için geliştirilen popüler çerçeve İnternet Protokolü Güvenliği'dir (IPsec).

IPsec'in özellikleri

IPsec, aktarım protokolü olarak yalnızca TCP ile çalışmak üzere tasarlanmamıştır. UDP ile ve ICMP, OSPF vb. Gibi IP'nin üzerindeki diğer protokollerle çalışır.

IPsec, daha yüksek katman başlıkları dahil olmak üzere IP katmanına sunulan tüm paketi korur.

Bağlantı noktası numarasını taşıyan daha yüksek katman başlıkları gizlendiğinden trafik analizi daha zordur.

IPsec, uygulama sürecinden uygulama sürecine değil, bir ağ varlığından başka bir ağ varlığına çalışır. Bu nedenle, bireysel kullanıcı bilgisayarlarında / uygulamalarında değişiklik yapılmasına gerek kalmadan güvenlik benimsenebilir.

Ağ varlıkları arasında güvenli iletişim sağlamak için yaygın olarak kullanılan IPsec, ana bilgisayardan ana bilgisayara güvenlik de sağlayabilir.

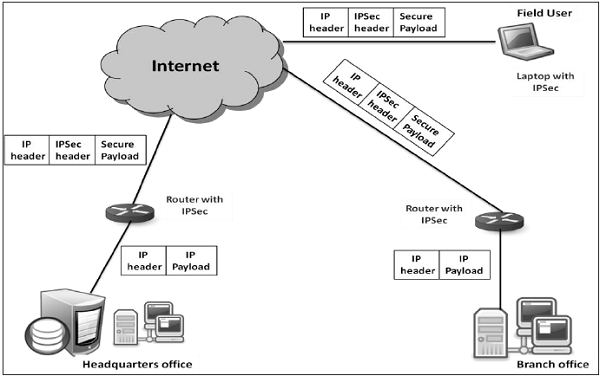

IPsec'in en yaygın kullanımı, iki konum arasında (ağ geçidinden ağ geçidine) veya uzak bir kullanıcı ile bir kurumsal ağ arasında (ana bilgisayardan ağ geçidine) bir Sanal Özel Ağ (VPN) sağlamaktır.

Güvenlik Fonksiyonları

IPsec tarafından sağlanan önemli güvenlik işlevleri aşağıdaki gibidir -

Gizlilik

İletileri şifrelemek için iletişim düğümlerini etkinleştirir.

Üçüncü şahısların gizlice dinlemesini önler.

Kaynak kimlik doğrulaması ve veri bütünlüğü.

Alınan bir paketin, paket başlığında kaynak olarak tanımlanan taraf tarafından gerçekten iletildiğine dair güvence sağlar.

Paketin değiştirilmediğini veya başka bir şekilde değiştirilmediğini onaylar.

Anahtar yönetimi.

Güvenli anahtar değişimine izin verir.

Yeniden oynatma saldırıları gibi belirli güvenlik saldırılarına karşı koruma.

Sanal özel ağ

İdeal olarak, herhangi bir kurum, güvenliği sağlamak için iletişim için kendi özel ağını ister. Bununla birlikte, coğrafi olarak dağınık alan üzerinde böyle bir özel ağ kurmak ve sürdürmek çok maliyetli olabilir. İletişim bağlantılarının, yönlendiricilerin, DNS'nin vb. Karmaşık altyapısını yönetmek gerekir.

IPsec, bu tür kurumlar için Sanal Özel Ağ (VPN) uygulamak için kolay bir mekanizma sağlar. VPN teknolojisi, genel İnternet'e girmeden önce trafiği şifreleyerek ve onu diğer trafikten mantıksal olarak ayırarak kurumun ofisler arası trafiğinin halka açık İnternet üzerinden gönderilmesine izin verir. VPN'in basitleştirilmiş çalışması aşağıdaki diyagramda gösterilmektedir -

IPsec'e Genel Bakış

IPsec, IP katmanında güvenlik sağlamak için bir protokol çerçevesi / paketidir.

Menşei

1990'ların başlarında İnternet, çoğu akademik amaçlarla birkaç kurum tarafından kullanıldı. Ancak sonraki yıllarda, ağın genişlemesi ve onu iletişim ve diğer amaçlar için kullanan çeşitli kuruluşlar nedeniyle İnternet'in büyümesi katlanarak arttı.

İnternetin muazzam büyümesiyle, TCP / IP protokolünün içsel güvenlik zayıflıkları ile birleştiğinde, İnternette ağ güvenliği sağlayabilecek bir teknolojiye ihtiyaç duyuldu. İnternet Mimarisi Kurulu (IAB) tarafından 1994 yılında "İnternet Mimarisinde Güvenlik" başlıklı bir rapor yayınlandı. Güvenlik mekanizmaları için anahtar alanlar belirlendi.

IAB, yeni nesil IP olan IPv6'da temel güvenlik özellikleri olarak kimlik doğrulama ve şifrelemeyi içeriyordu. Neyse ki, bu güvenlik yetenekleri hem mevcut IPv4 hem de fütüristik IPv6 ile uygulanabilecek şekilde tanımlandı.

Güvenlik çerçevesi, IPsec birkaç 'Yorum istekleri'nde (RFC'ler) tanımlanmıştır. Bazı RFC'ler protokolün bazı kısımlarını belirtirken diğerleri çözümü bir bütün olarak ele alır.

IPsec İçerisindeki İşlemler

IPsec paketinin, birlikte gerçekleştirildiğinde eksiksiz bir güvenlik hizmetleri seti sağlayan iki ayrı işlemi olduğu düşünülebilir. Bu iki işlem IPsec İletişimi ve İnternet Anahtar Değişimi'dir.

IPsec İletişimi

Genellikle standart IPsec işlevselliği ile ilişkilidir. IP datagramlarını kapsüllemeyi, şifrelemeyi ve hashing yapmayı ve tüm paket işlemlerini işlemeyi içerir.

İletişimin, iletişim kuran taraflar arasında kurulan mevcut Güvenlik İlişkileri'ne (SA) göre yönetilmesinden sorumludur.

Authentication Header (AH) ve Encapsulated SP (ESP) gibi güvenlik protokollerini kullanır.

IPsec iletişimi, anahtarların oluşturulmasına veya bunların yönetimine dahil değildir.

IPsec iletişim işleminin kendisi genellikle IPsec olarak adlandırılır.

İnternet Anahtar Değişimi (IKE)

IKE, IPsec için kullanılan otomatik anahtar yönetimi protokolüdür.

Teknik olarak, IPsec iletişimi için anahtar yönetimi gerekli değildir ve anahtarlar manuel olarak yönetilebilir. Ancak, büyük ağlar için manuel anahtar yönetimi arzu edilmez.

IKE, IPsec için anahtarların oluşturulmasından ve anahtar oluşturma işlemi sırasında kimlik doğrulamasının sağlanmasından sorumludur. IPsec diğer tüm anahtar yönetimi protokolleri için kullanılabilir, ancak varsayılan olarak IKE kullanılır.

IKE, önceden tanımlanmış anahtar yönetim çerçevesi Internet Security Association Key Management Protocol (ISAKMP) ile kullanılacak iki protokol (Oakley ve SKEME) tanımlar.

ISAKMP, IPsec'e özgü değildir, ancak herhangi bir protokol için SA'lar oluşturmak için çerçeve sağlar.

Bu bölümde temel olarak IPsec iletişimi ve güvenliği sağlamak için kullanılan ilgili protokol ele alınmaktadır.

IPsec İletişim Modları

IPsec İletişiminin iki çalışma modu vardır; ulaşım ve tünel modları. Bu modlar, istenen iletişim türüne bağlı olarak kombinasyon halinde veya ayrı ayrı kullanılabilir.

Taşıma modu

IPsec, üst katmandan alınan bir paketi kapsüllemez.

Orijinal IP başlığı korunur ve veriler, üst katman protokolü tarafından ayarlanan orijinal özniteliklere göre iletilir.

Aşağıdaki diyagram, protokol yığınındaki veri akışını gösterir.

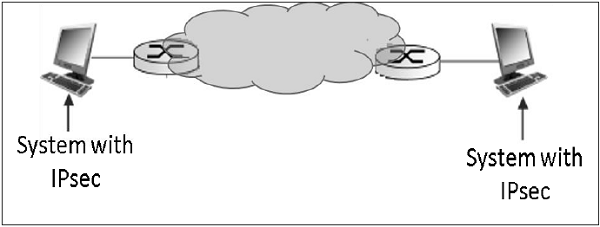

Taşıma modunun sınırlaması, ağ geçidi hizmetlerinin sağlanamamasıdır. Aşağıdaki resimde gösterildiği gibi noktadan noktaya iletişim için ayrılmıştır.

Tünel Modu

Bu IPsec modu, diğer güvenlik hizmetleriyle birlikte kapsülleme hizmetleri sağlar.

Tünel modu işlemlerinde, üst katmandaki tüm paket, güvenlik protokolü uygulanmadan önce kapsüllenir. Yeni IP başlığı eklendi.

Aşağıdaki diyagram, protokol yığınındaki veri akışını gösterir.

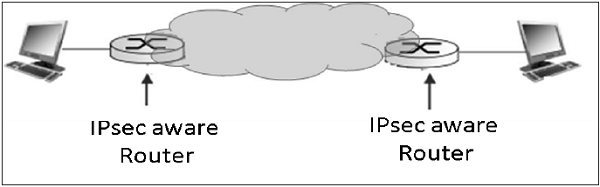

Tünel modu genellikle ağ geçidi etkinlikleriyle ilişkilidir. Kapsülleme, tek bir ağ geçidi üzerinden birkaç oturum gönderme yeteneği sağlar.

Tipik tünel modu iletişimi aşağıdaki diyagramda gösterildiği gibidir.

Uç noktalar söz konusu olduğunda, doğrudan taşıma katmanı bağlantısına sahiptirler. Ağ geçidine iletilen bir sistemden alınan veri birimi kapsüllenir ve ardından uzak ağ geçidine iletilir. Uzak ilişkili ağ geçidi, verileri kapsülden çıkarır ve iç ağdaki hedef uç noktaya iletir.

IPsec kullanılarak, tünelleme modu ağ geçidi ve bireysel uç sistem arasında da oluşturulabilir.

IPsec Protokolleri

IPsec, istenen güvenlik hizmetlerini sağlamak için güvenlik protokollerini kullanır. Bu protokoller IPsec işlemlerinin kalbidir ve diğer her şey bu protokolü IPsec'de desteklemek için tasarlanmıştır.

İletişim kuran varlıklar arasındaki güvenlik ilişkileri, kullanılan güvenlik protokolü tarafından kurulur ve sürdürülür.

IPsec tarafından tanımlanan iki güvenlik protokolü vardır - Kimlik Doğrulama Başlığı (AH) ve Kapsülleme Güvenlik Yükü (ESP).

Authentication Header

AH protokolü, veri bütünlüğü ve kaynak kimlik doğrulaması hizmeti sağlar. İsteğe bağlı olarak mesaj tekrarına karşı direnç sağlar. Ancak hiçbir şekilde gizlilik sağlamaz.

AH, bir başlık eklenerek bir datagram içeriğinin tamamının veya bir kısmının doğrulanmasını sağlayan bir protokoldür. Başlık, datagramdaki değerlere göre hesaplanır. Hesaplama için datagramın hangi kısımlarının kullanıldığı ve başlığın nereye yerleştirileceği, mod işbirliğine (tünel veya taşıma) bağlıdır.

AH protokolünün çalışması şaşırtıcı derecede basittir. Sağlama toplamlarını hesaplamak veya hata tespiti için CRC kontrolleri yapmak için kullanılan algoritmalara benzer olarak düşünülebilir.

AH'nin arkasındaki konsept aynıdır, tek fark, basit bir algoritma kullanmak yerine, AH'nin özel bir karma algoritma ve yalnızca iletişim kuran taraflarca bilinen gizli bir anahtar kullanmasıdır. Bu ayrıntıları belirleyen iki cihaz arasında bir güvenlik ilişkisi kurulur.

AH süreci aşağıdaki aşamalardan geçer.

IP paketi üst protokol yığınından alındığında, IPsec paketteki mevcut bilgilerden ilişkili Güvenlik İlişkisini (SA) belirler; örneğin, IP adresi (kaynak ve hedef).

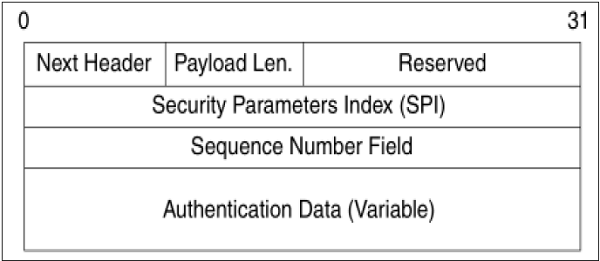

SA'dan, güvenlik protokolünün AH olduğu belirlendikten sonra, AH başlığının parametreleri hesaplanır. AH başlığı aşağıdaki parametrelerden oluşur -

Başlık alanı, AH başlığını izleyen paket protokolünü belirtir. Sıra Parametre İndeksi (SPI), iletişim kuran taraflar arasında var olan SA'dan elde edilir.

Sıra Numarası hesaplanır ve eklenir. Bu sayılar, yeniden oynatma saldırılarına direnmek için AH'ye isteğe bağlı yetenek sağlar.

Kimlik doğrulama verileri, iletişim moduna bağlı olarak farklı şekilde hesaplanır.

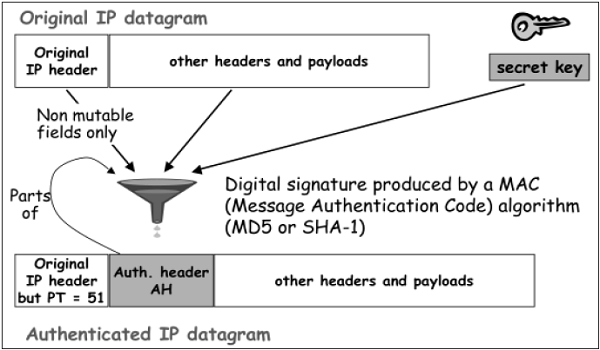

Taşıma modunda, kimlik doğrulama verilerinin hesaplanması ve iletim için nihai IP paketinin birleştirilmesi aşağıdaki diyagramda gösterilmektedir. Orijinal IP başlığında, AH'nin belirtilen uygulamasına sadece 51 olarak protokol numarasında değişiklik yapılır.

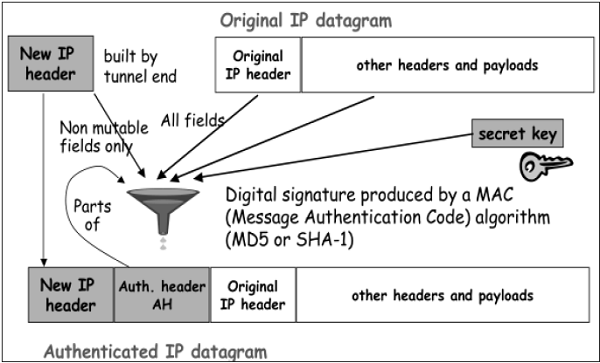

Tünel modunda, yukarıdaki işlem aşağıdaki diyagramda gösterildiği gibi gerçekleşir.

Kapsülleme Güvenlik Protokolü (ESP)

ESP, gizlilik, bütünlük, menşe kimlik doğrulaması ve isteğe bağlı yeniden oynatma direnci gibi güvenlik hizmetleri sağlar. Sağlanan hizmet seti, Güvenlik Derneği (SA) kuruluşu sırasında seçilen seçeneklere bağlıdır.

ESP'de, şifreleme ve kimlik doğrulayıcı oluşturmak için kullanılan algoritmalar, SA'yı oluşturmak için kullanılan özniteliklere göre belirlenir.

ESP süreci aşağıdaki gibidir. İlk iki adım, yukarıda belirtildiği gibi AH sürecine benzer.

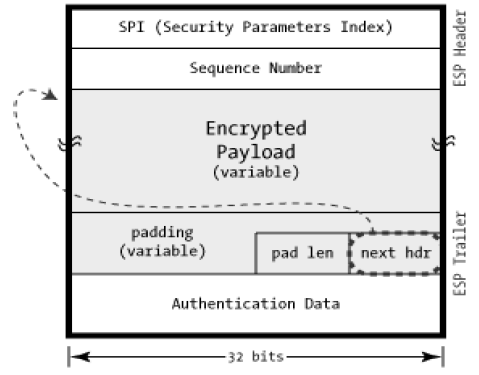

ESP'nin dahil olduğu belirlendikten sonra, ESP paketinin alanları hesaplanır. ESP alan düzenlemesi aşağıdaki diyagramda gösterilmektedir.

Taşıma modunda şifreleme ve kimlik doğrulama süreci aşağıdaki şemada gösterilmektedir.

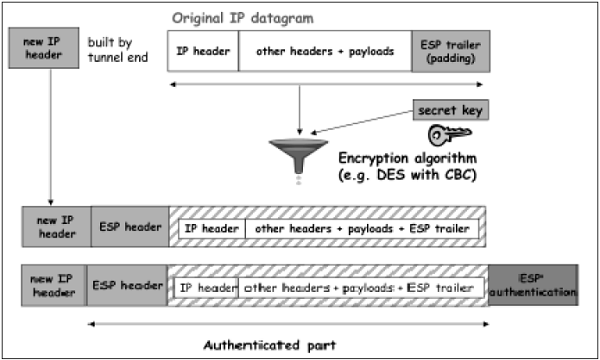

Tünel modu olması durumunda, şifreleme ve kimlik doğrulama süreci aşağıdaki diyagramda gösterildiği gibidir.

ESP tarafından sağlanan birincil hizmetler kimlik doğrulama ve gizlilik olsa da, ikisi de isteğe bağlıdır. Teknik olarak, kimlik doğrulaması olmadan NULL şifrelemeyi kullanabiliriz. Bununla birlikte, pratikte, ESP'yi etkili bir şekilde kullanmak için ikisinden biri uygulanmalıdır.

Temel kavram, kimlik doğrulama ve şifreleme istendiğinde ESP kullanmak ve şifreleme olmadan genişletilmiş kimlik doğrulama istediğinde AH'yi kullanmaktır.

IPsec'de Güvenlik İlişkileri

Güvenlik Birliği (SA), bir IPsec iletişiminin temelidir. SA'nın özellikleri:

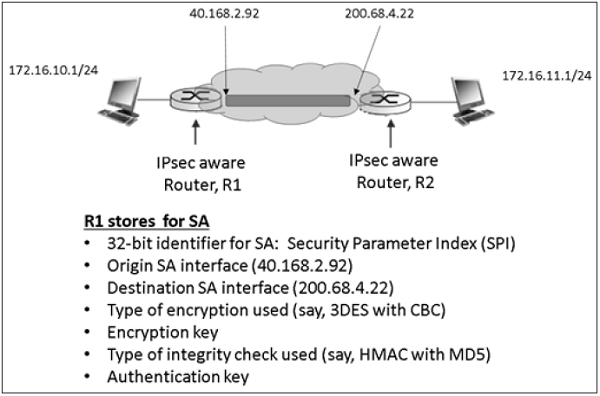

Verileri göndermeden önce, gönderen varlık ile alan varlık arasında "Güvenlik İlişkisi (SA)" adı verilen sanal bir bağlantı kurulur.

IPsec, ağ şifreleme ve kimlik doğrulama gerçekleştirmek için birçok seçenek sunar. Her IPsec bağlantısı şifreleme, bütünlük, özgünlük veya üç hizmetin tümünü sağlayabilir. Güvenlik hizmeti belirlendiğinde, iki IPsec eş varlığı tam olarak hangi algoritmaların kullanılacağını belirlemelidir (örneğin, şifreleme için DES veya 3DES; bütünlük için MD5 veya SHA-1). Algoritmalara karar verdikten sonra, iki cihaz oturum anahtarlarını paylaşmalıdır.

SA, bir IPsec oturumu oluşturmak için iki veya daha fazla sistem arasında bir ilişki sağlayan yukarıdaki iletişim parametreleri kümesidir.

SA doğası gereği basittir ve bu nedenle iki yönlü iletişim için iki SA gereklidir.

SA'lar, güvenlik protokolü başlığında bulunan bir Güvenlik Parametre Dizini (SPI) numarasıyla tanımlanır.

Hem gönderen hem de alan kuruluşlar SA hakkındaki durum bilgilerini saklar. Durum bilgilerini de tutan TCP uç noktalarına benzer. IPsec, TCP gibi bağlantı odaklıdır.

SA Parametreleri

Herhangi bir SA, aşağıdaki üç parametre ile benzersiz bir şekilde tanımlanır -

Güvenlik Parametreleri Endeksi (SPI).

SA'ya atanan 32 bitlik bir değerdir. Aynı hedefte sona eren ve aynı IPsec protokolünü kullanan farklı SA'lar arasında ayrım yapmak için kullanılır.

Her IPsec paketi, SPI alanı içeren bir başlık taşır. SPI, gelen paketi bir SA'ya eşlemek için sağlanır.

SPI, SA'yı alıcıya tanıtmak için gönderen tarafından oluşturulan rastgele bir sayıdır.

Destination IP Address - Son yönlendiricinin IP adresi olabilir.

Security Protocol Identifier - İlişkilendirmenin AH mi yoksa ESP SA mı olduğunu gösterir.

IPsec iletişimine dahil olan iki yönlendirici arasındaki SA örneği aşağıdaki şemada gösterilmektedir.

Güvenlik İdari Veritabanları

IPsec'de, IPsec datagramının işlenmesini kontrol eden iki veritabanı vardır. Biri Güvenlik Birliği Veritabanı (SAD) ve diğeri Güvenlik Politikası Veritabanı (SPD). IPsec kullanan iletişim kuran her uç nokta, mantıksal olarak ayrı bir SAD ve SPD'ye sahip olmalıdır.

Güvenlik Derneği Veritabanı

IPsec iletişiminde, uç nokta Güvenlik İlişkilendirme Veritabanında (SAD) SA durumunu tutar. SAD veritabanındaki her SA girişi, aşağıdaki tabloda gösterildiği gibi dokuz parametre içerir -

| Sr.No. | Parametreler ve Açıklama |

|---|---|

| 1 | Sequence Number Counter Giden iletişimler için. Bu, AH veya ESP başlıklarında sağlanan 32 bit sıra numarasıdır. |

| 2 | Sequence Number Overflow Counter Belirli SA kullanan daha fazla iletişimi önlemek için bir seçenek işareti ayarlar |

| 3 | 32-bit anti-replay window Gelen bir AH veya ESP paketinin bir tekrar olup olmadığını belirlemek için kullanılır |

| 4 | Lifetime of the SA SA'nın etkin kalmasına kadar geçen süre |

| 5 | Algorithm - AH AH'de ve ilişkili anahtarda kullanılır |

| 6 | Algorithm - ESP Auth ESP başlığının kimlik doğrulama bölümünde kullanılır |

| 7 | Algorithm - ESP Encryption ESP'nin şifrelenmesinde ve ilgili anahtar bilgilerinde kullanılır |

| 8 | IPsec mode of operation Taşıma veya tünel modu |

| 9 | Path MTU(PMTU) Gözlemlenen herhangi bir yol maksimum iletim birimi (parçalanmayı önlemek için) |

SAD'deki tüm SA girişleri üç SA parametresi tarafından endekslenir: Hedef IP adresi, Güvenlik Protokolü Tanımlayıcısı ve SPI.

Güvenlik Politikası Veritabanı

SPD, giden paketleri işlemek için kullanılır. Hangi SAD girişlerinin kullanılması gerektiğine karar vermede yardımcı olur. SAD girişi yoksa, yenilerini oluşturmak için SPD kullanılır.

Herhangi bir SPD girişi şunları içerecektir -

SAD'de tutulan etkin SA'ya işaretçi.

Seçici alanları - IPsec uygulamasına karar vermek için kullanılan üst katmandan gelen paketteki alandır. Seçiciler, kaynak ve hedef adresi, ilgili ise port numaralarını, uygulama kimliklerini, protokolleri vb. İçerebilir.

Giden IP datagramları, kodlama parametrelerini almak için SPD girişinden belirli SA'ya gider. Gelen IPsec datagramı, SPI / DEST IP / Protokol üçlüsünü kullanarak doğru SA'ya doğrudan ulaşır ve buradan ilgili SAD girişini çıkarır.

SPD, IPsec'i atlaması gereken trafiği de belirtebilir. SPD, karar verilen eylemlerin SA süreçlerinin aktivasyonu olduğu bir paket filtresi olarak düşünülebilir.

Özet

IPsec, ağ bağlantılarının güvenliğini sağlamak için bir protokoller paketidir. Daha çok karmaşık bir mekanizmadır, çünkü belirli bir şifreleme algoritması ve kimlik doğrulama işlevinin açık bir tanımını vermek yerine, her iki iletişim ucunun üzerinde anlaştığı herhangi bir şeyin uygulanmasına izin veren bir çerçeve sağlar.

Kimlik Doğrulama Başlığı (AH) ve Kapsülleme Güvenlik Yükü (ESP), IPsec tarafından kullanılan iki ana iletişim protokolüdür. AH yalnızca kimlik doğrulaması yaparken, ESP bağlantı üzerinden iletilen verileri şifreleyebilir ve doğrulayabilir.

Taşıma Modu, IP başlığını değiştirmeden iki uç nokta arasında güvenli bir bağlantı sağlar. Tünel Modu, tüm yük IP paketini kapsüller. Yeni IP başlığı ekler. İkincisi, güvenilmeyen bir İnternet üzerinden sanal bir güvenli tünel sağladığı için geleneksel bir VPN oluşturmak için kullanılır.

Bir IPsec bağlantısı kurmak her türlü kripto seçeneğini içerir. Kimlik doğrulama genellikle MD5 veya SHA-1 gibi bir kriptografik hash üzerine kurulur. Şifreleme algoritmaları DES, 3DES, Blowfish ve AES'dir. Diğer algoritmalar da mümkündür.

İletişim kuran her iki uç noktanın, karma veya şifrelemede kullanılan gizli değerleri bilmesi gerekir. Manuel anahtarlar, muhtemelen bazı bant dışı mekanizmalarla iletilen gizli değerlerin her iki uçta manuel olarak girilmesini gerektirir ve IKE (İnternet Anahtar Değişimi) bunu çevrimiçi yapmak için gelişmiş bir mekanizmadır.