Ağ Güvenliği - Hızlı Kılavuz

Bu modern çağda, kuruluşlar, bilgileri kuruluş genelinde verimli ve üretken bir şekilde paylaşmak için büyük ölçüde bilgisayar ağlarına güvenirler. Kurumsal bilgisayar ağları artık geniş ve her yerde yaygın hale geliyor. Her personel üyesinin özel bir iş istasyonuna sahip olduğunu varsayarsak, büyük ölçekli bir şirketin ağ üzerinde birkaç bin iş istasyonu ve birçok sunucusu olacaktır.

Muhtemelen bu iş istasyonları merkezi olarak yönetilmeyebilir veya çevre korumasına sahip olmayabilirler. Kullanıcılar arasında farklı siber farkındalık düzeylerine sahip çeşitli işletim sistemleri, donanım, yazılım ve protokollere sahip olabilirler. Şimdi, şirket ağındaki bu binlerce iş istasyonunun doğrudan İnternet'e bağlı olduğunu hayal edin. Bu tür bir güvenli olmayan ağ, değerli bilgileri tutan ve güvenlik açıklarını gösteren bir saldırının hedefi haline gelir.

Bu bölümde, ağın başlıca güvenlik açıklarını ve ağ güvenliğinin önemini açıklıyoruz. Sonraki bölümlerde, aynı şeyi başarmanın yöntemlerini tartışacağız.

Fiziksel Ağ

Bir ağ, kaynakları verimli bir şekilde paylaşmak için birbirine bağlı iki veya daha fazla bilgi işlem cihazı olarak tanımlanır. Ayrıca, iki veya daha fazla ağı birbirine bağlamak,internetworking. Dolayısıyla, İnternet yalnızca bir ağlar arasıdır - birbirine bağlı ağların bir toplamıdır.

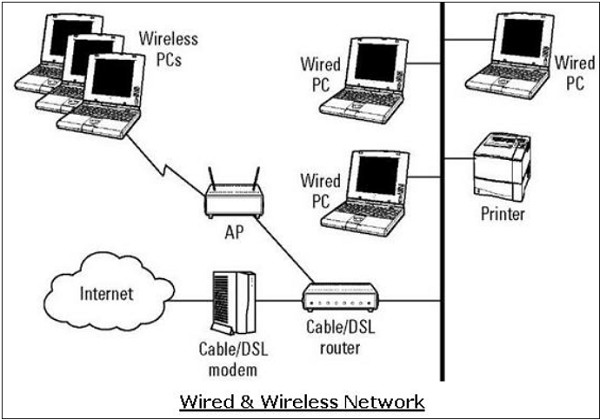

İç ağını kurmak için bir kuruluşun çeşitli seçenekleri vardır. Tüm iş istasyonlarını bağlamak için kablolu bir ağ veya kablosuz bir ağ kullanabilir. Günümüzde kuruluşlar çoğunlukla hem kablolu hem de kablosuz ağların bir kombinasyonunu kullanıyor.

Kablolu ve Kablosuz Ağlar

Kablolu bir ağda, cihazlar kablolar kullanılarak birbirine bağlanır. Tipik olarak, kablolu ağlar, cihazların Korumasız Bükülü Çift (UTP) kabloları kullanılarak farklı anahtarlara bağlandığı Ethernet protokolüne dayanır. Bu anahtarlar ayrıca İnternete erişmek için ağ yönlendiricisine bağlanır.

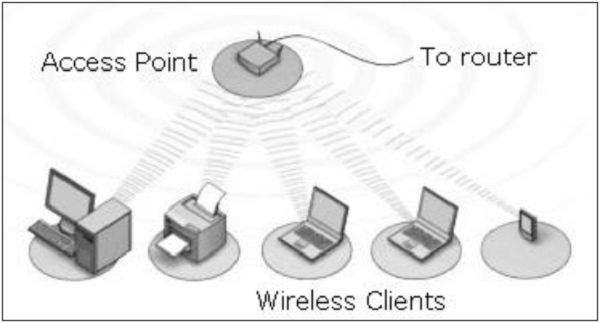

Kablosuz ağda, cihaz radyo aktarımları aracılığıyla bir erişim noktasına bağlanır. Erişim noktaları ayrıca harici ağ erişimi için anahtar / yönlendiriciye kablolarla bağlanır.

Kablosuz ağlar, sundukları mobilite nedeniyle popülerlik kazanmıştır. Mobil cihazların bir kabloya bağlanmasına gerek yoktur ve kablosuz ağ kapsamı içinde serbestçe dolaşabilirler. Bu, verimli bilgi paylaşımını sağlar ve üretkenliği artırır.

Güvenlik Açıkları ve Saldırılar

Hem kablolu hem de kablosuz ağlarda görülen yaygın güvenlik açığı, bir ağa "yetkisiz erişim" dir. Saldırgan, cihazını güvenli olmayan hub / anahtar bağlantı noktası üzerinden bir ağa bağlayabilir. Bu bağlamda kablosuz ağ, kablolu ağdan daha az güvenli olarak kabul edilir, çünkü kablosuz ağa herhangi bir fiziksel bağlantı olmadan kolayca erişilebilir.

Bir saldırgan, eriştikten sonra bu güvenlik açığından yararlanarak aşağıdaki türden saldırılar başlatabilir:

Değerli bilgileri çalmak için paket verilerini koklamak.

Ağ ortamını sahte paketlerle doldurarak bir ağdaki meşru kullanıcılara hizmet reddi.

Meşru ana bilgisayarların fiziksel kimliklerini (MAC) aldatmak ve ardından verileri çalmak veya daha fazla "ortadaki adam" saldırısı başlatmak.

Ağ Protokolü

Ağ Protokolü, bir ağa bağlı cihazlar arasındaki iletişimi yöneten bir dizi kuraldır. Bağlantı kurma mekanizmalarını ve gönderilen ve alınan mesajlar için veri paketlemeye yönelik biçimlendirme kurallarını içerirler.

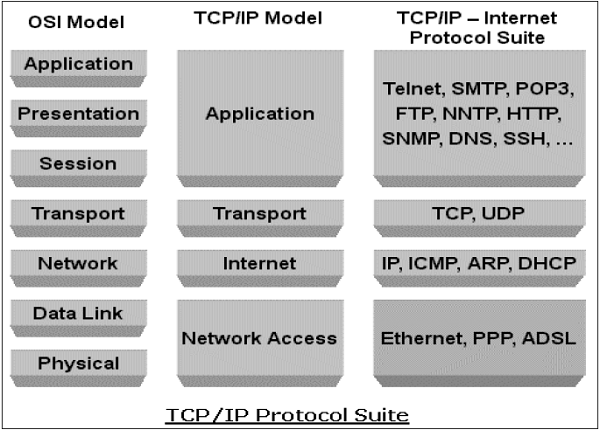

Her biri belirli amaçlar için tasarlanmış birkaç bilgisayar ağı protokolü geliştirilmiştir. Popüler ve yaygın olarak kullanılan protokoller, ilişkili üst ve alt düzey protokollerle birlikte TCP / IP'dir.

TCP / IP Protokolü

Transmission Control Protocol (TCP) ve Internet Protocol(IP), çoğunlukla birlikte kullanılan iki farklı bilgisayar ağı protokolüdür. Popülerlikleri ve geniş çapta benimsenmeleri nedeniyle, ağa bağlı cihazların tüm işletim sistemlerinde oluşturulmuştur.

IP, Ağ katmanına (Katman 3) karşılık gelirken, TCP, OSI'deki Taşıma katmanına (Katman 4) karşılık gelir. TCP / IP, TCP aktarımının IP ağları üzerinden veri göndermek için kullanıldığı ağ iletişimleri için geçerlidir.

TCP / IP protokolleri, uygulama katmanında HTTP, FTP, SSH ve veri bağlantısı / fiziksel katmanda Ethernet gibi diğer protokollerle yaygın olarak kullanılır.

TCP / IP protokol paketi, güvenlik açısından çok az endişe duyan bir ağlar arası çözüm olarak 1980 yılında oluşturuldu.

Sınırlı güvenilir ağda bir iletişim için geliştirilmiştir. Bununla birlikte, bir süre boyunca bu protokol, güvenli olmayan İnternet iletişimi için fiili standart haline geldi.

TCP / IP protokol takımlarının yaygın güvenlik açıklarından bazıları şunlardır:

HTTP, web sunucularından web sayfalarını oluşturan aktarım dosyaları için kullanılan TCP / IP paketindeki bir uygulama katmanı protokolüdür. Bu aktarımlar düz metin olarak yapılır ve bir saldırgan, sunucu ile bir istemci arasında değiş tokuş edilen veri paketlerini kolayca okuyabilir.

Başka bir HTTP güvenlik açığı, oturumun başlatılması sırasında istemci ile web sunucusu arasında zayıf bir kimlik doğrulamasıdır. Bu güvenlik açığı, saldırganın meşru kullanıcının bir HTTP oturumunu çaldığı bir oturumu ele geçirme saldırısına yol açabilir.

TCP protokolü güvenlik açığı, bağlantı kurulması için üç yönlü el sıkışmadır. Bir saldırgan, bu güvenlik açığından yararlanmak için bir hizmet reddi saldırısı "SYN-flooding" başlatabilir. El sıkışmayı tamamlamayarak çok sayıda yarı açık seans kurar. Bu, sunucunun aşırı yüklenmesine ve sonunda bir çökmeye yol açar.

IP katmanı birçok güvenlik açığından etkilenir. Bir IP protokol başlığı değişikliği yoluyla, bir saldırgan bir IP sahtekarlığı saldırısı başlatabilir.

Yukarıda belirtilenlerin dışında, TCP / IP Protokol ailesinin tasarımında ve uygulanmasında başka birçok güvenlik açığı bulunmaktadır.

Bu arada, TCP / IP tabanlı ağ iletişiminde, bir katman hacklenirse, diğer katmanlar hacklenmenin farkına varmaz ve tüm iletişim tehlikeye girer. Bu nedenle, kusursuz güvenliği sağlamak için her katmanda güvenlik kontrollerinin kullanılması gerekir.

DNS Protokolü

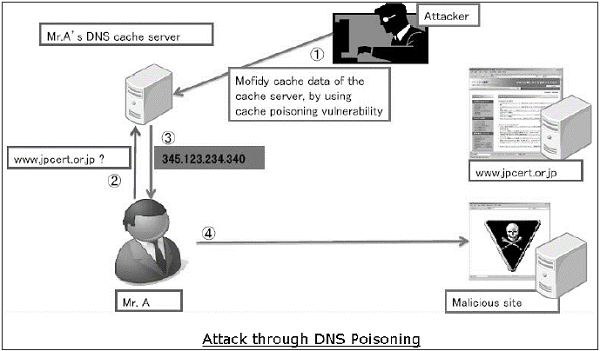

Domain Name System(DNS), ana bilgisayar alan adlarını IP adreslerine çözümlemek için kullanılır. Ağ kullanıcıları, esas olarak İnternette gezinirken web tarayıcısına bir URL yazarak DNS işlevine bağlıdır.

DNS'ye yapılan bir saldırıda, saldırganın amacı, meşru bir DNS kaydını yanlış bir IP adresine çözümlenecek şekilde değiştirmektir. Bu IP için tüm trafiği yanlış bilgisayara yönlendirebilir. Saldırgan, DNS protokol güvenlik açığından yararlanabilir veya bir saldırıyı gerçekleştirmek için DNS sunucusunu tehlikeye atabilir.

DNS cache poisoningDNS protokolünde bulunan bir güvenlik açığından yararlanan bir saldırıdır. Saldırgan, bir çözümleyici tarafından yetkili bir sunucuya gönderilen özyinelemeli bir DNS sorgusuna yanıt vererek önbelleği zehirleyebilir. DNS çözümleyicinin önbelleği zehirlendiğinde, ana bilgisayar kötü amaçlı bir web sitesine yönlendirilir ve bu siteyle iletişim kurarak kimlik bilgilerini tehlikeye atabilir.

ICMP Protokolü

Internet Control Management Protocol(ICMP), TCP / IP ağlarının temel bir ağ yönetimi protokolüdür. Ağa bağlı cihazların durumu ile ilgili hata ve kontrol mesajları göndermek için kullanılır.

ICMP, IP ağ uygulamasının ayrılmaz bir parçasıdır ve bu nedenle çok ağ kurulumunda mevcuttur. ICMP'nin kendi güvenlik açıkları vardır ve bir ağa saldırı başlatmak için kötüye kullanılabilir.

ICMP güvenlik açıkları nedeniyle bir ağda meydana gelebilecek yaygın saldırılar şunlardır:

ICMP, bir saldırganın ağ topolojisini ve ağa giden yolları belirlemek için ağ keşfi gerçekleştirmesine izin verir. ICMP taraması, hedefin ağının tamamında canlı olan tüm ana bilgisayar IP adreslerini keşfetmeyi içerir.

İzleme yolu, istemciden uzak ana bilgisayara giden yolu gerçek zamanlı olarak açıklayarak hedef ağ iletişimini eşlemek için kullanılan popüler bir ICMP yardımcı programıdır.

Bir saldırgan, ICMP güvenlik açığını kullanarak bir hizmet reddi saldırısı başlatabilir. Bu saldırı, hedef cihaza 65.535 baytı aşan IPMP ping paketleri göndermeyi içerir. Hedef bilgisayar bu paketi düzgün şekilde işleyemez ve işletim sisteminin çökmesine neden olabilir.

ARP, DHCP, SMTP vb. Gibi diğer protokollerin de ağ güvenliğini tehlikeye atmak için saldırgan tarafından yararlanılabilecek güvenlik açıkları vardır. Bu güvenlik açıklarından bazılarını sonraki bölümlerde tartışacağız.

Protokollerin tasarımı ve uygulanması sırasında güvenlik yönüyle ilgili en az endişe, ağ güvenliğine yönelik tehditlerin ana nedenine dönüşmüştür.

Ağ Güvenliğinin Hedefleri

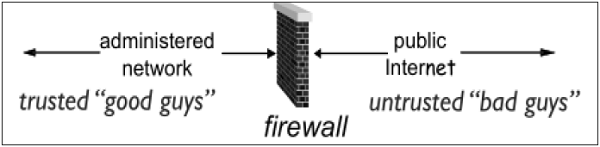

Daha önceki bölümlerde tartışıldığı gibi, ağda çok sayıda güvenlik açığı bulunmaktadır. Bu nedenle, aktarım sırasında veriler saldırılara karşı oldukça savunmasızdır. Bir saldırgan, iletişim kanalını hedef alabilir, verileri elde edebilir ve aynı şeyi okuyabilir veya kötü amaçlarına ulaşmak için yanlış bir mesajı yeniden ekleyebilir.

Ağ güvenliği yalnızca iletişim zincirinin her iki ucundaki bilgisayarların güvenliğiyle ilgilenmez; ancak, tüm ağın güvenli olmasını sağlamayı amaçlar.

Ağ güvenliği, ağın ve verilerin kullanılabilirliğini, güvenilirliğini, bütünlüğünü ve güvenliğini korumayı gerektirir. Etkili ağ güvenliği, bir ağa girmekten veya ağa yayılmaktan kaynaklanan çeşitli tehditleri ortadan kaldırır.

Ağ güvenliğinin birincil amacı Gizlilik, Bütünlük ve Kullanılabilirliktir. Ağ Güvenliğinin bu üç ayağı genellikle şu şekilde temsil edilir:CIA triangle.

Confidentiality- Gizliliğin işlevi, değerli ticari verileri yetkisiz kişilerden korumaktır. Ağ güvenliğinin gizlilik kısmı, verilerin yalnızca amaçlanan ve yetkili kişiler tarafından kullanılabilmesini sağlar.

Integrity- Bu hedef, verilerin doğruluğunu ve tutarlılığını korumak ve güvence altına almak anlamına gelir. Bütünlüğün işlevi, verilerin güvenilir olduğundan ve yetkisiz kişiler tarafından değiştirilmediğinden emin olmaktır.

Availability - Ağ Güvenliğindeki kullanılabilirliğin işlevi, verilerin, ağ kaynaklarının / hizmetlerinin, ihtiyaç duydukları her an yasal kullanıcılar için sürekli olarak erişilebilir olmasını sağlamaktır.

Ağ Güvenliğine Ulaşmak

Ağ güvenliğini sağlamak çok basit görünebilir. Ulaşılacak hedefler basit görünüyor. Ancak gerçekte, bu hedeflere ulaşmak için kullanılan mekanizmalar oldukça karmaşıktır ve bunları anlamak sağlam akıl yürütmeyi içerir.

International Telecommunication Union(ITU), güvenlik mimarisi X.800 ile ilgili tavsiyesinde, ağ güvenliğini sağlamak için yöntemlerde standardizasyonu getirmek için belirli mekanizmalar tanımlamıştır. Bu mekanizmalardan bazıları -

En-cipherment- Bu mekanizma, verileri yetkisiz kişiler için okunamayacak biçimlere dönüştürerek veri gizliliği hizmetleri sağlar. Bu mekanizma, gizli anahtarlarla şifreleme-şifre çözme algoritması kullanır.

Digital signatures- Bu mekanizma, elektronik verilerdeki normal imzaların elektronik eşdeğeridir. Verilerin gerçekliğini sağlar.

Access control- Bu mekanizma, erişim kontrol hizmetleri sağlamak için kullanılır. Bu mekanizmalar, varlığın erişim haklarını belirlemek ve uygulamak için bir varlığın kimliğini ve kimlik doğrulamasını kullanabilir.

Ağ güvenliğini sağlamak için çeşitli güvenlik mekanizmaları geliştirip belirledikten sonra, bunların nereye uygulanacağına karar vermek önemlidir; hem fiziksel (hangi konumda) hem de mantıksal olarak (TCP / IP gibi bir mimarinin hangi katmanında).

Ağ Katmanlarında Güvenlik Mekanizmaları

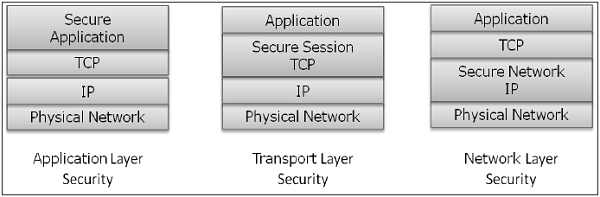

OSI ağ katmanı modelinin belirli bir katmanında geliştirilebilecekleri şekilde çeşitli güvenlik mekanizmaları geliştirilmiştir.

Security at Application Layer- Bu katmanda kullanılan güvenlik önlemleri uygulamaya özeldir. Farklı uygulama türleri için ayrı güvenlik önlemleri gerekir. Uygulama katmanı güvenliğini sağlamak için uygulamaların değiştirilmesi gerekir.

Kriptografik olarak sağlam bir uygulama protokolü tasarlamanın çok zor olduğu ve onu düzgün bir şekilde uygulamanın daha da zor olduğu düşünülmektedir. Bu nedenle, ağ iletişimlerini korumaya yönelik uygulama katmanı güvenlik mekanizmaları, yalnızca bir süredir kullanımda olan standartlara dayalı çözümler olarak tercih edilmektedir.

Uygulama katmanı güvenlik protokolüne bir örnek, e-posta mesajlarını şifrelemek için yaygın olarak kullanılan Güvenli Çok Amaçlı İnternet Posta Uzantılarıdır (S / MIME). DNSSEC, bu katmanda DNS sorgu mesajlarının güvenli alışverişi için kullanılan başka bir protokoldür.

Security at Transport Layer- Bu katmandaki güvenlik önlemleri, iki ana bilgisayar arasındaki tek bir iletişim oturumunda verileri korumak için kullanılabilir. Taşıma katmanı güvenlik protokollerinin en yaygın kullanımı, HTTP ve FTP oturum trafiğini korumaktır. Taşıma Katmanı Güvenliği (TLS) ve Güvenli Yuva Katmanı (SSL), bu amaçla kullanılan en yaygın protokollerdir.

Network Layer- Bu katmandaki güvenlik önlemleri tüm uygulamalara uygulanabilir; bu nedenle uygulamaya özel değildirler. İki ana bilgisayar veya ağ arasındaki tüm ağ iletişimi, herhangi bir uygulamayı değiştirmeden bu katmanda korunabilir. Bazı ortamlarda, İnternet Protokolü Güvenliği (IPsec) gibi ağ katmanı güvenlik protokolü, tek tek uygulamalara kontrol eklemedeki zorluklar nedeniyle aktarım veya uygulama katmanı kontrollerinden çok daha iyi bir çözüm sağlar. Ancak, bu katmandaki güvenlik protokolleri, bazı uygulamaların gerektirebileceği daha az iletişim esnekliği sağlar.

Bu arada, daha yüksek bir katmanda çalışmak üzere tasarlanmış bir güvenlik mekanizması, daha düşük katmanlardaki veriler için koruma sağlayamaz, çünkü daha düşük katmanlar, daha yüksek katmanların farkında olmadığı işlevleri yerine getirir. Bu nedenle, ağ güvenliğini arttırmak için birden fazla güvenlik mekanizmasının kullanılması gerekli olabilir.

Eğitimin sonraki bölümlerinde, ağ güvenliğini sağlamak için OSI ağ mimarisinin farklı katmanlarında kullanılan güvenlik mekanizmalarını tartışacağız.

Artık çeşitli iş hizmetleri, istemci-sunucu uygulamaları aracılığıyla çevrimiçi olarak sunulmaktadır. En popüler formlar web uygulaması ve e-postadır. Her iki uygulamada da istemci, belirlenen sunucu ile iletişim kurar ve hizmetleri alır.

Herhangi bir sunucu uygulamasından bir hizmeti kullanırken, istemci ve sunucu, temeldeki intranet veya İnternet üzerinde birçok bilgi alışverişinde bulunur. Bu bilgi işlemlerinin çeşitli saldırılara açık olduğunun farkındayız.

Ağ güvenliği, verilerin bir ağ üzerinde geçiş halindeyken saldırılara karşı güvenliğinin sağlanmasını gerektirir. Bu amaca ulaşmak için birçok gerçek zamanlı güvenlik protokolü tasarlanmıştır. Bu tür bir protokol en azından aşağıdaki birincil hedefleri sağlamalıdır -

- Taraflar, birbirlerinin kimliğini doğrulamak için etkileşimli olarak müzakere edebilirler.

- Ağ üzerinde bilgi alışverişi yapmadan önce gizli bir oturum anahtarı oluşturun.

- Bilgileri şifrelenmiş biçimde değiştirin.

İlginç bir şekilde, bu protokoller farklı ağ modeli katmanlarında çalışır. Örneğin, S / MIME protokolü Uygulama katmanında çalışır, SSL protokolü taşıma katmanında çalışmak üzere geliştirilmiştir ve IPsec protokolü Ağ katmanında çalışır.

Bu bölümde, e-posta iletişimi ve ilgili güvenlik protokolleri için güvenliği sağlamak için farklı süreçleri tartışacağız. DNS güvenliğini sağlama yöntemi daha sonra ele alınacaktır. Sonraki bölümlerde, web güvenliğini sağlamaya yönelik protokoller açıklanacaktır.

E-posta Güvenliği

Günümüzde e-posta çok yaygın olarak kullanılan bir ağ uygulaması haline gelmiştir. E-posta güvenlik protokollerini tanımaya geçmeden önce e-posta altyapısını kısaca tartışalım.

E-posta Altyapısı

Bir e-posta göndermenin en basit yolu, doğrudan gönderenin makinesinden alıcının makinesine bir mesaj göndermektir. Bu durumda, her iki makinenin de aynı anda ağ üzerinde çalışması esastır. Ancak, kullanıcılar makinelerini ara sıra ağa bağlayabildiğinden bu kurulum pratik değildir.

Böylece, e-posta sunucularını kurma konsepti geldi. Bu kurulumda posta, ağda kalıcı olarak kullanılabilen bir posta sunucusuna gönderilir. Alıcının makinesi ağa bağlandığında, postayı posta sunucusundan okur.

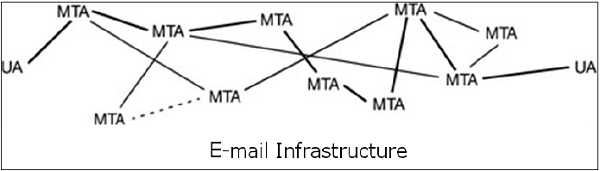

Genel olarak, e-posta altyapısı, bir posta sunucuları ağından oluşur. Message Transfer Agents (MTA'lar) ve Kullanıcı Aracısı (UA) ve yerel MTA'dan oluşan bir e-posta programını çalıştıran istemci makineler.

Tipik olarak, bir e-posta mesajı UA'sından iletilir, MTA'ların ağından geçer ve sonunda alıcının makinesindeki UA'ya ulaşır.

E-posta için kullanılan protokoller aşağıdaki gibidir -

E-posta mesajlarını iletmek için kullanılan Basit Posta Aktarım Protokolü (SMTP).

Postane Protokolü (POP) ve İnternet Mesaj Erişim Protokolü (IMAP), mesajları alıcıya göre sunucudan almak için kullanılır.

MIME

Temel İnternet e-posta standardı 1982 yılında yazılmıştır ve İnternette alınıp verilen e-posta mesajının formatını açıklamaktadır. Temel olarak temel Roma alfabesiyle metin olarak yazılmış e-posta mesajlarını destekler.

1992'ye gelindiğinde, aynı şeyi geliştirme ihtiyacı hissedildi. Bu nedenle, ek bir standart Çok Amaçlı İnternet Posta Uzantıları (MIME) tanımlandı. Temel İnternet E-posta standardının bir dizi uzantıdır. MIME, Kiril alfabesi (Rusça'da kullanılır), Yunan alfabesi ve hatta Çince'nin ideografik karakterleri gibi temel Roma alfabesi dışındaki karakterleri kullanarak e-posta gönderme yeteneği sağlar.

MIME tarafından yerine getirilen diğer bir ihtiyaç, resimler veya video klipler gibi metin olmayan içerikleri göndermektir. Bu özelliklerden dolayı, MIME standardı e-posta iletişimi için SMTP ile geniş çapta benimsenmiştir.

E-Posta Güvenlik Hizmetleri

Önemli ve önemli işlemler için e-posta iletişiminin artan kullanımı, aşağıdaki gibi belirli temel güvenlik hizmetlerinin sağlanmasını gerektirir:

Confidentiality - E-posta mesajı hedeflenen alıcı dışında hiç kimse tarafından okunmamalıdır.

Authentication - E-posta alıcısı, gönderenin kimliğinden emin olabilir.

Integrity - Alıcıya, e-posta mesajının gönderen tarafından iletildikten sonra değiştirilmediğine dair güvence.

Non-repudiation - E-posta alıcısı, gönderenin iletiyi gerçekten gönderdiğini üçüncü bir tarafa kanıtlayabilir.

Proof of submission - E-postayı gönderen, iletinin posta dağıtım sistemine teslim edildiğine dair onay alır.

Proof of delivery - Gönderen, alıcının mesajı aldığına dair bir onay alır.

Gizlilik, kimlik doğrulama, mesaj bütünlüğü ve inkar etmeme gibi güvenlik hizmetleri genellikle açık anahtarlı kriptografi kullanılarak sağlanır.

Tipik olarak, e-posta iletişiminin üç farklı senaryosu vardır. Bu senaryolarda yukarıdaki güvenlik hizmetlerini elde etme yöntemlerini tartışacağız.

Bire Bir E-posta

Bu senaryoda, gönderen yalnızca bir alıcıya e-posta iletisi gönderir. Genellikle, iletişimde ikiden fazla MTA yer almaz.

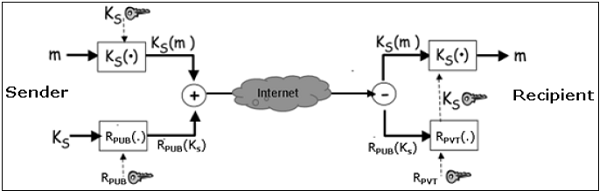

Bir gönderenin bir alıcıya gizli bir e-posta göndermek istediğini varsayalım. Bu durumda mahremiyet sağlanması aşağıdaki şekilde sağlanır -

Gönderen ve alıcının özel-genel anahtarları sırasıyla (S PVT , S PUB ) ve (R PVT , R PUB ) şeklindedir.

Gönderen, şifreleme için gizli bir simetrik anahtar (K S) oluşturur. Gönderen, şifreleme için R PUB kullanmış olsa da , daha hızlı şifreleme ve şifre çözme sağlamak için simetrik bir anahtar kullanılır.

Gönderen, mesajı K S anahtarıyla şifreler ve ayrıca K S'yi alıcının açık anahtarı olan R PUB ile şifreler .

Gönderen , alıcıya şifreli mesaj ve şifreli K S gönderir .

Alıcı önce K S'yi kendi özel anahtarı R PVT'yi kullanarak kodlanmış K S'nin şifresini çözerek elde eder .

Alıcı daha sonra K S simetrik anahtarını kullanarak mesajın şifresini çözer .

Bu senaryoda mesaj bütünlüğü, kimlik doğrulama ve inkar etmeme hizmetleri de gerekliyse, yukarıdaki işleme aşağıdaki adımlar eklenir.

Gönderen, mesajın karmasını üretir ve bu karmayı özel anahtarı S PVT ile dijital olarak imzalar .

Gönderen, bu imzalı hash'i diğer bileşenlerle birlikte alıcıya gönderir.

Alıcı, ortak anahtar S PUB kullanır ve gönderenin imzası altında alınan karmayı çıkarır.

Alıcı daha sonra şifresi çözülen mesajı karma hale getirir ve şimdi iki karma değeri karşılaştırır. Eşleşirlerse, mesaj bütünlüğünün sağlandığı kabul edilir.

Ayrıca alıcı, mesajın gönderen tarafından gönderildiğinden emin olur (kimlik doğrulama). Ve son olarak, gönderen mesajı göndermediğini (inkar etmeme) inkar edemez.

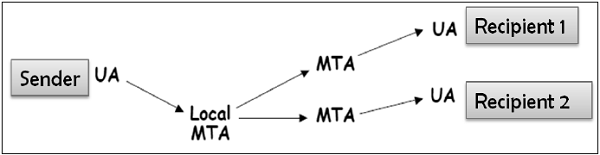

Bire Birden Çok Alıcının E-postası

Bu senaryoda, gönderen iki veya daha fazla alıcıya bir e-posta iletisi gönderir. Liste, gönderenin e-posta programı (UA + yerel MTA) tarafından yönetilir. Tüm alıcılar aynı mesajı alır.

Gönderenin birçok alıcıya (örneğin R1, R2 ve R3) gizli e-posta göndermek istediğini varsayalım. Bu durumda mahremiyetin sağlanması aşağıdaki şekilde elde edilir -

Gönderen ve tüm alıcıların kendi özel-genel anahtar çiftleri vardır.

Gönderen gizli bir simetrik anahtar, K üretir lar ve bu anahtarla mesajı şifreler.

Gönderen daha sonra K S'yi R1, R2 ve R3'ün genel anahtarlarıyla birden çok kez şifreler ve R1 PUB (K S ), R2 PUB (K S ) ve R3 PUB (K S ) alır.

Gönderen , alıcıya şifrelenmiş mesajı ve karşılık gelen şifrelenmiş K S'yi gönderir . Örneğin, alıcı 1 (R1) şifreli mesaj alır ve R1 PUB (K S ).

Her alıcı önce kendi özel anahtarını kullanarak kodlanmış K S'nin şifresini çözerek K S anahtarını çıkarır .

Her alıcı daha sonra, K S simetrik anahtarı kullanarak mesajın şifresini çözer .

Mesaj bütünlüğünü, kimlik doğrulamasını ve reddedilmemeyi sağlamak için izlenecek adımlar, bire bir e-posta senaryosunda yukarıda belirtilen adımlara benzer.

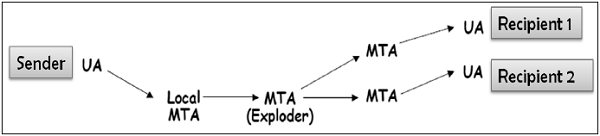

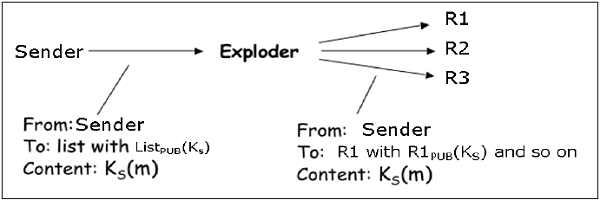

Bir Dağıtım Listesi E-postası

Bu senaryoda, gönderen iki veya daha fazla alıcıya bir e-posta iletisi gönderir, ancak alıcıların listesi gönderen tarafından yerel olarak yönetilmez. Genellikle, e-posta sunucusu (MTA) posta listesini tutar.

Gönderen, posta listesini yöneten MTA'ya bir posta gönderir ve ardından posta, listedeki tüm alıcılara MTA tarafından patlatılır.

Bu durumda, gönderen posta listesinin alıcılarına gizli bir e-posta göndermek istediğinde (örneğin R1, R2 ve R3); gizlilik aşağıdaki şekilde sağlanır -

Gönderen ve tüm alıcıların kendi özel-genel anahtar çiftleri vardır. Patlatıcı Sunucusunun her bir posta listesi (Liste PUB , Liste PVT ) için bir çift özel-genel anahtarı vardır .

Gönderen gizli bir simetrik anahtar K üretir lar ve daha sonra bu anahtar ile mesajı şifreler.

Gönderen daha sonra K S'yi listeyle ilişkili genel anahtarla şifreler , Liste PUB (K S ) elde eder .

Gönderen, şifreli mesaj ve Liste PUB (K S ) gönderir . Patlayıcı MTA listesi çözer PUB (K S listesi kullanılarak) PVT K elde S .

Patlatıcı, K S'yi listede üye sayısı kadar genel anahtarla şifreler .

Patlatıcı, alınan şifrelenmiş mesajı ve karşılık gelen şifrelenmiş K S'yi listedeki tüm alıcılara iletir . Örneğin Patlayıcı, şifrelenmiş mesajı ve R1 PUB (K S ) alıcı 1'e vb. İletir.

Mesaj bütünlüğünü, kimlik doğrulamasını ve reddedilmemeyi sağlamak için izlenecek adımlar, bire bir e-posta senaryosu durumunda verilenlerle benzerdir.

İlginç bir şekilde, e-postanın güvenliğini sağlamak için yukarıdaki güvenlik yöntemini kullanan e-posta programının yukarıda tartışılan tüm olası senaryolar için çalışması beklenmektedir. E-posta için yukarıdaki güvenlik mekanizmalarının çoğu, Pretty Good Privacy (PGP) ve S / MIME adlı iki popüler şema tarafından sağlanmaktadır. İkisini de ilerleyen bölümlerde tartışıyoruz.

PGP

Pretty Good Privacy(PGP) bir e-posta şifreleme şemasıdır. E-posta iletişimi için güvenlik hizmetleri sağlamak için fiili standart haline geldi.

Yukarıda tartışıldığı gibi, genel anahtar şifreleme, simetrik anahtar şifreleme, karma işlevi ve dijital imza kullanır. Şunları sağlar -

- Privacy

- Gönderen Kimlik Doğrulaması

- Mesaj Bütünlüğü

- Non-repudiation

Bu güvenlik hizmetlerinin yanı sıra veri sıkıştırma ve anahtar yönetimi desteği de sağlar. PGP, yenilerini icat etmek yerine RSA, IDEA, MD5 vb. Gibi mevcut şifreleme algoritmalarını kullanır.

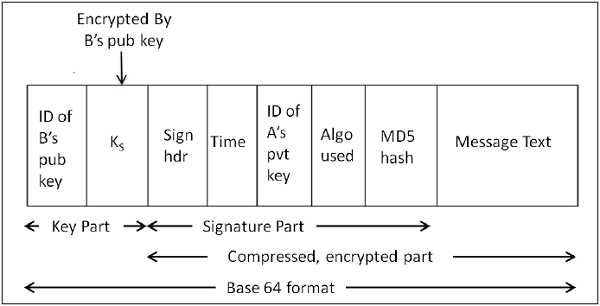

PGP'nin Çalışması

Mesajın özeti hesaplanır. (MD5 algoritması)

Ortaya çıkan 128 bit karma, gönderenin özel anahtarı (RSA Algoritması) kullanılarak imzalanır.

Dijital imza, mesajla birleştirilir ve sonuç sıkıştırılır.

128 bitlik bir simetrik anahtar olan K S oluşturulur ve sıkıştırılmış mesajı IDEA ile şifrelemek için kullanılır.

K S , RSA algoritması kullanılarak alıcının genel anahtarı kullanılarak şifrelenir ve sonuç şifrelenmiş mesaja eklenir.

PGP mesajının biçimi aşağıdaki şemada gösterilmektedir. Kimlikler, KS'yi şifrelemek için hangi anahtarın kullanıldığını ve karma üzerindeki imzayı doğrulamak için hangi anahtarın kullanılacağını belirtir.

PGP şemasında, imzalanmış ve şifrelenmiş bir mesaj ve ardından MIME, iletimden önce kodlanır.

PGP Sertifikası

PGP anahtar sertifikası normalde bir güven zinciri aracılığıyla oluşturulur. Örneğin, A'nın açık anahtarı B tarafından kendi açık anahtarını kullanarak ve B'nin açık anahtarı C tarafından açık anahtarını kullanarak imzalanır. Bu süreç ilerledikçe bir güven ağı oluşturur.

Bir PGP ortamında, herhangi bir kullanıcı bir sertifika yetkilisi olarak hareket edebilir. Herhangi bir PGP kullanıcısı, başka bir PGP kullanıcısının genel anahtarını onaylayabilir. Bununla birlikte, böyle bir sertifika yalnızca, kullanıcı onaylayıcıyı güvenilir bir tanıtıcı olarak tanırsa, başka bir kullanıcı için geçerlidir.

Böyle bir sertifikasyon yöntemiyle ilgili birkaç sorun vardır. Bilinen ve güvenilir bir genel anahtardan istenen anahtara giden bir zincir bulmak zor olabilir. Ayrıca, istenen kullanıcı için farklı anahtarlara yol açabilecek birden fazla zincir olabilir.

PGP ayrıca sertifika yetkilisi ile PKI altyapısını kullanabilir ve genel anahtarlar CA (X.509 sertifikası) tarafından onaylanabilir.

S / MIME

S / MIME, Güvenli Çok Amaçlı İnternet Posta Uzantısı anlamına gelir. S / MIME, güvenli bir e-posta standardıdır. MIME adı verilen daha önceki bir güvenli olmayan e-posta standardına dayanmaktadır.

S / MIME'nin Çalışması

S / MIME yaklaşımı, PGP'ye benzer. Ayrıca açık anahtar şifreleme, simetrik anahtar şifreleme, karma işlevler ve dijital imzalar kullanır. E-posta iletişimi için PGP'ye benzer güvenlik hizmetleri sağlar.

S / MIME'de kullanılan en yaygın simetrik şifreler RC2 ve TripleDES'tir. Genel ortak anahtar yöntemi RSA'dır ve karma algoritma SHA-1 veya MD5'tir.

S / MIME, şifrelemeden sonra veri zarflama için "application / pkcs7-mime" gibi ek MIME türünü belirtir. MIME varlığının tamamı şifrelenir ve bir nesneye paketlenir. S / MIME, standart kriptografik mesaj formatlarına sahiptir (PGP'den farklı). Aslında, MIME, mesajdaki şifrelenmiş ve / veya imzalanmış kısımları tanımlamak için bazı anahtar kelimelerle genişletilmiştir.

S / MIME, genel anahtar dağıtımı için X.509 sertifikalarına güvenir. Sertifika desteği için yukarıdan aşağıya hiyerarşik PKI'ya ihtiyaç duyar.

S / MIME'nin istihdam edilebilirliği

Uygulama için sertifika yetkilisinden bir sertifika gerekliliği nedeniyle, bazı kullanıcılar bir mesajı genel / özel anahtar çiftiyle şifrelemek isteyebileceğinden, tüm kullanıcılar S / MIME'den yararlanamaz. Örneğin, sertifikaların katılımı veya idari ek yükü olmadan.

Pratikte, çoğu e-posta uygulaması S / MIME uygulamasına rağmen, sertifika kayıt süreci karmaşıktır. Bunun yerine PGP desteği genellikle bir eklenti eklemeyi gerektirir ve bu eklenti anahtarları yönetmek için gereken her şeyle birlikte gelir. Güven Ağı gerçekten kullanılmıyor. İnsanlar açık anahtarlarını başka bir ortam üzerinden değiştirirler. Elde edildikten sonra, genellikle e-posta alışverişi yapılan kişilerin açık anahtarlarının bir kopyasını tutarlar.

PGP ve S / MIME şemaları için ağ mimarisindeki uygulama katmanı aşağıdaki görüntüde gösterilmektedir. Her iki şema da e-posta iletişimi için uygulama düzeyinde güvenlik sağlar.

Ortama bağlı olarak PGP veya S / MIME şemalarından biri kullanılır. Tutsak bir ağda güvenli bir e-e-posta iletişimi, PGP'ye uyarlanarak sağlanabilir. Postaların yeni bilinmeyen kullanıcılarla çok sık değiş tokuş edildiği İnternet üzerinden e-posta güvenliği için, S / MIME iyi bir seçenek olarak kabul edilir.

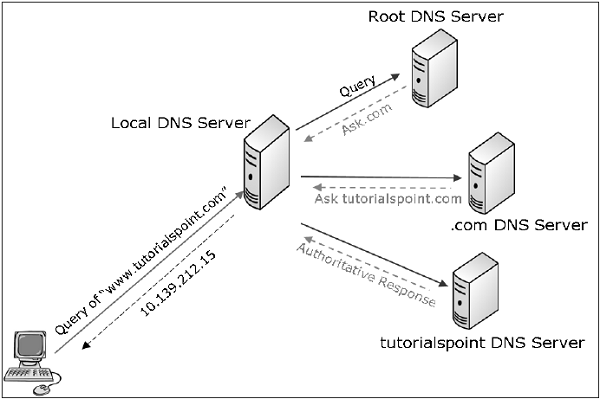

DNS Güvenliği

İlk bölümde, bir saldırganın hedef kullanıcıya saldırı gerçekleştirmek için DNS Önbellek Zehirlemesini kullanabileceğinden bahsetmiştik. Domain Name System Security Extensions (DNSSEC), bu tür saldırıları engelleyebilen bir İnternet standardıdır.

Standart DNS Güvenlik Açığı

Standart bir DNS şemasında, kullanıcı herhangi bir alan adına bağlanmak istediğinde, bilgisayarı DNS sunucusuyla bağlantı kurar ve bu alan adı için ilişkili IP adresini arar. IP adresi alındığında, bilgisayar o IP adresine bağlanır.

Bu şemada, hiçbir doğrulama süreci yoktur. Bir bilgisayar, DNS sunucusundan bir web sitesiyle ilişkili adresi ister, DNS sunucusu bir IP adresiyle yanıt verir ve bilgisayarınız şüphesiz bunu meşru yanıt olarak kabul eder ve o web sitesine bağlanır.

Bir DNS araması aslında birkaç aşamada gerçekleşir. Örneğin, bir bilgisayar "www.tutorialspoint.com" istediğinde, birkaç aşamada bir DNS araması gerçekleştirilir -

Bilgisayar önce yerel DNS sunucusunu sorar (ISS sağlanır). ISS önbelleğinde bu adı taşıyorsa, başka bir şekilde sorguyu ".com" u bulabileceği "kök bölge dizinine" yönlendirir. ve kök bölge yanıtları.

Yanıta göre, bilgisayar daha sonra "tutorialspoint.com" u bulabileceği ".com" dizinini sorar.

Bilgisayar, alınan bilgilere dayanarak www'yi bulabileceği “tutorialspoint.com” u sorar. tutorialspoint.com.

DNSSEC Tanımlı

DNSSEC kullanılarak yapıldığında DNS araması, yanıtların yanıt veren kuruluş tarafından imzalanmasını içerir. DNSSEC, açık anahtar şifrelemesine dayanır.

DNSSEC standardında, her DNS bölgesinin bir genel / özel anahtar çifti vardır. Bir DNS sunucusu tarafından gönderilen tüm bilgiler, orijinalliği sağlamak için kaynak bölgenin özel anahtarı ile imzalanır. DNS istemcilerinin imzaları kontrol etmek için bölgenin genel anahtarlarını bilmeleri gerekir. İstemciler, tüm üst düzey etki alanlarının ortak anahtarları veya kök DNS ile önceden yapılandırılabilir.

DNSSEC ile arama süreci aşağıdaki gibidir -

Bilgisayarınız .com'u nerede bulabileceğini kök bölgesine sormaya gittiğinde, yanıt kök bölge sunucusu tarafından imzalanır.

Bilgisayar, kök bölgenin imzalama anahtarını kontrol eder ve bunun gerçek bilgilerle meşru kök bölge olduğunu doğrular.

Yanıtta, kök bölge .com bölge sunucusunun imzalama anahtarı ve konumu ile ilgili bilgileri sağlayarak bilgisayarın .com diziniyle iletişim kurmasını ve meşru olmasını sağlar.

Ardından .com dizini, tutorialspoint.com için imzalama anahtarını ve bilgilerini sağlayarak, google.com ile iletişim kurmasına ve üstündeki bölgeler tarafından onaylandığı gibi gerçek tutorialspoint.com'a bağlı olduğunuzu doğrulamasına olanak tanır.

Gönderilen bilgiler Kaynak Kayıt Seti (RRSet) biçimindedir. Üst düzey ".com" sunucusunda "tutorialspoint.com" etki alanı için RRSet örneği aşağıdaki tabloda gösterilmektedir.

| Alan adı | Yaşama zamanı | Tür | Değer |

|---|---|---|---|

| tutorialspoint.com | 86400 | NS | dns.tutorialspoint.com |

| dns.tutorialspoint.com | 86400 | Bir | 36..1.2.3 |

| tutorialspoint.com | 86400 | ANAHTAR | 3682793A7B73F731029CE2737D ... |

| tutorialspoint.com | 86400 | SIG | 86947503A8B848F5272E53930C ... |

ANAHTAR kaydı, “tutorialspoint.com” un genel anahtarıdır.

SIG kaydı, kimliklerini doğrulamak için üst düzey .com sunucusunun NS, A ve KEY kayıt alanlarının imzalı karmasıdır. Değeri Kcom pvt'dir (H (NS, A, KEY)).

Bu nedenle, DNSSEC tamamen kullanıma sunulduğunda, kullanıcının bilgisayarının DNS yanıtlarının meşru ve doğru olduğunu onaylayabildiği ve DNS önbellek zehirlenmesi yoluyla başlatılan DNS saldırılarını önleyebildiği düşünülmektedir.

Özet

E-postaların güvenliğini sağlama süreci, iletişimin uçtan uca güvenliğini sağlar. Gizlilik, gönderen kimlik doğrulaması, mesaj bütünlüğü ve inkar etmeme güvenlik hizmetleri sağlar.

E-posta güvenliği için iki şema geliştirilmiştir: PGP ve S / MIME. Her iki şema da gizli anahtar ve açık anahtar şifreleme kullanır.

Standart DNS araması, DNS sahtekarlığı / önbellek zehirlenmesi gibi saldırılara karşı savunmasızdır. DNS aramasının güvenliğini sağlamak, açık anahtar şifrelemesini kullanan DNSSEC kullanımı yoluyla mümkündür.

Bu bölümde, uçtan uca iletişim için ağ güvenliği sağlamak için uygulama katmanında kullanılan mekanizmaları tartıştık.

Ağ güvenliği, verilerin bir ağ üzerinde geçiş halindeyken saldırılara karşı güvenliğinin sağlanmasını gerektirir. Bu amaca ulaşmak için birçok gerçek zamanlı güvenlik protokolü tasarlanmıştır. S / MIME, SSL / TLS, SSH ve IPsec gibi gerçek zamanlı ağ güvenliği protokolleri için popüler standartlar vardır. Daha önce belirtildiği gibi, bu protokoller farklı ağ modeli katmanlarında çalışır.

Son bölümde, uygulama katmanı güvenliğini sağlamak için tasarlanmış bazı popüler protokolleri tartıştık. Bu bölümde, Taşıma Katmanında ağ güvenliğini sağlama sürecini ve ilgili güvenlik protokollerini tartışacağız.

TCP / IP protokolü tabanlı ağ için, fiziksel ve veri bağlantı katmanları tipik olarak kullanıcı terminalinde ve ağ kartı donanımında uygulanır. TCP ve IP katmanları işletim sisteminde uygulanır. TCP / IP'nin üzerindeki her şey kullanıcı işlemi olarak uygulanır.

Taşıma Katmanı Güvenliği İhtiyacı

Tipik bir İnternet tabanlı ticari işlemi tartışalım.

Bob, Alice'in mal satmak için web sitesini ziyaret eder. Bob, web sitesindeki bir forma, istenen malın türünü ve miktarını, adresini ve ödeme kartı bilgilerini girer. Bob, Gönder'i tıklar ve hesabından fiyat tutarı borçlu malların teslim edilmesini bekler. Bütün bunlar kulağa hoş geliyor, ancak ağ güvenliğinin yokluğunda Bob birkaç sürprizle karşılaşabilir.

İşlemler gizlilik (şifreleme) kullanmazsa, bir saldırgan ödeme kartı bilgilerini elde edebilir. Saldırgan, masrafları Bob'a ait olmak üzere alışveriş yapabilir.

Veri bütünlüğü ölçüsü kullanılmazsa, saldırgan, Bob'un sırasını malların türü veya miktarı açısından değiştirebilir.

Son olarak, sunucu kimlik doğrulaması kullanılmazsa, bir sunucu Alice'in ünlü logosunu görüntüleyebilir ancak site, Alice kılığına giren bir saldırgan tarafından tutulan kötü amaçlı bir site olabilir. Bob'un emrini aldıktan sonra, Bob'un parasını alıp kaçabilirdi. Veya Bob'un adını ve kredi kartı bilgilerini toplayarak bir kimlik hırsızlığı gerçekleştirebilir.

Taşıma katmanı güvenlik şemaları, TCP / IP tabanlı ağ iletişimini gizlilik, veri bütünlüğü, sunucu kimlik doğrulaması ve istemci kimlik doğrulaması ile geliştirerek bu sorunları çözebilir.

Bu katmandaki güvenlik, çoğunlukla bir ağdaki HTTP tabanlı web işlemlerinin güvenliğini sağlamak için kullanılır. Ancak, TCP üzerinden çalışan herhangi bir uygulama tarafından kullanılabilir.

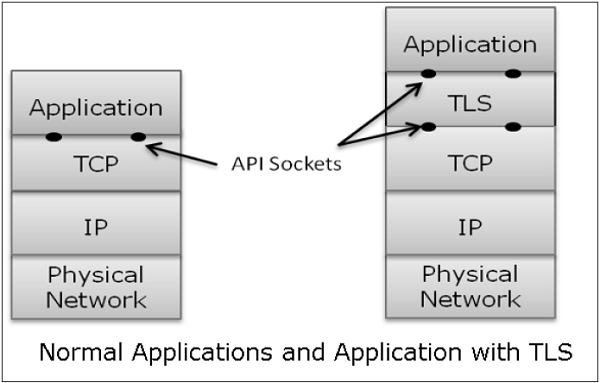

TLS Tasarım Felsefesi

Taşıma Katmanı Güvenliği (TLS) protokolleri, TCP katmanının üzerinde çalışır. Bu protokollerin tasarımı, TCP katmanıyla arayüz oluşturmak için "soketler" adı verilen popüler Uygulama Programı Arabirimlerini (API) TCP'ye kullanır.

Uygulamalar artık doğrudan TCP yerine Taşıma Güvenliği Katmanı ile arayüzlenmiştir. Taşıma Güvenliği Katmanı, TCP'nin API'sine benzer ve benzer olan soketlerle basit bir API sağlar.

Yukarıdaki diyagramda, TLS teknik olarak uygulama ve taşıma katmanı arasında bulunsa da, ortak perspektiften bakıldığında, güvenlik hizmetleriyle geliştirilmiş TCP katmanı olarak işlev gören bir taşıma protokolüdür.

TLS, güvenilir katman 4 protokolü (UDP protokolünde değil) olan TCP üzerinden çalışarak TLS'nin tasarımını çok daha basit hale getirmek için tasarlanmıştır, çünkü "zaman aşımı" ve "kaybolan verileri yeniden iletme" konusunda endişelenmesi gerekmez. TCP katmanı bunu her zamanki gibi yapmaya devam eder ve bu da TLS ihtiyacını karşılar.

TLS Neden Popüler?

Taşıma Katmanında güvenlik kullanmanın popüler olmasının nedeni basitliktir. Bu katmanda güvenlik tasarımı ve dağıtımı, bir işletim sisteminde uygulanan TCP / IP protokollerinde herhangi bir değişiklik gerektirmez. Yalnızca kullanıcı süreçlerinin ve uygulamalarının tasarlanması / değiştirilmesi gerekir ki bu daha az karmaşıktır.

Güvenli Yuva Katmanı (SSL)

Bu bölümde, TLS için tasarlanmış protokol ailesini tartışıyoruz. Aile, SSL sürüm 2 ve 3 ile TLS protokolünü içerir. SSLv2 artık SSLv3 ile değiştirildi, bu nedenle SSL v3 ve TLS'ye odaklanacağız.

SSL'nin Kısa Tarihi

1995 yılında Netscape, SSLv2'yi geliştirdi ve Netscape Navigator 1.1'de kullanıldı. SSL sürüm1 hiçbir zaman yayınlanmadı ve kullanılmadı. Daha sonra Microsoft, SSLv2'yi geliştirdi ve Özel İletişim Teknolojisi (PCT) adlı başka bir benzer protokolü tanıttı.

Netscape, çeşitli güvenlik konularında önemli ölçüde SSLv2'yi iyileştirdi ve 1999'da SSLv3'ü devreye aldı. Daha sonra İnternet Mühendisliği Görev Gücü (IETF), açık bir standart olarak benzer bir TLS (Taşıma Katmanı Güvenliği) protokolü tanıttı. TLS protokolü, SSLv3 ile birlikte çalışmaz.

TLS, anahtar genişletme ve kimlik doğrulama için şifreleme algoritmalarını değiştirdi. Ayrıca TLS, SSL'de kullanılan patentli RSA kripto yerine açık kripto Diffie-Hellman (DH) ve Dijital İmza Standardı (DSS) kullanımını önerdi. Ancak 2000 yılında RSA patentinin sona ermesi nedeniyle, kullanıcıların yaygın olarak kullanılan SSLv3'ten TLS'ye geçmeleri için güçlü nedenler yoktu.

SSL'nin Göze Çarpan Özellikleri

SSL protokolünün göze çarpan özellikleri aşağıdaki gibidir -

SSL, ağ bağlantısı güvenliğini sağlar -

Confidentiality - Bilgi, şifrelenmiş bir biçimde değiş tokuş edilir.

Authentication- İletişim varlıkları dijital sertifikalar aracılığıyla birbirlerini tanımlar. Web sunucusu kimlik doğrulaması zorunludur, ancak istemci kimlik doğrulaması isteğe bağlıdır.

Reliability - Mesaj bütünlüğü kontrollerini sürdürür.

SSL, tüm TCP uygulamaları için mevcuttur.

Hemen hemen tüm web tarayıcıları tarafından desteklenir.

Yeni çevrimiçi varlıklarla iş yapma kolaylığı sağlar.

Öncelikle Web e-ticareti için geliştirildi.

SSL Mimarisi

SSL, TCP'ye özgüdür ve UDP ile çalışmaz. SSL, uygulamalara Uygulama Programlama Arayüzü (API) sağlar. C ve Java SSL kitaplıkları / sınıfları kolaylıkla temin edilebilir.

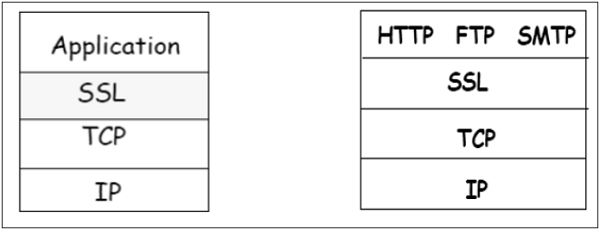

SSL protokolü, aşağıdaki resimde gösterildiği gibi uygulama ve taşıma katmanı arasında birlikte çalışmak üzere tasarlanmıştır -

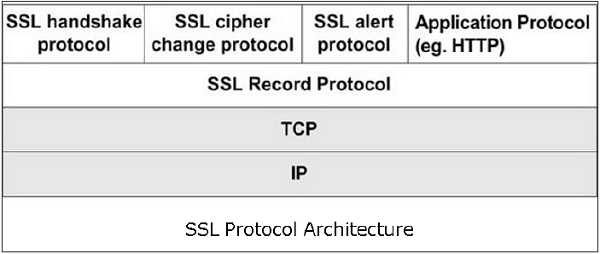

SSL, görüntüde gösterildiği gibi tek katmanlı bir protokol değildir; aslında iki alt katmandan oluşmaktadır.

Alt katman, SSL Kayıt Protokolü olarak adlandırılan bir SSL protokolü bileşeninden oluşur. Bu bileşen, bütünlük ve gizlilik hizmetleri sağlar.

Üst alt katman, SSL ile ilgili üç protokol bileşeninden ve bir uygulama protokolünden oluşur. Uygulama bileşeni, istemci / sunucu etkileşimleri arasındaki bilgi aktarım hizmetini sağlar. Teknik olarak SSL katmanı üzerinde de çalışabilir. SSL ile ilgili üç protokol bileşeni şunlardır:

- SSL El Sıkışma Protokolü

- Şifreleme Özelliği Protokolünü Değiştir

- Uyarı Protokolü.

Bu üç protokol, tüm SSL mesaj alışverişlerini yönetir ve bu bölümün ilerleyen kısımlarında ele alınacaktır.

SSL Protokol Bileşenlerinin İşlevleri

SSL protokolünün dört alt bileşeni, istemci makine ile sunucu arasında güvenli iletişim için çeşitli görevleri yerine getirir.

Kayıt Protokolü

Kayıt katmanı, üst katman protokol mesajlarını formatlar.

Verileri yönetilebilir bloklara böler (maksimum uzunluk 16 KB). Verileri isteğe bağlı olarak sıkıştırır.

Verileri şifreler.

Her mesaj için bir başlık ve sonunda bir karma (Mesaj Kimlik Doğrulama Kodu (MAC)) sağlar.

Biçimlendirilmiş blokları iletim için TCP katmanına aktarır.

SSL El Sıkışma Protokolü

SSL'nin en karmaşık kısmıdır. Herhangi bir uygulama verisi iletilmeden önce çağrılır. İstemci ve sunucu arasında SSL oturumları oluşturur.

Oturumun oluşturulması, Sunucu kimlik doğrulaması, Anahtar ve algoritma anlaşması, Anahtarların oluşturulması ve İstemci kimlik doğrulamasını (isteğe bağlı) içerir.

Bir oturum, benzersiz kriptografik güvenlik parametreleri kümesiyle tanımlanır.

Bir istemci ve bir sunucu arasındaki birden çok güvenli TCP bağlantısı aynı oturumu paylaşabilir.

Dört aşamalı el sıkışma protokolü eylemleri. Bunlar sonraki bölümde tartışılacaktır.

ChangeCipherSpec Protokolü

SSL protokolünün en basit kısmı. Müşteri ve sunucu olmak üzere iki iletişim birimi arasında değiş tokuş edilen tek bir mesajdan oluşur.

Her varlık ChangeCipherSpec mesajını gönderdikçe, bağlantının kendi tarafını üzerinde anlaşıldığı gibi güvenli duruma değiştirir.

Bekleyen durum şifreleme parametreleri mevcut duruma kopyalanır.

Bu Mesajın değiş tokuşu, gelecekteki tüm veri alışverişlerinin şifrelendiğini ve bütünlüğün korunduğunu gösterir.

SSL Uyarı Protokolü

Bu protokol, beklenmeyen mesaj, hatalı MAC kaydı, güvenlik parametreleri anlaşması başarısız, vb. Gibi hataları bildirmek için kullanılır.

Aynı zamanda başka amaçlar için de kullanılır - örneğin TCP bağlantısının kapatıldığını bildirmek, hatalı veya bilinmeyen sertifikanın alındığını bildirmek gibi.

SSL Oturumunun Kurulması

Yukarıda tartışıldığı gibi, SSL oturumu kuruluşunun dört aşaması vardır. Bunlar esas olarak SSL El Sıkışma protokolü tarafından ele alınır.

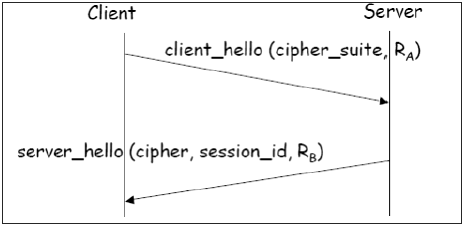

Phase 1 - Güvenlik yeteneklerinin oluşturulması.

Bu aşama, Client_hello ve Server_hello olmak üzere iki mesaj alışverişinden oluşur .

Client_hello , azalan tercih sırasına göre istemci tarafından desteklenen kriptografik algoritmaların listesini içerir.

Server_hello , seçilen Cipher Specification (CipherSpec) ve yeni bir session_id içerir .

CipherSpec, -

Şifreleme Algoritması (DES, 3DES, RC2 ve RC4)

MAC Algoritması (MD5, SHA-1'e göre)

Açık anahtar algoritması (RSA)

Yeniden oynatma saldırısını önlemek için her iki mesajda da "nonce" bulunur.

Phase 2 - Sunucu doğrulama ve anahtar değişimi.

Sunucu sertifika gönderir. İstemci yazılımı, sertifikayı kontrol etmek için çeşitli "güvenilen" kuruluşların (CA) genel anahtarlarıyla yapılandırılmış olarak gelir.

Sunucu, seçilen şifre paketini gönderir.

Sunucu, istemci sertifikası talep edebilir. Genellikle yapılmaz.

Sunucu, Server_hello'nun sonunu gösterir .

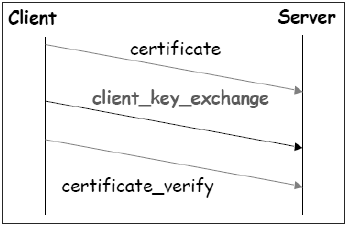

Phase 3 - İstemci kimlik doğrulaması ve anahtar değişimi.

İstemci, yalnızca sunucu tarafından istenirse sertifika gönderir.

Ayrıca, sunucunun genel anahtarıyla şifrelenmiş Pre-Master Secret (PMS) gönderir.

İstemci , kendisi tarafından sertifika gönderilmişse, bu sertifika ile ilişkili özel anahtara sahip olduğunu kanıtlamak için Certificate_verify mesajı da gönderir . Temel olarak, müşteri önceki mesajların bir karmasını imzalar.

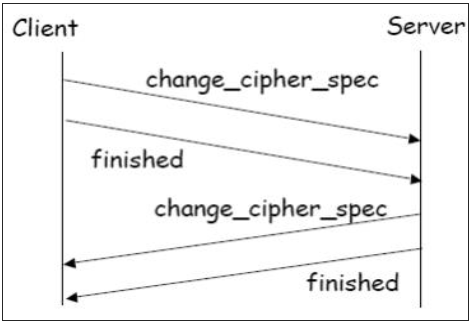

Phase 4 - Bitir.

İstemci ve sunucu , bekleyen şifre durumunun mevcut duruma kopyalanmasına neden olmak için Change_cipher_spec mesajlarını birbirlerine gönderir .

Şu andan itibaren tüm veriler şifrelenecek ve bütünlük korunacaktır.

Her uçtan gelen "Bitti" mesajı, anahtar değişimi ve kimlik doğrulama işlemlerinin başarılı olduğunu doğrular.

Yukarıda tartışılan dört aşamanın tümü, TCP oturumunun kurulmasında gerçekleşir. SSL oturumu kurulumu TCP SYN / SYNACK'ten sonra başlar ve TCP Fin'den önce biter.

Bağlantısı Kesilen Oturumu Devam Ettirme

İstemci , şifrelenmiş session_id bilgisiyle sunucuya bir hello_request gönderirse, bağlantısı kesilmiş bir oturumu devam ettirmek mümkündür ( Uyarı mesajı yoluyla ) .

Sunucu daha sonra session_id'nin geçerli olup olmadığını belirler . Doğrulanırsa, ChangeCipherSpec'i değiştirir ve istemciyle bitmiş mesajları değiştirir ve güvenli iletişim devam eder.

Bu, oturum şifreleme parametrelerinin yeniden hesaplanmasını önler ve sunucuda ve istemci tarafında bilgi işlemden tasarruf sağlar.

SSL Oturum Anahtarları

SSL oturumu kurulumunun 3. Aşaması sırasında, istemci tarafından sunucunun genel anahtarı kullanılarak şifrelenmiş olarak sunucuya bir ana-öncesi sırrın gönderildiğini gördük. Ana gizli anahtar ve çeşitli oturum anahtarları aşağıdaki gibi oluşturulur -

Ana gizli anahtar - kullanılarak oluşturulur (sözde rasgele sayı üreteci aracılığıyla) -

Master öncesi sır.

Client_hello ve server_hello mesajlarında karşılıklı iki nonce (RA ve RB).

Daha sonra bu ana sırdan şu şekilde altı gizli değer türetilir:

MAC ile kullanılan gizli anahtar (sunucu tarafından gönderilen veriler için)

MAC ile kullanılan gizli anahtar (müşteri tarafından gönderilen veriler için)

Şifreleme için kullanılan gizli anahtar ve IV (sunucu tarafından)

Şifreleme için kullanılan gizli anahtar ve IV (istemci tarafından)

TLS Protokolü

Açık bir SSL İnternet standardı sağlamak için IETF, Ocak 1999'da Taşıma Katmanı Güvenliği (TLS) protokolünü yayınladı. TLS, RFC 5246'da önerilen bir İnternet Standardı olarak tanımlandı.

Belirgin özellikleri

TLS protokolü, SSL ile aynı hedeflere sahiptir.

İstemci / sunucu uygulamalarının kimlik doğrulaması yaparak, gizli dinlemeyi önleyerek ve mesaj değişikliğine direnerek güvenli bir şekilde iletişim kurmasını sağlar.

TLS protokolü, ağ katmanları yığınındaki güvenilir bağlantı yönelimli taşıma TCP katmanının üzerinde bulunur.

TLS protokolünün mimarisi SSLv3 protokolüne benzer. İki alt protokolü vardır: TLS Kaydı protokolü ve TLS El Sıkışma protokolü.

SSLv3 ve TLS protokolü benzer mimariye sahip olsa da, özellikle el sıkışma protokolü için mimaride ve işleyişte çeşitli değişiklikler yapıldı.

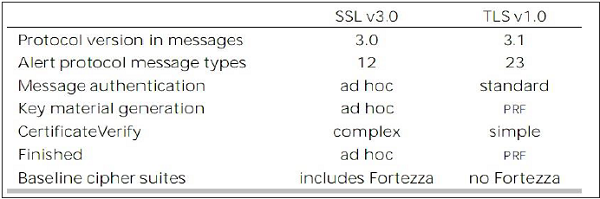

TLS ve SSL Protokollerinin Karşılaştırılması

TLS ve SSLv3 protokolleri arasında sekiz temel fark vardır. Bunlar aşağıdaki gibidir -

Protocol Version - TLS protokol segmentinin başlığı, SSL protokolü segment başlığı tarafından taşınan 3 numara arasında ayrım yapmak için sürüm numarası 3.1'i taşır.

Message Authentication- TLS, anahtarlı bir karma mesaj kimlik doğrulama kodu (H-MAC) kullanır. Bunun faydası, H-MAC'in, SSL protokolünde açıkça belirtildiği gibi, yalnızca MD5 veya SHA değil, herhangi bir karma işlevle çalışmasıdır.

Session Key Generation - Anahtar materyalin oluşturulması için TLS ve SSL protokolü arasında iki fark vardır.

Ön ana ve ana sırları hesaplama yöntemi benzerdir. Ancak TLS protokolünde, ana sır hesaplaması, geçici MAC yerine HMAC standardını ve sözde rasgele işlev (PRF) çıktısını kullanır.

Oturum anahtarlarını ve başlatma değerlerini (IV) hesaplama algoritması, TLS'de SSL protokolünden farklıdır.

Uyarı Protokol Mesajı -

TLS protokolü, Gereksiz yapılmayan sertifika uyarı mesajı dışında, SSL'nin Uyarı protokolü tarafından kullanılan tüm mesajları destekler . İstemci kimlik doğrulamasının gerekli olmaması durumunda istemci boş sertifika gönderir.

Record_overflow, decode_error gibi diğer hata durumları için TLS protokolüne birçok ek Uyarı mesajı dahildir .

Supported Cipher Suites- SSL; RSA, Diffie-Hellman ve Fortezza şifre paketlerini destekler. TLS protokolü, Fortezza dışındaki tüm takımları destekler.

Client Certificate Types- TLS, bir certificate_request mesajında istenecek sertifika türlerini tanımlar . SSLv3 bunların hepsini destekler. Ayrıca SSL, Fortezza gibi belirli diğer sertifika türlerini destekler.

CertificateVerify ve Bitmiş Mesajlar -

SSL'de, certificate_verify mesajı için karmaşık mesaj prosedürü kullanılır . TLS ile, doğrulanan bilgiler el sıkışma mesajlarının kendisinde yer alır ve böylece bu karmaşık prosedürden kaçınılır.

Bitmiş mesaj TLS ve SSLv3'te farklı şekillerde hesaplanır.

Padding of Data- SSL protokolünde, şifrelemeden önce kullanıcı verilerine eklenen dolgu, toplam veri boyutunu şifrenin blok uzunluğunun bir katına eşit hale getirmek için gereken minimum miktardır. TLS'de dolgu, maksimum 255 bayta kadar şifrenin blok uzunluğunun bir katı olan veri boyutuyla sonuçlanan herhangi bir miktar olabilir.

TLS ve SSLv3 protokolleri arasındaki yukarıdaki farklar aşağıdaki tabloda özetlenmiştir.

Güvenli Tarama - HTTPS

Bu bölümde, güvenli web taraması gerçekleştirmek için SSL / TLS protokolünün kullanımını tartışacağız.

HTTPS Tanımlı

Köprü Metni Aktarım Protokolü (HTTP) protokolü, web taraması için kullanılır. HTTPS'nin işlevi HTTP'ye benzer. Tek fark, HTTPS'nin "güvenli" web taraması sağlamasıdır. HTTPS, SSL üzerinden HTTP anlamına gelir. Bu protokol, istemci web tarayıcısı ile web sitesi sunucusu arasında şifreli ve kimliği doğrulanmış bağlantı sağlamak için kullanılır.

HTTPS üzerinden güvenli gezinme, aşağıdaki içeriğin şifrelenmesini sağlar -

- İstenen web sayfasının URL'si.

- Sunucu tarafından kullanıcı istemcisine sağlanan web sayfası içerikleri.

- Kullanıcı tarafından doldurulan formların içeriği.

- Her iki yönde kurulan çerezler.

HTTPS'nin Çalışması

HTTPS uygulama protokolü tipik olarak iki popüler taşıma katmanı güvenlik protokolünden birini kullanır - SSL veya TLS. Güvenli gezinme süreci aşağıdaki noktalarda açıklanmaktadır.

Tarayıcı adres çubuğuna https: // ve ardından URL girerek bir web sayfasına HTTPS bağlantısı talep edersiniz.

Web tarayıcısı, web sunucusuna bir bağlantı başlatır. Https kullanımı, SSL protokolünün kullanılmasına neden olur.

Bu durumda bir uygulama, tarayıcı, 80 numaralı bağlantı noktası yerine 443 sistem bağlantı noktasını kullanır (http durumunda kullanılır).

SSL protokolü, önceki bölümlerde tartışıldığı gibi güvenli bir oturum oluşturmak için bir el sıkışma protokolünden geçer.

Web sitesi başlangıçta kendi SSL Dijital sertifikasını tarayıcınıza gönderir. Sertifikanın doğrulanması üzerine, SSL anlaşması, oturum için paylaşılan sırları değiş tokuş etmek için ilerler.

Sunucu tarafından güvenilen bir SSL Dijital Sertifikası kullanıldığında, kullanıcılar tarayıcının adres çubuğunda bir asma kilit simgesi görürler. Bir web sitesine Genişletilmiş Doğrulama Sertifikası yüklendiğinde, adres çubuğu yeşile döner.

Bu oturum, bir kez kurulduktan sonra, web sunucusu ve tarayıcı arasındaki birçok güvenli bağlantıdan oluşur.

HTTPS kullanımı

HTTPS kullanımı, kullanıcıya gizlilik, sunucu kimlik doğrulaması ve mesaj bütünlüğü sağlar. İnternette e-ticaretin güvenli bir şekilde yürütülmesini sağlar.

Verilerin gizlice dinlenmesini önler ve HTTP'ye yönelik yaygın saldırılar olan kimlik hırsızlığını reddeder.

Günümüz web tarayıcıları ve web sunucuları HTTPS desteği ile donatılmıştır. Bununla birlikte, HTTP üzerinden HTTPS kullanımı, şifreleme ve SSL anlaşmasını gerçekleştirmek için istemcide ve sunucu tarafında daha fazla bilgi işlem gücü gerektirir.

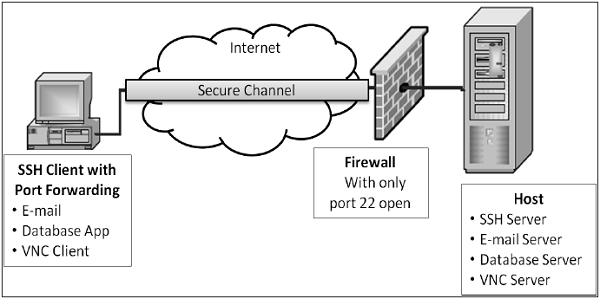

Güvenli Kabuk Protokolü (SSH)

SSH'nin göze çarpan özellikleri aşağıdaki gibidir -

SSH, TCP / IP katmanının üzerinde çalışan bir ağ protokolüdür. Güvenli olmayan uzaktan oturum açma olanağı sağlayan TELNET'in yerini alacak şekilde tasarlanmıştır.

SSH, güvenli bir istemci / sunucu iletişimi sağlar ve dosya aktarımı ve e-posta gibi görevler için kullanılabilir.

SSH2, önceki SSH1 sürümüne göre gelişmiş ağ iletişim güvenliği sağlayan yaygın bir protokoldür.

SSH Tanımlı

SSH, üç alt protokol olarak düzenlenmiştir.

Transport Layer Protocol- SSH protokolünün bu bölümü veri gizliliği, sunucu (ana bilgisayar) kimlik doğrulaması ve veri bütünlüğü sağlar. İsteğe bağlı olarak veri sıkıştırması da sağlayabilir.

Server Authentication- Ana bilgisayar anahtarları, genel / özel anahtarlar gibi asimetriktir. Bir sunucu, kimliğini bir istemciye kanıtlamak için genel bir anahtar kullanır. İstemci, bağlantı kurulan sunucunun, koruduğu veritabanından "bilinen" bir ana bilgisayar olduğunu doğrular. Sunucunun kimliği doğrulandıktan sonra, oturum anahtarları oluşturulur.

Session Key Establishment- Kimlik doğrulamasından sonra, sunucu ve müşteri şifrenin kullanılması konusunda anlaşır. Oturum anahtarları hem istemci hem de sunucu tarafından oluşturulur. Oturum anahtarları, kullanıcı kimlik doğrulamasından önce oluşturulur, böylece kullanıcı adları ve parolalar şifreli olarak gönderilebilir. Bu anahtarlar genellikle seans sırasında düzenli aralıklarla (örneğin her saat) değiştirilir ve kullanımdan hemen sonra yok edilir.

Data Integrity- SSH, veri bütünlüğü kontrolü için Mesaj Kimlik Doğrulama Kodu (MAC) algoritmalarını kullanır. SSH1 tarafından kullanılan 32 bit CRC'ye göre bir gelişmedir.

User Authentication Protocol- SSH'nin bu kısmı, kullanıcıyı sunucuya doğrular. Sunucu, erişimin yalnızca amaçlanan kullanıcılara verildiğini doğrular. Yazılı parolalar, Kerberos, açık anahtar kimlik doğrulaması vb. Gibi birçok kimlik doğrulama yöntemi şu anda kullanılmaktadır.

Connection Protocol - Bu, tek bir temel SSH bağlantısı üzerinden birden çok mantıksal kanal sağlar.

SSH Hizmetleri

SSH, birçok güvenli çözümün sağlanmasını sağlayan üç ana hizmet sağlar. Bu hizmetler kısaca şu şekilde açıklanmıştır -

Secure Command-Shell (Remote Logon)- Kullanıcının dosyaları düzenlemesine, dizinlerin içeriğini görüntülemesine ve bağlı cihazdaki uygulamalara erişmesine olanak tanır. Sistem yöneticileri, hizmetleri ve süreçleri uzaktan başlatabilir / görüntüleyebilir / durdurabilir, kullanıcı hesapları oluşturabilir ve dosya / dizin izinlerini değiştirebilir vb. Bir makinenin komut isteminde mümkün olan tüm görevler artık güvenli uzaktan oturum açma kullanılarak uzak makineden güvenli bir şekilde gerçekleştirilebilir.

Secure File Transfer- SSH Dosya Aktarım Protokolü (SFTP), güvenli dosya aktarımı için SSH-2'nin bir uzantısı olarak tasarlanmıştır. Temelde, dosya aktarımlarını işlemek için Güvenli Kabuk protokolü üzerine yerleştirilmiş ayrı bir protokoldür. SFTP, hem kullanıcı adını / şifreyi hem de aktarılan dosya verilerini şifreler. Secure Shell sunucusuyla aynı bağlantı noktasını kullanır, yani 22 numaralı sistem bağlantı noktası.

Port Forwarding (Tunneling)- Güvenli olmayan TCP / IP tabanlı uygulamalardan gelen verilerin güvenliğini sağlar. Bağlantı noktası iletme ayarlandıktan sonra, Secure Shell bir programdan (genellikle bir istemci) gelen trafiği yeniden yönlendirir ve bunu şifreli tünel üzerinden diğer taraftaki programa (genellikle bir sunucu) gönderir. Birden çok uygulama, verileri tek bir çoklanmış güvenli kanal üzerinden iletebilir ve bir güvenlik duvarı veya yönlendiricide birçok bağlantı noktası açma ihtiyacını ortadan kaldırır.

Avantajlar ve Sınırlamalar

Taşıma katmanında iletişim güvenliğini kullanmanın faydaları ve sınırlamaları aşağıdaki gibidir -

Faydaları

Taşıma Katmanı Güvenliği, uygulamalara karşı şeffaftır.

Sunucunun kimliği doğrulandı.

Uygulama katmanı başlıkları gizlidir.

Taşıma bağlantı seviyesinde çalıştığı için 3. katmandaki (IPsec) güvenlik mekanizmalarından daha ince tanelidir.

Sınırlamalar

Yalnızca TCP tabanlı uygulamalar için geçerlidir (UDP değil).

TCP / IP başlıkları net.

İstemci ve sunucu arasında doğrudan iletişim için uygundur. Sunucu zincirini kullanan güvenli uygulamaları karşılamıyor (ör. E-posta)

İstemci kimlik doğrulaması isteğe bağlı olduğundan SSL, reddedilmezlik sağlamaz.

Gerekirse, istemci kimlik doğrulamasının SSL'nin üzerinde uygulanması gerekir.

Özet

Son on yılda İnternette çok sayıda web uygulaması ortaya çıktı. Birçok e-Yönetim ve e-Ticaret portalı çevrimiçi hale geldi. Bu uygulamalar, sunucu ile istemci arasındaki oturumun, oturumların gizliliğini, kimlik doğrulamasını ve bütünlüğünü sağlayarak güvenli olmasını gerektirir.

Bir kullanıcının oturumu sırasında olası bir saldırıyı azaltmanın bir yolu, güvenli bir iletişim protokolü kullanmaktır. Bu tür iletişim protokollerinden ikisi, Güvenli Yuva Katmanı (SSL) ve Aktarım Katmanı Güvenliği (TLS) bu bölümde tartışılmaktadır. Bu protokollerin her ikisi de Taşıma katmanında çalışır.

TELNET'in yerini almak üzere tasarlanan başka bir taşıma katmanı protokolü olan Secure Shell (SSH), uzaktan oturum açma olanağı için güvenli araçlar sağlar. Secure Command Shell ve SFTP gibi çeşitli hizmetleri sunabilir.

Taşıma katmanı güvenliğinin kullanılmasının birçok faydası vardır. Ancak bu katmanda tasarlanan güvenlik protokolü yalnızca TCP ile kullanılabilir. UDP kullanılarak gerçekleştirilen iletişim için güvenlik sağlamazlar.

Ağ katmanı güvenlik kontrolleri, özellikle İnternet gibi paylaşılan ağlar üzerinden iletişimin güvenliğini sağlamak için sıklıkla kullanılmaktadır çünkü bunlar, birçok uygulama için bir defada, onları değiştirmeden koruma sağlayabilirler.

Önceki bölümlerde, gizlilik, kaynak kimlik doğrulaması, mesaj bütünlüğü ve inkar etmeme gibi temel güvenlik ilkelerini sağlayan ağ güvenliği için birçok gerçek zamanlı güvenlik protokolünün geliştiğini tartışmıştık.

Bu protokollerin çoğu, standart İnternet Protokolündeki doğal güvenlik eksikliğini telafi etmek için OSI protokol yığınının daha yüksek katmanlarına odaklanmış durumda kaldı. Değerli olmalarına rağmen, bu yöntemler herhangi bir uygulamada kullanılmak üzere kolayca genelleştirilemez. Örneğin SSL, HTTP veya FTP gibi uygulamaları güvenli hale getirmek için özel olarak geliştirilmiştir. Ancak güvenli iletişime ihtiyaç duyan birkaç başka uygulama da vardır.

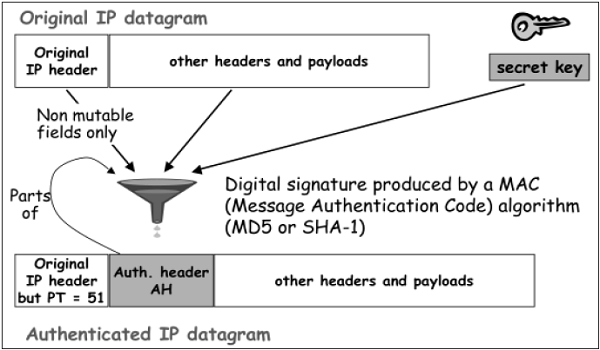

Bu ihtiyaç, IP katmanında bir güvenlik çözümü geliştirmeye yol açtı, böylece tüm üst katman protokolleri bundan yararlanabildi. 1992'de İnternet Mühendisliği Görev Gücü (IETF) standart bir 'IPsec' tanımlamaya başladı.

Bu bölümde, bu çok popüler protokol IPsec setini kullanarak ağ katmanında güvenliğin nasıl sağlandığını tartışacağız.

Ağ Katmanında Güvenlik

Ağ güvenliğini sağlamak için geliştirilen herhangi bir şema, aşağıdaki şemada gösterildiği gibi protokol yığınındaki bazı katmanlarda uygulanmalıdır -

| Katman | Haberleşme Protokolleri | Güvenlik Protokolleri |

|---|---|---|

| Uygulama katmanı | HTTP FTP SMTP | PGP. S / MIME, HTTPS |

| Taşıma katmanı | TCP / UDP | SSL, TLS, SSH |

| Ağ katmanı | IP | IPsec |

Ağ katmanında güvenliği sağlamak için geliştirilen popüler çerçeve İnternet Protokolü Güvenliği'dir (IPsec).

IPsec'in özellikleri

IPsec, aktarım protokolü olarak yalnızca TCP ile çalışmak üzere tasarlanmamıştır. UDP ile ve ICMP, OSPF vb. Gibi IP'nin üzerindeki diğer protokollerle çalışır.

IPsec, daha yüksek katman başlıkları dahil olmak üzere IP katmanına sunulan tüm paketi korur.

Bağlantı noktası numarasını taşıyan daha yüksek katman başlıkları gizlendiğinden trafik analizi daha zordur.

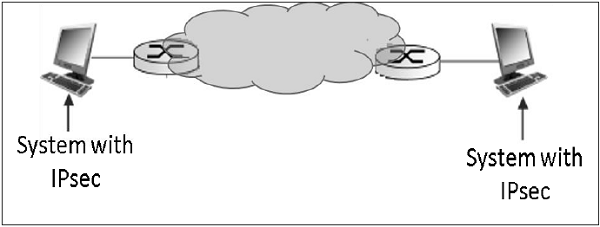

IPsec, uygulama sürecinden uygulama sürecine değil, bir ağ varlığından başka bir ağ varlığına çalışır. Bu nedenle, bireysel kullanıcı bilgisayarlarında / uygulamalarında değişiklik yapılmasına gerek kalmadan güvenlik benimsenebilir.

Ağ varlıkları arasında güvenli iletişim sağlamak için yaygın olarak kullanılan IPsec, ana bilgisayardan ana bilgisayara güvenlik de sağlayabilir.

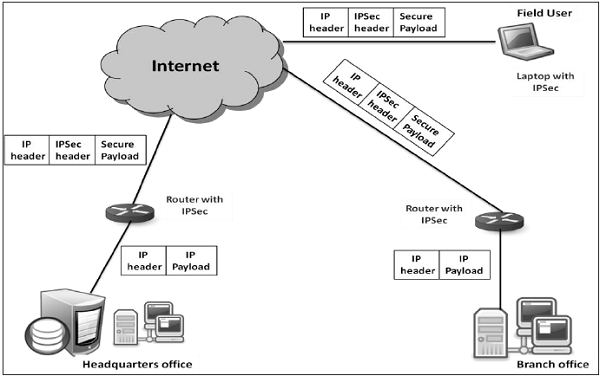

IPsec'in en yaygın kullanımı, iki konum arasında (ağ geçidinden ağ geçidine) veya uzak bir kullanıcı ile bir kurumsal ağ arasında (ana bilgisayardan ağ geçidine) bir Sanal Özel Ağ (VPN) sağlamaktır.

Güvenlik Fonksiyonları

IPsec tarafından sağlanan önemli güvenlik işlevleri aşağıdaki gibidir -

Gizlilik

İletileri şifrelemek için iletişim düğümlerini etkinleştirir.

Üçüncü şahısların gizlice dinlemesini önler.

Kaynak kimlik doğrulaması ve veri bütünlüğü.

Alınan bir paketin, paket başlığında kaynak olarak tanımlanan taraf tarafından gerçekten iletildiğine dair güvence sağlar.

Paketin değiştirilmediğini veya başka bir şekilde değiştirilmediğini onaylar.

Anahtar yönetimi.

Güvenli anahtar değişimine izin verir.

Yeniden oynatma saldırıları gibi belirli güvenlik saldırılarına karşı koruma.

Sanal özel ağ

İdeal olarak, herhangi bir kurum, güvenliği sağlamak için iletişim için kendi özel ağını ister. Bununla birlikte, coğrafi olarak dağınık alan üzerinde böyle bir özel ağ kurmak ve sürdürmek çok maliyetli olabilir. İletişim bağlantılarının, yönlendiricilerin, DNS'nin vb. Karmaşık altyapısını yönetmek gerekir.

IPsec, bu tür kurumlar için Sanal Özel Ağ (VPN) uygulamak için kolay bir mekanizma sağlar. VPN teknolojisi, genel İnternet'e girmeden önce trafiği şifreleyerek ve onu diğer trafikten mantıksal olarak ayırarak kurumun ofisler arası trafiğinin halka açık İnternet üzerinden gönderilmesine izin verir. VPN'in basitleştirilmiş çalışması aşağıdaki diyagramda gösterilmektedir -

IPsec'e Genel Bakış

IPsec, IP katmanında güvenlik sağlamak için bir protokol çerçevesi / paketidir.

Menşei

1990'ların başlarında İnternet, çoğu akademik amaçlarla birkaç kurum tarafından kullanıldı. Ancak sonraki yıllarda, ağın genişlemesi ve onu iletişim ve diğer amaçlar için kullanan çeşitli kuruluşlar nedeniyle İnternet'in büyümesi katlanarak arttı.

İnternetin muazzam büyümesiyle, TCP / IP protokolünün içsel güvenlik zayıflıkları ile birleştiğinde, İnternette ağ güvenliği sağlayabilecek bir teknolojiye ihtiyaç duyuldu. İnternet Mimarisi Kurulu (IAB) tarafından 1994 yılında "İnternet Mimarisinde Güvenlik" başlıklı bir rapor yayınlandı. Güvenlik mekanizmaları için anahtar alanlar belirlendi.

IAB, yeni nesil IP olan IPv6'da temel güvenlik özellikleri olarak kimlik doğrulama ve şifrelemeyi içeriyordu. Neyse ki, bu güvenlik yetenekleri hem mevcut IPv4 hem de fütüristik IPv6 ile uygulanabilecek şekilde tanımlandı.

Güvenlik çerçevesi, IPsec birkaç 'Yorum istekleri'nde (RFC'ler) tanımlanmıştır. Bazı RFC'ler protokolün bazı kısımlarını belirtirken diğerleri çözümü bir bütün olarak ele alır.

IPsec İçerisindeki İşlemler

IPsec paketinin, birlikte gerçekleştirildiğinde eksiksiz bir güvenlik hizmetleri seti sağlayan iki ayrı işlemi olduğu düşünülebilir. Bu iki işlem IPsec İletişimi ve İnternet Anahtar Değişimi'dir.

IPsec İletişimi

Genellikle standart IPsec işlevselliği ile ilişkilidir. IP datagramlarını kapsüllemeyi, şifrelemeyi ve hashing yapmayı ve tüm paket işlemlerini işlemeyi içerir.

İletişimin, iletişim kuran taraflar arasında kurulan mevcut Güvenlik İlişkileri'ne (SA) göre yönetilmesinden sorumludur.

Authentication Header (AH) ve Encapsulated SP (ESP) gibi güvenlik protokollerini kullanır.

IPsec iletişimi, anahtarların oluşturulmasına veya bunların yönetimine dahil değildir.

IPsec iletişim işleminin kendisi genellikle IPsec olarak adlandırılır.

İnternet Anahtar Değişimi (IKE)

IKE, IPsec için kullanılan otomatik anahtar yönetimi protokolüdür.

Teknik olarak, IPsec iletişimi için anahtar yönetimi gerekli değildir ve anahtarlar manuel olarak yönetilebilir. Ancak, büyük ağlar için manuel anahtar yönetimi arzu edilmez.

IKE, IPsec için anahtarların oluşturulmasından ve anahtar oluşturma işlemi sırasında kimlik doğrulamasının sağlanmasından sorumludur. IPsec diğer tüm anahtar yönetimi protokolleri için kullanılabilir, ancak varsayılan olarak IKE kullanılır.

IKE, önceden tanımlanmış anahtar yönetim çerçevesi Internet Security Association Key Management Protocol (ISAKMP) ile kullanılacak iki protokol (Oakley ve SKEME) tanımlar.

ISAKMP, IPsec'e özgü değildir, ancak herhangi bir protokol için SA'lar oluşturmak için çerçeve sağlar.

Bu bölümde temel olarak IPsec iletişimi ve güvenliği sağlamak için kullanılan ilgili protokol ele alınmaktadır.

IPsec İletişim Modları

IPsec İletişiminin iki çalışma modu vardır; ulaşım ve tünel modları. Bu modlar, istenen iletişim türüne bağlı olarak kombinasyon halinde veya ayrı ayrı kullanılabilir.

Taşıma modu

IPsec, üst katmandan alınan bir paketi kapsüllemez.

Orijinal IP başlığı korunur ve veriler, üst katman protokolü tarafından ayarlanan orijinal özniteliklere göre iletilir.

Aşağıdaki diyagram, protokol yığınındaki veri akışını gösterir.

Taşıma modunun sınırlaması, ağ geçidi hizmetlerinin sağlanamamasıdır. Aşağıdaki resimde gösterildiği gibi noktadan noktaya iletişim için ayrılmıştır.

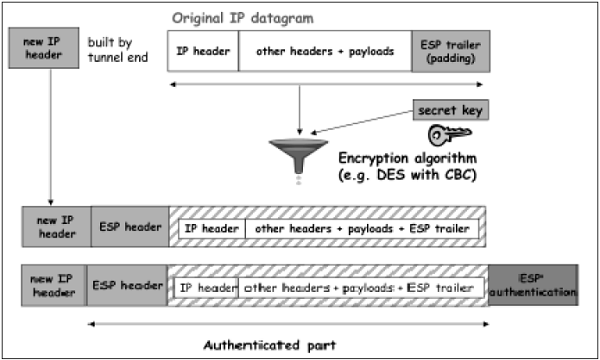

Tünel Modu

Bu IPsec modu, diğer güvenlik hizmetleriyle birlikte kapsülleme hizmetleri sağlar.

Tünel modu işlemlerinde, üst katmandaki tüm paket, güvenlik protokolü uygulanmadan önce kapsüllenir. Yeni IP başlığı eklendi.

Aşağıdaki diyagram, protokol yığınındaki veri akışını gösterir.

Tünel modu genellikle ağ geçidi etkinlikleriyle ilişkilidir. Kapsülleme, tek bir ağ geçidi üzerinden birkaç oturum gönderme yeteneği sağlar.

Tipik tünel modu iletişimi aşağıdaki diyagramda gösterildiği gibidir.

Uç noktalar söz konusu olduğunda, doğrudan taşıma katmanı bağlantısına sahiptirler. Ağ geçidine iletilen bir sistemden alınan veri birimi kapsüllenir ve ardından uzak ağ geçidine iletilir. Uzak ilişkili ağ geçidi, verileri kapsülden çıkarır ve iç ağdaki hedef uç noktaya iletir.

IPsec kullanılarak, tünelleme modu ağ geçidi ve bireysel uç sistem arasında da oluşturulabilir.

IPsec Protokolleri

IPsec, istenen güvenlik hizmetlerini sağlamak için güvenlik protokollerini kullanır. Bu protokoller IPsec işlemlerinin kalbidir ve diğer her şey bu protokolü IPsec'de desteklemek için tasarlanmıştır.

İletişim kuran varlıklar arasındaki güvenlik ilişkileri, kullanılan güvenlik protokolü tarafından kurulur ve sürdürülür.

IPsec tarafından tanımlanan iki güvenlik protokolü vardır - Kimlik Doğrulama Başlığı (AH) ve Kapsülleme Güvenlik Yükü (ESP).

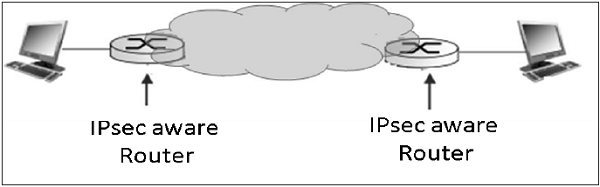

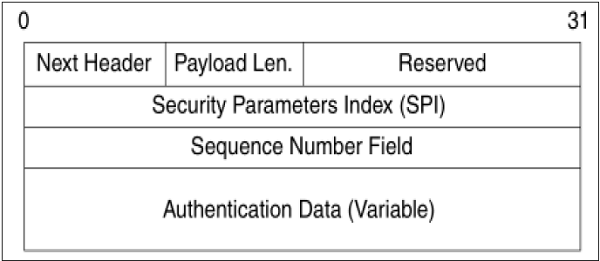

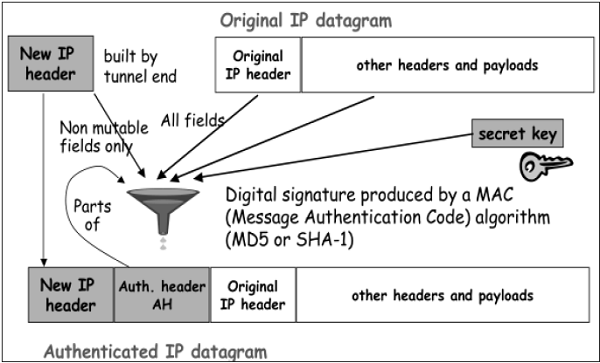

Authentication Header

AH protokolü, veri bütünlüğü ve kaynak kimlik doğrulaması hizmeti sağlar. İsteğe bağlı olarak mesaj tekrarına karşı direnç sağlar. Ancak hiçbir şekilde gizlilik sağlamaz.

AH, bir başlık eklenerek bir datagram içeriğinin tamamının veya bir kısmının doğrulanmasını sağlayan bir protokoldür. Başlık, datagramdaki değerlere göre hesaplanır. Hesaplama için datagramın hangi kısımlarının kullanıldığı ve başlığın nereye yerleştirileceği, mod işbirliğine (tünel veya taşıma) bağlıdır.

AH protokolünün çalışması şaşırtıcı derecede basittir. Sağlama toplamlarını hesaplamak veya hata tespiti için CRC kontrolleri yapmak için kullanılan algoritmalara benzer olarak düşünülebilir.

AH'nin arkasındaki konsept aynıdır, tek fark, basit bir algoritma kullanmak yerine, AH'nin özel bir karma algoritma ve yalnızca iletişim kuran taraflarca bilinen gizli bir anahtar kullanmasıdır. Bu ayrıntıları belirleyen iki cihaz arasında bir güvenlik ilişkisi kurulur.

AH süreci aşağıdaki aşamalardan geçer.

IP paketi üst protokol yığınından alındığında, IPsec paketteki mevcut bilgilerden ilişkili Güvenlik İlişkisini (SA) belirler; örneğin, IP adresi (kaynak ve hedef).

SA'dan, güvenlik protokolünün AH olduğu belirlendikten sonra, AH başlığının parametreleri hesaplanır. AH başlığı aşağıdaki parametrelerden oluşur -

Başlık alanı, AH başlığını izleyen paket protokolünü belirtir. Sıra Parametre İndeksi (SPI), iletişim kuran taraflar arasında var olan SA'dan elde edilir.

Sıra Numarası hesaplanır ve eklenir. Bu sayılar, yeniden oynatma saldırılarına direnmek için AH'ye isteğe bağlı yetenek sağlar.

Kimlik doğrulama verileri, iletişim moduna bağlı olarak farklı şekilde hesaplanır.

Taşıma modunda, kimlik doğrulama verilerinin hesaplanması ve iletim için nihai IP paketinin birleştirilmesi aşağıdaki diyagramda gösterilmektedir. Orijinal IP başlığında, AH'nin belirtilen uygulamasına sadece 51 olarak protokol numarasında değişiklik yapılır.

Tünel modunda, yukarıdaki işlem aşağıdaki diyagramda gösterildiği gibi gerçekleşir.

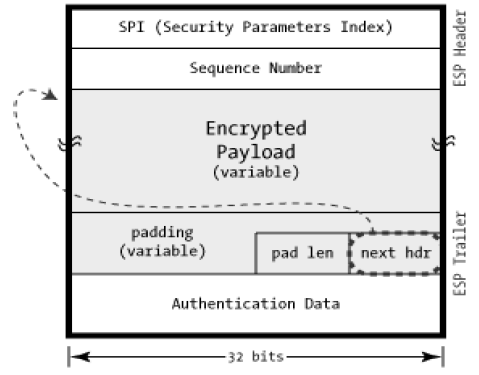

Kapsülleme Güvenlik Protokolü (ESP)

ESP, gizlilik, bütünlük, menşe kimlik doğrulaması ve isteğe bağlı yeniden oynatma direnci gibi güvenlik hizmetleri sağlar. Sağlanan hizmet seti, Güvenlik Derneği (SA) kuruluşu sırasında seçilen seçeneklere bağlıdır.

ESP'de, şifreleme ve kimlik doğrulayıcı oluşturmak için kullanılan algoritmalar, SA'yı oluşturmak için kullanılan özniteliklere göre belirlenir.

ESP süreci aşağıdaki gibidir. İlk iki adım, yukarıda belirtildiği gibi AH sürecine benzer.

ESP'nin dahil olduğu belirlendikten sonra, ESP paketinin alanları hesaplanır. ESP alan düzenlemesi aşağıdaki diyagramda gösterilmektedir.

Taşıma modunda şifreleme ve kimlik doğrulama süreci aşağıdaki şemada gösterilmektedir.

Tünel modu olması durumunda, şifreleme ve kimlik doğrulama süreci aşağıdaki diyagramda gösterildiği gibidir.

ESP tarafından sağlanan birincil hizmetler kimlik doğrulama ve gizlilik olsa da, ikisi de isteğe bağlıdır. Teknik olarak, kimlik doğrulaması olmadan NULL şifrelemeyi kullanabiliriz. Bununla birlikte, pratikte, ESP'yi etkili bir şekilde kullanmak için ikisinden biri uygulanmalıdır.

Temel kavram, kimlik doğrulama ve şifreleme istendiğinde ESP kullanmak ve şifreleme olmadan genişletilmiş kimlik doğrulama istediğinde AH'yi kullanmaktır.

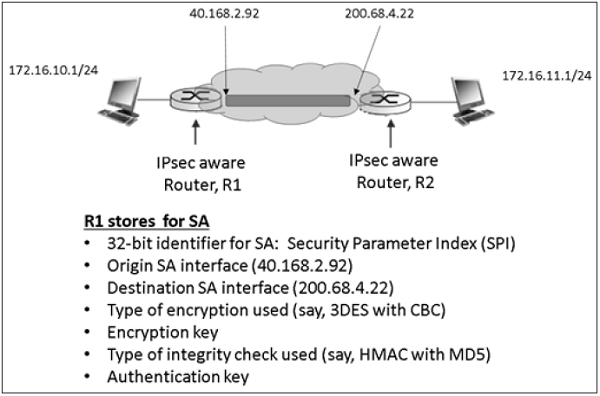

IPsec'de Güvenlik İlişkileri

Güvenlik Birliği (SA), bir IPsec iletişiminin temelidir. SA'nın özellikleri:

Verileri göndermeden önce, gönderen varlık ile alan varlık arasında "Güvenlik İlişkisi (SA)" adı verilen sanal bir bağlantı kurulur.

IPsec, ağ şifreleme ve kimlik doğrulama gerçekleştirmek için birçok seçenek sunar. Her IPsec bağlantısı şifreleme, bütünlük, özgünlük veya üç hizmetin tümünü sağlayabilir. Güvenlik hizmeti belirlendiğinde, iki IPsec eş varlığı tam olarak hangi algoritmaların kullanılacağını belirlemelidir (örneğin, şifreleme için DES veya 3DES; bütünlük için MD5 veya SHA-1). Algoritmalara karar verdikten sonra, iki cihaz oturum anahtarlarını paylaşmalıdır.

SA, bir IPsec oturumu oluşturmak için iki veya daha fazla sistem arasında bir ilişki sağlayan yukarıdaki iletişim parametreleri kümesidir.

SA doğası gereği basittir ve bu nedenle iki yönlü iletişim için iki SA gereklidir.

SA'lar, güvenlik protokolü başlığında bulunan bir Güvenlik Parametre Dizini (SPI) numarasıyla tanımlanır.

Hem gönderen hem de alan kuruluşlar SA hakkındaki durum bilgilerini saklar. Durum bilgilerini de tutan TCP uç noktalarına benzer. IPsec, TCP gibi bağlantı odaklıdır.

SA Parametreleri

Herhangi bir SA, aşağıdaki üç parametre ile benzersiz bir şekilde tanımlanır -

Güvenlik Parametreleri Endeksi (SPI).

SA'ya atanan 32 bitlik bir değerdir. Aynı hedefte sona eren ve aynı IPsec protokolünü kullanan farklı SA'lar arasında ayrım yapmak için kullanılır.

Her IPsec paketi, SPI alanı içeren bir başlık taşır. SPI, gelen paketi bir SA'ya eşlemek için sağlanır.

SPI, SA'yı alıcıya tanıtmak için gönderen tarafından oluşturulan rastgele bir sayıdır.

Destination IP Address - Son yönlendiricinin IP adresi olabilir.

Security Protocol Identifier - İlişkilendirmenin AH mi yoksa ESP SA mı olduğunu gösterir.

IPsec iletişimine dahil olan iki yönlendirici arasındaki SA örneği aşağıdaki şemada gösterilmektedir.

Güvenlik İdari Veritabanları

IPsec'de, IPsec datagramının işlenmesini kontrol eden iki veritabanı vardır. Biri Güvenlik Birliği Veritabanı (SAD) ve diğeri Güvenlik Politikası Veritabanı (SPD). IPsec kullanan iletişim kuran her uç nokta, mantıksal olarak ayrı bir SAD ve SPD'ye sahip olmalıdır.

Güvenlik Derneği Veritabanı

IPsec iletişiminde, uç nokta Güvenlik İlişkilendirme Veritabanında (SAD) SA durumunu tutar. SAD veritabanındaki her SA girişi, aşağıdaki tabloda gösterildiği gibi dokuz parametre içerir -

| Sr.No. | Parametreler ve Açıklama |

|---|---|

| 1 | Sequence Number Counter Giden iletişimler için. Bu, AH veya ESP başlıklarında sağlanan 32 bit sıra numarasıdır. |

| 2 | Sequence Number Overflow Counter Belirli SA kullanan daha fazla iletişimi önlemek için bir seçenek işareti ayarlar |

| 3 | 32-bit anti-replay window Gelen bir AH veya ESP paketinin bir tekrar olup olmadığını belirlemek için kullanılır |

| 4 | Lifetime of the SA SA'nın etkin kalmasına kadar geçen süre |

| 5 | Algorithm - AH AH'de ve ilişkili anahtarda kullanılır |

| 6 | Algorithm - ESP Auth ESP başlığının kimlik doğrulama bölümünde kullanılır |

| 7 | Algorithm - ESP Encryption ESP'nin şifrelenmesinde ve ilgili anahtar bilgilerinde kullanılır |

| 8 | IPsec mode of operation Taşıma veya tünel modu |

| 9 | Path MTU(PMTU) Gözlemlenen herhangi bir yol maksimum iletim birimi (parçalanmayı önlemek için) |

SAD'deki tüm SA girişleri üç SA parametresi tarafından endekslenir: Hedef IP adresi, Güvenlik Protokolü Tanımlayıcısı ve SPI.

Güvenlik Politikası Veritabanı

SPD, giden paketleri işlemek için kullanılır. Hangi SAD girişlerinin kullanılması gerektiğine karar vermede yardımcı olur. SAD girişi yoksa, yenilerini oluşturmak için SPD kullanılır.

Herhangi bir SPD girişi şunları içerecektir -

SAD'de tutulan etkin SA'ya işaretçi.

Seçici alanları - IPsec uygulamasına karar vermek için kullanılan üst katmandan gelen paketteki alandır. Seçiciler, kaynak ve hedef adresi, ilgili ise port numaralarını, uygulama kimliklerini, protokolleri vb. İçerebilir.

Giden IP datagramları, kodlama parametrelerini almak için SPD girişinden belirli SA'ya gider. Gelen IPsec datagramı, SPI / DEST IP / Protokol üçlüsünü kullanarak doğru SA'ya doğrudan ulaşır ve buradan ilgili SAD girişini çıkarır.

SPD, IPsec'i atlaması gereken trafiği de belirtebilir. SPD, karar verilen eylemlerin SA süreçlerinin aktivasyonu olduğu bir paket filtresi olarak düşünülebilir.

Özet

IPsec, ağ bağlantılarının güvenliğini sağlamak için bir protokoller paketidir. Daha çok karmaşık bir mekanizmadır, çünkü belirli bir şifreleme algoritması ve kimlik doğrulama işlevinin açık bir tanımını vermek yerine, her iki iletişim ucunun üzerinde anlaştığı herhangi bir şeyin uygulanmasına izin veren bir çerçeve sağlar.

Kimlik Doğrulama Başlığı (AH) ve Kapsülleme Güvenlik Yükü (ESP), IPsec tarafından kullanılan iki ana iletişim protokolüdür. AH yalnızca kimlik doğrulaması yaparken, ESP bağlantı üzerinden iletilen verileri şifreleyebilir ve doğrulayabilir.

Taşıma Modu, IP başlığını değiştirmeden iki uç nokta arasında güvenli bir bağlantı sağlar. Tünel Modu, tüm yük IP paketini kapsüller. Yeni IP başlığı ekler. İkincisi, güvenilmeyen bir İnternet üzerinden sanal bir güvenli tünel sağladığı için geleneksel bir VPN oluşturmak için kullanılır.

Bir IPsec bağlantısı kurmak her türlü kripto seçeneğini içerir. Kimlik doğrulama genellikle MD5 veya SHA-1 gibi bir kriptografik hash üzerine kurulur. Şifreleme algoritmaları DES, 3DES, Blowfish ve AES'dir. Diğer algoritmalar da mümkündür.

İletişim kuran her iki uç noktanın, karma veya şifrelemede kullanılan gizli değerleri bilmesi gerekir. Manuel anahtarlar, muhtemelen bazı bant dışı mekanizmalarla iletilen gizli değerlerin her iki uçta manuel olarak girilmesini gerektirir ve IKE (İnternet Anahtar Değişimi) bunu çevrimiçi yapmak için gelişmiş bir mekanizmadır.

İnternetin hızlı büyümesinin ağ güvenliği için büyük bir endişe uyandırdığını gördük. Bir ağın uygulama, taşıma veya ağ katmanında güvenliği sağlamak için çeşitli yöntemler geliştirilmiştir.

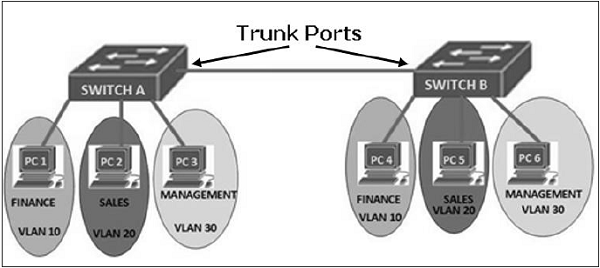

Birçok kuruluş, uygulama katmanından IP katmanına kadar daha yüksek OSI katmanlarında güvenlik önlemleri kullanır. Ancak, genellikle gözetimsiz bırakılan bir alan, Veri Bağlantısı katmanının sertleştirilmesidir. Bu, ağı çeşitli saldırılara ve tehlikelere açabilir.

Bu bölümde, Veri Bağlantı Katmanındaki güvenlik sorunlarını ve bunlarla mücadele yöntemlerini tartışacağız. Tartışmamız Ethernet ağına odaklanacak.

Veri Bağlantısı Katmanındaki Güvenlik Kaygıları

Ethernet ağlarındaki Veri Bağlantısı Katmanı, çeşitli saldırılara oldukça eğilimlidir. En yaygın saldırılar -

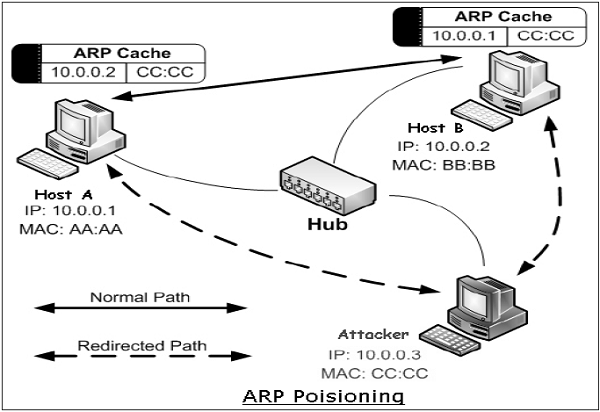

ARP Sahtekarlığı

Adres Çözümleme Protokolü (ARP), bir IP adresini yerel Ethernet'te tanınabilen bir fiziksel makine adresine eşlemek için kullanılan bir protokoldür. Bir ana makinenin bir IP adresi için fiziksel bir Ortam Erişim Kontrolü (MAC) adresi bulması gerektiğinde, bir ARP isteği yayınlar. IP adresine sahip olan diğer ana bilgisayar, fiziksel adresiyle birlikte bir ARP yanıt mesajı gönderir.

Ağdaki her ana makine, 'ARP önbelleği' adı verilen bir tablo tutar. Tablo, ağdaki diğer ana bilgisayarın IP adresini ve ilişkili MAC adreslerini içerir.

ARP durumsuz bir protokol olduğundan, bir ana bilgisayar başka bir ana bilgisayardan her ARP yanıtı aldığında, ARP isteği göndermemiş olsa bile, ARP girişini kabul eder ve ARP önbelleğini günceller. ARP zehirlenmesi veya ARP sahtekarlığı olarak bilinen sahte bir girişle hedef ana bilgisayarın ARP önbelleğini değiştirme işlemi.

ARP sahtekarlığı, bir saldırganın meşru ana bilgisayar gibi görünmesine ve ardından bir ağdaki veri çerçevelerine müdahale etmesine, bunları değiştirmesine veya durdurmasına izin verebilir. Saldırı genellikle ortadaki adam, oturumu kaçırma veya hizmet reddi gibi diğer saldırıları başlatmak için kullanılır.

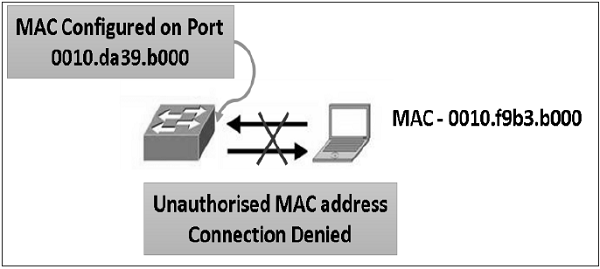

MAC Baskını

Ethernet'teki her anahtarın, MAC adreslerini, anahtar bağlantı noktası numaralarını ve diğer bilgileri saklayan bir İçerik Adreslenebilir Bellek (CAM) tablosu vardır. Masanın sabit bir boyutu vardır. MAC flooding saldırısında, saldırgan CAM tablosu dolana kadar sahte ARP paketleri kullanarak anahtarı MAC adresleriyle doldurur.

CAM su basıldığında, anahtar hub benzeri moda geçer ve CAM girişi olmayan trafiği yayınlamaya başlar. Aynı ağda bulunan saldırgan, artık yalnızca belirli bir ana bilgisayara yönelik olan tüm çerçeveleri alır.

Liman Hırsızlığı

Ethernet anahtarları, MAC adreslerini öğrenme ve bağlantı noktalarına bağlama becerisine sahiptir. Bir anahtar, MAC kaynak adresli bir bağlantı noktasından trafik aldığında, bağlantı noktası numarasını ve bu MAC adresini bağlar.

Bağlantı noktası çalma saldırısı, anahtarların bu yeteneğini kullanır. Saldırgan, anahtarı, kaynak adresi olarak hedef ana bilgisayarın MAC adresini kullanarak sahte ARP çerçeveleriyle doldurur. Switch, hedef ana bilgisayarın aslında bir saldırganın bağlı olduğu bağlantı noktasında olduğuna inanmak için yanıltılmıştır.

Artık hedeflenen ana bilgisayar için amaçlanan tüm veri çerçeveleri, hedef ana bilgisayara değil saldırganın anahtar bağlantı noktasına gönderilir. Böylece, saldırgan artık gerçekte yalnızca hedef ana bilgisayara yönelik olan tüm çerçeveleri alır.

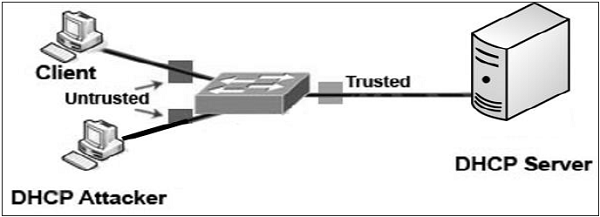

DHCP Saldırıları

Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCP) bir veri bağlantısı protokolü değildir, ancak DHCP saldırılarına yönelik çözümler Katman 2 saldırılarını engellemek için de yararlıdır.

DHCP, IP adreslerini belirli bir süre için bilgisayarlara dinamik olarak tahsis etmek için kullanılır. Ağda hizmet reddine neden olarak veya DHCP sunucusunu taklit ederek DHCP sunucularına saldırmak mümkündür. Bir DHCP açlık saldırısında, saldırgan mevcut tüm DHCP adreslerini ister. Bu, ağdaki meşru ana makineye hizmet reddi ile sonuçlanır.