Ağ Güvenliği - Genel Bakış

Bu modern çağda, kuruluşlar, bilgileri kuruluş genelinde verimli ve üretken bir şekilde paylaşmak için büyük ölçüde bilgisayar ağlarına güvenirler. Kurumsal bilgisayar ağları artık geniş ve her yerde yaygın hale geliyor. Her personel üyesinin özel bir iş istasyonuna sahip olduğunu varsayarsak, büyük ölçekli bir şirketin ağ üzerinde birkaç bin iş istasyonu ve birçok sunucusu olacaktır.

Muhtemelen bu iş istasyonları merkezi olarak yönetilmeyebilir veya çevre korumasına sahip olmayabilirler. Kullanıcılar arasında farklı siber farkındalık düzeylerine sahip çeşitli işletim sistemleri, donanım, yazılım ve protokollere sahip olabilirler. Şimdi, şirket ağındaki bu binlerce iş istasyonunun doğrudan İnternet'e bağlı olduğunu hayal edin. Bu tür bir güvenli olmayan ağ, değerli bilgileri tutan ve güvenlik açıklarını gösteren bir saldırının hedefi haline gelir.

Bu bölümde, ağın başlıca güvenlik açıklarını ve ağ güvenliğinin önemini açıklıyoruz. Sonraki bölümlerde, aynı şeyi başarmanın yöntemlerini tartışacağız.

Fiziksel Ağ

Bir ağ, kaynakları verimli bir şekilde paylaşmak için birbirine bağlı iki veya daha fazla bilgi işlem cihazı olarak tanımlanır. Ayrıca, iki veya daha fazla ağı birbirine bağlamak,internetworking. Dolayısıyla, İnternet yalnızca bir ağlar arasıdır - birbirine bağlı ağların bir toplamıdır.

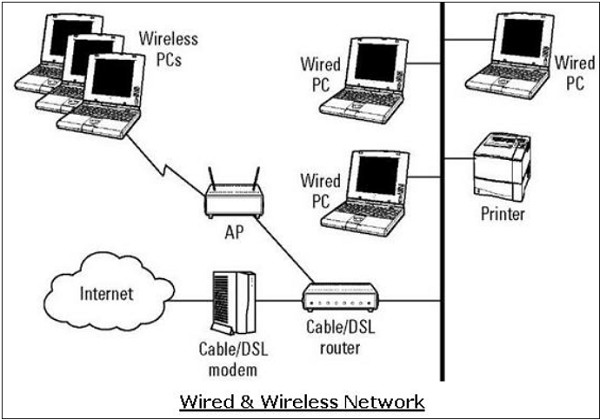

İç ağını kurmak için bir kuruluşun çeşitli seçenekleri vardır. Tüm iş istasyonlarını bağlamak için kablolu bir ağ veya kablosuz bir ağ kullanabilir. Günümüzde kuruluşlar çoğunlukla hem kablolu hem de kablosuz ağların bir kombinasyonunu kullanıyor.

Kablolu ve Kablosuz Ağlar

Kablolu bir ağda, cihazlar kablolar kullanılarak birbirine bağlanır. Tipik olarak, kablolu ağlar, cihazların Korumasız Bükülü Çift (UTP) kabloları kullanılarak farklı anahtarlara bağlandığı Ethernet protokolüne dayanır. Bu anahtarlar ayrıca İnternete erişmek için ağ yönlendiricisine bağlanır.

Kablosuz ağda, cihaz radyo aktarımları aracılığıyla bir erişim noktasına bağlanır. Erişim noktaları ayrıca harici ağ erişimi için anahtar / yönlendiriciye kablolarla bağlanır.

Kablosuz ağlar, sundukları mobilite nedeniyle popülerlik kazanmıştır. Mobil cihazların bir kabloya bağlanmasına gerek yoktur ve kablosuz ağ kapsamı içinde serbestçe dolaşabilirler. Bu, verimli bilgi paylaşımını sağlar ve üretkenliği artırır.

Güvenlik Açıkları ve Saldırılar

Hem kablolu hem de kablosuz ağlarda görülen yaygın güvenlik açığı, bir ağa "yetkisiz erişim" dir. Saldırgan, cihazını güvenli olmayan hub / anahtar bağlantı noktası üzerinden bir ağa bağlayabilir. Bu bağlamda kablosuz ağ, kablolu ağdan daha az güvenli olarak kabul edilir, çünkü kablosuz ağa herhangi bir fiziksel bağlantı olmadan kolayca erişilebilir.

Bir saldırgan, eriştikten sonra bu güvenlik açığından yararlanarak aşağıdaki türden saldırılar başlatabilir:

Değerli bilgileri çalmak için paket verilerini koklamak.

Ağ ortamını sahte paketlerle doldurarak bir ağdaki meşru kullanıcılara hizmet reddi.

Meşru ana bilgisayarların fiziksel kimliklerini (MAC) aldatmak ve ardından verileri çalmak veya daha fazla "ortadaki adam" saldırısı başlatmak.

Ağ Protokolü

Ağ Protokolü, bir ağa bağlı cihazlar arasındaki iletişimi yöneten bir dizi kuraldır. Bağlantı kurma mekanizmalarını ve gönderilen ve alınan mesajlar için veri paketlemeye yönelik biçimlendirme kurallarını içerirler.

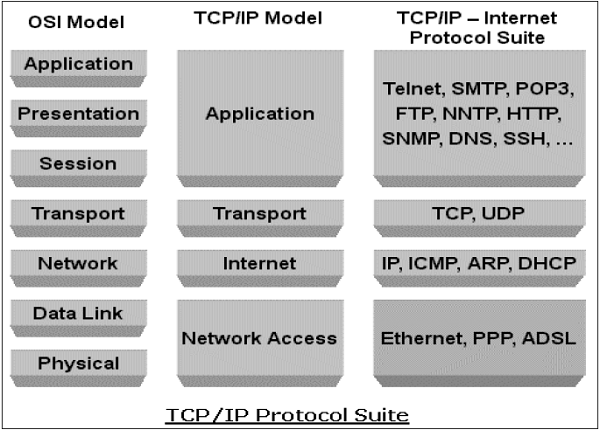

Her biri belirli amaçlar için tasarlanmış birkaç bilgisayar ağı protokolü geliştirilmiştir. Popüler ve yaygın olarak kullanılan protokoller, ilişkili üst ve alt düzey protokollerle birlikte TCP / IP'dir.

TCP / IP Protokolü

Transmission Control Protocol (TCP) ve Internet Protocol(IP), çoğunlukla birlikte kullanılan iki farklı bilgisayar ağı protokolüdür. Popülerlikleri ve geniş çapta benimsenmeleri nedeniyle, ağa bağlı cihazların tüm işletim sistemlerinde oluşturulmuştur.

IP, Ağ katmanına (Katman 3) karşılık gelirken, TCP, OSI'deki Taşıma katmanına (Katman 4) karşılık gelir. TCP / IP, TCP aktarımının IP ağları üzerinden veri göndermek için kullanıldığı ağ iletişimleri için geçerlidir.

TCP / IP protokolleri, uygulama katmanında HTTP, FTP, SSH ve veri bağlantısı / fiziksel katmanda Ethernet gibi diğer protokollerle yaygın olarak kullanılır.

TCP / IP protokol paketi, güvenlik açısından çok az endişe duyan bir ağlar arası çözüm olarak 1980 yılında oluşturuldu.

Sınırlı güvenilir ağda bir iletişim için geliştirilmiştir. Bununla birlikte, bir süre boyunca bu protokol, güvenli olmayan İnternet iletişimi için fiili standart haline geldi.

TCP / IP protokol takımlarının yaygın güvenlik açıklarından bazıları şunlardır:

HTTP, web sunucularından web sayfalarını oluşturan aktarım dosyaları için kullanılan TCP / IP paketindeki bir uygulama katmanı protokolüdür. Bu aktarımlar düz metin olarak yapılır ve bir saldırgan, sunucu ile bir istemci arasında değiş tokuş edilen veri paketlerini kolayca okuyabilir.

Başka bir HTTP güvenlik açığı, oturumun başlatılması sırasında istemci ile web sunucusu arasında zayıf bir kimlik doğrulamasıdır. Bu güvenlik açığı, saldırganın meşru kullanıcının bir HTTP oturumunu çaldığı bir oturumu ele geçirme saldırısına yol açabilir.

TCP protokolü güvenlik açığı, bağlantı kurulması için üç yönlü el sıkışmadır. Bir saldırgan, bu güvenlik açığından yararlanmak için bir hizmet reddi saldırısı "SYN-flooding" başlatabilir. El sıkışmayı tamamlamayarak çok sayıda yarı açık seans kurar. Bu, sunucunun aşırı yüklenmesine ve sonunda bir çökmeye yol açar.

IP katmanı birçok güvenlik açığından etkilenir. Bir IP protokol başlığı değişikliği yoluyla, bir saldırgan bir IP sahtekarlığı saldırısı başlatabilir.

Yukarıda belirtilenlerin dışında, TCP / IP Protokol ailesinin tasarımında ve uygulanmasında başka birçok güvenlik açığı bulunmaktadır.

Bu arada, TCP / IP tabanlı ağ iletişiminde, bir katman hacklenirse, diğer katmanlar hacklenmenin farkına varmaz ve tüm iletişim tehlikeye girer. Bu nedenle, kusursuz güvenliği sağlamak için her katmanda güvenlik kontrollerinin kullanılması gerekir.

DNS Protokolü

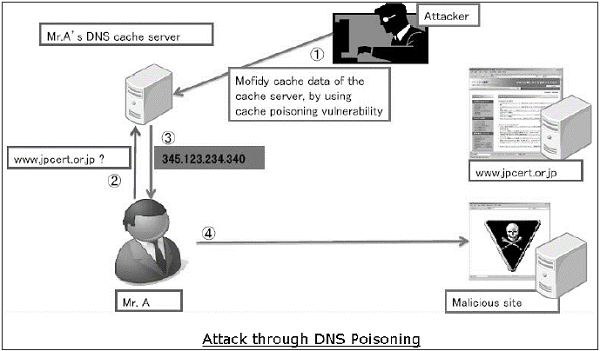

Domain Name System(DNS), ana bilgisayar alan adlarını IP adreslerine çözümlemek için kullanılır. Ağ kullanıcıları, esas olarak İnternette gezinirken web tarayıcısına bir URL yazarak DNS işlevine bağlıdır.

DNS'ye yapılan bir saldırıda, saldırganın amacı, meşru bir DNS kaydını yanlış bir IP adresine çözümlenecek şekilde değiştirmektir. Bu IP için tüm trafiği yanlış bilgisayara yönlendirebilir. Saldırgan, DNS protokol güvenlik açığından yararlanabilir veya bir saldırıyı gerçekleştirmek için DNS sunucusunu tehlikeye atabilir.

DNS cache poisoningDNS protokolünde bulunan bir güvenlik açığından yararlanan bir saldırıdır. Saldırgan, bir çözümleyici tarafından yetkili bir sunucuya gönderilen özyinelemeli bir DNS sorgusuna yanıt vererek önbelleği zehirleyebilir. DNS çözümleyicinin önbelleği zehirlendiğinde, ana bilgisayar kötü amaçlı bir web sitesine yönlendirilir ve bu siteyle iletişim kurarak kimlik bilgilerini tehlikeye atabilir.

ICMP Protokolü

Internet Control Management Protocol(ICMP), TCP / IP ağlarının temel bir ağ yönetimi protokolüdür. Ağa bağlı cihazların durumu ile ilgili hata ve kontrol mesajları göndermek için kullanılır.

ICMP, IP ağ uygulamasının ayrılmaz bir parçasıdır ve bu nedenle çok ağ kurulumunda mevcuttur. ICMP'nin kendi güvenlik açıkları vardır ve bir ağa saldırı başlatmak için kötüye kullanılabilir.

ICMP güvenlik açıkları nedeniyle bir ağda meydana gelebilecek yaygın saldırılar şunlardır:

ICMP, bir saldırganın ağ topolojisini ve ağa giden yolları belirlemek için ağ keşfi gerçekleştirmesine izin verir. ICMP taraması, hedefin ağının tamamında canlı olan tüm ana bilgisayar IP adreslerini keşfetmeyi içerir.

İzleme yolu, istemciden uzak ana bilgisayara giden yolu gerçek zamanlı olarak açıklayarak hedef ağ iletişimini eşlemek için kullanılan popüler bir ICMP yardımcı programıdır.

Bir saldırgan, ICMP güvenlik açığını kullanarak bir hizmet reddi saldırısı başlatabilir. Bu saldırı, hedef cihaza 65.535 baytı aşan IPMP ping paketleri göndermeyi içerir. Hedef bilgisayar bu paketi düzgün şekilde işleyemez ve işletim sisteminin çökmesine neden olabilir.

ARP, DHCP, SMTP vb. Gibi diğer protokollerin de ağ güvenliğini tehlikeye atmak için saldırgan tarafından yararlanılabilecek güvenlik açıkları vardır. Bu güvenlik açıklarından bazılarını sonraki bölümlerde tartışacağız.

Protokollerin tasarımı ve uygulanması sırasında güvenlik yönüyle ilgili en az endişe, ağ güvenliğine yönelik tehditlerin ana nedenine dönüşmüştür.

Ağ Güvenliğinin Hedefleri

Daha önceki bölümlerde tartışıldığı gibi, ağda çok sayıda güvenlik açığı bulunmaktadır. Bu nedenle, aktarım sırasında veriler saldırılara karşı oldukça savunmasızdır. Bir saldırgan, iletişim kanalını hedef alabilir, verileri elde edebilir ve aynı şeyi okuyabilir veya kötü amaçlarına ulaşmak için yanlış bir mesajı yeniden ekleyebilir.

Ağ güvenliği yalnızca iletişim zincirinin her iki ucundaki bilgisayarların güvenliğiyle ilgilenmez; ancak, tüm ağın güvenli olmasını sağlamayı amaçlar.

Ağ güvenliği, ağın ve verilerin kullanılabilirliğini, güvenilirliğini, bütünlüğünü ve güvenliğini korumayı gerektirir. Etkili ağ güvenliği, bir ağa girmekten veya ağa yayılmaktan kaynaklanan çeşitli tehditleri ortadan kaldırır.

Ağ güvenliğinin birincil amacı Gizlilik, Bütünlük ve Kullanılabilirliktir. Ağ Güvenliğinin bu üç ayağı genellikle şu şekilde temsil edilir:CIA triangle.

Confidentiality- Gizliliğin işlevi, değerli ticari verileri yetkisiz kişilerden korumaktır. Ağ güvenliğinin gizlilik kısmı, verilerin yalnızca amaçlanan ve yetkili kişiler tarafından kullanılabilmesini sağlar.

Integrity- Bu hedef, verilerin doğruluğunu ve tutarlılığını korumak ve güvence altına almak anlamına gelir. Bütünlüğün işlevi, verilerin güvenilir olduğundan ve yetkisiz kişiler tarafından değiştirilmediğinden emin olmaktır.

Availability - Ağ Güvenliğindeki kullanılabilirliğin işlevi, verilerin, ağ kaynaklarının / hizmetlerinin, ihtiyaç duydukları her an yasal kullanıcılar için sürekli olarak erişilebilir olmasını sağlamaktır.

Ağ Güvenliğine Ulaşmak

Ağ güvenliğini sağlamak çok basit görünebilir. Ulaşılacak hedefler basit görünüyor. Ancak gerçekte, bu hedeflere ulaşmak için kullanılan mekanizmalar oldukça karmaşıktır ve bunları anlamak sağlam akıl yürütmeyi içerir.

International Telecommunication Union(ITU), güvenlik mimarisi X.800 ile ilgili tavsiyesinde, ağ güvenliğini sağlamak için yöntemlerde standardizasyonu getirmek için belirli mekanizmalar tanımlamıştır. Bu mekanizmalardan bazıları -

En-cipherment- Bu mekanizma, verileri yetkisiz kişiler için okunamayacak biçimlere dönüştürerek veri gizliliği hizmetleri sağlar. Bu mekanizma, gizli anahtarlarla şifreleme-şifre çözme algoritması kullanır.

Digital signatures- Bu mekanizma, elektronik verilerdeki normal imzaların elektronik eşdeğeridir. Verilerin gerçekliğini sağlar.

Access control- Bu mekanizma, erişim kontrol hizmetleri sağlamak için kullanılır. Bu mekanizmalar, varlığın erişim haklarını belirlemek ve uygulamak için bir varlığın kimliğini ve kimlik doğrulamasını kullanabilir.

Ağ güvenliğini sağlamak için çeşitli güvenlik mekanizmaları geliştirip belirledikten sonra, bunların nereye uygulanacağına karar vermek önemlidir; hem fiziksel (hangi konumda) hem de mantıksal olarak (TCP / IP gibi bir mimarinin hangi katmanında).

Ağ Katmanlarında Güvenlik Mekanizmaları

OSI ağ katmanı modelinin belirli bir katmanında geliştirilebilecekleri şekilde çeşitli güvenlik mekanizmaları geliştirilmiştir.

Security at Application Layer- Bu katmanda kullanılan güvenlik önlemleri uygulamaya özeldir. Farklı uygulama türleri için ayrı güvenlik önlemleri gerekir. Uygulama katmanı güvenliğini sağlamak için uygulamaların değiştirilmesi gerekir.

Kriptografik olarak sağlam bir uygulama protokolü tasarlamanın çok zor olduğu ve onu düzgün bir şekilde uygulamanın daha da zor olduğu düşünülmektedir. Bu nedenle, ağ iletişimlerini korumaya yönelik uygulama katmanı güvenlik mekanizmaları, yalnızca bir süredir kullanımda olan standartlara dayalı çözümler olarak tercih edilmektedir.

Uygulama katmanı güvenlik protokolüne bir örnek, e-posta mesajlarını şifrelemek için yaygın olarak kullanılan Güvenli Çok Amaçlı İnternet Posta Uzantılarıdır (S / MIME). DNSSEC, bu katmanda DNS sorgu mesajlarının güvenli alışverişi için kullanılan başka bir protokoldür.

Security at Transport Layer- Bu katmandaki güvenlik önlemleri, iki ana bilgisayar arasındaki tek bir iletişim oturumunda verileri korumak için kullanılabilir. Taşıma katmanı güvenlik protokollerinin en yaygın kullanımı, HTTP ve FTP oturum trafiğini korumaktır. Taşıma Katmanı Güvenliği (TLS) ve Güvenli Yuva Katmanı (SSL), bu amaçla kullanılan en yaygın protokollerdir.

Network Layer- Bu katmandaki güvenlik önlemleri tüm uygulamalara uygulanabilir; bu nedenle uygulamaya özel değildirler. İki ana bilgisayar veya ağ arasındaki tüm ağ iletişimi, herhangi bir uygulamayı değiştirmeden bu katmanda korunabilir. Bazı ortamlarda, İnternet Protokolü Güvenliği (IPsec) gibi ağ katmanı güvenlik protokolü, tek tek uygulamalara kontrol eklemedeki zorluklar nedeniyle aktarım veya uygulama katmanı kontrollerinden çok daha iyi bir çözüm sağlar. Ancak, bu katmandaki güvenlik protokolleri, bazı uygulamaların gerektirebileceği daha az iletişim esnekliği sağlar.

Bu arada, daha yüksek bir katmanda çalışmak üzere tasarlanmış bir güvenlik mekanizması, daha düşük katmanlardaki veriler için koruma sağlayamaz, çünkü daha düşük katmanlar, daha yüksek katmanların farkında olmadığı işlevleri yerine getirir. Bu nedenle, ağ güvenliğini arttırmak için birden fazla güvenlik mekanizmasının kullanılması gerekli olabilir.

Eğitimin sonraki bölümlerinde, ağ güvenliğini sağlamak için OSI ağ mimarisinin farklı katmanlarında kullanılan güvenlik mekanizmalarını tartışacağız.