Bảo mật mạng - Lớp liên kết dữ liệu

Chúng ta đã thấy rằng tốc độ phát triển nhanh chóng của Internet đã làm dấy lên mối quan tâm lớn đối với an ninh mạng. Một số phương pháp đã được phát triển để cung cấp bảo mật trong ứng dụng, truyền tải hoặc lớp mạng của mạng.

Nhiều tổ chức kết hợp các biện pháp bảo mật ở các lớp OSI cao hơn, từ lớp ứng dụng cho đến lớp IP. Tuy nhiên, một khu vực thường không được giám sát là làm cứng lớp Liên kết dữ liệu. Điều này có thể mở mạng cho nhiều cuộc tấn công và xâm nhập.

Trong chương này, chúng ta sẽ thảo luận về các vấn đề bảo mật tại Lớp liên kết dữ liệu và các phương pháp để chống lại chúng. Cuộc thảo luận của chúng ta sẽ tập trung vào mạng Ethernet.

Mối quan tâm về bảo mật trong lớp liên kết dữ liệu

Lớp liên kết dữ liệu trong mạng Ethernet rất dễ bị tấn công. Các cuộc tấn công phổ biến nhất là -

ARP giả mạo

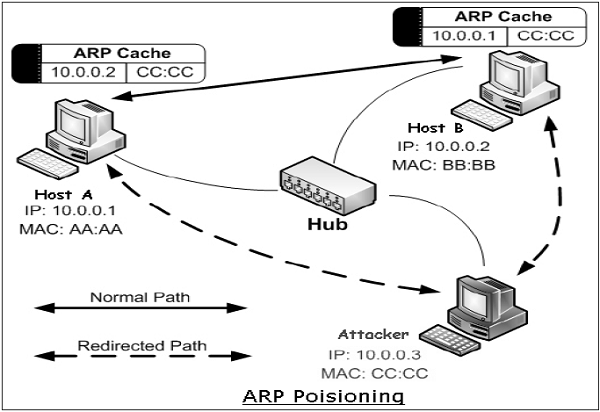

Giao thức phân giải địa chỉ (ARP) là một giao thức được sử dụng để ánh xạ địa chỉ IP tới một địa chỉ máy vật lý có thể nhận dạng được trong Ethernet cục bộ. Khi một máy chủ cần tìm địa chỉ Điều khiển truy cập phương tiện vật lý (MAC) cho địa chỉ IP, nó sẽ phát một yêu cầu ARP. Máy chủ khác sở hữu địa chỉ IP sẽ gửi tin nhắn trả lời ARP với địa chỉ thực của nó.

Mỗi máy chủ trên mạng duy trì một bảng, được gọi là 'ARP cache'. Bảng này chứa địa chỉ IP và các địa chỉ MAC được liên kết của máy chủ khác trên mạng.

Vì ARP là một giao thức không trạng thái, mỗi khi máy chủ nhận được phản hồi ARP từ máy chủ khác, mặc dù nó chưa gửi yêu cầu ARP, nó sẽ chấp nhận mục nhập ARP đó và cập nhật bộ nhớ cache ARP của nó. Quá trình sửa đổi bộ đệm ARP của máy chủ mục tiêu bằng một mục giả mạo được gọi là ngộ độc ARP hoặc giả mạo ARP.

Giả mạo ARP có thể cho phép kẻ tấn công giả dạng máy chủ lưu trữ hợp pháp và sau đó chặn các khung dữ liệu trên mạng, sửa đổi hoặc ngăn chặn chúng. Thường thì cuộc tấn công được sử dụng để khởi động các cuộc tấn công khác như man-in-the-middle, chiếm quyền điều khiển phiên hoặc từ chối dịch vụ.

MAC Flooding

Mỗi bộ chuyển mạch trong Ethernet đều có bảng Bộ nhớ địa chỉ nội dung (CAM) để lưu địa chỉ MAC, số cổng chuyển mạch và các thông tin khác. Bàn có kích thước cố định. Trong cuộc tấn công tràn ngập MAC, kẻ tấn công làm ngập công tắc bằng các địa chỉ MAC bằng cách sử dụng các gói ARP giả mạo cho đến khi bảng CAM đầy.

Khi CAM bị ngập, công tắc chuyển sang chế độ giống trung tâm và bắt đầu phát lưu lượng không có mục CAM. Kẻ tấn công đang ở trên cùng một mạng, bây giờ nhận được tất cả các khung chỉ dành cho một máy chủ cụ thể.

Ăn trộm cổng

Bộ chuyển mạch Ethernet có khả năng tìm hiểu và liên kết địa chỉ MAC với các cổng. Khi một bộ chuyển mạch nhận được lưu lượng từ một cổng có địa chỉ nguồn MAC, nó sẽ liên kết số cổng và địa chỉ MAC đó.

Cuộc tấn công ăn cắp cổng khai thác khả năng này của các thiết bị chuyển mạch. Kẻ tấn công làm ngập công tắc bằng các khung ARP giả mạo với địa chỉ MAC của máy chủ mục tiêu là địa chỉ nguồn. Switch bị đánh lừa khi tin rằng máy chủ mục tiêu đang ở trên cổng, trên đó thực sự là kẻ tấn công được kết nối.

Bây giờ tất cả các khung dữ liệu dành cho máy chủ được nhắm mục tiêu sẽ được gửi đến cổng chuyển đổi của kẻ tấn công chứ không phải máy chủ mục tiêu. Do đó, kẻ tấn công bây giờ nhận được tất cả các khung thực sự chỉ dành cho máy chủ mục tiêu.

Tấn công DHCP

Giao thức cấu hình máy chủ động (DHCP) không phải là giao thức liên kết dữ liệu nhưng các giải pháp cho các cuộc tấn công DHCP cũng hữu ích để ngăn chặn các cuộc tấn công Lớp 2.

DHCP được sử dụng để cấp phát động địa chỉ IP cho các máy tính trong một khoảng thời gian cụ thể. Có thể tấn công máy chủ DHCP bằng cách gây ra từ chối dịch vụ trong mạng hoặc bằng cách mạo danh máy chủ DHCP. Trong một cuộc tấn công đói DHCP, kẻ tấn công yêu cầu tất cả các địa chỉ DHCP có sẵn. Điều này dẫn đến việc từ chối dịch vụ đối với máy chủ lưu trữ hợp pháp trên mạng.

Trong cuộc tấn công giả mạo DHCP, kẻ tấn công có thể triển khai một máy chủ DHCP giả mạo để cung cấp địa chỉ cho các máy khách. Tại đây, kẻ tấn công có thể cung cấp cho các máy chủ một cổng mặc định rouge với các phản hồi DHCP. Khung dữ liệu từ máy chủ lưu trữ hiện được hướng dẫn đến cổng rouge nơi kẻ tấn công có thể chặn tất cả gói và trả lời cổng thực tế hoặc thả chúng.

Các cuộc tấn công khác

Ngoài các cuộc tấn công phổ biến ở trên, còn có các cuộc tấn công khác như phát sóng dựa trên lớp 2, từ chối dịch vụ (DoS), nhân bản MAC.

Trong cuộc tấn công phát sóng, kẻ tấn công gửi trả lời ARP giả mạo tới các máy chủ trên mạng. Các câu trả lời ARP này đặt địa chỉ MAC của cổng mặc định thành địa chỉ quảng bá. Điều này làm cho tất cả lưu lượng ra ngoài được phát sóng, cho phép kẻ tấn công đánh hơi được trên cùng một Ethernet. Kiểu tấn công này cũng ảnh hưởng đến dung lượng mạng.

Trong các cuộc tấn công DoS dựa trên Lớp 2, kẻ tấn công cập nhật các bộ nhớ cache ARP của các máy chủ trong mạng bằng các địa chỉ MAC không tồn tại. Địa chỉ MAC của mỗi card giao diện mạng trong mạng được coi là duy nhất trên toàn cầu. Tuy nhiên, nó có thể dễ dàng thay đổi bằng cách cho phép nhân bản MAC. Kẻ tấn công vô hiệu hóa máy chủ mục tiêu thông qua tấn công DoS và sau đó sử dụng địa chỉ IP và MAC của máy chủ được nhắm mục tiêu.

Kẻ tấn công thực hiện các cuộc tấn công để khởi động các cuộc tấn công cấp cao hơn nhằm gây nguy hiểm cho sự an toàn của thông tin truyền trên mạng. Anh ta có thể chặn tất cả các khung và có thể đọc dữ liệu khung. Kẻ tấn công có thể hoạt động như một người trung gian và sửa đổi dữ liệu hoặc chỉ đơn giản là thả khung dẫn đến DoS. Anh ta có thể chiếm quyền điều khiển phiên đang diễn ra giữa máy chủ đích và các máy khác, đồng thời truyền đạt thông tin sai hoàn toàn.

Bảo mật mạng LAN Ethernet

Chúng ta đã thảo luận về một số cuộc tấn công được biết đến rộng rãi tại Lớp liên kết dữ liệu trong phần trước. Một số phương pháp đã được phát triển để giảm thiểu các loại tấn công này. Một số phương pháp quan trọng là -

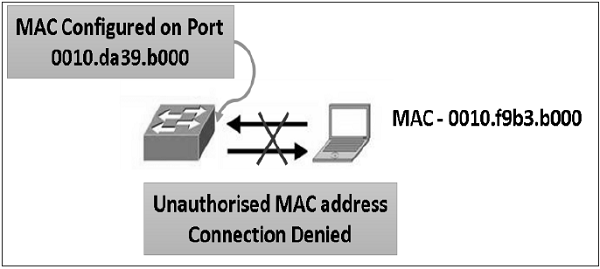

An ninh cảng

Đây là một tính năng bảo mật lớp 2 có sẵn trên các thiết bị chuyển mạch Ethernet thông minh. Nó liên quan đến việc buộc một cổng vật lý của bộ chuyển mạch với / các địa chỉ MAC cụ thể. Bất kỳ ai cũng có thể truy cập một mạng không an toàn bằng cách chỉ cần kết nối máy chủ với một trong các cổng chuyển đổi có sẵn. Tuy nhiên, bảo mật cổng có thể đảm bảo quyền truy cập lớp 2.

Theo mặc định, bảo mật cổng giới hạn số lượng địa chỉ MAC xâm nhập là một. Tuy nhiên, có thể cho phép nhiều hơn một máy chủ được ủy quyền kết nối từ cổng đó thông qua cấu hình. Các địa chỉ MAC được phép trên mỗi giao diện có thể được định cấu hình tĩnh. Một giải pháp thay thế thuận tiện là bật tính năng học địa chỉ MAC "dính" trong đó địa chỉ MAC sẽ được học động bằng cổng chuyển đổi cho đến khi đạt đến giới hạn tối đa cho cổng.

Để đảm bảo an ninh, phản ứng với sự thay đổi / các địa chỉ MAC được chỉ định trên một cổng hoặc các địa chỉ dư thừa trên một cổng có thể được kiểm soát theo nhiều cách khác nhau. Cổng có thể được cấu hình để tắt hoặc chặn các địa chỉ MAC vượt quá giới hạn đã chỉ định. Cách tốt nhất được khuyến nghị là tắt cổng. Bảo mật cổng ngăn chặn các cuộc tấn công nhân bản và tràn ngập MAC.

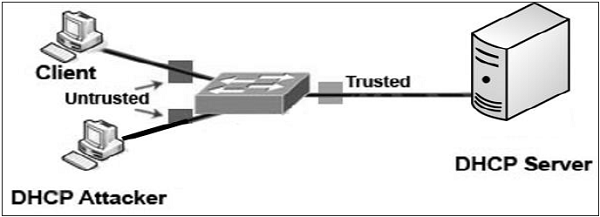

DHCP Snooping

Chúng tôi đã thấy rằng giả mạo DHCP là một cuộc tấn công trong đó kẻ tấn công lắng nghe các yêu cầu DHCP từ máy chủ trên mạng và trả lời chúng bằng phản hồi DHCP giả trước khi phản hồi DHCP được ủy quyền đến máy chủ.

DHCP snooping có thể ngăn chặn các cuộc tấn công như vậy. DHCP snooping là một tính năng chuyển đổi. Switch có thể được cấu hình để xác định cổng chuyển đổi nào có thể đáp ứng các yêu cầu DHCP. Cổng chuyển mạch được xác định là cổng đáng tin cậy hoặc không đáng tin cậy.

Chỉ các cổng kết nối với máy chủ DHCP được ủy quyền mới được định cấu hình là “đáng tin cậy” và được phép gửi tất cả các loại thông báo DHCP. Tất cả các cổng khác trên switch đều không đáng tin cậy và chỉ có thể gửi các yêu cầu DHCP. Nếu phản hồi DHCP được nhìn thấy trên một cổng không đáng tin cậy, thì cổng đó đã bị tắt.

Ngăn chặn ARP giả mạo

Phương pháp bảo mật cổng có thể ngăn chặn các cuộc tấn công tràn ngập MAC và nhân bản. Tuy nhiên, nó không ngăn chặn ARP giả mạo. Bảo mật cổng xác thực địa chỉ nguồn MAC trong tiêu đề khung, nhưng khung ARP chứa trường nguồn MAC bổ sung trong tải dữ liệu và máy chủ lưu trữ sử dụng trường này để điền bộ nhớ cache ARP của chúng. Một số phương pháp để ngăn chặn ARP giả mạo được liệt kê như sau.

Static ARP- Một trong những hành động được khuyến nghị là sử dụng các mục ARP tĩnh trong bảng ARP của máy chủ. Các mục nhập ARP tĩnh là các mục nhập vĩnh viễn trong bộ đệm ARP. Tuy nhiên, phương pháp này là không thực tế. Ngoài ra, nó không cho phép sử dụng một số Giao thức cấu hình máy chủ động (DHCP) vì IP tĩnh cần được sử dụng cho tất cả máy chủ trong mạng lớp 2.

Intrusion Detection System- Phương pháp phòng thủ là sử dụng Hệ thống Phát hiện Xâm nhập (IDS) được cấu hình để phát hiện số lượng lớn lưu lượng ARP. Tuy nhiên, IDS dễ bị báo cáo dương tính giả.

Dynamic ARP Inspection- Phương pháp ngăn chặn ARP giả mạo này tương tự như DHCP snooping. Nó sử dụng các cổng đáng tin cậy và không đáng tin cậy. Trả lời ARP chỉ được phép vào giao diện chuyển đổi trên các cổng đáng tin cậy. Nếu một phản hồi ARP đến với công tắc trên một cổng không đáng tin cậy, nội dung của gói trả lời ARP sẽ được so sánh với bảng ràng buộc DHCP để xác minh tính chính xác của nó. Nếu phản hồi ARP không hợp lệ, phản hồi ARP sẽ bị loại bỏ và cổng bị vô hiệu hóa.

Bảo mật giao thức cây kéo dài

Spanning Tree Protocol (STP) là một giao thức quản lý liên kết lớp 2. Mục đích chính của STP là đảm bảo rằng không có vòng lặp luồng dữ liệu khi mạng có các đường dẫn dự phòng. Nói chung, các đường dẫn dự phòng được xây dựng để cung cấp độ tin cậy cho mạng. Nhưng chúng có thể tạo thành các vòng lặp chết người có thể dẫn đến tấn công DoS trong mạng.

Giao thức Spanning Tree

Để cung cấp dự phòng đường dẫn mong muốn, cũng như tránh tình trạng vòng lặp, STP định nghĩa một cây trải dài tất cả các thiết bị chuyển mạch trong mạng. STP buộc các liên kết dữ liệu dư thừa nhất định vào trạng thái bị chặn và giữ các liên kết khác ở trạng thái chuyển tiếp.

Nếu một liên kết ở trạng thái chuyển tiếp bị hỏng, STP sẽ cấu hình lại mạng và xác định lại đường dẫn dữ liệu bằng cách kích hoạt đường dẫn dự phòng thích hợp. STP chạy trên các cầu nối và chuyển mạch được triển khai trong mạng. Tất cả các thiết bị chuyển mạch trao đổi thông tin để lựa chọn công tắc gốc và cấu hình mạng tiếp theo. Đơn vị dữ liệu giao thức cầu nối (BPDU) mang thông tin này. Thông qua việc trao đổi các BPDU, tất cả các thiết bị chuyển mạch trong mạng chọn một cầu nối / công tắc gốc trở thành đầu mối trong mạng và điều khiển các liên kết bị chặn và chuyển tiếp.

Các cuộc tấn công vào STP

Tiếp quản cây cầu gốc. Đây là một trong những kiểu tấn công gây rối nhất ở lớp 2. Theo mặc định, một switch LAN lấy bất kỳ BPDU nào được gửi từ switch lân cận theo mệnh giá. Ngẫu nhiên, STP là đáng tin cậy, không có trạng thái và không cung cấp bất kỳ cơ chế xác thực âm thanh nào.

Khi ở chế độ tấn công gốc, công tắc tấn công sẽ gửi một BPDU cứ sau 2 giây với mức độ ưu tiên tương tự như cây cầu gốc hiện tại, nhưng với địa chỉ MAC thấp hơn một chút về số, điều này đảm bảo chiến thắng của nó trong quá trình bầu chọn cây cầu gốc. Bộ chuyển mạch kẻ tấn công có thể khởi chạy cuộc tấn công DoS bằng cách không xác nhận đúng cách các bộ chuyển mạch khác gây ra lũ lụt BPDU hoặc bằng cách đưa các bộ chuyển mạch vào xử lý quá mức BPDUS bằng cách tuyên bố là root cùng một lúc và rút lại liên tục.

DoS sử dụng Flood of Configuration BPDU. Công tắc tấn công không cố gắng tiếp quản quyền gốc. Thay vào đó, nó tạo ra một số lượng lớn BPDU mỗi giây dẫn đến việc sử dụng CPU rất cao trên các thiết bị chuyển mạch.

Ngăn chặn các cuộc tấn công vào STP

May mắn thay, biện pháp đối phó với một cuộc tấn công chiếm quyền sử dụng root rất đơn giản và dễ hiểu. Hai tính năng giúp đánh bại cuộc tấn công chiếm quyền root.

Root Guard- Bảo vệ gốc hạn chế các cổng chuyển mạch mà cầu gốc có thể được thương lượng. Nếu một cổng 'root-protection-enable' nhận được các BPDU vượt trội hơn so với các cổng mà root bridge hiện tại đang gửi, thì cổng đó sẽ được chuyển sang trạng thái không nhất quán root và không có lưu lượng dữ liệu nào được chuyển tiếp qua cổng đó. Bảo vệ gốc được triển khai tốt nhất đối với các cổng kết nối với các thiết bị chuyển mạch không được mong đợi sẽ tiếp quản như cầu nối gốc.

BPDU-Guard- Bảo vệ BPDU được sử dụng để bảo vệ mạng khỏi các sự cố có thể gây ra do việc nhận các BPDU trên các cổng truy cập. Đây là những cổng không nên nhận chúng. Bảo vệ BPDU được triển khai tốt nhất đối với các cổng giao diện người dùng để ngăn chặn kẻ tấn công chèn công tắc giả mạo.

Bảo mật mạng LAN ảo

Trong mạng cục bộ, Mạng cục bộ ảo (VLAN) đôi khi được định cấu hình như một biện pháp bảo mật để hạn chế số lượng máy chủ dễ bị tấn công lớp 2. VLAN tạo ra các ranh giới mạng, qua đó lưu lượng truyền phát (ARP, DHCP) không thể vượt qua.

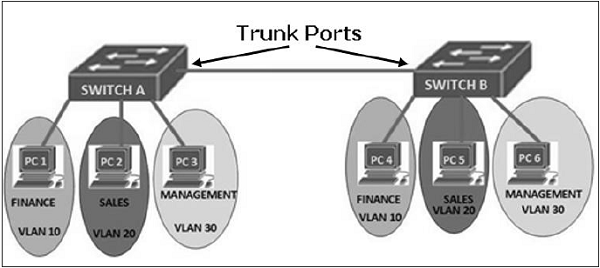

Mạng cục bộ ảo

Mạng sử dụng switch / es hỗ trợ khả năng VLAN có thể được cấu hình để xác định nhiều VLAN trên một cơ sở hạ tầng LAN vật lý.

Dạng VLAN phổ biến là VLAN dựa trên cổng. Trong cấu trúc VLAN này, các cổng chuyển mạch được nhóm thành VLAN bằng phần mềm quản lý chuyển mạch. Do đó, một công tắc vật lý duy nhất có thể hoạt động như nhiều công tắc ảo.

Việc sử dụng các VLAN giúp cô lập lưu lượng. Nó chia mạng lớp 2 quảng bá lớn thành các mạng lớp 2 hợp lý nhỏ hơn và do đó làm giảm phạm vi của các cuộc tấn công như ARP / DHCP Spoofing. Khung dữ liệu của một VLAN chỉ có thể di chuyển từ / đến trong các cổng thuộc cùng một VLAN. Việc chuyển tiếp khung giữa hai VLAN được thực hiện thông qua định tuyến.

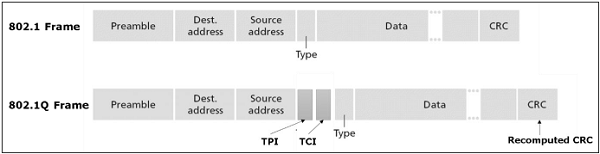

Các VLAN thường trải dài qua nhiều chuyển mạch như thể hiện trong sơ đồ trên. Liên kết giữa các cổng trung kế mang các khung của tất cả các VLAN được xác định qua nhiều chuyển mạch vật lý. Do đó, các khung VLAN được chuyển tiếp giữa các bộ chuyển mạch không thể là các khung định dạng IEEE 802.1 Ethernet đơn giản. Vì các khung này di chuyển trên cùng một liên kết vật lý, nên bây giờ chúng cần mang thông tin VLAN ID. Giao thức IEEE 802.1Q thêm / xóa các trường tiêu đề bổ sung cho các khung Ethernet đơn giản được chuyển tiếp giữa các cổng trung kế.

Khi trường theo sau hai trường địa chỉ IP là 0x8100 (> 1500), khung được xác định là khung 802.1Q. Giá trị của Định danh giao thức thẻ 2 byte (TPI) là 81-00. Trường TCI bao gồm thông tin ưu tiên 3 bit, chỉ báo đủ điều kiện Drop 1 bit (DEI) và ID VLAN 12 bit. Trường ưu tiên 3 bit và trường DEI này không liên quan đến VLAN. Các bit ưu tiên được sử dụng để cung cấp Chất lượng Dịch vụ.

Khi một khung không thuộc bất kỳ VLAN nào, sẽ có một id VLAN mặc định mà khung đó được coi là liên kết với.

Tấn công VLAN & Các biện pháp phòng chống

Trong một cuộc tấn công nhảy qua VLAN, kẻ tấn công trên một VLAN có thể giành quyền truy cập vào lưu lượng trên các VLAN khác mà thông thường không thể truy cập được. Nó sẽ bỏ qua thiết bị lớp 3 (bộ định tuyến) khi giao tiếp từ VLAN này sang VLAN khác, do đó đánh bại mục đích tạo VLAN.

Nhảy VLAN có thể được thực hiện bằng hai phương pháp; chuyển đổi giả mạo và gắn thẻ kép.

Chuyển đổi giả mạo

Nó có thể xảy ra khi cổng chuyển đổi, mà kẻ tấn công được kết nối, ở chế độ 'trung kế' hoặc chế độ 'tự động thương lượng'. Kẻ tấn công hoạt động như một công tắc và thêm các tiêu đề đóng gói 802.1Q với các thẻ VLAN cho các VLAN từ xa mục tiêu vào các khung gửi đi của nó. Bộ chuyển mạch nhận thông dịch các khung đó được lấy từ một bộ chuyển mạch 802.1Q khác và chuyển tiếp các khung đó vào VLAN mục tiêu.

Hai biện pháp phòng ngừa chống lại các cuộc tấn công giả mạo chuyển mạch là đặt các cổng cạnh thành chế độ truy cập tĩnh và tắt tính năng tự động thương lượng trên tất cả các cổng.

Gắn thẻ kép

Trong cuộc tấn công này, kẻ tấn công được kết nối trên cổng VLAN gốc của switch sẽ chèn trước hai thẻ VLAN trong tiêu đề khung. Thẻ đầu tiên dành cho VLAN gốc và thẻ thứ hai dành cho VLAN đích. Khi công tắc đầu tiên nhận được các khung của kẻ tấn công, nó sẽ loại bỏ thẻ đầu tiên vì các khung của VLAN gốc được chuyển tiếp mà không có thẻ trên cổng trung kế.

Vì thẻ thứ hai không bao giờ bị loại bỏ bởi công tắc đầu tiên, công tắc nhận xác định thẻ còn lại là đích VLAN và chuyển tiếp các khung đến máy chủ đích trong VLAN đó. Cuộc tấn công gắn thẻ kép khai thác khái niệm VLAN gốc. Vì VLAN 1 là VLAN mặc định cho các cổng truy cập và VLAN gốc mặc định trên trung kế, đó là một mục tiêu dễ dàng.

Biện pháp ngăn chặn đầu tiên là loại bỏ tất cả các cổng truy cập khỏi VLAN 1 mặc định vì cổng của kẻ tấn công phải khớp với cổng của VLAN gốc của switch. Biện pháp phòng ngừa thứ hai là gán VLAN gốc trên tất cả các trung kế chuyển mạch cho một số VLAN không sử dụng, chẳng hạn như VLAN id 999. Và cuối cùng, tất cả các thiết bị chuyển mạch được cấu hình để thực hiện gắn thẻ rõ ràng các khung VLAN gốc trên cổng trung kế.

Bảo mật mạng LAN không dây

Mạng cục bộ không dây là mạng gồm các nút không dây trong một khu vực địa lý giới hạn, chẳng hạn như một tòa nhà văn phòng hoặc khuôn viên trường học. Các nút có khả năng liên lạc vô tuyến.

mạng địa phương không dây

Mạng LAN không dây thường được triển khai dưới dạng phần mở rộng của mạng LAN có dây hiện tại để cung cấp khả năng truy cập mạng với tính di động của thiết bị. Các công nghệ mạng LAN không dây được triển khai rộng rãi nhất dựa trên tiêu chuẩn IEEE 802.11 và các sửa đổi của nó.

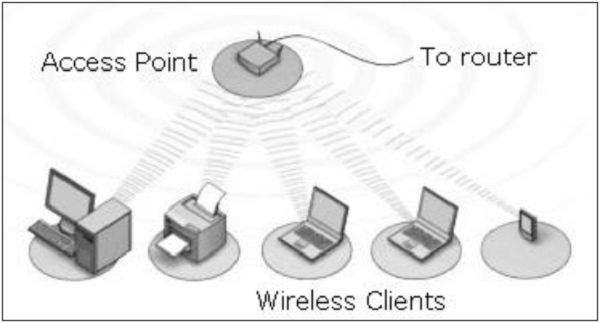

Hai thành phần chính trong mạng LAN không dây là:

Access Points (APs)- Đây là các trạm gốc cho mạng không dây. Chúng truyền và nhận các tần số vô tuyến để giao tiếp với các máy khách không dây.

Wireless Clients- Đây là những thiết bị máy tính được trang bị Thẻ Giao diện Mạng Không dây (WNIC). Máy tính xách tay, điện thoại IP, PDA là những ví dụ điển hình của máy khách không dây.

Nhiều tổ chức đã triển khai mạng LAN không dây. Các mạng này đang phát triển một cách phi thường. Do đó, điều quan trọng là phải hiểu các mối đe dọa trong mạng LAN không dây và tìm hiểu các biện pháp phòng ngừa phổ biến để đảm bảo an ninh mạng.

Các cuộc tấn công trong mạng LAN không dây

Các cuộc tấn công điển hình được thực hiện trên mạng LAN không dây là:

Eavesdropping - Kẻ tấn công giám sát thụ động các mạng không dây để tìm dữ liệu, bao gồm cả thông tin xác thực.

Masquerading - Kẻ tấn công mạo danh người dùng được ủy quyền và có được quyền truy cập và đặc quyền trên mạng không dây.

Traffic Analysis - Kẻ tấn công giám sát các đường truyền qua mạng không dây để xác định các kiểu truyền thông và những người tham gia.

Denial of Service - Kẻ tấn công ngăn cản hoặc hạn chế việc sử dụng hoặc quản lý bình thường các thiết bị mạng hoặc mạng LAN không dây.

Message Modification/Replay - Kẻ tấn công thay đổi hoặc trả lời một tin nhắn hợp pháp được gửi qua mạng không dây bằng cách xóa, thêm, thay đổi hoặc sắp xếp lại thứ tự.

Các biện pháp bảo mật trong mạng LAN không dây

Các biện pháp bảo mật cung cấp các phương tiện để đánh bại các cuộc tấn công và quản lý rủi ro đối với mạng. Đây là các biện pháp quản lý, vận hành và kỹ thuật mạng. Chúng tôi mô tả bên dưới các biện pháp kỹ thuật được áp dụng để đảm bảo tính bảo mật, tính sẵn sàng và tính toàn vẹn của dữ liệu được truyền qua mạng LAN không dây.

Trong mạng LAN không dây, tất cả các AP phải được cấu hình để cung cấp bảo mật thông qua mã hóa và xác thực máy khách. Các loại lược đồ được sử dụng trong mạng LAN không dây để cung cấp bảo mật như sau:

Quyền riêng tư tương đương có dây (WEP)

Nó là một thuật toán mã hóa được tích hợp trong tiêu chuẩn 802.11 để bảo mật các mạng không dây. Mã hóa WEP sử dụng mật mã dòng RC4 (Rivest Cipher 4) với các khóa 40 bit / 104 bit và vectơ khởi tạo 24 bit. Nó cũng có thể cung cấp xác thực điểm cuối.

Tuy nhiên, đây là cơ chế bảo mật mã hóa yếu nhất, vì một số lỗ hổng đã được phát hiện trong mã hóa WEP. WEP cũng không có giao thức xác thực. Do đó, việc sử dụng WEP không được khuyến khích.

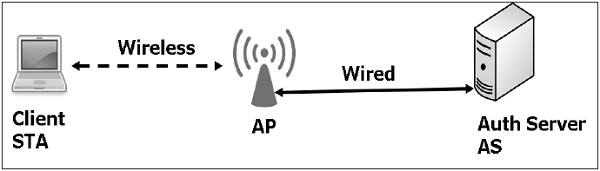

Giao thức 802.11i

Trong giao thức này có thể có nhiều hình thức mã hóa mạnh mẽ hơn. Nó đã được phát triển để thay thế sơ đồ WEP yếu. Nó cung cấp cơ chế phân phối chính. Nó hỗ trợ một khóa cho mỗi trạm và không sử dụng cùng một khóa cho tất cả. Nó sử dụng máy chủ xác thực tách biệt với điểm truy cập.

IEEE802.11i yêu cầu sử dụng giao thức có tên Chế độ bộ đếm với Giao thức CBC-MAC (CCMP). CCMP cung cấp tính bảo mật và toàn vẹn của dữ liệu được chuyển và tính xác thực của người gửi. Nó dựa trên mật mã khối Tiêu chuẩn Mã hóa Nâng cao (AES).

Giao thức IEEE802.11i có bốn giai đoạn hoạt động.

STA và AP giao tiếp và khám phá các khả năng bảo mật lẫn nhau như các thuật toán được hỗ trợ.

STA và AS xác thực lẫn nhau và cùng nhau tạo Master Key (MK). AP hoạt động như “đi qua”.

STA lấy được Khóa chính cặp (PMK). AS lấy cùng một PMK và gửi đến AP.

STA, AP sử dụng PMK để lấy Khóa tạm thời (TK) được sử dụng để mã hóa thông điệp và tính toàn vẹn dữ liệu.

Các tiêu chuẩn khác

Wi-Fi Protected Access(WPA) - Giao thức này thực hiện phần lớn tiêu chuẩn IEEE 802.11i. Nó tồn tại trước IEEE 802.11i và sử dụng thuật toán RC4 để mã hóa. Nó có hai chế độ hoạt động. Trong chế độ 'Doanh nghiệp', WPA sử dụng giao thức xác thực 802.1x để giao tiếp với máy chủ xác thực và do đó, các khóa chủ trước (PMK) dành riêng cho trạm khách. Trong chế độ 'Cá nhân', nó không sử dụng 802.1x, PMK được thay thế bằng khóa chia sẻ trước, như được sử dụng cho môi trường mạng LAN không dây của Văn phòng nhỏ tại nhà (SOHO).

WPA cũng bao gồm kiểm tra tính toàn vẹn của tin nhắn âm thanh thay thế Kiểm tra dự phòng theo chu kỳ (CRC) được sử dụng theo tiêu chuẩn WEP.

WPA2- WPA2 thay thế WPA. WPA2 thực hiện tất cả các yếu tố bắt buộc của lược đồ IEEE 802.11i. Đặc biệt, nó bao gồm hỗ trợ bắt buộc cho CCMP, một chế độ mã hóa dựa trên AES với khả năng bảo mật mạnh mẽ. Do đó, liên quan đến các cuộc tấn công, WPA2 / IEEE802.11i cung cấp các giải pháp đầy đủ để bảo vệ chống lại các điểm yếu của WEP, các cuộc tấn công man-in-the-middle, giả mạo gói tin và các cuộc tấn công phát lại. Tuy nhiên, tấn công DoS không được giải quyết đúng cách và không có giao thức vững chắc nào để ngăn chặn các cuộc tấn công như vậy về cơ bản vì các cuộc tấn công như vậy nhắm vào lớp vật lý như can thiệp vào dải tần.

Tóm lược

Trong chương này, chúng tôi đã xem xét các cuộc tấn công và các kỹ thuật giảm thiểu giả sử mạng Ethernet chuyển mạch chạy IP. Nếu mạng của bạn không sử dụng Ethernet làm giao thức lớp 2, một số cuộc tấn công này có thể không áp dụng được, nhưng rất có thể mạng như vậy dễ bị tấn công bởi các kiểu tấn công khác nhau.

Bảo mật chỉ mạnh khi liên kết yếu nhất. Khi nói đến mạng, lớp 2 có thể là một liên kết rất yếu. Các biện pháp bảo mật lớp 2 được đề cập trong chương này đi một chặng đường dài hướng tới việc bảo vệ mạng khỏi nhiều kiểu tấn công.