An ninh mạng - Tổng quan

Trong kỷ nguyên hiện đại này, các tổ chức phụ thuộc rất nhiều vào mạng máy tính để chia sẻ thông tin trong toàn tổ chức một cách hiệu quả và năng suất. Các mạng máy tính của tổ chức ngày nay đang trở nên lớn và phổ biến. Giả sử rằng mỗi nhân viên có một máy trạm riêng, một công ty quy mô lớn sẽ có vài nghìn máy trạm và nhiều máy chủ trên mạng.

Có khả năng là các máy trạm này có thể không được quản lý tập trung, cũng như không được bảo vệ chu vi. Họ có thể có nhiều hệ điều hành, phần cứng, phần mềm và giao thức khác nhau, với mức độ nhận thức về không gian mạng khác nhau của người dùng. Bây giờ hãy tưởng tượng, hàng nghìn máy trạm này trên mạng công ty được kết nối trực tiếp với Internet. Loại mạng không an toàn này trở thành mục tiêu cho một cuộc tấn công chứa thông tin có giá trị và hiển thị các lỗ hổng.

Trong chương này, chúng tôi mô tả các lỗ hổng chính của mạng và tầm quan trọng của an ninh mạng. Trong các chương tiếp theo, chúng ta sẽ thảo luận về các phương pháp để đạt được điều tương tự.

Mạng vật lý

Mạng được định nghĩa là hai hoặc nhiều thiết bị máy tính được kết nối với nhau để chia sẻ tài nguyên một cách hiệu quả. Hơn nữa, kết nối hai hoặc nhiều mạng với nhau được gọi làinternetworking. Như vậy, Internet chỉ là một mạng lưới kết nối - một tập hợp các mạng được kết nối với nhau.

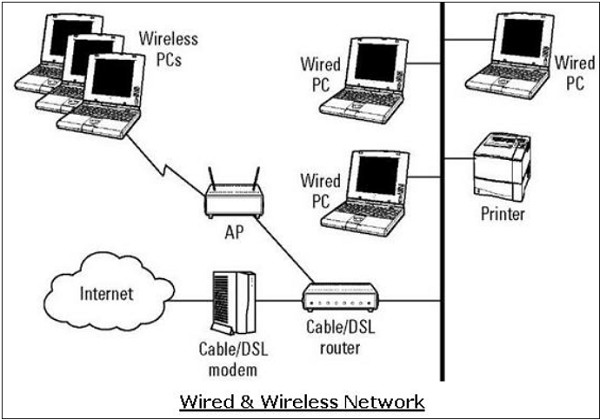

Để thiết lập mạng nội bộ của mình, một tổ chức có nhiều lựa chọn khác nhau. Nó có thể sử dụng mạng có dây hoặc mạng không dây để kết nối tất cả các máy trạm. Ngày nay, các tổ chức chủ yếu đang sử dụng kết hợp cả mạng có dây và không dây.

Mạng có dây & không dây

Trong mạng có dây, các thiết bị được kết nối với nhau bằng dây cáp. Thông thường, mạng có dây dựa trên giao thức Ethernet trong đó các thiết bị được kết nối bằng cáp Cặp xoắn không được che chắn (UTP) với các thiết bị chuyển mạch khác nhau. Các thiết bị chuyển mạch này được kết nối thêm với bộ định tuyến mạng để truy cập Internet.

Trong mạng không dây, thiết bị được kết nối với một điểm truy cập thông qua truyền vô tuyến. Các điểm truy cập được kết nối thêm thông qua cáp để chuyển mạch / bộ định tuyến để truy cập mạng bên ngoài.

Mạng không dây đã trở nên phổ biến do tính di động của chúng. Thiết bị di động không cần kết nối với cáp và có thể chuyển vùng tự do trong phạm vi mạng không dây. Điều này đảm bảo chia sẻ thông tin hiệu quả và tăng năng suất.

Các lỗ hổng và các cuộc tấn công

Lỗ hổng phổ biến tồn tại trong cả mạng có dây và không dây là “truy cập trái phép” vào mạng. Kẻ tấn công có thể kết nối thiết bị của mình với mạng mặc dù cổng chuyển đổi / trung tâm không an toàn. Về mặt này, mạng không dây được coi là kém an toàn hơn mạng có dây, vì mạng không dây có thể dễ dàng truy cập mà không cần bất kỳ kết nối vật lý nào.

Sau khi truy cập, kẻ tấn công có thể khai thác lỗ hổng này để khởi động các cuộc tấn công như -

Đánh hơi dữ liệu gói để lấy cắp thông tin có giá trị.

Từ chối dịch vụ đối với người dùng hợp pháp trên mạng bằng cách làm ngập mạng phương tiện bằng các gói tin giả.

Giả mạo danh tính thực (MAC) của các máy chủ hợp pháp và sau đó đánh cắp dữ liệu hoặc tiếp tục phát động một cuộc tấn công 'man-in-the-middle'.

Giao thức mạng

Giao thức mạng là một tập hợp các quy tắc chi phối thông tin liên lạc giữa các thiết bị được kết nối trên mạng. Chúng bao gồm các cơ chế tạo kết nối, cũng như các quy tắc định dạng để đóng gói dữ liệu cho các tin nhắn được gửi và nhận.

Một số giao thức mạng máy tính đã được phát triển, mỗi giao thức được thiết kế cho các mục đích cụ thể. Các giao thức phổ biến và được sử dụng rộng rãi là TCP / IP với các giao thức cấp cao hơn và cấp thấp hơn.

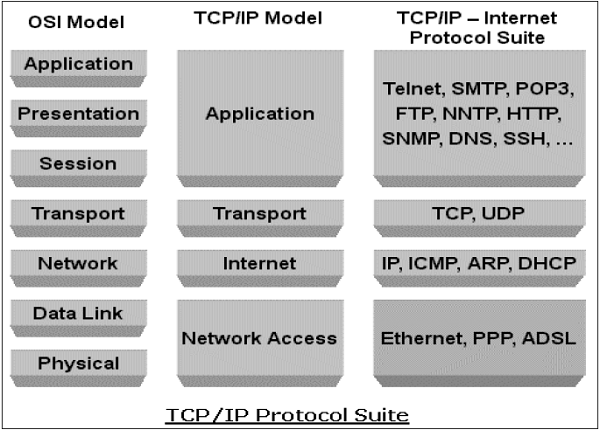

Giao thức TCP / IP

Transmission Control Protocol (TCP) và Internet Protocol(IP) là hai giao thức mạng máy tính khác nhau chủ yếu được sử dụng cùng nhau. Do tính phổ biến và được áp dụng rộng rãi, chúng được xây dựng trong tất cả các hệ điều hành của thiết bị nối mạng.

IP tương ứng với lớp Mạng (Lớp 3) trong khi TCP tương ứng với lớp Truyền tải (Lớp 4) trong OSI. TCP / IP áp dụng cho truyền thông mạng trong đó truyền tải TCP được sử dụng để phân phối dữ liệu qua các mạng IP.

Giao thức TCP / IP thường được sử dụng với các giao thức khác như HTTP, FTP, SSH ở lớp ứng dụng và Ethernet ở lớp liên kết dữ liệu / vật lý.

Bộ giao thức TCP / IP được tạo ra vào năm 1980 như một giải pháp kết nối internet với rất ít mối quan tâm đến các khía cạnh bảo mật.

Nó được phát triển cho một giao tiếp trong mạng tin cậy hạn chế. Tuy nhiên, trong một thời gian, giao thức này đã trở thành tiêu chuẩn thực tế cho giao tiếp Internet không an toàn.

Một số lỗ hổng bảo mật phổ biến của các bộ giao thức TCP / IP là:

HTTP là một giao thức lớp ứng dụng trong bộ TCP / IP được sử dụng để truyền tệp tạo nên các trang web từ máy chủ web. Những chuyển giao này được thực hiện dưới dạng văn bản thuần túy và kẻ xâm nhập có thể dễ dàng đọc các gói dữ liệu được trao đổi giữa máy chủ và máy khách.

Một lỗ hổng HTTP khác là xác thực yếu giữa máy khách và máy chủ web trong quá trình khởi chạy phiên. Lỗ hổng này có thể dẫn đến một cuộc tấn công chiếm quyền điều khiển phiên trong đó kẻ tấn công đánh cắp một phiên HTTP của người dùng hợp pháp.

Lỗ hổng giao thức TCP là sự bắt tay ba chiều để thiết lập kết nối. Kẻ tấn công có thể khởi động một cuộc tấn công từ chối dịch vụ “SYN-Floating” để khai thác lỗ hổng này. Anh ấy thiết lập rất nhiều phiên nửa mở bằng cách không hoàn thành bắt tay. Điều này dẫn đến quá tải máy chủ và cuối cùng là sự cố.

Lớp IP dễ có nhiều lỗ hổng. Thông qua sửa đổi tiêu đề giao thức IP, kẻ tấn công có thể khởi động một cuộc tấn công giả mạo IP.

Ngoài các lỗ hổng bảo mật đã đề cập ở trên, nhiều lỗ hổng bảo mật khác tồn tại trong họ Giao thức TCP / IP trong thiết kế cũng như trong việc triển khai nó.

Ngẫu nhiên, trong giao tiếp mạng dựa trên TCP / IP, nếu một lớp bị tấn công, các lớp khác không biết về vụ hack và toàn bộ giao tiếp sẽ bị xâm phạm. Do đó, cần phải sử dụng các biện pháp kiểm soát bảo mật ở mỗi lớp để đảm bảo an toàn tuyệt đối.

Giao thức DNS

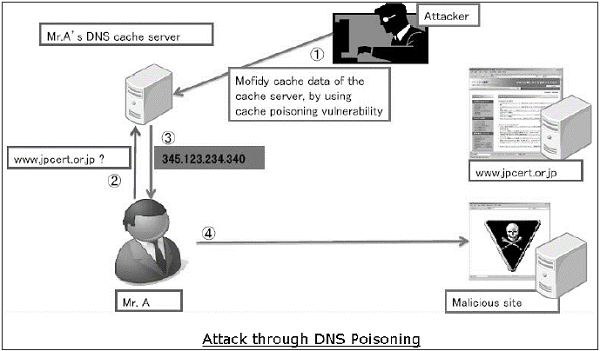

Domain Name System(DNS) được sử dụng để phân giải tên miền máy chủ thành địa chỉ IP. Người dùng mạng phụ thuộc chủ yếu vào chức năng DNS trong quá trình duyệt Internet bằng cách nhập URL vào trình duyệt web.

Trong một cuộc tấn công vào DNS, mục đích của kẻ tấn công là sửa đổi bản ghi DNS hợp pháp để nó được giải quyết thành một địa chỉ IP không chính xác. Nó có thể hướng tất cả lưu lượng truy cập cho IP đó đến máy tính sai. Kẻ tấn công có thể khai thác lỗ hổng giao thức DNS hoặc xâm nhập máy chủ DNS để thực hiện một cuộc tấn công.

DNS cache poisoninglà một cuộc tấn công khai thác một lỗ hổng được tìm thấy trong giao thức DNS. Kẻ tấn công có thể làm nhiễm độc bộ nhớ cache bằng cách giả mạo phản hồi đối với truy vấn DNS đệ quy do trình phân giải gửi đến máy chủ có thẩm quyền. Khi bộ nhớ cache của trình phân giải DNS bị nhiễm độc, máy chủ lưu trữ sẽ được chuyển hướng đến một trang web độc hại và có thể xâm phạm thông tin xác thực bằng cách liên lạc với trang web này.

Giao thức ICMP

Internet Control Management Protocol(ICMP) là một giao thức quản lý mạng cơ bản của mạng TCP / IP. Nó được sử dụng để gửi các thông báo lỗi và kiểm soát về trạng thái của các thiết bị được nối mạng.

ICMP là một phần không thể thiếu của việc triển khai mạng IP và do đó nó hiện diện trong rất thiết lập mạng. ICMP có các lỗ hổng riêng và có thể bị lạm dụng để tiến hành một cuộc tấn công vào mạng.

Các cuộc tấn công phổ biến có thể xảy ra trên mạng do lỗ hổng ICMP là:

ICMP cho phép kẻ tấn công thực hiện trinh sát mạng để xác định cấu trúc liên kết mạng và các đường dẫn vào mạng. Quét ICMP liên quan đến việc khám phá tất cả các địa chỉ IP máy chủ còn sống trong toàn bộ mạng của mục tiêu.

Đường theo dõi là một tiện ích ICMP phổ biến được sử dụng để lập bản đồ mạng mục tiêu bằng cách mô tả đường dẫn trong thời gian thực từ máy khách đến máy chủ từ xa.

Kẻ tấn công có thể khởi động một cuộc tấn công từ chối dịch vụ bằng cách sử dụng lỗ hổng ICMP. Cuộc tấn công này liên quan đến việc gửi các gói ping IPMP vượt quá 65,535 byte tới thiết bị mục tiêu. Máy tính mục tiêu không xử lý đúng gói tin này và có thể khiến hệ điều hành bị hỏng.

Các giao thức khác như ARP, DHCP, SMTP, v.v. cũng có các lỗ hổng bảo mật có thể bị kẻ tấn công lợi dụng để xâm phạm an ninh mạng. Chúng tôi sẽ thảo luận về một số lỗ hổng này trong các chương sau.

Mối quan tâm ít nhất đối với khía cạnh bảo mật trong quá trình thiết kế và triển khai các giao thức đã trở thành nguyên nhân chính của các mối đe dọa đối với an ninh mạng.

Mục tiêu của An ninh mạng

Như đã thảo luận trong các phần trước, có một số lượng lớn các lỗ hổng trong mạng. Do đó, trong quá trình truyền, dữ liệu rất dễ bị tấn công. Kẻ tấn công có thể nhắm mục tiêu vào kênh liên lạc, lấy dữ liệu và đọc cùng một thông điệp hoặc chèn lại một thông điệp sai để đạt được mục đích bất chính của mình.

An ninh mạng không chỉ quan tâm đến bảo mật của các máy tính ở mỗi đầu của chuỗi truyền thông; tuy nhiên, nó nhằm mục đích đảm bảo rằng toàn bộ mạng được an toàn.

An ninh mạng đòi hỏi phải bảo vệ tính khả dụng, độ tin cậy, tính toàn vẹn và an toàn của mạng và dữ liệu. Bảo mật mạng hiệu quả đánh bại nhiều mối đe dọa xâm nhập hoặc lây lan trên mạng.

Mục tiêu chính của an ninh mạng là Bảo mật, Toàn vẹn và Tính sẵn sàng. Ba trụ cột này của An ninh mạng thường được đại diện làCIA triangle.

Confidentiality- Chức năng của bảo mật là bảo vệ dữ liệu kinh doanh quý giá khỏi những người không có thẩm quyền. Một phần bảo mật của an ninh mạng đảm bảo rằng dữ liệu chỉ có sẵn cho những người được dự định và được ủy quyền.

Integrity- Mục tiêu này có nghĩa là duy trì và đảm bảo tính chính xác và nhất quán của dữ liệu. Chức năng của tính toàn vẹn là đảm bảo rằng dữ liệu là đáng tin cậy và không bị thay đổi bởi những người không có thẩm quyền.

Availability - Chức năng sẵn có trong An ninh mạng là đảm bảo rằng dữ liệu, tài nguyên mạng / dịch vụ liên tục có sẵn cho người dùng hợp pháp, bất cứ khi nào họ yêu cầu.

Đạt được An ninh mạng

Đảm bảo an ninh mạng có vẻ rất đơn giản. Các mục tiêu cần đạt được dường như rất đơn giản. Nhưng trên thực tế, các cơ chế được sử dụng để đạt được những mục tiêu này rất phức tạp và việc hiểu chúng liên quan đến lý luận đúng đắn.

International Telecommunication Union(ITU), trong khuyến nghị của mình về kiến trúc bảo mật X.800, đã xác định các cơ chế nhất định để mang lại sự tiêu chuẩn hóa trong các phương pháp đạt được an ninh mạng. Một số cơ chế này là -

En-cipherment- Cơ chế này cung cấp các dịch vụ bảo mật dữ liệu bằng cách chuyển đổi dữ liệu thành các dạng không thể đọc được cho những người không được phép. Cơ chế này sử dụng thuật toán mã hóa-giải mã với các khóa bí mật.

Digital signatures- Cơ chế này tương đương điện tử của chữ ký thông thường trong dữ liệu điện tử. Nó cung cấp tính xác thực của dữ liệu.

Access control- Cơ chế này được sử dụng để cung cấp các dịch vụ kiểm soát truy cập. Các cơ chế này có thể sử dụng việc xác định và xác thực một thực thể để xác định và thực thi các quyền truy cập của thực thể.

Sau khi phát triển và xác định các cơ chế bảo mật khác nhau để đạt được an ninh mạng, điều cần thiết là phải quyết định nơi áp dụng chúng; cả về mặt vật lý (ở vị trí nào) và logic (ở lớp nào của một kiến trúc như TCP / IP).

Cơ chế bảo mật tại các lớp mạng

Một số cơ chế bảo mật đã được phát triển theo cách mà chúng có thể được phát triển ở một lớp cụ thể của mô hình lớp mạng OSI.

Security at Application Layer- Các biện pháp bảo mật được sử dụng ở lớp này là dành riêng cho ứng dụng. Các loại ứng dụng khác nhau sẽ cần các biện pháp bảo mật riêng biệt. Để đảm bảo an ninh lớp ứng dụng, các ứng dụng cần được sửa đổi.

Người ta cho rằng việc thiết kế một giao thức ứng dụng mật mã là rất khó và việc triển khai nó đúng cách còn khó hơn. Do đó, các cơ chế bảo mật lớp ứng dụng để bảo vệ truyền thông mạng chỉ được ưu tiên là các giải pháp dựa trên tiêu chuẩn đã được sử dụng một thời gian.

Một ví dụ về giao thức bảo mật lớp ứng dụng là Tiện ích mở rộng Thư Internet Đa năng An toàn (S / MIME), thường được sử dụng để mã hóa các thư e-mail. DNSSEC là một giao thức khác ở lớp này được sử dụng để trao đổi an toàn các thông báo truy vấn DNS.

Security at Transport Layer- Các biện pháp bảo mật ở tầng này có thể được sử dụng để bảo vệ dữ liệu trong một phiên giao tiếp giữa hai máy chủ. Việc sử dụng phổ biến nhất cho các giao thức bảo mật lớp truyền tải là bảo vệ lưu lượng phiên HTTP và FTP. Bảo mật lớp truyền tải (TLS) và lớp cổng bảo mật (SSL) là các giao thức phổ biến nhất được sử dụng cho mục đích này.

Network Layer- Các biện pháp bảo mật ở lớp này có thể được áp dụng cho tất cả các ứng dụng; do đó, chúng không dành riêng cho ứng dụng. Tất cả các giao tiếp mạng giữa hai máy chủ hoặc mạng có thể được bảo vệ ở lớp này mà không cần sửa đổi bất kỳ ứng dụng nào. Trong một số môi trường, giao thức bảo mật lớp mạng như Bảo mật Giao thức Internet (IPsec) cung cấp giải pháp tốt hơn nhiều so với các điều khiển lớp ứng dụng hoặc truyền tải vì những khó khăn trong việc thêm các điều khiển cho các ứng dụng riêng lẻ. Tuy nhiên, các giao thức bảo mật ở lớp này cung cấp ít tính linh hoạt hơn trong giao tiếp mà một số ứng dụng có thể yêu cầu.

Ngẫu nhiên, một cơ chế bảo mật được thiết kế để hoạt động ở lớp cao hơn không thể bảo vệ dữ liệu ở các lớp thấp hơn, vì các lớp thấp hơn thực hiện các chức năng mà các lớp cao hơn không nhận thức được. Do đó, có thể cần triển khai nhiều cơ chế bảo mật để tăng cường an ninh mạng.

Trong các chương sau của hướng dẫn, chúng ta sẽ thảo luận về các cơ chế bảo mật được sử dụng ở các lớp khác nhau của kiến trúc mạng OSI để đạt được an ninh mạng.