An ninh mạng - Tường lửa

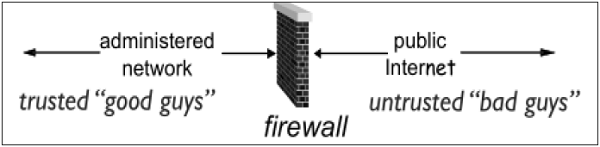

Hầu hết mọi tổ chức quy mô vừa và lớn đều có mặt trên Internet và có mạng lưới tổ chức kết nối với nó. Việc phân vùng mạng ở ranh giới giữa Internet bên ngoài và mạng nội bộ là điều cần thiết cho an ninh mạng. Đôi khi mạng bên trong (mạng nội bộ) được gọi là bên “đáng tin cậy” và mạng bên ngoài là bên “không được tin cậy”.

Các loại tường lửa

Tường lửa là một thiết bị mạng cách ly mạng nội bộ của tổ chức với mạng / Internet bên ngoài lớn hơn. Nó có thể là một phần cứng, phần mềm hoặc hệ thống kết hợp ngăn chặn truy cập trái phép vào hoặc từ mạng nội bộ.

Tất cả các gói dữ liệu vào hoặc ra khỏi mạng nội bộ đều đi qua tường lửa, tường lửa kiểm tra từng gói và chặn những gói không đáp ứng các tiêu chí bảo mật đã chỉ định.

Triển khai tường lửa ở ranh giới mạng giống như tổng hợp bảo mật tại một điểm duy nhất. Nó tương tự như khóa một căn hộ ở lối vào và không nhất thiết phải ở mỗi cửa.

Tường lửa được coi là một yếu tố cần thiết để đạt được an ninh mạng vì những lý do sau:

Mạng nội bộ và máy chủ không có khả năng được bảo mật đúng cách.

Internet là một nơi nguy hiểm với tội phạm, người dùng từ các công ty cạnh tranh, nhân viên cũ bất mãn, gián điệp từ các quốc gia không thân thiện, những kẻ phá hoại, v.v.

Để ngăn kẻ tấn công tung ra các cuộc tấn công từ chối dịch vụ vào tài nguyên mạng.

Để ngăn chặn việc sửa đổi / truy cập bất hợp pháp vào dữ liệu nội bộ của kẻ tấn công bên ngoài.

Tường lửa được phân loại thành ba loại cơ bản:

- Bộ lọc gói (Không trạng thái & Có trạng thái)

- Cổng cấp ứng dụng

- Cổng cấp mạch

Tuy nhiên, ba loại này không loại trừ lẫn nhau. Tường lửa hiện đại có nhiều khả năng có thể xếp chúng vào nhiều hơn một trong ba loại.

Tường lửa lọc gói không trạng thái & trạng thái

Trong kiểu triển khai tường lửa này, mạng nội bộ được kết nối với mạng / Internet bên ngoài thông qua tường lửa của bộ định tuyến. Tường lửa kiểm tra và lọc từng gói dữ liệu.

Packet-filtering firewalls cho phép hoặc chặn các gói phần lớn dựa trên các tiêu chí như địa chỉ IP nguồn và / hoặc đích, giao thức, số cổng nguồn và / hoặc đích và nhiều thông số khác trong tiêu đề IP.

Quyết định có thể dựa trên các yếu tố khác ngoài các trường tiêu đề IP như loại thông báo ICMP, TCP SYN và bit ACK, v.v.

Quy tắc bộ lọc gói có hai phần:

Selection criteria - Nó được sử dụng như một điều kiện và mẫu đối sánh để ra quyết định.

Action field- Phần này chỉ định hành động được thực hiện nếu một gói IP đáp ứng các tiêu chí lựa chọn. Hành động có thể là chặn (từ chối) hoặc cho phép (cho phép) gói qua tường lửa.

Lọc gói thường được thực hiện bằng cách định cấu hình Danh sách kiểm soát truy cập (ACL) trên bộ định tuyến hoặc bộ chuyển mạch. ACL là một bảng các quy tắc lọc gói.

Khi lưu lượng truy cập vào hoặc ra khỏi một giao diện, tường lửa áp dụng ACL từ trên xuống dưới cho mỗi gói đến, tìm các tiêu chí phù hợp và cho phép hoặc từ chối các gói riêng lẻ.

Stateless firewalllà một loại công cụ cứng nhắc. Nó xem xét gói và cho phép nó nếu nó đáp ứng các tiêu chí ngay cả khi nó không phải là một phần của bất kỳ giao tiếp liên tục được thiết lập nào.

Do đó, các tường lửa như vậy được thay thế bằng stateful firewallstrong các mạng hiện đại. Loại tường lửa này cung cấp một phương pháp kiểm tra chuyên sâu hơn so với các phương pháp kiểm tra gói dựa trên ACL duy nhất của tường lửa không trạng thái.

Tường lửa trạng thái giám sát quá trình thiết lập và chia nhỏ kết nối để kiểm tra các kết nối ở cấp TCP / IP. Điều này cho phép họ theo dõi trạng thái kết nối và xác định máy chủ nào có kết nối mở, được phép tại bất kỳ thời điểm nào.

Chúng chỉ tham chiếu đến cơ sở quy tắc khi một kết nối mới được yêu cầu. Các gói thuộc các kết nối hiện có được so sánh với bảng trạng thái của tường lửa về các kết nối mở và quyết định cho phép hoặc chặn sẽ được thực hiện. Quá trình này tiết kiệm thời gian và cung cấp thêm tính bảo mật. Không gói nào được phép xâm phạm tường lửa trừ khi nó thuộc kết nối đã được thiết lập. Nó có thể hết thời gian chờ các kết nối không hoạt động tại tường lửa mà sau đó nó không còn chấp nhận các gói cho kết nối đó nữa.

Cổng ứng dụng

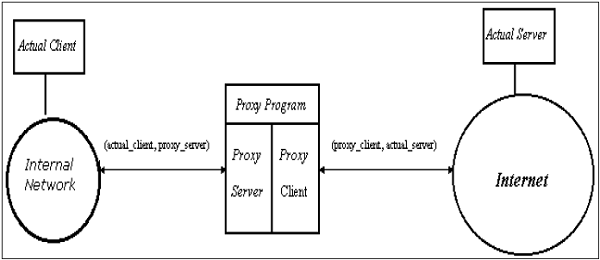

Cổng cấp ứng dụng hoạt động như một nút chuyển tiếp cho lưu lượng cấp ứng dụng. Chúng chặn các gói đến và đi, chạy các proxy sao chép và chuyển tiếp thông tin qua cổng và hoạt động như mộtproxy server, ngăn chặn bất kỳ kết nối trực tiếp nào giữa máy chủ hoặc máy khách đáng tin cậy và máy chủ không đáng tin cậy.

Các proxy là ứng dụng cụ thể. Chúng có thể lọc các gói ở lớp ứng dụng của mô hình OSI.

Proxy dành riêng cho ứng dụng

Một proxy dành riêng cho ứng dụng chấp nhận các gói chỉ được tạo bởi ứng dụng cụ thể mà chúng được thiết kế để sao chép, chuyển tiếp và lọc. Ví dụ: chỉ một proxy Telnet mới có thể sao chép, chuyển tiếp và lọc lưu lượng Telnet.

Nếu một mạng chỉ dựa vào một cổng cấp ứng dụng, thì các gói đến và đi không thể truy cập các dịch vụ không có proxy được cấu hình. Ví dụ: nếu một cổng chạy các proxy FTP và Telnet, thì chỉ các gói được tạo bởi các dịch vụ này mới có thể vượt qua tường lửa. Tất cả các dịch vụ khác đều bị chặn.

Lọc cấp ứng dụng

Một cổng proxy cấp ứng dụng, kiểm tra và lọc các gói tin riêng lẻ, thay vì chỉ sao chép chúng và chuyển tiếp chúng qua cổng một cách mù quáng. Các proxy dành riêng cho ứng dụng sẽ kiểm tra từng gói đi qua cổng, xác minh nội dung của gói thông qua lớp ứng dụng. Các proxy này có thể lọc các loại lệnh hoặc thông tin cụ thể trong các giao thức ứng dụng.

Các cổng ứng dụng có thể hạn chế các hành động cụ thể được thực hiện. Ví dụ: cổng có thể được định cấu hình để ngăn người dùng thực hiện lệnh 'FTP put'. Điều này có thể ngăn kẻ tấn công sửa đổi thông tin được lưu trữ trên máy chủ.

Trong suốt

Mặc dù các cổng cấp ứng dụng có thể minh bạch, nhưng nhiều triển khai yêu cầu xác thực người dùng trước khi người dùng có thể truy cập vào mạng không đáng tin cậy, một quá trình làm giảm tính minh bạch thực sự. Xác thực có thể khác nếu người dùng đến từ mạng nội bộ hoặc từ Internet. Đối với mạng nội bộ, danh sách địa chỉ IP đơn giản có thể được phép kết nối với các ứng dụng bên ngoài. Nhưng từ phía Internet, một xác thực mạnh cần được thực hiện.

Một cổng ứng dụng thực sự chuyển tiếp các phân đoạn TCP giữa hai kết nối TCP theo hai hướng (Máy khách ↔ Proxy ↔ Máy chủ).

Đối với các gói gửi đi, cổng có thể thay thế địa chỉ IP nguồn bằng địa chỉ IP của chính nó. Quá trình này được gọi là Dịch địa chỉ mạng (NAT). Nó đảm bảo rằng các địa chỉ IP nội bộ không bị lộ ra ngoài Internet.

Cổng cấp mạch

Cổng cấp mạch là một giải pháp trung gian giữa bộ lọc gói và cổng ứng dụng. Nó chạy ở lớp truyền tải và do đó có thể hoạt động như proxy cho bất kỳ ứng dụng nào.

Tương tự như cổng ứng dụng, cổng cấp mạch cũng không cho phép kết nối TCP end-to-end qua cổng. Nó thiết lập hai kết nối TCP và chuyển tiếp các phân đoạn TCP từ mạng này sang mạng khác. Tuy nhiên, nó không kiểm tra dữ liệu ứng dụng như cổng ứng dụng. Do đó, đôi khi nó được gọi là 'Pipe Proxy'.

SOCKS

SOCKS (RFC 1928) đề cập đến một cổng cấp mạch. Đây là một cơ chế proxy mạng cho phép các máy chủ ở một phía của máy chủ SOCKS có quyền truy cập đầy đủ vào các máy chủ ở phía bên kia mà không yêu cầu khả năng truy cập IP trực tiếp. Máy khách kết nối với máy chủ SOCKS tại tường lửa. Sau đó, khách hàng tham gia thương lượng cho phương pháp xác thực sẽ được sử dụng và xác thực bằng phương pháp đã chọn.

Máy khách gửi một yêu cầu chuyển tiếp kết nối đến máy chủ SOCKS, chứa địa chỉ IP đích mong muốn và cổng truyền tải. Máy chủ chấp nhận yêu cầu sau khi kiểm tra rằng máy khách đáp ứng các tiêu chí lọc cơ bản. Sau đó, thay mặt cho máy khách, cổng mở một kết nối đến máy chủ không đáng tin cậy được yêu cầu và sau đó giám sát chặt chẽ quá trình bắt tay TCP diễn ra sau đó.

Máy chủ SOCKS thông báo cho máy khách và trong trường hợp thành công, bắt đầu chuyển tiếp dữ liệu giữa hai kết nối. Cổng cấp mạch được sử dụng khi tổ chức tin tưởng người dùng nội bộ và không muốn kiểm tra nội dung hoặc dữ liệu ứng dụng được gửi trên Internet.

Triển khai tường lửa với DMZ

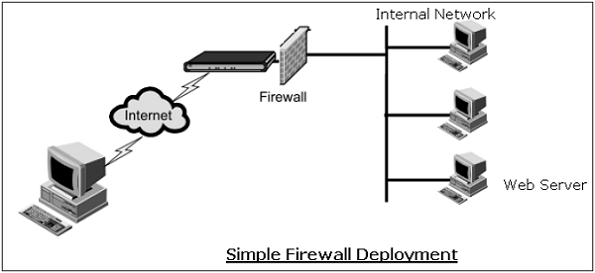

Tường lửa là một cơ chế được sử dụng để kiểm soát lưu lượng mạng 'vào' và 'ra' khỏi mạng nội bộ của tổ chức. Trong hầu hết các trường hợp, các hệ thống này có hai giao diện mạng, một cho mạng bên ngoài như Internet và một cho mạng bên trong.

Quá trình tường lửa có thể kiểm soát chặt chẽ những gì được phép truyền từ bên này sang bên kia. Một tổ chức muốn cung cấp quyền truy cập bên ngoài vào máy chủ web của mình có thể hạn chế tất cả lưu lượng truy cập đến tường lửa mong đợi cho cổng 80 (cổng http tiêu chuẩn). Tất cả các lưu lượng khác như lưu lượng thư, FTP, SNMP, v.v., không được phép vượt tường lửa vào mạng nội bộ. Một ví dụ về tường lửa đơn giản được hiển thị trong sơ đồ sau.

Trong cách triển khai đơn giản ở trên, mặc dù tất cả các truy cập khác từ bên ngoài đều bị chặn, kẻ tấn công có thể liên hệ với không chỉ máy chủ web mà còn bất kỳ máy chủ nào khác trên mạng nội bộ đã vô tình mở cổng 80 hoặc theo cách khác.

Do đó, vấn đề mà hầu hết các tổ chức gặp phải là làm thế nào để cho phép truy cập hợp pháp vào các dịch vụ công cộng như web, FTP và e-mail trong khi duy trì tính bảo mật chặt chẽ của mạng nội bộ. Cách tiếp cận điển hình là triển khai tường lửa để cung cấp Khu phi quân sự (DMZ) trong mạng.

Trong thiết lập này (được minh họa trong sơ đồ sau), hai tường lửa được triển khai; một giữa mạng bên ngoài và DMZ, và một giữa DMZ và mạng nội bộ. Tất cả các máy chủ công cộng được đặt trong DMZ.

Với thiết lập này, có thể có các quy tắc tường lửa cho phép truy cập công khai vào các máy chủ công cộng nhưng tường lửa bên trong có thể hạn chế tất cả các kết nối đến. Bằng cách có DMZ, các máy chủ công cộng sẽ được bảo vệ đầy đủ thay vì đặt chúng trực tiếp trên mạng bên ngoài.

Hệ thống phát hiện / ngăn chặn xâm nhập

Tường lửa lọc gói hoạt động dựa trên các quy tắc chỉ liên quan đến tiêu đề TCP / UDP / IP. Họ không cố gắng thiết lập kiểm tra tương quan giữa các phiên khác nhau.

Hệ thống phát hiện / ngăn chặn xâm nhập (IDS / IPS) thực hiện Kiểm tra gói tin sâu (DPI) bằng cách xem nội dung gói tin. Ví dụ, kiểm tra chuỗi ký tự trong gói dữ liệu với cơ sở dữ liệu của virus đã biết, chuỗi tấn công.

Các cổng ứng dụng xem xét nội dung gói nhưng chỉ dành cho các ứng dụng cụ thể. Họ không tìm kiếm dữ liệu đáng ngờ trong gói tin. IDS / IPS tìm kiếm dữ liệu đáng ngờ có trong các gói và cố gắng kiểm tra mối tương quan giữa nhiều gói để xác định bất kỳ cuộc tấn công nào như quét cổng, ánh xạ mạng và từ chối dịch vụ, v.v.

Sự khác biệt giữa IDS và IPS

IDS và IPS tương tự nhau trong việc phát hiện các bất thường trong mạng. IDS là một công cụ 'khả năng hiển thị' trong khi IPS được coi là một công cụ 'điều khiển'.

Các Hệ thống Phát hiện Xâm nhập nằm ở bên cạnh mạng, giám sát lưu lượng truy cập tại nhiều điểm khác nhau và cung cấp khả năng hiển thị về trạng thái bảo mật của mạng. Trong trường hợp IDS báo cáo về sự bất thường, các hành động khắc phục được thực hiện bởi quản trị viên mạng hoặc thiết bị khác trên mạng.

Hệ thống ngăn chặn xâm nhập giống như tường lửa và chúng nằm trong hàng giữa hai mạng và kiểm soát lưu lượng truy cập đi qua chúng. Nó thực thi một chính sách cụ thể về phát hiện sự bất thường trong lưu lượng mạng. Nói chung, nó bỏ tất cả các gói và chặn toàn bộ lưu lượng mạng khi nhận thấy điều bất thường cho đến khi quản trị viên giải quyết sự bất thường đó.

Các loại IDS

Có hai loại IDS cơ bản.

Signature-based IDS

Nó cần một cơ sở dữ liệu về các cuộc tấn công đã biết với chữ ký của chúng.

Chữ ký được xác định bởi các loại và thứ tự các gói đặc trưng cho một cuộc tấn công cụ thể.

Hạn chế của loại IDS này là chỉ có thể phát hiện các cuộc tấn công đã biết. IDS này cũng có thể tạo ra một cảnh báo giả. Báo động giả có thể xảy ra khi một luồng gói bình thường khớp với chữ ký của một cuộc tấn công.

Ví dụ về IDS nguồn mở công khai nổi tiếng là IDS “Snort”.

Anomaly-based IDS

Loại IDS này tạo ra một mẫu lưu lượng của hoạt động mạng bình thường.

Trong chế độ IDS, nó sẽ xem xét các mẫu lưu lượng truy cập bất thường về mặt thống kê. Ví dụ: tải bất thường ICMP, tốc độ quét cổng tăng theo cấp số nhân, v.v.

Phát hiện bất kỳ mô hình giao thông bất thường nào sẽ tạo ra cảnh báo.

Thách thức lớn phải đối mặt trong kiểu triển khai IDS này là khó phân biệt giữa lưu lượng bình thường và lưu lượng bất thường.

Tóm lược

Trong chương này, chúng ta đã thảo luận về các cơ chế khác nhau được sử dụng để kiểm soát truy cập mạng. Cách tiếp cận an ninh mạng thông qua kiểm soát truy cập khác về mặt kỹ thuật so với việc triển khai các kiểm soát bảo mật ở các lớp mạng khác nhau được thảo luận trong các chương trước của hướng dẫn này. Tuy nhiên, mặc dù các cách tiếp cận thực hiện khác nhau, nhưng chúng bổ sung cho nhau.

Kiểm soát truy cập mạng bao gồm hai thành phần chính: xác thực người dùng và bảo vệ ranh giới mạng. RADIUS là một cơ chế phổ biến để cung cấp xác thực trung tâm trong mạng.

Tường lửa cung cấp khả năng bảo vệ ranh giới mạng bằng cách tách mạng nội bộ khỏi Internet công cộng. Tường lửa có thể hoạt động ở các lớp khác nhau của giao thức mạng. IDS / IPS cho phép giám sát các bất thường trong lưu lượng mạng để phát hiện cuộc tấn công và thực hiện các hành động ngăn chặn tương tự.