An ninh mạng - Lớp truyền tải

An ninh mạng đòi hỏi phải bảo mật dữ liệu chống lại các cuộc tấn công trong khi nó được truyền trên mạng. Để đạt được mục tiêu này, nhiều giao thức bảo mật thời gian thực đã được thiết kế. Có các tiêu chuẩn phổ biến cho các giao thức bảo mật mạng thời gian thực như S / MIME, SSL / TLS, SSH và IPsec. Như đã đề cập trước đó, các giao thức này hoạt động ở các lớp khác nhau của mô hình mạng.

Trong chương trước, chúng ta đã thảo luận về một số giao thức phổ biến được thiết kế để cung cấp bảo mật lớp ứng dụng. Trong chương này, chúng ta sẽ thảo luận về quá trình đạt được an ninh mạng ở Lớp truyền tải và các giao thức bảo mật liên quan.

Đối với mạng dựa trên giao thức TCP / IP, các lớp liên kết vật lý và dữ liệu thường được triển khai trong thiết bị đầu cuối người dùng và phần cứng thẻ mạng. Các lớp TCP và IP được thực hiện trong hệ điều hành. Bất kỳ thứ gì trên TCP / IP đều được thực hiện dưới dạng quy trình của người dùng.

Cần bảo mật lớp truyền tải

Hãy thảo luận về một giao dịch kinh doanh dựa trên Internet điển hình.

Bob truy cập trang web của Alice để bán hàng hóa. Trong một biểu mẫu trên trang web, Bob nhập loại hàng hóa và số lượng mong muốn, địa chỉ và chi tiết thẻ thanh toán. Bob nhấp vào Gửi và đợi giao hàng với số tiền ghi nợ từ tài khoản của mình. Tất cả điều này nghe có vẻ ổn, nhưng nếu không có an ninh mạng, Bob có thể gặp một vài bất ngờ.

Nếu các giao dịch không sử dụng tính bảo mật (mã hóa), kẻ tấn công có thể lấy được thông tin thẻ thanh toán của anh ta. Kẻ tấn công sau đó có thể mua hàng với chi phí của Bob.

Nếu không có biện pháp toàn vẹn dữ liệu nào được sử dụng, kẻ tấn công có thể sửa đổi đơn đặt hàng của Bob về loại hoặc số lượng hàng hóa.

Cuối cùng, nếu không sử dụng xác thực máy chủ, một máy chủ có thể hiển thị biểu tượng nổi tiếng của Alice nhưng trang web có thể là một trang độc hại được duy trì bởi kẻ tấn công, kẻ giả mạo là Alice. Sau khi nhận được lệnh của Bob, anh ta có thể lấy tiền của Bob và bỏ trốn. Hoặc anh ta có thể thực hiện một vụ trộm danh tính bằng cách thu thập tên và chi tiết thẻ tín dụng của Bob.

Các chương trình bảo mật lớp truyền tải có thể giải quyết những vấn đề này bằng cách tăng cường giao tiếp mạng dựa trên TCP / IP với tính bảo mật, toàn vẹn dữ liệu, xác thực máy chủ và xác thực máy khách.

Bảo mật ở lớp này chủ yếu được sử dụng để bảo mật các giao dịch web dựa trên HTTP trên mạng. Tuy nhiên, nó có thể được sử dụng bởi bất kỳ ứng dụng nào chạy trên TCP.

Triết lý thiết kế TLS

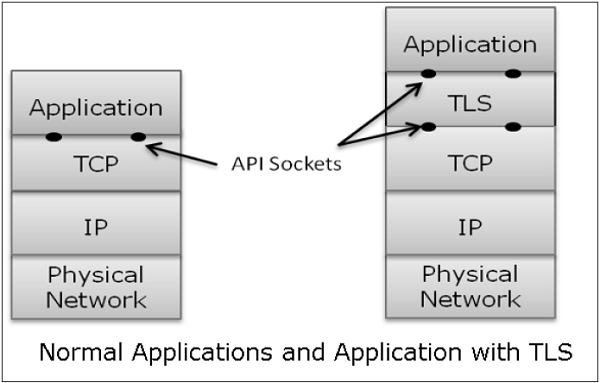

Giao thức Bảo mật lớp truyền tải (TLS) hoạt động bên trên lớp TCP. Thiết kế của các giao thức này sử dụng Giao diện Chương trình Ứng dụng (API) phổ biến cho TCP, được gọi là “ổ cắm” để giao tiếp với lớp TCP.

Các ứng dụng hiện được giao diện với Lớp bảo mật truyền tải thay vì TCP trực tiếp. Lớp bảo mật truyền tải cung cấp một API đơn giản với các ổ cắm, tương tự như API của TCP.

Trong sơ đồ trên, mặc dù về mặt kỹ thuật TLS nằm giữa lớp ứng dụng và lớp truyền tải, nhưng từ góc độ chung, nó là một giao thức truyền tải hoạt động như lớp TCP được tăng cường với các dịch vụ bảo mật.

TLS được thiết kế để hoạt động trên TCP, giao thức lớp 4 đáng tin cậy (không phải trên giao thức UDP), giúp thiết kế TLS đơn giản hơn nhiều, vì nó không phải lo lắng về việc 'hết thời gian chờ' và 'truyền lại dữ liệu bị mất. Lớp TCP tiếp tục làm điều đó như bình thường phục vụ nhu cầu của TLS.

Tại sao TLS lại phổ biến?

Lý do phổ biến của việc sử dụng bảo mật ở Lớp truyền tải là sự đơn giản. Thiết kế và triển khai bảo mật ở lớp này không yêu cầu bất kỳ thay đổi nào trong các giao thức TCP / IP được thực hiện trong hệ điều hành. Chỉ các quy trình và ứng dụng của người dùng cần được thiết kế / sửa đổi ít phức tạp hơn.

Lớp cổng bảo mật (SSL)

Trong phần này, chúng ta thảo luận về họ các giao thức được thiết kế cho TLS. Họ bao gồm SSL phiên bản 2 và 3 và giao thức TLS. SSLv2 hiện đã được thay thế bởi SSLv3, vì vậy chúng tôi sẽ tập trung vào SSL v3 và TLS.

Lịch sử tóm tắt của SSL

Năm 1995, Netscape phát triển SSLv2 và được sử dụng trong Netscape Navigator 1.1. Phiên bản SSL 1 chưa bao giờ được xuất bản và sử dụng. Sau đó, Microsoft đã cải tiến SSLv2 và giới thiệu một giao thức tương tự khác có tên Công nghệ Truyền thông Riêng tư (PCT).

Netscape đã cải thiện đáng kể SSLv2 về các vấn đề bảo mật khác nhau và triển khai SSLv3 vào năm 1999. Sau đó, Lực lượng Đặc nhiệm Kỹ thuật Internet (IETF) đã giới thiệu một giao thức TLS (Bảo mật lớp truyền tải) tương tự như một tiêu chuẩn mở. Giao thức TLS không thể tương tác với SSLv3.

TLS đã sửa đổi các thuật toán mật mã để mở rộng và xác thực khóa. Ngoài ra, TLS đề xuất sử dụng tiền điện tử mở Diffie-Hellman (DH) và Tiêu chuẩn chữ ký kỹ thuật số (DSS) thay cho tiền điện tử RSA đã được cấp bằng sáng chế được sử dụng trong SSL. Nhưng do bằng sáng chế RSA hết hạn vào năm 2000, không có lý do chính đáng nào để người dùng chuyển từ SSLv3 sang TLS được triển khai rộng rãi.

Các tính năng nổi bật của SSL

Các tính năng nổi bật của giao thức SSL như sau:

SSL cung cấp bảo mật kết nối mạng thông qua -

Confidentiality - Thông tin được trao đổi dưới dạng mã hóa.

Authentication- Các thực thể truyền thông nhận dạng nhau thông qua việc sử dụng chứng thư số. Xác thực máy chủ web là bắt buộc trong khi xác thực máy khách là tùy chọn.

Reliability - Duy trì kiểm tra tính toàn vẹn của tin nhắn.

SSL có sẵn cho tất cả các ứng dụng TCP.

Được hỗ trợ bởi hầu hết tất cả các trình duyệt web.

Giúp dễ dàng kinh doanh với các tổ chức trực tuyến mới.

Được phát triển chủ yếu cho thương mại điện tử Web.

Kiến trúc của SSL

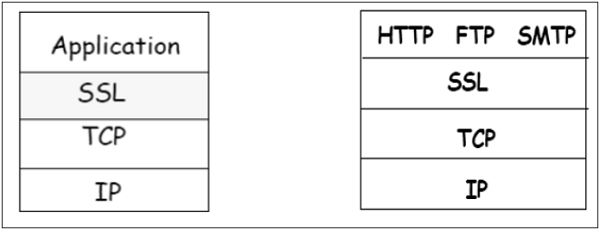

SSL dành riêng cho TCP và nó không hoạt động với UDP. SSL cung cấp Giao diện lập trình ứng dụng (API) cho các ứng dụng. Các thư viện / lớp SSL C và Java luôn có sẵn.

Giao thức SSL được thiết kế để tương tác giữa ứng dụng và lớp truyền tải như thể hiện trong hình ảnh sau:

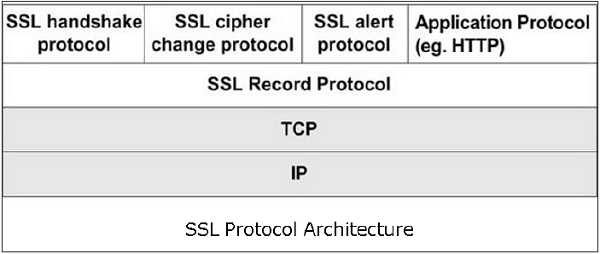

Bản thân SSL không phải là một giao thức lớp đơn như được mô tả trong hình ảnh; trên thực tế, nó được cấu tạo bởi hai lớp con.

Lớp con dưới bao gồm một thành phần của giao thức SSL được gọi là Giao thức Bản ghi SSL. Thành phần này cung cấp các dịch vụ toàn vẹn và bảo mật.

Lớp con trên bao gồm ba thành phần giao thức liên quan đến SSL và một giao thức ứng dụng. Thành phần ứng dụng cung cấp dịch vụ truyền thông tin giữa các tương tác máy khách / máy chủ. Về mặt kỹ thuật, nó cũng có thể hoạt động trên lớp SSL. Ba thành phần giao thức liên quan đến SSL là:

- Giao thức bắt tay SSL

- Thay đổi giao thức thông số mật mã

- Giao thức cảnh báo.

Ba giao thức này quản lý tất cả các trao đổi tin nhắn SSL và sẽ được thảo luận sau trong phần này.

Chức năng của các thành phần giao thức SSL

Bốn thành phần phụ của giao thức SSL xử lý các tác vụ khác nhau để liên lạc an toàn giữa máy khách và máy chủ.

Ghi lại giao thức

Lớp bản ghi định dạng các thông điệp giao thức lớp trên.

Nó phân mảnh dữ liệu thành các khối có thể quản lý được (độ dài tối đa 16 KB). Nó tùy chọn nén dữ liệu.

Mã hóa dữ liệu.

Cung cấp tiêu đề cho mỗi thư và một mã băm (Mã xác thực thư (MAC)) ở cuối.

Chuyển giao các khối đã định dạng cho lớp TCP để truyền.

Giao thức bắt tay SSL

Đây là phần phức tạp nhất của SSL. Nó được gọi trước khi bất kỳ dữ liệu ứng dụng nào được truyền đi. Nó tạo ra các phiên SSL giữa máy khách và máy chủ.

Thiết lập phiên bao gồm xác thực máy chủ, thương lượng khóa và thuật toán, thiết lập khóa và xác thực máy khách (tùy chọn).

Một phiên được xác định bằng tập hợp các tham số bảo mật mật mã duy nhất.

Nhiều kết nối TCP an toàn giữa máy khách và máy chủ có thể chia sẻ cùng một phiên.

Các hành động của giao thức bắt tay qua bốn giai đoạn. Những điều này sẽ được thảo luận trong phần tiếp theo.

Giao thức ChangeCipherSpec

Phần đơn giản nhất của giao thức SSL. Nó bao gồm một thông điệp duy nhất được trao đổi giữa hai thực thể giao tiếp, máy khách và máy chủ.

Khi mỗi thực thể gửi thông báo ChangeCipherSpec, nó sẽ thay đổi phía của kết nối sang trạng thái an toàn như đã thỏa thuận.

Các tham số mã hóa đang chờ xử lý được sao chép vào trạng thái hiện tại.

Trao đổi Thông báo này cho biết tất cả các trao đổi dữ liệu trong tương lai được mã hóa và tính toàn vẹn được bảo vệ.

Giao thức cảnh báo SSL

Giao thức này được sử dụng để báo cáo lỗi - chẳng hạn như thông báo không mong muốn, MAC ghi sai, thương lượng thông số bảo mật không thành công, v.v.

Nó cũng được sử dụng cho các mục đích khác - chẳng hạn như thông báo đóng kết nối TCP, thông báo nhận được chứng chỉ xấu hoặc không xác định, v.v.

Thiết lập phiên SSL

Như đã thảo luận ở trên, có bốn giai đoạn thiết lập phiên SSL. Chúng chủ yếu được xử lý bởi giao thức SSL Handshake.

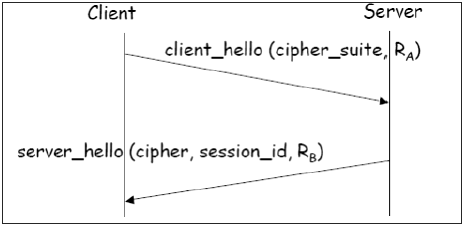

Phase 1 - Thiết lập khả năng bảo mật.

Giai đoạn này bao gồm việc trao đổi hai thông điệp - Client_hello và Server_hello .

Client_hello chứa danh sách các thuật toán mật mã được khách hàng hỗ trợ, theo thứ tự ưu tiên giảm dần.

Server_hello chứa Thông số kỹ thuật mật mã đã chọn (CipherSpec) và một session_id mới .

CipherSpec chứa các trường như -

Thuật toán mật mã (DES, 3DES, RC2 và RC4)

Thuật toán MAC (dựa trên MD5, SHA-1)

Thuật toán khóa công khai (RSA)

Cả hai thông báo đều có "nonce" để ngăn tấn công phát lại.

Phase 2 - Xác thực máy chủ và trao đổi khóa.

Máy chủ gửi chứng chỉ. Phần mềm ứng dụng khách được cấu hình với các khóa công khai của nhiều tổ chức “đáng tin cậy” (CA) khác nhau để kiểm tra chứng chỉ.

Máy chủ gửi bộ mật mã đã chọn.

Máy chủ có thể yêu cầu chứng chỉ máy khách. Thường thì nó không được thực hiện.

Máy chủ cho biết kết thúc của Server_hello .

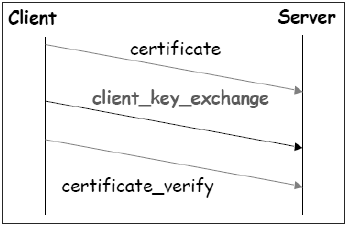

Phase 3 - Xác thực máy khách và trao đổi khóa.

Máy khách gửi chứng chỉ, chỉ khi máy chủ yêu cầu.

Nó cũng gửi Bí mật trước tổng thể (PMS) được mã hóa bằng khóa công khai của máy chủ.

Khách hàng cũng gửi thông báo Certificate_verify nếu chứng chỉ được gửi bởi anh ta để chứng minh anh ta có khóa cá nhân được liên kết với chứng chỉ này. Về cơ bản, khách hàng ký một hàm băm của các tin nhắn trước đó.

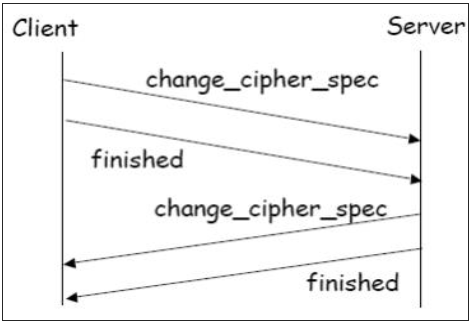

Phase 4 - Kết thúc.

Máy khách và máy chủ gửi thông báo Change_cipher_spec cho nhau để khiến trạng thái mật mã đang chờ xử lý được sao chép sang trạng thái hiện tại.

Kể từ bây giờ, tất cả dữ liệu được mã hóa và bảo vệ toàn vẹn.

Thông báo “Đã hoàn thành” từ mỗi đầu xác minh rằng quá trình trao đổi khóa và xác thực đã thành công.

Tất cả bốn giai đoạn, được thảo luận ở trên, xảy ra trong quá trình thiết lập phiên TCP. Thiết lập phiên SSL bắt đầu sau TCP SYN / SYNACK và kết thúc trước TCP Fin.

Tiếp tục phiên bị ngắt kết nối

Có thể tiếp tục một phiên bị ngắt kết nối (thông qua thông báo Cảnh báo), nếu máy khách gửi hello_request đến máy chủ với thông tin session_id được mã hóa .

Sau đó máy chủ sẽ xác định xem session_id có hợp lệ hay không. Nếu được xác thực, nó sẽ trao đổi ChangeCipherSpec và các tin nhắn đã hoàn thành với khách hàng và tiếp tục liên lạc an toàn.

Điều này tránh tính toán lại các tham số mật mã phiên và tiết kiệm điện toán ở máy chủ và máy khách.

Khóa phiên SSL

Chúng tôi đã thấy rằng trong Giai đoạn 3 của quá trình thiết lập phiên SSL, một bí mật tổng thể trước được máy khách gửi đến máy chủ được mã hóa bằng khóa công khai của máy chủ. Bí mật chính và các khóa phiên khác nhau được tạo như sau:

Bí mật chính được tạo (thông qua trình tạo số ngẫu nhiên giả) bằng cách sử dụng:

Bí mật tiền chủ.

Hai nonces (RA và RB) được trao đổi trong các thông điệp client_hello và server_hello.

Sáu giá trị bí mật sau đó được lấy từ bí mật chính này là:

Khóa bí mật được sử dụng với MAC (cho dữ liệu được gửi bởi máy chủ)

Khóa bí mật được sử dụng với MAC (cho dữ liệu do máy khách gửi)

Khóa bí mật và IV được sử dụng để mã hóa (bởi máy chủ)

Khóa bí mật và IV được sử dụng để mã hóa (bởi máy khách)

Giao thức TLS

Để cung cấp tiêu chuẩn Internet mở SSL, IETF đã phát hành giao thức Bảo mật tầng truyền tải (TLS) vào tháng 1 năm 1999. TLS được định nghĩa là Tiêu chuẩn Internet được đề xuất trong RFC 5246.

Tính năng nổi bật

Giao thức TLS có cùng mục tiêu với SSL.

Nó cho phép các ứng dụng máy khách / máy chủ giao tiếp một cách an toàn bằng cách xác thực, ngăn chặn việc nghe trộm và chống lại việc sửa đổi tin nhắn.

Giao thức TLS nằm trên lớp TCP vận chuyển hướng kết nối đáng tin cậy trong ngăn xếp các lớp mạng.

Kiến trúc của giao thức TLS tương tự như giao thức SSLv3. Nó có hai giao thức phụ: giao thức TLS Record và giao thức TLS Handshake.

Mặc dù giao thức SSLv3 và TLS có kiến trúc tương tự nhau, nhưng một số thay đổi đã được thực hiện trong kiến trúc và hoạt động đặc biệt đối với giao thức bắt tay.

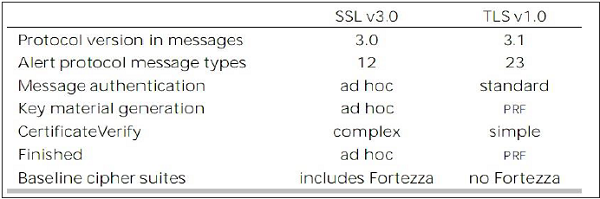

So sánh giao thức TLS và SSL

Có tám điểm khác biệt chính giữa giao thức TLS và SSLv3. Những điều này như sau:

Protocol Version - Tiêu đề của phân đoạn giao thức TLS mang số phiên bản 3.1 để phân biệt với số 3 được mang bởi tiêu đề phân đoạn giao thức SSL.

Message Authentication- TLS sử dụng mã xác thực tin nhắn băm có khóa (H-MAC). Lợi ích là H-MAC hoạt động với bất kỳ hàm băm nào, không chỉ MD5 hoặc SHA, như giao thức SSL đã nêu rõ ràng.

Session Key Generation - Có hai điểm khác biệt giữa giao thức TLS và SSL để tạo tài liệu chính.

Phương pháp tính toán bí mật tổng thể và bí mật tổng thể là tương tự nhau. Nhưng trong giao thức TLS, việc tính toán bí mật chính sử dụng đầu ra tiêu chuẩn HMAC và chức năng giả ngẫu nhiên (PRF) thay vì MAC đặc biệt.

Thuật toán tính toán khóa phiên và giá trị khởi tạo (IV) trong TLS khác với giao thức SSL.

Thông báo Giao thức Cảnh báo -

Giao thức TLS hỗ trợ tất cả các thông báo được sử dụng bởi giao thức Cảnh báo của SSL, ngoại trừ Không có thông báo cảnh báo chứng chỉ nào được tạo dư thừa. Máy khách gửi chứng chỉ trống trong trường hợp không yêu cầu xác thực máy khách.

Nhiều thông báo Cảnh báo bổ sung được bao gồm trong giao thức TLS cho các điều kiện lỗi khác như record_overflow, decode_error, v.v.

Supported Cipher Suites- SSL hỗ trợ bộ mật mã RSA, Diffie-Hellman và Fortezza. Giao thức TLS hỗ trợ tất cả các bộ quần áo ngoại trừ Fortezza.

Client Certificate Types- TLS xác định các loại chứng chỉ được yêu cầu trong thông báo certificate_request . SSLv3 hỗ trợ tất cả những điều này. Ngoài ra, SSL hỗ trợ một số loại chứng chỉ khác như Fortezza.

Chứng chỉ Xác minh và Thông báo Hoàn thành -

Trong SSL, thủ tục thông báo phức tạp được sử dụng cho thông báo certificate_verify . Với TLS, thông tin đã xác minh được chứa trong chính các thông điệp bắt tay do đó tránh được quy trình phức tạp này.

Thư đã hoàn thành được tính theo các cách khác nhau trong TLS và SSLv3.

Padding of Data- Trong giao thức SSL, phần đệm được thêm vào dữ liệu người dùng trước khi mã hóa là số lượng tối thiểu cần thiết để làm cho tổng kích thước dữ liệu bằng bội số chiều dài khối của mật mã. Trong TLS, phần đệm có thể là bất kỳ số lượng nào dẫn đến kích thước dữ liệu là bội số của chiều dài khối của mật mã, tối đa là 255 byte.

Những khác biệt trên giữa giao thức TLS và SSLv3 được tóm tắt trong bảng sau.

Duyệt web an toàn - HTTPS

Trong phần này, chúng ta sẽ thảo luận về việc sử dụng giao thức SSL / TLS để thực hiện duyệt web an toàn.

HTTPS được xác định

Giao thức Hyper Text Transfer Protocol (HTTP) được sử dụng để duyệt web. Chức năng của HTTPS tương tự như HTTP. Điểm khác biệt duy nhất là HTTPS cung cấp khả năng duyệt web “an toàn”. HTTPS là viết tắt của HTTP qua SSL. Giao thức này được sử dụng để cung cấp kết nối được mã hóa và xác thực giữa trình duyệt web của khách hàng và máy chủ của trang web.

Duyệt web an toàn thông qua HTTPS đảm bảo rằng nội dung sau đây được mã hóa -

- URL của trang web được yêu cầu.

- Nội dung trang web do máy chủ cung cấp cho máy khách người dùng.

- Nội dung của biểu mẫu do người dùng điền.

- Cookie được thiết lập theo cả hai hướng.

Hoạt động của HTTPS

Giao thức ứng dụng HTTPS thường sử dụng một trong hai giao thức bảo mật lớp truyền tải phổ biến - SSL hoặc TLS. Quá trình duyệt web an toàn được mô tả trong các điểm sau.

Bạn yêu cầu kết nối HTTPS với một trang web bằng cách nhập https: // theo sau là URL vào thanh địa chỉ của trình duyệt.

Trình duyệt web bắt đầu kết nối với máy chủ web. Việc sử dụng https dẫn đến việc sử dụng giao thức SSL.

Một ứng dụng, trình duyệt trong trường hợp này, sử dụng cổng hệ thống 443 thay vì cổng 80 (được sử dụng trong trường hợp http).

Giao thức SSL trải qua một giao thức bắt tay để thiết lập một phiên bảo mật như đã thảo luận trong các phần trước.

Ban đầu, trang web sẽ gửi chứng chỉ số SSL tới trình duyệt của bạn. Khi xác minh chứng chỉ, quá trình bắt tay SSL tiến triển để trao đổi các bí mật được chia sẻ cho phiên.

Khi Máy chủ sử dụng Chứng chỉ số SSL đáng tin cậy, người dùng sẽ thấy biểu tượng ổ khóa trên thanh địa chỉ của trình duyệt. Khi Chứng chỉ xác thực mở rộng được cài đặt trên một trang web, thanh địa chỉ sẽ chuyển sang màu xanh lục.

Sau khi được thiết lập, phiên này bao gồm nhiều kết nối an toàn giữa máy chủ web và trình duyệt.

Sử dụng HTTPS

Việc sử dụng HTTPS cung cấp tính bảo mật, xác thực máy chủ và tính toàn vẹn của thư cho người dùng. Nó cho phép tiến hành thương mại điện tử trên Internet một cách an toàn.

Ngăn chặn dữ liệu bị nghe trộm và từ chối hành vi trộm cắp danh tính vốn là những cuộc tấn công phổ biến trên HTTP.

Các trình duyệt web và máy chủ web ngày nay được trang bị hỗ trợ HTTPS. Tuy nhiên, việc sử dụng HTTPS qua HTTP đòi hỏi nhiều sức mạnh tính toán hơn ở máy khách và máy chủ để thực hiện mã hóa và bắt tay SSL.

Giao thức Shell an toàn (SSH)

Các tính năng nổi bật của SSH như sau:

SSH là một giao thức mạng chạy trên lớp TCP / IP. Nó được thiết kế để thay thế TELNET cung cấp phương tiện không an toàn cho cơ sở đăng nhập từ xa.

SSH cung cấp giao tiếp máy khách / máy chủ an toàn và có thể được sử dụng cho các tác vụ như truyền tệp và e-mail.

SSH2 là một giao thức phổ biến cung cấp bảo mật truyền thông mạng được cải thiện so với phiên bản trước đó SSH1.

SSH được xác định

SSH được tổ chức dưới dạng ba giao thức con.

Transport Layer Protocol- Phần này của giao thức SSH cung cấp tính bảo mật dữ liệu, xác thực máy chủ (máy chủ) và toàn vẹn dữ liệu. Nó cũng có thể cung cấp tính năng nén dữ liệu theo tùy chọn.

Server Authentication- Các khóa máy chủ không đối xứng như khóa công khai / riêng tư. Máy chủ sử dụng khóa công khai để chứng minh danh tính của nó với máy khách. Máy khách xác minh rằng máy chủ được liên hệ là máy chủ “đã biết” từ cơ sở dữ liệu mà nó duy trì. Sau khi máy chủ được xác thực, các khóa phiên được tạo.

Session Key Establishment- Sau khi xác thực, máy chủ và máy khách đồng ý sử dụng mật mã. Khóa phiên được tạo bởi cả máy khách và máy chủ. Khóa phiên được tạo trước khi xác thực người dùng để có thể mã hóa tên người dùng và mật khẩu gửi. Các phím này thường được thay thế định kỳ (giả sử mỗi giờ) trong suốt phiên làm việc và bị phá hủy ngay sau khi sử dụng.

Data Integrity- SSH sử dụng thuật toán Mã xác thực tin nhắn (MAC) để kiểm tra tính toàn vẹn của dữ liệu. Nó là một cải tiến so với CRC 32 bit được SSH1 sử dụng.

User Authentication Protocol- Phần này của SSH xác thực người dùng đến máy chủ. Máy chủ xác minh rằng quyền truy cập chỉ được cấp cho người dùng dự kiến. Nhiều phương pháp xác thực hiện đang được sử dụng như mật khẩu đã nhập, Kerberos, xác thực khóa công khai, v.v.

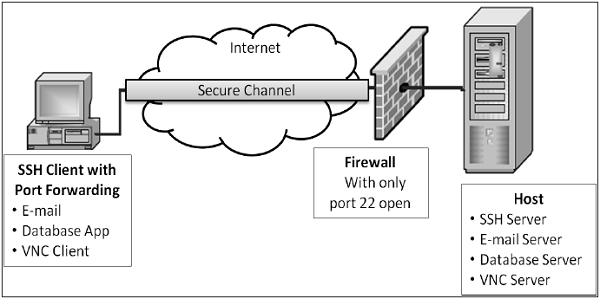

Connection Protocol - Điều này cung cấp nhiều kênh logic trên một kết nối SSH cơ bản.

Dịch vụ SSH

SSH cung cấp ba dịch vụ chính cho phép cung cấp nhiều giải pháp an toàn. Các dịch vụ này được mô tả ngắn gọn như sau:

Secure Command-Shell (Remote Logon)- Nó cho phép người dùng chỉnh sửa tệp, xem nội dung của thư mục và truy cập các ứng dụng trên thiết bị được kết nối. Quản trị viên hệ thống có thể khởi động / xem / dừng các dịch vụ và quy trình từ xa, tạo tài khoản người dùng và thay đổi quyền đối với tệp / thư mục, v.v. Giờ đây, tất cả các tác vụ khả thi tại dấu nhắc lệnh của máy có thể được thực hiện một cách an toàn từ máy từ xa bằng cách sử dụng đăng nhập từ xa an toàn.

Secure File Transfer- SSH File Transfer Protocol (SFTP) được thiết kế như một phần mở rộng cho SSH-2 để truyền tệp an toàn. Về bản chất, nó là một giao thức riêng biệt được xếp bên trên giao thức Secure Shell để xử lý việc truyền tệp. SFTP mã hóa cả tên người dùng / mật khẩu và dữ liệu tệp đang được chuyển. Nó sử dụng cùng một cổng với máy chủ Secure Shell, tức là cổng hệ thống số 22.

Port Forwarding (Tunneling)- Nó cho phép bảo mật dữ liệu từ các ứng dụng dựa trên TCP / IP không an toàn. Sau khi thiết lập chuyển tiếp cổng, Secure Shell định tuyến lại lưu lượng truy cập từ một chương trình (thường là máy khách) và gửi nó qua đường hầm được mã hóa đến chương trình ở phía bên kia (thường là máy chủ). Nhiều ứng dụng có thể truyền dữ liệu qua một kênh bảo mật ghép kênh duy nhất, loại bỏ nhu cầu mở nhiều cổng trên tường lửa hoặc bộ định tuyến.

Lợi ích & Hạn chế

Các lợi ích và hạn chế của việc sử dụng bảo mật truyền thông ở lớp truyền tải như sau:

Những lợi ích

Bảo mật lớp truyền tải là minh bạch cho các ứng dụng.

Máy chủ được xác thực.

Tiêu đề lớp ứng dụng bị ẩn.

Nó chi tiết hơn các cơ chế bảo mật ở lớp 3 (IPsec) vì nó hoạt động ở cấp độ kết nối truyền tải.

Hạn chế

Chỉ áp dụng cho các ứng dụng dựa trên TCP (không phải UDP).

Tiêu đề TCP / IP rõ ràng.

Thích hợp cho giao tiếp trực tiếp giữa máy khách và máy chủ. Không phục vụ cho các ứng dụng an toàn sử dụng chuỗi máy chủ (ví dụ: email)

SSL không cung cấp tính năng không từ chối vì xác thực máy khách là tùy chọn.

Nếu cần, xác thực máy khách cần phải được triển khai trên SSL.

Tóm lược

Một số lượng lớn các ứng dụng web đã xuất hiện trên Internet trong thập kỷ qua. Nhiều cổng thông tin Quản trị điện tử và Thương mại điện tử đã trực tuyến. Các ứng dụng này yêu cầu phiên giữa máy chủ và máy khách được bảo mật cung cấp tính bảo mật, xác thực và tính toàn vẹn của các phiên.

Một cách để giảm thiểu cuộc tấn công tiềm ẩn trong phiên của người dùng là sử dụng một giao thức truyền thông an toàn. Hai trong số các giao thức truyền thông như vậy, Lớp cổng bảo mật (SSL) và Bảo mật lớp truyền tải (TLS), được thảo luận trong chương này. Cả hai giao thức này đều hoạt động ở tầng Giao vận.

Một giao thức lớp truyền tải khác, Secure Shell (SSH), được thiết kế để thay thế TELNET, cung cấp các phương tiện an toàn cho cơ sở đăng nhập từ xa. Nó có khả năng cung cấp các dịch vụ khác nhau như Secure Command Shell và SFTP.

Việc làm của bảo mật lớp Giao thông có rất nhiều lợi ích. Tuy nhiên, giao thức bảo mật được thiết kế ở lớp này chỉ có thể được sử dụng với TCP. Chúng không cung cấp bảo mật cho giao tiếp được triển khai bằng UDP.