Drahtlose Sicherheit - Angriffe auf die Zugangskontrolle

Es ist kein Geheimnis, dass drahtlose Netzwerke viel anfälliger sind als ihre kabelgebundenen Entsprechungen. Zusätzlich zu den Protokollschwachstellen selbst ist es ein "drahtloses" gemeinsames Medium, das diese Art von Netzwerken für völlig neue Angriffsflächen öffnet. In den folgenden Unterkapiteln werde ich versuchen, viele Aspekte (oder vielmehr Bedrohungen) der drahtlosen Kommunikation vorzustellen, die von der böswilligen dritten Partei ausgenutzt werden können .

Zugriffskontrollangriffe

Beim Konzept der Zugriffskontrolle geht es darum, zu steuern, wer Zugriff auf das Netzwerk hat und wer nicht. Es verhindert , dass böswillige 3 rd Parteien (unberechtigte) aus zum Mobilfunknetz zugeordnet wird . Die Idee der Zugriffskontrolle ist einem Authentifizierungsprozess sehr ähnlich. Diese beiden Konzepte ergänzen sich jedoch. Die Authentifizierung basiert meistens auf einer Reihe von Anmeldeinformationen (Benutzername und Kennwort). Die Zugriffskontrolle kann darüber hinausgehen und andere Merkmale des Clientbenutzers oder des Geräts des Clientbenutzers überprüfen.

Der in drahtlosen Netzwerken verwendete sehr bekannte Zugriffskontrollmechanismus basiert auf der Whitelist für MAC-Adressen. Der AP speichert eine Liste autorisierter MAC-Adressen, die zum Zugriff auf das drahtlose Netzwerk berechtigt sind. Mit den heutzutage verfügbaren Tools ist dieser Sicherheitsmechanismus nicht sehr stark, da die MAC-Adresse (Hardwareadresse des Chipsatzes des drahtlosen Clients) sehr einfach gefälscht werden kann.

Die einzige Herausforderung besteht darin, herauszufinden, welche MAC-Adressen der AP zur Authentifizierung beim Netzwerk zulässt. Da es sich bei dem drahtlosen Medium jedoch um ein gemeinsam genutztes Medium handelt, kann jeder den durch die Luft fließenden Verkehr abhören und die MAC-Adressen in den Frames mit gültigem Datenverkehr anzeigen (sie sind im nicht verschlüsselten Header sichtbar).

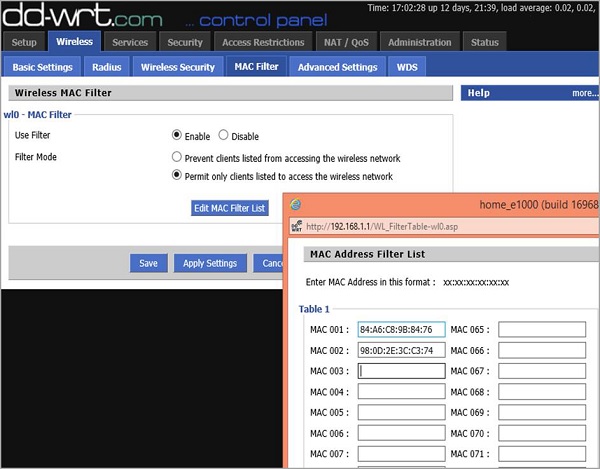

Wie Sie in der folgenden Abbildung sehen können, habe ich auf meinem Heimrouter zwei Geräte so eingestellt, dass sie mit dem AP kommunizieren können, indem die MAC-Adressen angegeben werden.

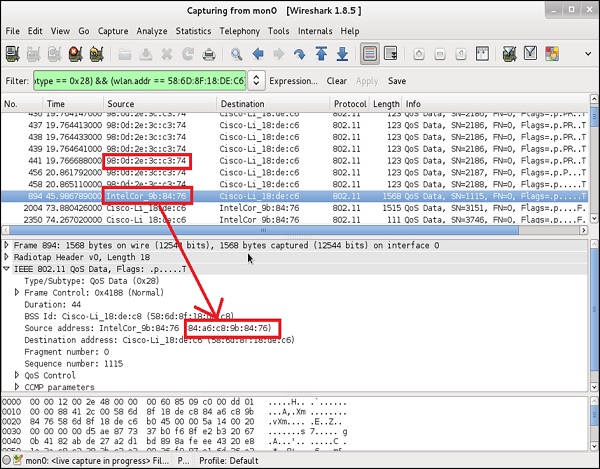

Dies sind die Informationen, die der Angreifer am Anfang nicht hat. Da das drahtlose Medium jedoch zum Schnüffeln "offen" ist, kann er Wireshark verwenden, um die Geräte abzuhören, die zu einem bestimmten Zeitpunkt verbunden sind und mit dem AP sprechen. Wenn Sie einen Wireshark starten, um über Funk zu schnüffeln, erhalten Sie höchstwahrscheinlich Hunderte von Paketen pro Sekunde. Daher ist es ratsam, in Wireshark effiziente Filterregeln zu verwenden. Der Filtertyp, den ich implementiert habe, ist -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

Der erste Teil dieses Filters sagt zu Wireshark, dass nur Datenpakete betrachtet werden sollen (keine Beacon-Frames oder andere Management-Frames). Es ist ein Subtyp0x28UND ("&&") eine der Parteien sollte mein AP sein (er hat eine MAC-Adresse von 58: 6D: 8F: 18: DE: C8 auf der Funkschnittstelle).

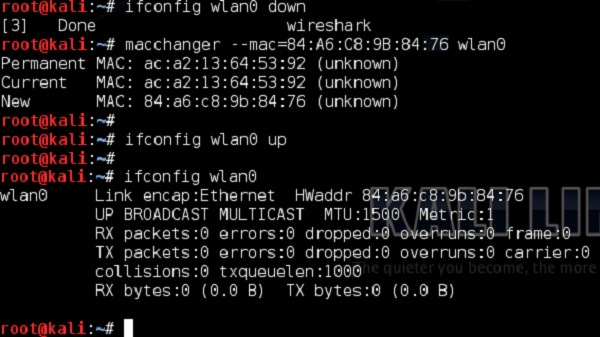

Sie können feststellen, dass es zwei Geräte gibt, die Datenpakete mit AP austauschen, die ich als Administrator zuvor speziell für die MAC-Filterung zugelassen habe. Wenn Sie diese beiden haben, müssen Sie als Angreifer nur die MAC-Adresse Ihrer WLAN-Karte lokal ändern. In diesem Beispiel werde ich ein Linux-basiertes Tool verwenden (aber es gibt unzählige andere für alle möglichen Betriebssysteme) -

Dies war ein einfacher Ansatz, um die MAC-Filter-basierte Zugriffskontrolle zu umgehen. Heutzutage sind die Methoden zur Durchführung der Zugriffskontrolle viel weiter fortgeschritten.

Spezielle Authentifizierungsserver können unterscheiden, ob es sich bei einem bestimmten Client um einen von HP hergestellten PC, ein IPhone von Apple (welche Art von IPhone) oder einen anderen drahtlosen Client handelt, indem sie nur untersuchen, wie drahtlose Frames eines bestimmten Clients aussehen, und diese vergleichen die Menge der "Baselines", die für bestimmte Anbieter bekannt sind. Dies ist jedoch in den Heimnetzwerken möglicherweise nicht der Fall. Diese Lösungen sind recht teuer und erfordern eine komplexere Infrastruktur, in die mehrere Servertypen integriert sind - höchstwahrscheinlich in einigen Unternehmensumgebungen.