Drahtlose Sicherheit - Verschlüsselung

Im Allgemeinen ist Verschlüsselung der Prozess der Umwandlung der Daten in eine Art von cyphertextDas wäre für jede dritte Partei, die die Informationen abfängt , nicht verständlich . Heutzutage verwenden wir jeden Tag Verschlüsselung, ohne es zu merken. Jedes Mal, wenn Sie auf Ihre Webbank oder Ihr Postfach zugreifen, meistens, wenn Sie sich bei einer beliebigen Webseite anmelden oder einen VPN-Tunnel zurück zu Ihrem Unternehmensnetzwerk erstellen.

Einige Informationen sind zu wertvoll, um nicht geschützt zu werden. Um die Informationen effizient zu schützen, müssen sie so verschlüsselt werden, dass ein Angreifer sie nicht entschlüsseln kann. Um ehrlich zu sein, gibt es kein vollständig sicheres Verschlüsselungsschema. Alle Algorithmen, die wir jeden Tag verwenden, sind möglicherweise fehlerhaft, aber wie hoch ist die Wahrscheinlichkeit, dass dies mit der aktuellen Technologie und Zeit geschieht?

Beispielsweise kann es ungefähr acht Jahre dauern, bis die Verschlüsselung "X" mit neuen superschnellen Computern unterbrochen ist. Ist dieses Risiko groß genug, um die Verwendung des Algorithmus "X" für die Verschlüsselung einzustellen? Ich bezweifle, dass die zu schützenden Informationen zu diesem Zeitpunkt möglicherweise veraltet sind.

Arten der drahtlosen Verschlüsselung

Um über die drahtlose Verschlüsselung zu sprechen, gibt es zwei Arten von Verschlüsselungsalgorithmen: Stream Cipher und Block Cipher.

Stream Cipher - Es konvertiert Klartext Stück für Stück in Chiffretext.

Block Cipher - Es arbeitet mit Datenblöcken fester Größe.

Die gängigsten Verschlüsselungsalgorithmen sind in der folgenden Tabelle aufgeführt:

| Verschlüsselungsalgorithmus | Art des Verschlüsselungsalgorithmus | Größe des Datenblocks |

|---|---|---|

| RC4 | Stream Chiffre | --- ---. |

| RC5 | Blockchiffre | 32/64/128 Bit |

| DES | Blockchiffre | 56 Bit |

| 3DES | Blockchiffre | 56 Bit |

| AES | Blockchiffre | 128 Bit |

Diejenigen, die Sie höchstwahrscheinlich (in irgendeiner Form) in den drahtlosen Netzwerken treffen werden, sind RC4 and AES.

WEP gegen WPA gegen WPA2

In der Welt der drahtlosen Netzwerke gibt es drei allgemein bekannte Sicherheitsstandards. Der größte Unterschied zwischen diesen drei ist das Sicherheitsmodell, das sie bereitstellen können.

| Sicherheitsstandard | Benutzer des Verschlüsselungsalgorithmus | Authentifizierungsmethoden | Möglichkeit, die Verschlüsselung zu unterbrechen |

|---|---|---|---|

| WEP | WEP (basierend auf RC4) | Pre-Shared Key (PSK) |

|

| WPA | TKIP (basierend auf RC4) | Pre-Shared Key (PSK) oder 802.1x | - Knacken des Passworts während des ersten 4-Wege-Handshakes (vorausgesetzt, es ist ein relativ kurzes Passwort <10 Zeichen) |

| WPA2 | CCMP (basierend auf AES) | Pre-Shared Key (PSK) oder 802.1x |

WEP war das erste drahtlose "sichere" Modell, das Authentifizierung und Verschlüsselung hinzufügen sollte. Es basiert aufRC4 algorithm and 24 bits of Initialization Vector (IV). Dies ist der größte Nachteil der Implementierung, der dazu führt, dass WEP innerhalb weniger Minuten mit den Tools, die jeder auf seinen PCs installiert haben kann, knackfähig ist.

Um die Sicherheit zu erhöhen, wurde WPA2 mit einem starken Verschlüsselungsmodell (AES) und einem sehr starken Authentifizierungsmodell basierend auf erfunden 802.1x (or PSK). WPA wurde nur als Staging-Mechanismus für einen reibungslosen Übergang zu WPA2 eingeführt. Viele drahtlose Karten unterstützten das neue AES (zu dieser Zeit) nicht, aber alle verwendeten esRC4 + TKIP. Daher basierte WPA mit wenigen Fortschritten auch auf diesem Mechanismus.

Schwache Initialisierungsvektoren (IV)

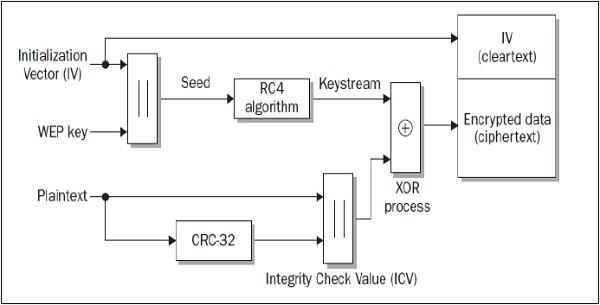

Der Initialisierungsvektor (IV) ist eine der Eingaben in den WEP-Verschlüsselungsalgorithmus. Der gesamte Mechanismus ist in der folgenden Abbildung dargestellt:

Wie man sehen kann, gibt es zwei Eingaben in den Algorithmus, von denen eine eine 24-Bit-lange IV ist (die auch im Klartext zum endgültigen Chiffretext hinzugefügt wird) und die andere ein WEP-Schlüssel ist. Wenn man versucht, dieses Sicherheitsmodell (WEP) zu knacken, muss man eine große Anzahl von drahtlosen Geräten sammelndata frames (große Anzahl von Frames, bis der Frame mit dem doppelten IV-Vektorwert gefunden wurde).

Angenommen, für WEP hat die IV 24 Bit. Dies bedeutet, dass es eine beliebige Zahl von zwei Frames (wenn Sie Glück haben) bis 2 24 + 1 sein kann (Sie sammeln jeden einzelnen möglichen IV-Wert, und dann muss der nächste Frame ein Duplikat sein). Aus der Erfahrung kann ich sagen, dass es in einem ziemlich überfüllten WLAN (ungefähr 3 Clients, die ständig den Datenverkehr senden) 5-10 Minuten dauert, um genügend Frames zu erhalten, die Verschlüsselung zu knacken und den PSK-Wert abzuleiten .

Diese Sicherheitsanfälligkeit ist nur in WEP vorhanden. Das WPA-Sicherheitsmodell verwendet TKIP, mit dem schwache IV behoben wurden, indem die Größe von 24 Bit auf 48 Bit erhöht und weitere Sicherheitsverbesserungen am Diagramm vorgenommen wurden. Diese Modifikationen machten den WPA-Algorithmus viel sicherer und anfälliger für diese Art von Rissbildung.