Keamanan Jaringan - Lapisan Tautan Data

Kita telah melihat bahwa pertumbuhan Internet yang cepat telah menimbulkan perhatian utama terhadap keamanan jaringan. Beberapa metode telah dikembangkan untuk memberikan keamanan dalam aplikasi, transportasi, atau lapisan jaringan jaringan.

Banyak organisasi menggabungkan langkah-langkah keamanan pada lapisan OSI yang lebih tinggi, dari lapisan aplikasi hingga ke lapisan IP. Namun, satu area yang umumnya tidak dijaga adalah pengerasan lapisan Data Link. Ini dapat membuka jaringan untuk berbagai serangan dan kompromi.

Pada bab ini, kita akan membahas masalah keamanan pada Data Link Layer dan metode untuk mengatasinya. Pembahasan kita akan difokuskan pada jaringan Ethernet.

Masalah Keamanan di Lapisan Data Link

Lapisan data link di jaringan Ethernet sangat rentan terhadap beberapa serangan. Serangan paling umum adalah -

Spoofing ARP

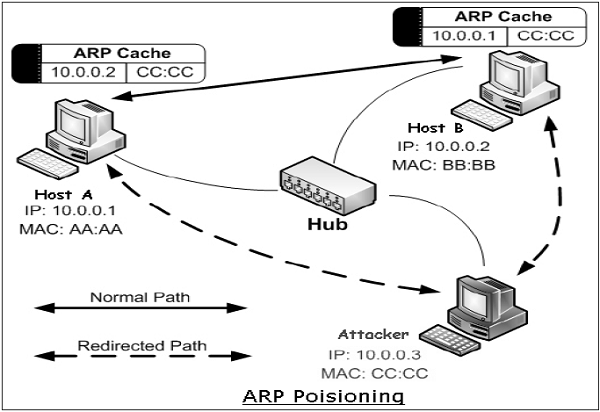

Address Resolution Protocol (ARP) adalah protokol yang digunakan untuk memetakan alamat IP ke alamat mesin fisik yang dapat dikenali di Ethernet lokal. Ketika mesin host perlu menemukan alamat Media Access Control (MAC) fisik untuk alamat IP, itu menyiarkan permintaan ARP. Host lain yang memiliki alamat IP mengirimkan pesan balasan ARP dengan alamat fisiknya.

Setiap mesin host di jaringan memiliki tabel, yang disebut 'cache ARP'. Tabel tersebut menyimpan alamat IP dan alamat MAC terkait dari host lain di jaringan.

Karena ARP adalah protokol tanpa negara, setiap kali host mendapatkan balasan ARP dari host lain, meskipun belum mengirim permintaan ARP, ia menerima entri ARP tersebut dan memperbarui cache ARP-nya. Proses memodifikasi cache ARP host target dengan entri palsu yang dikenal sebagai ARP poisoning atau ARP spoofing.

Spoofing ARP memungkinkan penyerang untuk menyamar sebagai host yang sah dan kemudian mencegat frame data di jaringan, memodifikasi atau menghentikannya. Seringkali serangan tersebut digunakan untuk meluncurkan serangan lain seperti man-in-the-middle, session hijacking, atau denial of service.

Banjir MAC

Setiap sakelar di Ethernet memiliki tabel Memori Beralamat Konten (CAM) yang menyimpan alamat MAC, nomor port sakelar, dan informasi lainnya. Tabel memiliki ukuran tetap. Dalam serangan MAC flooding, penyerang membanjiri switch dengan alamat MAC menggunakan paket ARP palsu hingga tabel CAM penuh.

Setelah CAM dibanjiri, sakelar masuk ke mode seperti hub dan mulai menyiarkan lalu lintas yang tidak memiliki entri CAM. Penyerang yang berada di jaringan yang sama, sekarang menerima semua frame yang ditujukan hanya untuk host tertentu.

Port Stealing

Sakelar Ethernet memiliki kemampuan untuk mempelajari dan mengikat alamat MAC ke port. Ketika sakelar menerima lalu lintas dari port dengan alamat sumber MAC, itu mengikat nomor port dan alamat MAC itu.

Serangan mencuri port memanfaatkan kemampuan sakelar ini. Penyerang membanjiri switch dengan frame ARP palsu dengan alamat MAC host target sebagai alamat sumber. Switch tertipu untuk percaya bahwa host target ada di port, di mana sebenarnya penyerang terhubung.

Sekarang semua frame data yang ditujukan untuk host yang ditargetkan dikirim ke port switch penyerang dan bukan ke host target. Dengan demikian, penyerang sekarang menerima semua frame yang sebenarnya hanya ditujukan untuk host target.

Serangan DHCP

Dynamic Host Configuration Protocol (DHCP) bukanlah protokol datalink tetapi solusi untuk serangan DHCP juga berguna untuk menggagalkan serangan Layer 2.

DHCP digunakan untuk mengalokasikan alamat IP secara dinamis ke komputer untuk jangka waktu tertentu. Dimungkinkan untuk menyerang server DHCP dengan menyebabkan penolakan layanan di jaringan atau dengan meniru server DHCP. Dalam serangan kelaparan DHCP, penyerang meminta semua alamat DHCP yang tersedia. Hal ini mengakibatkan penolakan layanan ke host yang sah di jaringan.

Dalam serangan spoofing DHCP, penyerang dapat menggunakan server DHCP nakal untuk memberikan alamat kepada klien. Di sini, penyerang dapat menyediakan gateway default rouge dengan tanggapan DHCP kepada mesin host. Frame data dari host sekarang dipandu ke rouge gateway di mana penyerang dapat mencegat semua paket dan membalas ke gateway yang sebenarnya atau menjatuhkannya.

Serangan Lainnya

Selain serangan populer di atas, ada serangan lain seperti penyiaran berbasis Layer 2, Denial of Service (DoS), kloning MAC.

Dalam serangan penyiaran, penyerang mengirimkan balasan ARP palsu ke host di jaringan. Balasan ARP ini mengatur alamat MAC dari gateway default ke alamat broadcast. Hal ini menyebabkan semua lalu lintas keluar disiarkan, memungkinkan sniffing oleh penyerang yang duduk di Ethernet yang sama. Jenis serangan ini juga mempengaruhi kapasitas jaringan.

Dalam serangan DoS berbasis Layer 2, penyerang memperbarui cache ARP host di jaringan dengan alamat MAC yang tidak ada. Alamat MAC dari setiap kartu antarmuka jaringan dalam jaringan seharusnya unik secara global. Namun, ini dapat dengan mudah diubah dengan mengaktifkan kloning MAC. Penyerang menonaktifkan host target melalui serangan DoS dan kemudian menggunakan alamat IP dan MAC dari host yang ditargetkan.

Penyerang menjalankan serangan untuk meluncurkan serangan tingkat yang lebih tinggi untuk membahayakan keamanan informasi yang berjalan di jaringan. Dia dapat mencegat semua bingkai dan dapat membaca data bingkai. Penyerang dapat bertindak sebagai man-in-middle dan mengubah data atau langsung melepaskan frame yang mengarah ke DoS. Dia dapat membajak sesi yang sedang berlangsung antara host target dan mesin lain, dan mengkomunikasikan informasi yang salah sama sekali.

Mengamankan LAN Ethernet

Kita telah membahas beberapa serangan yang dikenal luas di Lapisan Data Link di bagian sebelumnya. Beberapa metode telah dikembangkan untuk mengurangi jenis serangan ini. Beberapa metode penting adalah -

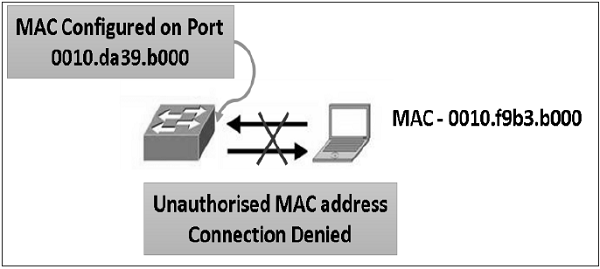

Keamanan Pelabuhan

Ini adalah fitur keamanan lapisan 2 yang tersedia pada sakelar Ethernet cerdas. Ini melibatkan pengikatan port fisik dari sakelar ke alamat MAC tertentu. Siapapun dapat mengakses jaringan yang tidak aman hanya dengan menghubungkan host ke salah satu port switch yang tersedia. Namun, keamanan port dapat mengamankan akses lapisan 2.

Secara default, keamanan port membatasi jumlah alamat MAC masuk menjadi satu. Namun, dimungkinkan untuk mengizinkan lebih dari satu host resmi untuk terhubung dari port tersebut melalui konfigurasi. Alamat MAC yang diizinkan per antarmuka dapat dikonfigurasi secara statis. Alternatif yang mudah adalah dengan mengaktifkan pembelajaran alamat MAC "lengket" di mana alamat MAC akan dipelajari secara dinamis oleh port switch sampai batas maksimum untuk port tercapai.

Untuk memastikan keamanan, reaksi terhadap perubahan alamat MAC yang ditentukan pada port atau alamat berlebih pada port dapat dikontrol dengan berbagai cara. Port dapat dikonfigurasi untuk mematikan atau memblokir alamat MAC yang melebihi batas yang ditentukan. Praktik terbaik yang disarankan adalah menutup port. Keamanan port mencegah MAC flooding dan serangan kloning.

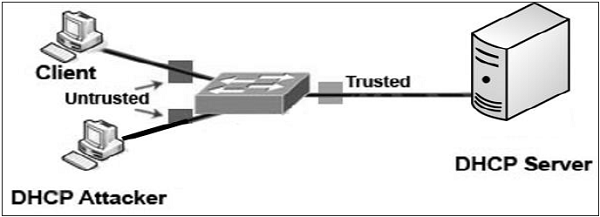

DHCP Mengintip

Kita telah melihat bahwa DHCP spoofing adalah serangan dimana penyerang mendengarkan permintaan DHCP dari host di jaringan dan menjawabnya dengan respon DHCP palsu sebelum respon DHCP resmi datang ke host.

Pengintaian DHCP dapat mencegah serangan semacam itu. Pengintaian DHCP adalah fitur sakelar. Sakelar dapat dikonfigurasi untuk menentukan port sakelar mana yang dapat merespons permintaan DHCP. Port switch diidentifikasi sebagai port tepercaya atau tidak tepercaya.

Hanya port yang terhubung ke server DHCP resmi yang dikonfigurasi sebagai "tepercaya", dan diizinkan untuk mengirim semua jenis pesan DHCP. Semua port lain di sakelar tidak tepercaya dan hanya dapat mengirim permintaan DHCP. Jika respons DHCP terlihat di port yang tidak tepercaya, port tersebut akan dimatikan.

Mencegah Spoofing ARP

Metode keamanan port dapat mencegah MAC flooding dan serangan kloning. Namun, ini tidak mencegah spoofing ARP. Keamanan port memvalidasi alamat sumber MAC di header bingkai, tetapi bingkai ARP berisi bidang sumber MAC tambahan dalam muatan data, dan host menggunakan bidang ini untuk mengisi cache ARP mereka. Beberapa metode untuk mencegah spoofing ARP tercantum sebagai berikut.

Static ARP- Salah satu tindakan yang disarankan adalah menggunakan entri ARP statis dalam tabel ARP host. Entri ARP statis adalah entri permanen dalam cache ARP. Namun, metode ini tidak praktis. Selain itu, ia tidak mengizinkan penggunaan beberapa Dynamic Host Configuration Protocol (DHCP) karena IP statis perlu digunakan untuk semua host di jaringan lapisan 2.

Intrusion Detection System- Metode pertahanannya adalah dengan memanfaatkan Intrusion Detection System (IDS) yang dikonfigurasi untuk mendeteksi lalu lintas ARP dalam jumlah tinggi. Namun, IDS cenderung melaporkan positif palsu.

Dynamic ARP Inspection- Metode pencegahan spoofing ARP ini mirip dengan pengintaian DHCP. Ini menggunakan port tepercaya dan tidak tepercaya. Balasan ARP diizinkan masuk ke antarmuka sakelar hanya di port tepercaya. Jika balasan ARP datang ke sakelar pada port yang tidak tepercaya, konten paket balasan ARP dibandingkan dengan tabel pengikatan DHCP untuk memverifikasi akurasinya. Jika balasan ARP tidak valid, balasan ARP akan dihapus, dan port dinonaktifkan.

Mengamankan Spanning Tree Protocol

Spanning Tree Protocol (STP) adalah protokol manajemen tautan lapisan 2. Tujuan utama STP adalah untuk memastikan bahwa tidak ada loop aliran data ketika jaringan memiliki jalur yang berlebihan. Umumnya, jalur redundan dibangun untuk memberikan keandalan pada jaringan. Tetapi mereka dapat membentuk loop mematikan yang dapat menyebabkan serangan DoS di jaringan.

Spanning Tree Protocol

Untuk menyediakan redundansi jalur yang diinginkan, serta untuk menghindari kondisi loop, STP mendefinisikan pohon yang mencakup semua sakelar dalam jaringan. STP memaksa tautan data redundan tertentu ke dalam status diblokir dan mempertahankan tautan lain dalam status penerusan.

Jika tautan dalam status penerusan rusak, STP mengkonfigurasi ulang jaringan dan mendefinisikan ulang jalur data dengan mengaktifkan jalur siaga yang sesuai. STP berjalan di jembatan dan sakelar yang ditempatkan di jaringan. Semua sakelar bertukar informasi untuk pemilihan sakelar root dan untuk konfigurasi jaringan selanjutnya. Bridge Protocol Data Units (BPDU) membawa informasi ini. Melalui pertukaran BPDU, semua sakelar di jaringan memilih jembatan akar / sakelar yang menjadi titik fokus dalam jaringan dan mengontrol tautan yang diblokir dan diteruskan.

Serangan di STP

Mengambil Alih Jembatan Akar. Ini adalah salah satu jenis serangan yang paling mengganggu di lapisan 2. Secara default, sakelar LAN mengambil BPDU yang dikirim dari sakelar tetangga pada nilai nominal. Kebetulan, STP dapat dipercaya, tanpa kewarganegaraan, dan tidak menyediakan mekanisme otentikasi suara apa pun.

Setelah berada dalam mode serangan root, saklar penyerang mengirimkan BPDU setiap 2 detik dengan prioritas yang sama dengan jembatan akar saat ini, tetapi dengan alamat MAC yang sedikit lebih rendah secara numerik, yang memastikan kemenangannya dalam proses pemilihan jembatan akar. Sakelar penyerang dapat meluncurkan serangan DoS baik dengan tidak mengenali sakelar lain yang menyebabkan banjir BPDU atau dengan mengalihkan sakelar ke proses BPDUS yang berlebihan dengan mengklaim sebagai root pada satu waktu dan menarik kembali secara berurutan.

DoS menggunakan Banjir Konfigurasi BPDU. Sakelar penyerang tidak mencoba untuk mengambil alih sebagai root. Sebaliknya, ini menghasilkan sejumlah besar BPDU per detik yang mengarah ke penggunaan CPU yang sangat tinggi pada sakelar.

Mencegah Serangan pada STP

Untungnya, tindakan balasan terhadap serangan pengambilalihan root sederhana dan mudah. Dua fitur membantu dalam mengalahkan serangan pengambilalihan root.

Root Guard- Penjaga root membatasi port sakelar tempat jembatan akar dapat dinegosiasikan. Jika port 'root-guard-enabled' menerima BPDU yang lebih unggul daripada yang dikirim oleh jembatan root saat ini, maka port tersebut akan dipindahkan ke status root-inconsistent, dan tidak ada lalu lintas data yang diteruskan melalui port tersebut. Penjaga root paling baik digunakan untuk port yang terhubung ke sakelar yang tidak diharapkan untuk mengambil alih sebagai jembatan root.

BPDU-Guard- Penjaga BPDU digunakan untuk melindungi jaringan dari masalah yang mungkin disebabkan oleh penerimaan BPDU pada port akses. Ini adalah port yang seharusnya tidak menerimanya. Penjaga BPDU paling baik digunakan untuk port yang menghadap pengguna untuk mencegah penyisipan sakelar jahat oleh penyerang.

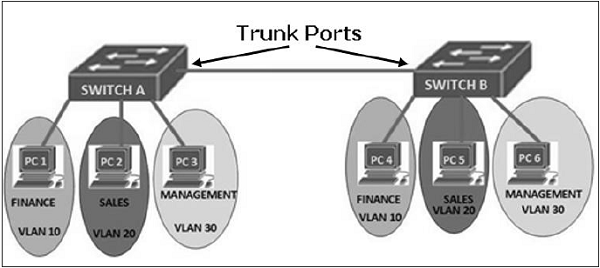

Mengamankan LAN Virtual

Di jaringan lokal, Virtual Local Area Network (VLAN) terkadang dikonfigurasi sebagai ukuran keamanan untuk membatasi jumlah host yang rentan terhadap serangan lapisan 2. VLAN membuat batas jaringan, yang tidak dapat dilintasi oleh lalu lintas siaran (ARP, DHCP).

Jaringan Area Lokal Virtual

Jaringan yang menggunakan sakelar yang mendukung kapabilitas VLAN dapat dikonfigurasi untuk menentukan beberapa VLAN melalui infrastruktur LAN fisik tunggal.

Bentuk umum VLAN adalah VLAN berbasis port. Dalam struktur VLAN ini, port switch dikelompokkan ke dalam VLAN menggunakan software manajemen switch. Jadi satu sakelar fisik dapat bertindak sebagai beberapa sakelar virtual.

Penggunaan VLAN menyediakan isolasi lalu lintas. Ini membagi jaringan lapisan 2 siaran besar menjadi jaringan lapisan 2 logis yang lebih kecil dan dengan demikian mengurangi cakupan serangan seperti ARP / DHCP Spoofing. Frame data dari satu VLAN dapat berpindah dari / ke dalam port yang hanya dimiliki oleh VLAN yang sama. Penerusan frame antara dua VLAN dilakukan melalui perutean.

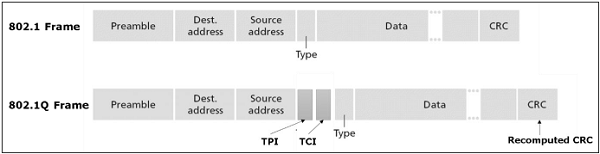

VLAN umumnya menjangkau banyak sakelar seperti yang ditunjukkan pada diagram di atas. Link antara port trunk membawa frame dari semua VLAN yang ditentukan melalui beberapa switch fisik. Oleh karena itu, frame VLAN yang diteruskan antar switch tidak dapat berupa frame format Ethernet IEEE 802.1 sederhana. Karena, frame ini bergerak pada tautan fisik yang sama, mereka sekarang perlu membawa informasi ID VLAN. Protokol IEEE 802.1Q menambahkan / menghapus field header tambahan ke frame Ethernet biasa yang diteruskan antara port trunk.

Jika bidang yang mengikuti dua bidang alamat IP adalah 0x8100 (> 1500), bingkai diidentifikasi sebagai bingkai 802.1Q. Nilai dari Tag Protocol Identifier (TPI) 2-byte adalah 81-00. Bidang TCI terdiri dari informasi prioritas 3-bit, indikator yang memenuhi syarat Drop 1-bit (DEI), dan ID VLAN 12-bit. Bidang prioritas 3-bit dan bidang DEI ini tidak relevan dengan VLAN. Bit prioritas digunakan untuk penyediaan Quality of Service.

Jika sebuah frame bukan milik VLAN apa pun, ada ID VLAN default yang dianggap terkait dengan frame tersebut.

Serangan terhadap VLAN & Tindakan Pencegahan

Dalam serangan hopping VLAN, penyerang pada satu VLAN dapat memperoleh akses ke lalu lintas di VLAN lain yang biasanya tidak dapat diakses. Ini akan melewati perangkat lapisan 3 (router) saat berkomunikasi dari satu VLAN ke yang lain, sehingga mengalahkan tujuan pembuatan VLAN.

VLAN hopping dapat dilakukan dengan dua metode; beralih spoofing dan penandaan ganda.

Ganti Spoofing

Hal ini dapat terjadi ketika port switch, tempat penyerang terhubung, dalam mode 'trunking' atau mode 'auto-negotiation'. Penyerang bertindak sebagai sakelar dan menambahkan header enkapsulasi 802.1Q dengan tag VLAN untuk VLAN jarak jauh target ke frame keluarnya. Sakelar penerima menafsirkan bingkai-bingkai itu sebagai bersumber dari sakelar 802.1Q lain, dan meneruskan bingkai ke VLAN target.

Dua tindakan pencegahan terhadap serangan spoofing sakelar adalah menyetel port tepi ke mode akses statis dan menonaktifkan negosiasi otomatis pada semua port.

Pemberian Tag Ganda

Dalam serangan ini, penyerang yang terhubung ke port VLAN asli dari sakelar menambahkan dua tag VLAN di header bingkai. Tag pertama adalah VLAN asli dan tag kedua untuk VLAN target. Ketika sakelar pertama menerima frame penyerang, itu menghapus tag pertama karena bingkai VLAN asli diteruskan tanpa tag pada port trunk.

Karena tag kedua tidak pernah dihapus oleh sakelar pertama, sakelar penerima mengidentifikasi tag yang tersisa sebagai tujuan VLAN dan meneruskan frame ke host target di VLAN itu. Serangan penandaan ganda mengeksploitasi konsep VLAN asli. Karena VLAN 1 adalah VLAN default untuk port akses dan VLAN asli default pada trunk, ini merupakan sasaran empuk.

Langkah pencegahan pertama adalah menghapus semua port akses dari VLAN 1 default karena port penyerang harus cocok dengan VLAN asli switch. Langkah pencegahan kedua adalah menetapkan VLAN asli pada semua batang sakelar ke beberapa VLAN yang tidak digunakan, katakanlah VLAN id 999. Dan terakhir, semua sakelar dikonfigurasi untuk melakukan penandaan eksplisit dari bingkai VLAN asli pada porta trunk.

Mengamankan LAN Nirkabel

Jaringan area lokal nirkabel adalah jaringan node nirkabel dalam area geografis terbatas, seperti gedung kantor atau kampus sekolah. Node mampu melakukan komunikasi radio.

LAN nirkabel

LAN nirkabel biasanya diimplementasikan sebagai perpanjangan dari LAN kabel yang ada untuk menyediakan akses jaringan dengan mobilitas perangkat. Teknologi LAN nirkabel yang paling banyak diterapkan didasarkan pada standar IEEE 802.11 dan amandemennya.

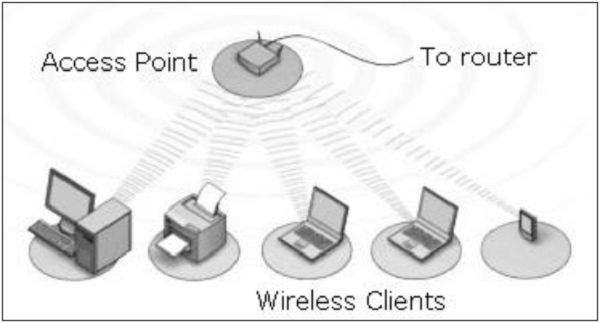

Dua komponen utama dalam LAN nirkabel adalah -

Access Points (APs)- Ini adalah stasiun basis untuk jaringan nirkabel. Mereka mengirimkan dan menerima frekuensi radio untuk berkomunikasi dengan klien nirkabel.

Wireless Clients- Ini adalah perangkat komputasi yang dilengkapi dengan Kartu Antarmuka Jaringan Nirkabel (WNIC). Laptop, Telepon IP, PDA adalah contoh umum klien nirkabel.

Banyak organisasi telah menerapkan LAN nirkabel. Jaringan ini tumbuh secara fenomenal. Oleh karena itu, penting untuk memahami ancaman dalam LAN nirkabel dan mempelajari tindakan pencegahan umum untuk memastikan keamanan jaringan.

Serangan di LAN Nirkabel

Serangan khas yang dilakukan pada LAN Nirkabel adalah -

Eavesdropping - Penyerang secara pasif memantau jaringan nirkabel untuk data, termasuk kredensial otentikasi.

Masquerading - Penyerang menyamar sebagai pengguna yang sah dan mendapatkan akses dan hak istimewa pada jaringan nirkabel.

Traffic Analysis - Penyerang memantau transmisi melalui jaringan nirkabel untuk mengidentifikasi pola komunikasi dan partisipan.

Denial of Service - Penyerang mencegah atau membatasi penggunaan normal atau pengelolaan LAN nirkabel atau perangkat jaringan.

Message Modification/Replay - Penyerang mengubah atau membalas pesan sah yang dikirim melalui jaringan nirkabel dengan menghapus, menambah, mengubah, atau menyusun ulang pesan itu.

Tindakan Keamanan di LAN Nirkabel

Tindakan keamanan menyediakan sarana untuk mengalahkan serangan dan mengelola risiko pada jaringan. Ini adalah manajemen jaringan, operasi, dan tindakan teknis. Di bawah ini kami menjelaskan langkah-langkah teknis yang diadopsi untuk memastikan kerahasiaan, ketersediaan, dan integritas data yang dikirimkan melalui LAN nirkabel.

Di LAN nirkabel, semua AP harus dikonfigurasi untuk memberikan keamanan melalui enkripsi dan otentikasi klien. Jenis skema yang digunakan dalam LAN Nirkabel untuk memberikan keamanan adalah sebagai berikut -

Wired Equivalent Privacy (WEP)

Ini adalah algoritma enkripsi yang dibangun ke dalam standar 802.11 untuk mengamankan jaringan nirkabel. Enkripsi WEP menggunakan stream cipher RC4 (Rivest Cipher 4) dengan kunci 40-bit / 104-bit dan vektor inisialisasi 24-bit. Itu juga dapat menyediakan otentikasi titik akhir.

Namun, ini adalah mekanisme keamanan enkripsi terlemah, karena sejumlah kelemahan telah ditemukan dalam enkripsi WEP. WEP juga tidak memiliki protokol otentikasi. Karenanya, menggunakan WEP sangat tidak disarankan.

Protokol 802.11i

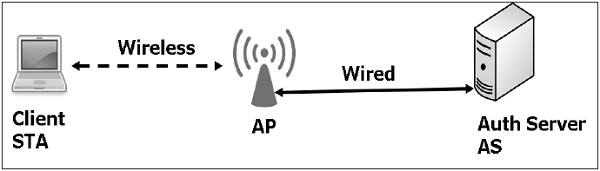

Dalam protokol ini berbagai bentuk enkripsi yang lebih kuat dimungkinkan. Ini telah dikembangkan untuk menggantikan skema WEP yang lemah. Ini menyediakan mekanisme distribusi kunci. Ini mendukung satu kunci per stasiun, dan tidak menggunakan kunci yang sama untuk semua. Ini menggunakan server otentikasi yang terpisah dari jalur akses.

IEEE802.11i mengamanatkan penggunaan protokol bernama Counter mode with CBC-MAC Protocol (CCMP). CCMP memberikan kerahasiaan dan integritas data yang ditransfer dan keaslian pengirim. Ini didasarkan pada blok cipher Advanced Encryption Standard (AES).

Protokol IEEE802.11i memiliki empat fase operasi.

STA dan AP berkomunikasi dan menemukan kemampuan keamanan bersama seperti algoritme yang didukung.

STA dan AS saling mengotentikasi dan bersama-sama menghasilkan Master Key (MK). AP bertindak sebagai "melewati".

STA mendapatkan Pairwise Master Key (PMK). AS mendapatkan PMK yang sama dan dikirim ke AP.

STA, AP menggunakan PMK untuk mendapatkan Kunci Sementara (TK) yang akan digunakan untuk enkripsi pesan dan integritas data.

Standar Lainnya

Wi-Fi Protected Access(WPA) - Protokol ini menerapkan sebagian besar standar IEEE 802.11i. Itu ada sebelum IEEE 802.11i dan menggunakan algoritma RC4 untuk enkripsi. Ini memiliki dua mode operasi. Dalam mode 'Perusahaan', WPA menggunakan protokol otentikasi 802.1x untuk berkomunikasi dengan server otentikasi, dan karenanya kunci pra-master (PMK) khusus untuk stasiun klien. Dalam mode 'Personal', ia tidak menggunakan 802.1x, PMK diganti dengan kunci yang dibagikan sebelumnya, seperti yang digunakan untuk lingkungan LAN nirkabel Small Office Home Office (SOHO).

WPA juga menyertakan pemeriksaan integritas pesan suara yang menggantikan Cyclic Redundancy Check (CRC) yang digunakan oleh standar WEP.

WPA2- WPA2 menggantikan WPA. WPA2 mengimplementasikan semua elemen wajib dari skema IEEE 802.11i. Secara khusus, ini termasuk dukungan wajib untuk CCMP, mode enkripsi berbasis AES dengan keamanan yang kuat. Dengan demikian, sejauh menyangkut serangan, WPA2 / IEEE802.11i memberikan solusi yang memadai untuk bertahan dari kelemahan WEP, serangan man-in-the-middle, pemalsuan paket pemalsuan, dan serangan replay. Namun, serangan DoS tidak ditangani dengan benar dan tidak ada protokol yang solid untuk menghentikan serangan tersebut pada dasarnya karena serangan tersebut menargetkan lapisan fisik seperti mengganggu pita frekuensi.

Ringkasan

Dalam bab ini, kami membahas teknik serangan dan mitigasi dengan asumsi jaringan Ethernet aktif yang menjalankan IP. Jika jaringan Anda tidak menggunakan Ethernet sebagai protokol lapisan 2, beberapa serangan ini mungkin tidak berlaku, tetapi kemungkinan jaringan tersebut rentan terhadap berbagai jenis serangan.

Keamanan hanya sekuat tautan terlemah. Dalam hal jaringan, lapisan 2 bisa menjadi tautan yang sangat lemah. Tindakan keamanan lapisan 2 yang disebutkan dalam bab ini sangat membantu dalam melindungi jaringan dari berbagai jenis serangan.