Keamanan Jaringan - Panduan Cepat

Di era modern ini, organisasi sangat bergantung pada jaringan komputer untuk berbagi informasi ke seluruh organisasi secara efisien dan produktif. Jaringan komputer organisasi sekarang menjadi besar dan ada di mana-mana. Dengan asumsi bahwa setiap anggota staf memiliki stasiun kerja khusus, perusahaan skala besar akan memiliki beberapa ribu stasiun kerja dan banyak server di jaringan.

Kemungkinan workstation ini mungkin tidak dikelola secara terpusat, juga tidak memiliki perlindungan perimeter. Mereka mungkin memiliki berbagai sistem operasi, perangkat keras, perangkat lunak, dan protokol, dengan tingkat kesadaran dunia maya yang berbeda di antara pengguna. Sekarang bayangkan, ribuan workstation di jaringan perusahaan ini terhubung langsung ke Internet. Jaringan tidak aman semacam ini menjadi target serangan yang menyimpan informasi berharga dan menampilkan kerentanan.

Dalam bab ini, kami menjelaskan kerentanan utama jaringan dan pentingnya keamanan jaringan. Dalam bab-bab selanjutnya, kita akan membahas metode untuk mencapai hal yang sama.

Jaringan Fisik

Jaringan didefinisikan sebagai dua atau lebih perangkat komputasi yang terhubung bersama untuk berbagi sumber daya secara efisien. Selanjutnya, menghubungkan dua atau lebih jaringan bersama-sama dikenal sebagaiinternetworking. Jadi, Internet hanyalah sebuah internetwork - kumpulan jaringan yang saling berhubungan.

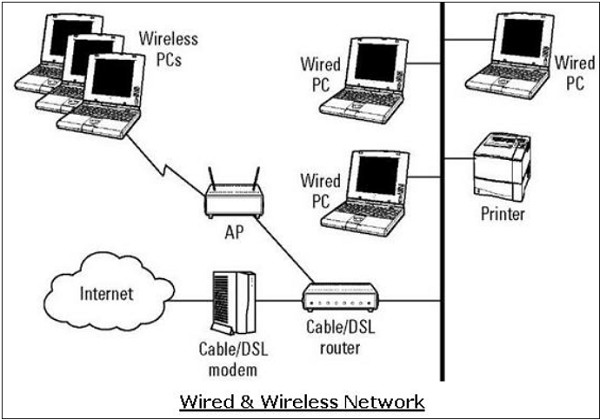

Untuk menyiapkan jaringan internalnya, organisasi memiliki berbagai opsi. Ini dapat menggunakan jaringan kabel atau jaringan nirkabel untuk menghubungkan semua workstation. Saat ini, sebagian besar organisasi menggunakan kombinasi jaringan kabel dan nirkabel.

Jaringan Berkabel & Nirkabel

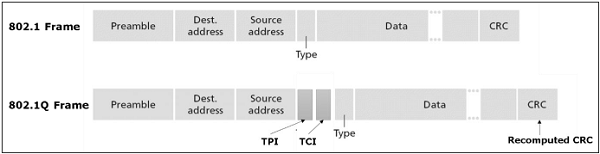

Dalam jaringan kabel, perangkat terhubung satu sama lain menggunakan kabel. Biasanya, jaringan kabel didasarkan pada protokol Ethernet di mana perangkat dihubungkan menggunakan kabel Unshielded Twisted Pair (UTP) ke sakelar yang berbeda. Sakelar ini selanjutnya terhubung ke router jaringan untuk mengakses Internet.

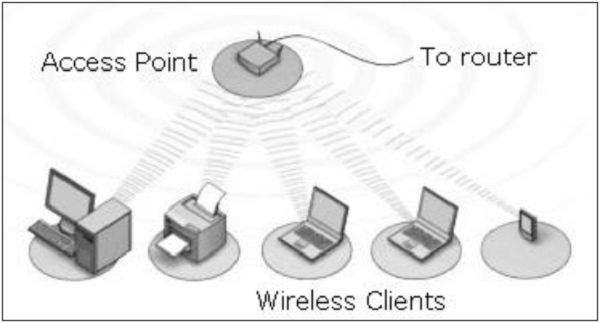

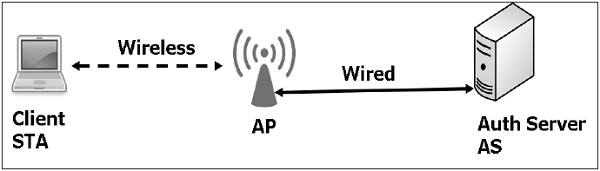

Dalam jaringan nirkabel, perangkat terhubung ke titik akses melalui transmisi radio. Titik akses selanjutnya dihubungkan melalui kabel ke sakelar / router untuk akses jaringan eksternal.

Jaringan nirkabel telah mendapatkan popularitas karena mobilitas yang ditawarkan oleh mereka. Perangkat seluler tidak perlu terikat ke kabel dan dapat berkeliaran dengan bebas dalam jangkauan jaringan nirkabel. Ini memastikan berbagi informasi yang efisien dan meningkatkan produktivitas.

Kerentanan & Serangan

Kerentanan umum yang ada di jaringan kabel dan nirkabel adalah "akses tidak sah" ke jaringan. Penyerang dapat menghubungkan perangkatnya ke jaringan melalui hub / port switch yang tidak aman. Dalam hal ini, jaringan nirkabel dianggap kurang aman dibandingkan jaringan kabel, karena jaringan nirkabel dapat dengan mudah diakses tanpa adanya koneksi fisik.

Setelah mengakses, penyerang dapat memanfaatkan kerentanan ini untuk meluncurkan serangan seperti -

Mengendus data paket untuk mencuri informasi berharga.

Denial of service untuk pengguna yang sah di jaringan dengan membanjiri media jaringan dengan paket palsu.

Memalsukan identitas fisik (MAC) dari host yang sah dan kemudian mencuri data atau selanjutnya meluncurkan serangan 'man-in-the-middle'.

Protokol Jaringan

Protokol Jaringan adalah seperangkat aturan yang mengatur komunikasi antar perangkat yang terhubung pada jaringan. Ini mencakup mekanisme untuk membuat koneksi, serta aturan pemformatan untuk pengemasan data untuk pesan yang dikirim dan diterima.

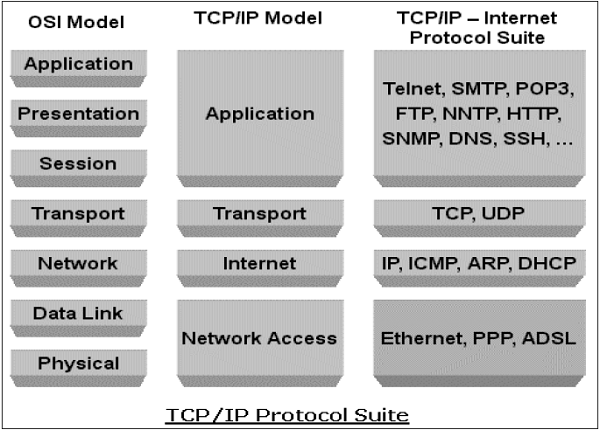

Beberapa protokol jaringan komputer telah dikembangkan masing-masing dirancang untuk tujuan tertentu. Protokol yang populer dan banyak digunakan adalah TCP / IP dengan protokol tingkat yang lebih tinggi dan lebih rendah yang terkait.

Protokol TCP / IP

Transmission Control Protocol (TCP) dan Internet Protocol(IP) adalah dua protokol jaringan komputer yang berbeda yang sebagian besar digunakan bersama. Karena popularitas dan adopsi yang luas, mereka dibangun di semua sistem operasi perangkat jaringan.

IP sesuai dengan lapisan Jaringan (Lapisan 3) sedangkan TCP sesuai dengan lapisan Transport (Lapisan 4) di OSI. TCP / IP berlaku untuk komunikasi jaringan di mana pengangkutan TCP digunakan untuk mengirimkan data melalui jaringan IP.

Protokol TCP / IP umumnya digunakan dengan protokol lain seperti HTTP, FTP, SSH pada lapisan aplikasi dan Ethernet pada tautan data / lapisan fisik.

TCP / IP protocol suite dibuat pada tahun 1980 sebagai solusi internetworking dengan sedikit perhatian pada aspek keamanan.

Ini dikembangkan untuk komunikasi di jaringan tepercaya terbatas. Namun, selama beberapa waktu, protokol ini menjadi standar de-facto untuk komunikasi Internet yang tidak aman.

Beberapa kerentanan keamanan umum dari setelan protokol TCP / IP adalah -

HTTP adalah protokol lapisan aplikasi dalam rangkaian TCP / IP yang digunakan untuk mentransfer file yang membentuk halaman web dari server web. Transfer ini dilakukan dalam teks biasa dan penyusup dapat dengan mudah membaca paket data yang dipertukarkan antara server dan klien.

Kerentanan HTTP lainnya adalah otentikasi yang lemah antara klien dan server web selama inisialisasi sesi. Kerentanan ini dapat menyebabkan serangan pembajakan sesi di mana penyerang mencuri sesi HTTP dari pengguna yang sah.

Kerentanan protokol TCP adalah jabat tangan tiga arah untuk pembuatan koneksi. Seorang penyerang dapat meluncurkan serangan penolakan layanan "SYN-flooding" untuk mengeksploitasi kerentanan ini. Dia membuat banyak sesi setengah terbuka dengan tidak menyelesaikan jabat tangan. Hal ini menyebabkan server kelebihan beban dan akhirnya macet.

Lapisan IP rentan terhadap banyak kerentanan. Melalui modifikasi header protokol IP, penyerang dapat meluncurkan serangan spoofing IP.

Terlepas dari yang disebutkan di atas, banyak kerentanan keamanan lain yang ada dalam keluarga Protokol TCP / IP dalam desain juga dalam implementasinya.

Kebetulan, dalam komunikasi jaringan berbasis TCP / IP, jika satu lapisan diretas, lapisan lainnya tidak menyadari peretasan tersebut dan seluruh komunikasi akan terganggu. Oleh karena itu, ada kebutuhan untuk menerapkan kontrol keamanan di setiap lapisan untuk memastikan keamanan yang sangat mudah.

Protokol DNS

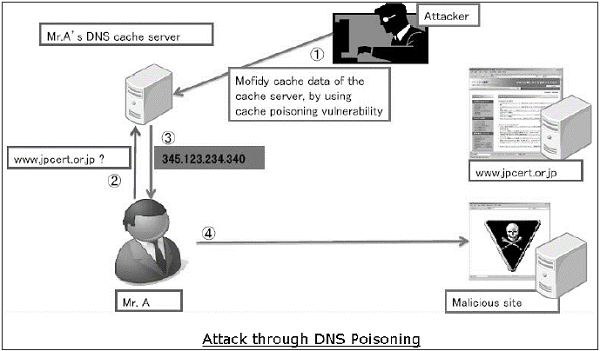

Domain Name System(DNS) digunakan untuk menyelesaikan nama domain host ke alamat IP. Pengguna jaringan bergantung pada fungsionalitas DNS terutama selama menjelajah Internet dengan mengetikkan URL di browser web.

Dalam serangan terhadap DNS, tujuan penyerang adalah mengubah catatan DNS yang sah sehingga diselesaikan ke alamat IP yang salah. Itu dapat mengarahkan semua lalu lintas untuk IP itu ke komputer yang salah. Seorang penyerang dapat mengeksploitasi kerentanan protokol DNS atau membahayakan server DNS untuk mewujudkan serangan.

DNS cache poisoningadalah serangan yang mengeksploitasi kerentanan yang ditemukan dalam protokol DNS. Penyerang dapat meracuni cache dengan memalsukan respons ke kueri DNS rekursif yang dikirim oleh resolver ke server otoritatif. Setelah cache DNS resolver diracuni, host akan diarahkan ke situs web berbahaya dan dapat membahayakan informasi kredensial melalui komunikasi ke situs ini.

Protokol ICMP

Internet Control Management Protocol(ICMP) adalah protokol manajemen jaringan dasar dari jaringan TCP / IP. Ini digunakan untuk mengirim pesan kesalahan dan mengontrol status perangkat jaringan.

ICMP merupakan bagian integral dari implementasi jaringan IP dan dengan demikian hadir dalam pengaturan jaringan. ICMP memiliki kerentanannya sendiri dan dapat disalahgunakan untuk melancarkan serangan terhadap jaringan.

Serangan umum yang dapat terjadi pada jaringan karena kerentanan ICMP adalah -

ICMP memungkinkan penyerang untuk melakukan pengintaian jaringan untuk menentukan topologi jaringan dan jalur ke dalam jaringan. Sapuan ICMP melibatkan menemukan semua alamat IP host yang hidup di seluruh jaringan target.

Rute pelacakan adalah utilitas ICMP populer yang digunakan untuk memetakan jaringan target dengan menjelaskan jalur secara real-time dari klien ke host jarak jauh.

Seorang penyerang dapat meluncurkan serangan penolakan layanan menggunakan kerentanan ICMP. Serangan ini melibatkan pengiriman paket ping IPMP yang melebihi 65.535 byte ke perangkat target. Komputer target gagal menangani paket ini dengan benar dan dapat menyebabkan sistem operasi rusak.

Protokol lain seperti ARP, DHCP, SMTP, dll. Juga memiliki kerentanan yang dapat dimanfaatkan oleh penyerang untuk mengganggu keamanan jaringan. Kami akan membahas beberapa kerentanan ini di bab selanjutnya.

Perhatian paling sedikit untuk aspek keamanan selama desain dan implementasi protokol telah berubah menjadi penyebab utama ancaman terhadap keamanan jaringan.

Tujuan Keamanan Jaringan

Seperti yang dibahas di bagian sebelumnya, terdapat sejumlah besar kerentanan di jaringan. Dengan demikian, selama transmisi, data sangat rentan terhadap serangan. Seorang penyerang dapat menargetkan saluran komunikasi, memperoleh data, dan membaca pesan yang sama atau memasukkan kembali pesan palsu untuk mencapai tujuan jahatnya.

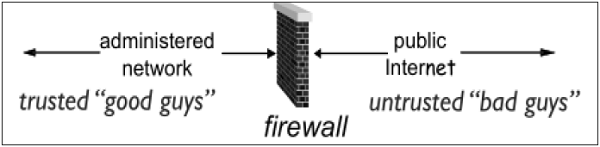

Keamanan jaringan tidak hanya memperhatikan keamanan komputer di setiap ujung rantai komunikasi; namun, ini bertujuan untuk memastikan bahwa seluruh jaringan aman.

Keamanan jaringan memerlukan perlindungan kegunaan, keandalan, integritas, dan keamanan jaringan dan data. Keamanan jaringan yang efektif mengalahkan berbagai ancaman yang masuk atau menyebar di jaringan.

Tujuan utama keamanan jaringan adalah Kerahasiaan, Integritas, dan Ketersediaan. Ketiga pilar Keamanan Jaringan ini sering direpresentasikan sebagaiCIA triangle.

Confidentiality- Fungsi kerahasiaan adalah untuk melindungi data bisnis yang berharga dari orang yang tidak berwenang. Bagian kerahasiaan dari keamanan jaringan memastikan bahwa data hanya tersedia untuk orang yang dituju dan berwenang.

Integrity- Sasaran ini berarti memelihara dan menjamin keakuratan dan konsistensi data. Fungsi integritas adalah untuk memastikan bahwa data tersebut dapat diandalkan dan tidak diubah oleh orang yang tidak berkepentingan.

Availability - Fungsi ketersediaan dalam Keamanan Jaringan adalah untuk memastikan bahwa data, sumber daya / layanan jaringan terus tersedia untuk pengguna yang sah, kapan pun mereka membutuhkannya.

Mencapai Keamanan Jaringan

Memastikan keamanan jaringan mungkin tampak sangat sederhana. Tujuan yang ingin dicapai tampaknya langsung. Namun pada kenyataannya, mekanisme yang digunakan untuk mencapai tujuan ini sangat kompleks, dan memahaminya melibatkan penalaran yang masuk akal.

International Telecommunication Union(ITU), dalam rekomendasinya pada arsitektur keamanan X.800, telah menetapkan mekanisme tertentu untuk menghadirkan standardisasi dalam metode untuk mencapai keamanan jaringan. Beberapa dari mekanisme ini adalah -

En-cipherment- Mekanisme ini menyediakan layanan kerahasiaan data dengan mengubah data menjadi bentuk yang tidak dapat dibaca oleh pihak yang tidak berkepentingan. Mekanisme ini menggunakan algoritma enkripsi-dekripsi dengan kunci rahasia.

Digital signatures- Mekanisme ini adalah persamaan elektronik dari tanda tangan biasa dalam data elektronik. Ini memberikan keaslian data.

Access control- Mekanisme ini digunakan untuk menyediakan layanan kontrol akses. Mekanisme ini dapat menggunakan identifikasi dan otentikasi entitas untuk menentukan dan menegakkan hak akses entitas.

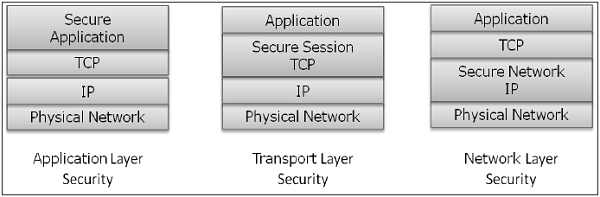

Setelah mengembangkan dan mengidentifikasi berbagai mekanisme keamanan untuk mencapai keamanan jaringan, penting untuk memutuskan di mana akan menerapkannya; baik secara fisik (di lokasi apa) dan secara logis (pada lapisan arsitektur apa seperti TCP / IP).

Mekanisme Keamanan di Lapisan Jaringan

Beberapa mekanisme keamanan telah dikembangkan sedemikian rupa sehingga dapat dikembangkan pada lapisan tertentu dari model lapisan jaringan OSI.

Security at Application Layer- Langkah-langkah keamanan yang digunakan pada lapisan ini khusus untuk aplikasi. Jenis aplikasi yang berbeda membutuhkan langkah-langkah keamanan terpisah. Untuk memastikan keamanan lapisan aplikasi, aplikasi perlu dimodifikasi.

Merancang protokol aplikasi yang terdengar secara kriptografis dianggap sangat sulit dan menerapkannya dengan benar bahkan lebih menantang. Oleh karena itu, mekanisme keamanan lapisan aplikasi untuk melindungi komunikasi jaringan lebih disukai daripada hanya solusi berbasis standar yang telah digunakan selama beberapa waktu.

Contoh protokol keamanan lapisan aplikasi adalah Secure Multipurpose Internet Mail Extensions (S / MIME), yang biasanya digunakan untuk mengenkripsi pesan email. DNSSEC adalah protokol lain pada lapisan ini yang digunakan untuk pertukaran aman pesan kueri DNS.

Security at Transport Layer- Langkah-langkah keamanan pada lapisan ini dapat digunakan untuk melindungi data dalam satu sesi komunikasi antara dua host. Penggunaan paling umum untuk protokol keamanan lapisan transport melindungi lalu lintas sesi HTTP dan FTP. Transport Layer Security (TLS) dan Secure Socket Layer (SSL) adalah protokol paling umum yang digunakan untuk tujuan ini.

Network Layer- Langkah-langkah keamanan pada lapisan ini dapat diterapkan ke semua aplikasi; dengan demikian, mereka tidak spesifik untuk aplikasi. Semua komunikasi jaringan antara dua host atau jaringan dapat dilindungi di lapisan ini tanpa mengubah aplikasi apa pun. Di beberapa lingkungan, protokol keamanan lapisan jaringan seperti Internet Protocol Security (IPsec) memberikan solusi yang jauh lebih baik daripada kontrol lapisan transportasi atau aplikasi karena kesulitan dalam menambahkan kontrol ke aplikasi individual. Namun, protokol keamanan pada lapisan ini memberikan fleksibilitas komunikasi yang lebih sedikit yang mungkin diperlukan oleh beberapa aplikasi.

Secara kebetulan, mekanisme keamanan yang dirancang untuk beroperasi pada lapisan yang lebih tinggi tidak dapat memberikan perlindungan untuk data pada lapisan yang lebih rendah, karena lapisan yang lebih rendah menjalankan fungsi yang tidak diketahui oleh lapisan yang lebih tinggi. Oleh karena itu, mungkin perlu untuk menerapkan beberapa mekanisme keamanan untuk meningkatkan keamanan jaringan.

Dalam bab tutorial berikut, kita akan membahas mekanisme keamanan yang digunakan pada berbagai lapisan arsitektur jaringan OSI untuk mencapai keamanan jaringan.

Berbagai layanan bisnis kini ditawarkan secara online melalui aplikasi server-klien. Formulir yang paling populer adalah aplikasi web dan email. Di kedua aplikasi, klien berkomunikasi ke server yang ditunjuk dan mendapatkan layanan.

Saat menggunakan layanan dari aplikasi server apa pun, klien dan server bertukar banyak informasi di intranet atau Internet yang mendasarinya. Kami menyadari fakta bahwa transaksi informasi ini rentan terhadap berbagai serangan.

Keamanan jaringan memerlukan pengamanan data dari serangan saat sedang transit di jaringan. Untuk mencapai tujuan ini, banyak protokol keamanan waktu nyata telah dirancang. Protokol tersebut perlu menyediakan setidaknya tujuan utama berikut -

- Para pihak dapat bernegosiasi secara interaktif untuk mengotentikasi satu sama lain.

- Buat kunci sesi rahasia sebelum bertukar informasi di jaringan.

- Tukarkan informasi dalam bentuk terenkripsi.

Menariknya, protokol ini bekerja di berbagai lapisan model jaringan. Misalnya, protokol S / MIME bekerja di lapisan Aplikasi, protokol SSL dikembangkan untuk bekerja di lapisan transport, dan protokol IPsec bekerja di lapisan Jaringan.

Dalam bab ini, kita akan membahas berbagai proses untuk mencapai keamanan komunikasi e-mail dan protokol keamanan terkait. Metode untuk mengamankan DNS dibahas kemudian. Di bab selanjutnya, protokol untuk mencapai keamanan web akan dijelaskan.

Keamanan Email

Saat ini, e-mail telah menjadi aplikasi jaringan yang sangat banyak digunakan. Mari kita bahas secara singkat infrastruktur email sebelum melanjutkan untuk mengetahui tentang protokol keamanan email.

Infrastruktur Email

Cara paling sederhana untuk mengirim email adalah mengirimkan pesan langsung dari mesin pengirim ke mesin penerima. Dalam hal ini, kedua mesin harus berjalan di jaringan secara bersamaan. Namun, penyiapan ini tidak praktis karena pengguna terkadang dapat menghubungkan mesin mereka ke jaringan.

Oleh karena itu, konsep pengaturan server email tiba. Dalam penyiapan ini, email dikirim ke server email yang tersedia secara permanen di jaringan. Ketika mesin penerima terhubung ke jaringan, itu membaca email dari server email.

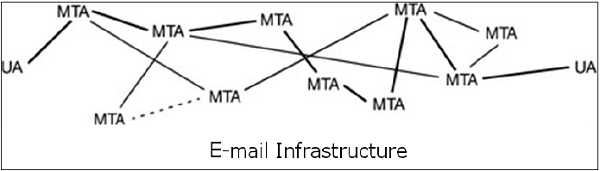

Secara umum, infrastruktur email terdiri dari jaringan server email, juga disebut sebagai Message Transfer Agents (MTA) dan mesin klien yang menjalankan program email yang terdiri dari User Agent (UA) dan MTA lokal.

Biasanya, pesan email diteruskan dari UA-nya, melewati mesh MTA dan akhirnya mencapai UA di mesin penerima.

Protokol yang digunakan untuk email adalah sebagai berikut -

Simple mail Transfer Protocol (SMTP) digunakan untuk meneruskan pesan email.

Post Office Protocol (POP) dan Internet Message Access Protocol (IMAP) digunakan untuk mengambil pesan oleh penerima dari server.

PANTOMIM

Standar e-mail Internet dasar ditulis pada tahun 1982 dan menjelaskan format pesan e-mail yang dipertukarkan di Internet. Ini terutama mendukung pesan email yang ditulis sebagai teks dalam alfabet Romawi dasar.

Pada tahun 1992, kebutuhan dirasakan untuk meningkatkan hal yang sama. Oleh karena itu, standar tambahan Multipurpose Internet Mail Extensions (MIME) telah ditetapkan. Ini adalah sekumpulan ekstensi untuk standar Internet E-mail dasar. MIME menyediakan kemampuan untuk mengirim email menggunakan karakter selain dari alfabet Romawi dasar seperti alfabet Sirilik (digunakan dalam bahasa Rusia), alfabet Yunani, atau bahkan karakter ideografik China.

Kebutuhan lain yang dapat dipenuhi oleh MIME adalah mengirimkan konten non-teks seperti gambar atau klip video. Karena fitur ini, standar MIME diadopsi secara luas dengan SMTP untuk komunikasi email.

Layanan Keamanan E-Mail

Meningkatnya penggunaan komunikasi email untuk transaksi penting dan krusial menuntut penyediaan layanan keamanan dasar tertentu sebagai berikut -

Confidentiality - Pesan email tidak boleh dibaca oleh siapa pun kecuali penerima yang dituju.

Authentication - Penerima email dapat memastikan identitas pengirimnya.

Integrity - Jaminan kepada penerima bahwa pesan email belum diubah sejak dikirim oleh pengirim.

Non-repudiation - Penerima email dapat membuktikan kepada pihak ketiga bahwa pengirim benar-benar mengirim pesan.

Proof of submission - Pengirim email mendapat konfirmasi bahwa pesan telah dikirim ke sistem pengiriman email.

Proof of delivery - Pengirim mendapat konfirmasi bahwa penerima menerima pesan tersebut.

Layanan keamanan seperti privasi, otentikasi, integritas pesan, dan non-repudiation biasanya disediakan dengan menggunakan kriptografi kunci publik.

Biasanya, ada tiga skenario komunikasi email yang berbeda. Kami akan membahas metode mencapai layanan keamanan di atas dalam skenario ini.

Email Satu-ke-Satu

Dalam skenario ini, pengirim mengirim pesan email hanya ke satu penerima. Biasanya, tidak lebih dari dua MTA yang terlibat dalam komunikasi.

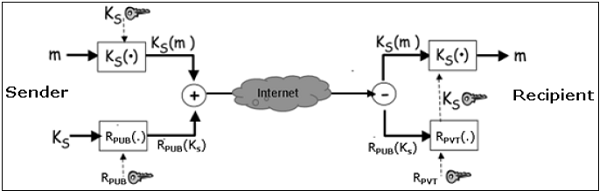

Anggaplah pengirim ingin mengirim email rahasia ke penerima. Ketentuan privasi dalam hal ini dicapai sebagai berikut -

Pengirim dan penerima masing-masing memiliki kunci publik-pribadi sebagai (S PVT , S PUB ) dan (R PVT , R PUB ).

Pengirim menghasilkan kunci simetris rahasia, K S untuk enkripsi. Meskipun pengirim dapat menggunakan R PUB untuk enkripsi, kunci simetris digunakan untuk mencapai enkripsi dan dekripsi yang lebih cepat.

Pengirim mengenkripsi pesan dengan kunci K S dan juga mengenkripsi K S dengan kunci publik penerima, R PUB .

Pengirim mengirimkan pesan terenkripsi dan K S terenkripsi ke penerima.

Penerima pertama-tama mendapatkan K S dengan mendekripsi K S yang dienkripsi menggunakan kunci pribadinya, R PVT .

Penerima kemudian mendekripsi pesan menggunakan kunci simetris, K S .

Jika integritas pesan, otentikasi, dan layanan non-penolakan juga diperlukan dalam skenario ini, langkah-langkah berikut ditambahkan ke proses di atas.

Pengirim menghasilkan hash pesan dan menandatangani hash ini secara digital dengan kunci pribadinya, S PVT .

Pengirim mengirimkan hash bertanda tangan ini ke penerima bersama dengan komponen lainnya.

Penerima menggunakan kunci publik S PUB dan mengekstrak hash yang diterima di bawah tanda tangan pengirim.

Penerima kemudian mencirikan pesan yang didekripsi dan sekarang membandingkan dua nilai hash. Jika cocok, integritas pesan dianggap tercapai.

Selain itu, penerima yakin bahwa pesan tersebut dikirim oleh pengirim (otentikasi). Dan terakhir, pengirim tidak dapat menyangkal bahwa dia tidak mengirimkan pesan (non-repudiation).

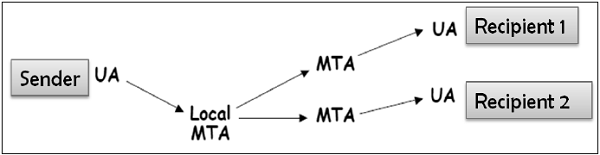

Email Satu-ke-Beberapa Penerima

Dalam skenario ini, pengirim mengirim pesan email ke dua atau lebih penerima. Daftar ini dikelola oleh program email pengirim (UA + MTA lokal). Semua penerima mendapatkan pesan yang sama.

Misalkan, pengirim ingin mengirim email rahasia ke banyak penerima (misalnya R1, R2, dan R3). Ketentuan privasi dalam hal ini dicapai sebagai berikut -

Pengirim dan semua penerima memiliki pasangan kunci privat-publik mereka sendiri.

Pengirim menghasilkan kunci simetris rahasia, K s dan mengenkripsi pesan dengan kunci ini.

Pengirim kemudian mengenkripsi K S beberapa kali dengan kunci publik R1, R2, dan R3, mendapatkan R1 PUB (K S ), R2 PUB (K S ), dan R3 PUB (K S ).

Pengirim mengirimkan pesan terenkripsi dan K S terenkripsi yang sesuai ke penerima. Misalnya, penerima 1 (R1) menerima pesan terenkripsi dan R1 PUB (K S ).

Setiap penerima pertama-tama mengekstrak kunci K S dengan mendekripsi K S yang dikodekan menggunakan kunci pribadinya.

Setiap penerima kemudian mendekripsi pesan menggunakan kunci simetris, K S .

Untuk menyediakan integritas pesan, otentikasi, dan non-penolakan, langkah-langkah yang harus diikuti serupa dengan langkah-langkah yang disebutkan di atas dalam skenario email satu-ke-satu.

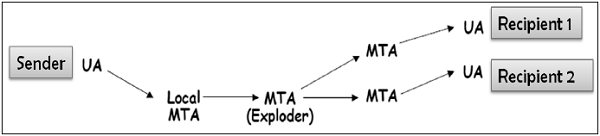

Email Daftar Satu-ke-Distribusi

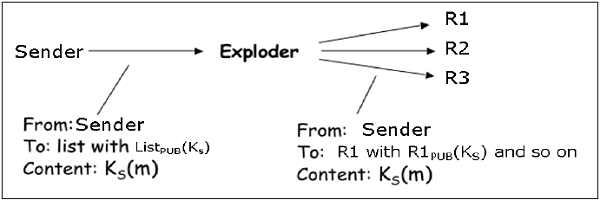

Dalam skenario ini, pengirim mengirim pesan email ke dua atau lebih penerima tetapi daftar penerima tidak dikelola secara lokal oleh pengirim. Umumnya, server email (MTA) mengelola milis.

Pengirim mengirim email ke MTA yang mengelola milis dan kemudian email tersebut diledakkan oleh MTA ke semua penerima dalam daftar.

Dalam hal ini, ketika pengirim ingin mengirim email rahasia ke penerima milis (misalnya R1, R2, dan R3); privasi dijamin sebagai berikut -

Pengirim dan semua penerima memiliki pasangan kunci privat-publik mereka sendiri. Server Penjelajah memiliki sepasang kunci privat-publik untuk setiap milis (Daftar PUB , Daftar PVT ) yang dipelihara olehnya.

Pengirim menghasilkan simetris kunci rahasia K s dan kemudian mengenkripsi pesan dengan kunci ini.

Pengirim kemudian mengenkripsi K S dengan kunci publik yang terkait dengan daftar tersebut, memperoleh Daftar PUB (K S ).

Pengirim mengirimkan pesan terenkripsi dan Daftar PUB (K S ). The peledak MTA mendekripsi Daftar PUB (K S ) menggunakan Daftar PVT dan memperoleh K S .

Penjelajah mengenkripsi K S dengan kunci publik sebanyak jumlah anggota dalam daftar.

Exploder meneruskan pesan terenkripsi yang diterima dan K S terenkripsi yang sesuai ke semua penerima dalam daftar. Misalnya, Peledak meneruskan pesan terenkripsi dan R1 PUB (K S ) ke penerima 1 dan seterusnya.

Untuk memberikan integritas pesan, otentikasi, dan non-penolakan langkah-langkah yang harus diikuti serupa seperti yang diberikan dalam kasus skenario email satu-ke-satu.

Menariknya, program email yang menggunakan metode keamanan di atas untuk mengamankan email diharapkan bekerja untuk semua kemungkinan skenario yang dibahas di atas. Sebagian besar mekanisme keamanan email di atas disediakan oleh dua skema populer, Pretty Good Privacy (PGP) dan S / MIME. Kami membahas keduanya di bagian berikut.

PGP

Pretty Good Privacy(PGP) adalah skema enkripsi email. Ini telah menjadi standar de-facto untuk menyediakan layanan keamanan untuk komunikasi email.

Seperti dibahas di atas, ia menggunakan kriptografi kunci publik, kriptografi kunci simetris, fungsi hash, dan tanda tangan digital. Ini menyediakan -

- Privacy

- Otentikasi Pengirim

- Integritas Pesan

- Non-repudiation

Bersama dengan layanan keamanan ini, ini juga menyediakan kompresi data dan dukungan manajemen kunci. PGP menggunakan algoritma kriptografi yang sudah ada seperti RSA, IDEA, MD5, dll., Daripada menciptakan yang baru.

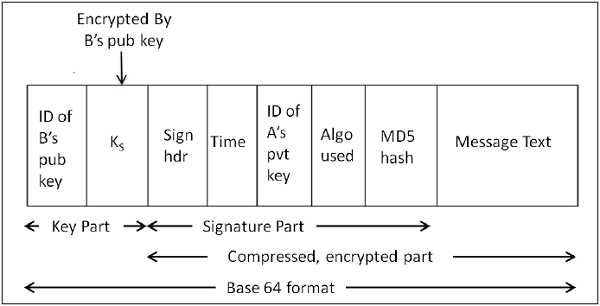

Bekerja dari PGP

Hash pesan dihitung. (Algoritma MD5)

Hash 128 bit yang dihasilkan ditandatangani menggunakan kunci pribadi pengirim (Algoritme RSA).

Tanda tangan digital digabungkan ke pesan, dan hasilnya dikompresi.

Kunci simetris 128-bit, K S dibuat dan digunakan untuk mengenkripsi pesan yang dikompresi dengan IDEA.

K S dienkripsi menggunakan kunci publik penerima menggunakan algoritma RSA dan hasilnya ditambahkan ke pesan terenkripsi.

Format pesan PGP ditunjukkan pada diagram berikut. ID menunjukkan kunci mana yang digunakan untuk mengenkripsi KS dan kunci mana yang akan digunakan untuk memverifikasi tanda tangan pada hash.

Dalam skema PGP, pesan masuk dan dienkripsi, lalu MIME dikodekan sebelum transmisi.

Sertifikat PGP

Sertifikat kunci PGP biasanya dibuat melalui rantai kepercayaan. Misalnya, kunci publik A ditandatangani oleh B menggunakan kunci publiknya dan kunci publik B ditandatangani oleh C menggunakan kunci publiknya. Saat proses ini berlangsung, itu membangun jaringan kepercayaan.

Dalam lingkungan PGP, setiap pengguna dapat bertindak sebagai otoritas sertifikasi. Setiap pengguna PGP dapat mengesahkan kunci publik pengguna PGP lainnya. Namun, sertifikat seperti itu hanya berlaku untuk pengguna lain jika pengguna mengenali pemberi sertifikat sebagai pengenal tepercaya.

Beberapa masalah muncul dengan metode sertifikasi seperti itu. Mungkin sulit untuk menemukan rantai yang mengarah dari kunci publik yang dikenal dan tepercaya ke kunci yang diinginkan. Selain itu, mungkin ada beberapa rantai yang dapat mengarah ke kunci berbeda untuk pengguna yang diinginkan.

PGP juga dapat menggunakan infrastruktur PKI dengan otoritas sertifikasi dan kunci publik dapat disertifikasi oleh CA (sertifikat X.509).

S / MIME

S / MIME adalah singkatan dari Secure Multipurpose Internet Mail Extension. S / MIME adalah standar email yang aman. Ini didasarkan pada standar email tidak aman sebelumnya yang disebut MIME.

Bekerja dari S / MIME

Pendekatan S / MIME mirip dengan PGP. Ia juga menggunakan kriptografi kunci publik, kriptografi kunci simetris, fungsi hash, dan tanda tangan digital. Ini menyediakan layanan keamanan yang serupa dengan PGP untuk komunikasi email.

Cipher simetris yang paling umum digunakan dalam S / MIME adalah RC2 dan TripleDES. Metode kunci publik yang biasa adalah RSA, dan algoritme hashingnya adalah SHA-1 atau MD5.

S / MIME menentukan jenis MIME tambahan, seperti "application / pkcs7-mime", untuk pembungkus data setelah dienkripsi. Seluruh entitas MIME dienkripsi dan dikemas menjadi sebuah objek. S / MIME memiliki format pesan kriptografi standar (berbeda dari PGP). Faktanya, MIME diperpanjang dengan beberapa kata kunci untuk mengidentifikasi bagian yang dienkripsi dan / atau ditandatangani dalam pesan.

S / MIME mengandalkan sertifikat X.509 untuk distribusi kunci publik. Perlu PKI hierarki atas-bawah untuk dukungan sertifikasi.

Dapat dipekerjakan S / MIME

Karena persyaratan sertifikat dari otoritas sertifikasi untuk implementasi, tidak semua pengguna dapat memanfaatkan S / MIME, karena beberapa mungkin ingin mengenkripsi pesan, dengan pasangan kunci publik / pribadi. Misalnya, tanpa keterlibatan atau overhead administrasi sertifikat.

Dalam praktiknya, meskipun sebagian besar aplikasi email menerapkan S / MIME, proses pendaftaran sertifikat itu rumit. Sebaliknya, dukungan PGP biasanya memerlukan penambahan plug-in dan plug-in itu dilengkapi dengan semua yang diperlukan untuk mengelola kunci. Web of Trust tidak benar-benar digunakan. Orang-orang menukar kunci publik mereka dengan media lain. Setelah diperoleh, mereka menyimpan salinan kunci publik dari orang-orang yang biasanya bertukar email.

Lapisan implementasi dalam arsitektur jaringan untuk skema PGP dan S / MIME ditunjukkan pada gambar berikut. Kedua skema ini memberikan keamanan tingkat aplikasi untuk komunikasi email.

Salah satu skema, baik PGP atau S / MIME, digunakan bergantung pada lingkungan. Komunikasi e-email yang aman dalam jaringan tawanan dapat disediakan dengan mengadaptasi PGP. Untuk keamanan email melalui Internet, di mana email sering dipertukarkan dengan pengguna baru yang tidak dikenal, S / MIME dianggap sebagai pilihan yang baik.

Keamanan DNS

Di bab pertama, kami telah menyebutkan bahwa penyerang dapat menggunakan DNS Cache Poisoning untuk melakukan serangan terhadap pengguna target. Domain Name System Security Extensions (DNSSEC) adalah standar Internet yang dapat menggagalkan serangan semacam itu.

Kerentanan DNS Standar

Dalam skema DNS standar, setiap kali pengguna ingin terhubung ke nama domain apa pun, komputernya menghubungi server DNS dan mencari alamat IP terkait untuk nama domain tersebut. Setelah alamat IP diperoleh, komputer kemudian menghubungkan ke alamat IP tersebut.

Dalam skema ini, tidak ada proses verifikasi sama sekali. Komputer meminta server DNS-nya untuk alamat yang terkait dengan situs web, server DNS merespons dengan alamat IP, dan komputer Anda pasti menerimanya sebagai tanggapan yang sah dan terhubung ke situs web itu.

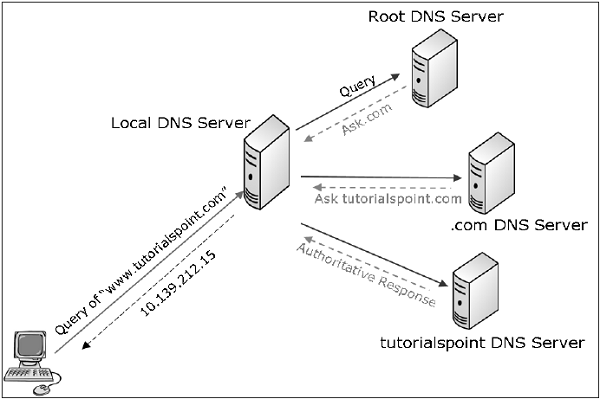

Pencarian DNS sebenarnya terjadi dalam beberapa tahap. Misalnya, saat komputer meminta "www.tutorialspoint.com", pencarian DNS dilakukan dalam beberapa tahap -

Komputer pertama kali menanyakan server DNS lokal (ISP disediakan). Jika ISP memiliki nama ini dalam cache-nya, ISP tersebut akan menanggapi yang lain meneruskan kueri ke "direktori zona akar" di mana ia dapat menemukan ".com." dan balasan zona akar.

Berdasarkan balasan tersebut, komputer akan menanyakan direktori ".com" di mana ia dapat menemukan "tutorialspoint.com."

Berdasarkan informasi yang diterima, komputer menanyakan "tutorialspoint.com" di mana ia dapat menemukan www. tutorialspoint.com.

DNSSEC Didefinisikan

Pencarian DNS, saat dilakukan menggunakan DNSSEC, melibatkan penandatanganan balasan oleh entitas yang merespons. DNSSEC didasarkan pada kriptografi kunci publik.

Dalam standar DNSSEC, setiap zona DNS memiliki pasangan kunci publik / pribadi. Semua informasi yang dikirim oleh server DNS ditandatangani dengan kunci pribadi zona asal untuk memastikan keaslian. Klien DNS perlu mengetahui kunci publik zona tersebut untuk memeriksa tanda tangan. Klien mungkin telah dikonfigurasikan sebelumnya dengan kunci publik dari semua domain level teratas, atau DNS root.

Dengan DNSSEC, proses pencarian berjalan sebagai berikut -

Saat komputer Anda menanyakan zona akar tempat ia dapat menemukan .com, balasannya ditandatangani oleh server zona akar.

Komputer memeriksa kunci penandatanganan zona akar dan mengonfirmasi bahwa itu adalah zona akar yang sah dengan informasi yang benar.

Dalam balasannya, zona akar memberikan informasi tentang kunci penandatanganan server zona .com dan lokasinya, memungkinkan komputer untuk menghubungi direktori .com dan memastikannya sah.

Direktori .com kemudian memberikan kunci dan informasi penandatanganan untuk tutorialspoint.com, yang memungkinkannya menghubungi google.com dan memverifikasi bahwa Anda terhubung ke tutorialspoint.com yang sebenarnya, seperti yang dikonfirmasi oleh zona di atasnya.

Informasi yang dikirim berupa Resource Record Set (RRSets). Contoh RRSet untuk domain "tutorialspoint.com" di server ".com" tingkat atas ditunjukkan pada tabel berikut.

| Nama domain | Waktunya hidup | Tipe | Nilai |

|---|---|---|---|

| tutorialspoint.com | 86400 | NS | dns.tutorialspoint.com |

| dns.tutorialspoint.com | 86400 | SEBUAH | 36..1.2.3 |

| tutorialspoint.com | 86400 | KUNCI | 3682793A7B73F731029CE2737D ... |

| tutorialspoint.com | 86400 | SIG | 86947503A8B848F5272E53930C ... |

Catatan KEY adalah kunci publik dari "tutorialspoint.com".

Catatan SIG adalah hash bertanda tangan server .com tingkat atas dari bidang NS, A, dan catatan KEY untuk memverifikasi keasliannya. Nilainya adalah Kcom pvt (H (NS, A, KEY)).

Dengan demikian, dianggap bahwa ketika DNSSEC diluncurkan sepenuhnya, komputer pengguna dapat memastikan bahwa tanggapan DNS adalah sah dan benar, dan menghindari serangan DNS yang diluncurkan melalui keracunan cache DNS.

Ringkasan

Proses mengamankan e-mail memastikan keamanan komunikasi secara menyeluruh. Ini menyediakan layanan keamanan kerahasiaan, otentikasi pengirim, integritas pesan, dan non-repudiation.

Dua skema telah dikembangkan untuk keamanan email: PGP dan S / MIME. Kedua skema ini menggunakan kriptografi kunci-rahasia dan kunci-publik.

Pencarian DNS standar rentan terhadap serangan seperti spoofing DNS / keracunan cache. Mengamankan pencarian DNS dimungkinkan melalui penggunaan DNSSEC yang menggunakan kriptografi kunci publik.

Dalam bab ini, kita membahas mekanisme yang digunakan pada lapisan aplikasi untuk menyediakan keamanan jaringan untuk komunikasi ujung ke ujung.

Keamanan jaringan memerlukan pengamanan data dari serangan saat sedang transit di jaringan. Untuk mencapai tujuan ini, banyak protokol keamanan waktu nyata telah dirancang. Ada standar populer untuk protokol keamanan jaringan real-time seperti S / MIME, SSL / TLS, SSH, dan IPsec. Seperti disebutkan sebelumnya, protokol ini bekerja di berbagai lapisan model jaringan.

Pada bab terakhir, kita membahas beberapa protokol populer yang dirancang untuk menyediakan keamanan lapisan aplikasi. Dalam bab ini, kita akan membahas proses mencapai keamanan jaringan di Transport Layer dan protokol keamanan terkait.

Untuk jaringan berbasis protokol TCP / IP, lapisan fisik dan tautan data biasanya diterapkan di terminal pengguna dan perangkat keras kartu jaringan. Lapisan TCP dan IP diimplementasikan dalam sistem operasi. Apa pun di atas TCP / IP diimplementasikan sebagai proses pengguna.

Kebutuhan Keamanan Lapisan Transportasi

Mari kita bahas transaksi bisnis berbasis internet yang khas.

Bob mengunjungi situs web Alice untuk menjual barang. Dalam formulir di website, Bob memasukkan jenis barang dan jumlah yang diinginkan, alamat dan detail kartu pembayarannya. Bob mengklik Kirim dan menunggu pengiriman barang dengan debit sejumlah harga dari akunnya. Semua ini terdengar bagus, tetapi dengan tidak adanya keamanan jaringan, Bob mungkin akan mendapat beberapa kejutan.

Jika transaksi tidak menggunakan kerahasiaan (enkripsi), penyerang dapat memperoleh informasi kartu pembayarannya. Penyerang kemudian dapat melakukan pembelian atas biaya Bob.

Jika tidak ada ukuran integritas data yang digunakan, penyerang dapat mengubah pesanan Bob dalam hal jenis atau jumlah barang.

Terakhir, jika tidak ada otentikasi server yang digunakan, server dapat menampilkan logo terkenal Alice tetapi situs tersebut mungkin merupakan situs berbahaya yang dikelola oleh penyerang, yang menyamar sebagai Alice. Setelah menerima perintah Bob, dia bisa mengambil uang Bob dan kabur. Atau dia bisa melakukan pencurian identitas dengan mengumpulkan nama Bob dan detail kartu kredit.

Skema keamanan lapisan transportasi dapat mengatasi masalah ini dengan meningkatkan komunikasi jaringan berbasis TCP / IP dengan kerahasiaan, integritas data, otentikasi server, dan otentikasi klien.

Keamanan pada lapisan ini sebagian besar digunakan untuk mengamankan transaksi web berbasis HTTP di jaringan. Namun, ini dapat digunakan oleh aplikasi apa pun yang berjalan melalui TCP.

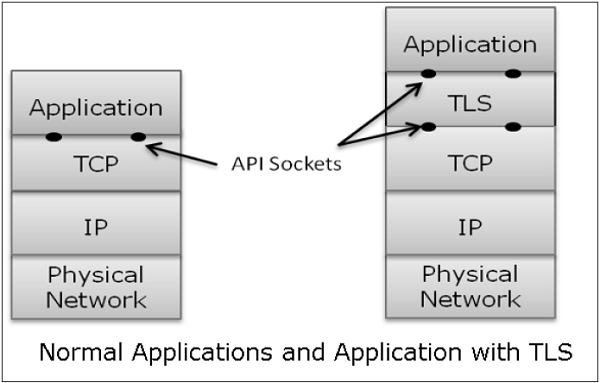

Filsafat Desain TLS

Protokol Transport Layer Security (TLS) beroperasi di atas lapisan TCP. Desain protokol ini menggunakan Application Program Interfaces (API) yang populer ke TCP, yang disebut "soket" untuk berinteraksi dengan lapisan TCP.

Aplikasi sekarang terhubung ke Transport Security Layer alih-alih TCP secara langsung. Transport Security Layer menyediakan API sederhana dengan soket, yang mirip dan analog dengan API TCP.

Dalam diagram di atas, meskipun secara teknis TLS berada di antara lapisan aplikasi dan transportasi, dari perspektif umum itu adalah protokol transportasi yang bertindak sebagai lapisan TCP yang ditingkatkan dengan layanan keamanan.

TLS dirancang untuk beroperasi melalui TCP, protokol lapisan 4 yang dapat diandalkan (bukan pada protokol UDP), untuk membuat desain TLS lebih sederhana, karena tidak perlu khawatir tentang 'waktu habis' dan 'transmisi ulang data yang hilang'. Lapisan TCP terus melakukan itu seperti biasa yang melayani kebutuhan TLS.

Mengapa TLS Populer?

Alasan popularitas menggunakan keamanan di Transport Layer adalah kesederhanaan. Desain dan penyebaran keamanan di lapisan ini tidak memerlukan perubahan apa pun dalam protokol TCP / IP yang diterapkan di sistem operasi. Hanya proses pengguna dan aplikasi yang perlu dirancang / dimodifikasi yang tidak terlalu rumit.

Lapisan Soket Aman (SSL)

Di bagian ini, kami membahas keluarga protokol yang dirancang untuk TLS. Keluarga ini mencakup protokol SSL versi 2 dan 3 dan TLS. SSLv2 sekarang telah digantikan oleh SSLv3, jadi kami akan fokus pada SSL v3 dan TLS.

Sejarah Singkat SSL

Pada tahun 1995, Netscape mengembangkan SSLv2 dan digunakan di Netscape Navigator 1.1. SSL version1 tidak pernah dipublikasikan dan digunakan. Kemudian, Microsoft meningkatkan SSLv2 dan memperkenalkan protokol serupa lainnya bernama Teknologi Komunikasi Pribadi (PCT).

Netscape secara substansial meningkatkan SSLv2 pada berbagai masalah keamanan dan menerapkan SSLv3 pada tahun 1999. Selanjutnya, Internet Engineering Task Force (IETF), memperkenalkan protokol TLS (Transport Layer Security) yang serupa sebagai standar terbuka. Protokol TLS tidak dapat dioperasikan dengan SSLv3.

TLS memodifikasi algoritme kriptografi untuk perluasan dan otentikasi kunci. Selain itu, TLS menyarankan penggunaan crypto Diffie-Hellman (DH) terbuka dan Digital Signature Standard (DSS) sebagai pengganti crypto RSA yang dipatenkan yang digunakan dalam SSL. Namun karena paten RSA berakhir pada tahun 2000, tidak ada alasan kuat bagi pengguna untuk beralih dari SSLv3 yang digunakan secara luas ke TLS.

Fitur Penting dari SSL

Fitur penting dari protokol SSL adalah sebagai berikut -

SSL memberikan keamanan koneksi jaringan melalui -

Confidentiality - Informasi dipertukarkan dalam bentuk terenkripsi.

Authentication- Entitas komunikasi mengidentifikasi satu sama lain melalui penggunaan sertifikat digital. Otentikasi server web adalah wajib sedangkan otentikasi klien tetap opsional.

Reliability - Menjaga pemeriksaan integritas pesan.

SSL tersedia untuk semua aplikasi TCP.

Didukung oleh hampir semua browser web.

Memberikan kemudahan dalam berbisnis dengan entitas online baru.

Dikembangkan terutama untuk e-commerce Web.

Arsitektur SSL

SSL khusus untuk TCP dan tidak bekerja dengan UDP. SSL menyediakan Application Programming Interface (API) untuk aplikasi. Library / class C dan Java SSL sudah tersedia.

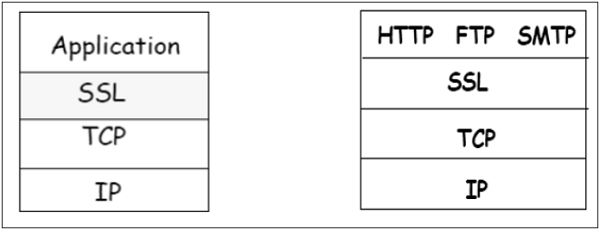

Protokol SSL dirancang untuk saling bekerja antara aplikasi dan lapisan transport seperti yang ditunjukkan pada gambar berikut -

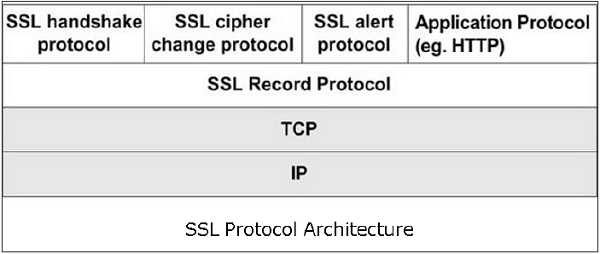

SSL sendiri bukanlah protokol lapisan tunggal seperti yang digambarkan pada gambar; sebenarnya itu terdiri dari dua sub-lapisan.

Sub-lapisan bawah terdiri dari satu komponen protokol SSL yang disebut sebagai Protokol Catatan SSL. Komponen ini memberikan layanan integritas dan kerahasiaan.

Sub-lapisan atas terdiri dari tiga komponen protokol terkait SSL dan protokol aplikasi. Komponen aplikasi menyediakan layanan transfer informasi antara interaksi klien / server. Secara teknis, ini juga dapat beroperasi di atas lapisan SSL. Tiga komponen protokol terkait SSL adalah -

- Protokol Jabat Tangan SSL

- Ubah Protokol Spesifikasi Cipher

- Protokol Peringatan.

Ketiga protokol ini mengelola semua pertukaran pesan SSL dan dibahas nanti di bagian ini.

Fungsi Komponen Protokol SSL

Empat sub-komponen protokol SSL menangani berbagai tugas untuk komunikasi yang aman antara mesin klien dan server.

Protokol Rekaman

Lapisan rekaman memformat pesan protokol lapisan atas.

Ini memecah data menjadi blok yang dapat dikelola (panjang maksimal 16 KB). Ini secara opsional memampatkan data.

Mengenkripsi data.

Memberikan header untuk setiap pesan dan hash (Message Authentication Code (MAC)) di akhir.

Serahkan blok yang diformat ke lapisan TCP untuk transmisi.

Protokol Jabat Tangan SSL

Ini adalah bagian paling kompleks dari SSL. Itu dipanggil sebelum data aplikasi apa pun dikirim. Ini menciptakan sesi SSL antara klien dan server.

Pembentukan sesi melibatkan otentikasi Server, negosiasi kunci dan algoritma, Menetapkan kunci dan otentikasi Klien (opsional).

Sesi diidentifikasi oleh set unik parameter keamanan kriptografi.

Beberapa koneksi TCP aman antara klien dan server dapat berbagi sesi yang sama.

Tindakan protokol jabat tangan melalui empat fase. Ini dibahas di bagian selanjutnya.

ChangeCipherSpec Protocol

Bagian paling sederhana dari protokol SSL. Ini terdiri dari satu pesan yang dipertukarkan antara dua entitas yang berkomunikasi, klien dan server.

Saat setiap entitas mengirim pesan ChangeCipherSpec, itu mengubah sisi koneksi ke status aman seperti yang disepakati.

Parameter cipher menunggu status disalin ke status saat ini.

Pertukaran Pesan ini menunjukkan semua pertukaran data di masa depan dienkripsi dan integritas dilindungi.

Protokol Peringatan SSL

Protokol ini digunakan untuk melaporkan kesalahan - seperti pesan tak terduga, MAC catatan buruk, negosiasi parameter keamanan gagal, dll.

Ini juga digunakan untuk tujuan lain - seperti memberi tahu penutupan koneksi TCP, memberi tahu penerimaan sertifikat yang buruk atau tidak dikenal, dll.

Pembentukan Sesi SSL

Seperti yang telah dibahas di atas, ada empat fase pembentukan sesi SSL. Ini terutama ditangani oleh protokol Handshake SSL.

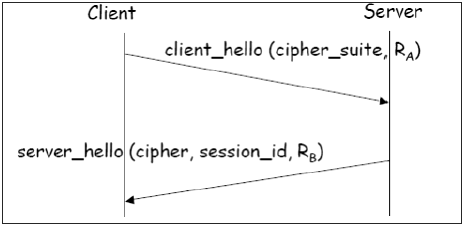

Phase 1 - Membangun kemampuan keamanan.

Fase ini terdiri dari pertukaran dua pesan - Client_hello dan Server_hello .

Client_hello berisi daftar algoritma kriptografi yang didukung oleh klien, dengan urutan pilihan yang menurun.

Server_hello berisi Spesifikasi Cipher yang dipilih (CipherSpec) dan session_id baru .

CipherSpec berisi bidang seperti -

Algoritma Cipher (DES, 3DES, RC2, dan RC4)

Algoritma MAC (berdasarkan MD5, SHA-1)

Algoritme kunci publik (RSA)

Kedua pesan memiliki "nonce" untuk mencegah serangan replay.

Phase 2 - Otentikasi server dan pertukaran kunci.

Server mengirimkan sertifikat. Perangkat lunak klien dilengkapi dengan kunci publik dari berbagai organisasi (CA) "tepercaya" untuk memeriksa sertifikat.

Server mengirimkan cipher suite yang dipilih.

Server dapat meminta sertifikat klien. Biasanya tidak dilakukan.

Server menunjukkan akhir Server_hello .

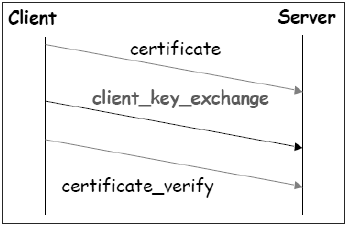

Phase 3 - Otentikasi klien dan pertukaran kunci.

Klien mengirimkan sertifikat, hanya jika diminta oleh server.

Ini juga mengirimkan Rahasia Pra-master (PMS) yang dienkripsi dengan kunci publik server.

Klien juga mengirim pesan Certificate_verify jika sertifikat dikirim olehnya untuk membuktikan bahwa ia memiliki kunci pribadi yang terkait dengan sertifikat ini. Pada dasarnya, klien menandatangani hash dari pesan sebelumnya.

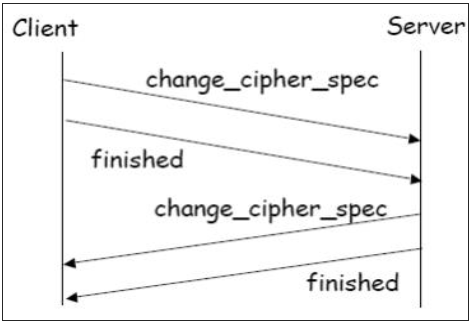

Phase 4 - Selesai.

Klien dan server mengirim pesan Change_cipher_spec satu sama lain untuk menyebabkan status cipher yang tertunda disalin ke status saat ini.

Mulai sekarang, semua data dienkripsi dan integritasnya dilindungi.

Pesan “Selesai” dari masing-masing ujung memverifikasi bahwa pertukaran kunci dan proses otentikasi berhasil.

Keempat fase, dibahas di atas, terjadi dalam pembentukan sesi TCP. Pembuatan sesi SSL dimulai setelah TCP SYN / SYNACK dan selesai sebelum TCP Fin.

Melanjutkan Sesi Terputus

Dimungkinkan untuk melanjutkan sesi terputus (melalui pesan Peringatan ), jika klien mengirim hello_request ke server dengan informasi session_id yang dienkripsi .

Server kemudian menentukan apakah session_id valid. Jika divalidasi, itu menukar ChangeCipherSpec dan menyelesaikan pesan dengan klien dan komunikasi yang aman dilanjutkan.

Ini menghindari penghitungan ulang parameter sandi sesi dan menghemat komputasi di server dan akhir klien.

Kunci Sesi SSL

Kita telah melihat bahwa selama Tahap 3 pembentukan sesi SSL, rahasia pra-master dikirim oleh klien ke server yang dienkripsi menggunakan kunci publik server. Rahasia master dan berbagai kunci sesi dihasilkan sebagai berikut -

Rahasia master dihasilkan (melalui generator bilangan acak semu) menggunakan -

Rahasia pra-master.

Dua nonce (RA dan RB) dipertukarkan di pesan client_hello dan server_hello.

Enam nilai rahasia kemudian diturunkan dari rahasia utama ini sebagai -

Kunci rahasia yang digunakan dengan MAC (untuk data yang dikirim oleh server)

Kunci rahasia yang digunakan dengan MAC (untuk data yang dikirim oleh klien)

Kunci rahasia dan IV digunakan untuk enkripsi (oleh server)

Kunci rahasia dan IV digunakan untuk enkripsi (oleh klien)

Protokol TLS

Untuk menyediakan standar Internet terbuka SSL, IETF merilis protokol Transport Layer Security (TLS) pada Januari 1999. TLS didefinisikan sebagai Standar Internet yang diusulkan di RFC 5246.

Fitur yang menonjol

Protokol TLS memiliki tujuan yang sama dengan SSL.

Ini memungkinkan aplikasi klien / server untuk berkomunikasi dengan cara yang aman dengan mengautentikasi, mencegah penyadapan dan menolak modifikasi pesan.

Protokol TLS berada di atas lapisan TCP transport berorientasi koneksi yang andal dalam tumpukan lapisan jaringan.

Arsitektur protokol TLS mirip dengan protokol SSLv3. Ini memiliki dua sub protokol: protokol TLS Record dan protokol TLS Handshake.

Meskipun protokol SSLv3 dan TLS memiliki arsitektur yang serupa, beberapa perubahan dibuat dalam arsitektur dan berfungsi terutama untuk protokol handshake.

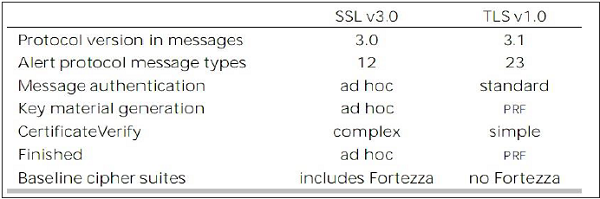

Perbandingan Protokol TLS dan SSL

Ada delapan perbedaan utama antara protokol TLS dan SSLv3. Ini adalah sebagai berikut -

Protocol Version - Header segmen protokol TLS membawa nomor versi 3.1 untuk membedakan antara nomor 3 yang dibawa oleh header segmen protokol SSL.

Message Authentication- TLS menggunakan kode otentikasi pesan hash-kunci (H-MAC). Manfaatnya adalah H-MAC beroperasi dengan fungsi hash apa pun, tidak hanya MD5 atau SHA, seperti yang dinyatakan secara eksplisit oleh protokol SSL.

Session Key Generation - Ada dua perbedaan antara protokol TLS dan SSL untuk pembuatan materi kunci.

Metode penghitungan rahasia pra-master dan master serupa. Namun dalam protokol TLS, komputasi rahasia master menggunakan standar HMAC dan keluaran fungsi pseudorandom (PRF), bukan MAC ad-hoc.

Algoritme untuk menghitung kunci sesi dan nilai inisiasi (IV) dalam TLS berbeda dengan protokol SSL.

Pesan Protokol Peringatan -

Protokol TLS mendukung semua pesan yang digunakan oleh Protokol peringatan SSL, kecuali Tidak ada pesan peringatan sertifikat yang dibuat berlebihan. Klien mengirimkan sertifikat kosong jika otentikasi klien tidak diperlukan.

Banyak pesan peringatan tambahan disertakan dalam protokol TLS untuk kondisi kesalahan lainnya seperti record_overflow, decode_error dll.

Supported Cipher Suites- SSL mendukung cipher suite RSA, Diffie-Hellman dan Fortezza. Protokol TLS mendukung semua setelan kecuali Fortezza.

Client Certificate Types- TLS mendefinisikan jenis sertifikat yang akan diminta dalam pesan certificate_request . SSLv3 mendukung semua ini. Selain itu, SSL mendukung jenis sertifikat tertentu lainnya seperti Fortezza.

CertificateVerify dan Pesan Selesai -

Di SSL, prosedur pesan kompleks digunakan untuk pesan certificate_verify . Dengan TLS, informasi terverifikasi terkandung dalam pesan jabat tangan itu sendiri sehingga menghindari prosedur rumit ini.

Pesan yang sudah selesai dihitung dengan cara yang berbeda di TLS dan SSLv3.

Padding of Data- Dalam protokol SSL, padding yang ditambahkan ke data pengguna sebelum enkripsi adalah jumlah minimum yang diperlukan untuk membuat ukuran data total sama dengan kelipatan panjang blok cipher. Di TLS, padding dapat berjumlah berapa pun yang menghasilkan ukuran data yang merupakan kelipatan dari panjang blok sandi, hingga maksimum 255 byte.

Perbedaan di atas antara protokol TLS dan SSLv3 dirangkum dalam tabel berikut.

Penjelajahan Aman - HTTPS

Pada bagian ini, kita akan membahas penggunaan protokol SSL / TLS untuk melakukan penjelajahan web yang aman.

HTTPS Didefinisikan

Protokol Hyper Text Transfer Protocol (HTTP) digunakan untuk browsing web. Fungsi HTTPS mirip dengan HTTP. Satu-satunya perbedaan adalah HTTPS menyediakan penjelajahan web yang "aman". HTTPS adalah singkatan dari HTTP over SSL. Protokol ini digunakan untuk menyediakan koneksi terenkripsi dan terautentikasi antara browser web klien dan server situs web.

Penjelajahan aman melalui HTTPS memastikan bahwa konten berikut dienkripsi -

- URL dari halaman web yang diminta.

- Konten halaman web yang disediakan oleh server untuk klien pengguna.

- Isi formulir yang diisi oleh pengguna.

- Cookie dibuat di kedua arah.

Bekerja dari HTTPS

Protokol aplikasi HTTPS biasanya menggunakan salah satu dari dua protokol keamanan lapisan transport yang populer - SSL atau TLS. Proses penjelajahan aman dijelaskan dalam poin-poin berikut.

Anda meminta koneksi HTTPS ke halaman web dengan memasukkan https: // diikuti dengan URL di bilah alamat browser.

Browser web memulai koneksi ke server web. Penggunaan https meminta penggunaan protokol SSL.

Aplikasi, browser dalam hal ini, menggunakan port sistem 443, bukan port 80 (digunakan dalam kasus http).

Protokol SSL melalui protokol jabat tangan untuk membuat sesi aman seperti yang dibahas di bagian sebelumnya.

Situs web awalnya mengirimkan sertifikat Digital SSL ke browser Anda. Pada verifikasi sertifikat, jabat tangan SSL berlangsung untuk bertukar rahasia bersama untuk sesi tersebut.

Ketika Sertifikat Digital SSL tepercaya digunakan oleh server, pengguna bisa melihat ikon gembok di bilah alamat browser. Saat Extended Validation Certificate diinstal di situs web, bilah alamat berubah menjadi hijau.

Setelah dibuat, sesi ini terdiri dari banyak koneksi aman antara server web dan browser.

Penggunaan HTTPS

Penggunaan HTTPS memberikan kerahasiaan, otentikasi server dan integritas pesan kepada pengguna. Ini memungkinkan pelaksanaan e-commerce yang aman di Internet.

Mencegah data dari penyadapan dan menyangkal pencurian identitas yang merupakan serangan umum pada HTTP.

Browser web dan server web saat ini dilengkapi dengan dukungan HTTPS. Namun, penggunaan HTTPS melalui HTTP membutuhkan lebih banyak daya komputasi di klien dan server untuk melakukan enkripsi dan handshake SSL.

Secure Shell Protocol (SSH)

Fitur yang menonjol dari SSH adalah sebagai berikut -

SSH adalah protokol jaringan yang berjalan di atas lapisan TCP / IP. Ini dirancang untuk menggantikan TELNET yang menyediakan sarana fasilitas logon jarak jauh yang tidak aman.

SSH menyediakan komunikasi klien / server yang aman dan dapat digunakan untuk tugas-tugas seperti transfer file dan email.

SSH2 adalah protokol umum yang memberikan keamanan komunikasi jaringan yang lebih baik dibandingkan versi SSH1 sebelumnya.

SSH Didefinisikan

SSH diatur sebagai tiga sub-protokol.

Transport Layer Protocol- Bagian dari protokol SSH ini menyediakan kerahasiaan data, otentikasi server (host), dan integritas data. Ini secara opsional dapat memberikan kompresi data juga.

Server Authentication- Kunci host asimetris seperti kunci publik / pribadi. Server menggunakan kunci publik untuk membuktikan identitasnya kepada klien. Klien memverifikasi bahwa server yang dihubungi adalah host yang "diketahui" dari database yang dipeliharanya. Setelah server diautentikasi, kunci sesi dibuat.

Session Key Establishment- Setelah otentikasi, server dan klien menyetujui cipher yang akan digunakan. Kunci sesi dibuat oleh klien dan server. Kunci sesi dibuat sebelum otentikasi pengguna sehingga nama pengguna dan kata sandi dapat dikirim dengan terenkripsi. Kunci-kunci ini biasanya diganti secara berkala (katakanlah, setiap jam) selama sesi dan segera dihancurkan setelah digunakan.

Data Integrity- SSH menggunakan algoritma Message Authentication Code (MAC) untuk pemeriksaan integritas data. Ini merupakan peningkatan dari CRC 32 bit yang digunakan oleh SSH1.

User Authentication Protocol- Bagian SSH ini mengautentikasi pengguna ke server. Server memverifikasi bahwa akses hanya diberikan kepada pengguna yang dituju. Banyak metode otentikasi yang saat ini digunakan seperti, kata sandi yang diketik, Kerberos, otentikasi kunci publik, dll.

Connection Protocol - Ini menyediakan beberapa saluran logis melalui satu koneksi SSH yang mendasarinya.

Layanan SSH

SSH menyediakan tiga layanan utama yang memungkinkan penyediaan banyak solusi aman. Layanan ini secara singkat dijelaskan sebagai berikut -

Secure Command-Shell (Remote Logon)- Ini memungkinkan pengguna untuk mengedit file, melihat konten direktori, dan mengakses aplikasi pada perangkat yang terhubung. Administrator sistem dari jarak jauh dapat memulai / melihat / menghentikan layanan dan proses, membuat akun pengguna, dan mengubah izin file / direktori, dan sebagainya. Semua tugas yang mungkin dilakukan pada prompt perintah mesin sekarang dapat dilakukan dengan aman dari mesin jarak jauh menggunakan logon jarak jauh yang aman.

Secure File Transfer- SSH File Transfer Protocol (SFTP) dirancang sebagai ekstensi untuk SSH-2 untuk transfer file yang aman. Intinya, ini adalah protokol terpisah yang dilapisi di atas protokol Secure Shell untuk menangani transfer file. SFTP mengenkripsi nama pengguna / kata sandi dan data file yang ditransfer. Ia menggunakan port yang sama dengan server Secure Shell, yaitu port sistem no 22.

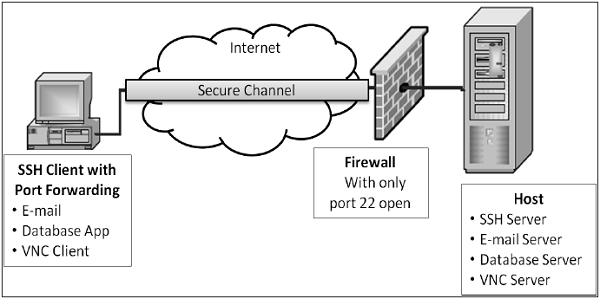

Port Forwarding (Tunneling)- Ini memungkinkan data dari aplikasi berbasis TCP / IP yang tidak aman diamankan. Setelah penerusan port disiapkan, Secure Shell merutekan ulang lalu lintas dari program (biasanya klien) dan mengirimkannya melintasi terowongan terenkripsi ke program di sisi lain (biasanya server). Beberapa aplikasi dapat mengirimkan data melalui saluran aman multipleks tunggal, menghilangkan kebutuhan untuk membuka banyak port pada firewall atau router.

Manfaat & Batasan

Manfaat dan batasan menggunakan keamanan komunikasi pada lapisan transport adalah sebagai berikut -

Manfaat

Transport Layer Security transparan untuk aplikasi.

Server diautentikasi.

Header lapisan aplikasi disembunyikan.

Ini lebih halus daripada mekanisme keamanan pada lapisan 3 (IPsec) karena bekerja pada tingkat koneksi transportasi.

Batasan

Berlaku hanya untuk aplikasi berbasis TCP (bukan UDP).

Tajuk TCP / IP jelas.

Cocok untuk komunikasi langsung antara klien dan server. Tidak melayani aplikasi yang aman menggunakan rantai server (mis. Email)

SSL tidak menyediakan non-repudiation karena otentikasi klien bersifat opsional.

Jika perlu, otentikasi klien perlu diterapkan di atas SSL.

Ringkasan

Sejumlah besar aplikasi web telah muncul di Internet dalam dekade terakhir. Banyak portal e-Governance dan e-Commerce telah online. Aplikasi ini memerlukan sesi antara server dan klien aman memberikan kerahasiaan, otentikasi dan integritas sesi.

Salah satu cara untuk mengurangi potensi serangan selama sesi pengguna adalah dengan menggunakan protokol komunikasi yang aman. Dua dari protokol komunikasi tersebut, Secure Sockets Layer (SSL) dan Transport Layer Security (TLS), dibahas dalam bab ini. Kedua protokol ini berfungsi pada lapisan Transport.

Protokol lapisan transport lainnya, Secure Shell (SSH), yang dirancang untuk menggantikan TELNET, menyediakan sarana fasilitas logon jarak jauh yang aman. Ia mampu menyediakan berbagai layanan seperti Secure Command Shell dan SFTP.

Penggunaan keamanan lapisan Transport memiliki banyak manfaat. Namun, protokol keamanan yang dirancang pada lapisan ini hanya dapat digunakan dengan TCP. Mereka tidak memberikan keamanan untuk komunikasi yang diimplementasikan menggunakan UDP.

Kontrol keamanan lapisan jaringan telah sering digunakan untuk mengamankan komunikasi, terutama melalui jaringan bersama seperti Internet karena mereka dapat memberikan perlindungan untuk banyak aplikasi sekaligus tanpa mengubahnya.

Pada bab sebelumnya, kita membahas bahwa banyak protokol keamanan waktu nyata telah berevolusi untuk keamanan jaringan memastikan prinsip dasar keamanan seperti privasi, otentikasi asal, integritas pesan, dan non-penolakan.

Sebagian besar protokol ini tetap fokus pada lapisan yang lebih tinggi dari tumpukan protokol OSI, untuk mengkompensasi kurangnya keamanan yang melekat pada Protokol Internet standar. Meskipun berharga, metode ini tidak dapat digeneralisasikan dengan mudah untuk digunakan dengan aplikasi apa pun. Misalnya, SSL dikembangkan secara khusus untuk mengamankan aplikasi seperti HTTP atau FTP. Tetapi ada beberapa aplikasi lain yang juga membutuhkan komunikasi yang aman.

Kebutuhan ini memunculkan solusi keamanan pada lapisan IP sehingga semua protokol lapisan yang lebih tinggi dapat memanfaatkannya. Pada tahun 1992, Internet Engineering Task Force (IETF) mulai mendefinisikan standar 'IPsec'.

Dalam bab ini, kita akan membahas bagaimana keamanan dicapai pada lapisan jaringan dengan menggunakan rangkaian protokol IPsec yang sangat populer ini.

Keamanan di Lapisan Jaringan

Skema apa pun yang dikembangkan untuk menyediakan keamanan jaringan perlu diterapkan pada beberapa lapisan dalam tumpukan protokol seperti yang digambarkan dalam diagram di bawah ini -

| Lapisan | Protokol Komunikasi | Protokol Keamanan |

|---|---|---|

| Lapisan Aplikasi | HTTP FTP SMTP | PGP. S / MIME, HTTPS |

| Lapisan Transportasi | TCP / UDP | SSL, TLS, SSH |

| Lapisan Jaringan | AKU P | IPsec |

Kerangka kerja populer yang dikembangkan untuk memastikan keamanan pada lapisan jaringan adalah Internet Protocol Security (IPsec).

Fitur IPsec

IPsec tidak dirancang untuk bekerja hanya dengan TCP sebagai protokol transport. Ia bekerja dengan UDP serta protokol lain di atas IP seperti ICMP, OSPF dll.

IPsec melindungi seluruh paket yang disajikan ke lapisan IP termasuk header lapisan yang lebih tinggi.

Karena header lapisan yang lebih tinggi tersembunyi yang membawa nomor port, analisis lalu lintas menjadi lebih sulit.

IPsec bekerja dari satu entitas jaringan ke entitas jaringan lainnya, bukan dari proses aplikasi ke proses aplikasi. Karenanya, keamanan dapat diadopsi tanpa memerlukan perubahan pada komputer / aplikasi pengguna individu.

Sulit digunakan secara luas untuk menyediakan komunikasi yang aman antara entitas jaringan, IPsec juga dapat menyediakan keamanan host-ke-host.

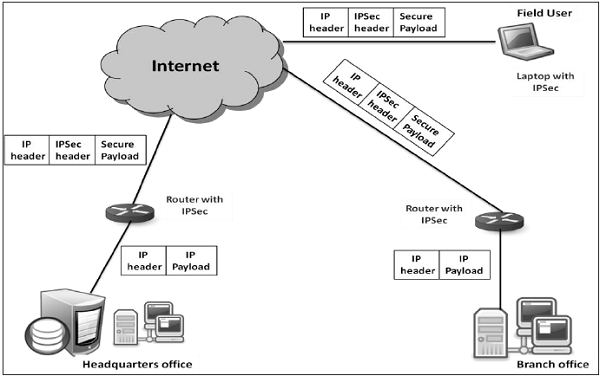

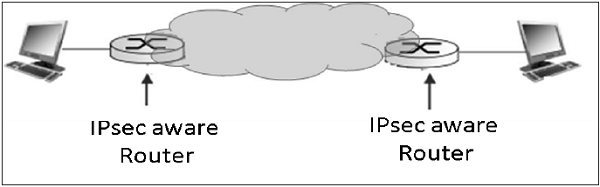

Penggunaan IPsec yang paling umum adalah menyediakan Jaringan Pribadi Maya (VPN), baik di antara dua lokasi (gateway-ke-gateway) atau antara pengguna jarak jauh dan jaringan perusahaan (host-ke-gateway).

Fungsi Keamanan

Fungsi keamanan penting yang disediakan oleh IPsec adalah sebagai berikut -

Kerahasiaan

Memungkinkan node yang berkomunikasi untuk mengenkripsi pesan.

Mencegah penyadapan oleh pihak ketiga.

Otentikasi asal dan integritas data.

Memberikan jaminan bahwa paket yang diterima sebenarnya dikirim oleh pihak yang diidentifikasi sebagai sumber di header paket.

Mengkonfirmasi bahwa paket belum diubah atau sebaliknya.

Manajemen kunci.

Memungkinkan pertukaran kunci yang aman.

Perlindungan terhadap jenis serangan keamanan tertentu, seperti serangan replay.

Jaringan Pribadi Maya

Idealnya, institusi mana pun menginginkan jaringan privatnya sendiri untuk komunikasi guna memastikan keamanan. Namun, mungkin sangat mahal untuk membangun dan memelihara jaringan pribadi semacam itu di wilayah yang tersebar secara geografis. Diperlukan untuk mengelola infrastruktur kompleks dari tautan komunikasi, router, DNS, dll.

IPsec menyediakan mekanisme yang mudah untuk mengimplementasikan Jaringan Pribadi Virtual (VPN) untuk institusi semacam itu. Teknologi VPN memungkinkan lalu lintas antar kantor institusi untuk dikirim melalui Internet publik dengan mengenkripsi lalu lintas sebelum memasuki Internet publik dan secara logis memisahkannya dari lalu lintas lain. Cara kerja VPN yang disederhanakan ditunjukkan pada diagram berikut -

Tinjauan IPsec

IPsec adalah kerangka kerja / rangkaian protokol untuk memberikan keamanan pada lapisan IP.

Asal

Pada awal 1990-an, Internet digunakan oleh beberapa institusi, kebanyakan untuk tujuan akademis. Namun dalam beberapa dekade kemudian, pertumbuhan Internet menjadi eksponensial karena perluasan jaringan dan beberapa organisasi menggunakannya untuk komunikasi dan tujuan lain.

Dengan pertumbuhan Internet yang masif, dikombinasikan dengan kelemahan keamanan yang melekat pada protokol TCP / IP, dirasakan kebutuhan akan teknologi yang dapat memberikan keamanan jaringan di Internet. Sebuah laporan berjudul "Keamanan dalam Arsitektur Internet" dikeluarkan oleh Dewan Arsitektur Internet (IAB) pada tahun 1994. Laporan tersebut mengidentifikasi area utama untuk mekanisme keamanan.

IAB menyertakan otentikasi dan enkripsi sebagai fitur keamanan penting di IPv6, IP generasi berikutnya. Untungnya, kemampuan keamanan ini ditentukan sedemikian rupa sehingga dapat diimplementasikan dengan IPv4 saat ini dan IPv6 futuristik.

Kerangka keamanan, IPsec telah didefinisikan dalam beberapa 'Permintaan untuk komentar' (RFC). Beberapa RFC menetapkan beberapa bagian dari protokol, sementara yang lain menangani solusi secara keseluruhan.

Operasi Dalam IPsec

Rangkaian IPsec dapat dianggap memiliki dua operasi terpisah, bila dilakukan secara bersamaan, menyediakan satu set lengkap layanan keamanan. Kedua operasi ini adalah Komunikasi IPsec dan Pertukaran Kunci Internet.

Komunikasi IPsec

Ini biasanya terkait dengan fungsionalitas IPsec standar. Ini melibatkan enkapsulasi, enkripsi, dan hashing pada datagram IP dan menangani semua proses paket.

Ini bertanggung jawab untuk mengelola komunikasi sesuai dengan Asosiasi Keamanan (SA) yang tersedia yang dibentuk antara pihak yang berkomunikasi.

Ia menggunakan protokol keamanan seperti Authentication Header (AH) dan Encapsulated SP (ESP).

Komunikasi IPsec tidak terlibat dalam pembuatan kunci atau pengelolaannya.

Operasi komunikasi IPsec sendiri biasa disebut dengan IPsec.

Internet Key Exchange (IKE)

IKE adalah protokol manajemen kunci otomatis yang digunakan untuk IPsec.

Secara teknis, manajemen kunci tidak penting untuk komunikasi IPsec dan kunci dapat dikelola secara manual. Namun, manajemen kunci manual tidak diinginkan untuk jaringan besar.

IKE bertanggung jawab untuk membuat kunci untuk IPsec dan menyediakan otentikasi selama proses pembentukan kunci. Padahal, IPsec dapat digunakan untuk protokol manajemen kunci lainnya, IKE digunakan secara default.

IKE mendefinisikan dua protokol (Oakley dan SKEME) untuk digunakan dengan kerangka kerja manajemen kunci yang telah ditentukan Internet Security Association Key Management Protocol (ISAKMP).

ISAKMP tidak spesifik untuk IPsec, tetapi menyediakan kerangka kerja untuk membuat SA untuk protokol apa pun.

Bab ini terutama membahas komunikasi IPsec dan protokol terkait yang digunakan untuk mencapai keamanan.

Mode Komunikasi IPsec

Komunikasi IPsec memiliki dua mode fungsi; moda transportasi dan terowongan. Mode ini dapat digunakan dalam kombinasi atau digunakan satu per satu, bergantung pada jenis komunikasi yang diinginkan.

Moda transportasi

IPsec tidak merangkum paket yang diterima dari lapisan atas.

Header IP asli dipertahankan dan data diteruskan berdasarkan atribut asli yang ditetapkan oleh protokol lapisan atas.

Diagram berikut menunjukkan aliran data di stack protokol.

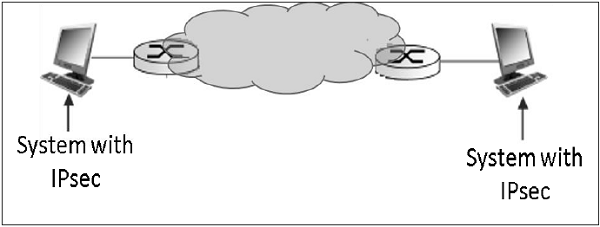

Batasan moda transportasi adalah tidak ada layanan gateway yang dapat disediakan. Ini disediakan untuk komunikasi point-to-point seperti yang digambarkan pada gambar berikut.

Mode Terowongan

Mode IPsec ini menyediakan layanan enkapsulasi bersama dengan layanan keamanan lainnya.

Dalam operasi mode terowongan, seluruh paket dari lapisan atas dienkapsulasi sebelum menerapkan protokol keamanan. Header IP baru ditambahkan.

Diagram berikut menunjukkan aliran data di stack protokol.

Mode terowongan biasanya dikaitkan dengan aktivitas gateway. Enkapsulasi memberikan kemampuan untuk mengirim beberapa sesi melalui satu gateway.

Komunikasi mode terowongan tipikal seperti yang digambarkan pada diagram berikut.

Sejauh titik akhir diperhatikan, mereka memiliki koneksi lapisan transport langsung. Datagram dari satu sistem yang diteruskan ke gateway dienkapsulasi dan kemudian diteruskan ke gateway jarak jauh. Gerbang terkait jarak jauh menghilangkan enkapsulasi data dan meneruskannya ke titik akhir tujuan di jaringan internal.

Dengan menggunakan IPsec, mode tunneling dapat dibuat antara gateway dan sistem akhir individu juga.

Protokol IPsec

IPsec menggunakan protokol keamanan untuk menyediakan layanan keamanan yang diinginkan. Protokol ini adalah jantung dari operasi IPsec dan yang lainnya dirancang untuk mendukung protokol ini di IPsec.

Asosiasi keamanan antara entitas yang berkomunikasi dibuat dan dipelihara oleh protokol keamanan yang digunakan.

Ada dua protokol keamanan yang ditentukan oleh IPsec - Authentication Header (AH) dan Encapsulating Security Payload (ESP).

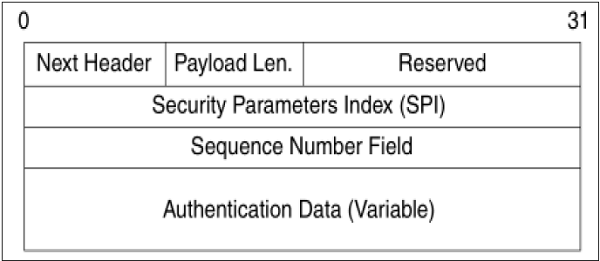

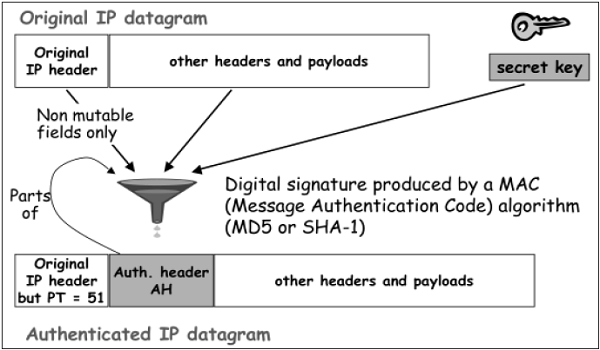

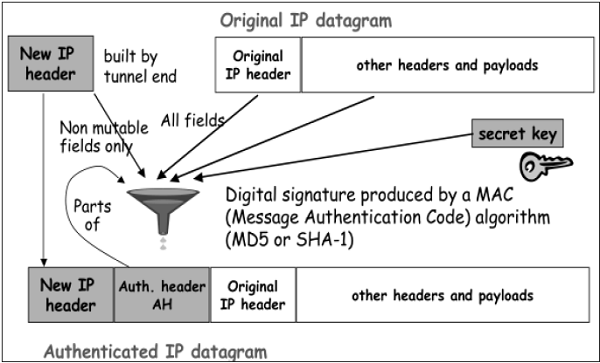

Header Otentikasi

Protokol AH menyediakan layanan integritas data dan otentikasi asal. Ini secara opsional melayani resistensi replay pesan. Namun, itu tidak memberikan bentuk kerahasiaan apa pun.

AH adalah protokol yang menyediakan otentikasi baik semua atau sebagian dari isi datagram dengan penambahan header. Header dihitung berdasarkan nilai di datagram. Bagian mana dari datagram yang digunakan untuk kalkulasi, dan di mana menempatkan header, bergantung pada kerjasama mode (tunnel atau transport).

Pengoperasian protokol AH ternyata sangat sederhana. Ini dapat dianggap mirip dengan algoritma yang digunakan untuk menghitung checksum atau melakukan pemeriksaan CRC untuk deteksi kesalahan.

Konsep di balik AH adalah sama, kecuali bahwa alih-alih menggunakan algoritme sederhana, AH menggunakan algoritme hashing khusus dan kunci rahasia yang hanya diketahui oleh pihak yang berkomunikasi. Asosiasi keamanan antara dua perangkat disiapkan yang menentukan detail ini.

Proses AH melalui tahapan berikut.

Ketika paket IP diterima dari tumpukan protokol atas, IPsec menentukan Asosiasi Keamanan (SA) terkait dari informasi yang tersedia dalam paket; misalnya, alamat IP (sumber dan tujuan).

Dari SA, setelah diidentifikasi bahwa protokol keamanan adalah AH, parameter header AH dihitung. Header AH terdiri dari parameter berikut -

Kolom header menentukan protokol paket setelah header AH. Sequence Parameter Index (SPI) diperoleh dari SA yang ada antar pihak yang berkomunikasi.

Nomor Urutan dihitung dan dimasukkan. Angka-angka ini memberikan kemampuan opsional kepada AH untuk menahan serangan replay.

Data otentikasi dihitung secara berbeda tergantung pada mode komunikasi.

Dalam mode transportasi, perhitungan data otentikasi dan perakitan paket IP akhir untuk transmisi digambarkan dalam diagram berikut. Pada header IP asli, perubahan hanya dilakukan pada nomor protokol 51 ke aplikasi AH yang ditunjukkan.

Dalam mode Tunnel, proses di atas berlangsung seperti yang digambarkan pada diagram berikut.

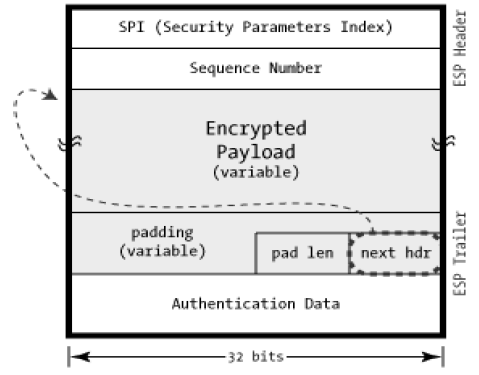

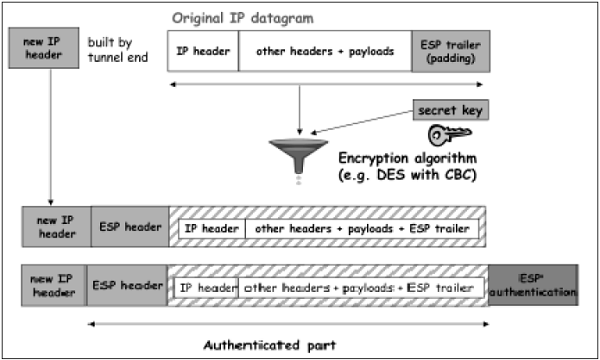

Protokol Keamanan Enkapsulasi (ESP)

ESP menyediakan layanan keamanan seperti kerahasiaan, integritas, otentikasi asal, dan resistansi pemutaran ulang opsional. Rangkaian layanan yang diberikan bergantung pada opsi yang dipilih pada saat pembentukan Asosiasi Keamanan (SA).

Di ESP, algoritme yang digunakan untuk enkripsi dan menghasilkan pengautentikasi ditentukan oleh atribut yang digunakan untuk membuat SA.

Proses ESP adalah sebagai berikut. Dua langkah pertama serupa dengan proses AH seperti yang disebutkan di atas.

Setelah ditentukan bahwa ESP terlibat, bidang paket ESP dihitung. Susunan bidang ESP digambarkan dalam diagram berikut.

Proses enkripsi dan otentikasi dalam mode transportasi digambarkan dalam diagram berikut.

Untuk mode Tunnel, proses enkripsi dan otentikasi seperti yang digambarkan dalam diagram berikut.

Meskipun otentikasi dan kerahasiaan adalah layanan utama yang disediakan oleh ESP, keduanya opsional. Secara teknis, kita dapat menggunakan enkripsi NULL tanpa otentikasi. Namun, dalam praktiknya, salah satu dari keduanya harus diterapkan untuk menggunakan ESP secara efektif.

Konsep dasarnya adalah menggunakan ESP ketika seseorang menginginkan otentikasi dan enkripsi, dan menggunakan AH ketika seseorang menginginkan otentikasi yang diperpanjang tanpa enkripsi.

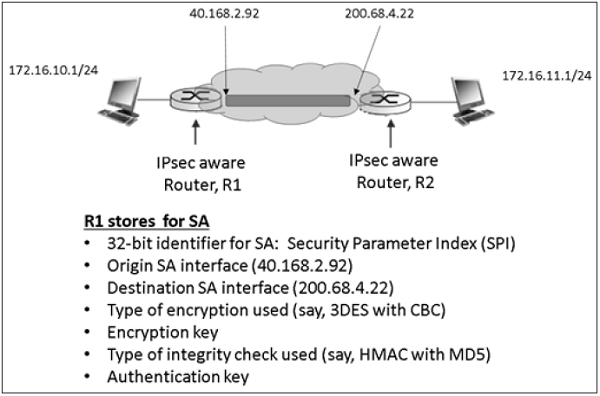

Asosiasi Keamanan di IPsec

Security Association (SA) adalah dasar dari komunikasi IPsec. Fitur SA adalah -

Sebelum mengirim data, koneksi virtual dibuat antara entitas pengirim dan entitas penerima, yang disebut "Asosiasi Keamanan (SA)".

IPsec menyediakan banyak opsi untuk melakukan enkripsi dan otentikasi jaringan. Setiap koneksi IPsec dapat memberikan enkripsi, integritas, keaslian, atau ketiga layanan tersebut. Saat layanan keamanan ditentukan, dua entitas peer IPsec harus menentukan dengan tepat algoritme mana yang akan digunakan (misalnya, DES atau 3DES untuk enkripsi; MD5 atau SHA-1 untuk integritas). Setelah memutuskan algoritme, kedua perangkat harus berbagi kunci sesi.

SA adalah sekumpulan parameter komunikasi di atas yang menyediakan hubungan antara dua atau lebih sistem untuk membangun sesi IPsec.

SA pada dasarnya sederhana dan karenanya diperlukan dua SA untuk komunikasi dua arah.

SA diidentifikasi oleh nomor Indeks Parameter Keamanan (SPI) yang ada di header protokol keamanan.

Entitas pengirim dan penerima memelihara informasi negara tentang SA. Ini mirip dengan titik akhir TCP yang juga memelihara informasi negara. IPsec berorientasi koneksi seperti TCP.

Parameter SA

Setiap SA secara unik diidentifikasi oleh tiga parameter berikut -

Indeks Parameter Keamanan (SPI).

Ini adalah nilai 32-bit yang ditetapkan ke SA. Ini digunakan untuk membedakan antara SA yang berbeda yang berakhir di tujuan yang sama dan menggunakan protokol IPsec yang sama.

Setiap paket IPsec membawa header yang berisi kolom SPI. SPI disediakan untuk memetakan paket yang masuk ke SA.

SPI adalah nomor acak yang dibuat oleh pengirim untuk mengidentifikasi SA kepada penerima.

Destination IP Address - Ini bisa menjadi alamat IP dari router akhir.

Security Protocol Identifier - Ini menunjukkan apakah pengaitannya adalah AH atau ESP SA.

Contoh SA antara dua router yang terlibat dalam komunikasi IPsec ditunjukkan pada diagram berikut.

Database Administratif Keamanan

Pada IPsec, terdapat dua database yang mengontrol pemrosesan datagram IPsec. Salah satunya adalah Security Association Database (SAD) dan yang lainnya adalah Security Policy Database (SPD). Setiap titik akhir yang berkomunikasi menggunakan IPsec harus memiliki SAD dan SPD yang terpisah secara logis.

Database Asosiasi Keamanan

Dalam komunikasi IPsec, titik akhir memegang status SA dalam Database Asosiasi Keamanan (SAD). Setiap entri SA dalam database SAD berisi sembilan parameter seperti yang ditunjukkan pada tabel berikut -

| Sr.No. | Parameter & Deskripsi |

|---|---|

| 1 | Sequence Number Counter Untuk komunikasi keluar. Ini adalah nomor urut 32-bit yang disediakan di header AH atau ESP. |

| 2 | Sequence Number Overflow Counter Menetapkan tanda opsi untuk mencegah komunikasi lebih lanjut yang menggunakan SA tertentu |

| 3 | 32-bit anti-replay window Digunakan untuk menentukan apakah paket AH atau ESP yang masuk adalah replay |

| 4 | Lifetime of the SA Waktu sampai SA tetap aktif |

| 5 | Algorithm - AH Digunakan di AH dan kunci terkait |

| 6 | Algorithm - ESP Auth Digunakan di bagian autentikasi header ESP |

| 7 | Algorithm - ESP Encryption Digunakan dalam enkripsi ESP dan informasi kuncinya yang terkait |

| 8 | IPsec mode of operation Moda transportasi atau terowongan |

| 9 | Path MTU(PMTU) Setiap unit transmisi maksimum jalur yang diamati (untuk menghindari fragmentasi) |

Semua entri SA di SAD diindeks oleh tiga parameter SA: Alamat IP tujuan, Pengenal Protokol Keamanan, dan SPI.

Database Kebijakan Keamanan

SPD digunakan untuk memproses paket keluar. Ini membantu dalam memutuskan entri SAD apa yang harus digunakan. Jika tidak ada entri SAD, SPD digunakan untuk membuat yang baru.

Setiap entri SPD akan berisi -

Pointer ke SA aktif diadakan di SAD.

Bidang pemilih - Bidang dalam paket masuk dari lapisan atas yang digunakan untuk memutuskan penerapan IPsec. Penyeleksi dapat menyertakan alamat sumber dan tujuan, nomor port jika relevan, ID aplikasi, protokol, dll.

Datagram IP keluar pergi dari entri SPD ke SA tertentu, untuk mendapatkan parameter pengkodean. Datagram IPsec masuk sampai ke SA yang benar secara langsung menggunakan SPI / DEST IP / Protocol triple, dan dari sana mengekstrak entri SAD terkait.

SPD juga dapat menentukan lalu lintas yang harus melewati IPsec. SPD dapat dianggap sebagai filter paket di mana tindakan yang diputuskan adalah aktivasi proses SA.

Ringkasan

IPsec adalah seperangkat protokol untuk mengamankan koneksi jaringan. Ini adalah mekanisme yang agak kompleks, karena alih-alih memberikan definisi langsung dari algoritme enkripsi dan fungsi otentikasi tertentu, ini menyediakan kerangka kerja yang memungkinkan implementasi apa pun yang disetujui oleh kedua ujung komunikasi.

Authentication Header (AH) dan Encapsulating Security Payload (ESP) adalah dua protokol komunikasi utama yang digunakan oleh IPsec. Sementara AH hanya mengotentikasi, ESP dapat mengenkripsi dan mengautentikasi data yang dikirim melalui koneksi.

Mode Transportasi menyediakan koneksi aman antara dua titik akhir tanpa mengubah header IP. Mode Tunnel merangkum seluruh paket IP payload. Ia menambahkan header IP baru. Yang terakhir digunakan untuk membentuk VPN tradisional, karena menyediakan terowongan aman virtual di Internet yang tidak tepercaya.

Menyiapkan koneksi IPsec melibatkan semua jenis pilihan crypto. Otentikasi biasanya dibangun di atas hash kriptografi seperti MD5 atau SHA-1. Algoritme enkripsi adalah DES, 3DES, Blowfish, dan AES yang umum digunakan. Algoritme lain juga dimungkinkan.

Kedua titik akhir yang berkomunikasi perlu mengetahui nilai rahasia yang digunakan dalam hashing atau enkripsi. Kunci manual memerlukan entri manual dari nilai rahasia di kedua ujungnya, mungkin disampaikan oleh beberapa mekanisme out-of-band, dan IKE (Internet Key Exchange) adalah mekanisme canggih untuk melakukan ini secara online.

Kita telah melihat bahwa pertumbuhan Internet yang cepat telah menimbulkan perhatian utama terhadap keamanan jaringan. Beberapa metode telah dikembangkan untuk memberikan keamanan dalam aplikasi, transportasi, atau lapisan jaringan jaringan.

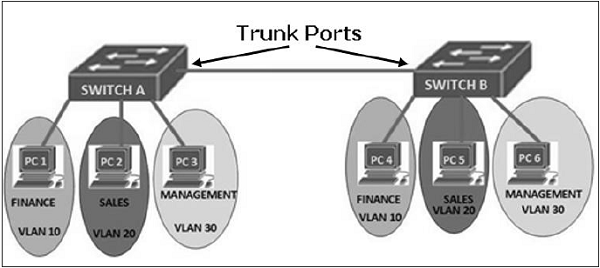

Banyak organisasi menggabungkan langkah-langkah keamanan pada lapisan OSI yang lebih tinggi, dari lapisan aplikasi hingga ke lapisan IP. Namun, satu area yang umumnya tidak dijaga adalah pengerasan lapisan Data Link. Ini dapat membuka jaringan untuk berbagai serangan dan kompromi.

Pada bab ini, kita akan membahas masalah keamanan pada Data Link Layer dan metode untuk mengatasinya. Pembahasan kita akan difokuskan pada jaringan Ethernet.

Masalah Keamanan di Lapisan Data Link

Lapisan data link di jaringan Ethernet sangat rentan terhadap beberapa serangan. Serangan yang paling umum adalah -

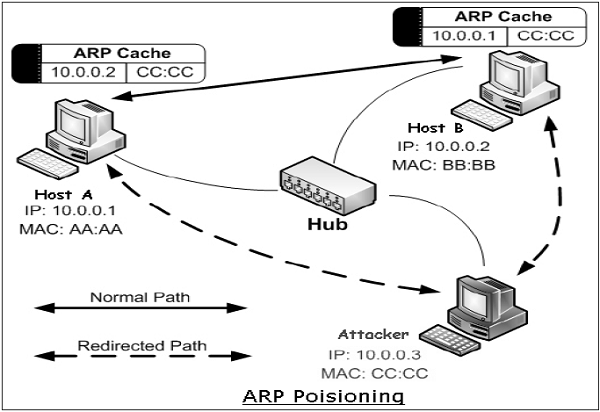

Spoofing ARP

Address Resolution Protocol (ARP) adalah protokol yang digunakan untuk memetakan alamat IP ke alamat mesin fisik yang dapat dikenali di Ethernet lokal. Ketika mesin host perlu menemukan alamat Media Access Control (MAC) fisik untuk alamat IP, itu menyiarkan permintaan ARP. Host lain yang memiliki alamat IP mengirimkan pesan balasan ARP dengan alamat fisiknya.

Setiap mesin host di jaringan memiliki tabel, yang disebut 'cache ARP'. Tabel tersebut menyimpan alamat IP dan alamat MAC terkait dari host lain di jaringan.

Karena ARP adalah protokol tanpa negara, setiap kali host mendapatkan balasan ARP dari host lain, meskipun belum mengirim permintaan ARP, ia menerima entri ARP tersebut dan memperbarui cache ARP-nya. Proses memodifikasi cache ARP host target dengan entri palsu yang dikenal sebagai ARP poisoning atau ARP spoofing.

Spoofing ARP memungkinkan penyerang untuk menyamar sebagai host yang sah dan kemudian mencegat frame data di jaringan, memodifikasi atau menghentikannya. Seringkali serangan tersebut digunakan untuk meluncurkan serangan lain seperti man-in-the-middle, session hijacking, atau denial of service.

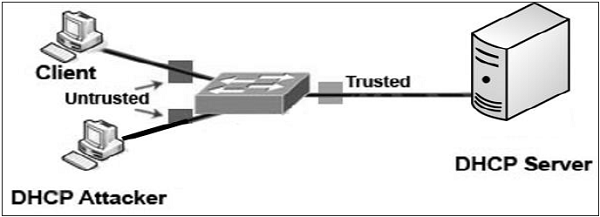

Banjir MAC

Setiap switch di Ethernet memiliki tabel Content-Addressable Memory (CAM) yang menyimpan alamat MAC, nomor port switch, dan informasi lainnya. Tabel memiliki ukuran tetap. Dalam serangan MAC flooding, penyerang membanjiri switch dengan alamat MAC menggunakan paket ARP palsu hingga tabel CAM penuh.

Setelah CAM dibanjiri, sakelar masuk ke mode seperti hub dan mulai menyiarkan lalu lintas yang tidak memiliki entri CAM. Penyerang yang berada di jaringan yang sama, sekarang menerima semua frame yang ditujukan hanya untuk host tertentu.

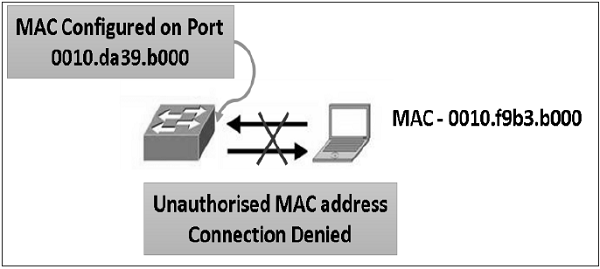

Port Stealing

Sakelar Ethernet memiliki kemampuan untuk mempelajari dan mengikat alamat MAC ke port. Ketika sakelar menerima lalu lintas dari port dengan alamat sumber MAC, itu mengikat nomor port dan alamat MAC itu.