Keamanan Jaringan - Firewall

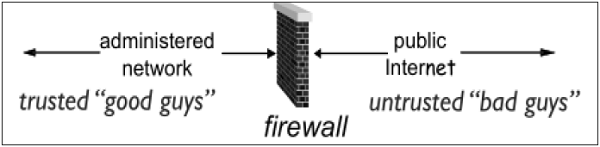

Hampir setiap organisasi skala menengah dan besar memiliki kehadiran di Internet dan memiliki jaringan organisasi yang terhubung dengannya. Partisi jaringan di batas antara Internet luar dan jaringan internal sangat penting untuk keamanan jaringan. Terkadang jaringan dalam (intranet) disebut sebagai sisi "tepercaya" dan Internet eksternal sebagai sisi "tidak tepercaya".

Jenis Firewall

Firewall adalah perangkat jaringan yang mengisolasi jaringan internal organisasi dari jaringan luar / Internet yang lebih besar. Ini bisa berupa perangkat keras, perangkat lunak, atau sistem gabungan yang mencegah akses tidak sah ke atau dari jaringan internal.

Semua paket data yang masuk atau keluar dari jaringan internal melewati firewall, yang memeriksa setiap paket dan memblokir yang tidak memenuhi kriteria keamanan yang ditentukan.

Menerapkan firewall di batas jaringan seperti menggabungkan keamanan pada satu titik. Ini serupa dengan mengunci apartemen di pintu masuk dan tidak harus di setiap pintu.

Firewall dianggap sebagai elemen penting untuk mencapai keamanan jaringan karena alasan berikut -

Jaringan internal dan host tidak mungkin diamankan dengan baik.

Internet adalah tempat berbahaya dengan penjahat, pengguna dari perusahaan pesaing, mantan karyawan yang tidak puas, mata-mata dari negara yang tidak ramah, pengacau, dll.

Untuk mencegah penyerang meluncurkan serangan penolakan layanan pada sumber daya jaringan.

Untuk mencegah modifikasi / akses ilegal ke data internal oleh penyerang luar.

Firewall dikategorikan menjadi tiga tipe dasar -

- Filter paket (Stateless & Stateful)

- Gerbang tingkat aplikasi

- Gerbang tingkat sirkuit

Namun, ketiga kategori ini tidak saling eksklusif. Firewall modern memiliki campuran kemampuan yang dapat menempatkannya di lebih dari satu dari tiga kategori.

Firewall Penyaringan Paket Stateless & Stateful

Dalam jenis penyebaran firewall ini, jaringan internal terhubung ke jaringan eksternal / Internet melalui firewall router. Firewall memeriksa dan menyaring data paket-demi-paket.

Packet-filtering firewalls mengizinkan atau memblokir paket sebagian besar berdasarkan kriteria seperti alamat IP sumber dan / atau tujuan, protokol, nomor port sumber dan / atau tujuan, dan berbagai parameter lain dalam header IP.

Keputusan dapat didasarkan pada faktor-faktor selain bidang header IP seperti jenis pesan ICMP, bit TCP SYN dan ACK, dll.

Aturan filter paket memiliki dua bagian -

Selection criteria - Digunakan sebagai pencocokan kondisi dan pola untuk pengambilan keputusan.

Action field- Bagian ini menentukan tindakan yang akan diambil jika paket IP memenuhi kriteria pemilihan. Tindakan tersebut dapat berupa memblokir (menyangkal) atau mengizinkan (mengizinkan) paket melintasi firewall.

Pemfilteran paket umumnya dilakukan dengan mengkonfigurasi Daftar Kontrol Akses (ACL) pada router atau sakelar. ACL adalah tabel aturan filter paket.

Saat lalu lintas masuk atau keluar dari sebuah antarmuka, firewall menerapkan ACL dari atas ke bawah untuk setiap paket masuk, menemukan kriteria yang cocok dan mengizinkan atau menolak paket individu.

Stateless firewalladalah sejenis alat yang kaku. Ia melihat paket dan mengizinkannya jika memenuhi kriteria bahkan jika itu bukan bagian dari komunikasi yang sedang berlangsung.

Oleh karena itu, firewall tersebut diganti oleh stateful firewallsdi jaringan modern. Jenis firewall ini menawarkan metode pemeriksaan yang lebih mendalam dibandingkan satu-satunya metode pemeriksaan paket berbasis ACL dari firewall stateless.

Firewall stateful memantau pengaturan koneksi dan proses pembongkaran untuk terus memeriksa koneksi pada tingkat TCP / IP. Ini memungkinkan mereka untuk melacak status koneksi dan menentukan host mana yang memiliki koneksi terbuka dan resmi pada titik waktu tertentu.

Mereka mereferensikan basis aturan hanya ketika koneksi baru diminta. Paket milik koneksi yang ada dibandingkan dengan tabel status koneksi terbuka firewall, dan keputusan untuk mengizinkan atau memblokir diambil. Proses ini menghemat waktu dan juga memberikan keamanan tambahan. Tidak ada paket yang diizinkan untuk melewati firewall kecuali itu milik koneksi yang telah dibuat. Itu bisa timeout koneksi tidak aktif di firewall setelah itu tidak lagi menerima paket untuk koneksi itu.

Gateway Aplikasi

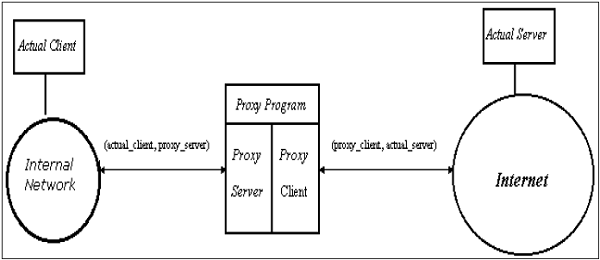

Gerbang tingkat aplikasi bertindak sebagai simpul relai untuk lalu lintas tingkat aplikasi. Mereka mencegat paket masuk dan keluar, menjalankan proxy yang menyalin dan meneruskan informasi melintasi gateway, dan berfungsi sebagaiproxy server, mencegah koneksi langsung apa pun antara server atau klien tepercaya dan host yang tidak tepercaya.

Proksi adalah khusus aplikasi. Mereka dapat memfilter paket pada lapisan aplikasi model OSI.

Proksi khusus aplikasi

Proksi khusus aplikasi menerima paket yang dihasilkan hanya oleh aplikasi tertentu yang dirancang untuk disalin, diteruskan, dan difilter. Misalnya, hanya proxy Telnet yang dapat menyalin, meneruskan, dan memfilter lalu lintas Telnet.

Jika jaringan hanya mengandalkan gateway tingkat aplikasi, paket masuk dan keluar tidak dapat mengakses layanan yang tidak memiliki proxy yang dikonfigurasi. Misalnya, jika gateway menjalankan proxy FTP dan Telnet, hanya paket yang dibuat oleh layanan ini yang dapat melewati firewall. Semua layanan lainnya diblokir.

Pemfilteran tingkat aplikasi

Gerbang proxy tingkat aplikasi, memeriksa dan memfilter paket individu, bukan hanya menyalinnya dan meneruskannya secara membabi buta ke seluruh gerbang. Proxy khusus aplikasi memeriksa setiap paket yang melewati gateway, memverifikasi konten paket melalui lapisan aplikasi. Proksi ini dapat memfilter jenis perintah atau informasi tertentu dalam protokol aplikasi.

Gateway aplikasi dapat membatasi tindakan tertentu agar tidak dilakukan. Misalnya, gateway dapat dikonfigurasi untuk mencegah pengguna melakukan perintah 'FTP put'. Ini dapat mencegah modifikasi informasi yang disimpan di server oleh penyerang.

Transparan

Meskipun gateway tingkat aplikasi bisa transparan, banyak implementasi memerlukan otentikasi pengguna sebelum pengguna dapat mengakses jaringan tidak tepercaya, sebuah proses yang mengurangi transparansi sebenarnya. Otentikasi mungkin berbeda jika pengguna dari jaringan internal atau dari Internet. Untuk jaringan internal, daftar sederhana alamat IP dapat diizinkan untuk terhubung ke aplikasi eksternal. Tetapi dari sisi Internet, otentikasi yang kuat harus diterapkan.

Sebuah gateway aplikasi sebenarnya merelay segmen TCP antara dua koneksi TCP dalam dua arah (Client ↔ Proxy ↔ Server).

Untuk paket keluar, gateway dapat mengganti alamat IP sumber dengan alamat IP-nya sendiri. Proses tersebut disebut sebagai Network Address Translation (NAT). Ini memastikan bahwa alamat IP internal tidak diekspos ke Internet.

Gerbang Tingkat Sirkuit

Gateway level sirkuit adalah solusi perantara antara filter paket dan gateway aplikasi. Ini berjalan di lapisan transport dan karenanya dapat bertindak sebagai proxy untuk aplikasi apa pun.

Mirip dengan gateway aplikasi, gateway level sirkuit juga tidak mengizinkan koneksi TCP ujung ke ujung melintasi gateway. Ini mengatur dua koneksi TCP dan merelay segmen TCP dari satu jaringan ke jaringan lainnya. Tapi, itu tidak memeriksa data aplikasi seperti gateway aplikasi. Oleh karena itu, terkadang disebut sebagai 'Pipe Proxy'.

KAUS KAKI

SOCKS (RFC 1928) mengacu pada gateway level sirkuit. Ini adalah mekanisme proxy jaringan yang memungkinkan host di satu sisi server SOCKS untuk mendapatkan akses penuh ke host di sisi lain tanpa memerlukan jangkauan IP langsung. Klien terhubung ke server SOCKS di firewall. Kemudian klien memasuki negosiasi untuk metode otentikasi yang akan digunakan, dan mengautentikasi dengan metode yang dipilih.

Klien mengirimkan permintaan relai koneksi ke server SOCKS, yang berisi alamat IP tujuan dan port transportasi yang diinginkan. Server menerima permintaan setelah memeriksa bahwa klien memenuhi kriteria pemfilteran dasar. Kemudian, atas nama klien, gateway membuka koneksi ke host tidak tepercaya yang diminta dan kemudian memantau handshaking TCP yang mengikuti.

Server SOCKS memberi tahu klien, dan jika berhasil, mulai menyampaikan data antara dua koneksi. Gateway level sirkuit digunakan ketika organisasi mempercayai pengguna internal, dan tidak ingin memeriksa konten atau data aplikasi yang dikirim di Internet.

Penerapan Firewall dengan DMZ

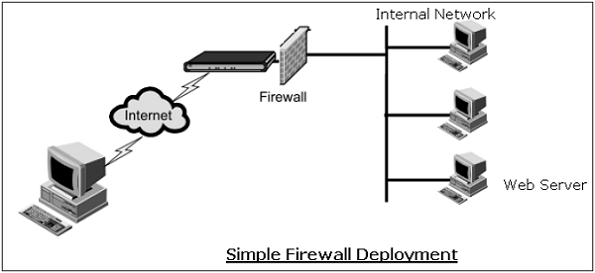

Firewall adalah mekanisme yang digunakan untuk mengontrol lalu lintas jaringan 'ke' dan 'keluar' dari jaringan internal organisasi. Dalam kebanyakan kasus, sistem ini memiliki dua antarmuka jaringan, satu untuk jaringan eksternal seperti Internet dan yang lainnya untuk sisi internal.

Proses firewall dapat mengontrol dengan ketat apa yang diizinkan untuk melintasi dari satu sisi ke sisi lain. Sebuah organisasi yang ingin memberikan akses eksternal ke server webnya dapat membatasi semua lalu lintas yang tiba di firewall, mengharapkan port 80 (port http standar). Semua lalu lintas lain seperti lalu lintas email, FTP, SNMP, dll., Tidak diizinkan melintasi firewall ke jaringan internal. Contoh firewall sederhana ditunjukkan pada diagram berikut.

Dalam penerapan sederhana di atas, meskipun semua akses lain dari luar diblokir, penyerang dapat menghubungi tidak hanya server web tetapi juga host lain di jaringan internal yang membiarkan port 80 terbuka secara tidak sengaja atau sebaliknya.

Oleh karena itu, masalah yang dihadapi sebagian besar organisasi adalah bagaimana mengaktifkan akses yang sah ke layanan publik seperti web, FTP, dan email dengan tetap menjaga keamanan jaringan internal yang ketat. Pendekatan tipikal adalah menerapkan firewall untuk menyediakan Zona Demiliterisasi (DMZ) di jaringan.

Dalam pengaturan ini (diilustrasikan dalam diagram berikut), dua firewall digunakan; satu antara jaringan eksternal dan DMZ, dan satu lagi antara DMZ dan jaringan internal. Semua server publik ditempatkan di DMZ.

Dengan pengaturan ini, dimungkinkan untuk memiliki aturan firewall yang memungkinkan akses publik ke server publik tetapi firewall interior dapat membatasi semua koneksi masuk. Dengan memiliki DMZ, server publik diberikan perlindungan yang memadai daripada menempatkannya langsung di jaringan eksternal.

Sistem Deteksi / Pencegahan Intrusi

Firewall pemfilteran paket beroperasi berdasarkan aturan yang melibatkan header TCP / UDP / IP saja. Mereka tidak mencoba melakukan pemeriksaan korelasi di antara sesi yang berbeda.

Intrusion Detection / Prevention System (IDS / IPS) menjalankan Inspeksi Paket Mendalam (DPI) dengan melihat isi paket. Misalnya, memeriksa string karakter dalam paket terhadap database virus yang dikenal, string serangan.

Gateway aplikasi memang melihat isi paket tetapi hanya untuk aplikasi tertentu. Mereka tidak mencari data yang mencurigakan di dalam paket. IDS / IPS mencari data mencurigakan yang terdapat dalam paket dan mencoba untuk memeriksa korelasi antara beberapa paket untuk mengidentifikasi serangan apa pun seperti pemindaian port, pemetaan jaringan, dan penolakan layanan dan sebagainya.

Perbedaan antara IDS dan IPS

IDS dan IPS serupa dalam mendeteksi anomali di jaringan. IDS adalah alat 'visibilitas' sedangkan IPS dianggap sebagai alat 'kontrol'.

Sistem Deteksi Intrusi duduk di samping jaringan, memantau lalu lintas di banyak titik berbeda, dan memberikan visibilitas ke status keamanan jaringan. Dalam kasus pelaporan anomali oleh IDS, tindakan korektif dimulai oleh administrator jaringan atau perangkat lain di jaringan.

Sistem Pencegahan Intrusi seperti firewall dan mereka berada di jalur antara dua jaringan dan mengontrol lalu lintas yang melewatinya. Ini memberlakukan kebijakan tertentu tentang deteksi anomali dalam lalu lintas jaringan. Umumnya, itu menjatuhkan semua paket dan memblokir seluruh lalu lintas jaringan saat memperhatikan anomali sampai saat itu anomali ditangani oleh administrator.

Jenis IDS

Ada dua tipe dasar IDS.

Signature-based IDS

Itu membutuhkan database serangan yang dikenal dengan tanda tangan mereka.

Tanda tangan ditentukan oleh jenis dan urutan paket yang mencirikan serangan tertentu.

Batasan dari jenis IDS ini adalah hanya serangan yang diketahui yang dapat dideteksi. IDS ini juga bisa mengeluarkan alarm palsu. Alarm palsu dapat terjadi ketika aliran paket normal cocok dengan tanda tangan serangan.

Contoh IDS open-source publik yang terkenal adalah IDS "Snort".

Anomaly-based IDS

Jenis IDS ini menciptakan pola lalu lintas operasi jaringan normal.

Selama mode IDS, ini melihat pola lalu lintas yang secara statistik tidak biasa. Misalnya, beban ICMP yang tidak biasa, pertumbuhan eksponensial dalam pemindaian port, dll.

Deteksi pola lalu lintas yang tidak biasa menghasilkan alarm.

Tantangan utama yang dihadapi dalam penerapan IDS jenis ini adalah kesulitan dalam membedakan antara lalu lintas normal dan lalu lintas tidak biasa.

Ringkasan

Dalam bab ini, kita membahas berbagai mekanisme yang digunakan untuk kontrol akses jaringan. Pendekatan keamanan jaringan melalui kontrol akses secara teknis berbeda dari penerapan kontrol keamanan pada lapisan jaringan yang berbeda yang dibahas di bab sebelumnya dari tutorial ini. Namun, meskipun pendekatan implementasinya berbeda, keduanya saling melengkapi.

Kontrol akses jaringan terdiri dari dua komponen utama: otentikasi pengguna dan perlindungan batas jaringan. RADIUS adalah mekanisme populer untuk menyediakan otentikasi pusat di jaringan.

Firewall memberikan perlindungan batas jaringan dengan memisahkan jaringan internal dari Internet publik. Firewall dapat berfungsi di berbagai lapisan protokol jaringan. IDS / IPS memungkinkan untuk memantau anomali dalam lalu lintas jaringan untuk mendeteksi serangan dan mengambil tindakan pencegahan yang sama.