Attacco di connessione ad hoc

Attacchi di connessione Ad-Hoc sono molto brutto tipo di attacchi, in cui l'attaccante (utente malintenzionato) utilizza uno 3 ° partito legittimo utente comeadditional hop o man-in-the-middle tra il dispositivo dell'attaccante e l'AP o un altro tipo di gateway.

La funzionalità di rete wireless Ad-Hoc, necessaria per lavorare su "device-in-the-middle", può essere configurata su dispositivi Windows o Linux e consente di impostare un collegamento wireless ad-hoc (peer-to-peer) tra client dispositivi (senza alcuna infrastruttura di rete aggiuntiva come AP). Dietro le quinte, quello che fai in realtà è creare un AP software virtuale sul tuo PC e l'altro dispositivo si sta associando all'SSID che hai creato (creando effettivamente un collegamento wireless).

Quando si utilizza Linux, è possibile utilizzare lo strumento chiamato "airbase-ng" descritto in precedenza in questo capitolo. D'altra parte, quando si utilizza Windows, la WLAN può essere creata nelle impostazioni di una rete wireless utilizzando "configura nuova connessione o nuova rete".

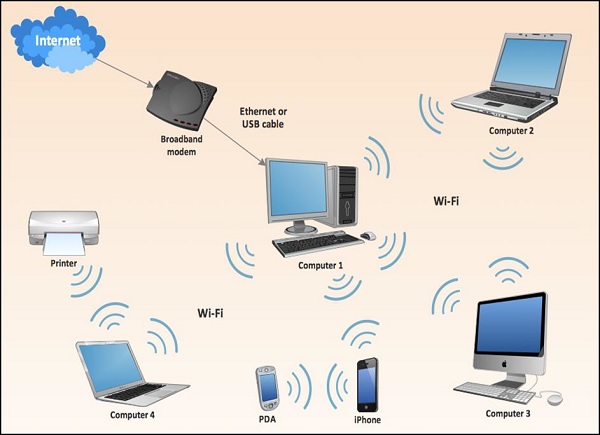

La seguente situazione descriverebbe un attacco ad-hoc. Immaginiamo che l'aggressore possa essere uno qualsiasi dei computer numero 2, 3 o 4. La vittima (uomo al centro) sarebbe il computer 1. Questo laptop sarebbe quello in esecuzione e servirà la connettività wireless all'ambiente circostante, e lo farà avere un'altra interfaccia collegata alla rete cablata per accedere a Internet.

Gli aggressori possono connettersi alla WLAN trasmessa dal Computer 1 e quindi utilizzarla per instradare tutto il traffico su Internet tramite il PC vittima. Dal punto di vista di Internet, sembrerebbe che sia il Computer 1 a originare il traffico! I collegamenti wireless dal Computer 1 a tutti gli aggressori non devono essere una connessione Wi-Fi: potrebbe essere un Bluetooth o qualsiasi altro tipo di tecnologia wireless supportata da tutte le parti che tentano di comunicare tra loro.