Protezione wireless: associazione errata del client

Potresti aver già sperimentato la situazione, che quando arrivi con il tuo PC e usi il wireless a casa, il tuo PC si connette automaticamente alla WLAN, senza che tu debba eseguire alcuna azione. Questo perché il tuo laptop ricorda l'elenco delle WLAN a cui eri connesso in passato e memorizza questo elenco nel cosiddettoPreferred Network List (in un mondo Windows).

Un hacker malintenzionato può utilizzare questo comportamento predefinito e portare il proprio AP wireless nell'area fisica, dove normalmente si utilizza il Wi-Fi. Se il segnale di quell'AP fosse migliore di quello dell'AP originale, il software del laptop si associerà erroneamente al punto di accesso falso (canaglia) fornito dall'hacker (pensando che sia l'AP legittimo, che hai usato in passato ). Questi tipi di attacchi sono molto facili da eseguire in alcuni grandi spazi aperti, come aeroporti, uffici o aree pubbliche. A volte ci si riferisce a questo tipo di attacchi comeHoneypot AP Attacks.

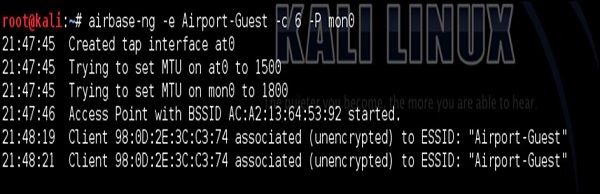

La creazione di un falso AP non richiede alcun hardware fisico. La distribuzione Linux, utilizzata in tutto questo tutorial èKali Linux, ha uno strumento interno chiamato airbase-ng che può creare AP con indirizzo MAC specifico e nome WLAN (SSID) con un singolo comando.

Creiamo uno scenario seguente. In passato ho utilizzato l'SSID di "Airport-Guest" in uno degli aeroporti europei. In questo modo, so che il mio smartphone ha salvato questo SSID nel PNL (Preferred Network List). Quindi creo questo SSID usandoairbase-ng.

Dopo aver creato la WLAN, ho utilizzato l'attacco DoS di livello 2 descritto in precedenza, per de-autenticare costantemente il mio smartphone dalla rete wireless Home_e1000. A quel punto, il mio smartphone rileva l'altro SSID (Airport-Guest) con una qualità di collegamento molto buona, quindi si collega automaticamente ad esso.

Questo è qualcosa che vedi nella discarica sopra a partire dalle 21:48:19. A quel punto, siamo nella buona situazione per eseguire alcuni attacchi aggiuntivi con questa connessione iniziale. Può essere un man in the middle attack, per inoltrare tutto il traffico wireless tramite il PC dell'attaccante (attaccando l'integrità e la riservatezza dello scambio di traffico. Oppure puoi riconnetterti dal PC dell'attaccante direttamente allo smartphone sfruttando alcune vulnerabilità utilizzando Metasploit Framework. .. C'è una pletora di possibili modi per andare avanti.