Protezione wireless: interrompi una crittografia

In questo capitolo vedremo come rompere le crittografie WEP e WPA. Cominciamo con la crittografia WEP.

Come rompere la crittografia WEP?

Ci sono molti strumenti possibili che si possono usare per craccare WEP, ma tutti gli approcci seguono la stessa idea e l'ordine dei passaggi.

Supponendo che tu abbia trovato la tua rete di destinazione, procedi come segue:

Raccogli (annusa) pacchetti crittografati WEP che volano in aria. Questo passaggio può essere eseguito utilizzando uno strumento Linux chiamato "airodump-ng".

Quando vengono raccolti abbastanza pacchetti (hai raccolto un insieme di frame con un vettore IV duplicato), provi a craccare la rete usando uno strumento chiamato "aircrack-ng".

Su una rete molto congestionata, i due passaggi sopra menzionati possono richiedere circa 5-10 minuti o anche meno. È così facile! La guida dettagliata passo passo per l'hacking di WEP verrà mostrata sotto l'argomento "Pen Testing WEP Encrypted WLAN".

Come rompere la crittografia WPA?

Il modo per violare una crittografia WPA ha un approccio leggermente diverso. I frame wireless che utilizzano WPA, utilizzano la crittografia TKIP che utilizza ancora il concetto di algoritmo IV e RC4, tuttavia viene modificato per essere più sicuro. TKIP modifica WEP con i seguenti puntatori:

Utilizza chiavi temporali create dinamicamente invece di quelle statiche utilizzate da WEP.

Utilizza il sequencing per difendersi da attacchi replay e injection.

Utilizza un algoritmo avanzato di mixaggio delle chiavi per sconfiggere le collisioni IV e gli attacchi con chiave debole in WEP.

Introduce Enhanced Data Integrity (EDI) per sconfiggere l'attacco di capovolgimento di bit possibile in WEP.

Tenendo conto di tutti questi punti, rende impossibile dal punto di vista computazionale lo standard WPA da decifrare (non dice che non è possibile, ma potrebbe richiedere un tempo ragionevolmente molto lungo, supponendo che tu abbia risorse avanzate per rompere l'algoritmo). Anche l'autenticazione utilizzata nello standard WPA è avanzata rispetto a quella utilizzata in WEP. WPA utilizza 802.1x (autenticazione basata su EAP) per l'autenticazione dei client. In effetti, questo è il fileonly weak point, dove puoi provare le tue possibilità di rompere il WPA (e il WPA2 in effetti).

Gli standard WPA e WPA2 supportano due tipi di autenticazioni: Pre-Shared Key(PSK) e autentico 802.1x basato su server di autenticazione esterno. Quando si utilizza l'autenticazione 802.1x, semplicemente non è possibile violare la password; èonly doable where local PSK mode is used. Come nota a margine: tutte le distribuzioni wireless aziendali utilizzano una vera autenticazione 802.1x, basata sul server RADIUS esterno, pertanto l'unico obiettivo possibile potrebbe essere aziende molto piccole o reti domestiche.

Un'altra osservazione è che la PSK utilizzata per proteggere WPA / WPA2 deve essere di dimensioni ragionevolmente brevi (max 10 caratteri - in contrasto con 64 caratteri consentiti come lunghezza massima), se si ha intenzione di romperla. Il motivo di tale requisito è che, PSK viene trasmesso solo una volta (non in chiaro) tra il client wireless e l'AP durante l'handshake iniziale a 4 vie, e l'unico modo per derivare la chiave originale da quei pacchetti è la forza bruta o usando un buon dizionario.

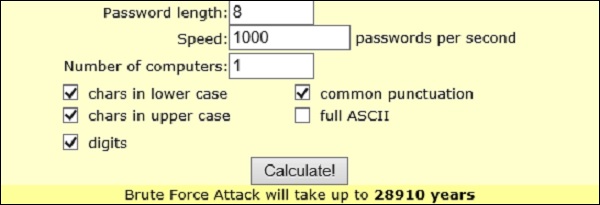

C'è un bel calcolatore online che può stimare il tempo necessario per forzare il PSK - http://lastbit.com/pswcalc.asp. Supponendo che tu abbia 1 PC che può provare 1000 password al secondo (composto da lettere minuscole, maiuscole, cifre e punteggiatura comuni) ci vorrebbero 28910 anni per infrangere la password (al massimo ovviamente, se sei fortunato potrebbe impiegare alcune ore).

Il processo generale di rottura di una crittografia WPA / WPA2 (solo quando usano PSK) è il seguente:

Raccogli (annusa) i pacchetti wireless che volano in aria. Questo passaggio può essere eseguito utilizzando lo strumento Linux chiamato "airodump-ng".

Durante la raccolta dei pacchetti, è necessario annullare l'autenticazione dei client correnti. In questo modo, arriverai alla situazione in cui il client avrebbe bisogno di autenticarsi di nuovo per utilizzare una rete Wi-Fi. Questo è esattamente quello che volevi! In questo modo, si prepara un buon ambiente per annusare un utente wireless che si autentica sulla rete. È possibile utilizzare lo strumento basato su Linux "aireplay-ng" per de-autenticare i client wireless correnti.

Dato che hai annusato un handshake a 4 vie (e salvato nel file dump), puoi ancora una volta usare "aircrack-ng" per craccare il PSK. In questo passaggio, devi fare riferimento a un file di dizionario contenente tutte le combinazioni della password, che lo strumento aircrack-ng utilizzerà. Ecco perché un buon file di dizionario è un elemento molto importante qui.

L'hacking dettagliato passo per passo delle reti WPA / WPA2 sarà mostrato sotto l'argomento "Pen Testing WPA / WPA2 Encrypted WLAN".

Come difendersi dal cracking WPA?

Ho la sensazione che dopo aver esaminato le ultime sezioni di questo tutorial, avrai già un'idea di cosa si dovrebbe fare per rendere impossibile il cracking di WPA (o meglio dire: impossibile entro un ragionevole periodo di tempo). Di seguito sono riportati alcuni suggerimenti delle migliori pratiche per la protezione della rete wireless domestica / di piccole imprese:

Se c'è una possibilità, usa WPA2 invece di WPA. Ha un impatto diretto sullo schema di crittografia utilizzato da una suite. AES (utilizzato da WPA2) è molto più sicuro di TKIP (utilizzato da WPA).

Come hai visto in precedenza, l'unico modo per rompere WPA / WPA2 è annusare l'handshake a 4 vie di autenticazione e forzare il PSK. Per renderlo computazionalmente impossibile, usa una password di almeno 10 caratteri composta da una combinazione casuale (non una parola semplice che puoi incontrare in qualsiasi dizionario) di lettere minuscole, maiuscole, caratteri speciali e cifre.

Disabilita Wi-Fi Protected Setup (WPS) - WPS è una delle "fantastiche funzioni" inventate per rendere molto più semplice la connessione di nuovi client wireless alla rete, semplicemente inserendo uno speciale numero PIN di 8 cifre dell'AP. Questo 8 cifre è un lavoro molto breve per un attacco di forza bruta, e anche questo 8 cifre può essere trovato sul retro della scatola AP stessa. Fai una prova e dai un'occhiata al tuo router di casa: vedi il PIN WPS sul retro? Hai la funzione WPS abilitata sul tuo router di casa?