倫理的ハッキング-クイックガイド

ハッキングは、ほぼ50年間コンピューティングの一部であり、幅広いトピックをカバーする非常に幅広い分野です。ハッキングの最初の既知のイベントは1960年にMITで発生し、同時に「ハッカー」という用語が生まれました。

ハッキングとは、コンピュータシステムまたはコンピュータネットワークに存在する可能性のあるエントリポイントを見つけて、最終的にそれらに侵入する行為です。ハッキングは通常、コンピュータシステムまたはコンピュータネットワークへの不正アクセスを取得するために行われ、システムに損害を与えたり、コンピュータで利用可能な機密情報を盗んだりします。

ハッキングは、テスト目的でコンピューターまたはネットワークシステムの弱点を見つけるために行われている限り、通常は合法です。この種のハッキングは私たちが呼ぶものですEthical Hacking。

ハッキング行為を行うコンピューターの専門家は「ハッカー」と呼ばれます。ハッカーとは、知識を求め、システムがどのように動作し、どのように設計されているかを理解し、これらのシステムで遊んでみようとする人々です。

ハッキングの種類

ハッキングの内容に基づいて、ハッキングをさまざまなカテゴリに分類できます。ここに一連の例があります-

Website Hacking − Webサイトをハッキングするということは、Webサーバーと、データベースやその他のインターフェイスなどの関連ソフトウェアを不正に制御することを意味します。

Network Hacking −ネットワークのハッキングとは、Telnet、NSルックアップ、Ping、Tracert、Netstatなどのツールを使用して、ネットワークシステムに損害を与え、その動作を妨げることを目的として、ネットワークに関する情報を収集することを意味します。

Email Hacking −これには、電子メールアカウントへの不正アクセスの取得、および所有者の同意なしでの使用が含まれます。

Ethical Hacking −倫理的なハッキングには、テスト目的でコンピューターまたはネットワークシステムの弱点を見つけ、最終的にそれらを修正することが含まれます。

Password Hacking −これは、コンピュータシステムに保存または送信されたデータから秘密のパスワードを回復するプロセスです。

Computer Hacking −これは、ハッキング方法を適用し、コンピューターシステムへの不正アクセスを取得することにより、コンピューターIDとパスワードを盗むプロセスです。

ハッキングの利点

ハッキングは、次のシナリオで非常に役立ちます-

特にパスワードを紛失した場合に、失われた情報を回復するため。

コンピュータとネットワークのセキュリティを強化するために侵入テストを実行します。

セキュリティ違反を防ぐための適切な予防策を講じること。

悪意のあるハッカーがアクセスするのを防ぐコンピュータシステムを持つこと。

ハッキングのデメリット

ハッキングが有害な意図で行われた場合、ハッキングは非常に危険です。それは原因となる可能性があります-

大規模なセキュリティ侵害。

個人情報への不正なシステムアクセス。

プライバシー違反。

システムの動作を妨げる。

サービス拒否攻撃。

システムへの悪意のある攻撃。

ハッキングの目的

ハッキング活動の実行には、さまざまなポジティブな意図とネガティブな意図があります。これは、人々がハッキング活動にふけるいくつかの考えられる理由のリストです-

楽しみのためだけに

Show-off

重要な情報を盗む

システムの損傷

プライバシーの阻害

金銭の恐喝

システムセキュリティテスト

ポリシーコンプライアンスを破るには

ハッカーは、システムをハッキングする意図に基づいて、ホワイトハット、ブラックハット、グレーハットなどのさまざまなカテゴリに分類できます。これらの異なる用語は、悪い男が黒いカウボーイハットをかぶって、良い男が白い帽子をかぶる古いスパゲッティウエスタンから来ています。

ホワイトハットハッカー

ホワイトハットハッカーは、 Ethical Hackers。彼らはシステムに危害を加えることを意図することは決してなく、侵入テストと脆弱性評価の一環として、コンピューターまたはネットワークシステムの弱点を見つけようとします。

倫理的なハッキングは違法ではなく、IT業界で利用できる厳しい仕事の1つです。ペネトレーションテストと脆弱性評価のために倫理的なハッカーを雇う企業はたくさんあります。

ブラックハットハッカー

ブラックハットハッカー、別名 crackersは、システムへの不正アクセスを取得してその操作を害したり、機密情報を盗んだりするためにハッキングする人です。

ブラックハットのハッキングは、企業データの盗難、プライバシーの侵害、システムの損傷、ネットワーク通信のブロックなどの悪意があるため、常に違法です。

グレイハットハッカー

灰色の帽子のハッカーは、黒い帽子と白い帽子の両方のハッカーのブレンドです。彼らは悪意を持って行動しませんが、彼らの楽しみのために、所有者の許可や知識なしにコンピュータシステムやネットワークのセキュリティ上の弱点を悪用します。

彼らの意図は、弱点を所有者の注意を引き、所有者から感謝または少しの恩恵を受けることです。

その他のハッカー

上記のよく知られたクラスのハッカーとは別に、ハッキングの内容とその方法に基づいて、次のカテゴリのハッカーがあります。

RedHatハッカー

Red Hatハッカーは、BlackHatとWhiteHatの両方のハッカーのブレンドです。それらは通常、政府機関、極秘情報ハブ、および一般的に機密情報のカテゴリに分類されるあらゆるものをハッキングするレベルにあります。

ブルーハットハッカー

ブルーハットハッカーは、コンピュータセキュリティコンサルティング会社の外部の誰かであり、システムの起動前にシステムのバグテストを行うために使用されます。彼らは悪用される可能性のある抜け穴を探し、これらのギャップを埋めようとします。Microsoftもこの用語を使用していますBlueHat 一連のセキュリティブリーフィングイベントを表します。

エリートハッカー

これはハッカーの間の社会的地位であり、最も熟練した人を表すために使用されます。新たに発見されたエクスプロイトは、これらのハッカーの間で循環します。

スクリプトキディ

スクリプトキディは専門家ではなく、他の人が作成したパッケージ化された自動ツールを使用してコンピュータシステムに侵入します。通常、基本的な概念をほとんど理解していないため、この用語は Kiddie。

新生児

初心者、「n00b」、「初心者」、「グリーンハットハッカー」は、ハッキングやフリーキングに不慣れで、テクノロジーやハッキングの仕組みに関する知識や経験がほとんどない人です。

ハクティビスト

ハクティビストは、テクノロジーを利用して社会的、思想的、宗教的、または政治的なメッセージを発表するハッカーです。一般に、ほとんどのハクティビズムには、Webサイトの改ざんまたはサービス拒否攻撃が含まれます。

この章では、有名なハッカーの概要と、それらがどのようにして有名になったのかについて簡単に説明します。

ジョナサン・ジェームズ

ジョナサン・ジェームズはアメリカのハッカーであり、米国でサイバー犯罪のために刑務所に送られた最初の少年として悪名高い。彼は2008年に自殺した銃創で自殺した。

1999年、16歳のときに、NASAに属するサーバーのパスワードを破り、国際宇宙ステーションのソースコードを盗んだことで、いくつかのコンピューターにアクセスできるようになりました。

イアン・マーフィー

キャプテンザップとしても知られるイアンマーフィーは、ある時点で高校生に彼のためにコンピューター機器を盗ませていました。イアンは「犯罪で有罪判決を受けた最初のハッカー」であると自称しています。

マスターハッカーとしてのイアンのキャリアは、彼と彼の失業中の妻が何らかのビジネスを形成することを決定した後、1986年に捏造されました。

彼はコンピューターとインターネットの詐欺の長い歴史を持っています。彼のお気に入りのゲームの1つは、電子メールヘッダーを偽造し、サードパーティの脅威の手紙を送信することです。

ケビン・ミトニック

Kevin Mitnickは、コンピューターセキュリティコンサルタント兼著者であり、クライアントの企業に潜入して、セキュリティの長所、短所、および潜在的な抜け穴を明らかにしています。

彼は、FBIの「最重要指名手配」ポスターで顔を不滅にした最初のハッカーです。彼は以前、米国の歴史の中で最も求められていたコンピューター犯罪者でした。

1970年代から1995年の最後の逮捕まで、彼は企業のセキュリティセーフガードを巧みに回避し、Sun Microsystems、Digital Equipment Corporation、Motorola、Netcom、Nokiaなどの最もよく保護されたシステムのいくつかに参入しました。

マーク・アベン

ペンネームPhiberOptikで世界中に知られているMarkAbeneは、情報セキュリティの専門家であり起業家でもあります。彼は1980年代と1990年代初頭に有名なハッカーでした。彼は、業界にとって有益なツールとしての倫理的ハッキングのプラスのメリットについて公然と議論し、擁護した最初のハッカーの1人でした。

彼の専門知識は、侵入調査、オンサイトセキュリティ評価、安全なコードレビュー、セキュリティポリシーのレビューと生成、システムとネットワークアーキテクチャ、システム管理とネットワーク管理などに広がっています。彼の顧客には、American Express、UBS、First USA、Ernst&Young、KPMGなどが含まれます。

Johan Helsinguis

Julfとしてよく知られているJohanHelsingiusは、1980年代に、penet.fiと呼ばれる世界で最も人気のある匿名のリメーラーの運用を開始したときに脚光を浴びました。

Johanは、最初の汎ヨーロッパインターネットサービスプロバイダーであるEunetInternationalの製品開発も担当しました。

彼は現在、アムステルダムのハッカースペース協会であるTechnologia Incognitaの取締役であり、サイバー知識で世界中の通信会社をサポートしています。

リーナス・トーバルズ

Linus Torvaldsは、史上最高のハッカーの1人として知られています。彼は、非常に人気のあるUnixベースのオペレーティングシステムであるLinuxを作成することで有名になりました。Linuxはオープンソースであり、何千人もの開発者がそのカーネルに貢献してきました。ただし、Torvaldsは、標準のLinuxカーネルに組み込まれる新しいコードに関する最終的な権限を維持しています。2006年の時点で、Linuxカーネルの約2%がTorvalds自身によって作成されています。

彼は、世界最高のオペレーティングシステムを作成することで、シンプルで楽しいことを目指しています。Torvaldsは、ストックホルム大学とヘルシンキ大学から名誉博士号を取得しています。

ロバートモリス

インターネット上で解き放たれた最初のコンピュータワームであるMorrisWormの作成者として知られるRobertMorris。このワームには、コンピューターの速度を低下させ、コンピューターを使用できなくする機能がありました。この結果、彼は3年間の保護観察、400時間の社会奉仕を宣告され、10,500ドルの罰金を支払わなければなりませんでした。

モリスは現在、MITコンピューター科学人工知能研究所でテニュア教授として働いています。

ゲイリー・マッキノン

Gary McKinnonは、有名なシステム管理者およびハッカーです。彼は「史上最大の軍事用コンピューターハッキング」で有名に非難されました。彼は、米国政府の陸軍、空軍、海軍、NASAのシステムのネットワークをハッキングすることに成功しました。

メディアへの彼の声明の中で、彼の動機は、UFO、反重力技術、そして公衆に役立つ可能性のある「自由エネルギー」の抑制の証拠を見つけることだけであるとしばしば述べています。

ケビン・ポールセン

ケビンポールセン、別名 Dark Danteは、ロサンゼルスのラジオ局KIIS-FMのすべての電話回線を引き継いだことで有名になり、102番目の発信者となり、ポルシェ944S2の賞を獲得することを保証しました。

ポールセンはまた、盗聴情報を求めて連邦捜査局のコンピューターをハッキングしたとき、FBIの怒りをかき立てました。そのために彼は5年の刑に服しなければなりませんでした。彼はジャーナリストとして自分自身を再発明し、この分野で自分のためにニッチを切り開いてきました。

以下は、ハッキングの分野で使用される重要な用語のリストです。

Adware −アドウェアは、事前に選択された広告をシステムに強制的に表示するように設計されたソフトウェアです。

Attack −攻撃とは、システムにアクセスして機密データを抽出するためにシステムに対して実行されるアクションです。

Back door −バックドア、またはトラップドアは、ログインやパスワード保護などのセキュリティ対策をバイパスするコンピューティングデバイスまたはソフトウェアへの隠しエントリです。

Bot−ボットは、アクションを自動化するプログラムであり、人間のオペレーターが実行できるよりもはるかに高いレートで、より持続的な期間、アクションを繰り返し実行できます。たとえば、HTTP、FTP、またはTelnetをより高いレートで送信したり、スクリプトを呼び出してオブジェクトをより高いレートで作成したりします。

Botnet−ゾンビ軍としても知られるボットネットは、所有者の知らないうちに制御されるコンピューターのグループです。ボットネットは、スパムを送信したり、サービス拒否攻撃を行ったりするために使用されます。

Brute force attack−ブルートフォース攻撃は、システムまたはWebサイトにアクセスするための自動化された最も簡単な方法です。入るまで、ユーザー名とパスワードのさまざまな組み合わせを何度も繰り返し試行します。

Buffer Overflow −バッファオーバーフローは、バッファが保持するために割り当てられているよりも多くのデータがメモリのブロックまたはバッファに書き込まれるときに発生する欠陥です。

Clone phishing −クローンフィッシングとは、受信者をだまして個人情報を提供させるために、偽のリンクを含む既存の正当な電子メールを変更することです。

Cracker −クラッカーとは、ソフトウェアをクラッキングする人が望ましくないと見なす機能、特にコピー防止機能にアクセスするようにソフトウェアを変更する人のことです。

Denial of service attack (DoS) −サービス拒否(DoS)攻撃は、通常、インターネットに接続されているホストのサービスを一時的に中断または一時停止することにより、サーバーまたはネットワークリソースをユーザーが利用できないようにする悪意のある試みです。

DDoS −分散型サービス拒否攻撃。

Exploit Kit −エクスプロイトキットは、Webサーバー上で実行するように設計されたソフトウェアシステムであり、それと通信するクライアントマシンのソフトウェアの脆弱性を特定し、発見された脆弱性を悪用してクライアントに悪意のあるコードをアップロードおよび実行します。

Exploit −エクスプロイトは、ソフトウェアの一部、データのチャンク、または一連のコマンドであり、バグや脆弱性を利用してコンピュータまたはネットワークシステムのセキュリティを危険にさらします。

Firewall −ファイアウォールは、ファイアウォールの内側にいるシステムとユーザー間の安全な通信を可能にしながら、コンピューターシステムまたはネットワークの外側に不要な侵入者を防ぐように設計されたフィルターです。

Keystroke logging−キーストロークロギングは、コンピューターで押された(および使用されたタッチスクリーンポイント)キーを追跡するプロセスです。それは単にコンピュータ/ヒューマンインターフェースの地図です。これは、灰色と黒のハットハッカーがログインIDとパスワードを記録するために使用します。キーロガーは通常、フィッシングメールで配信されるトロイの木馬を使用してデバイスに秘密にされます。

Logic bomb−特定の条件が満たされたときに悪意のあるアクションをトリガーするシステムに分泌されるウイルス。最も一般的なバージョンは時限爆弾です。

Malware −マルウェアは、コンピュータウイルス、ワーム、トロイの木馬、ランサムウェア、スパイウェア、アドウェア、スケアウェア、その他の悪意のあるプログラムなど、さまざまな形態の敵対的または侵入的なソフトウェアを指すために使用される包括的な用語です。

Master Program −マスタープログラムは、ブラックハットハッカーが感染したゾンビドローンにリモートでコマンドを送信するために使用するプログラムであり、通常はサービス拒否攻撃またはスパム攻撃を実行します。

Phishing −フィッシングは、受信者から個人情報や財務情報を収集するために、加害者が正当な電子メールを送信する電子メール詐欺の方法です。

Phreaker −フリーキングは元々のコンピューターハッカーと見なされており、通常は無料の長距離電話をかけたり、電話回線を盗聴したりするために、電話網に不法に侵入するハッカーです。

Rootkit −ルートキットは、特定のプロセスまたはプログラムの存在を通常の検出方法から隠し、コンピューターへの継続的な特権アクセスを可能にするように設計された、通常は悪意のあるステルスタイプのソフトウェアです。

Shrink Wrap code −シュリンクラップコード攻撃は、パッチが適用されていない、または適切に構成されていないソフトウェアの穴を悪用する行為です。

Social engineering −ソーシャルエンジニアリングとは、クレジットカードの詳細やユーザー名、パスワードなどの機密情報や個人情報を取得する目的で誰かを欺くことを意味します。

Spam −スパムは、迷惑メールとも呼ばれる迷惑メールであり、多数の受信者に同意なしに送信されます。

Spoofing −なりすましは、コンピュータへの不正アクセスを取得するために使用される手法であり、侵入者は、メッセージが信頼できるホストから送信されていることを示すIPアドレスを使用してコンピュータにメッセージを送信します。

Spyware −スパイウェアは、個人または組織に関する情報を知らないうちに収集することを目的とし、そのような情報を消費者の同意なしに別のエンティティに送信したり、消費者の知らないうちにコンピュータの制御を主張したりするソフトウェアです。

SQL Injection − SQLインジェクションは、データ駆動型アプリケーションを攻撃するために使用されるSQLコードインジェクション技術であり、悪意のあるSQLステートメントが実行のために入力フィールドに挿入されます(たとえば、データベースの内容を攻撃者にダンプするため)。

Threat −脅威とは、既存のバグまたは脆弱性を悪用して、コンピューターまたはネットワークシステムのセキュリティを危険にさらす可能性のある危険です。

Trojan −トロイの木馬、またはトロイの木馬は、有効なプログラムのように見せかけた悪意のあるプログラムであり、ファイルの破壊、情報の変更、パスワードまたはその他の情報の盗用を目的として設計されたプログラムと区別するのが困難です。

Virus −ウイルスは、それ自体をコピーできる悪意のあるプログラムまたはコードの一部であり、通常、システムの破損やデータの破壊などの悪影響を及ぼします。

Vulnerability −脆弱性とは、ハッカーがコンピュータまたはネットワークシステムのセキュリティを危険にさらす可能性のある弱点です。

Worms −ワームは、ファイルを変更しないがアクティブなメモリに存在し、それ自体を複製する自己複製ウイルスです。

Cross-site Scripting−クロスサイトスクリプティング(XSS)は、Webアプリケーションに通常見られるコンピュータセキュリティの脆弱性の一種です。XSSを使用すると、攻撃者は他のユーザーが表示するWebページにクライアント側のスクリプトを挿入できます。

Zombie Drone −ゾンビドローンは、不要なスパムメールの配布などの悪意のある活動のために兵士または「ドローン」として匿名で使用されているハイジャックされたコンピューターとして定義されます。

この章では、ハッキングやコンピュータまたはネットワークシステムへの不正アクセスを防止するために広く使用されている有名なツールのいくつかについて簡単に説明します。

NMAP

NmapはNetworkMapperの略です。これは、ネットワークの検出とセキュリティ監査に広く使用されているオープンソースツールです。Nmapは元々、大規模なネットワークをスキャンするように設計されていましたが、単一のホストでも同様に機能します。ネットワーク管理者は、ネットワークインベントリ、サービスアップグレードスケジュールの管理、ホストまたはサービスの稼働時間の監視などのタスクにも役立ちます。

Nmapは生のIPパケットを使用して-を決定します

ネットワーク上で利用可能なホスト、

それらのホストが提供しているサービス、

実行しているオペレーティングシステム、

使用されているファイアウォールの種類、およびその他のそのような特性。

Nmapは、Windows、Mac OS X、Linuxなどのすべての主要なコンピューターオペレーティングシステムで実行されます。

Metasploit

Metasploitは、最も強力なエクスプロイトツールの1つです。これはRapid7の製品であり、そのリソースのほとんどはwww.metasploit.comで見つけることができます。2つのバージョンがあります-commercial そして free edition。Matasploitは、コマンドプロンプトまたはWebUIで使用できます。

Metasploitを使用すると、次の操作を実行できます-

小規模ネットワークで基本的な侵入テストを実施する

脆弱性の悪用可能性についてスポットチェックを実行する

ネットワークを検出するか、スキャンデータをインポートします

エクスプロイトモジュールを参照し、ホスト上で個々のエクスプロイトを実行します

バープスーツ

Burp Suiteは、Webアプリケーションのセキュリティテストを実行するために広く使用されている人気のあるプラットフォームです。これには、アプリケーションの攻撃対象領域の初期マッピングと分析から、セキュリティの脆弱性の発見と悪用まで、テストプロセス全体をサポートするために連携して機能するさまざまなツールがあります。

Burpは使いやすく、管理者が高度な手動技術と自動化を組み合わせて効率的なテストを行うための完全な制御を提供します。げっぷは簡単に設定でき、経験豊富なテスターでも作業を支援する機能が含まれています。

怒っているIPスキャナー

Angry IPスキャナーは、軽量のクロスプラットフォームIPアドレスおよびポートスキャナーです。任意の範囲のIPアドレスをスキャンできます。自由にコピーしてどこでも使用できます。スキャン速度を上げるために、マルチスレッドアプローチを使用します。このアプローチでは、スキャンされたIPアドレスごとに個別のスキャンスレッドが作成されます。

Angry IP Scannerは、各IPアドレスにpingを送信して、それが生きているかどうかを確認し、ホスト名を解決し、MACアドレスを決定し、ポートをスキャンします。各ホストについて収集されたデータの量は、TXT、XML、CSV、またはIPポートリストファイル。プラグインの助けを借りて、Angry IPScannerはスキャンされたIPに関するあらゆる情報を収集できます。

カインとアベル

Cain&Abelは、Microsoftオペレーティングシステム用のパスワード回復ツールです。次のいずれかの方法を使用すると、さまざまな種類のパスワードを簡単に回復できます。

ネットワークをスニッフィングし、

辞書、ブルートフォース、暗号解読攻撃を使用して暗号化されたパスワードを解読し、

VoIP会話の録音、

スクランブルされたパスワードのデコード、

ワイヤレスネットワークキーの回復、

パスワードボックスを明らかにする、

キャッシュされたパスワードを明らかにし、ルーティングプロトコルを分析します。

Cain&Abelは、セキュリティコンサルタント、プロの侵入テスター、および倫理的な理由でそれを使用することを計画している他のすべての人にとって便利なツールです。

Ettercap

EttercapはEthernetCaptureの略です。これは、Man-in-the-Middle攻撃のためのネットワークセキュリティツールです。ライブ接続のスニッフィング、オンザフライでのコンテンツフィルタリング、その他多くの興味深いトリックが特徴です。Ettercapには、ネットワークとホストの分析のための機能が組み込まれています。多くのプロトコルのアクティブおよびパッシブ分析をサポートします。

Ettercapは、Windows、Linux、Mac OSXなどの一般的なすべてのオペレーティングシステムで実行できます。

EtherPeek

EtherPeekは、マルチプロトコルの異種ネットワーク環境でのネットワーク分析を簡素化する素晴らしいツールです。EtherPeekは、数分で簡単にインストールできる小さなツール(2 MB未満)です。

EtherPeekは、ネットワーク上のトラフィックパケットをプロアクティブにスニッフィングします。デフォルトでは、EtherPeekは、AppleTalk、IP、IPアドレス解決プロトコル(ARP)、NetWare、TCP、UDP、NetBEUI、NBTパケットなどのプロトコルをサポートしています。

スーパースキャン

SuperScanは、ネットワーク管理者がTCPポートをスキャンしてホスト名を解決するための強力なツールです。それはあなたがすることができるユーザーフレンドリーなインターフェースを持っています-

任意のIP範囲を使用してpingスキャンとポートスキャンを実行します。

組み込みリストまたは任意の範囲から任意のポート範囲をスキャンします。

接続されたホストからの応答を表示します。

組み込みのエディターを使用して、ポートリストとポートの説明を変更します。

ポートリストをマージして、新しいポートリストを作成します。

検出された開いているポートに接続します。

カスタムヘルパーアプリケーションを任意のポートに割り当てます。

QualysGuard

QualysGuardは、セキュリティ運用を簡素化し、コンプライアンスのコストを削減するために利用できるツールの統合スイートです。重要なセキュリティインテリジェンスをオンデマンドで提供し、ITシステムとWebアプリケーションの監査、コンプライアンス、保護の全範囲を自動化します。

QualysGuardには、グローバルネットワークを監視、検出、保護できる一連のツールが含まれています。

WebInspect

WebInspectは、Webアプリケーションレイヤー内の既知および未知の脆弱性を特定するのに役立つWebアプリケーションセキュリティ評価ツールです。

また、Webサーバーが適切に構成されていることを確認し、パラメーターインジェクション、クロスサイトスクリプティング、ディレクトリトラバーサルなどの一般的なWeb攻撃を試みるのにも役立ちます。

LC4

LC4は、以前は L0phtCrack。これは、パスワード監査および回復アプリケーションです。これは、辞書、ブルートフォース、およびハイブリッド攻撃を使用して、パスワードの強度をテストし、場合によっては失われたMicrosoftWindowsパスワードを回復するために使用されます。

LC4は、Windowsユーザーアカウントのパスワードを回復して、ユーザーの別の認証システムへの移行を合理化したり、パスワードが失われたアカウントにアクセスしたりします。

LANguardネットワークセキュリティスキャナー

LANguard Network Scannerは、接続されているマシンをスキャンし、各ノードに関する情報を提供することにより、ネットワークを監視します。個々のオペレーティングシステムに関する情報を取得できます。

また、レジストリの問題を検出し、レポートをHTML形式で設定することもできます。コンピュータごとに、netbios 名前テーブル、現在ログオンしているユーザー、およびMacアドレス。

ネットワークスタンブラー

ネットワークスタンブラーは、Windows用のWiFiスキャナーおよび監視ツールです。これにより、ネットワークの専門家はWLANを検出できます。これは、非ブロードキャストワイヤレスネットワークを見つけるのに役立つため、ネットワーク愛好家やハッカーによって広く使用されています。

Network Stumblerを使用して、ネットワークが適切に構成されているかどうか、その信号強度またはカバレッジを確認し、1つ以上のワイヤレスネットワーク間の干渉を検出できます。許可されていない接続にも使用できます。

ToneLoc

ToneLocはToneLocatorの略です。これは、90年代初頭にMS-DOS用に作成された人気のある戦争ダイヤルコンピュータプログラムでした。ウォーダイヤリングは、モデムを使用して電話番号のリストを自動的にスキャンする手法であり、通常はローカルエリアコードのすべての番号にダイヤルします。

悪意のあるハッカーは、結果のリストを使用して、コンピューターのセキュリティを侵害します。ユーザーアカウントを推測したり、コンピューターやその他の電子システムへのエントリポイントを提供する可能性のあるモデムを見つけたりします。

これは、セキュリティ担当者が会社の電話網上の無許可のデバイスを検出するために使用できます。

倫理的なハッカーとして、次のようなさまざまなハッキング手法を理解する必要があります。

- パスワードの推測とクラッキング

- セッションハイジャック

- セッションのなりすまし

- ネットワークトラフィックスニッフィング

- サービス拒否攻撃

- バッファオーバーフローの脆弱性を悪用する

- SQLインジェクション

この章では、倫理的ハッキングの専門家になるために必要なスキルのいくつかについて説明します。

基本的なスキル

コンピュータハッキングは科学であると同時に芸術でもあります。他の専門知識と同様に、知識を習得して専門家のハッカーになるには、多くの努力を払う必要があります。軌道に乗ったら、最新のテクノロジー、新しい脆弱性、およびエクスプロイト技術を最新の状態に保つために、さらに努力する必要があります。

倫理的なハッカーは、コンピュータシステムの専門家である必要があり、非常に強力なプログラミングとコンピュータネットワークのスキルを持っている必要があります。

倫理的なハッカーは、何度も何度も試して必要な結果を待つために、多くの忍耐力、粘り強さ、そして忍耐力を持っている必要があります。

さらに、倫理的なハッカーは、ソーシャルエンジニアリングのエクスプロイトを適用するために、状況や他のユーザーの考え方を理解するのに十分賢くなければなりません。優れた倫理的ハッカーには、優れた問題解決スキルもあります。

コースと認定

このチュートリアルでは、倫理的ハッカーを成功させるための基本的なガイドラインを提供します。この分野で優れている場合は、次のコースと認定を取得することを選択できます-

最も一般的なハードウェアおよびソフトウェアテクノロジを理解するために、コンピュータサイエンスまたはA +証明書の学士号を取得します。

数年間プログラマーの役割を果たしてから、テクニカルサポートのポジションに切り替えます。

Network +やCCNAなどのネットワーク認定を取得してから、Security +、CISSP、TICSAなどのセキュリティ認定を取得します。

ネットワークとシステムを完全に理解するために、ネットワークエンジニアおよびシステム管理者としての実務経験を積むことをお勧めします。

さまざまな書籍、チュートリアル、ペーパーを読み続けて、さまざまなコンピュータセキュリティの側面を理解し、ネットワークセキュリティエンジニアとしてネットワークとコンピュータシステムを保護するための課題として取り上げてください。

トロイの木馬、バックドア、ウイルス、ワームの作成、サービス拒否(DoS)攻撃、SQLインジェクション、バッファオーバーフロー、セッションハイジャック、システムハッキングについて説明するコースを学習します。

ペネトレーションテスト、フットプリントと偵察、ソーシャルエンジニアリングの技術を習得します。

最後に、Certified Ethical Hacker(CEH)認定を取得します。

GIAC(Global Information Assurance Certification)およびOffensive Security Certified Professional(OSCP)は、プロファイルに多くの価値を追加する追加のITセキュリティ認定です。

ファイナルノート

ホワイトハットハッカーのままでいる必要があります。つまり、特定の境界内で作業する必要があります。当局からの必要な許可なしに、コンピュータやネットワークに侵入したり攻撃したりしないでください。

最後に、キャリア全体を台無しにする可能性のあるブラックハットハッキングに従事することは控えることを強くお勧めします。

すべての優れたプロジェクトと同様に、倫理的なハッキングにも一連の明確なフェーズがあります。これは、ハッカーが構造化された倫理的なハッキング攻撃を行うのに役立ちます。

さまざまなセキュリティトレーニングマニュアルで、倫理的ハッキングのプロセスがさまざまな方法で説明されていますが、認定倫理的ハッカーとしての私にとって、プロセス全体は次の6つのフェーズに分類できます。

偵察

偵察は、攻撃者が能動的または受動的な手段を使用してターゲットに関する情報を収集するフェーズです。このプロセスで広く使用されているツールは、NMAP、Hping、Maltego、およびGoogleDorksです。

走査

このプロセスでは、攻撃者は悪用される可能性のある脆弱性についてターゲットマシンまたはネットワークを積極的に調査し始めます。このプロセスで使用されるツールは、Nessus、Nexpose、およびNMAPです。

アクセスの取得

このプロセスでは、脆弱性が特定され、システムに侵入するために脆弱性を悪用しようとします。このプロセスで使用される主要なツールはMetasploitです。

アクセスの維持

これは、ハッカーがすでにシステムにアクセスしているプロセスです。アクセスを取得した後、ハッカーは、将来この所有システムにアクセスする必要があるときにシステムに侵入するために、いくつかのバックドアをインストールします。Metasploitは、このプロセスで推奨されるツールです。

トラックのクリア

このプロセスは実際には非倫理的な活動です。これは、ハッキングプロセス中に発生したすべてのアクティビティのログを削除することと関係があります。

報告

レポートは、倫理的なハッキングプロセスを完了するための最後のステップです。ここで、Ethical Hackerは、使用したツール、成功率、見つかった脆弱性、エクスプロイトプロセスなど、彼の調査結果と実行された作業を含むレポートを編集します。

簡単なヒント

プロセスは標準ではありません。使い慣れたテクニックに応じて、さまざまなプロセスとツールのセットを採用できます。目的の結果を得ることができる限り、このプロセスは最も重要ではありません。

情報収集とターゲットシステムの理解は、倫理的ハッキングの最初のプロセスです。偵察は、ターゲットシステムに関する情報を密かに発見して収集するために使用される一連のプロセスと手法(フットプリント、スキャン、および列挙)です。

偵察中、倫理的ハッカーは、以下の7つの手順に従って、ターゲットシステムに関するできるだけ多くの情報を収集しようとします。

- 初期情報を収集する

- ネットワーク範囲を決定する

- アクティブなマシンを特定する

- 開いているポートとアクセスポイントを見つける

- オペレーティングシステムのフィンガープリント

- ポートのサービスを明らかにする

- ネットワークをマッピングする

これらのすべての手順については、このチュートリアルの後続の章で詳しく説明します。偵察は2つの部分で行われます-Active Reconnaissance そして Passive Reconnaissance。

アクティブな偵察

このプロセスでは、コンピュータシステムと直接対話して情報を取得します。この情報は、関連性があり正確である可能性があります。ただし、許可なく積極的な偵察を計画している場合は、検出されるリスクがあります。あなたが検出された場合、システム管理者はあなたに対して厳しい行動を取り、あなたのその後の活動を追跡することができます。

パッシブ偵察

このプロセスでは、コンピュータシステムに直接接続することはありません。このプロセスは、ターゲットシステムと対話することなく重要な情報を収集するために使用されます。

フットプリントは、ターゲットコンピュータシステムまたはネットワークに関する可能な情報を収集するために使用される偵察プロセスの一部です。フットプリントは両方である可能性がありますpassive そして active。企業のWebサイトのレビューはパッシブフットプリントの例ですが、ソーシャルエンジニアリングを通じて機密情報へのアクセスを試みることはアクティブな情報収集の例です。

フットプリントは基本的に、ハッカーが可能な限り多くの情報を収集して、ターゲットシステムに侵入する方法を見つけるか、少なくともターゲットに適した攻撃の種類を決定する最初のステップです。

このフェーズでは、ハッカーは次の情報を収集できます-

- ドメイン名

- IPアドレス

- Namespaces

- 従業員情報

- 電話番号

- E-mails

- 求人情報

次のセクションでは、インターネットにリンクされているコンピュータシステムまたはネットワークに関する基本的で簡単にアクセスできる情報を抽出する方法について説明します。

ドメイン名情報

使用できます http://www.whois.com/whois 所有者、レジストラ、登録日、有効期限、ネームサーバー、所有者の連絡先情報など、ドメイン名情報に関する詳細情報を取得するためのWebサイト。

これは、WHOISルックアップから抽出されたwww.tutorialspoint.comのサンプルレコードです-

クイックフィックス

ドメイン名プロファイルは、潜在的なハッカーから上記の情報を隠す必要があるプライベートプロファイルにすることを常にお勧めします。

IPアドレスの検索

使用できます pingプロンプトでコマンドを実行します。このコマンドは、WindowsおよびLinuxOSで使用できます。以下は、tutorialspoint.comのIPアドレスを見つける例です。

$ping tutorialspoint.com次の結果が得られます-

PING tutorialspoint.com (66.135.33.172) 56(84) bytes of data.

64 bytes from 66.135.33.172: icmp_seq = 1 ttl = 64 time = 0.028 ms

64 bytes from 66.135.33.172: icmp_seq = 2 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 3 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 4 ttl = 64 time = 0.021 msホスティング会社を探す

ウェブサイトのアドレスを取得したら、を使用して詳細を取得できます ip2location.comのWebサイト。以下は、IPアドレスの詳細を確認するための例です-

IPアドレスは通常、ホスティング会社によってのみ提供されるため、ここではISP行にホスティング会社に関する詳細が表示されます。

クイックフィックス

コンピュータシステムまたはネットワークがインターネットに直接リンクされている場合、IPアドレスと、ホスティング会社、その場所、ISPなどの関連情報を非表示にすることはできません。非常に機密性の高いデータを含むサーバーがある場合は、ハッカーが実際のサーバーの正確な詳細を取得できないように、安全なプロキシの背後に保管することをお勧めします。このようにすると、潜在的なハッカーがサーバーに直接アクセスすることは困難になります。

システムIPと最終的にすべての関連情報を隠すもう1つの効果的な方法は、仮想プライベートネットワーク(VPN)を経由することです。VPNを構成すると、トラフィック全体がVPNネットワークを経由するため、ISPによって割り当てられた実際のIPアドレスは常に非表示になります。

IPアドレス範囲

小規模なサイトには単一のIPアドレスが関連付けられている場合がありますが、大規模なWebサイトには通常、異なるドメインおよびサブドメインにサービスを提供する複数のIPアドレスがあります。

American Registry for Internet Numbers(ARIN)を使用して、特定の会社に割り当てられたIPアドレスの範囲を取得できます。

強調表示された検索ボックスに会社名を入力して、その会社に割り当てられているすべてのIPアドレスのリストを見つけることができます。

ウェブサイトの歴史

www.archive.orgを使用して、任意のWebサイトの完全な履歴を取得するのは非常に簡単です。

検索ボックスにドメイン名を入力して、特定の時点でWebサイトがどのように表示されていたか、およびさまざまな日付でWebサイトで利用可能なページを確認できます。

クイックフィックス

ウェブサイトをアーカイブデータベースに保存することにはいくつかの利点がありますが、ウェブサイトがさまざまな段階でどのように進行したかを誰かに見られたくない場合は、archive.orgにウェブサイトの履歴を削除するようリクエストできます。

Ethical HackingのOSフィンガープリントという用語は、リモートコンピューターで実行されているオペレーティングシステムを判別するために使用される任意の方法を指します。これは-である可能性があります

Active Fingerprinting−アクティブフィンガープリントは、特別に細工されたパケットをターゲットマシンに送信し、その応答を書き留め、収集された情報を分析してターゲットOSを決定することによって実現されます。次のセクションでは、NMAPツールを使用してターゲットドメインのOSを検出する方法を説明する例を示しました。

Passive Fingerprinting−パッシブフィンガープリントは、リモートシステムからのスニファトレースに基づいています。パケットのスニファートレース(Wiresharkなど)に基づいて、リモートホストのオペレーティングシステムを判別できます。

オペレーティングシステムを決定するために検討する次の4つの重要な要素があります-

TTL −オペレーティングシステムが設定するもの Time-To-Live アウトバウンドパケット。

Window Size −オペレーティングシステムがウィンドウサイズを設定するもの。

DF −オペレーティングシステムは Don't Fragment ビット。

TOS −オペレーティングシステムは Type of Service、もしそうなら、何で。

パケットのこれらの要素を分析することにより、リモートオペレーティングシステムを特定できる場合があります。このシステムは100%正確ではなく、一部のオペレーティングシステムでは他のオペレーティングシステムよりもうまく機能します。

基本的な手順

システムを攻撃する前に、どのオペレーティングシステムがWebサイトをホストしているかを知っている必要があります。ターゲットOSがわかれば、ターゲットシステムを悪用するために存在する可能性のある脆弱性を簡単に特定できます。

以下は簡単です nmap Webサイトにサービスを提供しているオペレーティングシステムと、ドメイン名、つまりIPアドレスに関連付けられている開いているすべてのポートを識別するために使用できるコマンド。

$nmap -O -v tutorialspoint.com指定されたドメイン名またはIPアドレスに関する次の機密情報が表示されます-

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 09:57 CDT

Initiating Parallel DNS resolution of 1 host. at 09:57

Completed Parallel DNS resolution of 1 host. at 09:57, 0.00s elapsed

Initiating SYN Stealth Scan at 09:57

Scanning tutorialspoint.com (66.135.33.172) [1000 ports]

Discovered open port 22/tcp on 66.135.33.172

Discovered open port 3306/tcp on 66.135.33.172

Discovered open port 80/tcp on 66.135.33.172

Discovered open port 443/tcp on 66.135.33.172

Completed SYN Stealth Scan at 09:57, 0.04s elapsed (1000 total ports)

Initiating OS detection (try #1) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #2) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #3) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #4) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #5) against tutorialspoint.com (66.135.33.172)

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000038s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysql

TCP/IP fingerprint:

OS:SCAN(V=5.51%D=10/4%OT=22%CT=1%CU=40379%PV=N%DS=0%DC=L%G=Y%TM=56113E6D%P=

OS:x86_64-redhat-linux-gnu)SEQ(SP=106%GCD=1%ISR=109%TI=Z%CI=Z%II=I%TS=A)OPS

OS:(O1=MFFD7ST11NW7%O2=MFFD7ST11NW7%O3=MFFD7NNT11NW7%O4=MFFD7ST11NW7%O5=MFF

OS:D7ST11NW7%O6=MFFD7ST11)WIN(W1=FFCB%W2=FFCB%W3=FFCB%W4=FFCB%W5=FFCB%W6=FF

OS:CB)ECN(R=Y%DF=Y%T=40%W=FFD7%O=MFFD7NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A

OS:=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%

OS:Q=)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S=

OS:A%A=Z%F=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)U1(R=

OS:Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=N%

OS:T=40%CD=S)お持ちでない場合 nmap Linuxシステムにコマンドをインストールすると、次のコマンドを使用してインストールできます。 yum コマンド-

$yum install nmapあなたは通過することができます nmap システムに関連するさまざまな機能をチェックして理解し、悪意のある攻撃からシステムを保護するための詳細なコマンド。

クイックフィックス

メインシステムを安全なプロキシサーバーまたはVPNの背後に隠して、完全なIDを安全にし、最終的にメインシステムを安全に保つことができます。

ポートスキャン

私たちはちょうどによって与えられた情報を見てきました nmapコマンド。このコマンドは、特定のサーバーで開いているすべてのポートを一覧表示します。

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysql次のコマンドを使用して、特定のポートが開いているかどうかを確認することもできます。

$nmap -sT -p 443 tutorialspoint.com次の結果が得られます-

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 10:19 CDT

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000067s latency).

PORT STATE SERVICE

443/tcp open https

Nmap done: 1 IP address (1 host up) scanned in 0.04 secondsハッカーが開いているポートについて知ったら、開いているポートを介してさまざまな攻撃手法を計画できます。

クイックフィックス

悪意のある攻撃からシステムを保護するために、すべての不要なポートをチェックして閉じることを常にお勧めします。

pingスイープ

pingスイープは、IPアドレスの範囲からライブホストにマップするIPアドレスを決定するために使用できるネットワークスキャン技術です。PingSweepは別名ICMP sweep。

使用できます fpingpingスイープのコマンド。このコマンドは、インターネット制御メッセージプロトコル(ICMP)エコー要求を使用してホストが稼働しているかどうかを判断するpingのようなプログラムです。

fping とは異なります pingコマンドラインで任意の数のホストを指定するか、pingを実行するホストのリストを含むファイルを指定できます。ホストが特定の制限時間や再試行制限内に応答しない場合、到達不能と見なされます。

クイックフィックス

ネットワークでpingスイープを無効にするには、外部ソースからのICMPECHO要求をブロックします。これは、ファイアウォールルールを作成する次のコマンドを使用して実行できます。iptable。

$iptables -A OUTPUT -p icmp --icmp-type echo-request -j DROPDNS列挙

ドメインネームサーバー(DNS)は、地図やアドレス帳のようなものです。実際、これは、IPアドレス192.111.1.120を名前www.example.comに、またはその逆に変換するために使用される分散データベースのようなものです。

DNS列挙は、組織のすべてのDNSサーバーとそれに対応するレコードを見つけるプロセスです。アイデアは、攻撃を開始する前に、ターゲットについて可能な限り多くの興味深い詳細を収集することです。

使用できます nslookupDNSおよびホスト関連情報を取得するためにLinuxで使用可能なコマンド。また、以下をご利用いただけますDNSenum ドメインに関する詳細情報を取得するためのスクリプト-

DNSenum.pl

DNSenum スクリプトは次の重要な操作を実行できます-

ホストのアドレスを取得する

ネームサーバーを取得する

MXレコードを取得する

実行する axfr ネームサーバーへのクエリ

経由で追加の名前とサブドメインを取得する Google scraping

ファイルからのブルートフォースサブドメインは、NSレコードを持つサブドメインで再帰を実行することもできます

Cクラスドメインネットワーク範囲を計算し、実行します whois それらに対するクエリ

実行する reverse lookups オン netranges

クイックフィックス

DNS列挙には簡単な修正はなく、実際にはこのチュートリアルの範囲を超えています。DNS列挙を防ぐことは大きな課題です。

DNSが安全な方法で構成されていない場合、ネットワークと組織に関する多くの機密情報が外部に送信され、信頼できないインターネットユーザーがDNSゾーン転送を実行する可能性があります。

スニッフィングは、スニッフィングツールを使用して、特定のネットワークを通過するすべてのパケットを監視およびキャプチャするプロセスです。それは「電話線をたたく」形であり、会話について知るようになります。とも呼ばれますwiretapping コンピュータネットワークに適用されます。

エンタープライズスイッチポートのセットが開いている場合、従業員の1人がネットワークのトラフィック全体を盗聴する可能性が非常に高くなります。同じ物理的な場所にいる人は誰でも、イーサネットケーブルを使用してネットワークに接続するか、そのネットワークにワイヤレスで接続して、トラフィック全体をスニッフィングできます。

つまり、スニッフィングを使用すると、保護されているトラフィックと保護されていないトラフィックの両方を含むあらゆる種類のトラフィックを確認できます。適切な条件で適切なプロトコルを使用すると、攻撃側は、さらなる攻撃に使用したり、ネットワークやシステムの所有者に他の問題を引き起こしたりする可能性のある情報を収集できる可能性があります。

何を盗聴できますか?

ネットワークから次の機密情報を盗聴することができます-

- メールトラフィック

- FTPパスワード

- Webトラフィック

- Telnetパスワード

- ルーター構成

- チャットセッション

- DNSトラフィック

使い方

スニファは通常、システムのNICを promiscuous mode セグメントで送信されたすべてのデータをリッスンするようにします。

プロミスキャスモードとは、イーサネットハードウェア、特にネットワークインターフェイスカード(NIC)の独自の方法を指します。これにより、NICは、このNICにアドレス指定されていなくても、ネットワーク上のすべてのトラフィックを受信できます。デフォルトでは、NICは、アドレス指定されていないすべてのトラフィックを無視します。これは、イーサネットパケットの宛先アドレスをデバイスのハードウェアアドレス(別名MAC)と比較することによって行われます。これはネットワーキングには完全に理にかなっていますが、無差別モードでは、接続の問題やトラフィックアカウンティングを診断するためにネットワーク監視および分析ソフトウェアを使用することは困難です。

スニファは、データパケットにカプセル化された情報をデコードすることにより、NICを介してコンピュータへのすべてのトラフィックを継続的に監視できます。

スニッフィングの種類

スニッフィングは、本質的にアクティブまたはパッシブのいずれかになります。

パッシブスニッフィング

パッシブスニッフィングでは、トラフィックはロックされますが、変更されることはありません。パッシブスニッフィングでは、リスニングのみが可能です。ハブデバイスで動作します。ハブデバイスでは、トラフィックはすべてのポートに送信されます。ハブを使用してシステムを接続するネットワークでは、ネットワーク上のすべてのホストがトラフィックを確認できます。したがって、攻撃者は通過するトラフィックを簡単にキャプチャできます。

幸いなことに、ハブは最近ほとんど時代遅れになっています。最近のほとんどのネットワークはスイッチを使用しています。したがって、パッシブスニッフィングはもはや効果的ではありません。

アクティブスニッフィング

アクティブスニッフィングでは、トラフィックはロックおよび監視されるだけでなく、攻撃によって決定されるように何らかの方法で変更される可能性があります。アクティブスニッフィングは、スイッチベースのネットワークをスニッフィングするために使用されます。それは注入を含みますaddress resolution packets (ARP)をターゲットネットワークに接続してスイッチにフラッディングする content addressable memory(CAM)テーブル。CAMは、どのホストがどのポートに接続されているかを追跡します。

以下はアクティブスニッフィングテクニックです-

- MACフラッディング

- DHCP攻撃

- DNSポイズニング

- なりすまし攻撃

- ARPポイズニング

影響を受けるプロトコル

実証済みの真のTCP / IPなどのプロトコルは、セキュリティを念頭に置いて設計されたものではないため、潜在的な侵入者に対してあまり抵抗力がありません。いくつかのルールは簡単にスニッフィングするのに役立ちます-

HTTP −暗号化せずにクリアテキストで情報を送信するために使用されるため、実際のターゲットになります。

SMTP(シンプルメール転送プロトコル)-SMTPは基本的にメールの転送に利用されます。このプロトコルは効率的ですが、スニッフィングに対する保護は含まれていません。

NNTP (ネットワークニュース転送プロトコル)-すべてのタイプの通信に使用されますが、その主な欠点は、データやパスワードさえもクリアテキストとしてネットワーク経由で送信されることです。

POP(Post Office Protocol)-POPは、サーバーからの電子メールの受信に厳密に使用されます。このプロトコルには、トラップされる可能性があるため、スニッフィングに対する保護は含まれていません。

FTP(ファイル転送プロトコル)-FTPはファイルの送受信に使用されますが、セキュリティ機能は提供していません。すべてのデータは、簡単に盗聴できるクリアテキストとして送信されます。

IMAP (インターネットメッセージアクセスプロトコル)-IMAPは機能的にSMTPと同じですが、スニッフィングに対して非常に脆弱です。

Telnet − Telnetは、すべて(ユーザー名、パスワード、キーストローク)をクリアテキストとしてネットワーク経由で送信するため、簡単に盗聴できます。

スニファは、ライブトラフィックのみを表示できるダムユーティリティではありません。本当に各パケットを分析したい場合は、キャプチャを保存して、時間の許す限り確認してください。

ハードウェアプロトコルアナライザー

スニファの詳細に入る前に、次のことについて話し合うことが重要です。 hardware protocol analyzers。これらのデバイスはハードウェアレベルでネットワークに接続され、トラフィックを操作せずに監視できます。

ハードウェアプロトコルアナライザは、システムにインストールされているソフトウェアをハッキングすることによって生成された悪意のあるネットワークトラフィックを監視および識別するために使用されます。

データパケットをキャプチャしてデコードし、特定のルールに従ってその内容を分析します。

ハードウェアプロトコルアナライザを使用すると、攻撃者はケーブルを通過する各パケットの個々のデータバイトを確認できます。

これらのハードウェアデバイスは、多くの場合、莫大な費用がかかるため、ほとんどの倫理的ハッカーがすぐに利用することはできません。

合法的傍受

合法的傍受(LI)は、電話や電子メールメッセージなどの通信ネットワークデータへの法的に認可されたアクセスとして定義されます。LIは、分析または証拠の目的で、常に合法的な権限を追求している必要があります。したがって、LIは、ネットワークオペレーターまたはサービスプロバイダーが法執行官に個人または組織のプライベート通信にアクセスする許可を与えるセキュリティプロセスです。

ほとんどすべての国が合法的傍受手続きを規制する法律を起草し制定しました。標準化グループは、LIテクノロジ仕様を作成しています。通常、LIの活動は、インフラストラクチャの保護とサイバーセキュリティの目的で行われます。ただし、プライベートネットワークインフラストラクチャの運営者は、特に禁止されていない限り、固有の権利として独自のネットワーク内でLI機能を維持できます。

LIは以前は wiretapping そして、電子通信の開始以来存在しています。

ネットワークを介してスニッフィングを実行するために利用できるツールは非常に多く、ハッカーがトラフィックを分析して情報を分析するのに役立つ独自の機能があります。スニッフィングツールは非常に一般的なアプリケーションです。ここにいくつかの興味深いものをリストしました-

BetterCAP − BetterCAPは、ネットワークに対してさまざまなタイプのMITM攻撃を実行し、HTTP、HTTPS、およびTCPトラフィックをリアルタイムで操作し、資格情報を盗聴するなどの目的で作成された、強力で柔軟なポータブルツールです。

Ettercap− Ettercapは、man-in-the-middle攻撃のための包括的なスイートです。ライブ接続のスニッフィング、オンザフライでのコンテンツフィルタリング、その他多くの興味深いトリックが特徴です。多くのプロトコルのアクティブおよびパッシブ分析をサポートし、ネットワークおよびホスト分析のための多くの機能が含まれています。

Wireshark−これは、最も広く知られ、使用されているパケットスニファの1つです。トラフィックの分析と分析を支援するように設計された膨大な数の機能を提供します。

Tcpdump−これはよく知られているコマンドラインパケットアナライザです。これは、ネットワークを介した送信中にTCP / IPおよびその他のパケットを傍受して監視する機能を提供します。www.tcpdump.orgで入手できます。

WinDump −一般的なLinuxパケットスニファtcpdumpのWindowsポート。これは、ヘッダー情報の表示に最適なコマンドラインツールです。

OmniPeek − WildPacketsによって製造されたOmniPeekは、EtherPeek製品を進化させた商用製品です。

Dsniff−パスワードを傍受して明らかにすることを目的として、さまざまなプロトコルでスニッフィングを実行するように設計された一連のツール。DsniffはUnixおよびLinuxプラットフォーム用に設計されており、Windowsプラットフォームで完全に同等のものはありません。

EtherApe −これは、システムの着信接続と発信接続をグラフィカルに表示するように設計されたLinux / Unixツールです。

MSN Sniffer −これは、MSNMessengerアプリケーションによって生成されたトラフィックをスニッフィングするために特別に設計されたスニッフィングユーティリティです。

NetWitness NextGen−ネットワーク上のすべてのトラフィックを監視および分析するように設計された、ハードウェアベースのスニファとその他の機能が含まれています。このツールは、FBIやその他の法執行機関によって使用されています。

潜在的なハッカーは、これらのスニッフィングツールのいずれかを使用して、ネットワーク上のトラフィックを分析し、情報を分析できます。

アドレス解決プロトコル(ARP)は、IPアドレスをマシンのMACアドレスに解決するために使用されるステートレスプロトコルです。ネットワーク上で通信する必要があるすべてのネットワークデバイスは、他のマシンのMACアドレスを見つけるためにシステム内のARPクエリをブロードキャストします。ARPポイズニングは別名ARP Spoofing。

ARPの仕組みは次のとおりです-

あるマシンが別のマシンと通信する必要がある場合、そのマシンはARPテーブルを検索します。

MACアドレスがテーブルに見つからない場合、 ARP_request ネットワークを介してブロードキャストされます。

ネットワーク上のすべてのマシンは、このIPアドレスをMACアドレスと比較します。

ネットワーク内のマシンの1つがこのアドレスを識別すると、 ARP_request IPアドレスとMACアドレスを使用します。

要求元のコンピューターはアドレスペアをARPテーブルに保存し、通信が行われます。

ARPスプーフィングとは何ですか?

ARPパケットを偽造して、攻撃者のマシンにデータを送信することができます。

ARPスプーフィングは、スイッチを過負荷にするために、偽造されたARP要求および応答パケットを多数作成します。

スイッチはに設定されています forwarding mode そしてその後 ARP table スプーフィングされたARP応答が殺到すると、攻撃者はすべてのネットワークパケットをスニッフィングできます。

攻撃者は、ターゲットコンピュータのARPキャッシュを偽造されたエントリで溢れさせます。これは、 poisoning。ARPポイズニングは、Man-in-the-Middleアクセスを使用してネットワークをポイズニングします。

MITMとは何ですか?

Man-in-the-Middle攻撃(略してMITM、MitM、MIM、MiM、MITMA)は、攻撃者が被害者間に接続を作成し、被害者間でメッセージを送信することによってユーザーになりすます攻撃を意味します。この場合、被害者はお互いに通信していると思いますが、実際には悪意のある攻撃者が通信を制御しています。

2者間の通信トラフィックを制御および監視するために第三者が存在します。のようないくつかのプロトコルSSL このタイプの攻撃を防ぐのに役立ちます。

ARP中毒-運動

この演習では、 BetterCAP インストールしたVMwareワークステーションを使用してLAN環境でARPポイズニングを実行する Kali Linuxと Ettercap LAN内のローカルトラフィックをスニッフィングするツール。

この演習では、次のツールが必要になります-

- VMwareワークステーション

- KaliLinuxまたはLinuxオペレーティングシステム

- Ettercapツール

- LAN接続

Note−この攻撃は、有線および無線ネットワークで発生する可能性があります。この攻撃はローカルLANで実行できます。

Step 1 − VMwareワークステーションをインストールし、KaliLinuxオペレーティングシステムをインストールします。

Step 2 −ユーザー名パス「root、toor」を使用してKaliLinuxにログインします。

Step 3 −ローカルLANに接続していることを確認し、コマンドを入力してIPアドレスを確認します ifconfig ターミナルで。

Step 4 −ターミナルを開き、「Ettercap –G」と入力して、グラフィカルバージョンのEttercapを起動します。

Step 5−次に、メニューバーの[スニフ]タブをクリックし、[統合スニッフィング]を選択し、[OK]をクリックしてインターフェイスを選択します。イーサネット接続を意味する「eth0」を使用します。

Step 6−メニューバーの[ホスト]タブをクリックし、[ホストのスキャン]をクリックします。ネットワーク全体のスキャンを開始して、生きているホストを探します。

Step 7−次に、「ホスト」タブをクリックし、「ホストリスト」を選択して、ネットワークで使用可能なホストの数を確認します。このリストには、デフォルトゲートウェイアドレスも含まれています。ターゲットを選択するときは注意が必要です。

Step 8−次に、ターゲットを選択する必要があります。MITMでは、ターゲットはホストマシンであり、ルートはトラフィックを転送するためのルーターアドレスになります。MITM攻撃では、攻撃者はネットワークを傍受し、パケットを盗聴します。したがって、被害者を「ターゲット1」として追加し、ルーターアドレスを「ターゲット2」として追加します。

VMware環境では、「1」が物理マシンに割り当てられているため、デフォルトゲートウェイは常に「2」で終わります。

Step 9−このシナリオでは、ターゲットは「192.168.121.129」で、ルーターは「192.168.121.2」です。したがって、ターゲット1を次のように追加します。victim IP そしてターゲット2を router IP。

Step 10−次に、「MITM」をクリックし、「ARPポイズニング」をクリックします。その後、「リモート接続をスニッフィング」オプションをチェックして、「OK」をクリックします。

Step 11−「開始」をクリックし、「スニッフィングを開始」を選択します。これにより、ネットワークでARPポイズニングが開始されます。つまり、ネットワークカードを「プロミスキャスモード」で有効にし、ローカルトラフィックをスニッフィングできるようになります。

Note − Ettercapを使用したHTTPスニッフィングのみを許可しているため、このプロセスでHTTPSパケットがスニッフィングされることは期待しないでください。

Step 12−結果を確認するときが来ました。被害者がいくつかのWebサイトにログインした場合。結果はEttercapのツールバーで確認できます。

これがスニッフィングの仕組みです。ARPポイズニングを有効にするだけでHTTP資格情報を取得するのがいかに簡単かを理解している必要があります。

ARPポイズニングは、企業環境に大きな損失をもたらす可能性があります。これは、ネットワークを保護するために倫理的なハッカーが任命される場所です。

ARPポイズニングと同様に、MACフラッディング、MACスプーフィング、DNSポイズニング、ICMPポイズニングなど、ネットワークに重大な損失をもたらす可能性のある他の攻撃があります。

次の章では、次のような別のタイプの攻撃について説明します。 DNS poisoning。

DNSポイズニングは、DNSサーバーをだまして、実際には受信していないのに、本物の情報を受信したと信じ込ませる手法です。その結果、DNSレベルで偽のIPアドレスに置き換えられ、Webアドレスが数値のIPアドレスに変換されます。これにより、攻撃者は特定のDNSサーバー上のターゲットサイトのIPアドレスエントリをサーバーコントロールのIPアドレスに置き換えることができます。攻撃者は、同じ名前の悪意のあるコンテンツを含む可能性のあるサーバーの偽のDNSエントリを作成する可能性があります。

たとえば、ユーザーはwww.google.comと入力しますが、ユーザーはGoogleのサーバーに転送されるのではなく、別の詐欺サイトに送信されます。私たちが理解しているように、DNSポイズニングは、攻撃者によって管理されている偽のページにユーザーをリダイレクトするために使用されます。

DNSポイズニング-演習

同じツールを使用してDNSポイズニングの演習を行いましょう。 Ettercap。

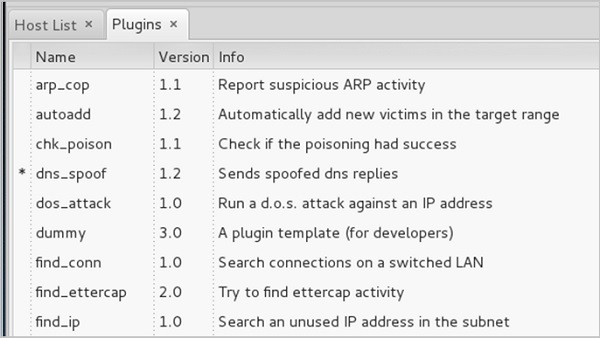

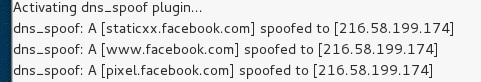

DNSポイズニングはARPポイズニングと非常によく似ています。DNSポイズニングを開始するには、前の章ですでに説明したARPポイズニングから始める必要があります。我々は使用するだろうDNS spoof Ettercapにすでにあるプラグイン。

Step 1−ターミナルを開き、「nanoetter.dns」と入力します。このファイルには、Ettercapがドメイン名アドレスを解決するために使用するDNSアドレスのすべてのエントリが含まれています。このファイルには、「Facebook」の偽のエントリを追加します。Facebookを開きたい場合は、別のWebサイトにリダイレクトされます。

Step 2−ここで、「Redirect ittowww.linux.org」という単語の下にエントリを挿入します。次の例を参照してください-

Step 3−このファイルを保存し、ファイルを保存して終了します。「ctrl + x」を使用してファイルを保存します。

Step 4−この後、ARPポイズニングを開始するプロセス全体は同じです。ARPポイズニングを開始した後、メニューバーの「プラグイン」をクリックし、「dns_spoof」プラグインを選択します。

Step 5 − DNS_spoofをアクティブ化した後、誰かがブラウザに入力するたびにfacebook.comがGoogleIPになりすまし始めることが結果に表示されます。

これは、ユーザーがブラウザでfacebook.comではなくGoogleページを取得することを意味します。

この演習では、さまざまなツールと方法を使用してネットワークトラフィックをスニッフィングする方法を確認しました。ここで、企業はこれらすべての攻撃を阻止するためのネットワークセキュリティを提供する倫理的なハッカーを必要としています。倫理的なハッカーがDNSポイズニングを防ぐために何ができるか見てみましょう。

DNSポイズニングに対する防御

倫理的なハッカーとして、あなたの仕事はあなたをペネトレーションテストではなく予防の立場に置く可能性が非常に高いです。攻撃者として知っていることは、外部から使用するテクニックそのものを防ぐのに役立ちます。

これが、ペンテスターの観点からカバーした攻撃に対する防御です。

トラフィックを単一のセグメントまたは衝突ドメインに分離するために、ネットワークの最も機密性の高い部分にハードウェアスイッチネットワークを使用します。

スイッチにIPDHCPスヌーピングを実装して、ARPポイズニングおよびスプーフィング攻撃を防止します。

ネットワークアダプタでプロミスキャスモードを防ぐためのポリシーを実装します。

ワイヤレスネットワーク上のすべてのトラフィックがスニッフィングの対象となることに注意して、ワイヤレスアクセスポイントを展開するときは注意してください。

SSHやIPsecなどの暗号化プロトコルを使用して機密トラフィックを暗号化します。

ポートセキュリティは、特定のMACアドレスのみが各ポートでデータを送受信できるようにプログラムできるスイッチによって使用されます。

IPv6には、IPv4にはないセキュリティ上の利点とオプションがあります。

FTPやTelnetなどのプロトコルをSSHに置き換えることは、スニッフィングに対する効果的な防御策です。SSHが実行可能なソリューションでない場合は、古いレガシープロトコルをIPsecで保護することを検討してください。

仮想プライベートネットワーク(VPN)は、暗号化の側面により、スニッフィングに対する効果的な防御を提供できます。

SSLは、IPsecとともに優れた防御策です。

概要

この章では、攻撃者がパケットスニファをネットワークに配置することにより、すべてのトラフィックをキャプチャして分析する方法について説明しました。リアルタイムの例では、特定のネットワークから被害者の資格情報を取得するのがいかに簡単であるかを確認しました。攻撃者は、MAC攻撃、ARP、およびDNSポイズニング攻撃を使用して、ネットワークトラフィックを盗聴し、電子メールの会話やパスワードなどの機密情報を入手します。

エクスプロイトは、ハッカーがシステムを制御し、その脆弱性を悪用できるようにする、プログラムされたソフトウェアまたはスクリプトの一部です。ハッカーは通常、Nessus、Nexpose、OpenVASなどの脆弱性スキャナーを使用してこれらの脆弱性を見つけます。

Metasploitは、システムの脆弱性を見つけるための強力なツールです。

脆弱性に基づいて、エクスプロイトを見つけます。ここでは、使用できる最高の脆弱性検索エンジンのいくつかについて説明します。

データベースを悪用する

www.exploit-db.comは、脆弱性に関連するすべてのエクスプロイトを見つけることができる場所です。

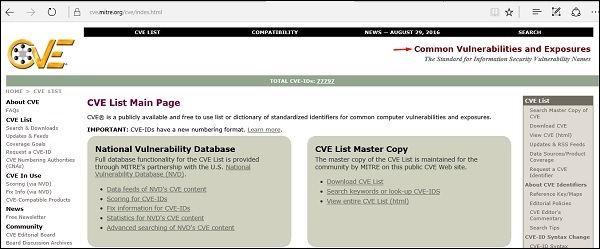

一般的な脆弱性とエクスポージャー

Common Vulnerabilities and Exposures(CVE)は、情報セキュリティの脆弱性名の標準です。CVEは、公に知られている情報セキュリティの脆弱性とエクスポージャーの辞書です。公共の利用は無料です。https://cve.mitre.org

全国脆弱性データベース

National Vulnerability Database(NVD)は、標準ベースの脆弱性管理データの米国政府リポジトリです。このデータにより、脆弱性管理、セキュリティ測定、およびコンプライアンスの自動化が可能になります。このデータベースは次の場所にあります。https://nvd.nist.gov

NVDには、セキュリティチェックリスト、セキュリティ関連のソフトウェアの欠陥、設定ミス、製品名、および影響メトリックのデータベースが含まれています。

一般に、エクスプロイトには2つのタイプがあることがわかります-

Remote Exploits−これらは、リモートシステムまたはネットワークにアクセスできないタイプのエクスプロイトです。ハッカーはリモートエクスプロイトを使用して、リモートの場所にあるシステムにアクセスします。

Local Exploits −ローカルエクスプロイトは通常、ローカルシステムにアクセスできるが、自分の権利を超えたいシステムユーザーによって使用されます。

クイックフィックス

脆弱性は通常、更新の欠落が原因で発生するため、システムを定期的に(たとえば、週に1回)更新することをお勧めします。

Windows環境では、[コントロールパネル]→[システムとセキュリティ]→[Windows Updates]で使用可能なオプションを使用して、自動更新をアクティブ化できます。

Linux Centosでは、次のコマンドを使用して自動更新パッケージをインストールできます。

yum -y install yum-cron列挙は、倫理的ハッキングの最初のフェーズ、つまり「情報収集」に属します。これは、攻撃者が被害者とのアクティブな接続を確立し、システムをさらに悪用するために使用できるできるだけ多くの攻撃ベクトルを発見しようとするプロセスです。

列挙を使用して、−に関する情報を取得できます。

- ネットワーク共有

- SNMPデータ(適切に保護されていない場合)

- IPテーブル

- さまざまなシステムのユーザー名

- パスワードポリシーリスト

列挙は、システムが提供するサービスによって異なります。それらは-である可能性があります

- DNS列挙

- NTP列挙

- SNMP列挙

- Linux / Windowsの列挙

- SMB列挙

ここで、列挙に広く使用されているツールのいくつかについて説明します。

NTPスイート

NTP Suiteは、NTP列挙に使用されます。ネットワーク環境では、ホストが時刻を更新するのに役立つ他のプライマリサーバーを見つけることができ、システムを認証せずに更新できるため、これは重要です。

次の例を見てください。

ntpdate 192.168.1.100 01 Sept 12:50:49 ntpdate[627]:

adjust time server 192.168.1.100 offset 0.005030 sec

or

ntpdc [-ilnps] [-c command] [hostname/IP_address]

root@test]# ntpdc -c sysinfo 192.168.1.100

***Warning changing to older implementation

***Warning changing the request packet size from 160 to 48

system peer: 192.168.1.101

system peer mode: client

leap indicator: 00

stratum: 5

precision: -15

root distance: 0.00107 s

root dispersion: 0.02306 s

reference ID: [192.168.1.101]

reference time: f66s4f45.f633e130, Sept 01 2016 22:06:23.458

system flags: monitor ntp stats calibrate

jitter: 0.000000 s

stability: 4.256 ppm

broadcastdelay: 0.003875 s

authdelay: 0.000107 senum4linux

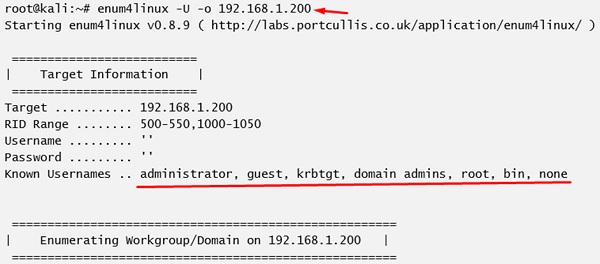

enum4linuxは、Linuxシステムを列挙するために使用されます。次のスクリーンショットを見て、ターゲットホストに存在するユーザー名をどのように見つけたかを観察します。

smtp-user-enum

smtp-user-enumは、SMTPサービスを使用してユーザー名を推測しようとします。次のスクリーンショットを見て、その方法を理解してください。

クイックフィックス

使用しないサービスはすべて無効にすることをお勧めします。これにより、システムが実行しているサービスのOS列挙の可能性が減少します。

Metasploitは、最も強力なエクスプロイトツールの1つです。そのリソースのほとんどは次の場所にあります。https://www.metasploit.com。2つのバージョンがあります-commercial そして free edition。2つのバージョンに大きな違いはないため、このチュートリアルでは、主にMetasploitのコミュニティバージョン(無料)を使用します。

倫理的ハッカーとして、他の倫理的ハッキングツールとともにMetasploitコミュニティバージョンが埋め込まれた「KaliDistribution」を使用します。ただし、Metasploitを別のツールとしてインストールする場合は、Linux、Windows、またはMac OSXで実行されるシステムに簡単にインストールできます。

Metasploitをインストールするためのハードウェア要件は次のとおりです。

- 2 GHz +プロセッサ

- 1GBのRAMが利用可能

- 1GB以上の利用可能なディスク容量

Matasploitは、コマンドプロンプトまたはWebUIのいずれかで使用できます。

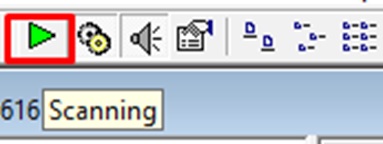

Kaliで開くには、[アプリケーション]→[エクスプロイトツール]→[metasploit]に移動します。

Metasploitが起動すると、次の画面が表示されます。赤い下線で強調表示されているのは、Metasploitのバージョンです。

Metasploitのエクスプロイト

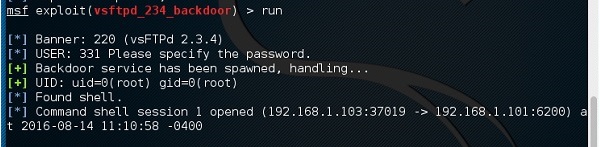

Vulnerability Scannerから、テスト用に使用しているLinuxマシンがFTPサービスに対して脆弱であることがわかりました。今、私たちは私たちのために働くことができるエクスプロイトを使用します。コマンドは-

use “exploit path”画面は次のように表示されます-

次に、 mfs> show options機能させるために設定する必要のあるパラメータを確認するため。次のスクリーンショットに示すように、RHOSTを「ターゲットIP」として設定する必要があります。

入力します msf> set RHOST 192.168.1.101 and msf>set RPORT 21

次に、 mfs>run。エクスプロイトが成功すると、次のスクリーンショットに示すように、対話できる1つのセッションが開きます。

Metasploitペイロード

ペイロードは、簡単に言えば、ハッカーがハッキングされたシステムと対話するために利用する単純なスクリプトです。ペイロードを使用して、被害者のシステムにデータを転送できます。

Metasploitペイロードには3つのタイプがあります-

Singles−シングルは非常に小さく、ある種のコミュニケーションを生み出すように設計されており、次の段階に進みます。たとえば、ユーザーを作成するだけです。

Staged −これは、攻撃者が被害者のシステムに大きなファイルをアップロードするために使用できるペイロードです。

Stages−ステージは、Stagersモジュールによってダウンロードされるペイロードコンポーネントです。さまざまなペイロードステージは、MeterpreterやVNCインジェクションなど、サイズ制限のない高度な機能を提供します。

ペイロード使用量-例

コマンドを使用します show payloads。このエクスプロイトを使用すると、使用できるペイロードを確認できます。また、被害者のシステムにファイルをアップロード/実行するのに役立つペイロードも表示されます。

必要なペイロードを設定するには、次のコマンドを使用します-

set PAYLOAD payload/pathリッスンホストとリッスンポート(LHOST、LPORT)を設定します。 attacker IP そして port。次に、リモートホストとポート(RPORT、LHOST)を設定します。victim IP そして port。

「エクスプロイト」と入力します。以下に示すようなセッションが作成されます-

これで、このペイロードが提供する設定に従ってシステムを操作できます。

トロイの木馬は非複製プログラムです。他の実行可能コードにアタッチして独自のコードを複製することはありません。これらは、コンピューターユーザーの許可や知識がなくても動作します。

トロイの木馬は、健全なプロセスに身を隠します。ただし、トロイの木馬は、見知らぬ人からの電子メールが添付されたファイルをクリックしたり、スキャンせずにUSBを接続したり、安全でないURLを開いたりするなど、コンピュータユーザーの助けを借りてのみ外部のマシンに感染することを強調する必要があります。

トロイの木馬にはいくつかの悪意のある機能があります-

それらはシステムへのバックドアを作成します。ハッカーはこれらのバックドアを使用して、被害者のシステムとそのファイルにアクセスできます。ハッカーはトロイの木馬を使用して、被害者のシステムに存在するファイルを編集および削除したり、被害者の活動を監視したりできます。

トロイの木馬は、銀行口座、取引の詳細、PayPal関連情報などのすべての財務データを盗む可能性があります。これらは Trojan-Banker。

トロイの木馬は、被害者のコンピュータを使用して、サービス拒否を使用して他のシステムを攻撃する可能性があります。

トロイの木馬はすべてのファイルを暗号化でき、その後ハッカーはそれらを復号化するためにお金を要求する可能性があります。これらはRansomware Trojans。

彼らはあなたの電話を使ってSMSを第三者に送ることができます。これらは呼ばれますSMS Trojans。

トロイの木馬情報

ウイルスを発見し、その機能についてさらに調査したい場合は、ウイルス対策ベンダーが一般的に提供している次のウイルスデータベースを確認することをお勧めします。

Kaspersky Virus database − https://www.kaspersky.com

F-secure − https://www.f-secure.com

Symantec – Virus Encyclopedia − https://www.symantec.com

クイックヒント

優れたアンチウイルスをインストールして、最新の状態に保ちます。

不明なソースからの電子メールの添付ファイルを開かないでください。

ソーシャルメディアで見知らぬ人からの招待を受け入れないでください。

未知の人から送信されたURLや奇妙な形式のURLを開かないでください。

TCP / IPハイジャックとは、許可されたユーザーが別のユーザーの正規のネットワーク接続にアクセスすることです。これは、通常はセッションの開始であるパスワード認証をバイパスするために行われます。

理論的には、TCP / IP接続は以下のように確立されます-

この接続を乗っ取るには、2つの可能性があります-

を見つける seq これは1ずつ増加する数値ですが、それを予測する機会はありません。

2番目の可能性は、Man-in-the-Middle攻撃を使用することです。これは、簡単に言えば、一種の攻撃です。 network sniffing。スニッフィングには、次のようなツールを使用しますWireshark または Ethercap。

例

攻撃者はネットワークを介したデータ送信を監視し、接続に参加している2つのデバイスのIPを発見します。

ハッカーが一方のユーザーのIPを発見すると、DoS攻撃によって他方のユーザーの接続を切断し、切断されたユーザーのIPをスプーフィングして通信を再開できます。

シジャック

実際には、最高のTCP / IPハイジャックツールの1つはShijackです。Python言語を使用して開発されており、次のリンクからダウンロードできます-https://packetstormsecurity.com/sniffers/shijack.tgz

これがShijackコマンドの例です-

root:/home/root/hijack# ./shijack eth0 192.168.0.100 53517 192.168.0.200 23

ここでは、2つのホスト間のTelnet接続を乗っ取ろうとしています。

ハント

ハントは、TCP / IP接続を乗っ取るために使用できるもう1つの人気のあるツールです。-からダウンロードできます。https://packetstormsecurity.com/sniffers/hunt/

簡単なヒント

暗号化されていないすべてのセッションはTCP / IPセッションハイジャックに対して脆弱であるため、可能な限り暗号化されたプロトコルを使用する必要があります。または、セッションを保護するために二重認証技術を使用する必要があります。

電子メールのハイジャック、または電子メールのハッキングは、今日広く行き渡っている脅威です。これは、電子メールのなりすまし、ソーシャルエンジニアリングツール、またはユーザーのコンピューターへのウイルスの挿入という3つの手法を使用して機能します。

メールのなりすまし

電子メールのなりすましでは、スパマーが既知のドメインから電子メールを送信するため、受信者はこの人物を知っていると考えてメールを開きます。このようなメールには通常、疑わしいリンク、疑わしいコンテンツ、送金のリクエストなどが含まれています。

ソーシャルエンジニアリング

スパマーはさまざまなユーザーにプロモーションメールを送信し、大幅な割引を提供し、個人データを入力するようにだまします。Kaliには、電子メールを乗っ取るように駆り立てるツールがあります。

電子メールのハッキングは、 phishing techniques。次のスクリーンショットを参照してください。

電子メール内のリンクは、ユーザーのシステムにマルウェアをインストールしたり、悪意のあるWebサイトにユーザーをリダイレクトして、パスワード、アカウントID、クレジットカードの詳細などの個人情報や財務情報を漏らしたりする可能性があります。

Phishing attacks コンピュータの防御を突破しようとするよりも、誰かをだまして電子メール内の悪意のあるリンクをクリックさせる方がはるかに簡単であるため、サイバー犯罪者によって広く使用されています。

ユーザーシステムへのウイルスの挿入

ハッカーが電子メールアカウントを乗っ取ることができる3番目の手法は、システムをウイルスまたはその他の種類のマルウェアに感染させることです。ウイルスの助けを借りて、ハッカーはあなたのすべてのパスワードを盗むことができます。

電子メールが乗っ取られたかどうかを検出する方法は?

スパムメールの受信者には、あなたが知っているたくさんの人々が含まれています。

アカウントにアクセスしようとすると、パスワードが機能しなくなります。

「パスワードを忘れた」リンクにアクセスしようとしましたが、予期した電子メールにアクセスしません。

送信済みアイテムフォルダには、送信することに気付いていないスパムがたくさん含まれています。

クイックヒント

電子メールが乗っ取られたと思われる場合は、次のアクションを実行する必要があります-

すぐにパスワードを変更してください。

あなたのメールアカウントから受け取ったリンクを開かないように友達に通知してください。

当局に連絡して、アカウントがハッキングされたことを報告してください。

コンピュータに優れたアンチウイルスをインストールして更新します。

サポートされている場合は、二重認証パスワードを設定します。

電子メール、データベース、コンピューターシステム、サーバー、銀行口座、および保護したい事実上すべてのパスワードがあります。一般に、パスワードはシステムまたはアカウントにアクセスするための鍵です。

一般に、生年月日、家族の名前、携帯電話番号など、覚えやすいパスワードを設定する傾向があります。これにより、パスワードが弱くなり、ハッキングされやすくなります。

潜在的なハッカーからアカウントを守るために、強力なパスワードを設定するように常に注意する必要があります。強力なパスワードには次の属性があります-

少なくとも8文字が含まれています。

文字、数字、および特殊文字の組み合わせ。

小文字と大文字の組み合わせ。

辞書攻撃

辞書攻撃では、ハッカーは辞書から事前定義された単語のリストを使用して、パスワードを推測しようとします。設定されたパスワードが弱い場合、辞書攻撃はそれを非常に高速にデコードできます。

Hydra辞書攻撃に広く使用されている人気のあるツールです。次のスクリーンショットを見て、FTPサービスのパスワードを見つけるためにHydraをどのように使用したかを観察してください。

ハイブリッド辞書攻撃

ハイブリッド辞書攻撃は、拡張機能と組み合わせた辞書単語のセットを使用します。たとえば、「admin」という単語があり、「admin123」、「admin147」などの番号拡張子と組み合わせます。

Crunch は、標準の文字セットまたは文字セットを指定できるワードリストジェネレータです。 Crunch可能なすべての組み合わせと順列を生成できます。このツールは、LinuxのKaliディストリビューションにバンドルされています。

ブルートフォース攻撃

ブルートフォース攻撃では、ハッカーは文字、数字、特殊文字、小文字と大文字のすべての可能な組み合わせを使用してパスワードを破ります。このタイプの攻撃は成功する可能性が高いですが、すべての組み合わせを処理するには膨大な時間がかかります。ブルートフォース攻撃は遅く、ハッカーはこれらすべての順列と組み合わせをより速く実行するために、高い処理能力を備えたシステムを必要とする場合があります。

John the Ripper または Johnny はブルートフォース攻撃を設定するための強力なツールの1つであり、LinuxのKaliディストリビューションにバンドルされています。

レインボーテーブル

レインボーテーブルには、ハッシュ化された事前定義されたパスワードのセットが含まれています。これは、特に暗号文からプレーンパスワードを回復する際に使用されるルックアップテーブルです。パスワード回復のプロセス中に、事前に計算されたハッシュテーブルを調べてパスワードを解読します。テーブルはからダウンロードできますhttp://project-rainbowcrack.com/table.htm

RainbowCrack 1.6.1は、レインボーテーブルを使用するためのツールです。Kaliディストリビューションで再び利用可能です。

クイックヒント

パスワードはどこにも書き留めずに、覚えておいてください。

解読しにくい強力なパスワードを設定します。

アルファベット、数字、記号、大文字と小文字を組み合わせて使用します。

ユーザー名に類似したパスワードを設定しないでください。

ワイヤレスネットワークは、限られたスペース範囲内で電波を介して相互に接続された2つ以上のデバイスのセットです。ワイヤレスネットワーク内のデバイスは自由に移動できますが、ネットワークに接続して、ネットワーク内の他のデバイスとデータを共有します。それらが非常に普及している最も重要な点の1つは、それらの設置コストが有線ネットワークよりも非常に安価で高速であることです。

ワイヤレスネットワークは広く使用されており、セットアップは非常に簡単です。IEEE802.11標準を使用しています。Awireless router は、ユーザーをインターネットに接続するワイヤレスネットワークで最も重要なデバイスです。

ワイヤレスネットワークでは、 Access Points これは、論理スイッチとして動作するワイヤレス範囲の拡張です。

ワイヤレスネットワークは優れた柔軟性を提供しますが、セキュリティ上の問題があります。ハッカーは、ネットワークが配置されているのと同じ建物にいなくても、ネットワークパケットを盗聴できます。ワイヤレスネットワークは電波を介して通信するため、ハッカーは近くの場所からネットワークを簡単に盗聴できます。

ほとんどの攻撃者は、ネットワークスニッフィングを使用してSSIDを見つけ、ワイヤレスネットワークをハッキングします。私たちのワイヤレスカードがスニッフィングモードに変換されると、それらは呼び出されますmonitor mode。

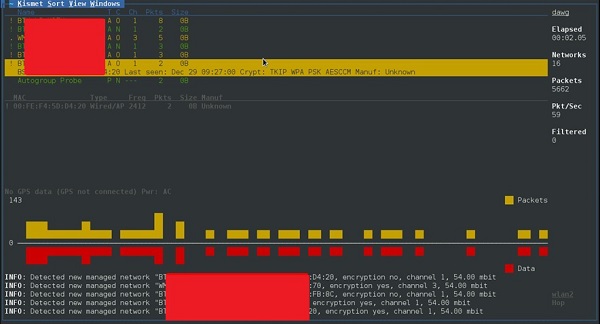

Kismet

Kismetは、Kaliディストリビューションに見られるワイヤレススニッフィング用の強力なツールです。公式ウェブページからダウンロードすることもできます-https://www.kismetwireless.net

それがどのように機能するか見てみましょう。まず、ターミナルを開いて入力しますkismet。次のスクリーンショットに示すように、Kismetサーバーを起動し、[はい]をクリックします。

ここに示すように、[スタート]ボタンをクリックします。

これで、Kismetはデータのキャプチャを開始します。次のスクリーンショットは、それがどのように表示されるかを示しています-

NetStumbler

NetStumblerは、主にWindowsシステムを対象としたワイヤレスハッキング用の別のツールです。からダウンロードできますhttp://www.stumbler.net/

システムでNetStumblerを使用するのは非常に簡単です。次のスクリーンショットに示すように、[スキャン]ボタンをクリックして、結果を待つだけです。

次のようなスクリーンショットが表示されます-

カードは監視モードをサポートしている必要があることに注意してください。サポートしていないと、監視に失敗します。

有線と同等のプライバシー

Wired Equivalent Privacy(WEP)は、ワイヤレスネットワークを保護し、プライベートに保つために考案されたセキュリティプロトコルです。これは、ネットワークへの不正アクセスを禁止するデータリンク層での暗号化を利用します。

キーは、送信が開始される前にパケットを暗号化するために使用されます。アンintegrity check mechanism 送信後にパケットが変更されていないことを確認します。

WEPはセキュリティの問題の影響を完全に受けないわけではないことに注意してください。以下の問題があります-

CRC32は、パケットの完全な暗号化の整合性を保証するには不十分です。

辞書攻撃に対して脆弱です。

WEPは、サービス拒否攻撃に対しても脆弱です。

WEPcrack

WEPcrackは、WEPパスワードを解読するための一般的なツールです。-からダウンロードできます。https://sourceforge.net/projects/wepcrack/

Aircrack-ng

Aircrak-ngは、WEPパスワードを解読するためのもう1つの人気のあるツールです。LinuxのKaliディストリビューションにあります。

次のスクリーンショットは、ワイヤレスネットワークをスニッフィングしてパケットを収集し、ファイルRHAWEP-01.capを作成した方法を示しています。次に、aircrack-ngで実行して、暗号を復号化します。

ワイヤレスDoS攻撃

ワイヤレス環境では、攻撃者は離れた場所からネットワークを攻撃する可能性があるため、攻撃者に対する証拠を収集することが難しい場合があります。

DoSの最初のタイプは Physical Attack。このタイプの攻撃は非常に基本的なものであり、2.4GHzの範囲で動作するコードレス電話からでも発生する可能性のある無線干渉の基盤にあります。

別のタイプは Network DoS Attack。ワイヤレスアクセスポイントは共有メディアを作成するため、このメディアのトラフィックをAPにフラッディングする可能性があり、接続を試みるクライアントへの処理が遅くなります。このような攻撃は、ping flood DoS attack。

Pylorisは、-からダウンロードできる人気のあるDoSツールです。 https://sourceforge.net/projects/pyloris/

低軌道イオンキャノン(LOIC)は、DoS攻撃のもう1つの人気のあるツールです。

クイックヒント

ワイヤレスネットワークを保護するには、次の点に注意する必要があります-

- SSIDとネットワークパスワードを定期的に変更してください。

- アクセスポイントのデフォルトのパスワードを変更します。

- WEP暗号化を使用しないでください。

- ゲストネットワークをオフにします。

- ワイヤレスデバイスのファームウェアを更新します。

いくつかの例を通して、ソーシャルエンジニアリング攻撃の概念を理解してみましょう。

例1

古い会社の文書がゴミ箱にゴミとして捨てられていることに気づいたに違いありません。これらの文書には、名前、電話番号、口座番号、社会保障番号、住所などの機密情報が含まれている可能性があります。多くの企業は依然としてファックス機でカーボンペーパーを使用しており、ロールが終了すると、カーボンはゴミ箱に入り、痕跡が残る可能性があります機密データの。ありそうもないように聞こえますが、攻撃者はゴミを盗むことで会社のごみ箱から簡単に情報を取得できます。

例2

攻撃者は会社の担当者と友達になり、一定期間にわたって彼と良好な関係を築く可能性があります。この関係は、ソーシャルネットワーク、チャットルームを介してオンラインで確立することも、コーヒーテーブル、遊び場、またはその他の手段を介してオフラインで確立することもできます。攻撃者はオフィスの担当者を自信を持って取り、最終的に手がかりを与えることなく必要な機密情報を掘り出します。

例3

ソーシャルエンジニアは、身分証明書を偽造するか、単に会社での自分の立場を従業員に納得させることによって、従業員、有効なユーザー、またはVIPのふりをすることがあります。このような攻撃者は、制限された領域に物理的にアクセスできるため、攻撃の機会がさらに増えます。

例4

ほとんどの場合、攻撃者があなたの周りにいて、それができる可能性があります。 shoulder surfing ユーザーIDとパスワード、アカウントPINなどの機密情報を入力している間。

フィッシング攻撃

フィッシング攻撃はコンピュータベースのソーシャルエンジニアリングであり、攻撃者は正当に見える電子メールを作成します。このような電子メールは、元のサイトから受信したものと同じルックアンドフィールを持っていますが、偽のWebサイトへのリンクが含まれている可能性があります。あなたが十分に賢くない場合、あなたはあなたのユーザーIDとパスワードを入力し、ログインしようとします。それは失敗に終わり、その時までに、攻撃者はあなたのIDとパスワードを持ってあなたの元のアカウントを攻撃します。

クイックフィックス

組織に適切なセキュリティポリシーを適用し、必要なトレーニングを実施して、すべての従業員にソーシャルエンジニアリング攻撃の可能性とその結果を認識させる必要があります。

ドキュメントのシュレッダーは、会社で必須のアクティビティである必要があります。

電子メールで受信するリンクが本物のソースからのものであり、正しいWebサイトを指していることを再確認してください。そうしないと、フィッシングの被害者になる可能性があります。

プロフェッショナルであり、いかなる場合でもIDとパスワードを他人と共有しないでください。

分散型サービス拒否(DDoS)攻撃は、複数のソースから生成された大量のトラフィックでオンラインサービスまたはWebサイトを過負荷にして、利用できないようにする試みです。

1台のコンピューターと1台のインターネット接続を使用してターゲットリソースをパケットで溢れさせるサービス拒否(DoS)攻撃とは異なり、DDoS攻撃は多くのコンピューターと多くのインターネット接続を使用し、多くの場合、 botnet。

大規模なボリュームDDoS攻撃は、1秒あたり数十ギガビット(さらには数百ギガビット)で測定されるトラフィックを生成する可能性があります。通常のネットワークではこのようなトラフィックを処理できないと確信しています。

ボットネットとは何ですか?

攻撃者は、ハッキングされたマシンのネットワークを構築します。 botnets、電子メール、Webサイト、ソーシャルメディアを介して悪意のあるコードを拡散することによって。これらのコンピューターが感染すると、所有者の知らないうちにリモートで制御され、軍隊のように使用されて任意のターゲットに対して攻撃を開始できます。

DDoSフラッドは、複数の方法で生成できます。例-

ボットネットは、サーバーが一度に処理できる数よりも多くの接続要求を送信するために使用できます。

攻撃者は、コンピュータに被害者のリソースに大量のランダムデータを送信させて、ターゲットの帯域幅を使い果たす可能性があります。

これらのマシンは分散型であるため、処理が困難な分散型の高トラフィックを生成するために使用できます。最終的には、サービスが完全にブロックされます。

DDoS攻撃の種類

DDoS攻撃は、大きく3つのカテゴリに分類できます-

- ボリュームベースの攻撃

- プロトコル攻撃

- アプリケーション層攻撃

ボリュームベースの攻撃

ボリュームベースの攻撃には、TCPフラッド、UDPフラッド、ICMPフラッド、およびその他のなりすましパケットフラッドが含まれます。これらはまた呼ばれますLayer 3 & 4 Attacks。ここで、攻撃者はターゲットサイトの帯域幅を飽和させようとします。攻撃の大きさはで測定されますBits per Second (bps)。

UDP Flood − UDPフラッドは、リモートホスト上のランダムポートを多数のUDPパケット、より具体的にはポート番号53でフラッドするために使用されます。特殊なファイアウォールを使用して、悪意のあるUDPパケットを除外またはブロックできます。

ICMP Flood−これはUDPフラッドに似ており、リモートホストを多数のICMPエコー要求でフラッディングするために使用されます。このタイプの攻撃は、発信帯域幅と着信帯域幅の両方を消費する可能性があり、大量のping要求により、システム全体の速度が低下します。

HTTP Flood −攻撃者は、HTTP GETおよびPOST要求を、サーバーで処理できない大量のターゲットWebサーバーに送信し、正当なクライアントからの追加接続を拒否します。

Amplification Attack −攻撃者は、大きなTXTレコードに対するDNS要求や、画像、PDF、その他のデータファイルなどの大きなファイルに対するHTTPGET要求を含む大きな応答を生成する要求を行います。

プロトコル攻撃

プロトコル攻撃には、SYNフラッド、Ping of Death、断片化されたパケット攻撃、Smurf DDoSなどが含まれます。このタイプの攻撃は、実際のサーバーリソースと、ファイアウォールやロードバランサーなどの他のリソースを消費します。攻撃の大きさはで測定されますPackets per Second。

DNS Flood − DNSフラッドは、インフラストラクチャとDNSアプリケーションの両方を攻撃して、ターゲットシステムを圧倒し、利用可能なすべてのネットワーク帯域幅を消費するために使用されます。

SYN Flood−攻撃者は、標的のマシンが処理できるよりも速くTCP接続要求を送信し、ネットワークの飽和を引き起こします。管理者はTCPスタックを微調整して、SYNフラッドの影響を軽減できます。SYNフラッドの影響を減らすために、スタックが接続に割り当てられたメモリを解放するまでのタイムアウトを減らすか、ファイアウォールまたはファイアウォールを使用して着信接続を選択的にドロップすることができます。iptables。

Ping of Death−攻撃者は、単純なpingコマンドを使用して、不正な形式またはサイズの大きいパケットを送信します。IPは65,535バイトのパケットの送信を許可しますが、65,535バイトを超えるpingパケットの送信はインターネットプロトコルに違反し、ターゲットシステムでメモリオーバーフローを引き起こし、最終的にシステムをクラッシュさせる可能性があります。Ping of Death攻撃とその亜種を回避するために、多くのサイトはファイアウォールでICMPpingメッセージを完全にブロックしています。

アプリケーション層攻撃

アプリケーション層攻撃には、Slowloris、ゼロデイDDoS攻撃、Apache、Windows、またはOpenBSDの脆弱性を標的とするDDoS攻撃などが含まれます。ここでの目標は、Webサーバーをクラッシュさせることです。攻撃の大きさはで測定されますRequests per Second。

Application Attack −これは別名 Layer 7 Attack、攻撃者が過度のログイン、データベースルックアップ、または検索要求を行ってアプリケーションを過負荷にする場合。レイヤー7の攻撃は、正当なWebサイトのトラフィックに似ているため、検出するのは非常に困難です。

Slowloris−攻撃者は、標的のWebサーバーに膨大な数のHTTPヘッダーを送信しますが、要求を完了することはありません。ターゲットサーバーは、これらの誤った接続のそれぞれを開いたままにし、最終的に最大同時接続プールをオーバーフローさせ、正当なクライアントからの追加の接続を拒否します。

NTP Amplification −攻撃者は、公的にアクセス可能なネットワークタイムプロトコル(NTP)サーバーを悪用して、ユーザーデータグラムプロトコル(UDP)トラフィックで標的のサーバーを圧倒します。

Zero-day DDoS Attacks−ゼロデイ脆弱性は、以前はベンダーに知られていなかったシステムまたはアプリケーションの欠陥であり、修正もパッチも適用されていません。これらは、パッチがまだリリースされていない脆弱性を悪用するなど、日々発生する新しいタイプの攻撃です。

DDoS攻撃を修正する方法

DDoS攻撃の種類に応じて適用できるDDoS保護オプションはかなりあります。

DDoS保護は、システムで発生する可能性のあるすべてのOSおよびアプリケーションレベルの脆弱性を特定して閉じること、考えられるすべてのポートを閉じること、システムから不要なアクセスを削除すること、サーバーをプロキシまたはCDNシステムの背後に隠すことから始まります。

DDoSの規模が小さい場合は、DDoSベースのトラフィックを除外するのに役立つファイアウォールベースのソリューションを数多く見つけることができます。ただし、ギガビット以上のように大量のDDoS攻撃がある場合は、より包括的でプロアクティブで本物のアプローチを提供するDDoS保護サービスプロバイダーの助けを借りる必要があります。

DDoS保護サービスプロバイダーにアプローチして選択するときは注意が必要です。あなたの状況を利用したいサービスプロバイダーはたくさんあります。あなたがDDoS攻撃を受けていることを彼らに知らせると、彼らはあなたに不当に高いコストでさまざまなサービスを提供し始めます。

WebサイトのAレコードとCNAMEレコードを構成するのに十分な柔軟性を備えた、優れたDNSソリューションプロバイダーを探すことから始まる、シンプルで実用的なソリューションを提案できます。次に、大きなDDoSトラフィックを処理し、CDNパッケージの一部としてDDoS保護サービスを提供できる優れたCDNプロバイダーが必要になります。

サーバーのIPアドレスがAAA.BBB.CCC.DDDであると想定します。次に、次のDNS構成を行う必要があります-

作成する A Record 以下に示すDNSゾーンファイルにDNS識別子を付けて、たとえば、 ARECORDID 外の世界からそれを秘密にしておいてください。

次に、CDNプロバイダーに、作成したDNS識別子を次のようなURLにリンクするように依頼します。 cdn.someotherid.domain.com。

CDN URL cdn.someotherid.domain.comを使用して、2つのCNAMEレコードを作成します。最初のレコードは、 www 以下に示すように、@を指す2番目のレコード。

システム管理者の助けを借りて、これらのポイントを理解し、DNSとCDNを適切に構成できます。最後に、DNSで次の構成があります。

ここで、CDNプロバイダーにすべてのタイプのDDoS攻撃を処理させれば、システムは安全に保たれます。ただし、ここでの条件は、システムのIPアドレスまたはAレコード識別子を誰にも開示してはならないということです。そうしないと、直接攻撃が再開されます。

クイックフィックス

DDoS攻撃はかつてないほど一般的になっており、残念ながら、この問題の迅速な解決策はありません。ただし、システムがDDoS攻撃を受けている場合でも、慌てずに問題を段階的に調査してください。

クロスサイトスクリプティング(XSS)は、攻撃者が別のユーザーのブラウザで悪意のあるJavaScriptを実行できるようにするコードインジェクション攻撃です。

攻撃者は犠牲者を直接標的にしません。代わりに、被害者がアクセスするWebサイトの脆弱性を悪用して、Webサイトに悪意のあるJavaScriptを配信させます。被害者のブラウザからは、悪意のあるJavaScriptがWebサイトの正当な部分であるように見えるため、Webサイトは攻撃者に対する意図しない共犯者として機能しています。これらの攻撃は、HTML、JavaScript、VBScript、ActiveX、Flashを使用して実行できますが、最も使用されているXSSは悪意のあるJavaScriptです。

これらの攻撃は、アカウントの乗っ取り、ユーザー設定の変更、Cookieの盗難/中毒、または虚偽の広告からデータを収集し、DoS攻撃を引き起こす可能性もあります。

例

それがどのように機能するかを理解するために例を見てみましょう。によって取得した脆弱なWebページがありますmetasploitable機械。次に、XSSの赤い矢印で強調表示されているフィールドをテストします。

まず、簡単なアラートスクリプトを作成します

<script>

alert(‘I am Vulnerable’)

</script>次の出力が生成されます-

XSS攻撃の種類

XSS攻撃は、多くの場合3つのタイプに分けられます-

Persistent XSS, 悪意のある文字列は、Webサイトのデータベースに由来します。

Reflected XSS, 悪意のある文字列が被害者の要求に由来する場合。

DOM-based XSS, ここで、脆弱性はサーバー側のコードではなくクライアント側のコードにあります。

一般的に、クロスサイトスクリプティングは vulnerability scanners JavaScriptをその上に置くことによってすべての手動の仕事をする必要がないように

<script>

alert('XSS')

</script>Burp Suite そして acunetix 最高の脆弱性スキャナーと見なされます。

簡単なヒント

XSS攻撃を防ぐために、次の点に注意してください-

非表示のフォーム、ヘッダー、Cookie、クエリ文字列など、すべてのフォームフィールドを確認して検証します。

厳格なセキュリティポリシーを実装します。入力フィールドに文字制限を設定します。

SQLインジェクションは、Webアプリケーションに接続されているデータベースから必要な応答を取得するために、URL文字列またはデータ構造に配置されるSQLコマンドのセットです。このタイプの攻撃は通常、PHPまたはASP.NETを使用して開発されたWebページで発生します。

SQLインジェクション攻撃は、次の意図で実行できます。

システムのデータベース全体をダンプするには、

データベースの内容を変更するには、または

アプリケーションで許可されていないさまざまなクエリを実行するため。

このタイプの攻撃は、アプリケーションが入力をSQLステートメントに渡す前に、入力を適切に検証しない場合に機能します。インジェクションは通常、アドレスバー、検索フィールド、またはデータフィールドに配置されます。

WebアプリケーションがSQLインジェクション攻撃に対して脆弱であるかどうかを検出する最も簡単な方法は、文字列で「 '」文字を使用して、エラーが発生するかどうかを確認することです。

例1

いくつかの例を使用して、この概念を理解してみましょう。次のスクリーンショットに示すように、[名前]フィールドに「 '」文字を使用しました。

次に、をクリックします Loginボタン。次の応答が生成されるはずです-

これは、「名前」フィールドがSQLインジェクションに対して脆弱であることを意味します。

例2

このURLがあります- http://10.10.10.101/mutillidae/index.php?page=site-footer-xssdiscussion.php

そして、変数「page」をテストしたいのですが、文字列URLに「 '」文字を挿入した方法を観察します。

Enterキーを押すと、エラーのある次の結果が生成されます。

SQLMAP

SQLMAPは、SQLインジェクションを検出するために利用できる最高のツールの1つです。からダウンロードできますhttp://sqlmap.org/

Kaliディストリビューションでプリコンパイルされています。これは、-アプリケーション→データベース評価→Sqlmapにあります。

SQLMAPを開いた後、SQLインジェクションがあるページに移動し、ヘッダーリクエストを取得します。ヘッダーから、SQLで次のコマンドを実行します-

./sqlmap.py --headers="User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux i686; rv:25.0)

Gecko/20100101 Firefox/25.0" --cookie="security=low;

PHPSESSID=oikbs8qcic2omf5gnd09kihsm7" -u '

http://localhost/dvwa/vulnerabilities/sqli_blind/?id=1&Submit=Submit#' -

level=5 risk=3 -p id --suffix="-BR" -v3次のスクリーンショットに示すように、SQLMAPはすべての変数をテストし、結果はパラメーター「id」が脆弱であることを示します。

SQLNinja

SQLNinjaは、Kaliディストリビューションで利用できるもう1つのSQLインジェクションツールです。

JSQLインジェクション

JSQLインジェクションはJavaであり、自動化されたSQLインジェクションを作成します。

クイックヒント

WebアプリケーションがSQLインジェクション攻撃を受けないようにするには、次の点に注意する必要があります。

チェックされていないデータベースへのユーザー入力は、アプリケーションGUIを通過させないでください。

アプリケーションに渡されるすべての変数は、サニタイズおよび検証する必要があります。

データベースに渡されるユーザー入力は引用符で囲む必要があります。

ペネトレーションテストは、セキュリティ違反を最小限に抑えるために多くの企業が従う方法です。これは、システムをハッキングして修正すべき抜け穴を見せようとする専門家を雇うための管理された方法です。

ペネトレーションテストを行う前に、次のパラメータについて明示的に言及する合意が必要です。

ペネトレーションテストの時期はどうなりますか、

攻撃のIPソースはどこになりますか。

システムの浸透フィールドはどうなりますか。

ペネトレーションテストは、主に商用のオープンソースツールを使用し、ツールを自動化し、手動でチェックするプロの倫理的ハッカーによって実施されます。制限はありません。ここでの最も重要な目的は、できるだけ多くのセキュリティ上の欠陥を明らかにすることです。

ペネトレーションテストの種類

5種類の侵入テストがあります-

Black Box−ここでは、倫理的ハッカーは、侵入しようとしている組織のインフラストラクチャまたはネットワークに関する情報を持っていません。ブラックボックス侵入テストでは、ハッカーは自分の手段で情報を見つけようとします。

Grey Box −これは、倫理的ハッカーがドメインネームサーバーなどのインフラストラクチャについて部分的な知識を持っている侵入テストの一種です。

White Box −ホワイトボックス侵入テストでは、倫理的ハッカーには、侵入する必要のある組織のインフラストラクチャとネットワークに関する必要なすべての情報が提供されます。

External Penetration Testing−このタイプの侵入テストは、主にネットワークインフラストラクチャまたはサーバーとそのインフラストラクチャで動作するソフトウェアに焦点を当てています。この場合、倫理的ハッカーはインターネットを介したパブリックネットワークを使用して攻撃を試みます。ハッカーは、Webページ、Webサーバー、パブリックDNSサーバーなどを攻撃して、会社のインフラストラクチャをハッキングしようとします。

Internal Penetration Testing −このタイプの侵入テストでは、倫理的ハッカーは会社のネットワーク内にいて、そこからテストを実施します。

ペネトレーションテストは、システムの誤動作、システムのクラッシュ、データの損失などの問題を引き起こす可能性もあります。したがって、企業は侵入テストを進める前に、計算されたリスクを取る必要があります。リスクは以下のように計算され、管理リスクです。

RISK = Threat × Vulnerability

例

制作中のオンラインeコマースウェブサイトがあります。公開する前に侵入テストを実行する必要があります。ここでは、最初に長所と短所を比較検討する必要があります。ペネトレーションテストを進めると、サービスが中断する可能性があります。逆に、侵入テストを実行したくない場合は、パッチが適用されていない脆弱性が常に脅威として残るリスクを冒す可能性があります。

ペネトレーションテストを行う前に、プロジェクトの範囲を書面で書き留めておくことをお勧めします。何がテストされるのかを明確にする必要があります。例-

あなたの会社にはVPNまたはその他のリモートアクセス技術があり、その特定のポイントをテストしたいと考えています。

アプリケーションにはデータベースを備えたWebサーバーがあるため、Webサーバーで最も重要なテストの1つであるSQLインジェクション攻撃についてアプリケーションをテストすることをお勧めします。さらに、WebサーバーがDoS攻撃の影響を受けないかどうかを確認できます。

クイックヒント

ペネトレーションテストを進める前に、次の点に注意する必要があります。

まず、要件を理解し、すべてのリスクを評価します。

ネットワークまたはWebアプリケーションの抜け穴を発見するために、考えられるすべての方法と手法を適用するように訓練されているため、侵入テストを実施する認定者を雇います。

侵入テストを行う前に、必ず契約に署名してください。